Modificare i ruoli risorsa per un pacchetto di accesso nella gestione entitlement

Un responsabile dei pacchetti di accesso può modificare le risorse in un pacchetto di accesso in qualsiasi momento senza doversi preoccupare di eseguire il provisioning dell'accesso utente alle nuove risorse o rimuovere l'accesso dalle risorse precedenti. Questo articolo descrive come modificare i ruoli risorsa per un pacchetto di accesso esistente.

Questo video offre una panoramica di come modificare un pacchetto di accesso.

Controllare la disponibilità di risorse nel catalogo

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Se è necessario aggiungere risorse a un pacchetto di accesso, è consigliabile verificare che le risorse necessarie siano disponibili nel catalogo del pacchetto di accesso. Un responsabile dei pacchetti di accesso non può aggiungere risorse a un catalogo anche se è il proprietario di tali risorse. È possibile usare solo le risorse disponibili nel catalogo.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Passare a Identity Governance>Gestione entitlement>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso da controllare per assicurarsi che il rispettivo catalogo contenga le risorse necessarie.

Nel menu a sinistra selezionare Catalogo e quindi aprire il catalogo.

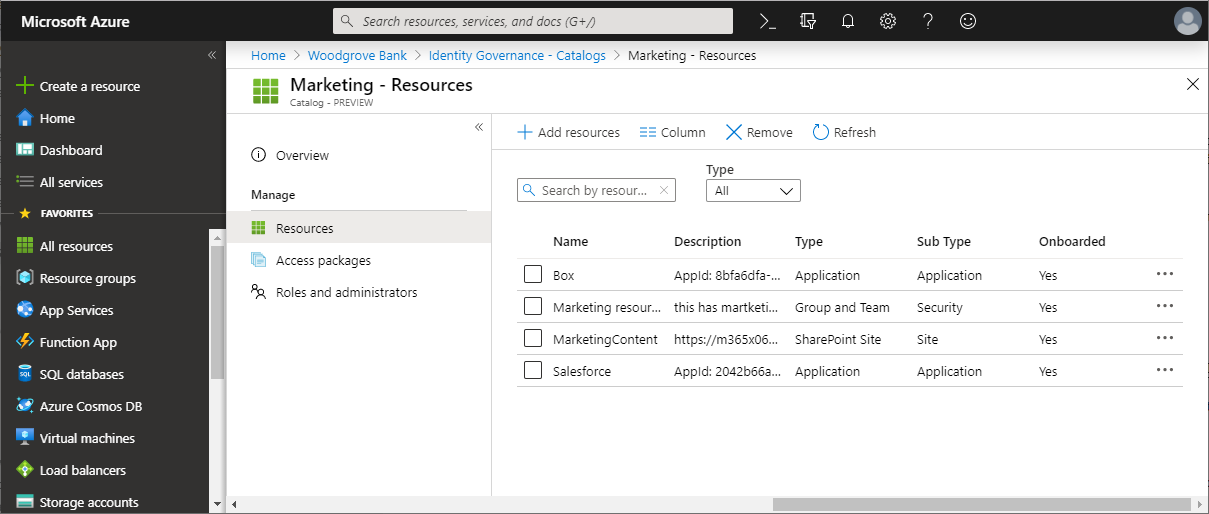

Nel menu a sinistra selezionare Risorse per visualizzare l'elenco delle risorse nel catalogo.

Se le risorse non sono già presenti nel catalogo e si è un amministratore o un proprietario del catalogo, è possibile aggiungere risorse a un catalogo. I tipi di risorsa che è possibile aggiungere sono gruppi, applicazioni integrate con la directory e siti di SharePoint Online. Ad esempio:

- I gruppi possono essere gruppi di Microsoft 365 creati dal cloud o gruppi di sicurezza Microsoft Entra creati dal cloud. I gruppi che hanno origine in un’istanza Active Directory locale non possono essere assegnati come risorse perché i loro attributi di proprietario o membro non possono essere modificati in Microsoft Entra ID. Per concedere agli utenti l'accesso a un'applicazione che usa le appartenenze ai gruppi di sicurezza di Active Directory, creare un nuovo gruppo in Microsoft Entra ID, configurare il writeback dei gruppi in Active Directory e consentire la scrittura di tale gruppo in Active Directory. In Microsoft Entra ID non è possibile modificare nemmeno i gruppi che hanno origine in Exchange Online come gruppi di distribuzione.

- Le applicazioni possono essere applicazioni aziendali Microsoft Entra, che includono applicazioni SaaS (Software as a Service), applicazioni locali che usano una directory o un database diversi e applicazioni integrate con Microsoft Entra ID. Se l'applicazione non è ancora stata integrata con la directory di Microsoft Entra, vedere Gestire l'accesso per le applicazioni nell'ambiente e Integrare un'applicazione con Microsoft Entra ID.

- I siti possono essere siti di SharePoint Online o raccolte di siti di SharePoint Online.

Se si è un responsabile dei pacchetti di accesso e si ha l’esigenza di aggiungere risorse al catalogo, è possibile chiedere al proprietario del catalogo di aggiungerle.

Determinare quali ruoli risorsa includere in un pacchetto di accesso

Un ruolo risorsa è una raccolta di autorizzazioni associate e definite da una risorsa. Le risorse possono essere rese disponibili per l’assegnazione agli utenti se si aggiungono ruoli risorsa da ognuna delle risorse del catalogo al pacchetto di accesso. È possibile aggiungere ruoli risorsa forniti da gruppi, team, applicazioni e siti di SharePoint. Quando un utente riceve un'assegnazione a un pacchetto di accesso, viene aggiunto a tutti i ruoli risorsa nel pacchetto di accesso.

Quando perde un'assegnazione al pacchetto di accesso, viene rimosso da tutti i ruoli risorsa nel pacchetto di accesso.

Nota

Se gli utenti sono stati aggiunti alle risorse esternamente alla gestione entitlement e devono mantenere l'accesso, non devono aggiungere i ruoli a un pacchetto di accesso anche se in un secondo momento ricevono assegnazioni del pacchetto di accesso e tali assegnazioni dei pacchetti di accesso scadono.

Se si vuole che alcuni utenti ricevano ruoli risorsa diversi rispetto ad altri, è necessario creare più pacchetti di accesso nel catalogo, con pacchetti di accesso separati per ognuno dei ruoli risorsa. È anche possibile contrassegnare i pacchetti di accesso come incompatibili tra loro in modo che gli utenti non possano richiedere l'accesso ai pacchetti di accesso che potrebbero concedere loro un accesso eccessivo.

Le applicazioni in particolare possono avere più ruoli app. Quando si aggiunge il ruolo app di un'applicazione come ruolo risorsa a un pacchetto di accesso, è necessario specificare il ruolo appropriato per gli utenti nel pacchetto di accesso se tale applicazione include più ruoli app.

Nota

Se un'applicazione include più ruoli app e più ruoli di tale applicazione si trovano in un pacchetto di accesso, all'utente verranno assegnati tutti i ruoli dell'applicazione inclusi. Se invece si vuole che gli utenti abbiano solo alcuni ruoli dell’applicazione, sarà necessario creare più pacchetti di accesso nel catalogo, con pacchetti di accesso separati per ognuno dei ruoli app.

Inoltre, le applicazioni possono anche basarsi sui gruppi di sicurezza per esprimere le autorizzazioni. Ad esempio, un'applicazione potrebbe avere un singolo ruolo appUser e controllare anche l'appartenenza di due gruppi, ovvero un gruppo Ordinary Users e un gruppo Administrative Access. Un utente dell'applicazione deve essere membro esattamente di uno di questi due gruppi. Se si vuole che gli utenti possano richiedere una delle due autorizzazioni, è necessario inserire in un catalogo tre risorse: l'applicazione, il gruppo Ordinary Users e il gruppo Administrative Access. Quindi, è necessario creare in tale catalogo due pacchetti di accesso e indicare che ogni pacchetto di accesso è incompatibile con l'altro:

- Un primo pacchetto di accesso con due ruoli risorsa: il ruolo app dell'applicazione

Usere l'appartenenza al gruppoOrdinary Users - Un secondo pacchetto di accesso con due ruoli risorsa: il ruolo app dell’applicazione

Usere l'appartenenza al gruppoAdministrative Access

Controllare se gli utenti sono già stati assegnati al ruolo risorsa

Quando un ruolo risorsa viene aggiunto a un pacchetto di accesso da un amministratore, gli utenti che si trovano già in tale ruolo della risorsa, ma non hanno assegnazioni al pacchetto di accesso, rimarranno nel ruolo della risorsa, ma non verranno assegnati al pacchetto di accesso. Ad esempio, se un utente è membro di un gruppo e quindi viene creato un pacchetto di accesso e il ruolo membro del gruppo viene aggiunto a un pacchetto di accesso, l'utente non riceverà automaticamente un'assegnazione al pacchetto di accesso.

Se si vuole che gli utenti con appartenenza a un ruolo di risorsa vengano assegnati anche al pacchetto di accesso, è possibile assegnare direttamente gli utenti a un pacchetto di accesso usando l'interfaccia di amministrazione di Microsoft Entra o in blocco tramite Graph o PowerShell. Gli utenti assegnati al pacchetto di accesso riceveranno quindi anche l'accesso agli altri ruoli delle risorse nel pacchetto di accesso. Tuttavia, poiché gli utenti che erano nel ruolo della risorsa hanno già accesso prima di essere aggiunti al pacchetto di accesso, quando l'assegnazione del pacchetto di accesso viene rimossa, vengono rimossi dal ruolo della risorsa.

Aggiungere ruoli delle risorse

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Passare a Identity Governance>Gestione entitlement>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso a cui si desidera aggiungere i ruoli risorsa.

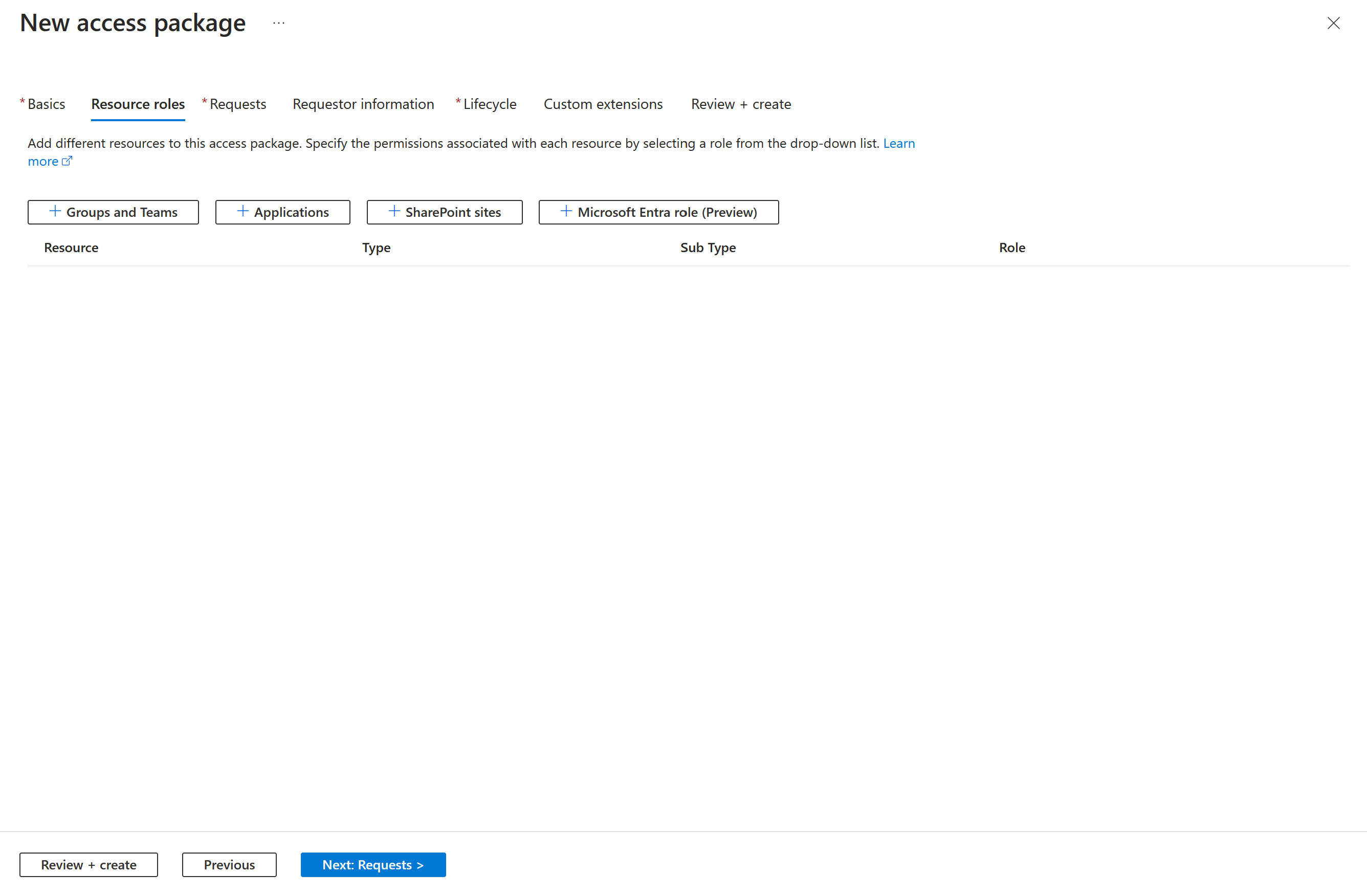

Nel menu a sinistra selezionare Ruoli risorsa.

Selezionare Aggiungi ruoli risorsa per aprire la pagina Aggiungi ruoli risorsa al pacchetto di accesso.

Seguire la procedura descritta in una delle sezioni seguenti dei ruoli risorsa, a seconda che si voglia aggiungere un'appartenenza a un gruppo o a un team, accedere a un'applicazione, a un sito di SharePoint o a un ruolo di Microsoft Entra (anteprima).

Aggiungere un ruolo risorsa del gruppo o del team

È possibile usare la gestione entitlment per aggiungere automaticamente gli utenti a un gruppo o a un team in Microsoft Teams quando viene assegnato loro un pacchetto di accesso.

- Quando un'appartenenza a un gruppo o a un team è un ruolo risorsa che fa parte di un pacchetto di accesso e un utente viene assegnato a tale pacchetto di accesso, l'utente viene aggiunto come membro di tale gruppo o team, se non è già presente.

- Quando l'assegnazione del pacchetto di accesso di un utente scade, viene rimossa dal gruppo o dal team, a meno che l’utente non abbia attualmente un'assegnazione a un altro pacchetto di accesso che include lo stesso gruppo o team.

È possibile selezionare qualsiasi gruppo di sicurezza di Microsoft Entra o gruppo di Microsoft 365. Gli utenti con un ruolo di amministratore che possono gestire i gruppi possono anche aggiungere qualsiasi gruppo a un catalogo mentre i proprietari del catalogo possono aggiungere qualsiasi gruppo al catalogo se sono proprietari del gruppo. Quando si seleziona un gruppo, tenere presenti i vincoli di Microsoft Entra seguenti:

- Un utente, incluso un utente guest, che viene aggiunto come membro a un gruppo o a un team, può visualizzare tutti gli altri membri del gruppo o del team.

- Microsoft Entra ID non può modificare l'appartenenza a un gruppo sincronizzato da Windows Server Active Directory con Microsoft Entra Connect o un gruppo creato in Exchange Online come gruppo di distribuzione. Per informazioni su come gestire l'accesso alle applicazioni che usano i gruppi di sicurezza di Active Directory, vedere Come configurare il writeback dei gruppi con la gestione entitlement.

- Poiché i gruppi di appartenenza dinamica non possono essere aggiornati aggiungendo o rimuovendo un membro, non sono idonei all'uso con la gestione entitlement.

- I gruppi di Microsoft 365 hanno vincoli aggiuntivi, descritti in Panoramica dei gruppi di Microsoft 365 per amministratori, incluso un limite di 100 proprietari per gruppo, limiti sul numero di membri che possono accedere alle conversazioni di gruppo contemporaneamente e 7.000 gruppi per membro.

Per altre informazioni, vedere Confrontare gruppi e Gruppi di Microsoft 365 e Microsoft Teams.

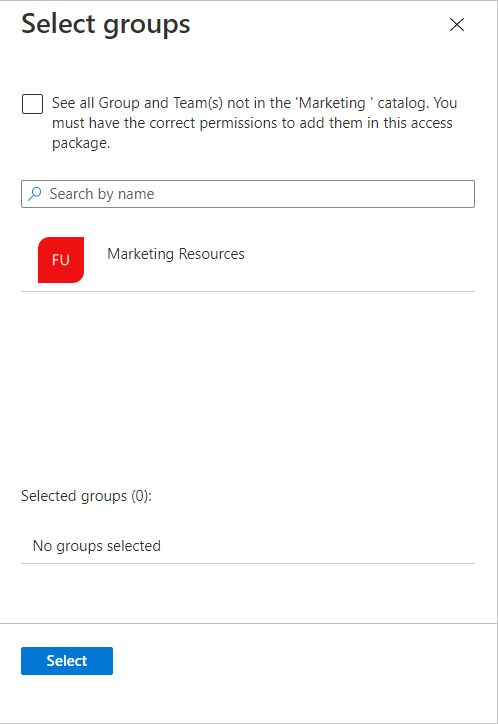

Nella pagina Aggiungi ruoli risorsa al pacchetto di accesso selezionare Gruppi e team per aprire il riquadro Seleziona gruppi.

Selezionare i gruppi e i team da includere nel pacchetto di accesso.

Seleziona Seleziona.

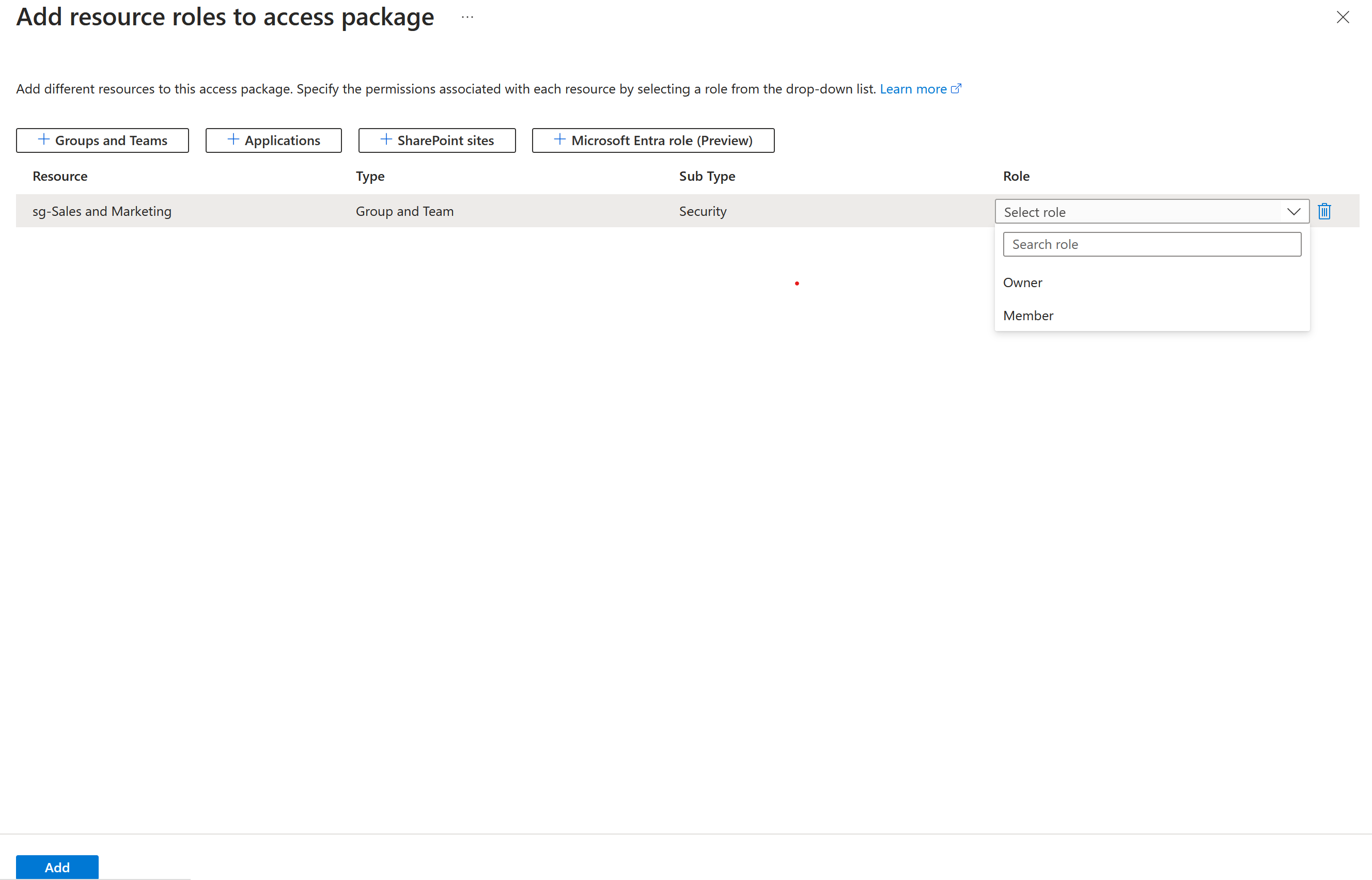

Dopo la selezione del gruppo o team, la colonna Tipo secondario elenca uno dei sottotipi seguenti:

Sottotipo Descrizione Sicurezza Usato per concedere l'accesso alle risorse. Distribuzione Usato per l'invio di notifiche a un gruppo di persone. Microsoft 365 Gruppo di Microsoft 365 non abilitato per Teams. Usato per la collaborazione tra utenti, sia all'interno che all'esterno dell'azienda. Team Gruppo di Microsoft 365 abilitato per Teams. Usato per la collaborazione tra utenti, sia all'interno che all'esterno dell'azienda. Nell'elenco Ruolo selezionare Proprietario o Membro.

In genere viene selezionato il ruolo Membro. Se si seleziona il ruolo Proprietario, gli utenti diventano proprietari del gruppo, ovvero possono aggiungere o rimuovere altri membri o proprietari.

Selezionare Aggiungi.

Tutti gli utenti con assegnazioni esistenti al pacchetto di accesso diventeranno automaticamente membri (o proprietari) del gruppo o team dopo l'aggiunta. Per altre informazioni, vedere Quando vengono applicate le modifiche.

Aggiungere un ruolo risorsa dell’applicazione

È possibile assegnare automaticamente agli utenti l'accesso a un'applicazione aziendale di Microsoft Entra, tra cui applicazioni SaaS, applicazioni locali e applicazioni dell'organizzazione integrate con Microsoft Entra ID dopo l’assegnazione di un pacchetto di accesso a un utente. Per le applicazioni che si integrano con Microsoft Entra ID tramite Single Sign-On federato, Microsoft Entra ID rilascia i token di federazione per gli utenti assegnati all'applicazione.

Se l'applicazione non è ancora stata integrata con la directory di Microsoft Entra, vedere Gestire l'accesso per le applicazioni nell'ambiente e Integrare un'applicazione con Microsoft Entra ID.

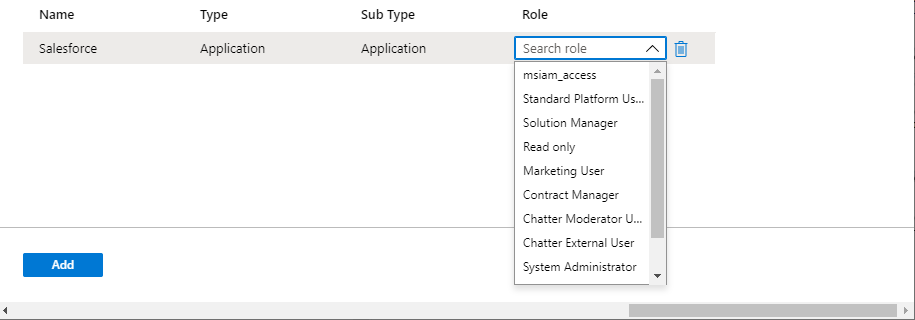

Le applicazioni possono includere più ruoli app definiti nel manifesto e gestiti tramite l'interfaccia utente dei ruoli app. Quando si aggiunge il ruolo app di un'applicazione come ruolo risorsa a un pacchetto di accesso, è necessario specificare il ruolo appropriato per gli utenti nel pacchetto di accesso se tale applicazione include più ruoli app. Se si sviluppano applicazioni, è possibile leggere altre informazioni su come questi ruoli vengono aggiunti alle applicazioni in Procedura: Configurare l'attestazione del ruolo rilasciata nel token SAML per le applicazioni aziendali. Se si usano le librerie di autenticazione Microsoft, è disponibile anche un esempio di codice per l'uso dei ruoli app per il controllo di accesso.

Nota

Se un'applicazione include più ruoli app e più ruoli di tale applicazione si trovano in un pacchetto di accesso, all'utente verranno assegnati tutti i ruoli dell'applicazione inclusi. Se invece si vuole che gli utenti abbiano solo alcuni ruoli dell’applicazione, sarà necessario creare più pacchetti di accesso nel catalogo, con pacchetti di accesso separati per ognuno dei ruoli app.

Una volta che un ruolo app è una risorsa di un pacchetto di accesso:

- Quando a un utente viene assegnato tale pacchetto di accesso, l'utente viene aggiunto al ruolo app, se non è già presente. Se l'applicazione richiede attributi, i valori degli attributi ottenuti dalla richiesta verranno scritti nell'utente.

- Quando l'assegnazione del pacchetto di accesso di un utente scade, l'accesso viene rimosso dall'applicazione, a meno che non disponga di un'assegnazione a un altro pacchetto di accesso che includa tale ruolo app. Se l'applicazione richiede attributi, tali attributi vengono rimossi dall'utente.

Ecco alcune considerazioni per la selezione di un'applicazione:

- Le applicazioni possono anche includere gruppi assegnati ai ruoli app. È possibile scegliere di aggiungere un gruppo anziché un'applicazione e il relativo ruolo a un pacchetto di accesso, ma l'applicazione non sarà visibile all'utente come parte del pacchetto di accesso nel portale Accesso personale.

- L'Interfaccia di amministrazione di Microsoft Entra può anche visualizzare le entità servizio per i servizi che non possono essere selezionati come applicazioni. In particolare, Exchange Online e SharePoint Online sono servizi, non applicazioni con ruoli risorsa nella directory, quindi non possono essere inclusi in un pacchetto di accesso. Usare invece le licenze basate su gruppi per stabilire una licenza appropriata per un utente che ha bisogno di accedere a tali servizi.

- Le applicazioni che supportano solo gli utenti dell'account Microsoft personale per l'autenticazione e non supportano gli account aziendali nella directory, non hanno ruoli dell’applicazione e non possono essere aggiunti ai cataloghi dei pacchetti di accesso.

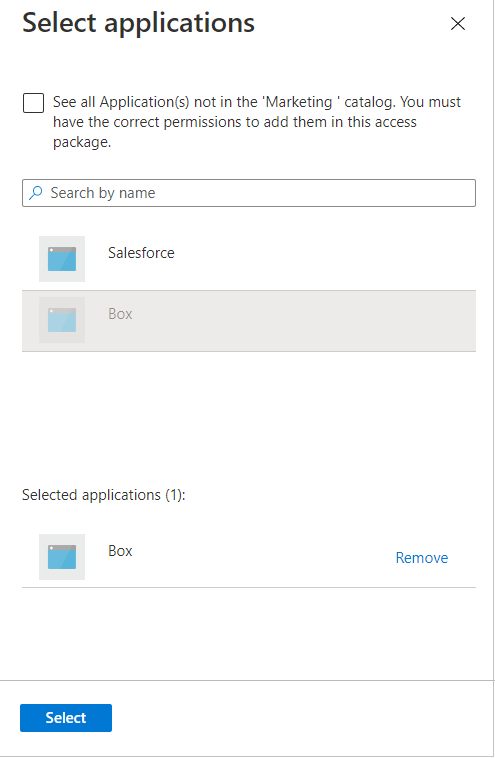

Nella pagina Aggiungi ruoli risorsa al pacchetto di accesso selezionare Applicazioni per aprire il riquadro Seleziona applicazioni.

Selezionare le applicazioni da includere nel pacchetto di accesso.

Seleziona Seleziona.

Nell'elenco Ruolo selezionare un ruolo app.

Selezionare Aggiungi.

Gli utenti con assegnazioni esistenti al pacchetto di accesso riceveranno automaticamente l'accesso a tale applicazione dopo la sua aggiunta. Per altre informazioni, vedere Quando vengono applicate le modifiche.

Aggiungere un ruolo risorsa del sito di SharePoint

Microsoft Entra ID può assegnare automaticamente agli utenti l'accesso a un sito di SharePoint Online o a una raccolta di siti di SharePoint Online al momento dell’assegnazione di un pacchetto di accesso.

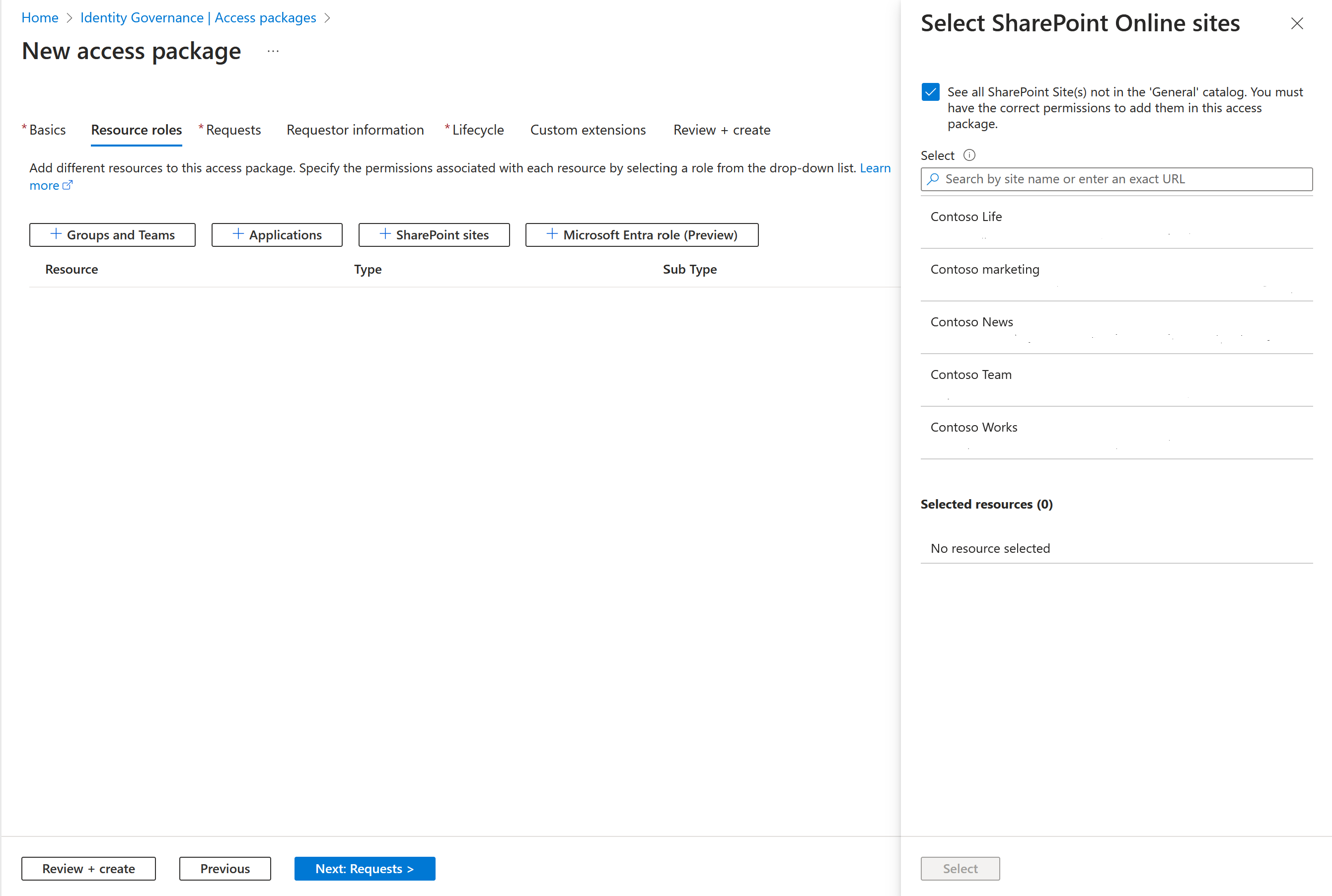

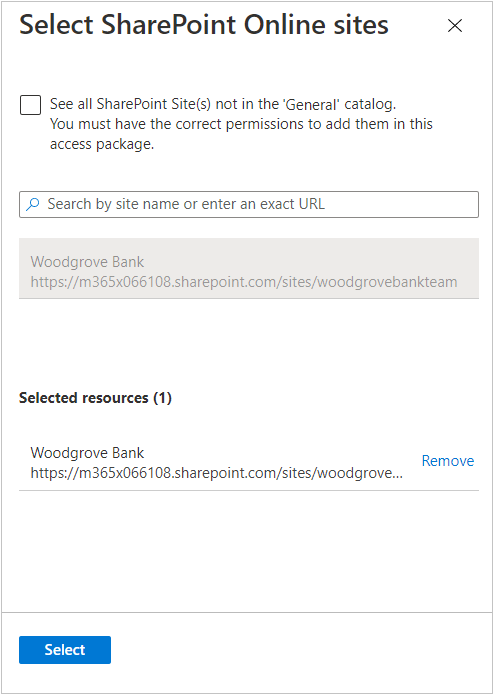

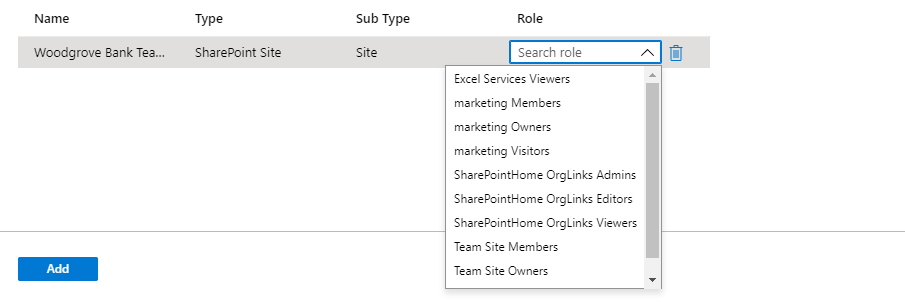

Nella pagina Aggiungi ruoli risorsa al pacchetto di accesso selezionare Siti di SharePoint per aprire il riquadro Seleziona siti di SharePoint Online.

Selezionare i siti di SharePoint Online da includere nel pacchetto di accesso.

Seleziona Seleziona.

Nell'elenco Ruolo selezionare un ruolo del sito di SharePoint Online.

Selezionare Aggiungi.

Dopo l’aggiunta, tutti gli utenti con assegnazioni esistenti al pacchetto di accesso riceveranno automaticamente l'accesso a questo sito di SharePoint Online. Per altre informazioni, vedere Quando vengono applicate le modifiche.

Aggiungere l’assegnazione di un ruolo di Microsoft Entra

Quando gli utenti necessitano di autorizzazioni aggiuntive per accedere alle risorse dell'organizzazione, è possibile gestire tali autorizzazioni assegnando loro ruoli di Microsoft Entra tramite i pacchetti di accesso. L’uso della gestione entitlement per assegnare ruoli di Microsoft Entra ai dipendenti e agli utenti guest permette di esaminare gli entitlement di un utente per determinare rapidamente quali ruoli vengono assegnati a tale utente. Quando si include un ruolo Microsoft Entra come risorsa in un pacchetto di accesso, è anche possibile specificare se l'assegnazione di ruolo è "idonea" o "attiva".

L'assegnazione dei ruoli di Microsoft Entra tramite pacchetti di accesso consente di gestire in modo efficiente le assegnazioni di ruolo su larga scala e migliora il ciclo di vita dei ruoli.

Nota

È consigliabile usare Privileged Identity Management per fornire l'accesso JIT a un utente per eseguire un'attività che richiede autorizzazioni elevate. Queste autorizzazioni vengono fornite tramite i ruoli di Microsoft Entra, contrassegnati come "con privilegi"nella documentazione seguente: Ruoli predefiniti di Microsoft Entra. La gestione entitlement è più adatta per assegnare agli utenti un pacchetto di risorse, che può includere un ruolo di Microsoft Entra, necessario per svolgere il proprio lavoro. Gli utenti assegnati ai pacchetti di accesso tendono ad avere accesso più lungo alle risorse. Sebbene sia consigliabile gestire ruoli con privilegi elevati tramite Privileged Identity Management, è possibile configurare l'idoneità per tali ruoli tramite i pacchetti di accesso nella gestione entitlement.

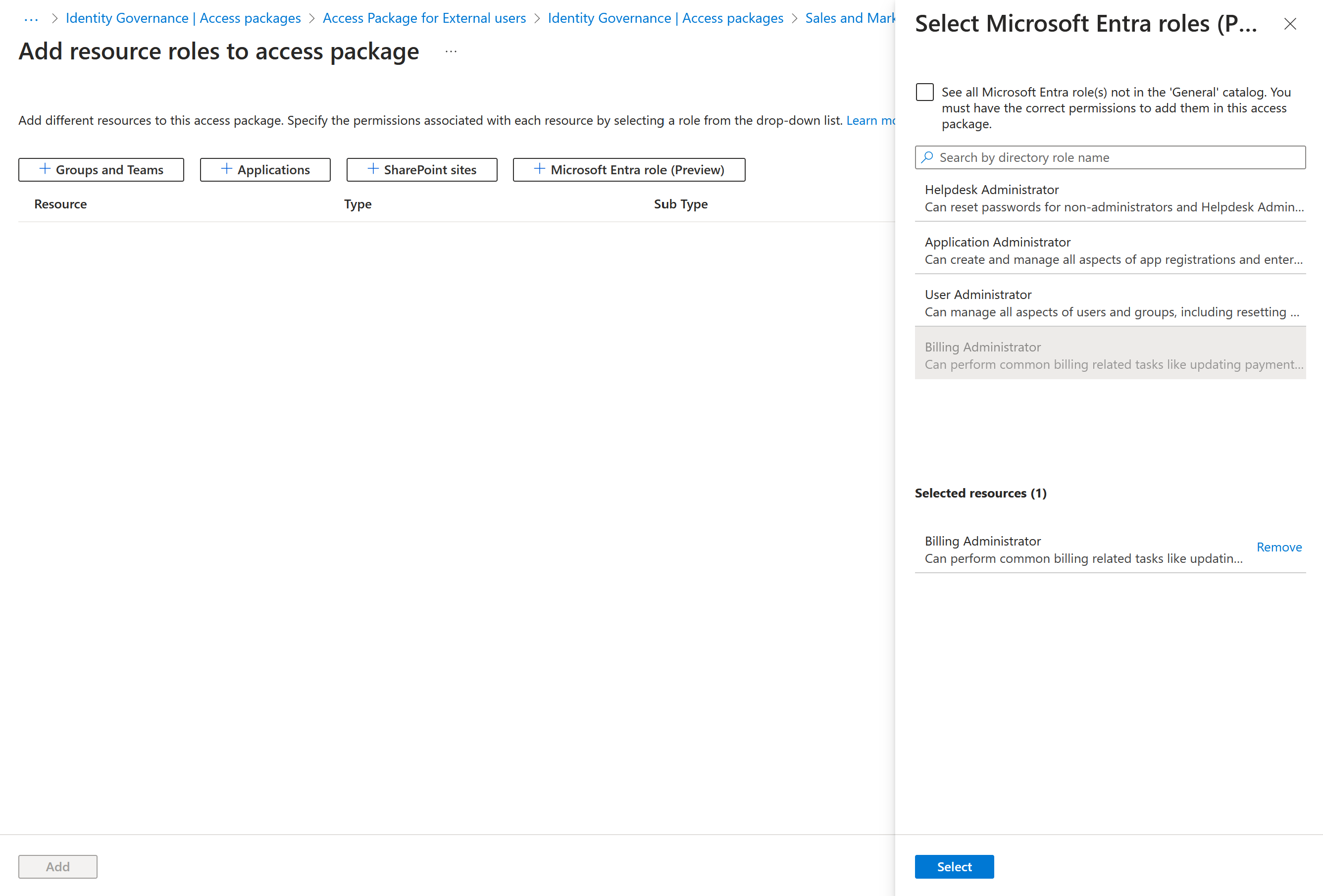

Seguire questa procedura per includere un ruolo Microsoft Entra come risorsa in un pacchetto di accesso:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identity Governance>Gestione entitlement>Pacchetti di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso a cui si intende aggiungere i ruoli delle risorse e selezionare Ruoli risorse.

Nella pagina Aggiungi ruoli risorsa al pacchetto di accesso selezionare Ruoli di Microsoft Entra (anteprima) per aprire il riquadro Seleziona ruoli di Microsoft Entra.

Selezionare i ruoli di Microsoft Entra da includere nel pacchetto di accesso.

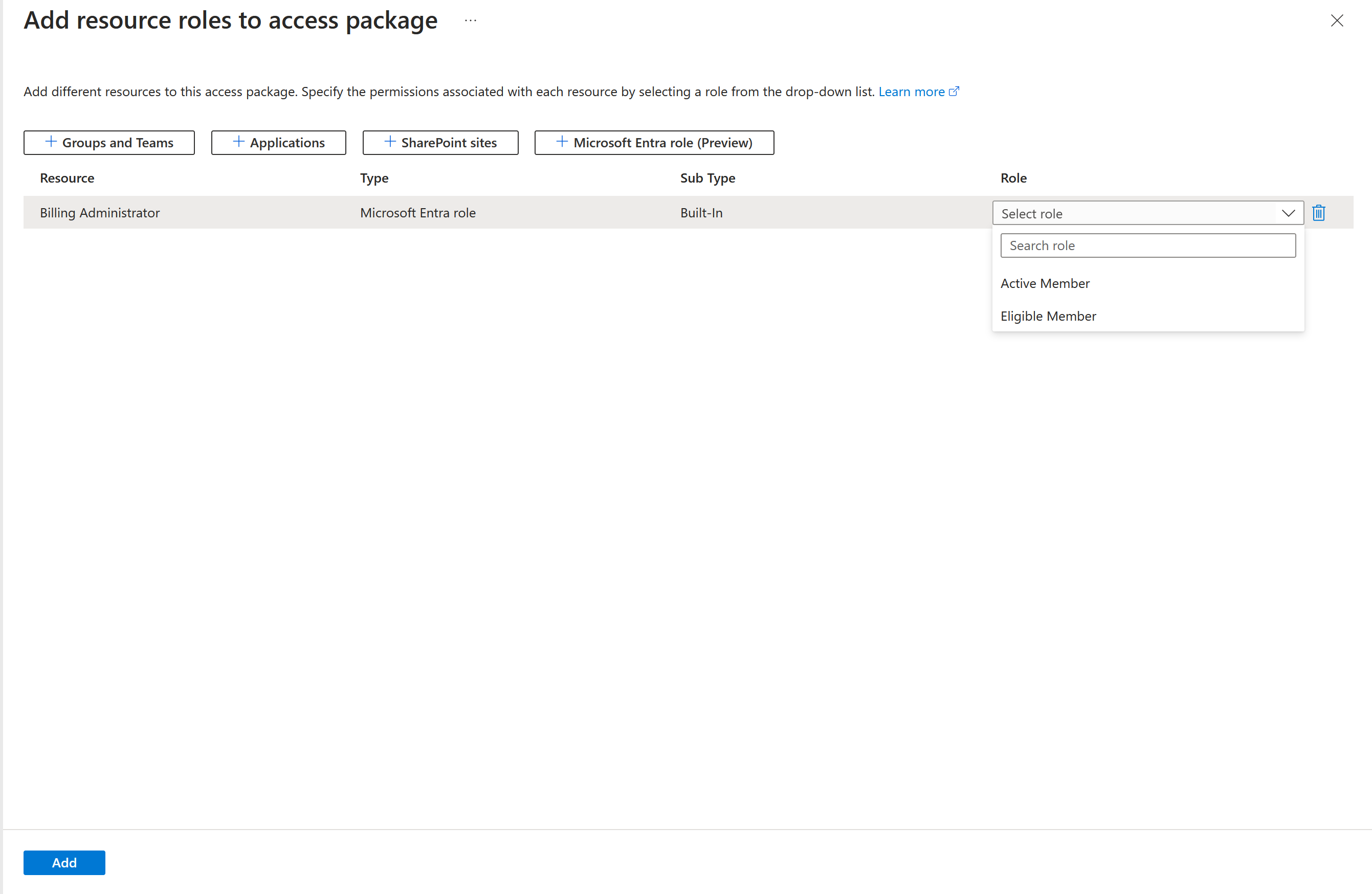

Nell'elenco Ruolo selezionare Membro idoneo o Membro attivo.

Seleziona Aggiungi.

Nota

Se si seleziona Idoneo, gli utenti diventeranno idonei per tale ruolo e potranno attivarne l'assegnazione usando Privileged Identity Management nell'Interfaccia di amministrazione di Microsoft Entra. Se si seleziona Attivo, gli utenti avranno un'assegnazione di ruolo attiva fintanto che avranno accesso al pacchetto di accesso. Per i ruoli Entra contrassegnati come "con privilegi" è possibile selezionare solo Idoneo. Un elenco dei ruoli con privilegi è disponibile qui: Ruoli predefiniti di Microsoft Entra.

Per aggiungere un ruolo di Microsoft Entra a livello di codice, vedere Aggiungere un ruolo di Microsoft Entra come risorsa in un pacchetto di accesso a livello di codice.

Aggiungere ruoli risorsa a livello di codice

Esistono due modi per aggiungere un ruolo risorsa a un pacchetto di accesso a livello di codice: tramite Microsoft Graph e tramite i cmdlet di PowerShell per Microsoft Graph.

Aggiungere ruoli risorsa a un pacchetto di accesso con Microsoft Graph

È possibile aggiungere un ruolo risorsa a un pacchetto di accesso usando Microsoft Graph. Un utente con un ruolo appropriato in un'applicazione che dispone dell'autorizzazione EntitlementManagement.ReadWrite.All delegata può chiamare l'API per:

- Elencare le risorse nel catalogo e creare un oggetto accessPackageResourceRequest per tutte le risorse non ancora presenti nel catalogo.

- Recuperare i ruoli e gli ambiti di ogni risorsa nel catalogo. Questo elenco di ruoli verrà quindi usato per selezionare un ruolo, quando successivamente si crea un oggetto resourceRoleScope.

- Creare un oggetto resourceRoleScope per ogni ruolo risorsa necessario nel pacchetto di accesso.

Aggiungere ruoli risorsa a un pacchetto di accesso con Microsoft PowerShell

È anche possibile creare un pacchetto di accesso in PowerShell con i cmdlet del modulo cmdlet di Microsoft Graph PowerShell per Identity Governance versione 2.1.x o successiva.

Recuperare prima di tutto l'ID del catalogo e della risorsa in tale catalogo e i relativi ambiti e ruoli, da includere nel pacchetto di accesso. Usare uno script simile all'esempio seguente. Si presuppone che nel catalogo sia presente una singola risorsa dell'applicazione.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Assegnare quindi il ruolo risorsa da tale risorsa al pacchetto di accesso. Ad esempio, se si vuole includere il primo ruolo risorsa della risorsa restituita in precedenza come ruolo risorsa di un pacchetto di accesso, è possibile usare uno script simile al seguente.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Per altre informazioni, vedere Creare un pacchetto di accesso nella gestione entitlement per un'applicazione con un singolo ruolo usando PowerShell.

Rimuovere i ruoli risorsa

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Passare a Identity Governance>Gestione entitlement>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso per cui si desidera rimuovere i ruoli risorsa.

Nel menu a sinistra selezionare Ruoli risorsa.

Nell'elenco dei ruoli risorsa individuare il ruolo risorsa da rimuovere.

Selezionare i puntini di sospensione (...) e quindi selezionare Rimuovi ruolo risorsa.

L’accesso al ruolo risorsa verrà automaticamente revocato dopo la sua rimozione per tutti gli utenti con assegnazioni esistenti al pacchetto di accesso.

Dopo l’applicazione delle modifiche

Nella gestione entitlement, Microsoft Entra ID elabora le modifiche in blocco relative alle assegnazioni e alle risorse nei pacchetti di accesso più volte al giorno. Pertanto, se si effettua un'assegnazione o si modificano i ruoli risorsa del pacchetto di accesso, possono essere necessarie fino a 24 ore prima che tale modifica venga apportata in Microsoft Entra ID, più il tempo necessario per propagare tali modifiche ad altre applicazioni Microsoft Online Services o SaaS connesse. Se la modifica interessa solo alcuni oggetti, la modifica richiederà probabilmente solo alcuni minuti per l'applicazione in Microsoft Entra ID. In seguito, gli altri componenti di Microsoft Entra rileveranno tale modifica e aggiorneranno le applicazioni SaaS. Se la modifica influisce su migliaia di oggetti, la modifica richiede più tempo. Ad esempio, se si dispone di un pacchetto di accesso con 2 applicazioni e 100 assegnazioni utente e si decide di aggiungere un ruolo del sito di SharePoint al pacchetto di accesso, può essere necessario attendere fino a quando tutti gli utenti fanno parte del ruolo del sito di SharePoint. È possibile monitorare lo stato di avanzamento tramite il log di controllo di Microsoft Entra, il log di provisioning di Microsoft Entra e i log di controllo del sito di SharePoint.

Quando si rimuove un membro di un team, tale membro del team viene rimosso anche dal gruppo di Microsoft 365. La rimozione dalla funzionalità di chat del team potrebbe essere posticipata. Per altre informazioni, vedere Appartenenza a un gruppo.