Provisioning Microsoft Entra di applicazioni locali in app abilitate per SCIM

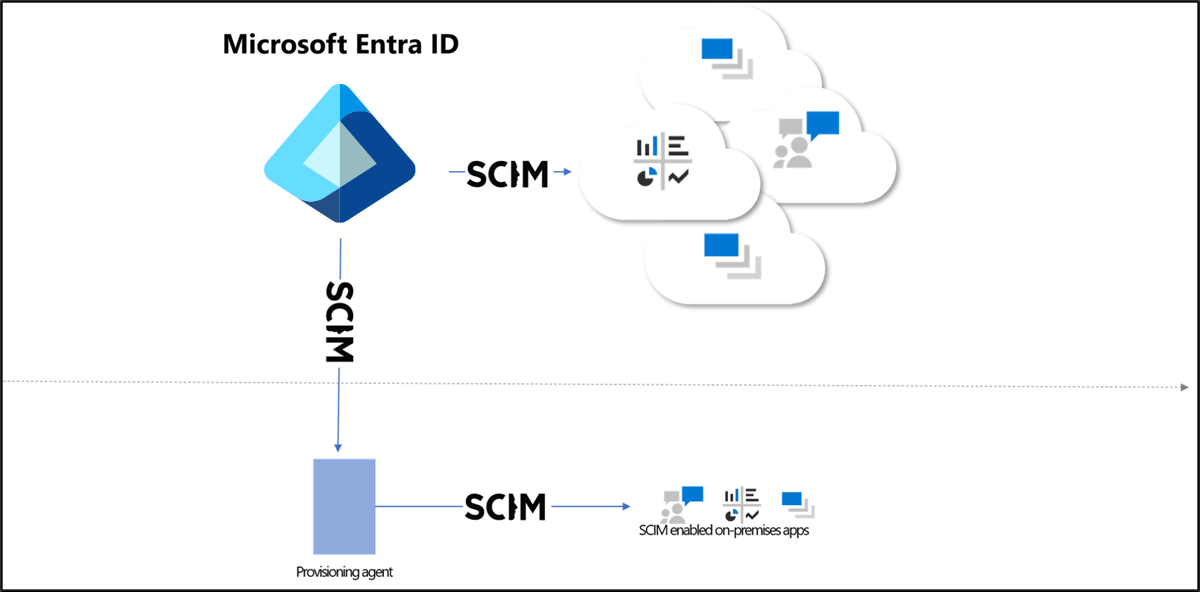

Il servizio di provisioning Microsoft Entra supporta un client SCIM 2.0 che può essere usato per effettuare automaticamente il provisioning degli utenti in applicazioni cloud o locali. Questo articolo mostra come è possibile usare il servizio di provisioning di Microsoft Entra per effettuare il provisioning degli utenti in un'applicazione locale abilitata per SCIM. Se si vuole effettuare il provisioning degli utenti in applicazioni locali non SCIM che usano SQL come archivio dati, vedere l'esercitazione Connettore Generic SQL per l'host del connettore Microsoft Entra ECMA. Per effettuare il provisioning degli utenti in app cloud come DropBox e Atlassian, esaminare le esercitazioni specifiche dell'app.

Prerequisiti

- Un tenant di Microsoft Entra con una licenza P1 o P2 di Microsoft Entra ID (oppure EMS E3 o E5). L'uso di questa funzionalità richiede licenze Microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

- Ruolo di amministratore per l'installazione dell'agente. Questa è un’attività una tantum e deve essere un account Azure che sia almeno un amministratore di identità ibrida.

- Gli amministratori devono essere almeno un amministratore di applicazioni, un amministratore di applicazioni cloud o avere un ruolo personalizzato dotato di autorizzazioni.

- Un computer con almeno 3 GB di RAM per ospitare un agente di provisioning. Il computer deve essere provvisto di Windows Server 2016 o una versione successiva di Windows Server, con connettività all'applicazione di destinazione e con connettività in uscita a login.microsoftonline.com, ad altri servizi online Microsoft e ai domini di Azure. Un esempio è una macchina virtuale Windows Server 2016 ospitata in Azure IaaS o su un proxy.

- Assicurarsi che l'implementazione SCIM soddisfi i requisiti Microsoft Entra SCIM. Microsoft Entra ID offre codice di riferimento open source che gli sviluppatori possono usare per avviare l'implementazione SCIM, come descritto in Esercitazione: Sviluppare un endpoint SCIM di esempio in Microsoft Entra ID.

- Supportare l'endpoint /schemas per ridurre la configurazione necessaria nel portale di Azure.

Installare e configurare Microsoft Entra Connect Provisioning Agent

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

- Passare a Identità>Applicazioni>Applicazioni aziendali.

- Cercare l'applicazione App SCIM locale, assegnare all'app un nome e selezionare Crea per aggiungerla al tenant.

- Dal menu passare alla pagina Provisioning dell'applicazione.

- Seleziona Inizia.

- Alla pagina Provisioning, modificare la modalità ad Automatico.

- In Connettività localeselezionare Scaricare e installare, quindi selezionare Accettare i termini e scaricare.

- Lasciare il portale e aprire il programma di installazione dell'agente di provisioning, accettare le condizioni d’uso e selezionare Installa.

- Attendere la configurazione guidata dell'agente di provisioning di Microsoft Entra, quindi selezionare Avanti.

- Nel passaggio Seleziona estensione, selezionare Provisioning delle applicazioni locali, quindi Avanti.

- L'agente di provisioning utilizzerà il browser web del sistema operativo per visualizzare una finestra popup per l'autenticazione a Microsoft Entra ID e potenzialmente anche al provider di identità dell'organizzazione. Se si utilizza Internet Explorer come browser su Windows Server, potrebbe essere necessario aggiungere siti Web Microsoft all'elenco dei siti attendibili del browser per consentire l'esecuzione corretta di JavaScript.

- Quando viene richiesta l’autorizzazione, specificare le credenziali di un amministratore di Microsoft Entra. L'utente deve avere almeno il ruolo di amministratore dell'identità ibrida.

- Selezionare Conferma per confermare l’impostazione. Al termine dell'installazione, è possibile selezionare Uscire e chiudere anche il programma di installazione del pacchetto dell'agente di provisioning.

Configurare l'agente di provisioning

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore applicazione.

Passare a Identità>Applicazioni>Applicazioni aziendali.

Cercare l'applicazione creata in precedenza.

Dal menu passare alla pagina Provisioning dell'applicazione.

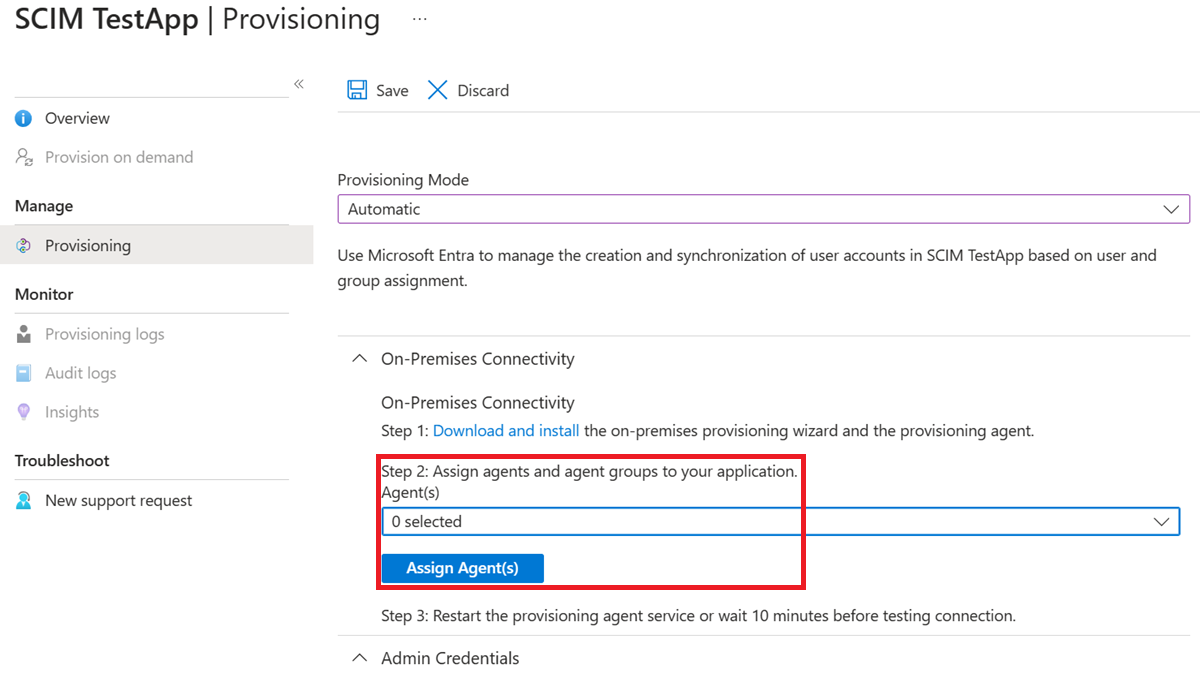

Nella sezione Connettività locale del portale selezionare l'agente distribuito e selezionare Assegna agente/i.

Riavviare il servizio dell'agente di provisioning o attendere 10 minuti prima di testare la connessione.

Nel campo URL tenant immettere l'URL dell'endpoint SCIM dell'applicazione. Esempio:

https://api.contoso.com/scim/Copiare il token di connessione OAuth necessario per l'endpoint SCIM nel campo Token segreto.

Selezionare Test connessione per fare in modo che Microsoft Entra ID tenti di connettersi all'endpoint SCIM. Se il tentativo non riesce, verranno visualizzate le informazioni sull'errore.

Una volta che il tentativo di connessione all'applicazione ha esito positivo, selezionare Salva per salvare le credenziali di amministratore.

Mantenere aperta questa finestra del browser, mentre si completa il passaggio successivo della configurazione usando la configurazione guidata.

Effettuare il provisioning nelle applicazioni abilitate per SCIM

Dopo aver installato l'agente, non sono necessarie altre configurazioni locali e tutte le configurazioni di provisioning vengono quindi gestite dal portale. Ripetere i passaggi seguenti per ciascuna applicazione locale di cui viene effettuato il provisioning tramite SCIM.

- Configurare i mapping degli attributi o delle regole di ambito necessarie per l'applicazione.

- Aggiungere utenti all'ambito assegnando utenti e gruppi all'applicazione.

- Testare il provisioning di alcuni utenti su richiesta.

- Aggiungere altri utenti all'ambito assegnandoli all'applicazione.

- Passare al pannello Provisioning e selezionare Avvia provisioning.

- Monitorare utilizzando i log di provisioning.

Il video seguente offre una panoramica del provisioning locale.