Sincronizzazione degli attributi di estensione per il provisioning dell'applicazione Microsoft Entra

L'ID Microsoft Entra deve contenere tutti i dati (attributi) necessari per creare un profilo utente durante il provisioning degli account utente da Microsoft Entra ID a un'app SaaS o a un'applicazione locale. Quando si personalizzano i mapping degli attributi per il provisioning utenti, è possibile che l'attributo di cui si vuole eseguire il mapping non venga visualizzato nell'elenco Attributi di origine in Microsoft Entra ID. Questo articolo illustra come aggiungere l'attributo mancante.

Determinare dove aggiungere le estensioni

L'aggiunta di attributi mancanti necessari per un'applicazione verrà avviata in Active Directory locale o in Microsoft Entra ID, a seconda della posizione in cui risiedono gli account utente e di come vengono inseriti in Microsoft Entra ID.

In primo luogo, identificare quali utenti nel tenant di Microsoft Entra devono accedere all'applicazione e pertanto saranno inclusi nell'ambito del provisioning nell'applicazione.

Successivamente, determinare qual è l'origine dell'attributo e la topologia per il modo in cui tali utenti vengono inseriti in Microsoft Entra ID.

| Origine dell'attributo | Topologia | Procedura |

|---|---|---|

| Sistemi HR | Il provisioning dei ruoli di lavoro del sistema HR viene effettuato come utenti in Microsoft Entra ID. | Creare un attributo di estensione in Microsoft Entra ID. Aggiornare il mapping delle risorse umane in ingresso per popolare l'attributo di estensione per gli utenti di Microsoft Entra ID dal sistema HR. |

| Sistemi HR | Il provisioning dei ruoli di lavoro del sistema HR viene effettuato come utenti in Windows Server AD. La sincronizzazione cloud di Microsoft Entra Connect li sincronizza in Microsoft Entra ID. |

Estendere lo schema di ACTIVE Directory, se necessario. Creare un attributo di estensione in Microsoft Entra ID usando la sincronizzazione cloud. Aggiornare il mapping delle risorse umane in ingresso per popolare l'attributo di estensione nell'utente di ACTIVE Directory dal sistema HR. |

| Sistemi HR | Il provisioning dei ruoli di lavoro del sistema HR viene effettuato come utenti in Windows Server AD. Microsoft Entra Connect li sincronizza con Microsoft Entra ID. |

Estendere lo schema di ACTIVE Directory, se necessario. Creare un attributo di estensione in Microsoft Entra ID usando Microsoft Entra Connect. Aggiornare il mapping delle risorse umane in ingresso per popolare l'attributo di estensione nell'utente di ACTIVE Directory dal sistema HR. |

Se gli utenti dell'organizzazione si trovano già in Active Directory locale o si stanno creando in Active Directory, è necessario sincronizzare gli utenti da Active Directory all'ID Microsoft Entra. È possibile sincronizzare utenti e attributi usando Microsoft Entra Connect o la sincronizzazione cloud Microsoft Entra Connect.

- Rivolgersi agli amministratori di dominio Active Directory locali se gli attributi necessari fanno parte della

Userclasse di oggetti dello schema di Active Directory Domain Services e, in caso contrario, estendere lo schema di Servizi di dominio Active Directory nei domini in cui tali utenti dispongono di account. - Configurare la sincronizzazione cloud Microsoft Entra Connect o Microsoft Entra Connect per sincronizzare gli utenti con il relativo attributo di estensione da Active Directory a Microsoft Entra ID. Entrambe queste soluzioni sincronizzano automaticamente determinati attributi con Microsoft Entra ID, ma non tutti gli attributi. Inoltre, alcuni attributi (ad esempio

sAMAccountName) sincronizzati per impostazione predefinita potrebbero non essere esposti tramite l'API Graph. In questi casi, è possibile usare la funzionalità di estensione della directory Microsoft Entra Connect per sincronizzare l'attributo con Microsoft Entra ID o usare la sincronizzazione cloud Microsoft Entra Connect. In questo modo, l'attributo è visibile all'API Graph e al servizio di provisioning Microsoft Entra. - Se gli utenti in Active Directory locale non hanno già gli attributi necessari, sarà necessario aggiornare gli utenti in Active Directory. Questo aggiornamento può essere eseguito leggendo le proprietà da Workday, da SAP SuccessFactorso se si usa un sistema HR diverso, usando l'API HR in ingresso.

- Attendere la sincronizzazione cloud di Microsoft Entra Connect o Microsoft Entra Connect per sincronizzare gli aggiornamenti eseguiti nello schema di Active Directory e gli utenti di Active Directory in Microsoft Entra ID.

In alternativa, se nessuno degli utenti che devono accedere all'applicazione ha origine in Active Directory locale, sarà necessario creare estensioni dello schema usando PowerShell o Microsoft Graph in Microsoft Entra ID, prima di configurare il provisioning nell'applicazione.

Le sezioni seguenti illustrano come creare attributi di estensione per un tenant con utenti solo cloud e per un tenant con utenti di Active Directory.

Creare un attributo di estensione in un tenant con utenti solo cloud

È possibile usare Microsoft Graph e PowerShell per estendere lo schema utente per gli utenti in Microsoft Entra ID. Ciò è necessario se si dispone di utenti che necessitano di tale attributo e nessuno di essi ha origine o viene sincronizzato da Active Directory locale. (Se si dispone di Active Directory, continuare a leggere di seguito nella sezione su come usare la funzionalità di estensione della directory Microsoft Entra Connect per sincronizzare l'attributo con Microsoft Entra ID).

Dopo aver creato le estensioni dello schema, questi attributi di estensione vengono individuati automaticamente quando si visita la pagina di provisioning nell'interfaccia di amministrazione di Microsoft Entra, nella maggior parte dei casi.

Quando sono presenti più di 1.000 entità servizio, è possibile che nell'elenco degli attributi di origine siano presenti estensioni mancanti. Se non viene visualizzato automaticamente un attributo creato, verificare che l'attributo sia stato creato e aggiungerlo manualmente allo schema. Per verificarne la creazione, usare Microsoft Graph e Graph Explorer. Per aggiungerlo manualmente allo schema, vedere Modifica dell'elenco degli attributi supportati.

Creare un attributo di estensione per gli utenti solo cloud usando Microsoft Graph

È possibile estendere lo schema degli utenti di Microsoft Entra usando Microsoft Graph.

In primo luogo, elencare le app nel tenant per ottenere l'ID dell'app su cui si sta lavorando. Per altre informazioni, vedere Elenco di extensionProperties.

GET https://graph.microsoft.com/v1.0/applications

Creare quindi l'attributo di estensione. Sostituire la proprietà ID seguente con l'ID recuperato nel passaggio precedente. È necessario usare l'attributo “ID” e non “appId”. Per altre informazioni, vedere [Creare extensionProperty]/graph/api/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

La richiesta precedente ha creato un attributo di estensione con il formato extension_appID_extensionName. È ora possibile aggiornare un utente con questo attributo di estensione. Per altre informazioni, vedere Aggiornare l'utente.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Infine, verificare l'attributo per l'utente. Per altre informazioni, vedere Ottenere un utente. Graph v1.0 non restituisce per impostazione predefinita uno degli attributi di estensione della directory di un utente, a meno che non vengano specificati nella richiesta come una delle proprietà da restituire.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

Creare un attributo di estensione per gli utenti solo cloud usando PowerShell

È possibile creare un'estensione personalizzata usando PowerShell.

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

Facoltativamente, è possibile testare che sia possibile impostare la proprietà dell'estensione su un utente solo cloud.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId bbbbbbbb-1111-2222-3333-cccccccccccc | Select -ExpandProperty ExtensionProperty

Creare un attributo di estensione usando la sincronizzazione cloud

Se si dispone di utenti in Active Directory e si usa la sincronizzazione cloud di Microsoft Entra Connect, la sincronizzazione cloud individua automaticamente le estensioni in Active Directory locale quando si passa per aggiungere un nuovo mapping. Se si usa la sincronizzazione Microsoft Entra Connect, continuare a leggere nella sezione successiva creare un attributo di estensione usando Microsoft Entra Connect.

Seguire questa procedura per individuare automaticamente questi attributi e configurare un mapping corrispondente all'ID Microsoft Entra.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

- Selezionare la configurazione da aggiungere all'attributo e al mapping dell'estensione.

- In Gestisci attributi selezionare clic per modificare i mapping.

- Selezionare Aggiungi mapping attributi. Gli attributi vengono individuati automaticamente.

- I nuovi attributi sono disponibili nell'elenco a discesa nell'attributo di origine.

- Compilare il tipo di mapping desiderato e selezionare Applica.

Per altre informazioni, vedere Mapping di attributi personalizzati nella sincronizzazione cloud di Microsoft Entra Connect.

Creare un attributo di estensione usando Microsoft Entra Connect

Se gli utenti che accedono alle applicazioni hanno origine in Active Directory locale, è necessario sincronizzare gli attributi con gli utenti da Active Directory all'ID Microsoft Entra. Se si usa Microsoft Entra Connect, è necessario eseguire le attività seguenti prima di configurare il provisioning nell'applicazione.

Rivolgersi agli amministratori di dominio Active Directory locali se gli attributi necessari fanno parte della

Userclasse di oggetti dello schema di Active Directory Domain Services e, in caso contrario, estendere lo schema di Servizi di dominio Active Directory nei domini in cui tali utenti dispongono di account.Aprire la procedura guidata di Microsoft Entra Connect, scegliere Attività e quindi scegliere Personalizza opzioni di sincronizzazione.

Accedere come amministratore di identità ibrida.

Nella pagina Funzionalità facoltative selezionare Sincronizzazione attributi estensione directory.

Selezionare gli attributi da estendere a Microsoft Entra ID.

Nota

La ricerca in Attributi disponibili fa distinzione tra maiuscole e minuscole.

Completare la procedura guidata di Microsoft Entra Connect e consentire l'esecuzione di un ciclo di sincronizzazione completo. Al termine del ciclo, lo schema viene esteso e i nuovi valori vengono sincronizzati tra l'AD locale e l'ID Microsoft Entra.

Nota

La possibilità di effettuare il provisioning degli attributi di riferimento da Active Directory locale, ad esempio managedby o DN/DistinguishedName, non è attualmente supportata. La funzionalità può essere richiesta su UserVoice.

Popolare e usare il nuovo attributo

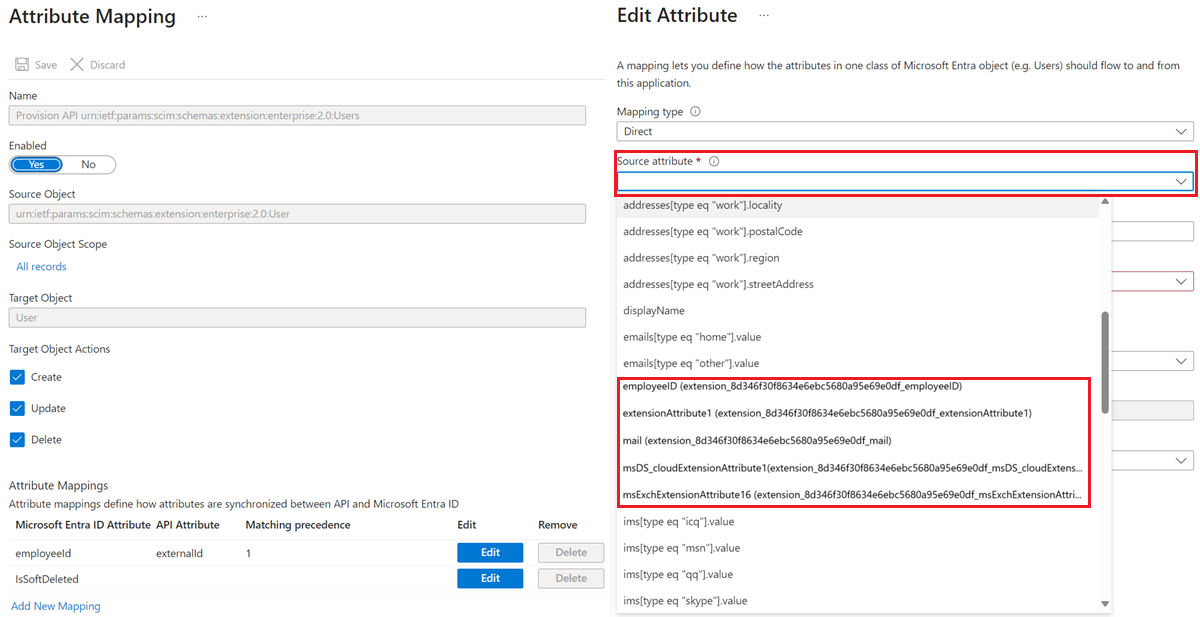

Nell'interfaccia di amministrazione di Microsoft Entra, mentre si modificano i mapping degli attributi utente per l'accesso Single Sign-On o il provisioning da Microsoft Entra ID a un'applicazione, l'elenco Attributi di origine conterrà ora l'attributo aggiunto nel formato <attributename> (extension_<appID>_<attributename>), dove appID è l'identificatore di un'applicazione segnaposto nel tenant. Selezionare l'attributo ed eseguirne il mapping all'applicazione di destinazione per il provisioning.

Sarà quindi necessario popolare gli utenti assegnati all'applicazione con l'attributo obbligatorio, prima di abilitare il provisioning nell'applicazione. Se l'attributo non ha origine in Active Directory, esistono cinque modi per popolare gli utenti in blocco:

- Se le proprietà hanno origine in un sistema HR e si esegue il provisioning dei ruoli di lavoro da tale sistema HR come utenti in Active Directory, configurare un mapping da Workday , SAP SuccessFactors o se si usa un sistema HR diverso, usando l'API HR in ingresso all'attributo Active Directory. Attendere quindi la sincronizzazione cloud di Microsoft Entra Connect o Microsoft Entra Connect per sincronizzare gli aggiornamenti apportati nello schema di Active Directory e gli utenti di Active Directory in Microsoft Entra ID.

- Se le proprietà hanno origine in un sistema HR e non si usa Active Directory, è possibile configurare un mapping da Workday, SAP SuccessFactors o altri tramite l'API in ingresso all'attributo utente di Microsoft Entra.

- Se le proprietà hanno origine in un altro sistema locale, è possibile configurare il connettore MIM per Microsoft Graph per creare o aggiornare gli utenti di Microsoft Entra.

- Se le proprietà provengono dagli utenti stessi, è possibile chiedere agli utenti di specificare i valori dell'attributo quando richiedono l'accesso all'applicazione, includendo i requisiti dell'attributo nel catalogo di gestione entitlement.

- Per tutte le altre situazioni, un'applicazione personalizzata può aggiornare gli utenti tramite l'API Microsoft Graph.