Eseguire la migrazione del writeback dei gruppi v2 di Microsoft Entra Connect Sync a Microsoft Entra Cloud Sync

Importante

L'anteprima pubblica del writeback dei gruppi v2 in Microsoft Entra Connect Sync non sarà più disponibile dopo il 30 giugno 2024. Questa funzionalità verrà sospesa in tale data e non sarà più supportata in Connect Sync per effettuare il provisioning dei gruppi di sicurezza cloud in Active Directory. La funzionalità continuerà a essere utilizzabile oltre la data di interruzione; tuttavia, dopo tale data non riceverà più supporto e potrebbe smettere di funzionare in qualsiasi momento senza preavviso.

È disponibile una funzionalità simile in Microsoft Entra Cloud Sync denominata Provisioning dei gruppi in Active Directory che è possibile usare al posto del writeback dei gruppi v2 per il provisioning di gruppi di sicurezza cloud in Active Directory. Microsoft sta lavorando per migliorare questa funzionalità in Cloud Sync insieme ad altre nuove funzionalità che verranno sviluppate in Cloud Sync.

I clienti che usano questa funzionalità di anteprima in Connect Sync dovranno cambiare la configurazione da Connect Sync to Cloud Sync. È possibile scegliere di spostare tutta la sincronizzazione ibrida in Cloud Sync (se soddisfa specifiche esigenze). È anche possibile eseguire Cloud Sync in modalità affiancata e spostarvi solo il provisioning di gruppi di sicurezza in Active Directory.

I clienti che effettuano il provisioning di gruppi di Microsoft 365 in Active Directory possono continuare a usare il writeback dei gruppi v1 per questa funzionalità.

È possibile valutare lo spostamento esclusivo in Cloud Sync usando la procedura guidata di sincronizzazione utenti.

Il documento seguente descrive come eseguire la migrazione del writeback dei gruppi a Microsoft Entra Connect Sync tramite Microsoft Entra Cloud Sync (in precedenza Azure AD Connect). Questo scenario riguarda solo i clienti che attualmente usano il writeback dei gruppi v2 di Microsoft Entra Connect. Il processo descritto in questo documento riguarda solo i gruppi di sicurezza creati dal cloud di cui viene eseguito il writeback con un ambito universale.

Importante

Questo scenario riguarda solo i clienti che attualmente usano il writeback dei gruppi v2 di Microsoft Entra Connect

Inoltre, questo scenario è supportato solo per:

- Gruppi di sicurezza creati dal cloud

- il writeback dei gruppi eseguito in AD con un ambito di Universale.

I gruppi abilitati alla posta elettronica e gli elenchi di dominio sottoposti a writeback in AD continuano a funzionare con il writeback del gruppo di Microsoft Entra Connect, ma ripristineranno il comportamento del writeback del gruppo V1, quindi in questo scenario, dopo aver disabilitato il writeback dei gruppi V2, tutti i gruppi M365 verranno riscritti in AD indipendentemente dall'impostazione Writeback abilitato nell'interfaccia di amministrazione di Entra. Per altre informazioni, vedere le domande frequenti sul provisioning in Active Directory con Microsoft Entra Cloud Sync.

Prerequisiti

Per implementare questo scenario, è necessario soddisfare i prerequisiti seguenti.

- Account Microsoft Entra con almeno un ruolo di amministratore delle identità ibride.

- Un account AD locale con almeno le autorizzazioni di amministratore di dominio, necessario per accedere all'attributo adminDescription e copiarlo nell'attributo msDS-ExternalDirectoryObjectId

- Ambiente Active Directory Domain Services locale con sistema operativo Windows Server 2016 o versioni successive.

- Necessario per l'attributo dello schema di AD - msDS-ExternalDirectoryObjectId

- Agente di provisioning con build 1.1.1367.0 o versioni successive.

- L'agente di provisioning deve poter comunicare con i controller di dominio sulle porte TCP/389 (LDAP) e TCP/3268 (catalogo globale).

- Necessario per la ricerca nel catalogo globale per filtrare riferimenti ad appartenenze non valide

Convenzione di denominazione per i gruppi di cui viene eseguito il writeback

Per impostazione predefinita, Microsoft Entra Connect Sync usa il formato seguente per la denominazione dei gruppi di cui viene eseguito il writeback.

Formato predefinito: CN=Group_<guid>,OU=<contenitore>,DC=<componente di dominio>,DC=<componente di dominio>

Esempio: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Per semplificare l'individuazione dei gruppi di cui viene eseguito il writeback da Microsoft Entra ID in Active Directory, Microsoft Entra Connect Sync ha aggiunto un'opzione per eseguire il writeback del nome del gruppo usando il nome visualizzato del cloud. A tale scopo, selezionare Eseguire il writeback del nome distinto del gruppo con il nome visualizzato del cloud durante la configurazione iniziale del writeback dei gruppi v2. Se questa funzionalità è abilitata, Microsoft Entra Connect usa il nuovo formato seguente, anziché il formato predefinito:

Nuovo formato: CN=<nome visualizzato>_<ultime 12 cifre dell'ID oggetto>,OU=<contenitore>,DC=<componente di dominio>,DC=<componente di dominio>

Esempio: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Importante

Per impostazione predefinita, la sincronizzazione cloud di Microsoft Entra usa il nuovo formato, anche se la funzionalità Nome distinto del gruppo writeback con nome visualizzato cloud non è abilitata in Microsoft Entra Connect Sync. Se si usa la denominazione predefinita di Microsoft Entra Connect Sync e poi si esegue la migrazione del gruppo in modo che sia gestito dalla sincronizzazione cloud di Microsoft Entra, il gruppo viene rinominato nel nuovo formato. Usare la sezione seguente per consentire alla sincronizzazione cloud di Microsoft Entra di usare il formato predefinito di Microsoft Entra Connect.

Uso del formato predefinito

Se si vuole che la sincronizzazione cloud usi lo stesso formato di Microsoft Entra Connect Sync, è necessario modificare l'espressione del flusso dell'attributo per l'attributo CN. I due possibili mapping sono:

| Espressione | Sintassi | Descrizione |

|---|---|---|

| Espressione predefinita di sincronizzazione cloud con DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | L'espressione predefinita usata dalla sincronizzazione cloud di Microsoft Entra (ossia il nuovo formato) |

| Nuova espressione della sincronizzazione cloud senza usare DisplayName | Append("Group_", [objectId]) | La nuova espressione per usare il formato predefinito di Microsoft Entra Connect Sync. |

Per altre informazioni, vedere Aggiungere un mapping di attributi - Microsoft Entra ID in Active Directory

Passaggio 1 - Copiare adminDescription in msDS-ExternalDirectoryObjectID

Per convalidare i riferimenti all'appartenenza a gruppi, Microsoft Entra Cloud Sync deve eseguire una query sul Catalogo globale di Active Directory per l'attributo msDS-ExternalDirectoryObjectID. Si tratta di un attributo indicizzato che viene replicato in tutti i cataloghi globali all'interno della foresta Active Directory.

Aprire ADSI Edit nell'ambiente locale.

Copiare il valore dell'attributo adminDescription del gruppo

Incollarlo nell'attributo msDS-ExternalDirectoryObjectID

Per automatizzare questo passaggio, è possibile utilizzare il seguente script di PowerShell. Questo script accetta tutti i gruppi nel contenitore OU=Groups,DC=Contoso,DC=com e copia il valore dell'attributo adminDescription nel valore dell'attributo msDS-ExternalDirectoryObjectID. Prima di usare questo script, aggiornare la variabile $gwbOU con DistinguishedName dell'unità organizzativa (OU) di destinazione del writeback del gruppo.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Lo script di PowerShell seguente può essere usato per verificare i risultati dello script precedente o confermare che tutti i gruppi abbiano un valore adminDescription uguale al valore msDS-ExternalDirectoryObjectID.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

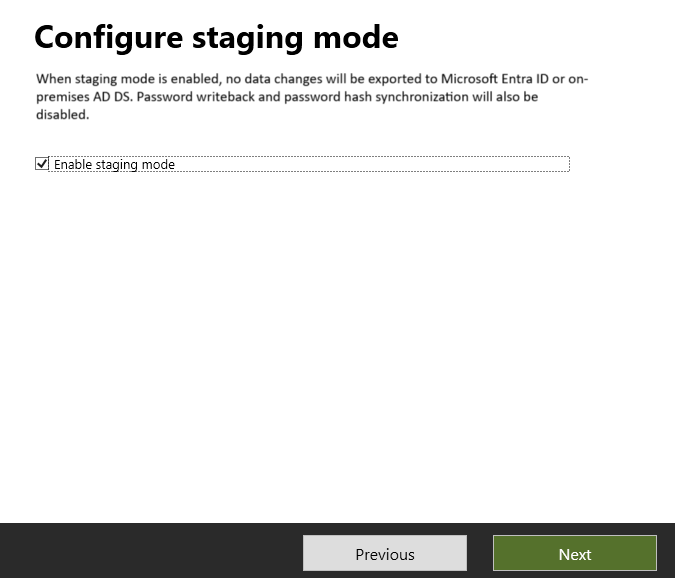

Passaggio 2 - Inserire il server di Microsoft Entra Connect Sync in modalità di staging e disabilitare l'utilità di pianificazione della sincronizzazione

Avviare la procedura guidata di Microsoft Entra Connect Sync

Fare clic su Configura.

Selezionare Configurazione della modalità di staging e fare clic su Avanti

Immettere le credenziali di Microsoft Entra

Selezionare la casella di controllo Abilita modalità di staging e fare clic su Avanti

Fare clic su Configura.

Fare clic su Esci

Nel server di Microsoft Entra Connect, aprire un prompt di PowerShell come amministratore.

Disabilitare l'utilità di pianificazione della sincronizzazione:

Set-ADSyncScheduler -SyncCycleEnabled $false

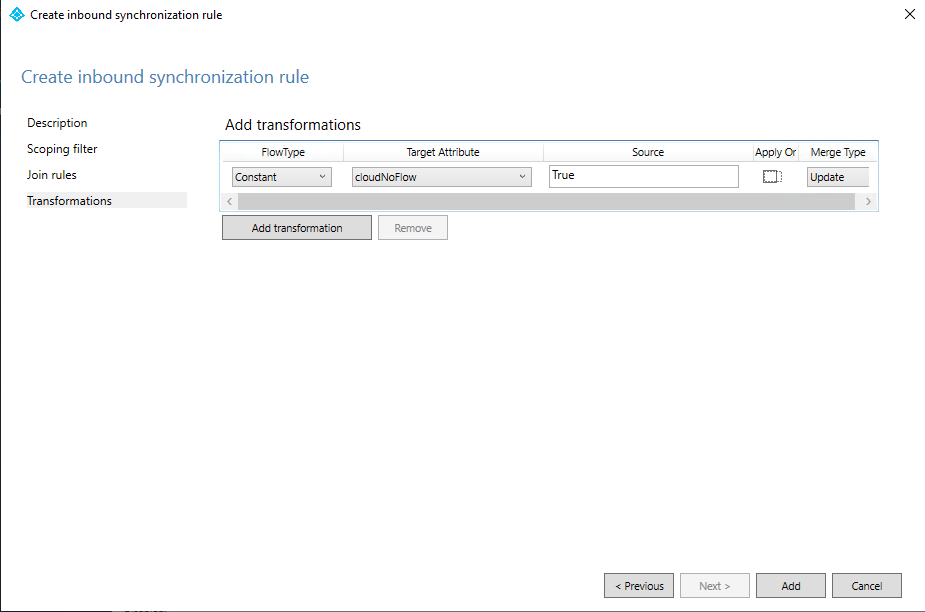

Passaggio 3 - Creare una regola in ingresso personalizzata per i gruppi

Nell'editor delle regole di sincronizzazione di Microsoft Entra Connect è necessario creare una regola di sincronizzazione in ingresso che filtri i gruppi con NULL come attributo di posta elettronica. La regola di sincronizzazione in ingresso è una regola di join con un attributo di destinazione cloudNoFlow. Questa regola indica a Microsoft Entra Connect di non sincronizzare gli attributi per questi gruppi. Per creare questa regola di sincronizzazione, è possibile scegliere di usare l'interfaccia utente o crearla tramite PowerShell con lo script fornito.

Creare una regola in ingresso di gruppo personalizzato nell'interfaccia utente

Lanciare l'editor delle regole di sincronizzazione dal menu Start.

Selezionare In ingresso nell'elenco a discesa Direzione e fare clic su Aggiungi nuova regola.

Nella pagina Descrizione, immettere quanto segue e fare clic su Avanti:

Nome: assegnare un nome significativo alla regola

Descrizione: aggiungere una descrizione significativa

Sistema connesso: scegliere il connettore Microsoft Entra per cui si sta scrivendo la regola di sincronizzazione personalizzata

Tipo di oggetto di sistema connesso: gruppo

Tipo di oggetto metaverse: gruppo

Tipo di collegamento: join

Precedenza: fornire un valore univoco nel sistema. È consigliabile un valore inferiore a 100, in modo da avere la precedenza sulle regole predefinite.

Tag: lasciare vuoto

Nella pagina Filtro di ambito, selezionare Aggiungi e aggiungere quanto segue, quindi fare clic su Avanti.

Attributo Operatore Valore cloudMastered EQUAL true mail ISNULL Nella pagina di regole di join, fare clic su Avanti.

Nella pagina Transformations (Trasformazioni) aggiungere una trasformazione costante: impostare su True l'attributo cloudNoFlow.

Selezionare Aggiungi.

Creare una regola di ingresso di gruppo personalizzato in PowerShell

Nel server di Microsoft Entra Connect, aprire un prompt di PowerShell come amministratore.

Importare il modulo.

Import-Module ADSyncSpecificare un valore univoco per la precedenza della regola di sincronizzazione [0-99].

[int] $inboundSyncRulePrecedence = 88Eseguire lo script seguente:

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://video2.skills-academy.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

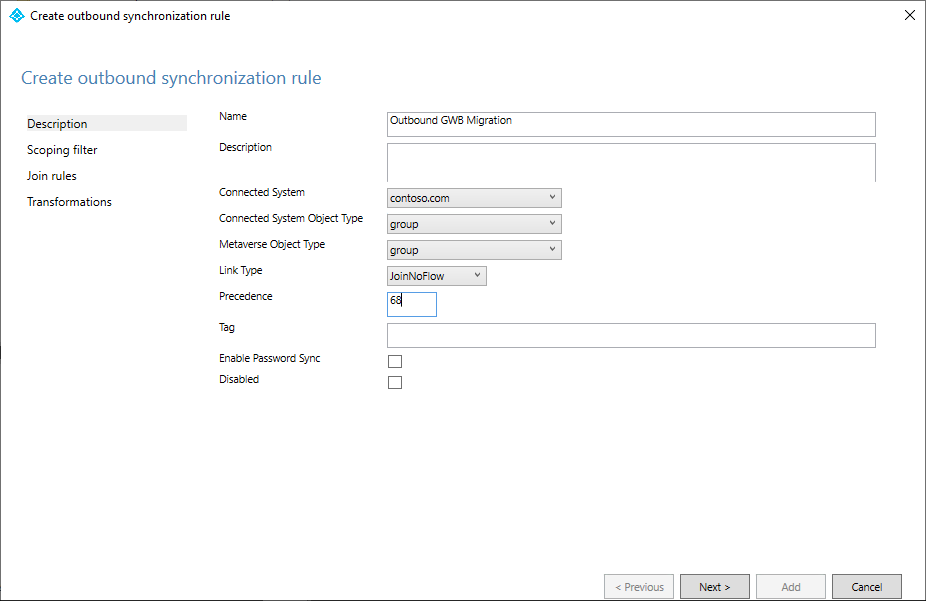

Passaggio 4 - Creare una regola in uscita personalizzata per i gruppi

È necessaria anche una regola di sincronizzazione in uscita con un tipo di collegamento JoinNoFlow e il filtro di ambito con l'attributo cloudNoFlow impostato su Vero. Questa regola indica a Microsoft Entra Connect di non sincronizzare gli attributi per questi gruppi. Per creare questa regola di sincronizzazione, è possibile scegliere di usare l'interfaccia utente o crearla tramite PowerShell con lo script fornito.

Creare una regola in uscita del gruppo personalizzata nell'interfaccia utente

Selezionare In uscita nell'elenco a discesa Direzione e fare clic su Aggiungi regola.

Nella pagina Descrizione, immettere quanto segue e fare clic su Avanti:

- Nome: assegnare un nome significativo alla regola

- Descrizione: aggiungere una descrizione significativa

- Sistema connesso: scegliere il connettore AD per cui si sta scrivendo la regola di sincronizzazione personalizzata

- Tipo di oggetto di sistema connesso: gruppo

- Tipo di oggetto metaverse: gruppo

- Tipo di collegamento: JoinNoFlow

- Precedenza: fornire un valore univoco nel sistema. È consigliabile un valore inferiore a 100, in modo da avere la precedenza sulle regole predefinite.

- Tag: lasciare vuoto

Nella pagina Scoping filter (Filtro di ambito) scegliere cloudNoFlow uguale True. Quindi seleziona Avanti.

Nella pagina di regole di join, fare clic su Avanti.

Nella pagina Trasformazioni, selezionare Aggiungi.

Creare una regola di ingresso di gruppo personalizzato in PowerShell

Nel server di Microsoft Entra Connect, aprire un prompt di PowerShell come amministratore.

Importare il modulo.

Import-Module ADSyncSpecificare un valore univoco per la precedenza della regola di sincronizzazione [0-99].

[int] $outboundSyncRulePrecedence = 89Ottenere Active Directory Connector per il writeback del gruppo.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Eseguire lo script seguente:

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://video2.skills-academy.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

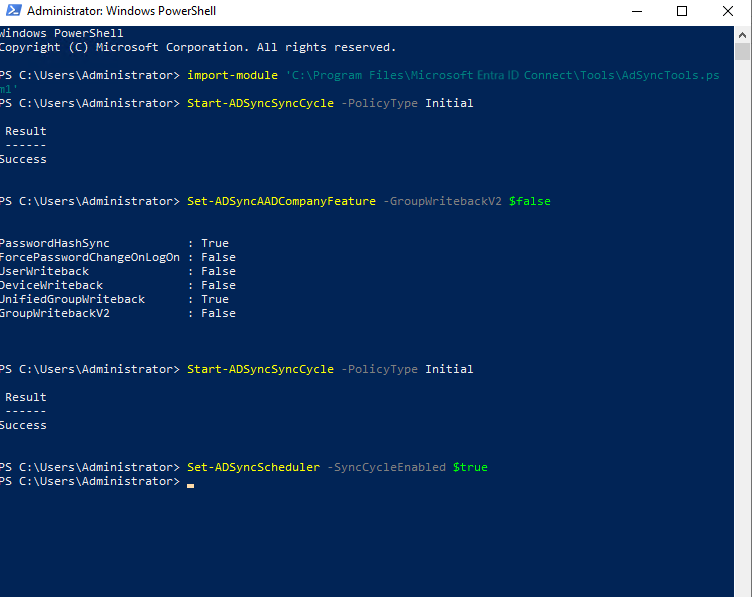

Passaggio 5 - Usare PowerShell per completare la configurazione

Nel server di Microsoft Entra Connect, aprire un prompt di PowerShell come amministratore.

Importare il modulo ADSync:

Import-Module ADSyncEseguire un ciclo di sincronizzazione completo:

Start-ADSyncSyncCycle -PolicyType InitialDisabilitare la funzionalità di writeback dei gruppi per il tenant:

Avviso

questa operazione è irreversibile. Dopo aver disabilitato il writeback del gruppo V2, tutti i gruppi di Microsoft 365 verranno riscritti in AD, indipendentemente dall'impostazione Writeback abilitata nell'interfaccia di amministrazione di Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseEseguire un ciclo di sincronizzazione completo (di nuovo):

Start-ADSyncSyncCycle -PolicyType InitialRiabilitare l'utilità di pianificazione della sincronizzazione:

Set-ADSyncScheduler -SyncCycleEnabled $true

Passaggio 6 - Rimuovere il server di Microsoft Entra Connect Sync dalla modalità di staging

- Avviare la procedura guidata di Microsoft Entra Connect Sync

- Fare clic su Configura.

- Selezionare Configurazione della modalità di staging e fare clic su Avanti

- Immettere le credenziali di Microsoft Entra

- Deselezionare la casella di controllo Abilita modalità di staging e fare clic su Avanti

- Fare clic su Configura.

- Fare clic su Esci

Passaggio 7 - Configurare Microsoft Entra Cloud Sync

Ora che i gruppi sono rimossi dall'ambito di sincronizzazione di Microsoft Entra Connect Sync, è possibile configurare Microsoft Entra Cloud Sync in modo tale che assumi il controllo della sincronizzazione dei gruppi di sicurezza. Vedere Effettuare il provisioning dei gruppi in Active Directory usando Microsoft Entra Cloud Sync.