Sincronizzazione Microsoft Entra Connect: informazioni sulla configurazione predefinita

Questo articolo illustra le regole di configurazione predefinite. Documenta le regole e il modo in cui queste regole influiscono sulla configurazione. Illustra anche la configurazione predefinita di Microsoft Entra Connect Sync. L'obiettivo è che il lettore capisce in che modo il modello di configurazione, denominato provisioning dichiarativo, funziona in un esempio reale. Questo articolo presuppone che sia stata installata e configurata la sincronizzazione di Microsoft Entra Connect usando l'installazione guidata.

Per comprendere i dettagli del modello di configurazione, leggere Comprendere il provisioning dichiarativo.

Regole predefinite da ambienti locali a Microsoft Entra ID

Le espressioni seguenti sono disponibili nella configurazione preimpostata.

Regole predefinite disponibili per l'utente

Queste regole si applicano anche al tipo di oggetto iNetOrgPerson.

Per la sincronizzazione, un oggetto utente deve soddisfare quanto segue:

- Deve avere un sourceAnchor.

- Dopo aver creato l'oggetto in Microsoft Entra ID, sourceAnchor non può cambiare. Se il valore viene modificato in locale, l'oggetto interrompe la sincronizzazione fino a quando sourceAnchor non viene nuovamente modificato nel valore precedente.

- È necessario che l'attributo accountEnabled (userAccountControl) sia popolato. Con un'implementazione di Active Directory locale, questo attributo è sempre presente e popolato.

Gli oggetti utente seguenti non sono sincronizzati con Microsoft Entra ID:

-

IsPresent([isCriticalSystemObject]). Assicurarsi che molti oggetti predefiniti in Active Directory, ad esempio l'account amministratore predefinito, non siano sincronizzati. -

IsPresent([sAMAccountName]) = False. Verificare che gli oggetti utente senza attributo sAMAccountName non siano sincronizzati. Questo caso si verifica praticamente solo in un dominio aggiornato da NT4. -

Left([sAMAccountName], 4) = "AAD_",Left([sAMAccountName], 5) = "MSOL_". Non sincronizzare l'account del servizio usato da Microsoft Entra Connect Sync e le sue versioni precedenti. - Non sincronizzare gli account di Exchange che non funzionano in Exchange Online.

[sAMAccountName] = "SUPPORT_388945a0"Left([mailNickname], 14) = "SystemMailbox{"(Left([mailNickname], 4) = "CAS_" && (InStr([mailNickname], "}") > 0))(Left([sAMAccountName], 4) = "CAS_" && (InStr([sAMAccountName], "}")> 0))

- Non sincronizzare gli oggetti che non funzionano in Exchange Online.

CBool(IIF(IsPresent([msExchRecipientTypeDetails]),BitAnd([msExchRecipientTypeDetails],&H21C07000) > 0,NULL))

Questa maschera di bit (&H21C07000) filtra gli oggetti seguenti:- Cartella pubblica abilitata per la posta elettronica (in anteprima a partire dalla versione 1.1.524.0)

- Cassetta postale dell'operatore di sistema

- Database delle cassette postali: Cassetta postale di sistema

- Gruppo di sicurezza universale (non si applica per un utente, ma è presente per motivi legacy)

- Gruppo non universale (non si applica a un utente, ma è presente per motivi storici)

- Piano cassetta postale

- Cassetta postale di ricerca

-

CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). Non sincronizzare alcun oggetto vittima della replica.

Si applicano le regole di attributo seguenti:

-

sourceAnchor <- IIF([msExchRecipientTypeDetails]=2,NULL,..). L'attributo sourceAnchor non viene fornito da una cassetta postale collegata. Si presuppone che se viene trovata una cassetta postale collegata, l'account effettivo sarà aggiunto in un secondo momento. - Gli attributi correlati a Exchange vengono sincronizzati solo se l'attributo mailNickName ha un valore.

- Quando sono presenti più foreste, gli attributi vengono utilizzati nell'ordine seguente:

- Gli attributi correlati all'accesso (ad esempio userPrincipalName) vengono forniti dalla foresta con un account abilitato.

- Gli attributi che possono essere trovati in un GAL (Elenco Indirizzi Globale) di Exchange provengono dalla foresta con una cassetta postale di Exchange.

- Se non è possibile trovare alcuna cassetta postale, questi attributi possono provenire da qualsiasi foresta.

- Gli attributi correlati a Exchange (attributi tecnici non visibili nell'elenco indirizzi globale) vengono forniti dalla foresta in cui

mailNickname ISNOTNULL. - Se sono presenti più foreste che soddisfano una di queste regole, viene usato l'ordine di creazione (data/ora) dei connettori (foreste) per determinare quale foresta contribuisce agli attributi. La prima foresta connessa è la prima foresta da sincronizzare.

Regole predefinite per i contatti

Un oggetto contatto deve soddisfare quanto segue per essere sincronizzato:

- L'attributo di posta elettronica deve avere un valore.

- Il contatto deve essere abilitato alla posta elettronica. Viene verificato con le regole seguenti:

-

IsPresent([proxyAddresses]) = True). L'attributo proxyAddresses deve essere popolato. - Un indirizzo di posta elettronica primario è disponibile nell'attributo proxyAddresses o nell'attributo mail. La presenza di un oggetto @ viene usata per verificare che il contenuto sia un indirizzo di posta elettronica. Una di queste due regole deve essere valutata su True.

-

(Contains([proxyAddresses], "SMTP:") > 0) && (InStr(Item([proxyAddresses], Contains([proxyAddresses], "SMTP:")), "@") > 0)). Esiste una voce con "SMTP:" e, se presente, è possibile trovare un elemento @ nella stringa? -

(IsPresent([mail]) = True && (InStr([mail], "@") > 0). L'attributo della mail è popolato e, se lo è, si può trovare il simbolo @ nella stringa?

-

-

Gli oggetti contatto seguenti non vengono sincronizzati con l'ID Microsoft Entra:

-

IsPresent([isCriticalSystemObject]). Verificare che nessun oggetto di contatto contrassegnato come critico sia sincronizzato. Non deve essere alcun elemento con una configurazione predefinita. -

((InStr([displayName], "(MSOL)") > 0) && (CBool([msExchHideFromAddressLists]))). -

(Left([mailNickname], 4) = "CAS_" && (InStr([mailNickname], "}") > 0)). Questi oggetti non funzionano in Exchange Online. -

CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). Non sincronizzare alcun oggetto vittima della replica.

Raggruppare le regole predefinite

Per la sincronizzazione, un oggetto gruppo deve soddisfare quanto segue:

- Deve avere meno di 250.000 membri. Questo conteggio è il numero dei membri del gruppo locale in sede.

- Se ci sono più membri la prima volta che inizia la sincronizzazione, il gruppo non viene sincronizzato.

- Se il numero di membri cresce rispetto al momento della sua creazione, la sincronizzazione si interrompe quando raggiunge i 250.000 membri, finché il conteggio degli stessi non scende nuovamente sotto i 250.000.

- Nota: Microsoft Entra ID applica il limite di 250.000 membri. Non è possibile sincronizzare i gruppi con più membri anche se si modifica o si rimuove questa regola.

- Se il gruppo è un gruppo di distribuzione , deve essere abilitato anche per la posta elettronica. Consultare le regole predefinite per i contatti per cui questa regola è applicata.

I seguenti oggetti di gruppo non sono sincronizzati con Microsoft Entra ID.

-

IsPresent([isCriticalSystemObject]). Assicurarsi che molti oggetti immediatamente disponibili in Active Directory, come il gruppo di amministratori incorporato, non siano sincronizzati. -

[sAMAccountName] = "MSOL_AD_Sync_RichCoexistence". Gruppo legacy usato da DirSync. -

BitAnd([msExchRecipientTypeDetails],&H40000000). Gruppo di ruoli. -

CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). Non sincronizzare alcun oggetto vittima della replica.

Regole predefinite per ForeignSecurityPrincipal

Gli FSP vengono uniti all'oggetto "any" (*) nel metaverse. In realtà, questo join avviene solo per utenti e gruppi di sicurezza. Questa configurazione garantisce che le appartenenze tra foreste vengano risolte e rappresentate correttamente in Microsoft Entra ID.

Regole predefinite del computer

Un oggetto computer deve soddisfare quanto segue per essere sincronizzato:

-

userCertificate ISNOTNULL. Solo i computer Windows 10 popolano questo attributo. Tutti gli oggetti computer con un valore in questo attributo vengono sincronizzati.

Informazioni sullo scenario delle regole predefinite

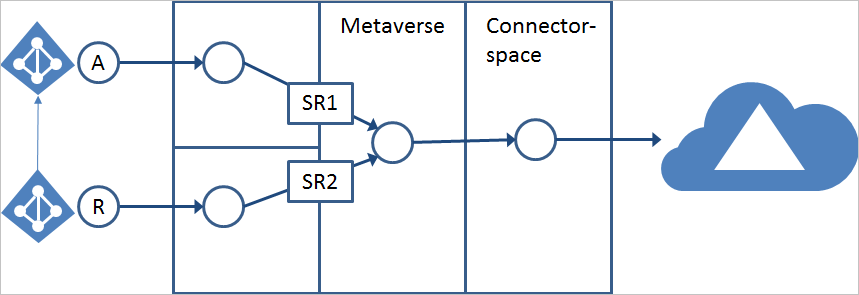

In questo esempio viene utilizzata una distribuzione con una foresta di account (A), una foresta di risorse (R) e una directory Microsoft Entra.

In questa configurazione si presuppone che sia presente un account abilitato nella foresta degli account e un account disabilitato nella foresta delle risorse con una cassetta postale associata.

L'obiettivo con la configurazione predefinita è:

- Gli attributi correlati all'accesso vengono sincronizzati dalla foresta con l'account abilitato.

- Gli attributi che si trovano nell'elenco indirizzi globale vengono sincronizzati dalla foresta con la cassetta postale. Se non è possibile trovare alcuna cassetta postale, viene utilizzata qualsiasi altra foresta.

- Se viene trovata una cassetta postale collegata, l'account collegato abilitato deve essere individuato affinché l'oggetto venga esportato in Microsoft Entra ID.

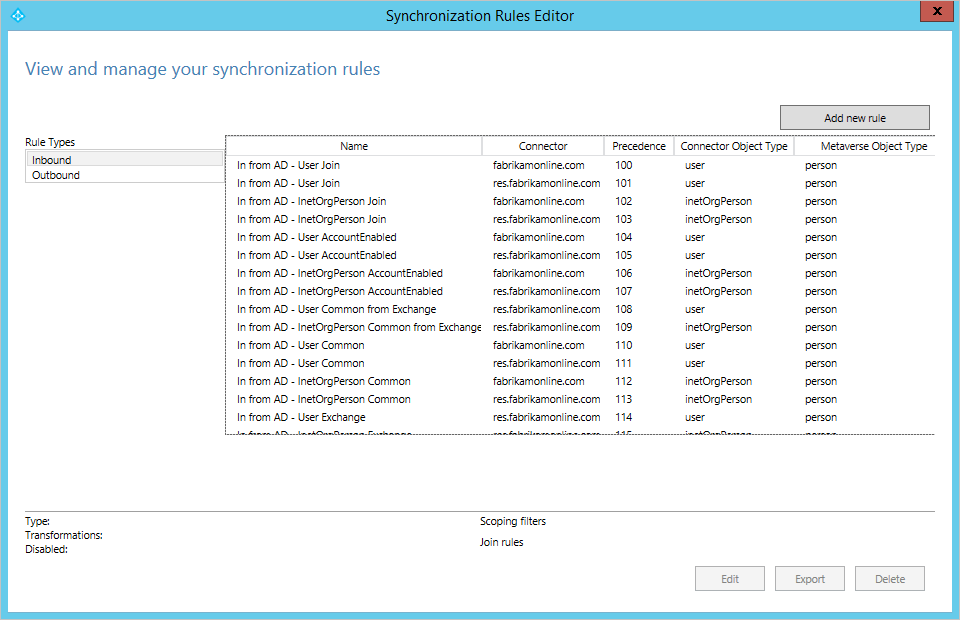

Editor delle regole di sincronizzazione

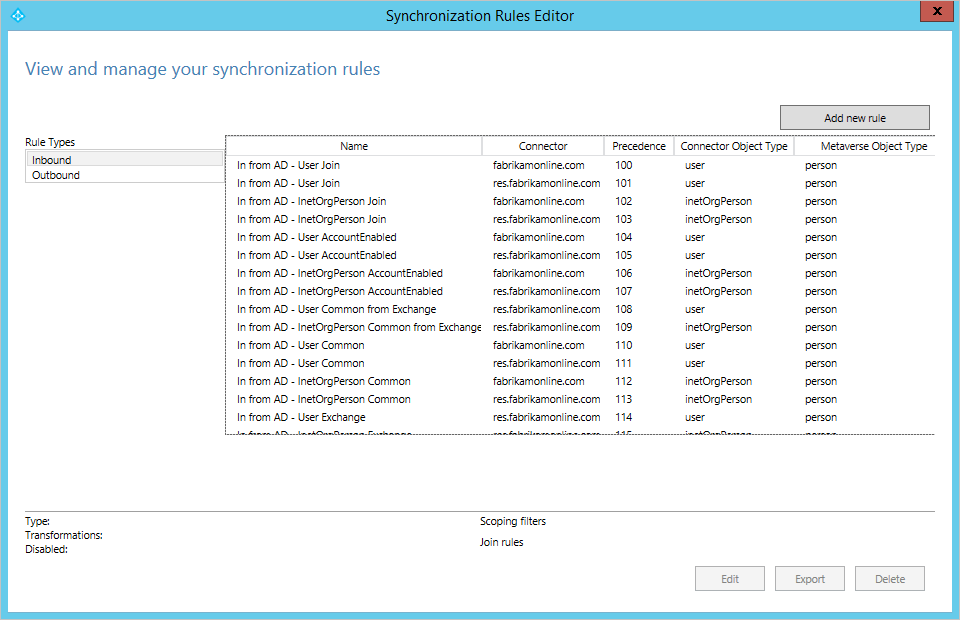

La configurazione può essere visualizzata e modificata con lo strumento Editor regole di sincronizzazione (SRE) e un collegamento a esso è disponibile nel menu Start.

SRE è uno strumento resource kit e viene installato con Microsoft Entra Connect Sync. Per poterlo avviare, è necessario essere un membro del gruppo ADSyncAdmins. All'avvio, viene visualizzato un aspetto simile al seguente:

in ingresso

in ingresso

In questo riquadro vengono visualizzate tutte le regole di sincronizzazione create per la configurazione. Ogni riga della tabella è una regola di sincronizzazione. Alla sinistra, sotto Tipi di regola, sono elencati i due tipi diversi: Ingresso e Uscita. Il traffico in entrata e in uscita è dalla prospettiva del metaverso. In questa panoramica ci si concentrerà principalmente sulle regole in ingresso. L'elenco effettivo delle regole di sincronizzazione dipende dallo schema rilevato in AD. Nell'immagine precedente, la foresta di account (fabrikamonline.com) non dispone di alcun servizio, ad esempio Exchange e Lync, e non sono state create regole di sincronizzazione per questi servizi. Tuttavia, nella foresta di risorse (res.fabrikamonline.com) sono disponibili regole di sincronizzazione per questi servizi. Il contenuto delle regole è diverso a seconda della versione rilevata. Ad esempio, in una distribuzione con Exchange 2013 sono configurati più flussi di attributi rispetto a Exchange 2010/2007.

Regola di sincronizzazione

Una regola di sincronizzazione è un oggetto di configurazione con un set di attributi che scorre quando viene soddisfatta una condizione. Viene usato anche per descrivere come un oggetto in uno spazio connettore sia correlato a un oggetto nel metaverse, definito come unione o corrispondenza . Le regole di sincronizzazione hanno un valore di precedenza che indica come sono correlate tra loro. Una regola di sincronizzazione con un valore numerico inferiore ha una precedenza più elevata e in un conflitto di flusso di attributi la precedenza più alta vince la risoluzione dei conflitti.

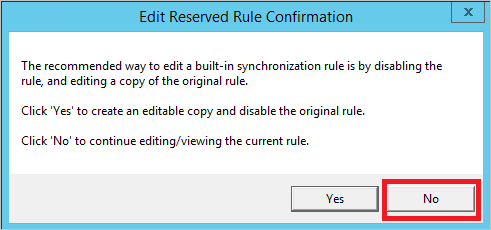

Ad esempio, esaminare la regola di sincronizzazione In from AD – User AccountEnabled. Contrassegnare questa riga nell'SRE e selezionare Modifica.

Poiché questa regola è una regola predefinita, viene visualizzato un avviso quando si apre la regola. Non dovresti apportare modifiche alle regole predefinite, quindi ti viene chiesto quali sono le tue intenzioni. In questo caso, si vuole solo visualizzare la regola. Selezionare No.

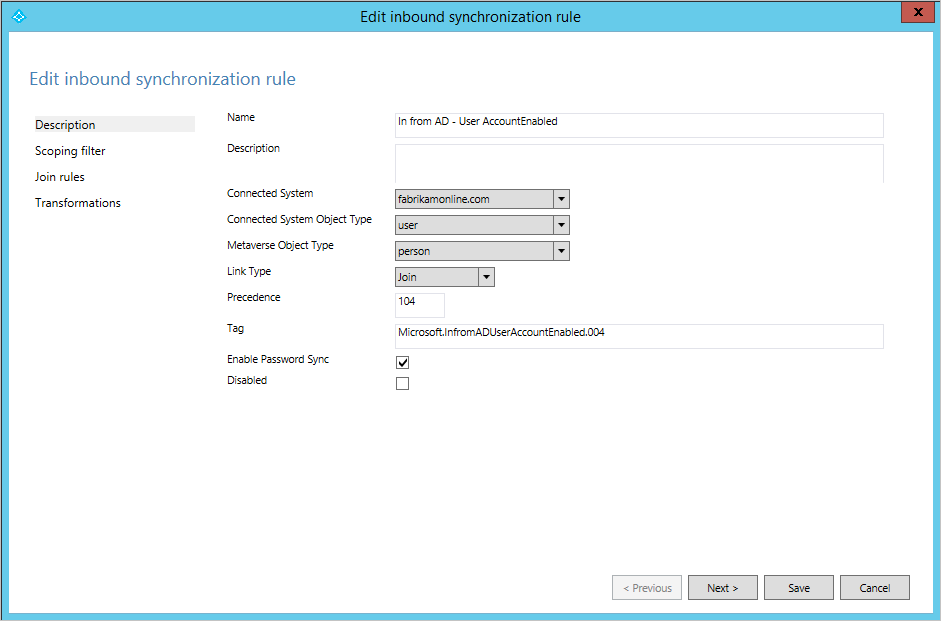

Una regola di sincronizzazione include quattro sezioni di configurazione: Descrizione, Filtro di ambito, Regole di join e Trasformazioni.

Descrizione

La prima sezione fornisce informazioni di base, ad esempio un nome e una descrizione.

Sono inoltre disponibili informazioni sul sistema connesso a cui questa regola è correlata, al tipo di oggetto nel sistema connesso a cui si applica e al tipo di oggetto metaverse. Il tipo di oggetto metaverse è sempre persona indipendentemente da se il tipo di oggetto di origine sia un utente, iNetOrgPerson o un contatto. Il tipo di oggetto metaverse non deve mai cambiare in modo che venga creato come tipo generico. Il tipo di collegamento può essere impostato su Join, StickyJoin o Provision. Questa impostazione funziona insieme alla sezione Regole di join ed è descritta più avanti.

È anche possibile vedere che questa regola di sincronizzazione viene usata per la sincronizzazione delle password. Se un utente è nell'ambito di questa regola di sincronizzazione, la password viene sincronizzata dall'ambiente locale al cloud (presupponendo che sia stata abilitata la funzionalità di sincronizzazione delle password).

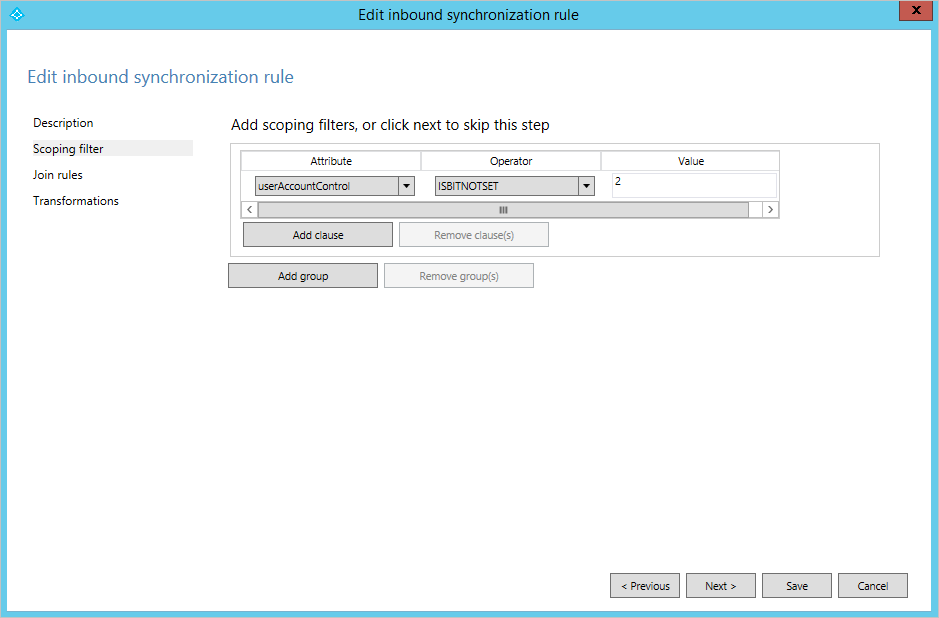

Filtro di ambito

La sezione Filtro di ambito viene usata per configurare quando deve essere applicata una regola di sincronizzazione. Poiché il nome della regola di sincronizzazione che si sta esaminando indica che deve essere applicato solo agli utenti abilitati, l'ambito è configurato in modo che l'attributo AD userAccountControl non deve avere il bit 2 impostato. Quando il motore di sincronizzazione trova un utente in AD, applica questa regola di sincronizzazione quando userAccountControl è impostato sul valore decimale 512 (utente normale abilitato). Non applica la regola quando l'utente ha userAccountControl impostato su 514 (utente normale disabilitato).

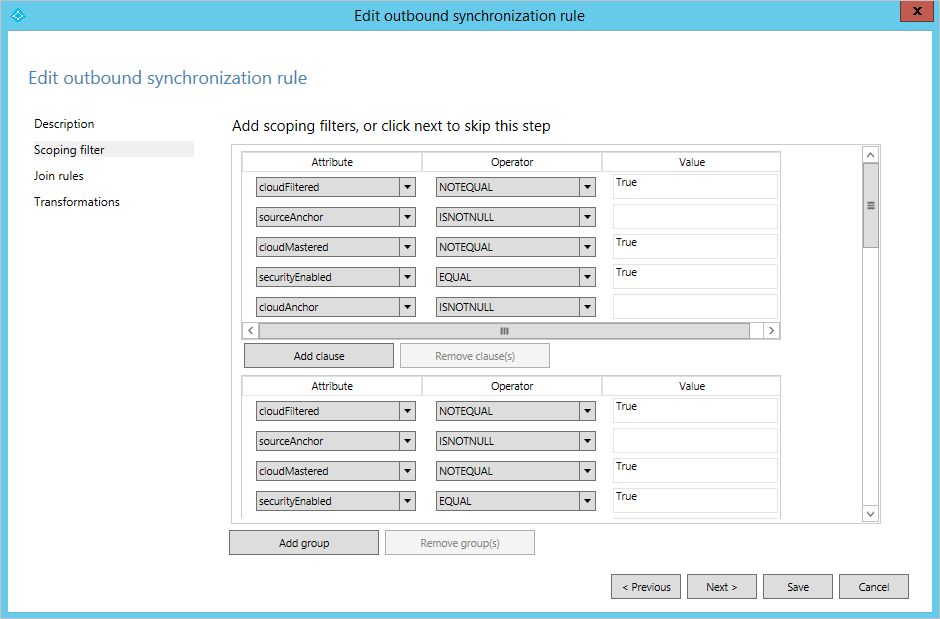

Il filtro di ambito include gruppi e clausole che possono essere annidati. Tutte le clausole all'interno di un gruppo devono essere soddisfatte affinché venga applicata una regola di sincronizzazione. Quando vengono definiti più gruppi, almeno un gruppo deve essere soddisfatto affinché la regola venga applicata. Ovvero, un OR logico viene valutato tra i gruppi e un AND logico viene valutato all'interno di un gruppo. Un esempio di questa configurazione è disponibile nella regola di sincronizzazione uscente Out to Microsoft Entra ID – Group Join. Esistono diversi gruppi di filtri di sincronizzazione, ad esempio uno per i gruppi di sicurezza (securityEnabled EQUAL True) e uno per i gruppi di distribuzione (securityEnabled EQUAL False).

Questa regola viene utilizzata per definire quali Gruppi devono essere forniti a Microsoft Entra ID. I gruppi di distribuzione devono essere abilitati per la sincronizzazione con l'ID Microsoft Entra, ma per i gruppi di sicurezza non è necessario un messaggio di posta elettronica.

Regole di unione

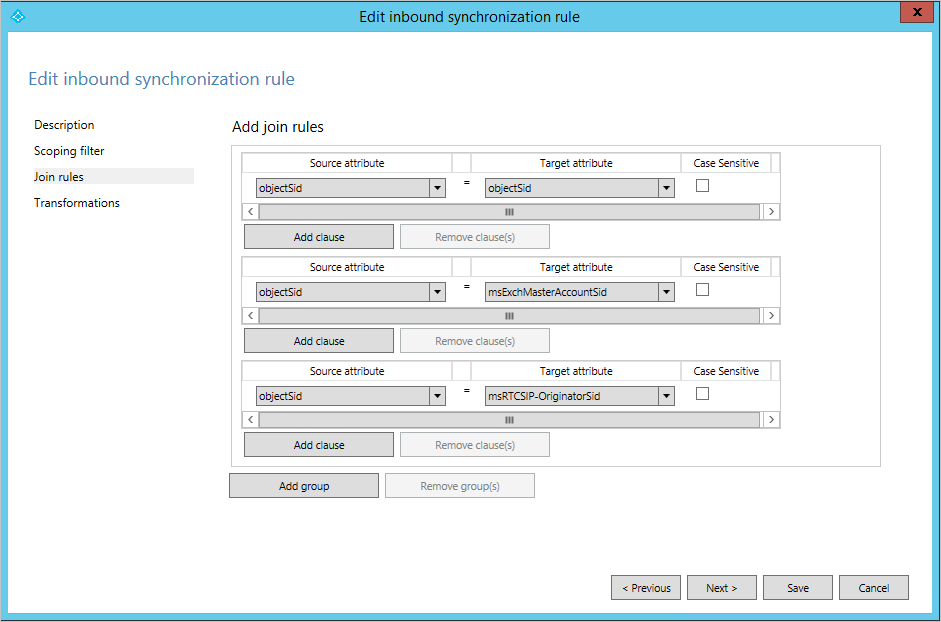

La terza sezione viene usata per configurare la correlazione tra gli oggetti nello spazio connettore e gli oggetti nel metaverse. La regola esaminata in precedenza non include alcuna configurazione per le regole di aggregazione, quindi ora esaminerai In da Active Directory - Connessione Utente.

Il contenuto della regola di join dipende dall'opzione corrispondente selezionata nell'installazione guidata. Per una regola in ingresso, la valutazione inizia con un oggetto nello spazio connettore di origine e ogni gruppo nelle regole di join viene valutato in sequenza. Se un oggetto di origine viene valutato in modo che corrisponda esattamente a un oggetto nel metaverse usando una delle regole di join, gli oggetti vengono uniti. Se tutte le regole sono state valutate e non esiste alcuna corrispondenza, viene usato il Tipo di Collegamento nella descrizione della pagina. Se questa configurazione è impostata su Provision, viene creato un nuovo oggetto nella destinazione, il metaverse, se è presente almeno un attributo nei criteri di join (ha un valore). Per effettuare il provisioning di un nuovo oggetto nel metaverso, ovvero proiettare un oggetto nel metaverso.

Le regole di join vengono valutate una sola volta. Quando un oggetto dello spazio connettore e un oggetto metaverse si uniscono, restano collegati finché l'ambito della regola di sincronizzazione è ancora soddisfatto.

Quando si valutano le regole di sincronizzazione, deve esserci una sola regola di sincronizzazione con regole di join definite nell'ambito. Se vengono trovate più regole di sincronizzazione con regole di join per un oggetto, viene generato un errore. Per questo motivo, la procedura consigliata consiste nell'avere una sola regola di sincronizzazione con join definito quando più regole di sincronizzazione rientrano nell'ambito di un oggetto . Nella configurazione predefinita di Microsoft Entra Connect Sync, queste regole possono essere individuate esaminando il nome e trovando quelle con la parola Join alla fine del nome. Una regola di sincronizzazione senza regole di join definite applica i flussi degli attributi quando un'altra regola di sincronizzazione ha unito gli oggetti o ha provveduto al provisioning di un nuovo oggetto nel sistema di destinazione.

Se si esamina l'immagine sopra, si noterà che la regola sta tentando di unire objectSID con msExchMasterAccountSid (Exchange) e msRTCSIP-OriginatorSid (Lync), come ci si aspetta in una topologia forestale di account e risorse. Si trova la stessa regola in tutte le foreste. Si presuppone che ogni foresta possa essere un account o una foresta di risorse. Questa configurazione funziona anche se si dispone di account che risiedono in una singola foresta e non devono essere aggiunti.

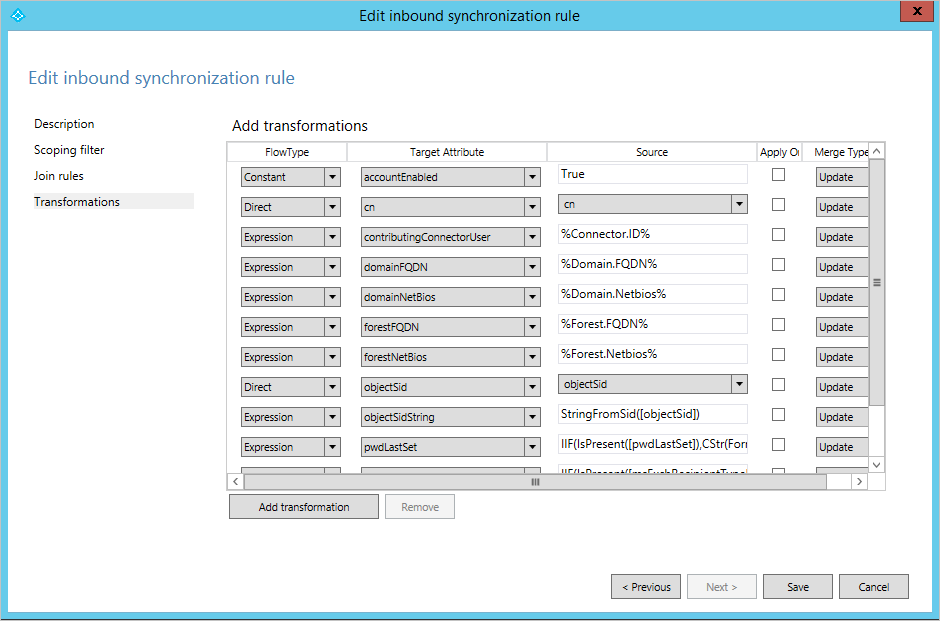

Trasformazioni

La sezione di trasformazione definisce tutti i flussi di attributi che si applicano all'oggetto di destinazione quando gli oggetti vengono uniti e il filtro dell'ambito viene soddisfatto. Tornare alla In da AD - Regola di Sincronizzazione Account utente abilitato, sono disponibili le trasformazioni seguenti:

scheda Trasformazioni

Per contestualizzare questa configurazione, in una distribuzione della foresta Account-Resource, ci si aspetta di trovare un account abilitato nella foresta degli account e un account disabilitato nella foresta delle risorse, con impostazioni di Exchange e Lync. La regola di sincronizzazione che si sta esaminando contiene gli attributi necessari per l'accesso e questi attributi devono essere trasmessi dalla foresta in cui è presente un account abilitato. Tutti questi flussi di attributi vengono raggruppati in una regola di sincronizzazione.

Una trasformazione può avere tipi diversi: Costante, Diretta ed Espressione.

- Un flusso costante trasporta sempre un valore codificato in modo rigido. Nel caso precedente, imposta sempre il valore True nell'attributo metaverse denominato accountEnabled.

- Un flusso diretto passa sempre il valore dell'attributo nell'origine all'attributo di destinazione as-is.

- Il terzo tipo di flusso è Expression e consente configurazioni più avanzate.

Il linguaggio delle espressioni è VBA (Visual Basic, Applications Edition), quindi gli utenti con esperienza in Microsoft Office o VBScript riconosceranno il formato. Gli attributi sono racchiusi tra parentesi quadre[ attributeName]. I nomi degli attributi e delle funzioni sono sensibili alla distinzione tra maiuscole e minuscole, ma l'Editor delle regole di sincronizzazione valuta le espressioni e fornisce un avviso se l'espressione non è valida. Tutte le espressioni vengono espresse su una singola riga con funzioni nidificate. Per mostrare la potenza del linguaggio di configurazione, ecco il flusso per pwdLastSet, ma con commenti aggiuntivi inseriti:

// If-then-else

IIF(

// (The evaluation for IIF) Is the attribute pwdLastSet present in AD?

IsPresent([pwdLastSet]),

// (The True part of IIF) If it is, then from right to left, convert the AD time format to a .NET datetime, change it to the time format used by Azure AD, and finally convert it to a string.

CStr(FormatDateTime(DateFromNum([pwdLastSet]),"yyyyMMddHHmmss.0Z")),

// (The False part of IIF) Nothing to contribute

NULL

)

Per ulteriori informazioni sul linguaggio delle espressioni per i flussi di attributi, vedere Understanding Declarative Provisioning Expressions.

Precedenza

Sono state esaminate alcune singole regole di sincronizzazione, ma le regole interagiscono nella configurazione. In alcuni casi, un valore di attributo viene fornito da più regole di sincronizzazione allo stesso attributo di destinazione. In questo caso, la precedenza dell'attributo viene usata per determinare quale attributo vince. Ad esempio, esaminare l'attributo sourceAnchor. Questo attributo è un attributo importante per poter accedere a Microsoft Entra ID. È possibile trovare un flusso di attributi per questo attributo in due regole di sincronizzazione diverse, Da AD - Account utente abilitato e Da AD - Utente comune. A causa della precedenza della regola di sincronizzazione, l'attributo sourceAnchor viene fornito dalla foresta con un account abilitato per primo quando diversi oggetti sono collegati all'oggetto del metaverso. Se non sono presenti account abilitati, il motore di sincronizzazione usa la regola di sincronizzazione universale In from AD – User Common. Questa configurazione garantisce che anche per gli account disabilitati sia ancora presente un sourceAnchor.

La precedenza per le regole di sincronizzazione viene impostata in gruppi dalla procedura guidata di installazione. Tutte le regole di un gruppo hanno lo stesso nome, ma sono collegate a direttori collegati diversi. L'installazione guidata assegna alla regola Da Active Directory - Aggiunta utente la precedenza più alta e itera su tutte le directory di Active Directory connesse. Continua quindi con i gruppi successivi di regole in un ordine predefinito. All'interno di un gruppo, le regole vengono aggiunte nell'ordine in cui sono stati aggiunti i connettori nella procedura guidata. Se viene aggiunto un altro connettore tramite la procedura guidata, le regole di sincronizzazione vengono riordinate e le regole del nuovo connettore vengono inserite per ultimo in ogni gruppo.

Mettere il tutto insieme

Ora si è appreso abbastanza informazioni sulle regole di sincronizzazione per poter comprendere il funzionamento della configurazione con le diverse regole di sincronizzazione. Se si esaminano un utente e gli attributi che vengono forniti al metaverse, le regole vengono applicate nell'ordine seguente:

| Nome | Commento |

|---|---|

| Ingresso da AD - Aggiunta utente | Regola per l'unione di oggetti dello spazio connettore con il metaverso. |

| In da AD – AccountUtente Abilitato | Attributi necessari per l'accesso a Microsoft Entra ID e Microsoft 365. Vogliamo questi attributi dall'account abilitato. |

| In da Active Directory – Utente Comune da Exchange | Attributi trovati nell'elenco indirizzi globale. Si presuppone che la qualità dei dati sia migliore nella foresta in cui è stata trovata la cassetta postale dell'utente. |

| In da AD – Utente Comune | Attributi trovati nell'elenco indirizzi globale. Nel caso in cui non sia stata trovata una cassetta postale, qualsiasi altro oggetto aggiunto può contribuire al valore dell'attributo. |

| In da Active Directory – Scambio Utenti | Esiste solo nel caso in cui Exchange sia stato rilevato. Trasmette tutti gli attributi dell'infrastruttura di Exchange. |

| Entrata da AD - Utente Lync | Esiste solo se è stato rilevato Lync. Gestisce tutti gli attributi Lync dell'infrastruttura. |

Passaggi successivi

- Leggi di più sul modello di configurazione in Informazioni sul provisioning dichiarativo.

- Leggi di più sul linguaggio delle espressioni in Informazioni sulle espressioni di provisioning dichiarativo.

- Continuare a leggere il funzionamento della configurazione predefinita in Informazioni su utenti e contatti

- Guarda come effettuare un cambiamento pratico usando il provisioning dichiarativo in Come modificare la configurazione predefinita.

argomenti di panoramica