Vulnerabilità nell'organizzazione

La pagina Punti deboli in Gestione delle vulnerabilità di Microsoft Defender elenca le vulnerabilità comuni note (CVE) in base all'ID CVE.

Gli ID CVE sono ID univoci assegnati a vulnerabilità di cybersecurity divulgate pubblicamente che influiscono su software, hardware e firmware. Offrono alle organizzazioni un modo standard per identificare e tenere traccia delle vulnerabilità e consentono di comprendere, assegnare priorità e risolvere queste vulnerabilità nell'organizzazione. I file CVE vengono registrati in un registro pubblico a cui si accede da https://www.cve.org/.

Gestione delle vulnerabilità di Defender usa sensori endpoint per analizzare e rilevare queste e altre vulnerabilità in un'organizzazione.

Si applica a:

- Gestione delle vulnerabilità di Microsoft Defender

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Microsoft Defender per server Piano 1 & 2

Importante

Gestione delle vulnerabilità di Defender può aiutare a identificare le vulnerabilità di Log4j nelle applicazioni e nei componenti. Altre informazioni.

Consiglio

Sapevi che puoi provare tutte le funzionalità in Gestione delle vulnerabilità di Microsoft Defender gratuitamente? Scopri come iscriversi per una versione di valutazione gratuita.

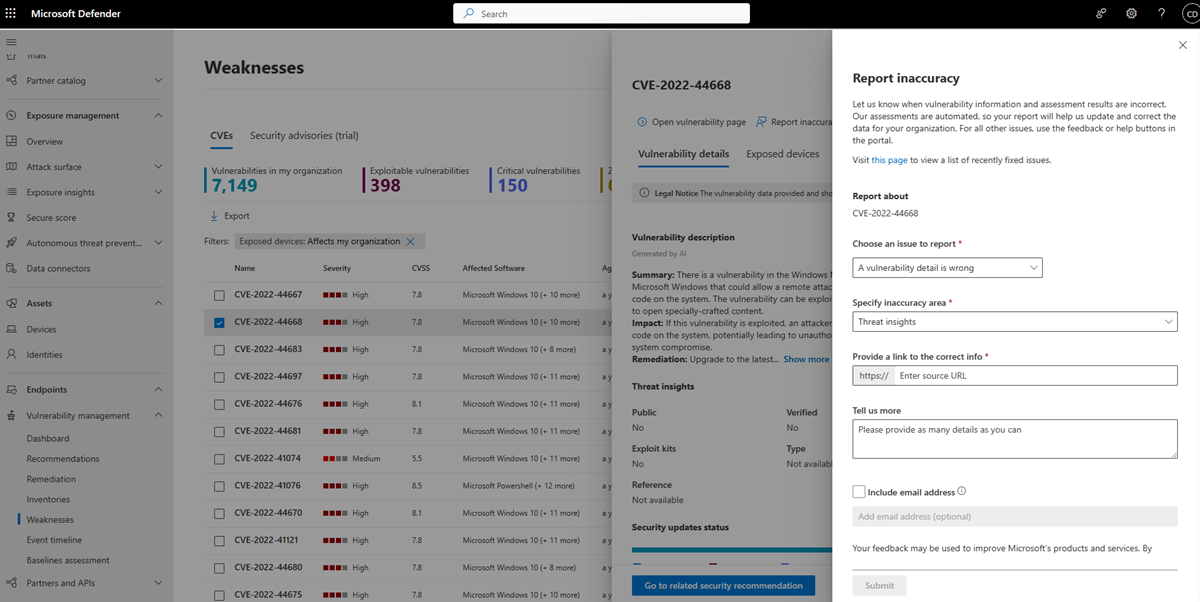

Pagina panoramica dei punti deboli

Per accedere alla pagina Punti deboli, selezionare Punti deboli dal menu di spostamento Gestione vulnerabilità nel portale di Microsoft Defender

Viene visualizzata la pagina Punti di debolezza con un elenco dei CVE a cui sono esposti i dispositivi. È possibile visualizzare la gravità, la classificazione CVSS (Common Vulnerability Scoring System), le informazioni dettagliate sulle violazioni e sulle minacce corrispondenti e altro ancora.

Nota

Se a una vulnerabilità non è assegnato alcun ID CVE ufficiale, il nome della vulnerabilità viene assegnato da Gestione delle vulnerabilità di Microsoft Defender e sarà il formato TVM-2020-002.

Nota

Il numero massimo di record che è possibile esportare dalla pagina dei punti deboli in un file CSV è 8.000 e l'esportazione non deve superare i 64 KB. Se viene visualizzato un messaggio che indica che i risultati sono troppo grandi per l'esportazione, perfezionare la query in modo da includere meno record.

Informazioni dettagliate sulle violazioni e sulle minacce

È importante assegnare priorità alle raccomandazioni associate alle minacce in corso. È possibile usare le informazioni disponibili nella colonna Minacce per definire la priorità delle vulnerabilità. Per visualizzare le vulnerabilità con le minacce in corso, filtrare la colonna Minacce in base a:

- Avviso attivo associato

- L'exploit è disponibile

- L'exploit è verificato

- Questo exploit fa parte di un exploit kit

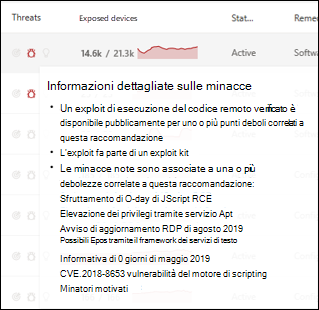

Icona Informazioni dettagliate sulle minacce ![]() È evidenziata nella colonna Minacce se sono presenti exploit associati in una vulnerabilità.

È evidenziata nella colonna Minacce se sono presenti exploit associati in una vulnerabilità.

Il passaggio del mouse sull'icona indica se la minaccia fa parte di un exploit kit o è connessa a campagne o gruppi di attività permanenti avanzati specifici. Quando disponibile, è disponibile un collegamento a un report di Analisi delle minacce con notizie di sfruttamento zero-day, divulgazione o avvisi di sicurezza correlati.

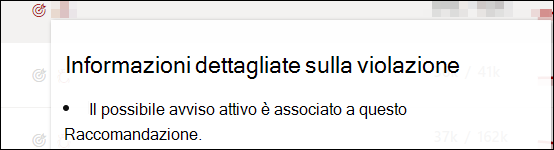

L'icona informazioni dettagliate sulla violazione è evidenziata se nell'organizzazione è presente una vulnerabilità.

![]()

La colonna Dispositivi esposti mostra il numero di dispositivi attualmente esposti a una vulnerabilità. Se la colonna mostra 0, significa che non si è a rischio.

Ottenere informazioni dettagliate sulla vulnerabilità

Se si seleziona un CVE dalla pagina dei punti deboli, viene aperto un riquadro a comparsa con altre informazioni, ad esempio la descrizione della vulnerabilità, i dettagli e le informazioni dettagliate sulle minacce. La descrizione della vulnerabilità generata dall'intelligenza artificiale fornisce informazioni dettagliate sulla vulnerabilità, sul relativo effetto, sui passaggi di correzione consigliati e su eventuali informazioni aggiuntive, se disponibili.

Per ogni CVE, è possibile visualizzare un elenco dei dispositivi esposti e del software interessato.

Exploit Prediction Scoring System (EPSS)

Il sistema EPSS (Exploit Prediction Scoring System) genera un punteggio basato sui dati per la probabilità che una vulnerabilità software nota venga sfruttata in modo selvaggio. EPSS usa le informazioni sulle minacce correnti provenienti dai dati di exploit CVE e reali. Per ogni CVE, il modello EPSS produce un punteggio di probabilità compreso tra 0 e 1 (0% e 100%). Maggiore è il punteggio, maggiore è la probabilità che una vulnerabilità venga sfruttata. Altre informazioni su EPSS.

EPSS è progettato per arricchire la conoscenza dei punti deboli e la relativa probabilità di exploit e consente di assegnare priorità di conseguenza.

Per visualizzare il punteggio EPSS selezionare un CVE nella pagina Punti deboli nel portale di Microsoft Defender:

Quando l'EPSS è maggiore di 0,9, la descrizione comando della colonna Minacce viene aggiornata con il valore per indicare l'urgenza della mitigazione:

Nota

Si noti che se il punteggio EPSS è inferiore a 0,001, viene considerato 0.

È possibile usare l'API vulnerabilità per visualizzare il punteggio EPSS.

Raccomandazioni relative alla sicurezza

Usare le raccomandazioni sulla sicurezza per correggere le vulnerabilità nei dispositivi esposti e ridurre i rischi per gli asset e l'organizzazione. Quando è disponibile un consiglio di sicurezza, è possibile selezionare Vai alla raccomandazione di sicurezza correlata per informazioni dettagliate su come correggere la vulnerabilità.

Le raccomandazioni per un CVE sono spesso per correggere la vulnerabilità tramite un aggiornamento della sicurezza per il software correlato. Tuttavia, alcuni cve non avranno un aggiornamento della sicurezza disponibile. Questo può essere applicabile a tutto il software correlato per un CVE o solo a un subset, ad esempio, un fornitore di software potrebbe decidere di non risolvere il problema in una particolare versione vulnerabile.

Quando un aggiornamento della sicurezza è disponibile solo per alcuni software correlati, il CVE avrà il tag "Alcuni aggiornamenti disponibili" sotto il nome CVE. Quando è disponibile almeno un aggiornamento, è possibile passare alla raccomandazione sulla sicurezza correlata.

Se non è disponibile alcun aggiornamento della sicurezza, il CVE avrà il tag "Nessun aggiornamento della sicurezza" sotto il nome CVE. Non sarà disponibile alcuna opzione per accedere alla raccomandazione relativa alla sicurezza in quanto il software che non dispone di un aggiornamento della sicurezza è escluso dalla pagina Raccomandazioni sulla sicurezza.

Nota

Le raccomandazioni sulla sicurezza includono solo dispositivi e pacchetti software con aggiornamenti della sicurezza disponibili.

Richiedere il supporto CVE

Nella pagina Punti deboli viene ancora visualizzato un CVE per il software che attualmente non è supportato dalla gestione delle vulnerabilità. Poiché il software non è supportato, sono disponibili solo dati limitati. Le informazioni sul dispositivo esposte non saranno disponibili per i cve con software non supportato.

Per visualizzare un elenco di software non supportato, filtrare la pagina dei punti deboli in base all'opzione "Non disponibile" nella sezione "Dispositivi esposti".

È possibile richiedere l'aggiunta del supporto a Gestione delle vulnerabilità di Defender per un CVE specifico. Per richiedere supporto:

Selezionare CVE dalla pagina Punti deboli nel portale di Microsoft Defender

Selezionare Supporto CVE nella scheda Dettagli vulnerabilità

La richiesta viene inviata a Microsoft e ci aiuterà a dare priorità a questa CVE tra le altre nel nostro sistema.

Nota

La funzionalità di supporto di Richiesta CVE non è disponibile per i clienti GCC, GCC High e DoD.

Visualizzare le voci CVE (Common Vulnerabilities and Exposures) in altre posizioni

Software più vulnerabile nel dashboard

Passare al dashboard Gestione delle vulnerabilità di Defender e scorrere verso il basso fino al widget Software più vulnerabile. Verrà visualizzato il numero di vulnerabilità presenti in ogni software, insieme alle informazioni sulle minacce e a una visualizzazione generale dell'esposizione dei dispositivi nel tempo.

Selezionare il software da analizzare.

Selezionare la scheda Vulnerabilità individuate .

Selezionare la vulnerabilità che si vuole analizzare per aprire un pannello a comparsa con i dettagli CVE.

Individuare le vulnerabilità nella pagina del dispositivo

Visualizzare le informazioni sui punti deboli correlati nella pagina del dispositivo.

- Selezionare Dispositivi dal menu di spostamento Asset nel portale di Microsoft Defender.

- Nella pagina Inventario dispositivi selezionare il nome del dispositivo da analizzare.

- Selezionare Apri pagina del dispositivo e selezionare Vulnerabilità individuate nella pagina del dispositivo.

- Selezionare la vulnerabilità che si vuole analizzare per aprire un pannello a comparsa con i dettagli CVE.

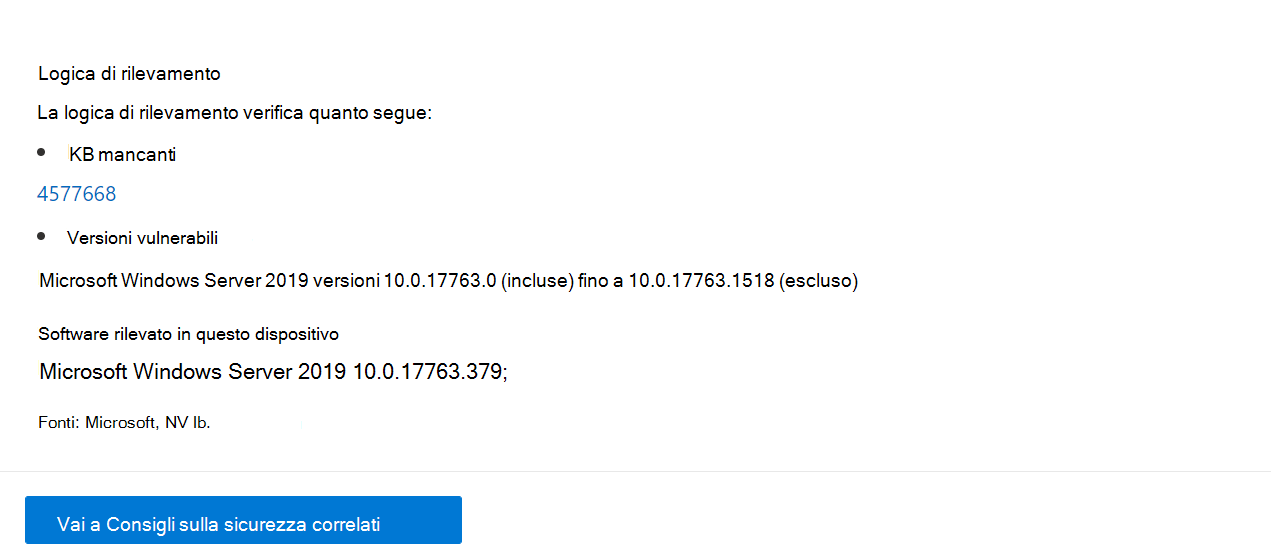

Logica di rilevamento CVE

Analogamente all'evidenza software, viene visualizzata la logica di rilevamento applicata in un dispositivo per indicare che è vulnerabile.

Per visualizzare la logica di rilevamento:

Selezionare un dispositivo nella pagina Inventario dispositivi.

Selezionare Apri pagina del dispositivo e selezionare Vulnerabilità individuate nella pagina del dispositivo.

Selezionare la vulnerabilità da analizzare.

Viene aperto un riquadro a comparsa e la sezione Logica di rilevamento mostra la logica di rilevamento e l'origine.

La categoria "Funzionalità del sistema operativo" viene visualizzata anche negli scenari pertinenti. Questo avviene quando un CVE influisce sui dispositivi che eseguono un sistema operativo vulnerabile se è abilitato un componente del sistema operativo specifico. Ad esempio, se Windows Server 2019 o Windows Server 2022 presenta vulnerabilità nel componente DNS, questo CVE viene associato solo ai dispositivi Windows Server 2019 e Windows Server 2022 con la funzionalità DNS abilitata nel sistema operativo.

Imprecisione del report

Segnalare un falso positivo quando vengono visualizzate informazioni vaghe, imprecise o incomplete. È anche possibile segnalare le raccomandazioni sulla sicurezza già corrette.

Aprire CVE nella pagina Punti deboli.

Selezionare Inesattezza report.

Nel riquadro a comparsa scegliere un problema da segnalare.

Compilare i dettagli richiesti sull'imprecisione. Questo varia a seconda del problema segnalato.

Selezionare Invia. Il feedback viene inviato immediatamente agli esperti Gestione delle vulnerabilità di Microsoft Defender.