Configurare Teams con tre livelli di protezione della condivisione di file

Alcune funzionalità di questo articolo richiedono Microsoft Syntex - Gestione avanzata di SharePoint

Alcune funzionalità di questo articolo richiedono Microsoft Syntex - Gestione avanzata di SharePoint

Gli articoli di questa serie forniscono consigli per la configurazione dei team in Microsoft Teams e dei siti di SharePoint associati per la protezione dei file che bilancia la sicurezza con la facilità di collaborazione.

L'articolo definisce quattro diverse configurazioni, a partire da un team pubblico con i criteri di condivisione più aperti. Ogni configurazione aggiuntiva rappresenta un miglioramento significativo in termini di protezione, ma la possibilità di accedere e collaborare ai file archiviati nei si riduce al gruppo di membri dei team interessati.

Le configurazioni descritte in questo articolo sono allineate alle raccomandazioni di Microsoft per i tre livelli di protezione per dati, identità e dispositivi:

Protezione di base

Protezione dati sensibili

Protezione dati altamente sensibili

Per informazioni sulla creazione di un ambiente di riunione di Teams che soddisfi i requisiti di conformità, vedere Configurare le riunioni di Teams con tre livelli di protezione.

I tre livelli a colpo d'occhio

La tabella seguente riepiloga le configurazioni per ogni livello. Usare queste configurazioni come punto di partenza e modificarle in base alle esigenze della propria organizzazione. Potrebbe non essere necessario implementare tutti i livelli.

| Di base (pubblico) | Di base (privato) | Dati sensibili | Altamente sensibili | |

|---|---|---|---|---|

| Team privato o pubblico | Pubblico | Private | Private | Private |

| Chi può accedere? | Tutti gli utenti dell'organizzazione, inclusi gli ospiti B2B. | Solo i membri del team. Altri utenti possono richiedere l'accesso al sito associato. | Solo i membri del team. | Solo i membri del team. |

| Canali privati | I proprietari e i membri possono creare canali privati | I proprietari e i membri possono creare canali privati | Solo i proprietari possono creare canali privati | Solo i proprietari possono creare canali privati |

| Accesso guest a livello di sito | Utenti guest nuovi ed esistenti (impostazione predefinita). | Utenti guest nuovi ed esistenti (impostazione predefinita). | Utenti guest nuovi ed esistenti o Solo persone nell'organizzazione in base alle esigenze del team. | Utenti guest nuovi ed esistenti o Solo persone nell'organizzazione in base alle esigenze del team. |

| Accesso condizionale a livello di sito | Consenti l'accesso completo dalle app desktop, dalle app per dispositivi mobili e dal Web (impostazione predefinita). | Consenti l'accesso completo dalle app desktop, dalle app per dispositivi mobili e dal Web (impostazione predefinita). | Consenti l'accesso limitato, solo sul Web. | Criteri di accesso condizionale personalizzati |

| Tipo di collegamento di condivisione predefinito | Solo gli utenti dell’organizzazione | Solo gli utenti dell’organizzazione | Persone specifiche | Persone con accesso esistente |

| Etichette di riservatezza | Nessuno | Nessuno | Etichetta di riservatezza usata per classificare il team e controllare la condivisione guest e l'accesso ai dispositivi non gestiti. | Etichetta di riservatezza usata per classificare il team, controllare la condivisione guest e specificare un criterio di accesso condizionale. L'etichetta di file predefinita viene usata nei file per crittografarli. |

| Impostazioni di condivisione del sito | I proprietari e i membri del sito e gli utenti con autorizzazioni di modifica possono condividere file e cartelle, ma solo i proprietari del sito possono condividere il sito. | I proprietari e i membri del sito e gli utenti con autorizzazioni di modifica possono condividere file e cartelle, ma solo i proprietari del sito possono condividere il sito. | I proprietari e i membri del sito e gli utenti con autorizzazioni di modifica possono condividere file e cartelle, ma solo i proprietari del sito possono condividere il sito. | N/D (controllato da criteri di controllo di accesso con restrizioni a livello di sito). |

| Criteri di controllo degli accessi con restrizioni a livello di sito | Nessuno | Nessuno | Nessuno | Solo membri del team |

La protezione di base include team pubblici e privati. I team pubblici possono essere individuati e usati da chiunque nell'organizzazione. I team privati possono essere individuati e usati solo dai membri del team. Entrambe le configurazioni limitano la condivisione del sito di SharePoint associato ai proprietari del team, per facilitare la gestione delle autorizzazioni.

I team per la protezione dei dati sensibili e altamente sensibili sono team privati, in cui la condivisione e le richieste di accesso per il sito associato sono limitate e vengono usate etichette di riservatezza per impostare i criteri relativi alla condivisione guest, all'accesso ai dispositivi e alla crittografia del contenuto.

Etichette di riservatezza

Nei livelli dei dati sensibili e altamente sensibili vengono usate etichette di riservatezza per proteggere il team e i file associati. Per implementare questi livelli, è necessario abilitare le etichette di riservatezza per proteggere il contenuto nei siti di Microsoft Teams, Gruppi di Microsoft 365 e SharePoint.

Anche se il livello di base non richiede etichette di riservatezza, è consigliabile creare un'etichetta "generale" e quindi richiedere che tutti i team siano etichettati. Ciò consente agli utenti di scegliere consapevolmente la sensibilità quando creano un team. Se si prevede di distribuire i livelli sensibili o altamente sensibili, è consigliabile creare un'etichetta "generale" che è possibile usare per i team di base e per i file non sensibili. Per il livello altamente sensibile, si specificherà anche un'etichetta di riservatezza predefinita per le raccolte documenti in modo che i file di Office e altri file compatibili vengano applicati automaticamente quando vengono caricati.

Se non si ha familiarità con le etichette di riservatezza, è consigliabile leggere Iniziare a usare le etichette di riservatezza per iniziare.

Se nell'organizzazione sono già state distribuite etichette di riservatezza, valutare il modo in cui le etichette usate nei livelli dei dati sensibili e altamente sensibili si inseriscono nella strategia di etichettatura complessiva.

Condivisione del sito di SharePoint

Ogni team ha un sito di SharePoint associato in cui sono archiviati i documenti. In un canale di Teams, corrisponde alla scheda File. Il sito di SharePoint conserva una gestione delle autorizzazioni autonoma, ma è collegato alle autorizzazioni del team. I proprietari del team sono inclusi come proprietari del sito e i membri del team sono inclusi come membri del sito nel sito associato.

Le autorizzazioni risultanti consentono:

- Ai proprietari del team di amministrare il sito e avere il controllo completo sul contenuto del sito.

- Ai membri del team di creare e modificare i file nel sito.

Per impostazione predefinita, i proprietari e i membri del team possono condividere il sito con utenti esterni al team senza aggiungerli al team. È consigliabile evitare questo problema perché complica la gestione degli utenti e può portare le persone che non sono membri del team ad avere accesso ai file del team senza che i proprietari del team se ne accorvano. Per evitarlo, a partire dal livello protezione di base, è consigliabile permettere solo ai proprietari di condividere direttamente il sito.

Anche se i team non dispongono di un'opzione di autorizzazione di sola lettura, il sito di SharePoint lo fa. Se sono presenti stakeholder o gruppi di partner che devono essere in grado di visualizzare i file del team ma non modificarli, è consigliabile aggiungerli direttamente al sito di SharePoint con autorizzazioni di visualizzazione.

Per il livello altamente sensibile, l'accesso al sito viene limitato solo ai membri del team. Questa restrizione impedisce inoltre la condivisione di file con persone esterne al team.

Condivisione di file e cartelle

Per impostazione predefinita, sia i proprietari che i membri del team possono condividere file e cartelle con persone esterne al team. Ciò può includere persone esterne all'organizzazione, se si consente la condivisione guest. In tutti e tre i livelli, il tipo di collegamento di condivisione predefinito viene aggiornato per evitare la condivisione accidentale. Come indicato in precedenza, nel livello altamente sensibile l'accesso ai file è limitato solo ai membri del team.

Condivisione con persone esterne all'organizzazione

Se è necessario condividere il Teams con persone esterne all'organizzazione, sono disponibili due opzioni:

- Condivisione guest: la condivisione guest usa Microsoft Entra collaborazione B2B che consente agli utenti di condividere file, cartelle, siti, gruppi e team con persone esterne all'organizzazione. Queste persone accedono alle risorse condivise utilizzando account guest nella directory.

- Canali condivisi: i canali condivisi usano Microsoft Entra connessione diretta B2B che consente agli utenti di condividere le risorse nell'organizzazione con persone di altre organizzazioni Microsoft Entra. Queste persone accedono ai canali condivisi in Teams usando il proprio account aziendale o dell'istituto di istruzione. Nell'organizzazione non viene creato alcun account guest.

Sia la condivisione guest che i canali condivisi sono utili a seconda della situazione. Vedere Pianificare la collaborazione esterna per informazioni dettagliate su ognuno di essi e su come decidere quale utilizzare per un determinato scenario.

Se si prevede di usare la condivisione guest, è consigliabile configurare l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B per la migliore esperienza di condivisione e amministrazione.

È possibile impedire la condivisione guest di Teams se necessario nei livelli sensibili e altamente sensibili usando un'etichetta di riservatezza. I canali condivisi sono attivati per impostazione predefinita, ma richiedono la configurazione di relazioni tra organizzazioni per ogni organizzazione con cui si desidera collaborare. Per informazioni dettagliate, vedere Collaborare con partecipanti esterni in un canale.

Nel livello altamente sensibile viene configurata l'etichetta di riservatezza della libreria predefinita per crittografare i file a cui è applicato. Se si vuole che gli utenti guest abbiano accesso a questi file, è necessario assegnare loro le autorizzazioni quando si crea l'etichetta. Ai partecipanti esterni nei canali condivisi non possono essere concesse autorizzazioni per le etichette di riservatezza e non possono accedere al contenuto crittografato da un'etichetta di riservatezza.

È consigliabile lasciare attivata la condivisione guest per il livello di previsione e per i livelli dei dati sensibili e altamente sensibili se occorre collaborare con persone esterne all'organizzazione. Le funzionalità di condivisione guest di Microsoft 365 offrono un'esperienza di condivisione più sicura e regolamentabile rispetto all'invio di file come allegati nei messaggi di posta elettronica. Inoltre, riduce il rischio di casi di "shadow IT" in cui gli utenti usano prodotti consumer non gestiti per la condivisione con collaboratori esterni legittimi.

Se si collabora regolarmente con altre organizzazioni che usano Microsoft Entra ID, i canali condivisi possono essere una buona opzione. I canali condivisi vengono visualizzati senza problemi nel client Teams dell'altra organizzazione e consentono ai partecipanti esterni di usare il proprio account utente normale per l'organizzazione invece di dover accedere separatamente usando un account guest.

Vedere i riferimenti seguenti per creare un ambiente di condivisione guest sicuro e produttivo per l'organizzazione:

- Procedure consigliate per la condivisione di file e cartelle con utenti non autenticati

- Limitare l'esposizione accidentale ai file durante la condivisione con persone esterne all'organizzazione

- Creare un ambiente di condivisione guest sicuro

Criteri di accesso condizionale

Microsoft Entra l'accesso condizionale offre molte opzioni per determinare il modo in cui gli utenti accedono a Microsoft 365, incluse le limitazioni in base alla posizione, al rischio, alla conformità dei dispositivi e ad altri fattori. Si consiglia di leggere l'articolo Informazioni sull'accesso condizionale e valutare quali altri criteri potrebbero essere appropriati per l'organizzazione.

Per i livelli sensibili e altamente sensibili, vengono usate etichette di riservatezza per limitare l'accesso al contenuto di SharePoint.

Per il livello sensibile, si limiterà l'accesso solo al Web per i dispositivi non gestiti. Si noti che gli utenti guest spesso non dispongono di dispositivi gestiti dall'organizzazione. Se si consentono agli utenti guest in uno dei livelli, considerare i tipi di dispositivi usati per accedere a team e siti e impostare i criteri dei dispositivi non gestiti di conseguenza.

Per il livello altamente sensibile, si userà Microsoft Entra contesto di autenticazione con l'etichetta di riservatezza per attivare un criterio di accesso condizionale personalizzato quando gli utenti accedono al sito di SharePoint associato al team.

Accesso condizionale tra i servizi correlati a Teams

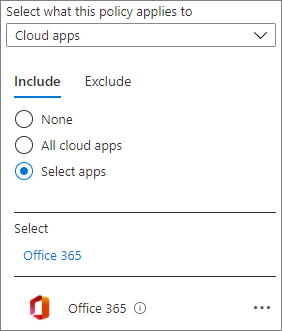

Le impostazioni di accesso condizionale nelle etichette di riservatezza influiscono solo sull'accesso a SharePoint. Se si vuole espandere l'accesso condizionale oltre SharePoint, è possibile criteri di accesso condizionale comuni: richiedere un dispositivo conforme, Microsoft Entra dispositivo aggiunto ibrido o autenticazione a più fattori per tutti gli utenti. Per configurare questo criterio in modo specifico per i servizi di Microsoft 365, selezionare l'app cloud di Office 365 in App cloud o azioni.

L'uso di criteri che influiscono su tutti i servizi di Microsoft 365 può migliorare la sicurezza e l'esperienza degli utenti. Ad esempio, quando si blocca l'accesso ai dispositivi non gestiti solo in SharePoint, gli utenti possono accedere alla chat in un team con un dispositivo non gestito, ma perderanno l'accesso quando provano ad accedere alla scheda File. L'uso dell'app cloud di Office 365 consente di evitare problemi con le dipendenze dei servizi.

Passaggio successivo

Per iniziare, configurare il livello di protezione di base. Se necessario, è possibile aggiungere anche protezione sensibile e protezione altamente sensibile .