Imposizione dell'autenticazione a più fattori (Assistente cartelle gestite) per il tenant partner

Ruoli appropriati: Agente amministratore | Agente di vendita | Agente helpdesk | Amministratore fatturazione | Amministratore della sicurezza

Una maggiore sicurezza e le misure di sicurezza e privacy in corso sono tra le nostre priorità principali e continuiamo a aiutare i partner a proteggere i clienti e i tenant.

Per aiutare i partner a proteggere le aziende e i clienti dal furto di identità e dall'accesso non autorizzato, sono stati attivati più misure di sicurezza per i tenant partner. Queste misure di sicurezza impongono e verificano l'autenticazione a più fattori. L'imposizione dell'autenticazione a più fattori consente ai partner di proteggere l'accesso alle risorse dei clienti contro la compromissione delle credenziali.

Questo articolo fornisce esempi dettagliati e indicazioni per l'imposizione dell'autenticazione a più fattori (MFA) nel Centro per i partner.

I partner che partecipano al programma Cloud Solution Provider (CSP), Pannello di controllo Vendors (CPV) e Advisor devono implementare i requisiti di sicurezza dei partner per mantenere la conformità.

I partner sono tenuti ad applicare l'autenticazione a più fattori per tutti gli account utente esistenti nel tenant partner, inclusi gli utenti guest. Gli utenti devono completare la verifica dell'autenticazione a più fattori per le aree seguenti:

Centro per i partner

Alcune pagine del Centro per i partner sono protette da MFA, tra cui:

- Tutte le pagine nella scheda Clienti (ovvero tutte le pagine con un URL che inizia con

https://partner.microsoft.com/commerce/*) - Tutte le pagine nella scheda Richieste del cliente di supporto>(ad esempio, tutte le pagine a cui si accede con un URL che inizia con

https://partner.microsoft.com/dashboard/v2/support/customers/*) - Tutte le pagine nella scheda Fatturazione

Le altre pagine del Centro per i partner, ad esempio la pagina Panoramica e il controllo stato integrità dei servizi, non richiedono L'autenticazione a più fattori.

La tabella seguente illustra quali tipi di utente sono autorizzati ad accedere a queste pagine protette da MFA e sono interessate da questa funzionalità.

| Pagine protette dall'autenticazione a più fattori | Agenti amministratore | Agenti di vendita | Agenti help desk | Amministratore della sicurezza | Amministratore fatturazione |

|---|---|---|---|---|---|

| Tutte le pagine nella scheda Clienti | x | x | x | ||

| Tutte le pagine nella scheda Richieste del cliente del supporto tecnico > | x | x | |||

| Pagina Fatturazione | x | x | x | ||

| Area di lavoro sicurezza | x | x |

Per accedere a queste pagine, è necessario prima completare la verifica dell'autenticazione a più fattori.

Opzioni di autenticazione a più fattori supportate

- Partner che usano l'autenticazione a più fattori Microsoft supportata da Microsoft Entra. Per altre informazioni, vedere Multiple ways to enable Microsoft Entra multifactor authentication (MFA supported)

- Partner che hanno implementato l'autenticazione federata MFA integrata. Questi utenti partner possono accedere al Centro per i partner e gestire i clienti che usano GDAP. Vedere i provider di MFA integrati con le offerte MFA disponibili con AD FS: Configurare i metodi per AD FS.

Importante

I partner devono usare un provider di autenticazione compatibile con l'attestazione MFA integrata di Microsoft Entra ID. L'attestazione integrata indica il tipo di credenziale effettivo fornito durante l'autenticazione. I partner devono usare l'autenticazione a più fattori integrata per gestire i tenant dei clienti con GDAP.

Centro per i partner e API

Per le API del Centro per i partner seguenti, sono necessari l'accesso app+utente e l'autenticazione a più fattori di supporto per l'ID Microsoft Entra:

- Scopri (prezzo/catalogo/promozione)

- Transazioni e gestione

- Fatturazione e riconciliazione

- Gestire i clienti usando l'accesso delegato/AOBO

- Assegnazione di utenti e licenze (solo con DAP)

- Assegnazione di utenti e licenze (con GDAP)

- Granular Admin Relationships Request and access assignment

Per i partner sono disponibili le opzioni seguenti:

- Usare i metodi di autenticazione predefiniti Di Microsoft per soddisfare i requisiti di autenticazione a più fattori.

- Se si usa un provider di identità federato, assicurarsi che la federazione sia configurata per accettare l'autenticazione a più fattori federata.

- Se si vuole usare ADFS per configurare il secondo fattore esterno, vedere i provider di terze parti con le offerte MFA disponibili con AD FS: Configurare i metodi di autenticazione per AD FS

- Implementare l'autenticazione a più fattori: abilitare immediatamente l'autenticazione a più fattori tramite impostazioni predefinite per la sicurezza o l'accesso condizionale seguendo le indicazioni sulle impostazioni predefinite per la sicurezza.

Esempi di verifica

Per illustrare il funzionamento della verifica nel Centro per i partner, considerare gli esempi seguenti.

Esempio 1: Il partner ha implementato l'autenticazione a più fattori Microsoft Entra

Alejandra funziona per un provider di servizi di configurazione denominato Contoso. Contoso ha implementato L'autenticazione a più fattori per tutti gli utenti nel tenant partner Contoso usando l'autenticazione a più fattori di Microsoft Entra.

Alejandra avvia una nuova sessione del browser e passa alla pagina di panoramica del Centro per i partner (che non è protetta da MFA). Il Centro per i partner reindirizza Alejandra all'ID Microsoft Entra per l'accesso.

A causa della configurazione dell'autenticazione a più fattori Microsoft Entra esistente da Contoso, Alejandra è necessaria per completare la verifica MFA. Al termine dell'accesso e della verifica MFA, Alejandra viene reindirizzato alla pagina di panoramica del Centro per i partner.

Alejandra tenta di accedere a una delle pagine protette da MFA nel Centro per i partner. Poiché Alejandra ha completato la verifica MFA durante l'accesso in precedenza, Alejandra può accedere alla pagina protetta da MFA senza dover eseguire di nuovo la verifica MFA.

Esempio 2: Il partner ha implementato mfa non Microsoft usando la federazione delle identità

Prashob funziona per un provider di servizi di configurazione denominato Wingtip. Wingtip ha implementato L'autenticazione a più fattori per tutti gli utenti nel tenant del partner Wingtip usando mfa non Microsoft, integrata con l'ID Microsoft Entra tramite la federazione delle identità.

Prashob avvia una nuova sessione del browser e passa alla pagina di panoramica del Centro per i partner (che non è protetta da MFA). Il Centro per i partner reindirizza Prashob all'ID Microsoft Entra per accedere.

Poiché Wingtip ha configurato la federazione delle identità, Microsoft Entra ID reindirizza Prashob al provider di identità federato per completare l'accesso e la verifica MFA. Al termine dell'accesso e della verifica dell'autenticazione a più fattori, Prashob viene reindirizzato all'ID Microsoft Entra e quindi alla pagina di panoramica del Centro per i partner.

Prashob tenta di accedere a una delle pagine protette da MFA nel Centro per i partner. Poiché Prashob ha già completato la verifica MFA durante l'accesso in precedenza, può accedere alla pagina protetta da MFA senza dover eseguire di nuovo la verifica MFA.

Prashob passa quindi alla pagina di gestione dei servizi per aggiungere utenti nell'ID Microsoft Entra di Contoso. Poiché Prashob ha usato il provider di autenticazione compatibile con Entra con autenticazione avanzata, può accedere al tenant del cliente senza problemi.

La raccomandazione per Prashob in questo esempio consiste nell'usare la soluzione di autenticazione a più fattori Microsoft Entra o un provider di autenticazione compatibile con Entra, in modo da poter gestire correttamente il tenant del cliente.

Esempio 3: Il partner non ha implementato l'autenticazione a più fattori

Un partner CSP denominato Fabrikam non ha ancora implementato L'autenticazione a più fattori. Microsoft consiglia di implementare una soluzione MFA supportata da Microsoft Entra ID.

John lavora per Fabrikam. Fabrikam non ha implementato l'autenticazione a più fattori per gli utenti nel tenant del partner Fabrikam.

Giorgio avvia una nuova sessione del browser e passa alla pagina di panoramica del Centro per i partner (che non è protetta da MFA). Il Centro per i partner reindirizza John a Microsoft Entra ID per l'accesso.

Dopo l'accesso, John viene reindirizzato alla pagina di panoramica del Centro per i partner, perché non ha completato la verifica dell'autenticazione a più fattori.

Davide tenta di accedere a una delle pagine protette con l'autenticazione a più fattori nel Centro per i partner. Poiché John non ha completato la verifica MFA, il Centro per i partner reindirizza John all'ID Microsoft Entra per completare la verifica dell'autenticazione a più fattori. Poiché questa è la prima volta che John è richiesto di completare l'autenticazione a più fattori, John viene richiesto anche di registrarsi per l'autenticazione a più fattori. Al termine della registrazione MFA e della verifica MFA, John può accedere alla pagina protetta da MFA.

In un altro giorno, prima che Fabrikam implementi l'autenticazione a più fattori per qualsiasi utente, John avvia una nuova sessione del browser e passa alla pagina di panoramica del Centro per i partner (che non è protetta da MFA). Il Centro per i partner reindirizza John a Microsoft Entra ID per accedere senza richiesta di autenticazione a più fattori.

Davide tenta di accedere a una delle pagine protette con l'autenticazione a più fattori nel Centro per i partner. Poiché John non ha completato la verifica MFA, il Centro per i partner reindirizza John all'ID Microsoft Entra per completare la verifica dell'autenticazione a più fattori. Poiché John ha registrato l'autenticazione a più fattori, questa volta viene chiesto solo di completare la verifica dell'autenticazione a più fattori.

Esempio 4: Il partner ha implementato mfa non Microsoft che non è compatibile con Microsoft Entra

Trent lavora per un CSP denominato Wingtip. Wingtip ha implementato l'autenticazione a più fattori per tutti gli utenti nel tenant del partner Wingtip usando mfa non Microsoft nell'ambiente cloud con accesso condizionale.

Trent avvia una nuova sessione del browser e passa alla pagina di panoramica del Centro per i partner (che non è protetta da MFA). Il Centro per i partner reindirizza Trent all'ID Microsoft Entra per accedere.

Poiché Wingtip ha usato un'integrazione non Microsoft MFA che non è compatibile con l'ID Microsoft Entra e non ha un'autenticazione avanzata, Trent non potrà accedere a tutte le pagine e le API protette MFA all'interno del Centro per i partner.

Poiché Trent accede alle pagine protette MFA, deve presentare l'autenticazione a più fattori con Autenticazione avanzata per ottenere l'accesso alle pagine protette da MFA.

I partner devono usare un provider di autenticazione compatibile con Microsoft Entra ID che supporta l'attestazione del metodo di credenziale ("attestazione amr" nel riferimento alle attestazioni del token di accesso - Microsoft Identity Platform, riflettendo il tipo di credenziale effettivo fornito durante l'autenticazione.

È consigliabile che i partner CSP implementino l'autenticazione a più fattori compatibile con Microsoft Entra ID immediatamente per aumentare la baseline di sicurezza del tenant.

API del Centro per i partner

L'API del Centro per i partner supporta l'autenticazione solo app e l'autenticazione dell'applicazione e dell'utente (App+Utente).

Quando si usa l'autenticazione app+utente, il Centro per i partner richiede la verifica MFA. In particolare, quando un'applicazione partner invia una richiesta API al Centro per i partner, deve includere un token di accesso nell'intestazione di autorizzazione della richiesta.

Nota

Il modello di applicazione sicura è un framework scalabile per l'autenticazione dei partner CSP e dei CPV attraverso l'architettura dell'autenticazione a più fattori di Microsoft Azure quando si chiamano le API del Centro per i partner. È necessario implementare questo framework quando si usa MFA in Automazione dei servizi.

Quando il Centro per i partner riceve una richiesta API con un token di accesso ottenuto usando l'autenticazione App+Utente, l'API del Centro per i partner verifica la presenza del valore MFA nell'attestazione Di riferimento al metodo di autenticazione (AMR). Puoi usare un decodificatore JWT per verificare se un token di accesso contiene il valore di Authentication Method Reference previsto o meno:

{

"aud": "https://api.partnercenter.microsoft.com",

"iss": "https://sts.windows.net/df845f1a-7b35-40a2-ba78-6481de91f8ae/",

"iat": 1549088552,

"nbf": 1549088552,

"exp": 1549092452,

"acr": "1",

"amr": [

"pwd",

"mfa"

],

"appid": "00001111-aaaa-2222-bbbb-3333cccc4444",

"appidacr": "0",

"family_name": "Adminagent",

"given_name": "CSP",

"ipaddr": "127.0.0.1",

"name": "Adminagent CSP",

"oid": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"scp": "user_impersonation",

"tenant_region_scope": "NA",

"tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"unique_name": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"upn": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"ver": "1.0"

}

Se il valore è presente, il Centro per i partner conclude che la verifica dell'autenticazione a più fattori è stata completata ed elabora la richiesta dell'API.

Se il valore non è presente, l'API del Centro per i partner rifiuta la richiesta con la risposta seguente:

HTTP/1.1 401 Unauthorized - MFA required Transfer-Encoding: chunked Request-Context: appId=cid-v1:11112222-bbbb-3333-cccc-4444dddd5555 WWW-Authenticate: Bearer error="invalid_token" Date: Thu, 14 Feb 2019 21:54:58 GMT

Quando si chiamano le API del Centro per i partner, i token di accesso solo app sono supportati solo per le operazioni che non richiedono assegnazioni di ruolo GDAP in un tenant del cliente.

Per altre procedure consigliate, vedere Autenticazione e autorizzazione api - Panoramica.

Amministrazione con delega del partner

I tenant dei partner devono usare privilegi di amministratore delegati granulari (GDAP) per gestire le risorse dei clienti tramite i portali di Microsoft Online Services (portal.azure.com o admin.microsoft.com), l'interfaccia della riga di comando (interfaccia della riga di comando) e le API (tramite l'autenticazione app+utente). Per altre informazioni, vedere Opzioni di autenticazione a più fattori supportate.

Uso dei portali di servizio

I partner CSP possono amministrare i propri clienti dal portale del Centro per i partner tramite l'interfaccia di gestione dei servizi. I partner possono passare al cliente e selezionare Gestione dei servizi per poter amministrare un servizio specifico per il cliente. I partner devono seguire le indicazioni del ruolo GDAP per ottenere il ruolo GDAP con privilegi minimi corretti per gestire i propri clienti.

Quando si accede ai portali di Microsoft Online Services usando i privilegi di amministratore delegato del partner (Admin-On-Behalf-Of) per gestire le risorse dei clienti, molti di questi portali richiedono che l'account partner esegua l'autenticazione interattiva, con il tenant Microsoft Entra del cliente impostato come contesto di autenticazione. L'account partner è necessario per accedere al tenant del cliente.

L'autenticazione dell'ID Di Microsoft Entra richiede che un utente completi la verifica MFA se è presente un criterio che richiede l'autenticazione a più fattori. Esistono due possibili esperienze utente, a seconda che l'account partner sia un'identità gestita o federata:

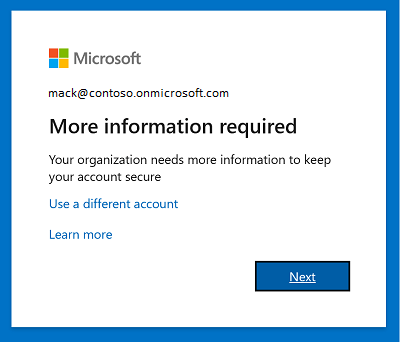

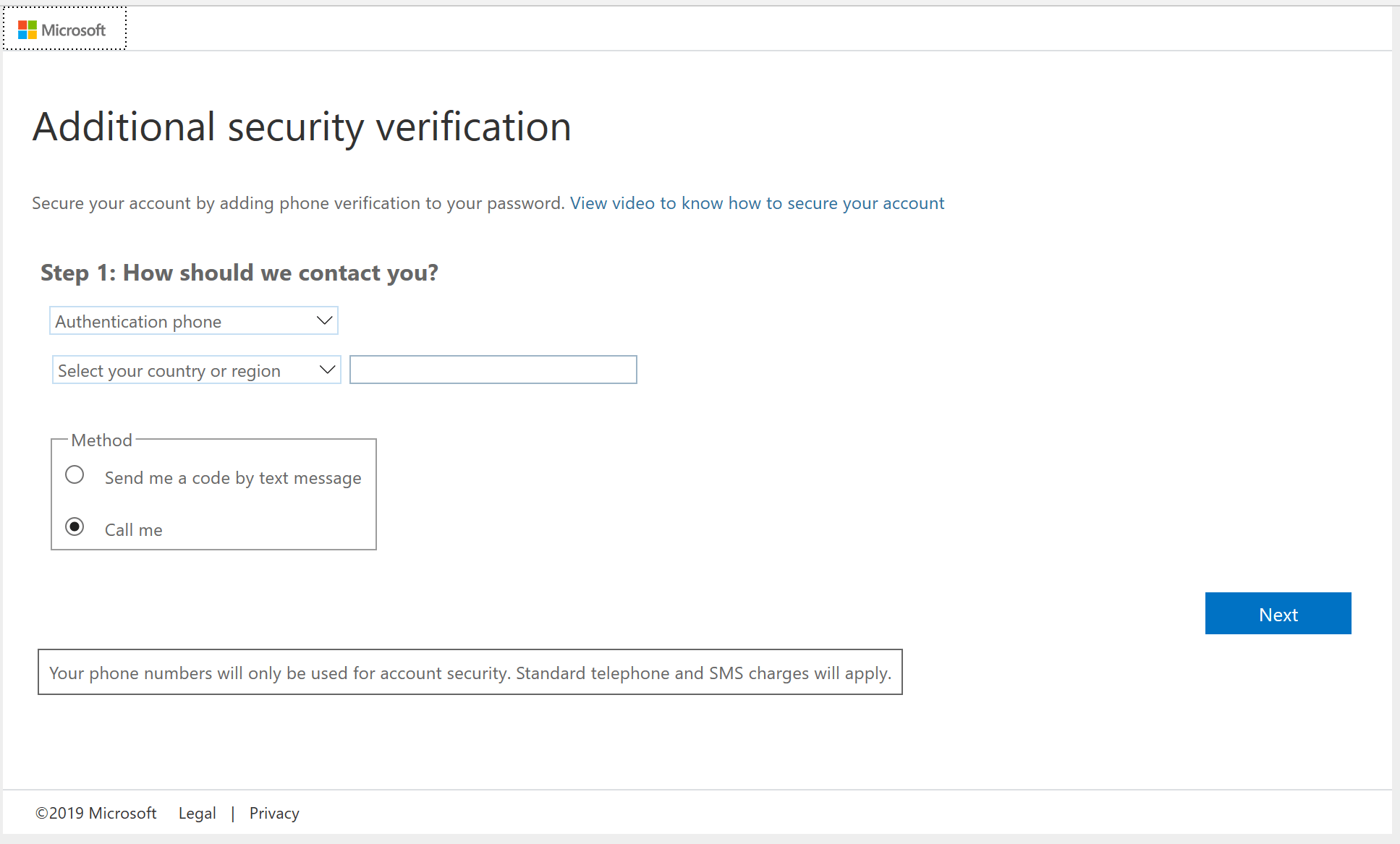

Se l'account partner è un'identità gestita , Microsoft Entra ID richiede direttamente all'utente di completare la verifica dell'autenticazione a più fattori. Se l'account partner non è stato registrato per MFA con l'ID Microsoft Entra prima, all'utente viene richiesto di completare prima la registrazione dell'autenticazione a più fattori.

Se l'account partner è un'identità federata , l'esperienza dipende dal modo in cui l'amministratore del partner ha configurato la federazione in Microsoft Entra ID. Quando si configura la federazione in Microsoft Entra ID, l'amministratore partner può indicare a Microsoft Entra ID se il provider di identità federato supporta o meno l'autenticazione a più fattori.

- In tal caso, Microsoft Entra ID reindirizza l'utente al provider di identità federato per completare la verifica dell'autenticazione a più fattori.

- In caso contrario, Microsoft Entra ID richiede direttamente all'utente di completare la verifica MFA. Se l'account partner non è stato registrato per MFA con l'ID Microsoft Entra prima, all'utente viene richiesto di completare prima la registrazione dell'autenticazione a più fattori.

L'esperienza complessiva è simile allo scenario in cui un tenant del cliente finale ha implementato l'autenticazione a più fattori per gli amministratori. Ad esempio, il tenant del cliente ha abilitato le impostazioni predefinite per la sicurezza di Microsoft Entra, che richiede che tutti gli account con diritti amministrativi esemplificano l'accesso al tenant del cliente con la verifica MFA, inclusi gli agenti di amministrazione e gli agenti helpdesk.

Ai fini dei test, i partner possono abilitare le impostazioni predefinite di sicurezza di Microsoft Entra nel tenant del cliente e quindi provare a usare i privilegi di amministrazione delegata (GDAP) del partner per accedere al tenant del cliente.

Nota

Non tutti i portali del servizio online Microsoft richiedono che gli account partner accedano al tenant del cliente quando accedono alle risorse dei clienti tramite GDAP. Alcuni richiedono invece solo che gli account partner esequisino l'accesso al tenant partner. Un esempio è l'interfaccia di amministrazione di Exchange. Nel corso del tempo, si prevede che questi portali richiedano agli account partner di accedere al tenant del cliente quando si usa GDAP.

Esperienza di registrazione con l'autenticazione a più fattori

Durante la verifica dell'autenticazione a più fattori, se l'account partner non è stato registrato prima per l'autenticazione a più fattori, Microsoft Entra ID chiede all'utente di completare prima la registrazione dell'autenticazione a più fattori.

Per altre informazioni sul metodo Microsoft Authenticator, vedere:

Dopo aver selezionato Avanti, all'utente viene chiesto di scegliere tra un elenco di metodi di verifica.

Dopo la registrazione, l'utente deve completare la verifica MFA usando il metodo di verifica scelto.

Problemi comuni

Per comprendere se la richiesta è valida, esaminare l'elenco dei problemi comuni segnalati da altri partner.

Problema 1: il partner richiede più tempo per implementare l'autenticazione a più fattori per gli agenti partner

Un partner non ha avviato o è ancora in fase di implementazione dell'autenticazione a più fattori per gli agenti del partner che richiedono l'accesso ai portali di Microsoft Online Services mediante privilegi di amministratore con delega del partner per gestire le risorse del cliente. Il partner necessita di più tempo per completare l'implementazione dell'autenticazione a più fattori. Questo problema rappresenta un motivo valido per un'eccezione tecnica?

Risposta: No. Un partner deve pianificare l'implementazione dell'autenticazione a più fattori per gli utenti per evitare interruzioni.

Nota

Anche se un partner non ha implementato l'autenticazione a più fattori per gli agenti partner, gli agenti partner possono comunque accedere ai portali di Microsoft Online Services usando privilegi di amministrazione delegata partner se possono completare la registrazione MFA e la verifica MFA quando richiesto durante l'accesso al tenant del cliente. Il completamento della registrazione dell'autenticazione a più fattori non abilita automaticamente l'utente per l'autenticazione a più fattori.

Problema 2: il partner non ha implementato l'autenticazione a più fattori perché non ha bisogno di accesso per gestire i clienti

Un partner ha alcuni utenti nei tenant partner che non richiedono l'accesso ai portali di Microsoft Online Services per gestire le risorse dei clienti usando i privilegi di amministrazione delegata del partner. Il partner è in fase di implementazione dell'autenticazione a più fattori per questi utenti e necessita di più tempo per il completamento dell'operazione. Questo problema rappresenta un motivo valido per un'eccezione tecnica?

Risposta: No. Poiché questi account utente non usano privilegi di amministrazione delegata per i partner per gestire le risorse dei clienti, non saranno necessari per accedere al tenant del cliente. Non saranno interessati dall'ID Microsoft Entra che richiede la verifica dell'autenticazione a più fattori durante l'accesso al tenant del cliente. Tutti gli utenti devono avere l'autenticazione a più fattori che accede al Centro per i partner o ai carichi di lavoro dei clienti per gestire le risorse dei clienti.

Problema 3: Il partner non ha implementato l'autenticazione a più fattori per gli account del servizio utente

Un partner dispone di alcuni account utente nei tenant del partner, usati dai dispositivi come account del servizio. Questi account con privilegi limitati non richiedono l'accesso al Centro per i partner né ai portali di Microsoft Online Services per gestire le risorse dei clienti usando privilegi di amministrazione delegata per i partner. Si tratta di un motivo valido per un'eccezione tecnica?

Risposta: No. Poiché questi account utente non usano privilegi di amministrazione delegata per i partner per gestire le risorse dei clienti, non sono necessari per accedere al tenant del cliente. Non saranno interessati dall'ID Microsoft Entra che richiede la verifica dell'autenticazione a più fattori durante l'accesso al tenant del cliente. Se l'API o il portale richiede l'autenticazione app+utente, ogni utente deve usare MFA per l'autenticazione.

Problema 4: Il partner non può implementare l'autenticazione a più fattori con l'app Microsoft Authenticator

Un partner ha criteri di "scrivania pulita", che non consentono ai dipendenti di portare i propri dispositivi mobili personali nell'area di lavoro. Senza accesso ai dispositivi mobili personali, i dipendenti non possono installare l'app Microsoft Authenticator, che è l'unica verifica MFA supportata dalle impostazioni predefinite per la sicurezza di Microsoft Entra. Questo problema rappresenta un motivo valido per un'eccezione tecnica?

Risposta: No. Il partner deve considerare l'alternativa seguente in modo che i dipendenti possano comunque completare la verifica dell'autenticazione a più fattori quando accedono al Centro per i partner:

- I partner possono anche iscriversi a Microsoft Entra ID P1 o P2 oppure usare soluzioni non Microsoft MFA compatibili con Microsoft Entra ID che possono fornire altri metodi di verifica. Per altre informazioni, vedere Metodi di autenticazione supportati.

Problema 5: Il partner non può implementare l'autenticazione a più fattori a causa dell'uso di protocolli di autenticazione legacy

Un partner ha alcuni agenti del partner che usano ancora protocolli di autenticazione legacy, che non sono compatibili con l'autenticazione a più fattori. Ad esempio, gli utenti usano ancora Outlook 2010 che si basa sui protocolli di autenticazione legacy. L'abilitazione dell'autenticazione a più fattori per questi agenti del partner interferirà con i protocolli di autenticazione legacy. Questo problema rappresenta un motivo valido per un'eccezione tecnica?

Risposta: No. I partner sono invitati a evitare l'uso di protocolli di autenticazione legacy a causa di potenziali implicazioni di sicurezza perché questi protocolli non possono essere protetti con la verifica MFA e sono molto più soggetti a compromissione delle credenziali. È consigliabile deprecare qualsiasi autenticazione legacy e usare le impostazioni predefinite di sicurezza o l'accesso condizionale. Per prepararsi a uscire dall'autenticazione legacy, esaminare gli accessi usando la cartella di lavoro di autenticazione legacy e le indicazioni su come bloccare l'autenticazione legacy.

Per comprendere il piano più recente per supportare l'autenticazione legacy per Outlook, leggere il post sull'autenticazione di base ed Exchange Online e seguire il blog del team di Exchange per ottenere le notizie future.

Problema 6: Il partner ha implementato un'autenticazione a più fattori non Microsoft che non è riconosciuta da Microsoft Entra ID

Un partner ha implementato l'autenticazione a più fattori per gli utenti usando una soluzione MFA non Microsoft. Tuttavia, il partner non è in grado di configurare correttamente la soluzione non Microsoft MFA per l'inoltro a Microsoft Entra ID che la verifica MFA è stata completata durante l'autenticazione utente. Questo problema rappresenta un motivo valido per un'eccezione tecnica?

Risposta: No, i partner devono usare un provider di autenticazione compatibile con l'ID Microsoft Entra che supporta l'attestazione del metodo delle credenziali ("AMR"), il riferimento alle attestazioni del token di accesso - Microsoft Identity Platform, riflettendo il tipo di credenziale effettivo fornito durante l'autenticazione.

È consigliabile implementare l'autenticazione a più fattori compatibile con Microsoft Entra ID immediatamente per aumentare la baseline di sicurezza del tenant.