Impostazioni predefinite di sicurezza in Microsoft Entra ID

Le impostazioni predefinite per la sicurezza semplificano la protezione dell'organizzazione da attacchi correlati all'identità, ad esempio password spraying, riproduzione e phishing comuni negli ambienti attuali.

Microsoft mette a disposizione di tutti queste impostazioni di sicurezza preconfigurate, perché sappiamo che la gestione della sicurezza può essere difficile. In base alle informazioni apprese più del 99,9% di questi attacchi comuni correlati all'identità vengono arrestati usando l'autenticazione a più fattori e bloccando l'autenticazione legacy. Il nostro obiettivo è garantire che tutte le organizzazioni abbiano almeno un livello di sicurezza di base abilitato senza costi aggiuntivi.

Questi controli di base includono:

- Richiedere a tutti gli utenti di eseguire la registrazione per l'autenticazione a più fattori

- Richiedere agli amministratori di eseguire l'autenticazione a più fattori

- Richiedere agli utenti di eseguire l'autenticazione a più fattori quando necessario

- Bloccare i protocolli di autenticazione legacy

- Proteggere le attività con privilegi come l'accesso al portale di Azure

A chi sono destinate queste impostazioni?

- Alle organizzazioni che vogliono aumentare la propria postura di sicurezza ma non sanno come o da dove iniziare.

- Alle organizzazioni che usano il livello gratuito delle licenze Microsoft Entra ID.

A chi è rivolto l'accesso condizionale?

- Se si è un'organizzazione con licenze Microsoft Entra ID P1 o P2, le impostazioni predefinite per la sicurezza probabilmente non sono adeguate.

- Se l'organizzazione ha requisiti di sicurezza complessi, è consigliabile prendere in considerazione l'accesso condizionale.

Abilitazione delle impostazioni predefinite per la sicurezza

Se il tenant è stato creato a partire dal 22 ottobre 2019, le impostazioni predefinite di sicurezza potrebbero essere già abilitate. Per proteggere tutti gli utenti, le impostazioni predefinite per la sicurezza vengono implementate in tutti i nuovi tenant alla creazione.

Per contribuire a proteggere le organizzazioni, lavoriamo incessantemente per migliorare la sicurezza dei servizi account Microsoft. Nell'ambito di questa protezione, i clienti ricevono periodicamente una notifica per l'abilitazione automatica delle impostazioni predefinite per la sicurezza, se:

- Non hanno criteri di accesso condizionale

- Non hanno licenze Premium

- Non usano attivamente client di autenticazione legacy

Dopo aver abilitato questa impostazione, tutti gli utenti dell'organizzazione dovranno registrarsi per l'autenticazione a più fattori. Per evitare confusione, fare riferimento all'e-mail ricevuta e in alternativa è possibile disabilitare le impostazioni predefinite di sicurezza dopo l'abilitazione.

Per configurare le impostazioni predefinite di sicurezza nella directory, è necessario assegnare almeno il ruolo di amministratore della sicurezza. Per impostazione predefinita, al primo account in qualsiasi directory viene assegnato un ruolo con privilegi più elevati noto come Amministratore globale.

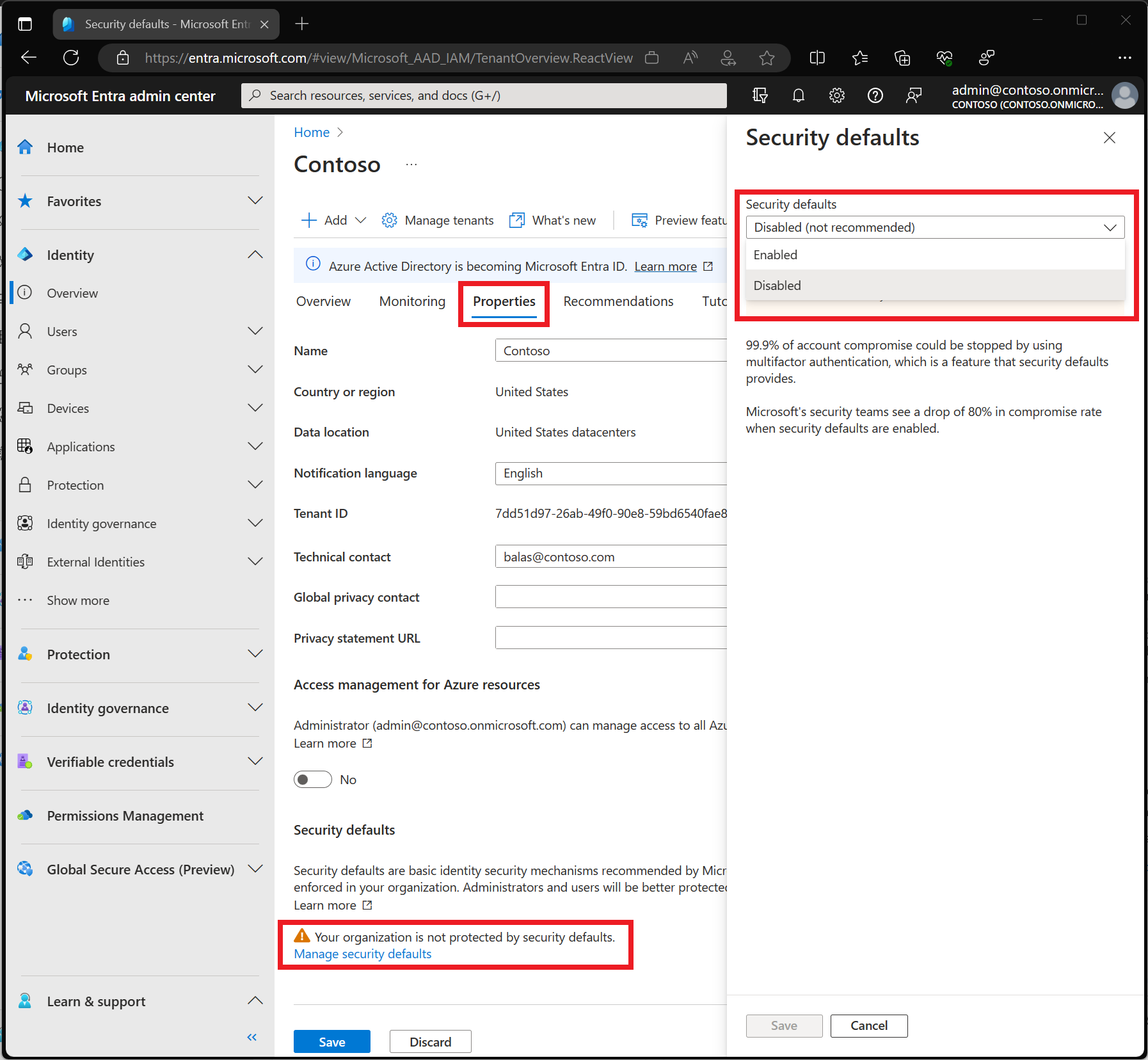

Per abilitare le impostazioni predefinite per la sicurezza:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

- Andare su Identità>Panoramica>Proprietà.

- Selezionare Gestisci le impostazioni predefinite per la sicurezza.

- Impostare l'impostazione predefinita per la sicurezza su Abilitata.

- Selezionare Salva.

Revoca dei token attivi

Nell'ambito dell'abilitazione delle impostazioni predefinite per la sicurezza, gli amministratori devono revocare tutti i token esistenti per richiedere a tutti gli utenti di registrarsi per l'autenticazione a più fattori. Questo evento di revoca impone agli utenti autenticati in precedenza di eseguire l'autenticazione e la registrazione per l'autenticazione a più fattori. Questa attività può essere eseguita usando il cmdlet di PowerShell Revoke-AzureADUserAllRefreshToken.

Criteri di sicurezza applicati

Richiedere a tutti gli utenti di effettuare la registrazione per l'autenticazione a più fattori (MFA) di Microsoft Entra

Nota

A partire dal 29 luglio 2024, i nuovi tenant potrebbero non avere il periodo di tolleranza di 14 giorni per consentire agli utenti di registrarsi per l'autenticazione a più fattori. Questa modifica viene apportata per ridurre il rischio di compromissione dell'account durante la finestra di 14 giorni, perché l'autenticazione a più fattori può bloccare oltre il 99,2% degli attacchi basati sull'identità.

Tutti gli utenti hanno 14 giorni per registrarsi usando l'app Microsoft Authenticator o qualsiasi app che supporti OATH TOTP. Trascorsi i 14 giorni, l'utente non sarà in grado di accedere fino al completamento della registrazione. Il periodo di 14 giorni di un utente inizia dopo il primo accesso interattivo completato dopo l'abilitazione delle impostazioni predefinite per la sicurezza.

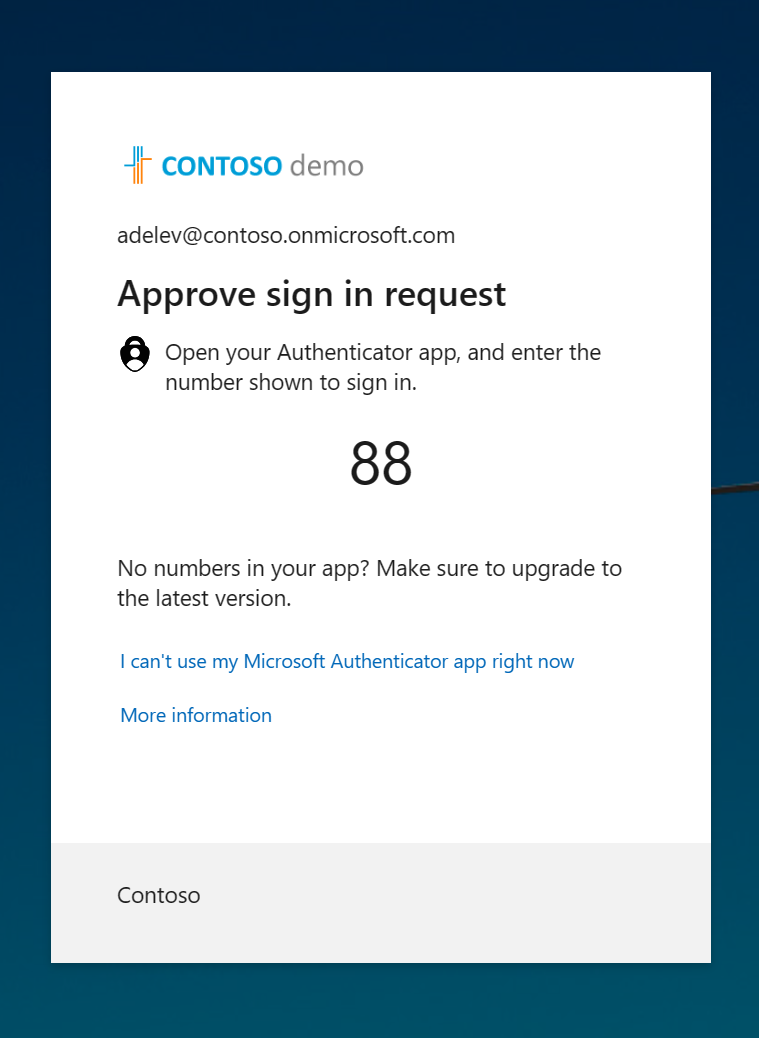

Quando gli utenti accedono e viene loro richiesto di eseguire l'autenticazione a più fattori, viene visualizzata una schermata che fornisce un numero da immettere nell'app Microsoft Authenticator. Questa misura aiuta a evitare che gli utenti siano vittime di attacchi fatigue MFA.

Richiedere agli amministratori di effettuare l'autenticazione a più fattori

Gli amministratori hanno un accesso all'ambiente con maggiori autorizzazioni. Considerate gli elevati privilegi di questi account, è consigliabile trattarli con particolare attenzione. Un metodo comune per migliorare la protezione degli account con privilegi consiste nel richiedere una forma di verifica degli account più avanzata per l'accesso, come l'autenticazione a più fattori.

Suggerimento

Consigli per gli amministratori:

- Assicurarsi che tutti gli amministratori eseguino l'accesso dopo aver abilitato le impostazioni predefinite di sicurezza in modo che possano eseguire la registrazione per i metodi di autenticazione.

- Disporre di account separati per le attività di amministrazione e produttività standard per ridurre significativamente il numero di richieste degli amministratori per l'autenticazione a più fattori.

Al termine della registrazione, i seguenti ruoli di amministratore dovranno eseguire l'autenticazione a più fattori ogni volta che eseguono l'accesso:

- Amministratore globale

- Amministratore applicazione

- Amministratore dell'autenticazione

- Amministratore fatturazione

- Amministratore di applicazioni cloud

- Amministratore accesso condizionale

- Amministratore di Exchange

- Amministratore supporto tecnico

- Amministratore password

- Amministratore autenticazione con privilegi

- Amministratore dei ruoli con privilegi

- Amministratore della sicurezza

- Amministratore di SharePoint

- Amministratore utenti

- Amministratore dei criteri di autenticazione

- Amministratore di Identity Governance

Richiedere agli utenti di eseguire l'autenticazione a più fattori quando necessario

Si tende a pensare che gli account amministratore siano gli unici account che richiedono livelli aggiuntivi di autenticazione. Gli amministratori hanno accesso esteso alle informazioni sensibili e possono apportare modifiche alle impostazioni a livello di sottoscrizione. Ma gli utenti malintenzionati spesso hanno come obiettivo gli utenti finali.

Dopo aver ottenuto l'accesso, gli utenti malintenzionati possono richiedere l'accesso a informazioni privilegiate per il titolare dell'account originale. Possono perfino scaricare l'intera directory per eseguire un attacco di phishing all'intera organizzazione.

Un metodo comune per migliorare la protezione per tutti gli utenti è quello di richiedere una forma più avanzata di verifica dell'account, come l'autenticazione a più fattori, per tutti. Una volta completata la registrazione, agli utenti verrà richiesta un'altra autenticazione, se necessario. Microsoft Entra stabilisce quando all'utente viene richiesta l'autenticazione a più fattori, sulla base di fattori quali posizione, dispositivo, ruolo e attività. Questa funzionalità protegge tutte le applicazioni registrate, incluse le applicazioni SaaS.

Nota

In caso di utenti con connessione diretta B2B, qualsiasi requisito di autenticazione a più fattori dalle impostazioni predefinite di sicurezza abilitate nel tenant delle risorse dovrà essere soddisfatto, inclusa la registrazione dell'autenticazione a più fattori dall'utente con connessione diretta nel tenant principale.

Bloccare i protocolli di autenticazione legacy

Per consentire agli utenti di accedere facilmente alle app cloud, supportiamo una vasta gamma di protocolli di autenticazione, inclusa l'autenticazione legacy. Con il termine autenticazione legacy si fa riferimento a una richiesta di autenticazione effettuata da:

- Client che non usano l'autenticazione moderna (ad esempio, un client Office 2010)

- Qualsiasi client che usi protocolli di posta elettronica precedenti come IMAP, SMTP o POP3

La maggior parte di accessi compromessi osservati deriva dall'autenticazione legacy. L'autenticazione legacy non supporta l'autenticazione a più fattori. Anche se nella directory è abilitato un criterio di autenticazione a più fattori, un utente malintenzionato può eseguire l'autenticazione usando un protocollo precedente e ignorare l'autenticazione a più fattori.

Una volta abilitate le impostazioni predefinite per la sicurezza nel tenant, tutte le richieste di autenticazione effettuate da un protocollo precedente verranno bloccate. Le impostazioni predefinite per la sicurezza bloccano l'autenticazione di base Exchange Active Sync.

Avviso

Prima di abilitare le impostazioni predefinite per la sicurezza, assicurarsi che gli amministratori non usino protocolli di autenticazione precedenti. Per altre informazioni, vedere Come passare dall'autenticazione legacy a un'altra autenticazione.

Proteggere le attività con privilegi, come l'accesso al portale di Azure

Le organizzazioni usano un'ampia gamma di servizi gestiti di Azure tramite l'API Azure Resource Manager, come:

- Portale di Azure

- Interfaccia di amministrazione di Microsoft Entra

- Azure PowerShell

- Interfaccia della riga di comando di Azure

L'uso di Azure Resource Manager per gestire i servizi è un'azione con privilegi elevati. Azure Resource Manager può modificare le configurazioni a livello di tenant, ad esempio le impostazioni del servizio e la fatturazione della sottoscrizione. L'autenticazione a fattore singolo è vulnerabile a vari attacchi come il phishing e il password spraying.

È importante verificare l'identità degli utenti che vogliono accedere alle configurazioni di Azure Resource Manager e di aggiornamento. Verificarne l'identità, eseguendo un'autenticazione aggiuntiva prima di consentire l'accesso.

Dopo aver abilitato le impostazioni predefinite per la sicurezza nel tenant, tutti gli utenti che accedono ai servizi seguenti devono completare l'autenticazione a più fattori:

- Portale di Azure

- Interfaccia di amministrazione di Microsoft Entra

- Azure PowerShell

- Interfaccia della riga di comando di Azure

Questo criterio si applica a tutti gli utenti che effettuano l'accesso ad Azure Resource Manager, che si tratti di un amministratore o di un utente. Questo criterio si applica alle API di Azure Resource Manager, ad esempio l'accesso alla sottoscrizione, alle VM, agli account di archiviazione e così via. Questo criterio non include Microsoft Entra ID o Microsoft Graph.

Nota

Per i tenant di Exchange Online precedenti al 2017, l'autenticazione moderna è disabilitata per impostazione predefinita. Per evitare la possibilità di un ciclo di accesso durante l'autenticazione tramite questi tenant, è necessario abilitare l'autenticazione moderna.

Nota

L'account di sincronizzazione Microsoft Entra Connect viene escluso dalle impostazioni predefinite per la sicurezza e non verrà richiesto di eseguire la registrazione o l'autenticazione a più fattori. Le organizzazioni non devono usare questo account per altri scopi.

Considerazioni sulla distribuzione

Preparazione degli utenti

È fondamentale informare gli utenti delle modifiche imminenti, dei requisiti di registrazione e di eventuali azioni utente necessarie. Sono disponibili modelli di comunicazione e documentazione dell'utente per preparare gli utenti alla nuova esperienza e contribuire a garantire un'implementazione corretta. Indirizzare gli utenti su https://myprofile.microsoft.com per registrarsi selezionando il collegamento Informazioni di sicurezza su tale pagina.

Metodi di autenticazione

Per le impostazioni predefinite per la sicurezza, gli utenti devono registrarsi e usare l'autenticazione a più fattori usando l'app Microsoft Authenticator usando le notifiche. Gli utenti possono usare i codici di verifica dell'app Microsoft Authenticator ma possono registrarsi solo con l'opzione di notifica. Gli utenti possono usare anche applicazioni di terze parti che usano OATH TOTP per generare i codici.

Avviso

Non disabilitare i metodi per l'organizzazione se si usano impostazioni predefinite per la sicurezza. I metodi di disattivazione possono portare a bloccarsi fuori dal tenant. Lasciare tutti i metodi disponibili per gli utenti abilitati nel portale delle impostazioni del servizio MFA.

Utenti B2B

Tutti gli utenti guest B2B o connessione diretta B2B che accedono alla directory vengono trattati come gli utenti dell'organizzazione.

Stato MFA disabilitato

Se l'organizzazione ha già utilizzato l'autenticazione a più fattoir basata sull'utente, non è il caso di preoccuparsi se gli utenti non sono in uno stato Abilitato o Applicato, quando si visualizza la pagina dello stato dell'autenticazione a più fattori. Disabilitato è lo stato appropriato per gli utenti che usano le impostazioni predefinite per la sicurezza o l'accesso condizionale basato sull'autenticazione a più fattori.

Disabilitazione delle impostazioni predefinite per la sicurezza

Le organizzazioni che scelgono di implementare i criteri di accesso condizionale che sostituiscono le impostazioni predefinite per la sicurezza devono disabilitare le impostazioni predefinite per la sicurezza.

Per disabilitare le impostazioni predefinite per la sicurezza nella directory:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

- Andare su Identità>Panoramica>Proprietà.

- Selezionare Gestisci le impostazioni predefinite per la sicurezza.

- Impostare Sicurezza predefinita su Disabilitato (sconsigliato).

- Selezionare Salva.

Passare dalle impostazioni predefinite per la sicurezza all'accesso condizionale

Anche se le impostazioni predefinite per la sicurezza sono una buona base per avviare il comportamento di sicurezza, non consentono la personalizzazione richiesta da molte organizzazioni. I criteri di accesso condizionale offrono un'ampia gamma di personalizzazioni richieste da organizzazioni più complesse.

| Impostazioni predefinite per la sicurezza | Accesso condizionale | |

|---|---|---|

| Licenze richieste | None | Almeno Microsoft Entra ID P1 |

| Personalizzazione | Nessuna personalizzazione (attivata o disattivata) | Personalizzazione completa |

| Abilitato da | Microsoft o amministratore | Amministratore |

| Complessità | Semplice da usare | Completamente personalizzabile in base alle esigenze |

Passaggi consigliati quando si passa dalle impostazioni predefinite di sicurezza a un altro metodo

Le organizzazioni che desiderano testare le funzionalità dell'accesso condizionale possono registrarsi per ottenere una versione di valutazionegratuita per iniziare.

Dopo che gli amministratori disabilitano le impostazioni predefinite per la sicurezza, le organizzazioni devono abilitare immediatamente i criteri di accesso condizionale per proteggere l'organizzazione. Questi criteri devono includere almeno questi criteri nella categoria secure foundations dei modelli di accesso condizionale. Le organizzazioni con licenze Microsoft Entra ID P2 che includono Microsoft Entra ID Protection possono espandere questo elenco per includere i criteri basati sui rischi per l'utente e l'accesso per rafforzare ulteriormente il proprio comportamento.

Microsoft consiglia alle organizzazioni di avere due account di accesso di emergenza solo cloud assegnati in modo permanente al ruolo di amministratore globale. Si tratta di account con privilegi elevati non assegnati a utenti specifici. Tali account sono limitati a scenari di emergenza o "break glass", in cui gli account normali non possono essere usati o tutti gli altri amministratori vengono accidentalmente bloccati. Questi account devono essere creati seguendo le raccomandazioni per l'account di accesso di emergenza.

Passaggi successivi

- Blog: introduzione alle impostazioni predefinite per la sicurezza

- Altre informazioni sulle licenze sono disponibili nella pagina dei prezzi di Microsoft Entra.