Configurare il provider Azure Active Directory B2C manualmente

Nota

- A partire da ottobre 2022, i portali Power Apps sono denominati Power Pages.

- Questo argomento si applica a funzionalità legacy. Per le informazioni più recenti, vai alla Documentazione di Microsoft Power Pages.

In questo articolo viene descritto come configurare Azure AD B2C come provider di identità manualmente. Utilizza questi passaggi per creare manualmente un nuovo tenant Azure AD B2C, registrare l'applicazione e configurare i flussi utente.

Nota

- Se vuoi configurare il provider Azure AD B2C automaticamente utilizzando i portali Power Apps, vai a Configurare il provider Azure AD B2C.

- L'applicazione delle modifiche alle impostazioni di autenticazione nel portale potrebbe richiedere alcuni minuti. Riavvia il portale utilizzando le azioni del portale se vuoi che le modifiche si riflettano immediatamente.

Per configurare Azure Active Directory B2C come provider OpenID Connect manualmente

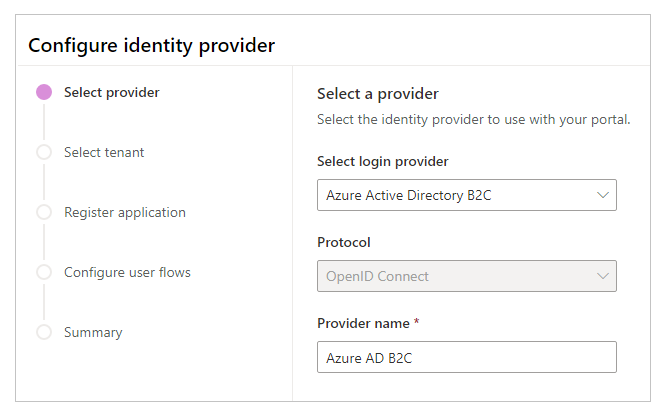

Seleziona Configura per Azure Active Directory B2C. Ulteriori informazioni: Configurare un provider

Se necessario, aggiorna il nome.

Seleziona Passa alla configurazione manuale.

Nota

Selezionando Avanti invece di Passa alla configurazione manuale potrai configurare l'autenticazione Azure AD B2C utilizzando l'interfaccia dei portali Power Apps .

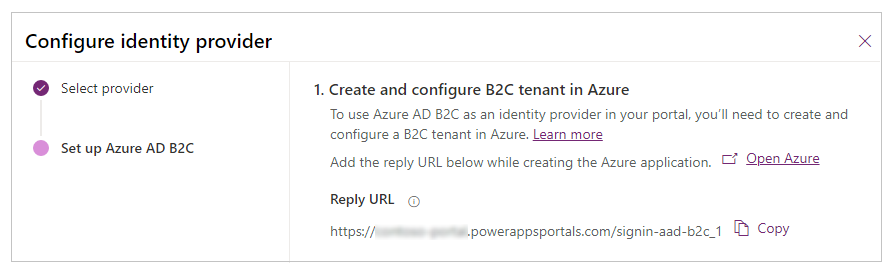

In questo passaggio, crei l'applicazione e configuri le impostazioni con il tuo provider di identità.

Accedi al portale di Azure.

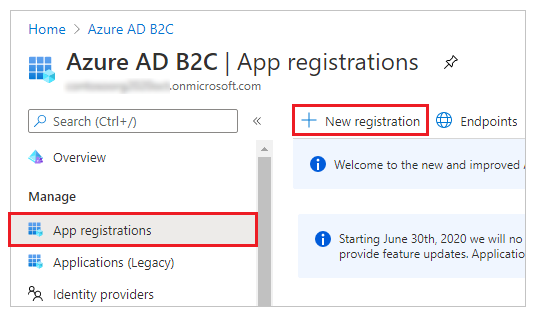

Registra un'applicazione nel tenant.

Cerca e seleziona Azure Active Directory B2C.

In Gestisci, seleziona Registrazioni app.

Seleziona Nuova registrazione.

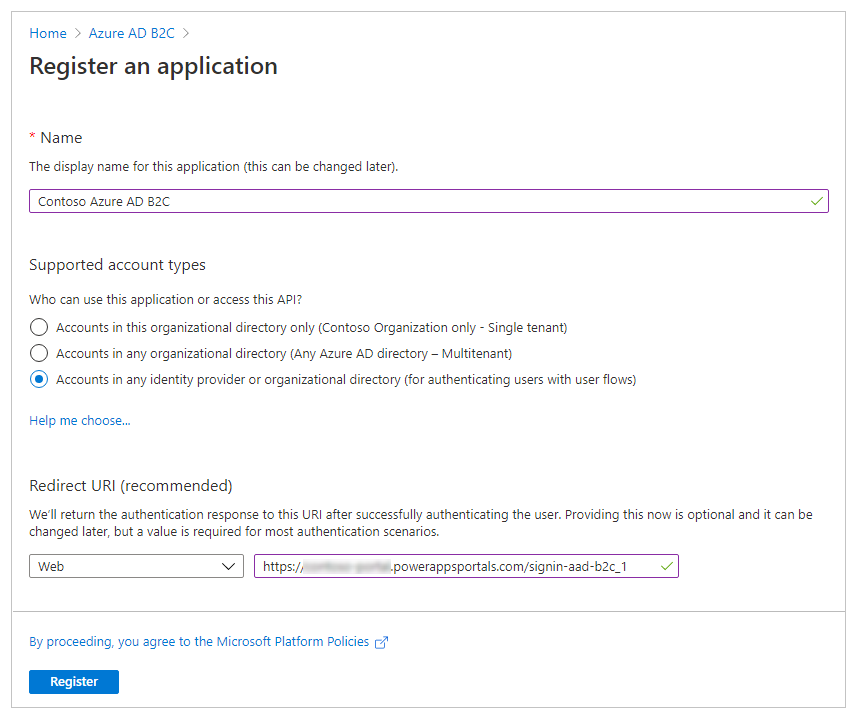

Immetti un nome.

In Reindirizza URI, seleziona Web (se non è già selezionato).

Immetti l'URI di risposta per il tuo portale nella casella di testo URL di reindirizzamento.

Esempio:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Nota

Se stai utilizzando l'URL del portale predefinito, copia e incolla l'URL di risposta come mostrato nella sezione Creare e configurare un tenant B2C in Azure della schermata Configurare il provider di identità (passaggio 4 sopra). Se stai utilizzando un nome di dominio personalizzato per il portale, immetti l'URL personalizzato. Assicurati di utilizzare questo valore quando configuri il valore URL di reindirizzamento nelle impostazioni del portale durante la configurazione del provider di Azure AD B2C.

Ad esempio, se immetti il valore di URL di risposta nel portale di Azure comehttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, devi utilizzarlo così com'è per la configurazione di Azure AD B2C nei portali.

Selezionare Registrazione.

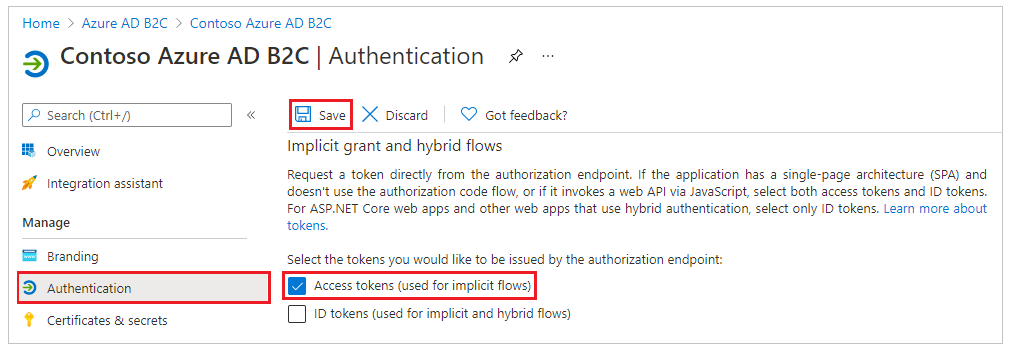

Nel riquadro a sinistra, sotto Gestisci, seleziona Autenticazione.

Sotto Concessione implicita, seleziona la casella di controllo Token di accesso (utilizzati per flussi impliciti).

Seleziona Salva.

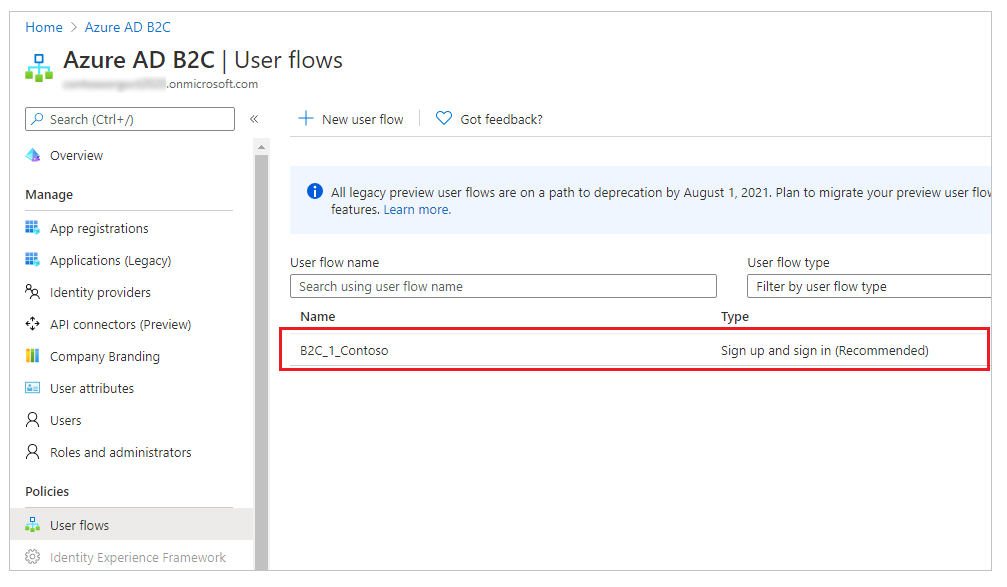

Creare un flusso utente di registrazione e accesso. Facoltativamente, puoi creare un flusso utente per la reimpostazione della password.

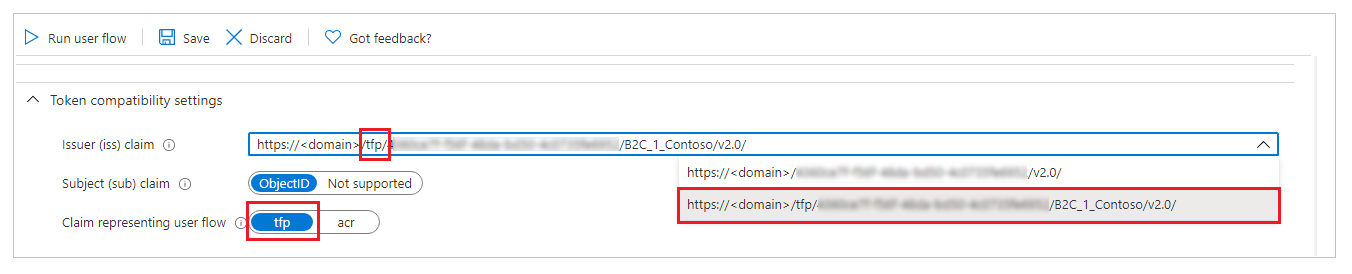

Configurare la compatibilità dei token utilizzando un URL Attestazione autorità emittente (iss) che include tfp. Maggiori informazioni: Compatibilità dei token

In questo passaggio, immetti le impostazioni del sito e le impostazioni di reimpostazione della password per la configurazione del portale.

Nella sezione Configurare le impostazioni del sito, inserisci i seguenti valori:

Autorità: immetti l'URL dell'autorità emittente definito nei metadati del flusso utente dei criteri di accesso e iscrizione.

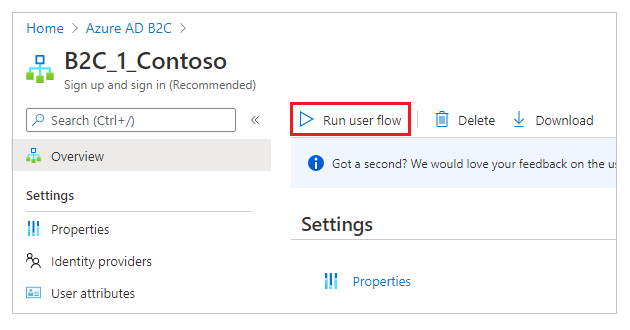

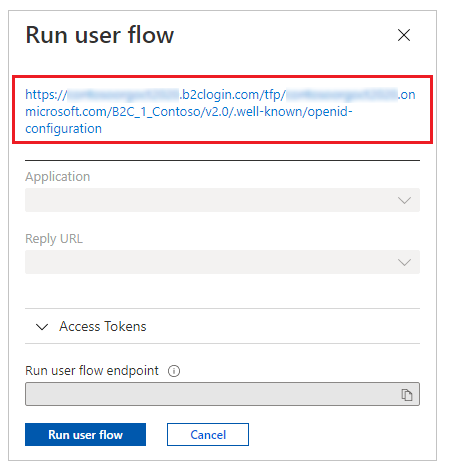

Per ottenere l'URL dell'autorità emittenteApri il flusso utente di registrazione e accesso creato in precedenza. Per questo passaggio, devi andare al tenant Azure AD B2C nel portale di Azure.

Seleziona Esegui il flusso utente.

Seleziona l'URL di configurazione OpenID per aprirlo in una nuova finestra o scheda del browser.

L'URL fa riferimento al documento di configurazione del provider di identità OpenID Connect, noto anche come Endpoint di configurazione comune OpenID.

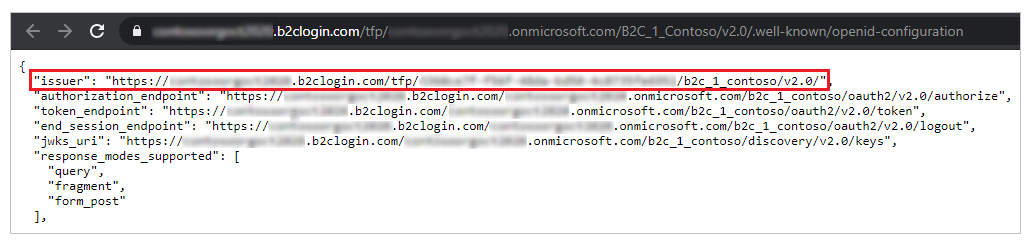

Copia l'URL dell'autorità emittente dalla nuova finestra o scheda del browser.

Assicurati di copiare solo l'URL, senza virgolette ("").

Ad esempio,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Suggerimento

Assicurati che l'URL Attestazione autorità emittente (iss) includa tfp.

ID cliente: immetti l'ID applicazione dell'applicazione Azure AD B2C creata in precedenza.

URI di reindirizzamento: immetti l'URL del portale.

Devi solo modificare l'URI di reindirizzamento se stai utilizzando un nome di dominio personalizzato.

Nella sezione Impostazioni di reimpostazione della password, immetti i seguenti valori:

ID criteri predefiniti: immetti il nome del flusso utente di registrazione e accesso creato in precedenza. Il nome è preceduto dal prefisso B2C_1.

ID criteri reimpostazione password: immetti il nome del flusso utente per la reimpostazione della password creato in precedenza. Il nome è preceduto dal prefisso B2C_1.

Autorità emittenti valide: elenco delimitato da virgole degli URL delle autorità emittenti per il flusso utente di registrazione e di accesso e il flusso utente di reimpostazione della password creati in precedenza.

Per ottenere gli URL delle autorità emittenti per il flusso utente di registrazione e accesso e il flusso utente di reimpostazione della password, apri ogni flusso e quindi segui i passaggi in Autorità, nel passaggio 5a visto precedentemente in questo articolo.

In questo passaggio, hai la possibilità di configurare impostazioni aggiuntive per il provider di identità Azure AD B2C.

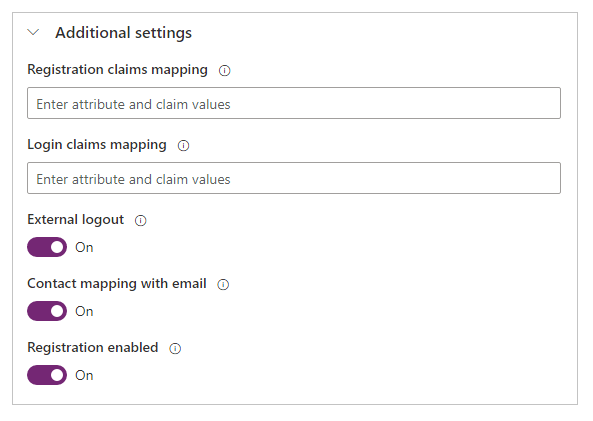

Mapping attestazioni di registrazione: Non richiesto se si utilizzano gli attributi e-mail, nome, o cognome. Per attributi aggiuntivi, inserisci un elenco di coppie nome logico/attestazione da utilizzare per mappare i valori di attestazione restituiti da Azure AD B2C (creato durante la registrazione) agli attributi nel record del contatto.

Formato:field_logical_name=jwt_attribute_namedovefield_logical_nameè il nome logico del campo nei portali ejwt_attribute_nameè l'attributo con il valore restituito dal provider di identità.

Ad esempio, se hai abilitato Posizione (jobTitle) e Codice postale (postalCode) come Attributi utente nel tuo flusso utente e desideri aggiornare i campi della tabella Contatti corrispondenti, ovvero Posizione (jobtitle) e Indirizzo 1: CAP (address1_postalcode), inserisci la mappatura delle attestazioni comejobtitle=jobTitle,address1_postalcode=postalCode.Mapping attestazioni di accesso: Non richiesto se si utilizzano gli attributi e-mail, nome, o cognome. Per attributi aggiuntivi, inserisci un elenco di coppie nome logico/attestazione da utilizzare per mappare i valori di attestazione restituiti da Azure AD B2C dopo l'accesso agli attributi nel record del contatto.

Formato:field_logical_name=jwt_attribute_namedovefield_logical_nameè il nome logico del campo nei portali ejwt_attribute_nameè l'attributo con il valore restituito dal provider di identità.

Ad esempio, se hai abilitato Posizione (jobTitle) e Codice postale (postalCode) come Attestazioni applicazione nel tuo flusso utente e desideri aggiornare i campi della tabella Contatti corrispondenti, ovvero Posizione (jobtitle) e Indirizzo 1: CAP (address1_postalcode), inserisci la mappatura delle attestazioni comejobtitle=jobTitle,address1_postalcode=postalCode.Disconnessione esterna: scegli se abilitare o disabilitare la disconnessione federata:

- Seleziona Attivato per reindirizzare gli utenti all'esperienza utente di disconnessione federata quando si disconnettono dal portale.

- Seleziona Disattivato per disconnettere semplicemente gli utenti dal portale.

Mapping dei contatti con e-mail: specifica se i contatti sono mappati a un indirizzo e-mail corrispondente. Attiva questo interruttore per associare un unico record del contatto a un indirizzo e-mail corrispondente, quindi assegna automaticamente il provider di identità esterno al contatto dopo che l'utente ha effettuato correttamente l'accesso.

Registrazione abilitata: attiva/disattiva la registrazione aperta per il portale. Quando è impostato su Disattivato, disabilita e nasconde la registrazione di account esterni.

Seleziona Conferma per visualizzare un riepilogo delle impostazioni e completare la configurazione del provider di identità.

Vedi anche

Migrare i provider di identità in Azure AD B2C

Nota

Puoi indicarci le tue preferenze di lingua per la documentazione? Partecipa a un breve sondaggio. (il sondaggio è in inglese)

Il sondaggio richiederà circa sette minuti. Non viene raccolto alcun dato personale (Informativa sulla privacy).