Distribuire una soluzione di protezione delle informazioni con Microsoft Purview

La strategia di protezione delle informazioni si basa sulle esigenze aziendali. Molte organizzazioni devono rispettare normative, leggi e procedure aziendali. Inoltre, le organizzazioni devono proteggere le informazioni proprietarie, ad esempio i dati per progetti specifici.

Microsoft Purview Information Protection (in precedenza Microsoft Information Protection) offre un framework, un processo e funzionalità che è possibile usare per proteggere i dati sensibili tra cloud, app e dispositivi.

Per visualizzare esempi di Microsoft Purview Information Protection in azione, dall'esperienza utente finale alla configurazione dell'amministratore, watch il video seguente:

Consiglio

Se non si è un cliente E5, usare la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione Portale di conformità di Microsoft Purview. Informazioni dettagliate sull'iscrizione e le condizioni di valutazione.

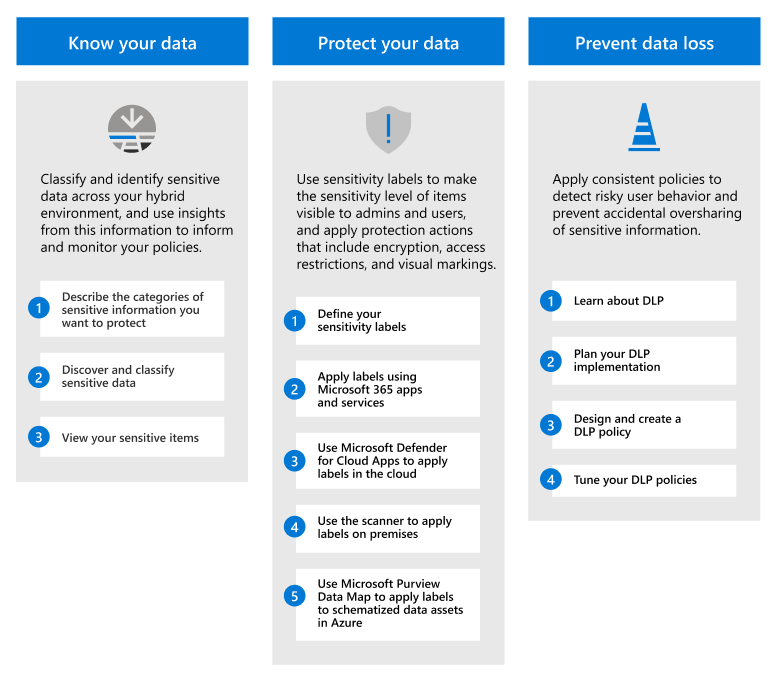

Framework di Microsoft Purview Information Protection

Microsoft Purview Information Protection consente di individuare, classificare, proteggere e gestire le informazioni riservate ovunque risiedano o vengano trasferite.

Per la governance dei dati, vedere Distribuire una soluzione di governance dei dati con Microsoft Purview.

Licenze

Le funzionalità Information Protection di Microsoft Purview sono incluse in Microsoft Purview. I requisiti di licenza possono variare anche nell'ambito delle funzionalità, a seconda delle opzioni di configurazione. Per identificare i requisiti e le opzioni di licenza, vedere le linee guida su sicurezza e conformità di Microsoft 365.

Riconoscere i propri dati

Sapere dove si trovano i dati sensibili rappresenta spesso la sfida più grande per molte organizzazioni. La classificazione dei dati di Microsoft Purview Information Protection consente di individuare e classificare in modo accurato quantità sempre crescenti di dati creati dall'organizzazione. Le rappresentazioni grafiche consentono di ottenere dati analitici su questi dati, in modo da poter configurare e monitorare i criteri per proteggerli e disciplinarli.

| Passaggio | Descrizione | Ulteriori informazioni |

|---|---|---|

| 1 | Descrivere le categorie di informazioni riservate che si desidera proteggere. Si è già consapevoli di quali tipi di informazioni sono più importanti per l'organizzazione e quali non lo sono. È importante collaborare con gli stakeholder per descrivere queste categorie, perché costituiscono il punto di partenza. |

Informazioni sui tipi di informazioni riservate |

| 2 | Individuare e classificare i dati sensibili. I dati sensibili negli elementi possono essere trovati utilizzando svariati metodi che includono criteri DLP predefiniti, l'etichettatura manuale da parte degli utenti e il riconoscimento automatico dei modelli utilizzando tipi di informazioni riservate o machine learning. |

Informazioni sulla classificazione dei dati Video: Classificazione dei dati nel Portale di conformità di Microsoft Purview |

| 3 | Visualizzare gli elementi sensibili. È possibile usare Esplora contenuto ed Esplora attività per un'analisi più approfondita degli elementi sensibili e delle azioni intraprese dagli utenti su questi elementi. |

Introduzione a Esplora contenuto |

Proteggere i propri dati

Usare le informazioni relative alla posizione dei dati sensibili per proteggerli in modo più efficiente. Tuttavia, non è necessario attendere: è possibile iniziare a proteggere immediatamente i dati con una combinazione di etichettatura manuale, predefinita e automatica. Usare quindi Esplora contenuto ed Esplora attività della sezione precedente per verificare quali elementi sono etichettati e come vengono usate le etichette.

| Passaggio | Descrizione | Ulteriori informazioni |

|---|---|---|

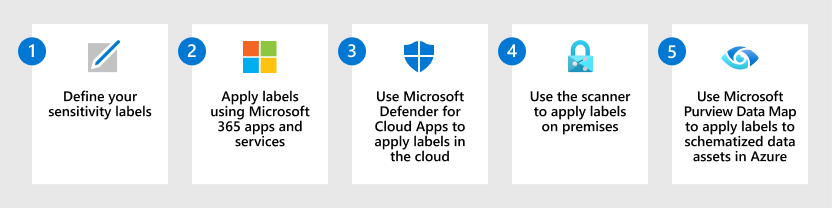

| 1 | Definire le etichette di riservatezza e i criteri che proteggeranno i dati dell'organizzazione. Oltre a identificare la riservatezza del contenuto, queste etichette possono applicare azioni di protezione, ad esempio contrassegni di contenuto (intestazioni, piè di pagina, filigrane), crittografia e altri controlli di accesso. Etichette di riservatezza di esempio: Personale Pubblico Generale - Chiunque (senza restrizioni) - Tutti i dipendenti (senza restrizioni) Riservato - Chiunque (senza restrizioni) - Tutti i dipendenti - Persone attendibili Estremamente riservato - Tutti i dipendenti - Persone specifiche Criteri di etichetta di riservatezza di esempio: 1. Pubblicare tutte le etichette a tutti gli utenti nel tenant 2. Etichetta predefinita Generale \ Tutti i dipendenti (senza restrizioni) per gli elementi 3. Gli utenti devono fornire una giustificazione per rimuovere un'etichetta o abbassarne la classificazione |

Iniziare a usare le etichette di riservatezza Creare e configurare etichette di riservatezza e i relativi criteri Limitare l'accesso al contenuto utilizzando le etichette di riservatezza per applicare la crittografia |

| 2 | Etichettare e proteggere i dati per le app e i servizi di Microsoft 365. Le etichette di riservatezza sono supportate per microsoft 365 Word, Excel, PowerPoint, Outlook, riunioni di Teams e anche contenitori che includono siti di SharePoint e OneDrive e gruppi di Microsoft 365. Usare una combinazione di metodi di etichettatura, ad esempio l'etichettatura manuale, l'etichettatura automatica, un'etichetta predefinita e l'etichettatura obbligatoria. Configurazione di esempio per l'etichettatura automatica sul lato client: 1. Consiglia riservato \ Chiunque (senza restrizioni) se 1-9 numeri di carta di credito 2. Consiglia riservato \ Tutti i dipendenti se 10+ numeri di carta di credito -- esperienza utente finale tipica e l'utente seleziona il pulsante per visualizzare il contenuto sensibile (solo Word) Configurazione di esempio per l'etichettatura automatica sul lato servizio: Applica a tutte le posizioni (Exchange, SharePoint, OneDrive) 1. Applica riservato \ Chiunque (senza restrizioni) se 1-9 numeri di carta di credito 2. Applica riservato \ Tutti i dipendenti se 10+ numeri di carta di credito 3. Applica riservato \ Chiunque (senza restrizioni) se 1-9 dati personali degli Stati Uniti e nomi completi 4. Applica riservato \ Tutti i dipendenti se 10+ dati personali e nomi completi degli Stati Uniti |

Gestire le etichette di riservatezza nelle app di Office Abilitare le etichette di riservatezza per i file in SharePoint e OneDrive Abilitare la creazione condivisa di file crittografati con etichette di riservatezza Configurare un'etichetta di riservatezza predefinita per una raccolta documenti di SharePoint Applicare automaticamente un'etichetta di riservatezza ai dati di Microsoft 365 Usare le etichette di riservatezza con Microsoft Teams, gruppi di Microsoft 365 e siti di SharePoint Usare le etichette di riservatezza per proteggere gli elementi del calendario, le riunioni di Teams e la chat Usare le etichette di riservatezza con Microsoft Loop Utilizzare le etichette di riservatezza per impostare il collegamento di condivisione predefinito per siti e documenti in SharePoint e OneDrive Applicare un'etichetta di riservatezza a un modello in Microsoft Syntex Etichette di riservatezza in Power BI |

| 3 | Individuare, etichettare e proteggere gli elementi sensibili che risiedono negli archivi dati nel cloud (Box, GSuite, SharePoint e OneDrive) usando Microsoft Defender for Cloud Apps con le etichette di riservatezza. Configurazione di esempio per un criterio file: cerca i numeri di carta di credito nei file archiviati in un account Box e quindi applica un'etichetta di riservatezza per identificare le informazioni altamente riservate e crittografarle. |

Individuare, classificare, etichettare e proteggere i dati regolamentati e sensibili archiviati nel cloud |

| 4 | Individuare, etichettare e proteggere gli elementi sensibili che risiedono negli archivi dati locali distribuendo lo scanner di protezione delle informazioni con le etichette di riservatezza. | Configurazione e installazione dello scanner di protezione delle informazioni |

| 5 | Estendere le etichette di riservatezza ad Azure usando Microsoft Purview Data Mapper individuare ed etichettare gli elementi di Archiviazione BLOB di Azure, File Azure, Azure Data Lake Storage Gen1 e Azure Data Lake Storage Gen12. | Etichettatura in Microsoft Purview Data Map |

Gli sviluppatori che desiderano estendere le etichette di riservatezza alle app line-of-business o alle app SaaS di terze parti, possono consultare Configurazione SDK di Microsoft Information Protection (MIP).

Funzionalità di protezione aggiuntive

Microsoft Purview include funzionalità aggiuntive per proteggere i dati. Non tutti i clienti hanno bisogno di queste funzionalità e alcune potrebbero essere sostituite da versioni più recenti.

Per l'elenco completo delle funzionalità di protezione, vedere la pagina Proteggere i dati con Microsoft Purview .

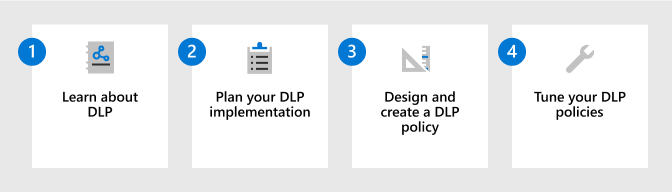

Prevenire la perdita di dati

Distribuire i criteri di prevenzione della perdita dei dati (DLP) di Microsoft Purview per gestire e impedire la condivisione, il trasferimento o l'uso inappropriato di dati sensibili tra app e servizi. Questi criteri consentono agli utenti di prendere le decisioni giuste e di intraprendere le azioni corrette nell'ambito dell'utilizzo di dati sensibili.

| Passaggio | Descrizione | Ulteriori informazioni |

|---|---|---|

| 1 | Informazioni sulla prevenzione della perdita di dati. Le organizzazioni dispongono di informazioni sensibili sotto il loro controllo, ad esempio dati finanziari, dati proprietari, numeri di carta di credito, cartelle cliniche e numeri di previdenza sociale. Per proteggere questi dati sensibili e ridurre i rischi, è necessario un modo per impedire agli utenti di condividerli in modo inappropriato con persone che non dovrebbero disporre di tali dati. Questa procedura è denominata prevenzione della perdita dei dati (DLP). |

Informazioni sulla prevenzione della perdita di dati |

| 2 | Pianificare l'implementazione DLP. Ogni organizzazione pianifica e implementa la prevenzione della perdita dei dati (DLP) in modo diverso, perché ogni organizzazione ha esigenze aziendali, obiettivi, risorse e situazioni specifici. Tuttavia, esistono elementi comuni a tutte le implementazioni DLP riuscite. |

Piano per la prevenzione della perdita dei dati |

| 3 | Progettare e creare un criterio DLP. La creazione di un criterio di prevenzione della perdita dei dati (DLP) è semplice e veloce, ma l'implementazione di un criterio per ottenere i risultati previsti può richiedere molto tempo, soprattutto se è necessario eseguire molte attività di ottimizzazione. Dedicare il tempo necessario per progettare un criterio prima di implementarlo consente di ottenere i risultati desiderati più velocemente e con meno problemi imprevisti rispetto all'ottimizzazione solo in base alla versione di valutazione e all'errore. Configurazione di esempio per un criterio DLP: impedisce l'invio di messaggi di posta elettronica se contengono numeri di carta di credito o se il messaggio di posta elettronica ha un'etichetta di riservatezza specifica che identità informazioni altamente riservate. |

Progettare un criterio DLP Informazioni di riferimento sui criteri DLP Creare e distribuire criteri di prevenzione della perdita dei dati |

| 4 | Ottimizzare i criteri DLP. Dopo aver implementato un criterio DLP, sarà immediatamente chiaro in che misura soddisfa lo scopo previsto. È possibile usare queste informazioni per modificare le impostazioni dei criteri per ottenere prestazioni migliori. |

Creare e distribuire criteri di prevenzione della perdita dei dati |

Strategie di distribuzione

Gli esempi di numeri di carta di credito sono spesso utili per i test iniziali e la formazione degli utenti finali. Anche se l'organizzazione in genere non ha bisogno di proteggere i numeri di carta di credito, il concetto di elementi sensibili che necessitano di protezione è facilmente comprensibile per gli utenti. Molti siti Web forniscono numeri di carta di credito adatti solo a scopo di test. È anche possibile cercare siti che forniscono generatori di numeri di carta di credito in modo da poter incollare i numeri in documenti e messaggi di posta elettronica.

Quando si è pronti per spostare i criteri di etichettatura e prevenzione della perdita dei dati automatici nell'ambiente di produzione, passare a classificatori e configurazioni adatti al tipo di dati usati dall'organizzazione. Ad esempio, potrebbe essere necessario usare classificatori sottoponibili a training per la proprietà intellettuale e tipi specifici di documenti o tipi di informazioni sensibili di corrispondenza dei dati esatti (EDM) per i dati sulla privacy correlati a clienti o dipendenti.

In alternativa, è possibile iniziare individuando e proteggendo le informazioni correlate all'IT che sono spesso oggetto di attacchi alla sicurezza. Completare quindi questa operazione controllando e impedendo la condivisione delle password con i criteri di prevenzione della perdita dei dati per la posta elettronica e la chat di Teams:

- Usare i classificatori sottoponibili a training it e it infra e documenti di sicurezza di rete

- Usare il tipo di informazioni sensibili predefinito Password generale e creare un tipo di informazioni sensibili personalizzato per "password is" per le diverse lingue usate dagli utenti

La distribuzione di una soluzione di protezione delle informazioni non è una distribuzione lineare, ma iterativa e spesso circolare. Più si conoscono i dati, più accuratamente è possibile etichettarli e impedire la perdita di dati. I risultati di tali etichette e criteri applicati vengono inseriti nel dashboard e negli strumenti di classificazione dei dati, che a loro volta rendono visibili dati più sensibili da proteggere. In alternativa, se si stanno già proteggendo i dati sensibili, valutare se sono necessarie azioni protettive aggiuntive.

È possibile iniziare a etichettare manualmente i dati non appena sono state definite etichette di riservatezza. Gli stessi classificatori usati per la prevenzione della perdita dei dati possono essere usati per trovare ed etichettare automaticamente altri dati. È anche possibile usare le etichette di riservatezza come classificatore, ad esempio bloccare la condivisione di elementi etichettati come altamente riservati.

La maggior parte dei clienti ha già alcune soluzioni per proteggere i propri dati. La strategia di distribuzione potrebbe essere quella di basarsi su ciò che già si ha o di concentrarsi sulle lacune che offrono il valore aziendale più elevato o indirizzano le aree ad alto rischio.

Per pianificare una strategia di distribuzione univoca, fare riferimento a Introduzione alle etichette di riservatezza e Pianificare la prevenzione della perdita di dati.

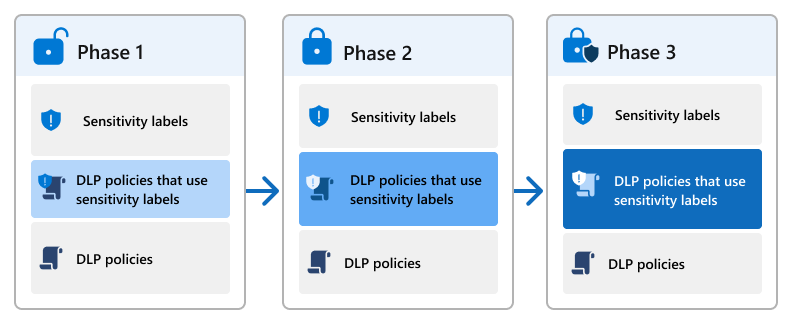

Si consideri una distribuzione in più fasi

È consigliabile distribuire la protezione delle informazioni usando una distribuzione in più fasi che implementa controlli progressivamente restrittivi. Questo approccio introduce gradualmente nuove misure di protezione per gli utenti man mano che si acquisisce familiarità e fiducia con la tecnologia. Ad esempio:

- Dalle etichette predefinite e nessuna crittografia, alla raccomandazione di etichette che applicano la crittografia quando vengono trovati dati sensibili e quindi all'applicazione automatica delle etichette quando vengono trovati dati sensibili.

- Criteri di prevenzione della perdita dei dati che procedono dal controllo dell'oversharing delle azioni, al blocco più restrittivo con avviso per informare gli utenti e quindi al blocco di tutte le condivisioni.

I dettagli di una distribuzione in più fasi potrebbero essere simili al piano seguente, in cui le etichette di riservatezza e i criteri di prevenzione della perdita dei dati diventano più integrati tra loro per garantire una maggiore protezione dei dati rispetto a quelli usati in modo indipendente:

Configurazioni delle etichette di riservatezza:

- Generale\Tutti i dipendenti: etichetta predefinita per la posta elettronica. Nessuna crittografia. Se applicata ai messaggi di posta elettronica, impedire agli utenti di condividere in modo eccessivo.

- Confidential\All Employees: etichetta predefinita per i documenti. Nessuna crittografia. Se applicata ai messaggi di posta elettronica, impedire agli utenti di condividere in modo eccessivo.

- Altamente riservato\Tutti i dipendenti: nessuna crittografia. Se applicata ai messaggi di posta elettronica, impedire agli utenti di condividere in modo eccessivo.

Criterio DLP A:

- Se vengono trovate 1-2 istanze di carte di credito, bloccare la condivisione esterna tranne se l'elemento è etichettato come Personale o Riservato\Chiunque (senza restrizioni). Usare la registrazione e la creazione di report per l'analisi.

Criterio DLP B:

- Se vengono trovate da 3 a 9 istanze di carte di credito, bloccare la condivisione esterna, l'uscita cloud e la copia in unità rimovibili, tranne se l'elemento è etichettato come Riservato\Chiunque (senza restrizioni). Usare la registrazione e la creazione di report per l'analisi.

Criterio DLP C:

- Se vengono trovate oltre 10 istanze di carte di credito, bloccare la condivisione esterna, l'uscita cloud e la copia in unità rimovibili senza eccezioni. Usare la registrazione e la creazione di report per l'analisi.

Dettagli di configurazione per questa distribuzione in più fasi di esempio:

- Sottoetichetta predefinita per un'etichetta padre

- Informazioni di riferimento sulle condizioni e sulle azioni di Exchange per la prevenzione della perdita dei dati

- Livelli di attendibilità e altri elementi di un tipo di riservatezza

- Usare le etichette di riservatezza come condizioni per i criteri di prevenzione della perdita dei dati

- Crittografia che consente agli utenti di assegnare autorizzazioni

- Crittografia per diritti di utilizzo specifici

- Configurare e visualizzare gli avvisi per i criteri di prevenzione della perdita dei dati

Risorse di formazione

Guide interattive: Microsoft Purview Information Protection

Moduli di apprendimento per consulenti e amministratori:

- Introduzione alla protezione delle informazioni e alla gestione del ciclo di vita dei dati in Microsoft Purview

- Classificare i dati per la protezione e la governance

- Proteggere le informazioni in Microsoft Purview

- Prevenire la perdita di dati in Microsoft Purview

Per aiutare gli utenti ad applicare e usare le etichette di riservatezza configurate per loro, vedere la documentazione dell'utente finale per le etichette di riservatezza.

Quando si distribuiscono criteri di prevenzione della perdita dei dati per Teams, è possibile trovare le indicazioni seguenti per gli utenti finali utili come introduzione a questa tecnologia. Include alcuni messaggi potenziali che gli utenti potrebbero visualizzare: messaggi di Teams sulla prevenzione della perdita dei dati (DLP) e criteri di conformità delle comunicazioni.