Piano di ripristino degli attacchi ransomware

Preparare sempre un piano di ripristino di attacco ransomware, a partire da un'alternativa al pagamento di riscatto per evitare di perdere l'accesso ai dati.

Importante

Leggi l'intera serie di prevenzione ransomware e rendi difficile l'organizzazione ad attacchi ransomware.

Gli attori ransomware che controllano l'organizzazione hanno molti modi per pressione sul pagamento. Le esigenze si concentrano principalmente su due categorie:

Pagare un riscatto per riottenere l'accesso

Gli attori delle minacce richiedono il pagamento sotto la minaccia che non restituiranno l'accesso ai sistemi e ai dati. Questa operazione viene in genere eseguita crittografando i sistemi e i dati e richiedendo il pagamento per la chiave di decrittografia.

Importante

Il riscatto non garantisce l'accesso ripristinato ai dati.

I criminali informatici motivati finanziariamente (e spesso operatori relativamente amatoriali che usano un toolkit fornito da qualcun altro), potrebbero mantenere entrambi i file bloccati del pagamento. Non esiste alcuna garanzia che forniscano una chiave in grado di decrittografare il 100% dei sistemi e dei dati, né che la forniscano affatto. Il processo per decrittografare questi sistemi usa strumenti di attacco homegrown, un processo spesso goffo e manuale.

Pagare per evitare la divulgazione

Gli attori delle minacce richiedono pagamenti in cambio di non rilasciare dati sensibili o imbarazzanti al Dark Web (altri criminali) o al pubblico generale.

Per evitare di essere costretti a eseguire il pagamento (la situazione redditizia per gli attori delle minacce), l'azione più immediata ed efficace che è possibile intraprendere è assicurarsi che l'organizzazione possa ripristinare l'intera azienda da un archivio non modificabile, che né il criminale informatico né è possibile modificare.

Identificare le risorse più sensibili e proteggerle con un livello di sicurezza superiore è anche di vitale importanza. Tuttavia, rappresenta un processo più lungo e complesso da implementare. Sebbene non sia auspicabile ostacolare i progressi di altre aree e bloccarle nella fase 1 o 2, è consigliabile iniziare il processo riunendo gli stakeholder delle aree business, IT e sicurezza per porre e rispondere a domande quali:

- Quali asset aziendali sono i più vulnerabili se compromessi? Ad esempio, per quali asset la nostra leadership aziendale sarebbe disposta a pagare una domanda di estorsione se i criminali informatici li controllassero?

- Come si traducono questi asset aziendali in termini di asset IT (ad esempio file, applicazioni, database, server e sistemi di controllo)?

- Come è possibile proteggere o isolare questi asset in modo che gli attori delle minacce con accesso all'ambiente IT generale non possano accedervi?

Backup sicuri

È necessario assicurarsi che i sistemi critici e i relativi dati vengano sottoposti a backup e che i backup siano protetti da una cancellazione intenzionale o dalla crittografia da parte di un attore di minacce.

Gli attacchi ai backup hanno l'obiettivo di compromettere la capacità di risposta dell'organizzazione, prendendo di mira in particolare i backup e la documentazione essenziale per il ripristino, costringendo in questo modo l’utente a cedere alle richieste di estorsione.

La maggior parte delle organizzazioni non mette in sicurezza le procedure di backup e ripristino da questo tipo di attacco mirato.

Il piano di backup e ripristino per difendersi dai ransomware indica le azioni da intraprendere prima di un attacco per salvaguardare i sistemi aziendali essenziali e, in caso di attacco, per assicurare un rapido ripristino delle attività aziendali.

Informazioni su come ripristinare i file di OneDrive in caso di attacco ransomware.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive la strategia complessiva di protezione dei dati da ransomware in base alla gerarchia di sponsorizzazione, gestione del programma e gestione dei progetti per determinare e guidare i risultati.

| Lead | Implementatore | Responsabilità |

|---|---|---|

| Operazioni di IT centrale o CIO | Sponsor esecutivi | |

| Responsabile del programma dell'infrastruttura IT centrale | Guidare i risultati e la collaborazione tra team | |

| Infrastructure/Backup IT centrale | Abilitare il backup dell'infrastruttura | |

| Produttività/Utente finale IT centrale | Abilitare il backup di OneDrive | |

| Architettura di sicurezza | Consigliare su configurazione e standard | |

| Criteri e standard per la sicurezza | Aggiornare gli standard e i documenti dei criteri | |

| Gestione della conformità alla sicurezza | Monitorare per garantire la conformità | |

Elenco di controllo per l'implementazione

Applicare queste procedure consigliate per proteggere l'infrastruttura di backup.

| Fatto | Attività | Descrizione |

|---|---|---|

| Eseguire automaticamente il backup di tutti i dati critici secondo una pianificazione regolare. | Consente di ripristinare i dati fino all'ultimo backup. | |

| Eseguire regolarmente il piano di continuità operativa/ripristino di emergenza (BC/DR). | Garantisce un rapido ripristino delle operazioni aziendali, trattando un attacco ransomware o estorsione con la stessa importanza di una calamità naturale. | |

| Proteggere i backup contro la cancellazione e la crittografia intenzionali: - Protezione avanzata: richiedere procedure esterne (autenticazione a più fattori o PIN) prima di modificare i backup online (come Backup di Azure). - Protezione più avanzata: archiviare i backup in una risorsa di archiviazione non modificabile online (ad esempio BLOB di Azure) e/o in modalità completamente offline o in una località esterna. |

I backup accessibili dai criminali informatici possono essere resi inutilizzabili per il ripristino aziendale. Implementare una maggiore sicurezza per l'accesso ai backup, in modo che i dati archiviati nei backup non possano essere modificati. | |

| Proteggere i documenti essenziali per il ripristino, come i documenti delle procedure di ripristino, il database di gestione della configurazione (CMDB) e i diagrammi di rete. | Gli attori delle minacce sono intenzionalmente destinati a queste risorse perché influiscono sulla capacità di ripristino. Assicurarsi che sopravvivano a un attacco ransomware. |

Risultati e sequenze temporali dell'implementazione

Entro 30 giorni, verificare che il tempo medio di ripristino (MTTR) soddisfi l'obiettivo di continuità operativa/ripristino di emergenza (BC/DR), come valutato durante le esercitazioni simulate e le operazioni reali.

Protezione dei dati

È necessario implementare la protezione dei dati per garantire un ripristino rapido e affidabile da un attacco ransomware e bloccare alcune tecniche di attacco.

Gli attacchi di estorsione tramite ransomware e quelli distruttivi hanno successo solo quando si perde l'accesso legittimo ai dati e ai sistemi. Garantire che gli attori delle minacce non possano rimuovere la possibilità di riprendere le operazioni senza pagamento proteggeranno l'azienda e mineranno l'incentivo monetario per attaccare l'organizzazione.

Responsabilità dei membri del programma e del progetto

Questa tabella descrive la strategia complessiva dell’organizzazione di protezione dei dati da ransomware in base alla gerarchia di sponsorizzazione, gestione del programma e gestione dei progetti per determinare e guidare i risultati.

| Lead | Implementatore | Responsabilità |

|---|---|---|

| Operazioni di IT centrale o CIO | Sponsor esecutivi | |

| Responsabile del programma dalla sicurezza dei dati | Guidare i risultati e la collaborazione tra team | |

| Produttività/Utente finale IT centrale | Implementare le modifiche al tenant di Microsoft 365 per OneDrive e le cartelle protette | |

| Infrastructure/Backup IT centrale | Abilitare il backup dell'infrastruttura | |

| Business/Applicazioni | Identificare gli asset aziendali cruiciali | |

| Architettura di sicurezza | Consigliare su configurazione e standard | |

| Criteri e standard per la sicurezza | Aggiornare gli standard e i documenti dei criteri | |

| Gestione della conformità alla sicurezza | Monitorare per garantire la conformità | |

| Team di formazione utenti | Assicurarsi che le linee guida per gli utenti riflettano gli aggiornamenti dei criteri | |

Elenco di controllo per l'implementazione

Applicare queste procedure consigliate per proteggere i dati dell'organizzazione.

| Fatto | Attività | Descrizione |

|---|---|---|

| Eseguire la migrazione dell'organizzazione al cloud: - Spostare i dati utente in soluzioni cloud come OneDrive/SharePoint per sfruttare le funzionalità di controllo delle versioni e del cestino. - Istruire gli utenti su come recuperare i file autonomamente per ridurre ritardi e costi di ripristino. |

I dati degli utenti nel cloud Microsoft possono essere protetti da funzioni predefinite di sicurezza e di gestione dei dati. | |

| Designare cartelle protette. | Rende più difficile per le applicazioni non autorizzate modificare i dati in queste cartelle. | |

| Esaminare le autorizzazioni: - Individuare autorizzazioni di scrittura/eliminazione estese per condivisioni file, SharePoint e altre soluzioni. Per estese si intende il numero di utenti che dispongono di autorizzazioni di scrittura/eliminazione dei dati critici dell'azienda. - Ridurre le autorizzazioni estese per le posizioni dei dati critiche, tenendo conto dei requisiti di collaborazione aziendale. - Controllare e monitorare le posizioni dei dati critici per garantire che le autorizzazioni estese non riappaiano. |

Riduce il rischio di attività ransomware che si basano su un accesso esteso. | |

Passaggio successivo

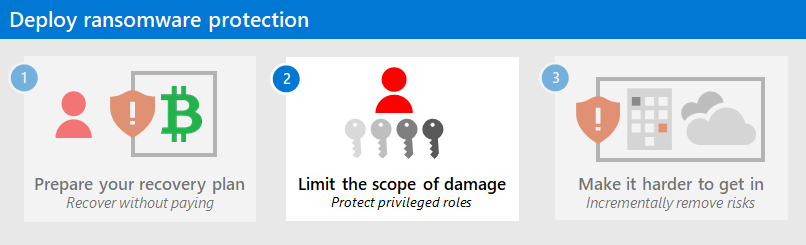

Continuare con la fase 2 per limitare l'ambito dei danni di un attacco proteggendo i ruoli con privilegi.

Risorse ransomware aggiuntive

Informazioni chiave di Microsoft:

- [2023 Report sulla difesa digitale Microsoft](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (vedere le pagine 17-26)

- Blog di Microsoft - Ransomware, Minacce più recenti - Ransomware

- Ransomware gestito dall'uomo

- Protezione rapida da ransomware ed estorsione

- Ransomware: un report sulle minacce persistente e persistente analitica nel portale di Microsoft Defender

- Approccio ransomware e case study per il team di risposta agli eventi imprevisti Microsoft (in precedenza DART/CRSP)

Microsoft 365:

- Distribuire la protezione ransomware per il tenant di Microsoft 365

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Recuperare da un attacco ransomware

- Protezione da malware e ransomware

- Proteggere il PC Windows 10 da ransomware

- Gestione di ransomware in SharePoint Online

- Report di analitica sulle minacce per ransomware nel portale di Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Difesa di Azure per attacchi ransomware

- Ottimizzare la resilienza ransomware con Azure e Microsoft 365

- Backup e ripristino del piano per la protezione da ransomware

- Proteggere dal ransomware con Microsoft Backup di Azure (video di 26 minuti)

- Ripristino da compromissione dell'identità sistemica

- Rilevamento avanzato degli attacchi in più fasi in Microsoft Sentinel

- Rilevamento fusion per ransomware in Microsoft Sentinel

app Microsoft Defender per il cloud:

Post di blog del team di Microsoft Security:

Una guida per combattere il ransomware gestito dall'uomo: Parte 1 (settembre 2021)

Una guida per combattere il ransomware gestito dall'uomo: parte 2 (settembre 2021)

Raccomandazioni e procedure consigliate.

3 passaggi per evitare e recuperare dal ransomware (settembre 2021)

-

Vedere la sezione Ransomware .

Attacchi ransomware gestiti dall'uomo: un disastro evitabile (marzo 2020)

Include analisi della catena di attacchi sugli attacchi effettivi.

Risposta ransomware: per pagare o non pagare? (dicembre 2019)

Norsk Hydro risponde all'attacco ransomware con trasparenza (dicembre 2019)