Valutazione Zero Trust e risorse di rilevamento dello stato

Zero Trust è un nuovo modello di sicurezza che presuppone la violazione e verifica ogni richiesta come se provenise da una rete non controllata. Indipendentemente da dove ha origine la richiesta o dalle risorse a cui viene effettuato l'accesso, il modello Zero Trust è basato sul concetto di "non fidarsi mai, verificare sempre".

In qualità di progettista IT o implementatore, è possibile usare le risorse di valutazione e rilevamento dello stato in questo articolo per:

- Valutare l'idoneità dell'infrastruttura per Zero Trust, inclusa l'individuazione degli elementi già presenti o che possono essere facilmente rafforzati o migliorati.

- Tenere traccia dello stato di avanzamento dei miglioramenti necessari per la sicurezza Zero Trust nell'ambiente sia per i responsabili aziendali che per i reparti IT.

Risorse di rilevamento dello stato per gli scenari aziendali del framework di adozione

Il set di documentazione di Zero Trust Adoption Framework consente ai team di sicurezza e tecnologia di collaborare con i responsabili aziendali in Zero Trust fornendo:

Obiettivi Zero Trust consigliati per i responsabili aziendali in tutte le organizzazioni.

Approccio metodico e graduale per l'implementazione di un'architettura Zero Trust.

Un modo sistematico per tenere traccia dei progressi sugli obiettivi, con l'ambito dei leader aziendali.

Un modo sistematico per tenere traccia dello stato di avanzamento sugli obiettivi e sulle loro attività, con ambito ai responsabili IT e agli implementatori.

Cura delle risorse più rilevanti per l'adozione di Zero Trust, tra cui:

- Diapositive di PowerPoint pronte per presentare ai responsabili aziendali.

- Fogli di lavoro di Excel per valutare lo stato corrente e tenere traccia dello stato di avanzamento.

- Indicazioni tecniche per l'implementazione e infografiche per gli utenti.

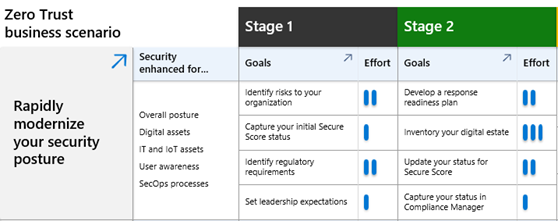

Questo materiale sussidiario per l'adozione zero trust consiglia di creare una strategia e un'architettura Zero Trust tramite questi scenari aziendali:

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Ogni scenario aziendale descrive come far avanzare il lavoro tecnico richiesto in ognuna delle fasi del ciclo di vita (Definire strategia, Pianificare, Preparare, Adottare e gestire), a partire dalla compilazione del business case.

Per ogni scenario aziendale, è possibile usare le risorse di rilevamento dello stato seguenti.

Progetto immediato per Zero Trust

Griglia delle fasi del piano di adozione

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano .

Per i lead del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder.

Download — File di Visio o PDF

Tracker leader aziendale per Zero Trust

Zero Trust Adoption Tracker

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano .

Per i lead del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder.

Download — Presentazione di PowerPoint

Strumento di monitoraggio dell'implementazione per Zero Trust

Obiettivi e attività dello scenario aziendale

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano .

Per i lead del progetto di scenario aziendale, i lead IT e gli implementatori IT.

Download — Cartella di lavoro di Excel

Dashboard nel prodotto per Zero Trust

Iniziativa Zero Trust nel portale di Microsoft Defender (potrebbe richiedere l'accesso con un account utente con privilegi del portale di Microsoft Defender)

Vedere anche Iniziative di Microsoft Security Exposure Management.

Vedere lo stato corrente, le metriche di sicurezza e le raccomandazioni per gli scenari aziendali del framework di adozione.

Per i lead del progetto di scenario aziendale, i lead IT e gli implementatori IT.

Risorse di valutazione

Per comprendere dove si trova l'organizzazione nel percorso Zero Trust, usare queste risorse di valutazione.

Valutazione del comportamento di sicurezza di Microsoft Zero Trust

Valutare il comportamento di sicurezza Zero Trust e il livello di maturità.

Per i responsabili e gli implementatori del reparto IT.

Valutazione del comportamento di sicurezza di Microsoft Zero Trust

Workshop sulla strategia zero trust assessment

Valutare il comportamento di sicurezza Zero Trust e il livello di maturità.

Per i responsabili e gli implementatori del reparto IT.

Workshop sulla strategia Zero Trust Assessment scaricabile cartella di lavoro di Excel all'indirizzo https://aka.ms/ztworkshop

Formazione consigliata

| Formazione | Introduzione a Zero Trust |

|---|---|

| Usare questo modulo per comprendere l'approccio Zero Trust e come rafforza l'infrastruttura di sicurezza all'interno dell'organizzazione. |

| Formazione | Introduzione a Zero Trust e ai framework delle procedure consigliate |

|---|---|

| Usare questo modulo per informazioni sulle procedure consigliate che gli architetti della cybersecurity usano e alcuni framework di procedure consigliate principali per le funzionalità di cybersecurity Microsoft. Si apprenderà anche il concetto di Zero Trust e come iniziare a usare Zero Trust nell'organizzazione. |

Risorse aggiuntive zero trust

Usare contenuto Zero Trust aggiuntivo in base a un set di documentazione o ai ruoli dell'organizzazione.

Set di documentazione

Seguire questa tabella per i set di documentazione Zero Trust migliori per le proprie esigenze.

| Set di documentazione | Ti aiuta... | Ruoli |

|---|---|---|

| Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. | Architetti della sicurezza, team IT e project manager |

| Concetti e obiettivi di distribuzione per indicazioni generali sulla distribuzione per le aree tecnologiche | Applicare protezioni Zero Trust allineate alle aree tecnologiche. | Team IT e personale addetto alla sicurezza |

| Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. | Clienti e partner che collaborano con Microsoft 365 per le aziende |

| Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. | Architetti della sicurezza e implementatori IT |

| Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e la distribuzione | Applicare protezioni Zero Trust al tenant di Microsoft 365. | Team IT e personale addetto alla sicurezza |

| Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. | Team IT e personale addetto alla sicurezza |

| Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. | Team IT e personale addetto alla sicurezza |

| Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. | Sviluppatori partner, team IT e personale addetto alla sicurezza |

| Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. | Sviluppatori di applicazioni |

Ruolo

Seguire questa tabella per i set di documentazione migliori per il ruolo dell'organizzazione.

| Ruolo | Set di documentazione | Ti aiuta... |

|---|---|---|

| Architetto della sicurezza Responsabile del progetto IT Implementatore IT |

Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. |

| Membro di un team IT o della sicurezza | Concetti e obiettivi di distribuzione per indicazioni generali sulla distribuzione per le aree tecnologiche | Applicare protezioni Zero Trust allineate alle aree tecnologiche. |

| Cliente o partner per Microsoft 365 per le aziende | Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. |

| Architetto della sicurezza Implementatore IT |

Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. |

| Membro di un team IT o di sicurezza per Microsoft 365 | Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e sulla distribuzione per Microsoft 365 | Applicare protezioni Zero Trust al tenant di Microsoft 365. |

| Membro di un team IT o di sicurezza per Microsoft Copilots | Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. |

| Membro di un team IT o di sicurezza per i servizi di Azure | Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. |

| Sviluppatore partner o membro di un team IT o di sicurezza | Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. |

| Sviluppatore di applicazioni | Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. |