Proteggere il lavoro remoto e ibrido con Zero Trust

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo descrive lo scenario aziendale per la protezione del lavoro remoto e ibrido. Si noti che la protezione dei dati aziendali e dell'infrastruttura sono gli argomenti di scenari aziendali separati e non sono inclusi in queste linee guida.

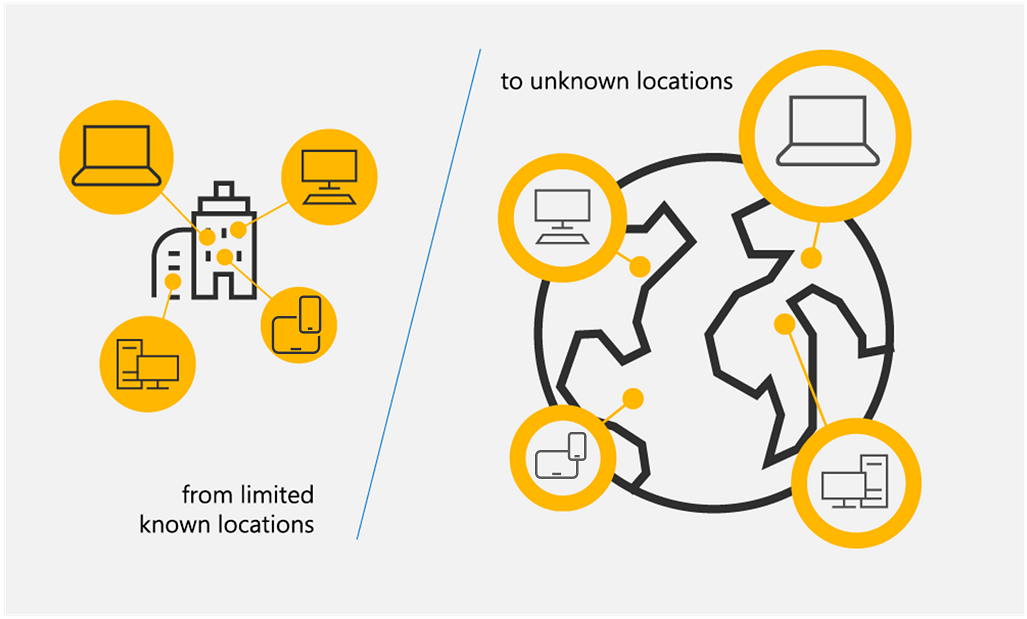

Il passaggio a uno stile di lavoro ibrido ha costretto le organizzazioni ad adattarsi rapidamente. I dipendenti remoti stanno lavorando in qualsiasi modo, ad esempio usando dispositivi personali, collaborando tramite servizi cloud e condividendo i dati all'esterno del perimetro della rete aziendale. I dipendenti ibridi lavorano su reti aziendali e home, passando da dispositivi aziendali a dispositivi personali.

Man mano che le reti domestiche dei dipendenti estendono il perimetro della rete aziendale, con dispositivi diversi che si aggiungono a tale rete, le minacce alla sicurezza si moltiplicano e diventano più sofisticate mentre i vettori di attacco si evolvono.

| Protezione tradizionale con controlli di rete | Protezione moderna con Zero Trust |

|---|---|

| La protezione tradizionale si basa su firewall di rete e reti private virtuali (VPN) per isolare e limitare le risorse aziendali. I dipendenti accedono fisicamente all'ufficio e usano il proprio account utente e la password per accedere con il dispositivo. Sia l'account utente che il dispositivo sono considerati attendibili per impostazione predefinita. |

Un modello Zero Trust combina criteri, processi e tecnologie per stabilire una relazione di trust dal cloud alla rete perimetrale, indipendentemente dalla posizione in cui gli utenti accedono alla rete. Un modello Zero Trust non presuppone che nessuna identità utente o dispositivo sia sicura in qualsiasi rete. L'approccio impone di verificare l'identità utente e il dispositivo e di farlo monitorando continuamente la rete, i dati e la sicurezza delle applicazioni nell'ufficio, a casa e tra dispositivi. |

Il diagramma seguente illustra il passaggio dalla protezione tradizionale con i controlli di rete a sinistra (da posizioni note limitate) alla protezione moderna con Zero Trust a destra (a posizioni sconosciute) in cui viene applicata la protezione indipendentemente dalla posizione in cui si trovano utenti e dispositivi.

Le indicazioni contenute in questo articolo illustrano come iniziare a usare e implementare la strategia per proteggere il lavoro remoto e ibrido.

In che modo i responsabili aziendali pensano alla protezione del lavoro remoto e ibrido

Prima di iniziare qualsiasi lavoro tecnico, è importante comprendere le diverse motivazioni per investire nella protezione del lavoro remoto e ibrido, perché queste motivazioni aiutano a informare la strategia, gli obiettivi e le misure per il successo.

La tabella seguente illustra i motivi per cui i responsabili aziendali in un'organizzazione devono investire nella protezione del lavoro remoto e ibrido.

| Ruolo | Perché la protezione del lavoro remoto e ibrido è importante |

|---|---|

| Chief Executive Officer (CEO) | L'azienda deve essere autorizzata a raggiungere gli obiettivi e gli obiettivi strategici, indipendentemente dalla posizione del dipendente. L'agilità aziendale e l'esecuzione aziendale non devono essere vincolate. Il costo di un cyberattacco di successo può essere molto più del prezzo di implementazione delle misure di sicurezza. In molti casi, è necessaria la conformità ai requisiti di assicurazione informatica o agli standard o alle normative regionali. |

| Chief Marketing Officer (CMO) | Il modo in cui l'azienda viene percepita sia internamente che esternamente non deve essere limitata da dispositivi o circostanze. Il benessere dei dipendenti è una priorità elevata grazie alla scelta di lavorare da casa o da un ufficio. Un attacco riuscito può diventare conoscenza pubblica, potenzialmente danneggiare il valore del marchio. |

| Chief Information Officer (CIO) | Le applicazioni usate da una forza lavoro ibrida e per dispositivi mobili devono essere accessibili proteggendo i dati dell'azienda. La sicurezza deve essere un risultato misurabile e allineata alla strategia IT. L'esperienza utente e la produttività sono importanti. |

| Chief Information Security Officer (CISO) | Un ambiente di lavoro remoto o ibrido crea una superficie di attacco più ampia per le violazioni della sicurezza. L'organizzazione deve comunque rispettare i requisiti di sicurezza e protezione dei dati, gli standard e le normative man mano che l'ambiente si espande. |

| Chief Technology Officer (CTO) | Le tecnologie e i processi usati per supportare l'innovazione aziendale devono essere protetti. Le procedure SecOps e DevSecOps possono ridurre l'impatto di un attacco. È necessario adottare tecnologie gratuite che facilitano sia il lavoro remoto che l'adozione di servizi cloud in modo sicuro. |

| Chief Operations Officer (COO) | Man mano che la forza lavoro diventa mobile e usa una sede fissa meno spesso, gli asset aziendali devono rimanere sicuri e i rischi aziendali devono essere gestiti. Con la responsabilità del CEO per la produzione aziendale quotidiana, qualsiasi interferenza con le operazioni o la supply chain a causa di un attacco influirà sulla linea finale. |

| Chief Financial Officer (CFO) | Le priorità di spesa passano da modelli fissi a agili. Gli investimenti fissi dei data center e gli edifici passano alle applicazioni cloud e agli utenti che lavorano da casa. I costi di implementazione delle funzionalità di sicurezza devono essere bilanciati con analisi dei rischi e dei costi. |

Oltre alle motivazioni per i responsabili aziendali, molti dipendenti si aspettano flessibilità e vogliono lavorare da qualsiasi luogo, in qualsiasi momento e da qualsiasi dispositivo.

Microsoft è una delle molte organizzazioni su scala aziendale che hanno abbracciato il lavoro remoto e ibrido all'inizio della pandemia di COVID-19. Nella pagina 87 del Report sulla difesa digitale Microsoft 2022, Microsoft sottolinea che questa opportunità aziendale introduce il rischio e deve essere associata a misure di sicurezza per aumentare la resilienza contro gli attacchi:

- La cybersecurity è un fattore chiave per il successo tecnologico. L'innovazione e la produttività avanzata possono essere ottenute solo introducendo misure di sicurezza che rendono le organizzazioni il più resilienti possibile contro gli attacchi moderni.

- La pandemia ci ha sfidato a pivot le nostre procedure e le nostre tecnologie di sicurezza per proteggere i dipendenti di Microsoft ovunque lavorino. L'anno scorso, gli attori delle minacce hanno continuato a sfruttare i vantaggi delle vulnerabilità esposte durante la pandemia e il passaggio a un ambiente di lavoro ibrido.

Questa relazione sottolinea che la maggior parte dei cyberattacchi di successo può essere impedita utilizzando l'igiene di sicurezza di base.

Ciclo di adozione per la protezione del lavoro remoto e ibrido

La protezione del lavoro remoto e ibrido con Zero Trust include la distribuzione di protezioni di sicurezza di base e allo stesso tempo offrono una protezione sofisticata. Tecnicamente, questo obiettivo prevede l'applicazione e il monitoraggio dei criteri per tutti gli accessi alle risorse dell'organizzazione con un approccio completo al ciclo di vita end-to-end.

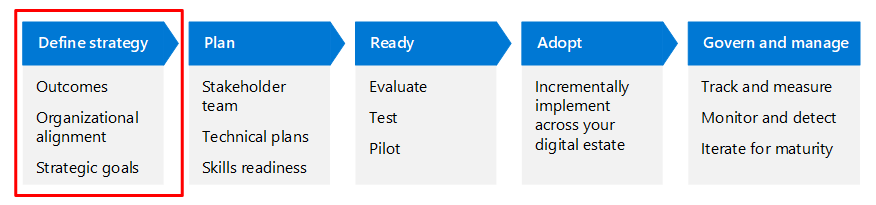

Questo articolo illustra questo scenario aziendale usando le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure (definire strategia, piano, pronto, adozione e gestione), ma adattato per Zero Trust.

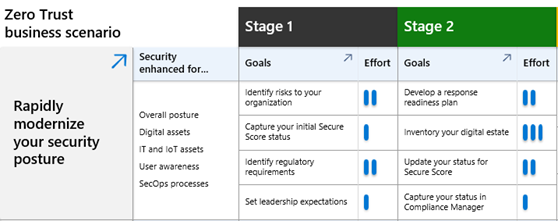

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Risultati Allineamento dell'organizzazione Obiettivi strategici |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Test Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

Altre informazioni sul ciclo di adozione Zero Trust sono disponibili nella panoramica del framework di adozione Zero Trust.

Definire la fase di strategia

La fase Definisci strategia è fondamentale per definire e formalizzare i nostri sforzi per affrontare il "Perché?" di questo scenario. In questa fase si comprende lo scenario tramite prospettive aziendali, IT, operative e strategiche.

Vengono definiti i risultati rispetto ai quali misurare il successo nello scenario, comprendendo che la sicurezza è un percorso incrementale e iterativo.

Questo articolo suggerisce motivazioni e risultati rilevanti per molte organizzazioni. Usare questi suggerimenti per perfezionare la strategia per l'organizzazione in base alle esigenze specifiche.

Proteggere le motivazioni del lavoro remoto e ibrido

Le motivazioni per la protezione del lavoro remoto e ibrido sono semplici, ma diverse parti dell'organizzazione avranno incentivi diversi per svolgere questo lavoro. La tabella seguente riepiloga alcune di queste motivazioni.

| Area | Motivazioni |

|---|---|

| Esigenze aziendali | Per fornire l'accesso alle informazioni in qualsiasi momento, ovunque su qualsiasi dispositivo, senza abbassare gli standard di sicurezza e gestire i rischi di accesso ai dati. |

| Esigenze IT | Una piattaforma di gestione delle identità standardizzata che soddisfa i requisiti di identità umana e non umana, rimuove le esigenze delle VPN e fornisce la gestione remota dei dispositivi aziendali e BYOD in modo conforme, offrendo al tempo stesso un'esperienza utente perfetta e positiva. |

| Esigenze operative | Implementare soluzioni di sicurezza esistenti in modo standardizzato. Ridurre le attività di gestione necessarie per implementare e mantenere le identità sicure. La governance delle identità implica l'onboarding e l'offboarding degli utenti, la concessione dell'accesso alle risorse al momento giusto e l'accesso sufficiente. Significa anche revocare l'accesso quando non è più necessario. |

| Esigenze strategiche | Per ridurre in modo incrementale il ritorno sugli investimenti per gli attacchi informatici implementando soluzioni di sicurezza avanzate. Il principio di presupporre la violazione zero trust consente di pianificare di ridurre al minimo il raggio dell'esplosione, le superfici di attacco e ridurre il tempo di recupero da una violazione. |

Proteggere i risultati dello scenario di lavoro remoto e ibrido

Per essere produttivi, gli utenti devono essere in grado di usare:

- Credenziali dell'account utente per verificare la propria identità.

- L'endpoint (dispositivo), ad esempio un PC, un tablet o un telefono.

- Le applicazioni fornite.

- Dati necessari per eseguire il proprio lavoro.

- Una rete su cui il traffico passa tra dispositivi e applicazioni, sia che l'utente e il dispositivo siano locali o su Internet.

Ognuno di questi elementi è il bersaglio degli utenti malintenzionati e deve essere protetto con il principio "mai attendibile, sempre verificare" di Zero Trust.

La tabella seguente fornisce gli obiettivi e i relativi risultati per lo scenario di lavoro remoto e ibrido sicuro.

| Obiettivo | Risultato |

|---|---|

| Produttività | Le organizzazioni vogliono estendere la produttività in modo sicuro agli utenti e ai propri dispositivi, senza limitare le funzionalità dei dipendenti in base alla posizione della forza lavoro. |

| Accesso sicuro | I dati aziendali e le app devono essere accessibili dai dipendenti giusti in modo sicuro che protegge la proprietà intellettuale aziendale e i dati personali. |

| Supportare gli utenti finali | Man mano che le organizzazioni adottano una mentalità ibrida della forza lavoro, i dipendenti necessitano di più funzionalità di applicazione e piattaforma per un'esperienza di lavoro sicura e mobile. |

| Aumentare la sicurezza | La sicurezza delle soluzioni di lavoro attuali o proposte deve essere aumentata per aiutare le organizzazioni a raggiungere i requisiti della forza lavoro mobile. Le funzionalità di sicurezza devono essere uguali o superiori a quanto possibile per la forza lavoro locale. |

| Supportare l'IT | Il team IT vuole proteggere l'area di lavoro, che inizia con la protezione dell'esperienza utente dei dipendenti senza aumentare eccessivamente l'attrito per gli utenti. Inoltre, il team IT ha bisogno di processi e visibilità per supportare la governance e per abilitare il rilevamento e la mitigazione dei attacchi informatici. |

Fase del piano

I piani di adozione converte gli obiettivi aspirazioni di una strategia Zero Trust in un piano attuabile. I team collettivi possono usare il piano di adozione per guidare le attività tecniche e allinearle alla strategia aziendale dell'organizzazione.

Le motivazioni e i risultati definiti, insieme ai responsabili aziendali e ai team, supportano "Perché?" per l'organizzazione. Questi diventano la stella settentrionale, o obiettivo guida, per la tua strategia. Il prossimo è la pianificazione tecnica per raggiungere le motivazioni e gli obiettivi.

Usare gli esercizi seguenti per pianificare l'implementazione della strategia tecnologica dell'organizzazione. Questi esercizi supportano le attività di adozione Zero Trust acquisendo attività con priorità. Al termine di questo processo, si avrà un piano di adozione del cloud mappato alle metriche e alle motivazioni definite nella strategia di adozione del cloud.

| Esercizio | Descrizione |

|---|---|

| Digital estate | Prendere l'inventario del digital estate: identità, dispositivi, app. Assegnare priorità al digital estate in base ai presupposti che allineano le motivazioni e i risultati aziendali dell'organizzazione. |

| Allineamento iniziale dell'organizzazione | Allineare l'organizzazione a un piano di adozione e strategia tecnica. La strategia e il piano si basano sugli obiettivi dell'organizzazione insieme alle priorità identificate nell'inventario. |

| Piano di preparazione delle competenze tecniche | Creare un piano per risolvere i gap di idoneità delle competenze all'interno dell'organizzazione. |

| Piano di adozione del cloud | Sviluppare un piano di adozione del cloud per gestire il cambiamento tra competenze, digital estate e organizzazione. |

L'adozione tecnica per la protezione del lavoro remoto e ibrido prevede l'adozione di un approccio graduale per garantire che i principi Zero Trust vengano applicati alle identità, ai dispositivi e alle applicazioni richiedendo che:

- L'autenticazione a più fattori (MFA) con l'accesso condizionale viene applicata a tutte le identità utente che accedono all'ambiente.

- I dispositivi vengono registrati nella gestione dei dispositivi e monitorati per l'integrità.

- L'accesso alle applicazioni e ai relativi dati richiede la verifica delle identità, dei dispositivi integri e dell'accesso ai dati appropriato.

Molte organizzazioni possono adottare un approccio a quattro fasi a questi obiettivi di distribuzione, riepilogati nel grafico seguente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Verificare e proteggere ogni identità con autenticazione avanzata Integrare app SaaS con Microsoft Entra ID per l'accesso Single Sign-On Tutte le nuove applicazioni usano l'autenticazione moderna |

Registrare i dispositivi con Microsoft Entra ID Implementare il punto di partenza Zero Trust identity and device access policies (Implementare i criteri di identità Zero Trust e accesso ai dispositivi) Usare il proxy di applicazione Microsoft Entra con le app locali per l'accesso Single Sign-On |

Registrare i dispositivi nella soluzione di gestione dei dispositivi e applicare le protezioni di sicurezza consigliate Consentire solo ai dispositivi conformi e attendibili di accedere ai dati |

Monitorare la deriva della configurazione dei dispositivi Implementare l'autenticazione senza password |

Se questo approccio a fasi funziona per l'organizzazione, è possibile usare:

Questa presentazione di PowerPoint scaricabile per presentare e segnalare i progressi compiuti attraverso queste fasi e obiettivi ai responsabili aziendali e ad altri stakeholder. Ecco la diapositiva per questo scenario aziendale.

Questa cartella di lavoro di Excel consente di assegnare proprietari e tenere traccia dello stato di avanzamento per queste fasi, obiettivi e attività. Ecco il foglio di lavoro per questo scenario aziendale.

Se l'organizzazione sottoscrive una strategia specifica di governance risk & compliance (GRC) o SECURITY Operations Center (SOC), è fondamentale che il lavoro tecnico includa le configurazioni che soddisfano questi requisiti.

Comprendere l'organizzazione

Le esigenze e la composizione di ogni organizzazione sono diverse. Un'azienda multinazionale con molte applicazioni e sicurezza altamente standardizzata implementerà la sicurezza in modo diverso da una startup agile o un'organizzazione di medie dimensioni.

Indipendentemente dalle dimensioni e dalla complessità dell'organizzazione, si applicano le azioni seguenti:

- Inventariare utenti, endpoint, app, dati e reti per comprendere lo stato di sicurezza e stimare il livello di sforzo necessario per trasformare l'ambiente.

- Documentare gli obiettivi e pianificare l'adozione incrementale in base alle priorità. Un esempio è proteggere le identità e i servizi di Microsoft 365, seguiti dagli endpoint. Successivamente, proteggere le app e i servizi SaaS usando metodi di autenticazione moderni e funzionalità di segmentazione fornite dall'accesso condizionale.

- Per il principio dell'uso dell'accesso con privilegi minimi, inventariare il numero di account con accesso con privilegi e ridurre il minor numero di account possibili. Gli account che richiedono l'accesso con privilegi devono usare just-in-time e just-enough-access (JIT/JEA) per limitare i privilegi di amministrazione permanenti. In caso di violazione, gli account compromessi sono limitati, riducendo al minimo il raggio dell'esplosione. Ad eccezione di un account "break glass", non è necessario consentire l'accesso amministrativo permanente per i ruoli con privilegi elevati, che includono ruoli di amministrazione delle applicazioni per i servizi di produttività, ad esempio SharePoint, Exchange e Teams.

Pianificazione e allineamento dell'organizzazione

L'implementazione e la governance di una metodologia di accesso sicuro influisce su diverse aree sovrapposte e viene in genere implementata nell'ordine di:

- Identità

- Endpoint (dispositivi)

- App

- Rete

La protezione dei dati è importante anche per la protezione del lavoro remoto e ibrido. Questo argomento viene trattato in modo più approfondito in Identificare e proteggere i dati aziendali sensibili.

Questa tabella riepiloga i ruoli consigliati quando si compila un programma di sponsorizzazione e una gerarchia di gestione dei progetti per determinare e guidare i risultati.

| Area | Responsabili del programma | Ruoli di proprietario tecnico |

|---|---|---|

| Identità | CISO, CIO o Director of Identity Security Responsabile del programma da Identity Security o Identity Architect |

Progettista della sicurezza Identity Security o Identity Architect Amministratore identità Governance della sicurezza o amministratore delle identità Team di formazione utenti |

| Endpoint | CISO, CIO o Director of Identity Security Responsabile del programma da Identity Security o Identity Architect |

Progettista della sicurezza Identity Security o un architetto della sicurezza dell'infrastruttura Amministratore della gestione dei dispositivi mobili (MDM) Governance della sicurezza o amministratore MDM Team di formazione utenti |

| App | CISO, CIO o Director of Application Security Responsabile del programma dalla gestione delle app |

Identity Architect Progettista per sviluppatori Architetto di rete Cloud Network Architect Governance della sicurezza |

| Rete | CISO, CIO o Director of Network Security Responsabile del programma dalla leadership di rete |

Progettista della sicurezza Architetto di rete Ingegneri di rete Implementatori di rete Governance della rete |

La presentazione di PowerPoint delle risorse per questo contenuto di adozione include la diapositiva seguente con una visualizzazione stakeholder che è possibile personalizzare per la propria organizzazione.

Pianificazione tecnica e preparazione delle competenze

Microsoft fornisce risorse che consentono di classificare in ordine di priorità questo lavoro, iniziare e maturare la distribuzione. In questa fase queste risorse vengono usate come attività di pianificazione per comprendere l'impatto delle modifiche proposte e per creare un piano di implementazione.

Queste risorse includono indicazioni prescrittive che è possibile usare come punti di partenza consigliati per la propria organizzazione. Modificare le raccomandazioni in base alle priorità e ai requisiti.

| Risorsa | Descrizione |

|---|---|

Elenco di controllo RaMP (Rapid Modernization Plan): convalidare in modo esplicito l'attendibilità per tutte le richieste di accesso  |

Questa serie di elenchi di controllo enumera gli obiettivi tecnici di ogni area di distribuzione della sicurezza in ordine di priorità e documenta i passaggi da eseguire per raggiungerli. Elenca anche i membri del progetto che devono essere coinvolti per ogni area. L'uso di questa risorsa consente di identificare le vittorie rapide. |

Configurazioni di identità Zero Trust e accesso ai dispositivi  |

Questa guida alla soluzione consiglia un set di criteri di identità e accesso ai dispositivi testati insieme. Comprende:

|

Gestire i dispositivi con Intune  |

Questa guida alla soluzione illustra le fasi di gestione dei dispositivi, dalle azioni che non richiedono la registrazione dei dispositivi nella gestione per la gestione completa dei dispositivi. Queste raccomandazioni sono coordinate con le risorse precedenti. |

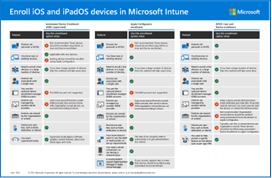

Opzioni di registrazione di Intune  PDF | Visio Aggiornamento di giugno 2022 |

Questo set di poster offre un confronto semplice tra le opzioni di registrazione dei dispositivi per ogni piattaforma. |

| Piano di distribuzione MFA | Questa guida alla distribuzione mostra come pianificare e implementare un'autenticazione a più fattori di Microsoft Entra. |

Oltre a queste risorse, le sezioni seguenti evidenziano le risorse per attività specifiche nelle quattro fasi definite in precedenza.

Fase 1

| Obiettivo di distribuzione | Risorse |

|---|---|

| Verificare e proteggere ogni identità con autenticazione avanzata | Quali metodi di autenticazione e verifica sono disponibili in Microsoft Entra ID? |

| Integrare app SaaS con Microsoft Entra ID per l'accesso Single Sign-On | Aggiungere app SaaS all'ID Microsoft Entra e all'ambito dei criteri |

| Le nuove applicazioni usano l'autenticazione moderna | Elenco di controllo: come si gestisce l'identità per il carico di lavoro? |

Fase 2

| Obiettivo di distribuzione | Risorse |

|---|---|

| Registrare i dispositivi con Microsoft Entra ID | Dispositivi registrati di Microsoft Entra Pianificare l'implementazione dell'aggiunta a Microsoft Entra |

| Implementare i criteri di identità Zero Trust e di accesso ai dispositivi per il livello di protezione del punto iniziale | Livelli di protezione per le configurazioni di identità Zero Trust e accesso ai dispositivi |

| Usare il proxy di applicazione Microsoft Entra con le app locali per l'accesso Single Sign-On | Procedura: Configurazione dell'accesso Single Sign-On all'applicazione Proxy di applicazione |

Fase 3

| Obiettivo di distribuzione | Risorse |

|---|---|

| Registrare i dispositivi nella gestione e applicare le protezioni di sicurezza consigliate | Panoramica sulla gestione dei dispositivi con Intune Configurazioni di identità Zero Trust e accesso ai dispositivi |

| Consentire solo ai dispositivi conformi e attendibili di accedere ai dati | Configurare i criteri di conformità per i dispositivi con Intune Richiedere dispositivi integri e conformi con Intune |

Fase 4

| Obiettivo di distribuzione | Risorse |

|---|---|

| Monitorare la deriva della configurazione dei dispositivi | Distribuire i profili di dispositivo in Microsoft Intune Monitorare il rischio e la conformità dei dispositivi alle baseline di sicurezza |

| Implementare l'autenticazione senza password | Aumentare la sicurezza degli accessi con l'autenticazione senza password |

Piano di adozione del cloud

Un piano di adozione è un requisito essenziale per la corretta adozione di Zero Trust. Un piano di adozione Zero Trust è un piano di progetto iterativo che consente a un'azienda di passare da approcci di sicurezza tradizionali a una strategia più matura e sofisticata che include la gestione e la governance dei cambiamenti.

Le identità, gli endpoint, le app e le reti rientrano nell'ambito di questa fase di pianificazione. Ognuno di questi deve proteggere il patrimonio esistente e prevede anche di estendere la sicurezza alle nuove entità man mano che arrivano come parte di un processo di onboarding più ampio.

La pianificazione sicura delle soluzioni di lavoro remote e ibride considera che le organizzazioni hanno identità esistenti che devono essere protette e che devono essere create nuove identità che rispettano gli standard di sicurezza.

Un piano di adozione include anche la formazione del personale per lavorare in un nuovo modo per comprendere cosa è necessario per supportare l'organizzazione, tra cui:

- Formazione degli amministratori su nuovi modi di lavorare. I metodi di accesso con privilegi differiscono dall'accesso amministratore permanente e possono aumentare inizialmente l'attrito fino a quando non viene raggiunta l'accettazione universale.

- Fornire supporto tecnico e personale IT a tutti i livelli con lo stesso messaggio di realizzazione dei vantaggi. L'aumento della sicurezza aumenta l'attrito degli utenti malintenzionati, bilanciato dai vantaggi del lavoro in modo sicuro. Assicurarsi che questo messaggio sia compreso e comunicabile a tutti i livelli.

- Creazione di materiali per l'adozione e la formazione degli utenti. La sicurezza viene adottata in modo diffuso come responsabilità condivisa e i vantaggi della sicurezza allineati agli obiettivi aziendali devono essere comunicati agli utenti. Assicurarsi che l'adozione degli utenti per la sicurezza venga raggiunta allo stesso livello di adozione degli utenti per la nuova tecnologia.

Per altre informazioni da Cloud Adoption Framework, vedere Pianificare l'adozione del cloud.

Fase pronta

Questo scenario (protezione del lavoro remoto e ibrido) valuta e protegge identità, dispositivi e dati sulle reti che le usano. Poiché le tecnologie possono essere potenzialmente dirompenti, è consigliabile adottare un approccio a fasi, a partire da piccoli progetti che offrono vittorie rapide che sfruttano le licenze esistenti e hanno un impatto minimo sull'utente.

Iniziare creando un piano e quindi testando il piano. Implementare quindi nuove configurazioni e funzionalità in modo incrementale. Ciò offre l'opportunità di migliorare il piano mentre vengono apprese le lezioni. Assicurarsi di sviluppare un piano di comunicazione e annunciare le modifiche man mano che si amplia l'ambito di distribuzione.

Il diagramma seguente illustra la raccomandazione di avviare un progetto con un piccolo gruppo per valutare le modifiche. Questo piccolo gruppo può essere membro del team IT o di un team partner investito nel risultato. Quindi, pilotare le modifiche con un gruppo più grande. Mentre l'illustrazione include una terza fase di distribuzione completa, questa operazione viene spesso eseguita aumentando gradualmente l'ambito della distribuzione fino a quando non viene coperta l'intera organizzazione.

Quando si registrano dispositivi, ad esempio, è consigliabile seguire le indicazioni seguenti.

| Fase di distribuzione | Descrizione |

|---|---|

| Evaluate | Fase 1: Identificare 50 endpoint per i test |

| Programma pilota | Fase 2: Identificare i 50-100 endpoint successivi nell'ambiente di produzione |

| Distribuzione completa | Fase 3: Registrare il resto degli endpoint in incrementi maggiori |

La protezione delle identità inizia con l'adozione di MFA e la segmentazione dell'accesso tramite l'accesso condizionale Microsoft Entra. Queste funzionalità supportano il principio di verifica in modo esplicito, ma richiedono un processo di adozione incrementale. A seconda dell'approccio, la metodologia di autenticazione a più fattori potrebbe dover essere implementata e comunicata agli utenti prima del cambio, soprattutto per una forza lavoro esistente usata solo per l'uso delle password.

Considerati gli elementi seguenti durante la pianificazione di questo scenario:

- A seconda della metodologia di autenticazione a più fattori, potrebbe essere necessario cercare di usare l'autenticazione a più fattori basata su applicazioni per dispositivi mobili rispetto all'uso di un approccio basato su token FIDO2 o un altro approccio basato su token. Questo vale anche per Windows Hello for Business.

- I criteri di accesso condizionale possono essere complessi per quanto riguarda la valutazione e i criteri decisionali. Ciò richiede che l'accesso condizionale sia pilotato e implementato in modo incrementale nell'app e nel panorama degli utenti.

- L'accesso condizionale può tenere conto dello stato di integrità e patch relativo dell'endpoint e delle posizioni dell'utente come parametri condizionali. Se gli endpoint devono essere gestiti per qualificarli per accedere a un'app o a un servizio come condizione di accesso, gli endpoint devono essere registrati nella gestione.

- Le app moderne che supportano metodi di autenticazione moderni si integrano facilmente con l'autenticazione basata su MFA e i criteri di accesso condizionale. Comprendere il numero di applicazioni e i relativi metodi di autenticazione è fondamentale.

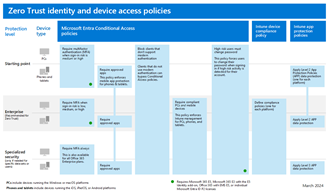

Durante la pianificazione e lo staging dei livelli di protezione per creare Zero Trust, sfruttare le risorse fornite da Microsoft. Per proteggere il lavoro remoto e ibrido, Microsoft fornisce un'identità Zero Trust comune e un set di criteri di accesso ai dispositivi. Si tratta di un set di criteri testati e noti per funzionare bene insieme.

Ecco i criteri per tre livelli di protezione.

Questo set di criteri include un livello di protezione del punto iniziale con un impatto minimo sull'utente. Questo set di criteri non richiede la registrazione dei dispositivi nella gestione. Quando si è pronti e si sono registrati i dispositivi, è possibile distribuire il livello Enterprise , consigliato per Zero Trust.

Oltre a questi livelli di protezione, è possibile aumentare in modo incrementale l'ambito dei criteri nei modi seguenti:

- Applicare l'ambito dei criteri a un piccolo set di utenti per iniziare e quindi aumentare l'ambito degli utenti inclusi. La segmentazione utente consente la mitigazione dei rischi contro l'interruzione del servizio o l'interruzione dell'utente, in quanto sono interessati solo gli utenti o i dispositivi di destinazione.

- Per iniziare, aggiungere app e servizi di Microsoft 365 all'ambito dei criteri. Passare quindi ad includere altre app SaaS usate dall'organizzazione. Quando si è pronti, includere le app compilate in Azure o in altri provider di servizi cloud nell'ambito dei criteri.

Infine, non dimenticare gli utenti. L'adozione e la comunicazione degli utenti sono fondamentali quando si implementa la sicurezza per le identità, analogamente all'importanza dell'adozione iniziale dell'utente per il passaggio a Microsoft 365 dai servizi basati sul data center. Gli approcci a singola fase hanno raramente esito positivo quando si implementano i servizi di sicurezza. Le iniziative di sicurezza spesso hanno esito negativo a causa di un maggiore attrito per gli utenti se le modifiche sono disservizio e non sono state comunicate e testate correttamente. Questa è la posizione in cui la sponsorizzazione dirigente delle iniziative di sicurezza funziona meglio. Quando i dirigenti dimostrano il supporto adottando nelle fasi iniziali della distribuzione, è più facile che gli utenti seguano.

Per facilitare l'istruzione e l'adozione degli utenti, Microsoft fornisce modelli e materiali di implementazione degli utenti finali che è possibile scaricare. Queste includono istruzioni su come rinominare queste e raccomandazioni per condividerle con gli utenti. Vedere https://aka.ms/entratemplates.

Compilazione e test

Dopo aver assemblato il team, esaminare le risorse tecniche consigliate e sviluppare un piano per organizzare i progetti e la distribuzione, si spera di avere un piano ben documentato. Prima di adottare formalmente il piano, assicurarsi di compilare e testare le configurazioni in un ambiente di test.

Ogni area tecnica, ad esempio un set di criteri di accesso condizionale, può essere protetta abilitando le funzionalità nel tenant. Tuttavia, un criterio configurato in modo errato può avere conseguenze di vasta portata. Ad esempio, un criterio di accesso condizionale scritto in modo non valido può bloccare tutti gli amministratori da un tenant.

Per ridurre i rischi, valutare la possibilità di distribuire un tenant di test o controllo di qualità per implementare ogni funzionalità man mano che si ha familiarità con essa o di implementarla per la prima volta. Un tenant di test o qa deve essere ragionevolmente rappresentativo dell'ambiente utente corrente ed essere abbastanza accurato per eseguire funzioni di controllo di qualità per verificare che la funzionalità abilitata sia compresa e di supporto della funzione che protegge.

L'elenco di controllo RAMP può essere usato per tenere traccia dello stato di avanzamento. Elenca sia i passaggi di pianificazione che di implementazione. Il tenant qa è il letto di test delle azioni di implementazione mentre vengono eseguite per la prima volta.

L'output di questa fase deve essere una configurazione documentata creata e testata inizialmente sul tenant di controllo di qualità con piani per passare all'adozione nel tenant di produzione in cui vengono implementate le modifiche in modo incrementale mentre vengono applicate nuove conoscenze al piano.

Quando si implementano nuove configurazioni nell'ambiente di produzione, mantenere la messaggistica utente coerente e rimanere al di sopra del modo in cui queste modifiche influiscono sugli utenti. L'implementazione di funzionalità di sicurezza può avere un impatto tecnologico ridotto, ad esempio l'abilitazione dell'accesso JUST-IN-TIME, ma ha un impatto reciproco su un processo elevato, ad esempio gli amministratori che devono richiedere l'accesso ai servizi tramite un flusso di lavoro di approvazione per svolgere le proprie mansioni.

Analogamente, la registrazione dei dispositivi ha un impatto ridotto sull'esperienza utente, mentre l'implementazione dell'accesso condizionale in base ai requisiti di conformità e integrità dei dispositivi può avere un impatto significativo sulla base degli utenti perché gli utenti non sono in grado di accedere ai servizi.

Il test di ogni servizio per comprendere l'impatto del servizio e la modifica pianificata è fondamentale per il successo. Tenere presente che alcuni impatti potrebbero non essere completamente evidenti fino a quando non si inizia la distribuzione pilota nell'ambiente di produzione.

Tenere traccia delle modifiche di governance e gestione

L'obiettivo di Zero Trust è quello di aumentare in modo incrementale la sicurezza e implementare le modifiche nell'ambiente che raggiungono questo obiettivo. Queste modifiche richiedono modifiche nei modelli di gestione e governance dell'ambiente. Quando si verificano test e distribuzione, assicurarsi di documentare le modifiche e gli effetti sul modello di gestione e governance.

Fase di adozione

Nella fase di adozione si implementano in modo incrementale la strategia e i piani di distribuzione in aree funzionali. La fase di adozione è un'implementazione più ampia del concetto di verifica. Il piano di distribuzione viene eseguito e l'implementazione avviene in fasi successive, in base alla segmentazione degli utenti e alle aree di destinazione nel digital estate.

Come consigliato, distribuire ogni nuova configurazione nel tenant di produzione come modello di verifica limitato (etichettato "Evaluate" nel diagramma seguente).

Anche se sono già state testate le nuove configurazioni in un ambiente di controllo di qualità, assicurarsi che i piani di distribuzione di produzione documentino anche ciò che si sta testando e valutando e i criteri di accettazione per misurare l'esito positivo in ogni fase. Idealmente, scegliere un subset di utenti, endpoint e app a basso impatto da testare prima di ampliare la distribuzione. Seguendo la stessa metodologia, si apprende il successo e gli errori dell'implementazione e si aggiornano i piani.

Si noti che alcune delle funzionalità distribuite, anche se destinate a un gruppo di destinatari limitato, possono avere un impatto a livello di servizio. È possibile attenuare questo impatto identificando i rischi durante i test di controllo di qualità e assicurandosi che esista un piano di rollback.

Un piano di distribuzione riuscito include gli elementi seguenti:

- Adozione e implementazione del piano per includere la strategia di comunicazione degli utenti

- Adozione e implementazione esecutivi per garantire l'approvazione dei dirigenti

- Piano di adozione e implementazione degli utenti

- Artefatti di gestione e governance dei progetti

- Segmentazione degli utenti per business unit o impatto utente

- Segmentazione dei dispositivi per business unit o impatto utente

- App classificate in base alla criticità e alla complessità dell'implementazione

- Bozza di aggiornamenti per le modifiche apportate alla gestione e alla governance quotidiane

Gestire e gestire le fasi

La governance della sicurezza è un processo iterativo. Per le organizzazioni con criteri esistenti che regolano la sicurezza in un digital estate, l'adozione di una strategia Zero Trust offre l'incentivo a sviluppare tali criteri. Man mano che la strategia e i criteri di sicurezza maturano nel tempo, quindi i processi e i criteri di governance del cloud.

Nella fase di pianificazione è stata testata una nuova funzionalità in un tenant di test in cui si sono verificate le attività di gestione. È importante notare che l'implementazione delle funzionalità che supportano i principi Zero Trust richiede un modo diverso per gestire lo stato finale risultante.

Ecco alcuni esempi di nuovi requisiti per questo scenario:

- Stabilire un processo per approvare l'accesso amministrativo quando necessario anziché l'accesso amministratore permanente.

- Aggiornare la gestione del ciclo di vita degli utenti durante l'immissione, l'uso e l'uscita dall'organizzazione.

- Aggiornare la gestione del ciclo di vita dei dispositivi.

- Aggiornare i criteri di rilascio per assicurarsi che siano inclusi nell'ambito dei criteri di accesso condizionale.

Man mano che il piano di implementazione avanza, la gestione dell'ambiente risultante determina modifiche alla metodologia di gestione e governance. Modalità di monitoraggio dell'ambiente in seguito alle modifiche zero trust.

Poiché Zero Trust risolve i rischi di sicurezza nell'ambiente, la gestione del ciclo di vita degli oggetti identity non è più facoltativa. L'attestazione dell'oggetto è una manifestazione del ciclo di vita degli oggetti e determina la responsabilità dell'azienda e lontano dall'IT come unico responsabile del ciclo di vita dell'oggetto.

Zero Trust richiede un aumento della maturità nell'amministrazione risultante del patrimonio, incluso il modo in cui gli utenti e gli amministratori interagiscono con lo stato finale di implementazione. Vedere la tabella seguente come esempio di potenziali modifiche.

| Destinatari | Funzione | Riferimento |

|---|---|---|

| Utenti | Revisione dell'attestazione degli oggetti basata sull'utente | Gestire l'accesso utente e utente guest con verifiche di accesso |

| Amministratori | I cicli di vita delle identità e degli accessi di Microsoft Entra ID Governance | Cos'è Microsoft Entra ID Governance? |

Risorse aggiuntive per la governance e l'operazione quotidiane includono:

Documentazione sui report e sul monitoraggio di Microsoft Entra

Documentazione sulla governance degli ID Di Microsoft Entra

Vengono illustrate altre aree e strumenti di governance che riguardano diverse aree. A causa di esigenze organizzative diverse, non tutte le funzionalità di governance descritte in questo documento sono applicabili a tutte le organizzazioni.

Passaggi successivi

- Panoramica del framework di adozione zero trust

- Modernizzare rapidamente il comportamento di sicurezza

- Identificare e proteggere i dati aziendali sensibili

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.