Requisiti ambientali di Skype for Business Server 2015

Riepilogo: Configurare i requisiti non server per Skype for Business Server 2015. Prima di eseguire la distribuzione, è necessario configurare diversi elementi, tra cui Active Directory, DNS, Certificati e Condivisi file.

Quali sono i requisiti ambientali per Skype for Business Server 2015? In questo articolo sono stati inseriti tutti gli elementi che non sono direttamente correlati al server, quindi non è necessario fare altrettanto clic. Se stai cercando Prerequisiti server, puoi consultare il documento Requisiti del server per Skype for Business Server 2015 . Anche la pianificazione della rete è documentata separatamente. In caso contrario, ecco cosa c'è in questo articolo:

Active Directory

Anche se molti dati di configurazione per server e servizi sono archiviati nell'archivio di gestione centrale di Skype for Business Server 2015, alcuni elementi sono ancora archiviati in Active Directory:

| Oggetti di Active Directory | Tipi di oggetti |

|---|---|

| Estensioni dello schema |

Estensioni degli oggetti utente |

| Estensioni per Lync Server 2013 e Lync Server 2010, per mantenere la compatibilità con le versioni supportate precedenti. |

|

| Dati |

URI SIP utente e altre impostazioni utente |

| Oggetti contatto per le applicazioni (ad esempio l'applicazione Response Group e l'applicazione Conferencing Attendant). |

|

| Dati pubblicati per garantire la compatibilità con le versioni precedenti. |

|

| Un punto di controllo del servizio (SCP) per l'archivio di gestione centrale. |

|

| Account di autenticazione Kerberos (oggetto computer facoltativo). |

Sistema operativo per controller di dominio

Quindi, quale sistema operativo controller di dominio può essere utilizzato? L'elenco è il seguente:

Windows Server 2019 (è necessario disporre dell'aggiornamento cumulativo 5 o versione successiva di Skype for Business Server 2015)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

A questo punto, il livello di funzionalità del dominio di qualsiasi dominio in cui si distribuisce Skype for Business Server 2015 e il livello di funzionalità foresta di qualsiasi foresta in cui si distribuisce Skype for Business Server 2015, deve essere uno dei seguenti:

Windows Server 2019 (è necessario disporre dell'aggiornamento cumulativo 5 o versione successiva di Skype for Business Server 2015)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

È possibile avere controller di dominio di sola lettura in questi ambienti? Certo, purché nello stesso sito di Skype for Business Server siano disponibili anche controller di dominio scrivibili.

Ora, è importante sapere che Skype for Business Server 2015 non supporta i domini con etichetta singola. Cosa sono? Se un dominio radice è denominato contoso.local, non c'è problema. Se si ha un dominio radice denominato locale, non funzionerà e di conseguenza non sarà supportato. Un po' di più su questo argomento è stato scritto in questo articolo della Knowledge Base.

Anche Skype for Business Server 2015 non supporta la ridenominazione dei domini. Se devi farlo, devi disinstallare Skype for Business Server 2015, rinominare il dominio e quindi reinstallare Skype for Business Server 2015.

Infine, potresti avere a che fare con un dominio con un ambiente Ad DS bloccato e non c'è problema. Abbiamo ulteriori informazioni su come distribuire Skype for Business Server 2015 in questo tipo di ambiente nei documenti di distribuzione.

Topologie di Active Directory

Le topologie supportate di Skype for Business Server 2015 sono:

Foresta singola con dominio singolo

Foresta singola con un singolo albero e più domini

Singola foresta con più alberi e spazi dei nomi disgiunti

Più foreste in una topologia di foresta centrale

Più foreste in una topologia di foresta di risorse

Più foreste in una topologia di foresta di risorse di Skype for Business con Exchange Online

Più foreste nella topologia di una foresta di risorse con Skype for Business Online e Microsoft Entra Connect

Sono disponibili diagrammi e descrizioni che consentono di determinare la topologia disponibile nel proprio ambiente o le operazioni che potrebbe essere necessario configurare prima di installare Skype for Business Server 2015. Per renderla semplice, viene inclusa anche una chiave:

Foresta singola con dominio singolo

Non diventa più facile di questo, è un unico insieme di strutture di dominio, questa è una topologia comune.

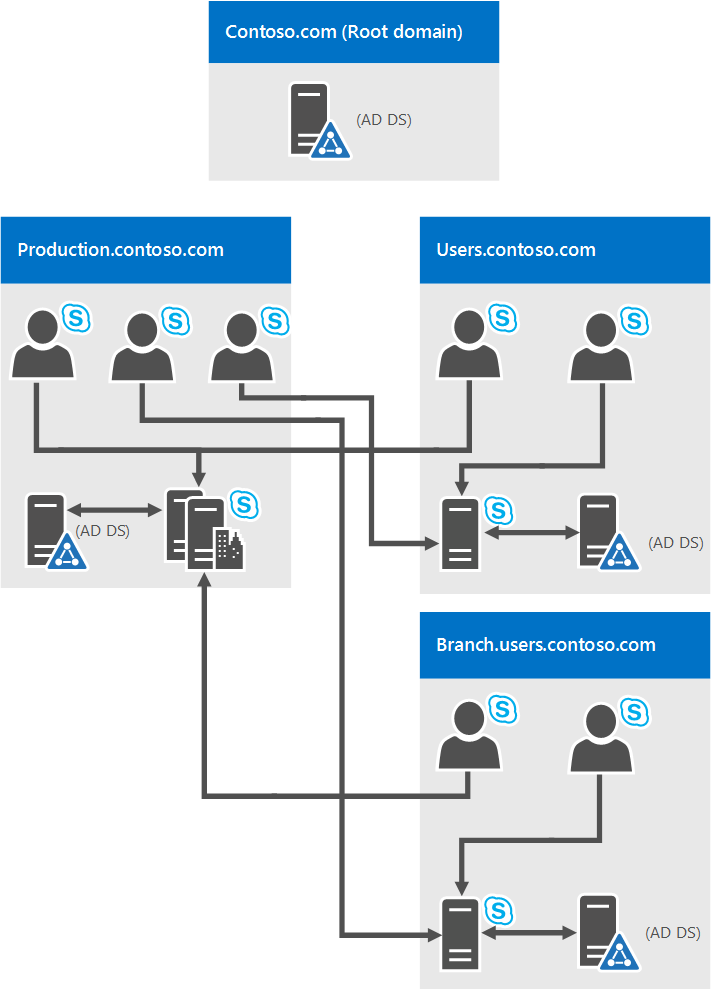

Foresta singola con un singolo albero e più domini

Questo diagramma mostra anche una singola foresta, ma include anche uno o più domini figlio (ne sono presenti tre in questo esempio specifico). Quindi il dominio in cui vengono creati gli utenti potrebbe essere diverso dal dominio in cui è distribuito Skype for Business Server 2015. Perché preoccuparsi di questo? È importante ricordare che quando si distribuisce un pool Front End di Skype for Business Server, tutti i server in tale pool devono trovarsi in un unico dominio. È possibile disporre dell'amministrazione tra domini tramite il supporto di Skype for Business Server dei gruppi di amministratori universali di Windows.

Torna al diagramma precedente, puoi vedere che gli utenti di un dominio sono in grado di accedere ai pool di Skype for Business Server dallo stesso dominio o da domini diversi, anche se sono in un dominio figlio.

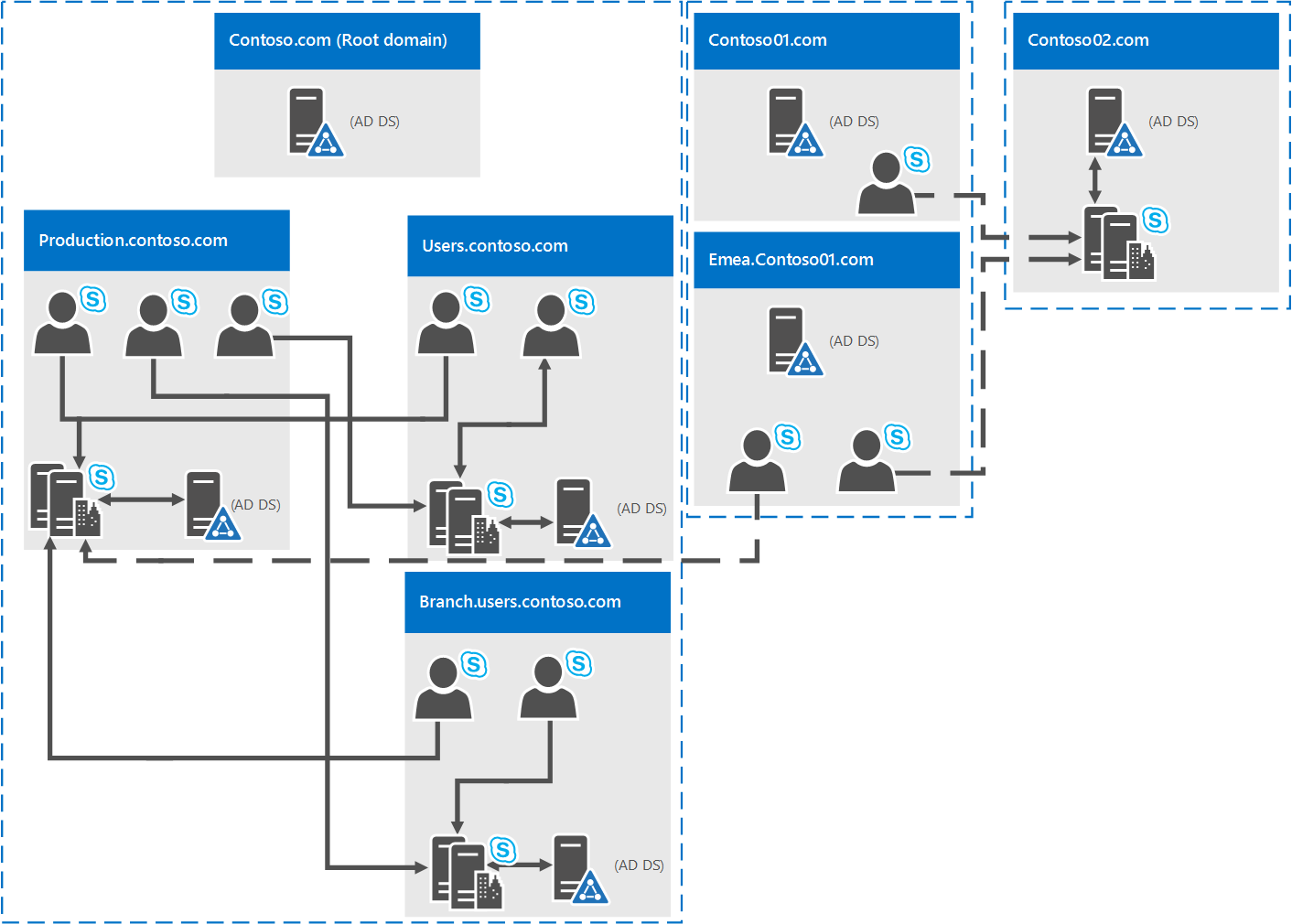

Singola foresta con più alberi e spazi dei nomi disgiunti

È possibile che si abbia una topologia simile a questo diagramma, in cui è presente una sola foresta, ma all'interno di tale foresta ci sono più domini, con spazi dei nomi active directory separati. In questo caso, questo diagramma è una buona illustrazione, poiché abbiamo utenti in tre domini diversi che accedono a Skype for Business Server 2015. Linee continue indicano che possono accedere a un pool di Skype for Business Server nel proprio dominio, mentre una linea tratteggiata indica che stanno andando a un pool in un albero diverso del tutto.

Come si può vedere, gli utenti nello stesso dominio, nello stesso albero o anche in un altro albero possono accedere correttamente ai pool.

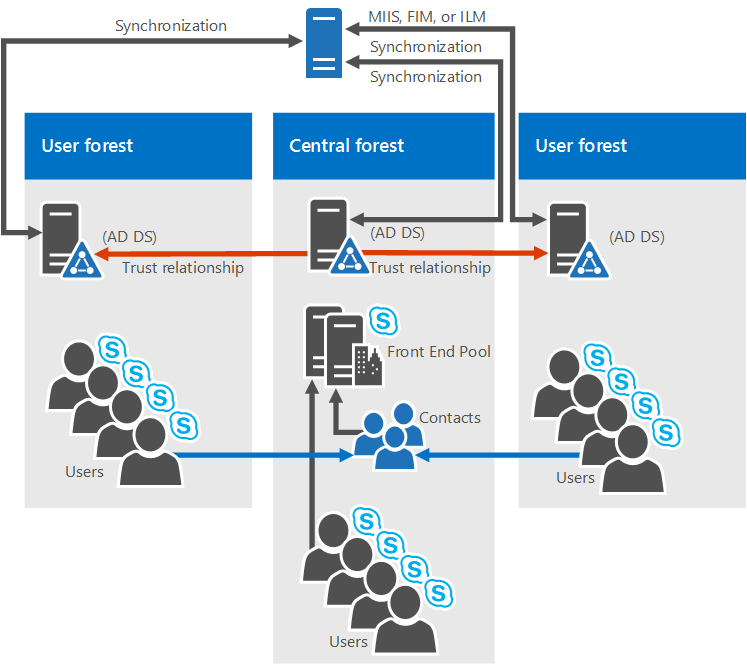

Più foreste in una topologia di foresta centrale

Skype for Business Server 2015 supporta più foreste configurate in una topologia di foresta centrale. In caso di dubbi, la foresta centrale nella topologia usa gli oggetti in essa contenuti per rappresentare gli utenti delle altre foreste e ospita gli account utente per gli utenti della foresta.

Come funziona? Un prodotto di sincronizzazione della directory, ad esempio Forefront Identity Manager o FIM, gestisce gli account utente dell'organizzazione per tutta la loro esistenza. Quando si crea o si elimina un account da una foresta, la modifica viene sincronizzata con il contatto corrispondente nella foresta centrale.

Chiaramente, se l'infrastruttura di Active Directory è sul posto per passare a questa topologia potrebbe non essere facile, ma se ci si trova già o si sta ancora pianificando l'infrastruttura foresta, questa può essere una buona scelta. È possibile centralizzare la distribuzione di Skype for Business Server 2015 in un'unica foresta, mentre gli utenti possono cercare, comunicare e visualizzare la presenza di altri utenti in qualsiasi foresta. Tutti gli aggiornamenti dei contatti utente vengono gestiti automaticamente con il software di sincronizzazione.

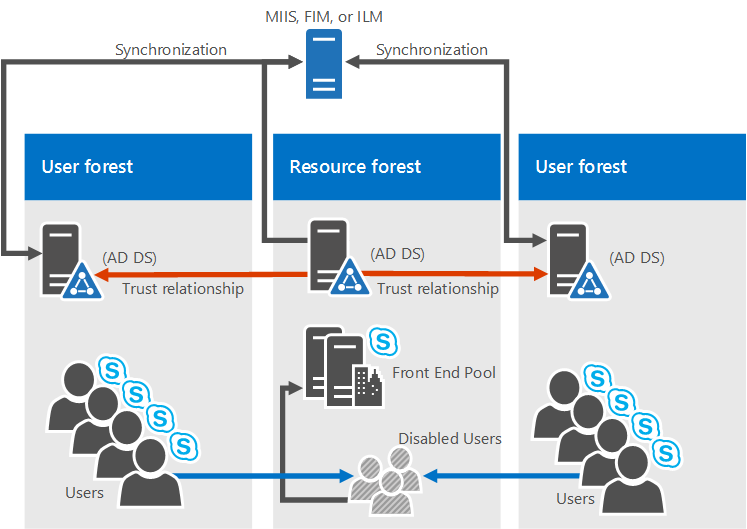

Più foreste in una topologia di foresta di risorse di Skype for Business

È supportata anche una topologia di foresta di risorse. è dove una foresta è dedicata all'esecuzione delle applicazioni server, come Microsoft Exchange Server e Skype for Business Server 2015. Questa foresta di risorse ospita anche una rappresentazione sincronizzata degli oggetti utente attivi, ma non gli account utente abilitati per l'accesso. Quindi la foresta di risorse è un ambiente di servizi condivisi per altre foreste in cui risiedono gli oggetti utente e hanno una relazione di trust a livello di foresta con la foresta di risorse.

Exchange Server può essere distribuito nella stessa foresta di risorse di Skype for Business Server o in una foresta diversa.

Per distribuire Skype for Business Server 2015 in questo tipo di topologia, è necessario creare un oggetto utente disabilitato nella foresta di risorse per ogni account utente nelle foreste utente (se Microsoft Exchange Server è già nell'ambiente, questa operazione potrebbe essere eseguita per te). È quindi necessario uno strumento di sincronizzazione della directory, ad esempio Forefront Identity Manager o FIM, per gestire gli account utente durante l'intero ciclo di vita.

Più foreste in una topologia di foresta di risorse di Skype for Business con Exchange Online

Questa topologia è simile alla topologia descritta in Più foreste in una topologia di foresta di risorse di Skype for Business.

In questa topologia sono presenti una o più foreste utente e Skype for Business Server viene distribuito in una foresta di risorse dedicata. Exchange Server può essere distribuito in locale nella stessa foresta di risorse o in una foresta diversa e configurato per la distribuzione ibrida con Exchange Online oppure i servizi di posta elettronica possono essere forniti esclusivamente da Exchange Online per gli account locali. Non sono disponibili diagrammi per questa topologia.

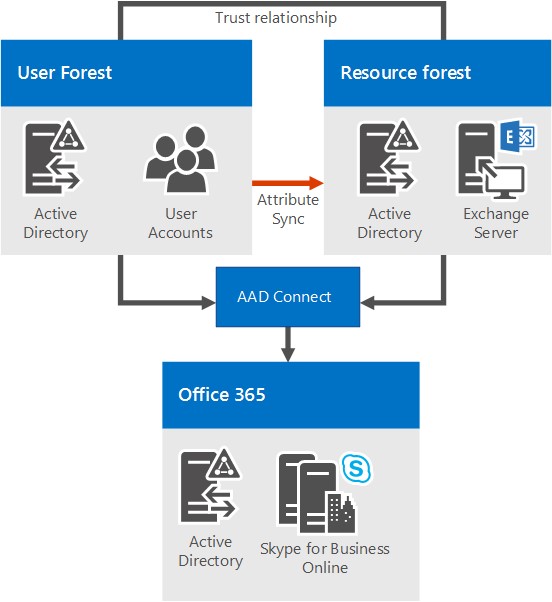

Più foreste nella topologia di una foresta di risorse con Skype for Business Online e Microsoft Entra Connect

In questo scenario sono presenti più foreste in locale, con una topologia di foresta di risorse. Esiste una relazione di trust completo tra le foreste di Active Directory. Lo strumento Microsoft Entra Connect viene usato per sincronizzare gli account tra le foreste utente locali e Microsoft 365 o Office 365.

L'organizzazione ha anche Microsoft 365 o Office 365 e usa Microsoft Entra Connect per sincronizzare i propri account locali con Microsoft 365 o Office 365. Gli utenti abilitati per Skype for Business sono abilitati tramite Microsoft 365 o Office 365 e Skype for Business online. Skype for Business Server non viene distribuito in locale.

L'autenticazione Single Sign-On viene fornita da una farm di Active Directory Federation Services situata nella foresta degli utenti.

In questo scenario è supportato distribuire Exchange locale, Exchange Online, una soluzione ibrida di Exchange o non distribuire affatto Exchange. Il diagramma mostra solo Exchange locale, ma sono supportate anche le altre soluzioni di Exchange.

Più foreste in una topologia di foresta di risorse con Skype for Business ibrido

In questo scenario sono presenti una o più foreste utente locali e Skype for Business viene distribuito in una foresta di risorse dedicata ed è configurato per la modalità ibrida con Skype for Business online. Exchange Server può essere distribuito in locale nella stessa foresta di risorse o in un'altra foresta e può essere configurato per la distribuzione ibrida con Exchange Online. In alternativa, i servizi di posta elettronica possono essere forniti esclusivamente da Exchange Online per gli account locali.

Per ulteriori informazioni, vedere Configurare un ambiente con più foreste per Skype for Business ibrido.

DNS (Domain Name System)

Skype for Business Server 2015 richiede il DNS per i motivi seguenti:

Il DNS consente a Skype for Business Server 2015 di individuare server o pool interni, consentendo comunicazioni da server a server.

Il DNS consente ai computer client di individuare il pool Front End o il server Standard Edition usato per le transazioni SIP.

Associa URL semplici per le conferenze ai server che ospitano tali conferenze.

Il DNS consente agli utenti esterni e ai computer client di connettersi ai server perimetrali o al proxy inverso HTTP per la messaggistica istantanea o le conferenze.

Consente ai dispositivi di comunicazioni unificate che non hanno effettuato l'accesso di individuare il pool Front End o il server Standard Edition che esegue il servizio Web Aggiornamento dispositivi per ottenere aggiornamenti e inviare i log.

L'uso del DNS consente ai client mobili di individuare automaticamente le risorse dei servizi Web senza richiedere agli utenti di immettere manualmente gli URL nelle impostazioni del dispositivo.

Ed è usato nel bilanciamento del carico DNS.

È importante notare che Skype for Business Server 2015 non supporta i nomi di dominio internazionalizzati (IDN).

Ed è importante ricordare che qualsiasi nome nel DNS è identico al nome del computer configurato su qualsiasi server utilizzato da Skype for Business Server 2015. In particolare, non è possibile avere nomi brevi nell'ambiente e devono essere presenti FQDN per Generatore di topologie.

Questo sembra logico per qualsiasi computer già aggiunto a un dominio, ma se si ha un server perimetrale che non fa parte del dominio, potrebbe avere un nome breve predefinito, senza suffisso di dominio. Assicurati che non sia così, sia nel DNS che nel server perimetrale, o in qualsiasi server o pool di Skype for Business Server 2015, in quel caso.

E sicuramente non usare caratteri Unicode o caratteri di sottolineatura. I caratteri standard, ovvero A-Z, a-z, 0-9 e i trattini, sono quelli che saranno supportati dal DNS esterno e dalle autorità di certificazione pubbliche (sarà necessario assegnare fqdn al nome del nome nel certificato, non dimenticare), quindi ci si risparmia molto dolore se si assegna un nome tenendo presente questo aspetto.

Per ulteriori informazioni sui requisiti DNS per la rete, consulta la sezione Rete della documentazione relativa alla pianificazione.

Certificati

Una delle operazioni più importanti che è possibile eseguire prima della distribuzione è verificare che i certificati siano ordinati. Skype for Business Server 2015 richiede un'infrastruttura a chiave pubblica (PKI) per le connessioni TLS (Transport Layer Security) e MTLS (Mutual Transport Layer Security). Fondamentalmente, per comunicare in modo sicuro in modo standardizzato, Skype for Business Server utilizza certificati emessi da autorità di certificazione ( CA).

Ecco alcune delle operazioni utilizzate da Skype for Business Server 2015 per i certificati:

Connessioni TLS tra client e server

Connessioni MTLS tra server

Federazione con individuazione DNS automatica dei partner

Accesso remoto dell'utente per la messaggistica istantanea

Accesso degli utenti esterni a sessioni audio/video (AV), condivisione applicazioni e conferenze

Parlare con le applicazioni Web e Outlook Web Access (OWA)

Quindi la pianificazione dei certificati è un must. Ora diamo un'occhiata a un elenco di alcuni degli aspetti da tenere in considerazione quando richiedi certificati:

Tutti i certificati server devono supportare l'autorizzazione del server (EKU Server).

Tutti i certificati server devono contenere un punto di distribuzione CRL (CDP).

Tutti i certificati devono essere firmati utilizzando un algoritmo di firma supportato dal sistema operativo. Skype for Business Server 2015 supporta la famiglia di digest SHA-1 e SHA-2 (224, 256, 384 bit e 512 bit) e soddisfa o supera i requisiti del sistema operativo.

La registrazione automatica è supportata per i server interni che eseguono Skype for Business Server 2015.

La registrazione automatica non è supportata per i server perimetrali di Skype for Business Server 2015.

Quando si invia una richiesta di certificato basata sul Web a una CA di Windows Server 2003, è necessario inviarla da un computer che esegue Windows Server 2003 con SP2 o Windows XP.

Nota

Anche se KB922706 fornisce supporto per la risoluzione dei problemi relativi alla registrazione di certificati Web in una registrazione Web di Servizi certificati Windows Server 2003, non consente di usare Windows Server 2008, Windows Vista o Windows 7 per richiedere un certificato a una CA di Windows Server 2003.

Nota

L'uso dell'algoritmo di firma RSASSA-PSS non è supportato e può causare errori, tra gli altri problemi, nell'accesso e nell'inoltro delle chiamate.

Nota

Skype for Business Server 2015 non supporta i certificati CNG.

Sono supportate le lunghezze delle chiavi di crittografia 1024, 2048 e 4096. Sono consigliate le lunghezze chiave del 2048 e successive.

L'algoritmo di riepilogo predefinito, o firma hash, è RSA. Sono supportati anche gli algoritmi ECDH_P256, ECDH_P384 e ECDH_P521.

Quindi questo è un sacco di pensare, e sicuramente, ci sono vari livelli di comfort con la richiesta di certificati da una CA. Di seguito ti forniremo altre indicazioni per rendere la tua pianificazione il più indolore possibile.

Certificati per i server interni

Sono necessari certificati per la maggior parte dei server interni e, molto probabilmente, si otterranno da una CA interna ( che si trova nel dominio). Se si vuole, è possibile richiedere questi certificati a un'AUTORITÀ di certificazione esterna (una che si trova su Internet). Se ti stai chiedendo a quale CA pubblica dovresti accedere, puoi consultare l'elenco dei partner del certificato unificato per le comunicazioni .

Sono necessari anche certificati quando Skype for Business Server 2015 comunica con altre applicazioni e server, ad esempio Microsoft Exchange Server. Questo sarà, ovviamente, necessario essere un certificato queste altre applicazioni e server possono utilizzare in un modo supportato. Skype for Business Server 2015 e altri prodotti Microsoft supportano il protocollo OAuth (Open Authorization) per l'autenticazione e l'autorizzazione da server a server. Se sei interessato a questo argomento, abbiamo un articolo di pianificazione aggiuntivo per OAuth e Skype for Business Server 2015.

Skype for Business Server 2015 include anche il supporto per i certificati (senza la necessità) firmati con la funzione hash crittografica SHA-256. Per supportare l'accesso esterno con SHA-256, il certificato esterno deve essere emesso da un'autorità di certificazione pubblica con SHA-256.

Per garantire la semplicità, abbiamo inserito i requisiti dei certificati per i server Standard Edition, i pool Front End e altri ruoli nelle tabelle seguenti, con i contoso.com fittizi usati per gli esempi (probabilmente si userà un'altra funzionalità per il proprio ambiente). Si tratta di tutti certificati server Web standard, con chiavi private non esportabili. Ecco alcuni altri aspetti da tenere presente:

L'utilizzo delle chiavi avanzate del server (EKU) viene configurato automaticamente quando si usa la procedura guidata certificato per richiedere i certificati.

Ogni nome descrittivo del certificato deve essere univoco nell'archivio computer.

In base ai nomi di esempio seguenti, se sono stati configurati sipinternal.contoso.com o sipexternal.contoso.com nel DNS, è necessario aggiungerlo al nome alternativo per l'oggetto del certificato.

Certificati per i server Standard Edition:

| Certificato | Nome del soggetto/Nome comune | Nome alternativo del soggetto | Esempio | Commenti |

|---|---|---|---|---|

| Predefinito |

FQDN del pool |

FQDN del pool e FQDN del server Se si hanno più domini SIP e la configurazione automatica del client è abilitata, la procedura guidata per i certificati rileva e aggiunge tutti gli FQDN di dominio SIP supportati. Se questo pool è il server di accesso automatico per i client e nei Criteri di gruppo è necessaria una corrispondenza DNS (Domain Name System), sono necessarie anche le voci per sip.sipdomain (per ogni dominio SIP in uso). |

SN=se01.contoso.com; SAN=se01.contoso.com Se questo pool è il server di accesso automatico per i client ed è necessaria una corrispondenza DNS completa nei criteri di gruppo, è necessario anche SAN=sip.contoso.com; SAN=sip.fabrikam.com |

Nel server Standard Edition, l'FQDN del server corrisponde al nome di dominio completo del pool. La procedura guidata rileva tutti i domini SIP specificati durante l'installazione e li aggiunge automaticamente come nomi alternativi dell'oggetto. È anche possibile usare questo certificato per l'autenticazione da server a server. |

| Interno Web |

FQDN del server |

Ognuna delle opzioni seguenti: • FQDN Web interno (che corrisponde all'FQDN del server) E • Scopri URL semplici • URL semplice per l'accesso • URL semplice amministratore OPPURE • Una voce con caratteri jolly per gli URL semplici |

SN=se01.contoso.com; SAN=se01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com Uso di un certificato con caratteri jolly: SN=se01.contoso.com; SAN=se01.contoso.com; SAN=*.contoso.com |

Non è possibile ignorare l'FQDN Web interno in Generatore di topologie. Se si hanno più URL di riunione semplici, è necessario includerli tutti come NOMI. Le voci con caratteri jolly sono supportate per le voci url semplici. |

| Web esterno |

FQDN del server |

Ognuna delle opzioni seguenti: • FQDN Web esterno E • URL semplice per l'accesso • Introduzione a URL semplici per dominio SIP OPPURE • Una voce con caratteri jolly per gli URL semplici |

SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com Uso di un certificato con caratteri jolly: SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

Se si hanno più URL di riunione semplici, è necessario includerli tutti come nomi alternativi dell'argomento. Le voci con caratteri jolly sono supportate per le voci url semplici. |

Certificati per front end server in un pool Front End Enterprise Edition:

| Certificato | Nome del soggetto/Nome comune | Nome alternativo del soggetto | Esempio | Commenti |

|---|---|---|---|---|

| Predefinito |

FQDN del pool |

FQDN del pool e FQDN del server Se si hanno più domini SIP e la configurazione automatica del client è abilitata, la procedura guidata per i certificati rileva e aggiunge tutti gli FQDN di dominio SIP supportati. Se questo pool è il server di accesso automatico per i client e nei Criteri di gruppo è necessaria una corrispondenza DNS (Domain Name System), sono necessarie anche le voci per sip.sipdomain (per ogni dominio SIP in uso). |

SN=eepool.contoso.com; SAN=eepool.contoso.com; SAN=ee01.contoso.com Se questo pool è il server di accesso automatico per i client ed è necessaria una corrispondenza DNS completa nei criteri di gruppo, è necessario anche SAN=sip.contoso.com; SAN=sip.fabrikam.com |

La procedura guidata rileva tutti i domini SIP specificati durante l'installazione e li aggiunge automaticamente al nome alternativo del soggetto. È anche possibile usare questo certificato per l'autenticazione da server a server. |

| Interno Web |

FQDN del pool |

Ognuna delle opzioni seguenti: • FQDN Web interno (che NON corrisponde all'FQDN del server) • FQDN server • FQDN pool Skype for Business E • Scopri URL semplici • URL semplice per l'accesso • URL semplice amministratore OPPURE • Una voce con caratteri jolly per gli URL semplici |

SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com Uso di un certificato con caratteri jolly: SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=*.contoso.com |

Se si hanno più URL di riunione semplici, è necessario includerli tutti come nomi alternativi dell'argomento. Le voci con caratteri jolly sono supportate per le voci url semplici. |

| Web esterno |

FQDN del pool |

Ognuna delle opzioni seguenti: • FQDN Web esterno E • URL semplice per l'accesso • URL semplice amministratore OPPURE • Una voce con caratteri jolly per gli URL semplici |

SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com Uso di un certificato con caratteri jolly: SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

Se si hanno più URL di riunione semplici, è necessario includerli tutti come nomi alternativi dell'argomento. Le voci con caratteri jolly sono supportate per le voci url semplici. |

Certificati per il director:

| Certificato | Nome del soggetto/Nome comune | Nome alternativo del soggetto | Esempio |

|---|---|---|---|

| Predefinito |

Pool di directory |

FQDN del Director, FQDN del pool director. Se questo pool è il server di accesso automatico per i client e criteri di corrispondenza DNS rigorosi sono necessari in Criteri di gruppo, sono necessarie anche le voci per sip.sipdomain (per ogni dominio SIP in uso). |

pool.contoso.com; SAN=dir01.contoso.com Se questo pool di director è il server di accesso automatico per i client ed è necessaria una stretta corrispondenza DNS nei criteri di gruppo, è necessario anche SAN=sip.contoso.com; SAN=sip.fabrikam.com |

| Interno Web |

FQDN del server |

Ognuna delle opzioni seguenti: • FQDN Web interno (che corrisponde all'FQDN del server) • FQDN server • FQDN pool Skype for Business E • Scopri URL semplici • URL semplice per l'accesso • URL semplice amministratore OPPURE • Una voce con caratteri jolly per gli URL semplici |

SN=dir01.contoso.com; SAN=dir01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com Uso di un certificato con caratteri jolly: SN=dir01.contoso.com; SAN=dir01.contoso.com SAN=*.contoso.com |

| Web esterno |

FQDN del server |

Ognuna delle opzioni seguenti: • FQDN Web esterno E • Introduzione a URL semplici per dominio SIP • URL semplice per l'accesso OPPURE • Una voce con caratteri jolly per gli URL semplici |

L'FQDN Web esterno del director deve essere diverso dal pool Front End o dal Front End Server. SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com Uso di un certificato con caratteri jolly: SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=*.contoso.com |

Certificati per Mediation Server autonomo:

| Certificato | Nome del soggetto/Nome comune | Nome alternativo del soggetto | Esempio |

|---|---|---|---|

| Predefinito |

FQDN del pool |

FQDN del pool FQDN del server membro del pool |

SN=medsvr-pool.contoso.net; SAN=medsvr-pool.contoso.net; SAN=medsvr01.contoso.net |

Certificati per Survivable Branch Appliance:

| Certificato | Nome del soggetto/Nome comune | Nome alternativo del soggetto | Esempio |

|---|---|---|---|

| Predefinito |

FQDN dell'accessorio |

SIP.<sipdomain> (è necessaria una sola voce per ogni dominio SIP) |

SN=sba01.contoso.net; SAN=sip.contoso.com; SAN=sip.fabrikam.com |

Certificati per il server Chat persistente

Durante l'installazione del server Chat persistente, è necessario un certificato emesso dalla stessa CA utilizzata dai server interni di Skype for Business Server 2015. Questa operazione deve essere eseguita per ogni server che esegue Servizi Web Persistent Chat per il caricamento/download di file. È consigliabile disporre dei certificati necessari prima di avviare l'installazione di Persistent Chat e, se la CA è esterna, anche di più (l'emissione di queste operazioni può richiedere un po' di tempo).

Certificati per l'accesso degli utenti esterni (Edge)

Skype for Business Server 2015 supporta l'uso di un singolo certificato pubblico per l'accesso e le interfacce esterne di Web Conferencing Edge, oltre al servizio di autenticazione A/V, fornito tramite i server perimetrali. L'interfaccia interna di Edge in genere usa un certificato privato emesso dalla CA interna, ma se si preferisce, è possibile usare anche un certificato pubblico, se proviene da una CA attendibile.

Il proxy inverso (RP) userà anche un certificato pubblico e crittografa la comunicazione dal RP ai client e il RP ai server interni usando HTTP (o, più precisamente, TLS su HTTP).

Certificati per mobilità

Se si sta distribuendo la mobilità e si supporta l'individuazione automatica per i client mobili, sarà necessario includere altre voci di nomi alternativi per soggetto nei certificati per supportare le connessioni sicure dai client mobili.

Quali certificati? I nomi SAN per l'individuazione automatica dei certificati sono necessari qui:

Pool di directory

Pool Front End

Proxy inverso

Di seguito verranno elencati i dettagli di ogni tabella.

Ora, qui è dove un po 'di prepianificazione è buono, ma a volte hai distribuito Skype for Business Server 2015 senza l'intenzione di distribuire mobilità, e che viene giù la linea quando si hanno già certificati nel vostro ambiente. Il loro riutilizzo tramite una CA interna è in genere facile, ma con certificati pubblici da una CA pubblica che possono essere un po 'più costosi.

Se questo è ciò che si sta osservando e se si hanno molti domini SIP (il che renderebbe più costoso l'aggiunta di SANS), è possibile configurare il proxy inverso in modo da usare HTTP per la richiesta iniziale del servizio di individuazione automatica, invece di usare HTTPS (che è la configurazione predefinita). L'articolo Pianificazione per la mobilità contiene altre informazioni su questo argomento.

Requisiti per il pool di director e il certificato del pool Front End:

| Descrizione | Voce SAN |

|---|---|

| URL del servizio di individuazione automatica interno |

SAN=lyncdiscoverinternal.<sipdomain> |

| URL del servizio di individuazione automatica esterna |

SAN=lyncdiscover.<sipdomain> |

In alternativa, è possibile usare SAN=*.<sipdomain>

Requisiti dei certificati per proxy inverso (CA pubblica):

| Descrizione | Voce SAN |

|---|---|

| URL del servizio di individuazione automatica esterna |

SAN=lyncdiscover.<sipdomain> |

Questo san deve essere assegnato al certificato assegnato al listener SSL nel proxy inverso.

Nota

Il listener del proxy inverso avrà saN per gli URL dei servizi Web esterni. Alcuni esempi sono SAN=skypewebextpool01.contoso.com e dirwebexternal.contoso.com, se è stato distribuito il Director, che è facoltativo.

Condivisione file

Skype for Business Server 2015 è in grado di usare la stessa condivisione file per tutto lo spazio di archiviazione dei file. È necessario tenere presente quanto segue:

Una condivisione file deve essere in una rete DIS (Direct Attached Storage) o in una RETE (Storage Area Network) che include il file system distribuito (DFS) e una matrice ridondante di dischi indipendenti (RAID) per gli archivi file. Per ulteriori informazioni su DFS per Windows Server 2012, vedi questa pagina DFS.

È consigliabile un cluster condiviso per la condivisione file. Se ne usi uno, devi raggruppare Windows Server 2012 o Windows Server 2012 R2. Anche Windows Server 2008 R2 è accettabile. Perché l'ultima versione di Windows? Le versioni precedenti potrebbero non avere le autorizzazioni appropriate per abilitare tutte le funzionalità. È possibile usare l'amministratore del cluster per creare le condivisioni file. In questo articolo Come creare condivisioni file in un cluster è utile per questi dettagli.

Attenzione

Dovresti sapere che l'uso del NAS (Network Attached Storage) come condivisione file non è supportato, quindi usa una delle opzioni elencate sopra.