Configurare account di amministrazione non globali in Surface Hub

L'aggiornamento di Windows 10 Team 2020 aggiunge il supporto per la configurazione di account di amministrazione non globali che limitano le autorizzazioni per la gestione dell'app Impostazioni nei dispositivi Surface Hub aggiunti a un dominio Microsoft Entra. In questo modo è possibile definire l'ambito delle autorizzazioni di amministratore solo per Surface Hub e impedire l'accesso amministratore potenzialmente indesiderato a un intero dominio di Microsoft Entra.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Windows 10 Team 2020 Update 2 aggiunge il supporto per LocalUsersAndGroups CSP. Questo è ora il CSP consigliato da usare; Il provider di servizi di configurazione RestrictedGroups è ancora supportato, ma è stato deprecato.

Nota

Prima di iniziare, assicurati che Surface Hub sia aggiunto a Microsoft Entra e che Intune sia registrato automaticamente. In caso contrario, dovrai reimpostare Surface Hub e completare di nuovo la configurazione della configurazione predefinita per la prima volta , scegliendo l'opzione per aggiungere l'ID Microsoft Entra. Solo gli account che eseguono l'autenticazione tramite l'ID Microsoft Entra sono supportati con la configurazione dei criteri di amministrazione non globale.

Riepilogo

Il processo di creazione di account amministratore non globali prevede i passaggi seguenti:

- In Microsoft Intune creare un gruppo di sicurezza contenente gli amministratori designati per gestire Surface Hub.

- Ottenere il SID del gruppo Microsoft Entra usando PowerShell.

- Creare un file XML contenente il SID del gruppo Microsoft Entra.

- Creare un gruppo di sicurezza contenente i dispositivi Surface Hub gestiti dal gruppo di sicurezza degli amministratori non globali.

- Creare un profilo di configurazione personalizzato destinato al gruppo di sicurezza che contiene i dispositivi Surface Hub.

Creare gruppi di sicurezza di Microsoft Entra

Creare prima di tutto un gruppo di sicurezza contenente gli account amministratore. Creare quindi un altro gruppo di sicurezza per i dispositivi Surface Hub.

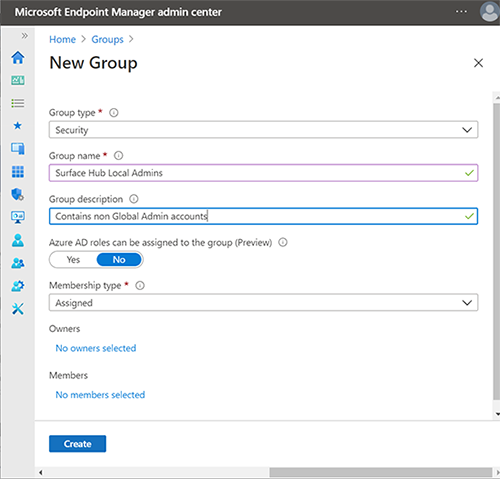

Creare un gruppo di sicurezza per gli account amministratore

Accedere a Intune tramite l'interfaccia di amministrazione di Microsoft Intune, selezionare Gruppi>Nuovo gruppo> e in Tipo di gruppo selezionare Sicurezza.

Immettere un nome di gruppo, ad esempio Amministratori locali di Surface Hub , e quindi selezionare Crea.

Aprire il gruppo, selezionare Membri e scegliere Aggiungi membri per immettere gli account amministratore da designare come amministratori non globali in Surface Hub. Per altre informazioni sulla creazione di gruppi in Intune, vedere Aggiungere gruppi per organizzare utenti e dispositivi.

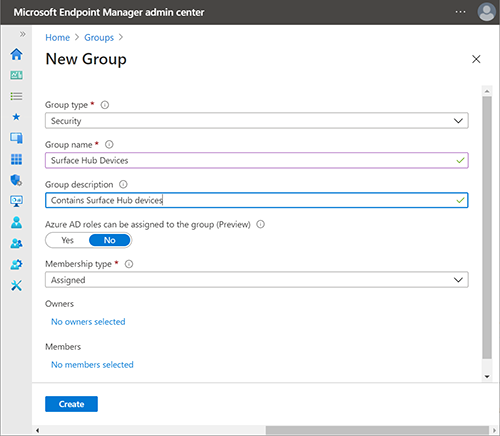

Creare un gruppo di sicurezza per i dispositivi Surface Hub

Ripetere la procedura precedente per creare un gruppo di sicurezza separato per i dispositivi hub. ad esempio i dispositivi Surface Hub.

Ottenere il SID del gruppo Microsoft Entra con PowerShell

Avviare PowerShell con privilegi di account elevati (Esegui come amministratore) e assicurarsi che il sistema sia configurato per l'esecuzione di script di PowerShell. Per altre informazioni, vedere Informazioni sui criteri di esecuzione.

Accedere al tenant di Microsoft Entra.

Connect-AzureADNota

I moduli di PowerShell di Azure AD e MSOnline sono deprecati a partire dal 30 marzo 2024. Per altre informazioni, vedere l'aggiornamento della deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza per la migrazione a Microsoft Graph PowerShell SDK e alle correzioni per la sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande frequenti sulla migrazione, vedere Domande frequenti sulla migrazione.

Tenere presente che le versioni 1.0. x di MSOnline potrebbe verificarsi un'interruzione dopo il 30 giugno 2024.

Dopo aver eseguito l'accesso al tenant, eseguire il cmdlet seguente. Verrà richiesto di digitare l'ID oggetto del gruppo Microsoft Entra.

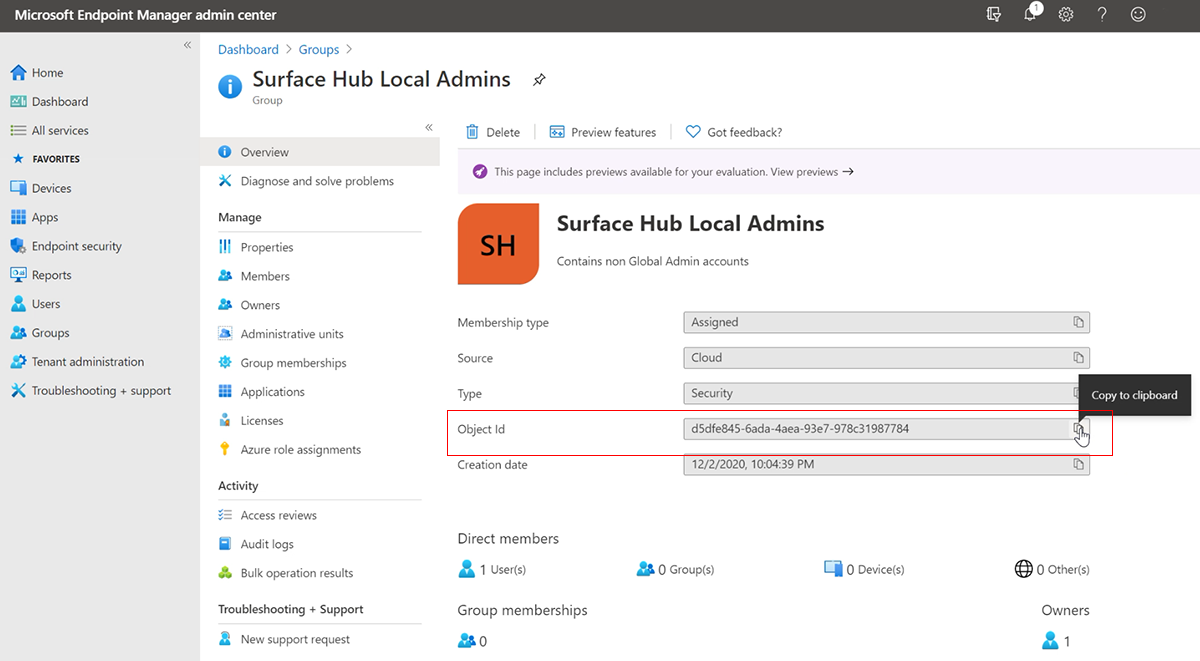

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }In Intune selezionare il gruppo creato in precedenza e copiare l'ID oggetto, come illustrato nella figura seguente.

Eseguire il cmdlet seguente per ottenere il SID del gruppo di sicurezza:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultIncollare l'ID oggetto nel cmdlet di PowerShell, premere INVIO e copiare il SID del gruppo Microsoft Entra in un editor di testo.

Creare un file XML contenente il SID del gruppo Microsoft Entra

Copiare quanto segue in un editor di testo:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Sostituire il SID segnaposto (a partire da S-1-12-1) con il SID del gruppo Microsoft Entra e quindi salvare il file come XML; Ad esempio, Microsoft Entra ID-local-admin.xml.

Nota

Anche se i gruppi devono essere specificati tramite il sid, se si desidera aggiungere direttamente gli utenti di Azure, specificare i nomi dell'entità utente in questo formato:

<member name = "AzureAD\user@contoso.com" />

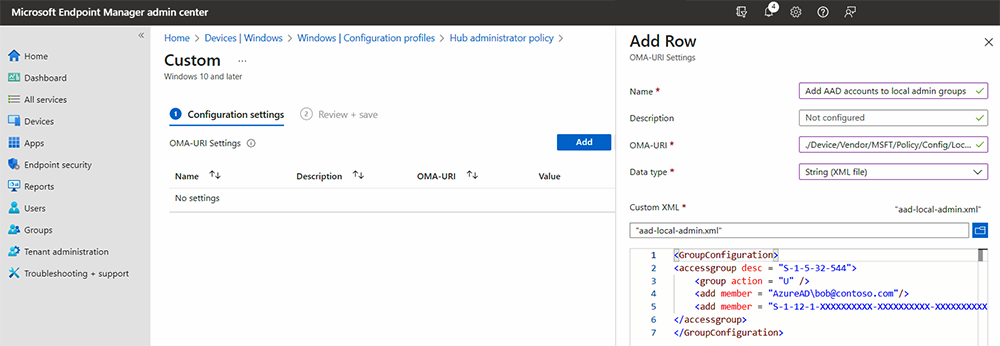

Creare un profilo di configurazione personalizzato

In Endpoint Manager selezionare Profilidi configurazione>dispositivi>Crea profilo.

In Piattaforma selezionare Windows 10 e versioni successive. In Profilo selezionare Modelli>creazione personalizzata>.

Aggiungere un nome e una descrizione e quindi selezionare Avanti.

In Impostazioni di configurazione>Impostazioni URI OMA selezionare Aggiungi.

Nel riquadro Aggiungi riga aggiungere un nome e in URI OMA aggiungere la stringa seguente:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureNota

L'impostazione dei criteri RestrictedGroups/ConfigureGroupMembership consente anche di configurare i membri (utenti o gruppi di Microsoft Entra) in un gruppo locale di Windows 10. Tuttavia, consente solo una sostituzione completa dei gruppi esistenti con i nuovi membri. Non è possibile aggiungere o rimuovere membri in modo selettivo. Disponibile in Windows 10 Team 2020 Update 2, è consigliabile usare l'impostazione dei criteri LocalUsersandGroups anziché l'impostazione dei criteri RestrictedGroups. L'applicazione di entrambe le impostazioni dei criteri a Surface Hub non è supportata e può produrre risultati imprevedibili.

In Tipo di dati selezionare Stringa XML e selezionare per aprire il file XML creato nel passaggio precedente.

Fai clic su Salva.

Fare clic su Seleziona gruppi da includere e scegliere il gruppo di sicurezza creato in precedenza (dispositivi Surface Hub). Fai clic su Avanti.

In Regole di applicabilità aggiungere una regola, se necessario. In caso contrario, selezionare Avanti e quindi crea.

Per altre informazioni sui profili di configurazione personalizzati che usano stringhe URI OMA, vedi Usare impostazioni personalizzate per i dispositivi Windows 10 in Intune.

Amministratori non globali che gestiscono Surface Hub

I membri del gruppo Di sicurezza amministratori locali di Surface Hub appena configurato possono ora accedere all'app Impostazioni in Surface Hub e gestire le impostazioni.

Importante

A meno che l'azione Aggiorna ("U") del provider di servizi di configurazione LocalUsersAndGroups non sia l'unica configurazione usata, l'accesso preesistente degli amministratori globali all'app Impostazioni viene rimosso.