Risoluzione dei problemi di distribuzione del profilo di certificati SCEP nei dispositivi in Intune

Questo articolo fornisce indicazioni per la risoluzione dei problemi relativi alla distribuzione di profili certificato SCEP (Simple Certificate Enrollment Protocol) con Microsoft Intune. La distribuzione dei certificati è il passaggio 1 della panoramica del flusso di comunicazione SCEP.

Il profilo certificato SCEP e il profilo certificato attendibile specificato nel profilo SCEP devono essere entrambi assegnati allo stesso utente o allo stesso dispositivo. La tabella seguente mostra il risultato previsto delle assegnazioni miste:

| L'assegnazione del profilo certificato attendibile include l'utente | L'assegnazione del profilo certificato attendibile include il dispositivo | L'assegnazione del profilo certificato attendibile include utente e dispositivo | |

|---|---|---|---|

| L'assegnazione del profilo certificato SCEP include l'utente | Riuscita | Errore | Success |

| L'assegnazione del profilo certificato SCEP include il dispositivo | Errore | Operazione completata | Operazione completata |

| L'assegnazione del profilo certificato SCEP include utente e dispositivo | Operazione completata | Operazione completata | Operazione completata |

Android

I profili certificato SCEP per Android vengono visualizzati come SyncML e vengono registrati nel log OMADM.

Verificare che il dispositivo Android sia stato inviato il criterio

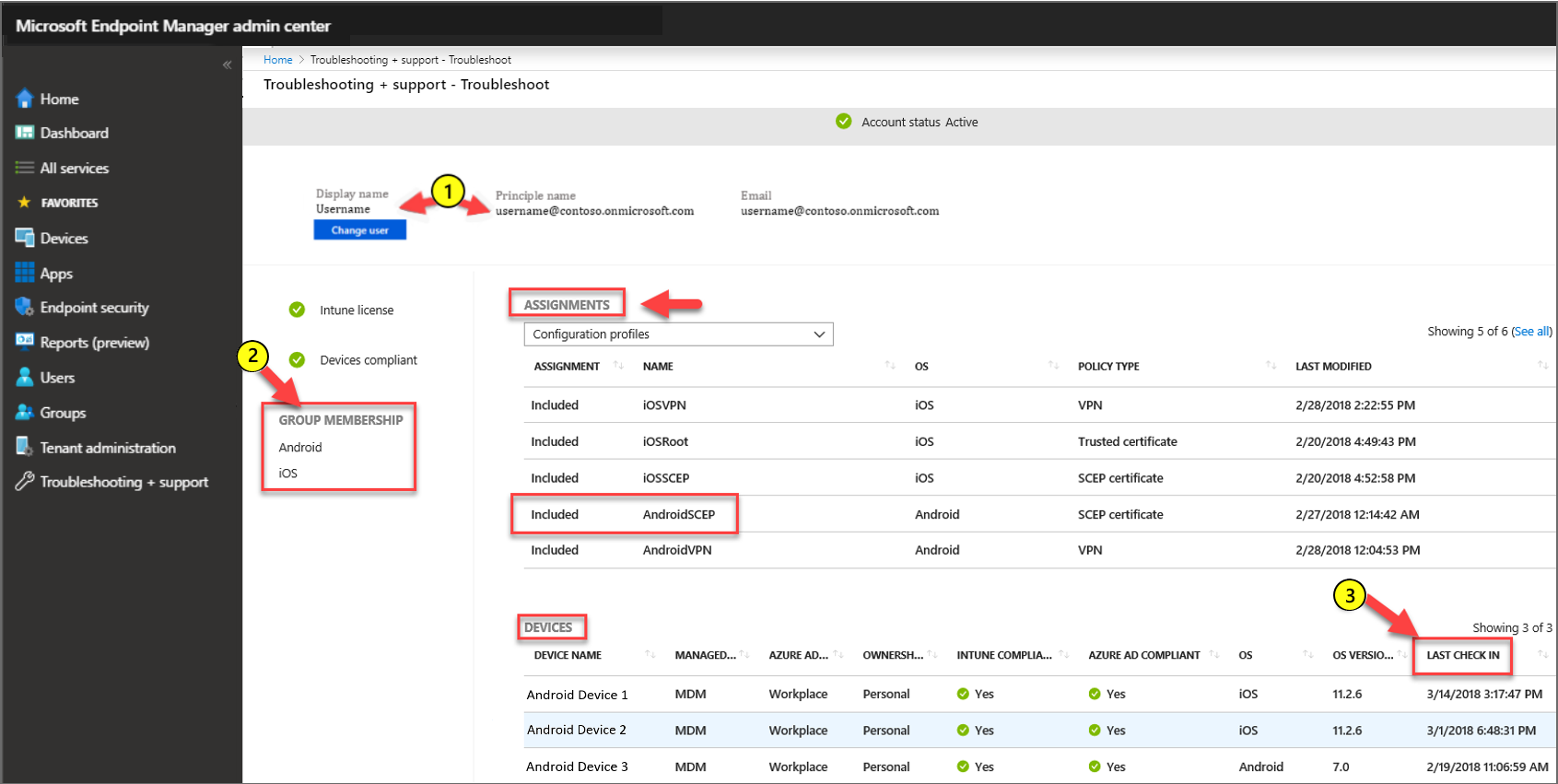

Per convalidare l'invio di un profilo al dispositivo previsto, nell'interfaccia di amministrazione di Microsoft Intune passare a Risoluzione dei problemi e risoluzione dei problemi di supporto>. Nella finestra Risoluzione dei problemi impostare Assegnazioni su Profili di configurazione e quindi convalidare le configurazioni seguenti:

Specificare l'utente che deve ricevere il profilo certificato SCEP.

Esaminare l'appartenenza al gruppo dell'utente per assicurarsi che si trovino nel gruppo di sicurezza usato con il profilo certificato SCEP.

Esaminare l'ultima archiviazione del dispositivo con Intune.

Convalidare il criterio raggiunto il dispositivo Android

Esaminare il log OMADM dei dispositivi. Cercare voci simili agli esempi seguenti, che vengono registrati quando il dispositivo ottiene il profilo da Intune:

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Esempi di voci chiave:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Verificare che il dispositivo iOS/iPadOS sia stato inviato il criterio

Per convalidare l'invio di un profilo al dispositivo previsto, nell'interfaccia di amministrazione di Microsoft Intune passare a Risoluzione dei problemi e risoluzione dei problemi di supporto>. Nella finestra Risoluzione dei problemi impostare Assegnazioni su Profili di configurazione e quindi convalidare le configurazioni seguenti:

Specificare l'utente che deve ricevere il profilo certificato SCEP.

Esaminare l'appartenenza al gruppo dell'utente per assicurarsi che si trovino nel gruppo di sicurezza usato con il profilo certificato SCEP.

Esaminare l'ultima archiviazione del dispositivo con Intune.

Convalidare il criterio raggiunto il dispositivo iOS o iPadOS

Esaminare il log di debug dei dispositivi. Cercare voci simili agli esempi seguenti, che vengono registrati quando il dispositivo ottiene il profilo da Intune:

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Esempi di voci chiave:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Finestre

Verificare che il dispositivo Windows sia stato inviato il criterio

Per convalidare l'invio del profilo al dispositivo previsto, nell'interfaccia di amministrazione di Microsoft Intune passare a Risoluzione dei problemi e risoluzione dei problemi di supporto>. Nella finestra Risoluzione dei problemi impostare Assegnazioni su Profili di configurazione e quindi convalidare le configurazioni seguenti:

Specificare l'utente che deve ricevere il profilo certificato SCEP.

Esaminare l'appartenenza al gruppo dell'utente per assicurarsi che si trovino nel gruppo di sicurezza usato con il profilo certificato SCEP.

Esaminare l'ultima archiviazione del dispositivo con Intune.

Convalidare il criterio raggiunto il dispositivo Windows

L'arrivo dei criteri per il profilo viene registrato nel log di amministrazione deviceManagement-Enterprise-Diagnostics-Provider di> un dispositivo Windows con ID evento 306.

Per aprire il log:

Nel dispositivo eseguire eventvwr.msc per aprire Windows Visualizzatore eventi.

Espandere Registri applicazioni e servizi di>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Cercare l'evento 306, simile all'esempio seguente:

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).Il codice di errore 0x2ab0003 viene convertito in DM_S_ACCEPTED_FOR_PROCESSING.

Un codice di errore non riuscito potrebbe fornire un'indicazione del problema sottostante.

Passaggi successivi

Se il profilo raggiunge il dispositivo, il passaggio successivo consiste nell'esaminare la comunicazione tra il dispositivo e il server NDES.