チュートリアル: Log Analytics ワークスペースで Azure DDoS Protection のログを表示する

このチュートリアルでは、次の作業を行う方法について説明します。

- 通知、軽減策レポート、軽減フロー ログなどの Azure DDoS Protection 診断ログを表示する。

DDoS Protection 診断ログを使用すると、DDoS 攻撃後に DDoS Protection 通知、軽減策レポート、軽減フロー ログを表示できます。 これらのログは、Log Analytics ワークスペースで表示できます。

攻撃の軽減策レポートでは、リソースへの攻撃に関する詳細情報を提供するために集計される、Netflow プロトコル データが使用されます。 パブリック IP リソースが攻撃を受けるたびに、軽減策が開始されるとすぐにレポートの生成が開始されます。 5 分ごとに増分レポートが生成され、軽減策の期間全体に対して軽減策後のレポートが生成されます。 これにより、DDoS 攻撃が長時間継続する場合に、確実に 5 分ごとに軽減策レポートの最新のスナップショットを表示し、攻撃の軽減策が完了したら完全な概要を表示することができます。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- DDoS Network Protection を仮想ネットワークで有効にする必要があります。または、DDoS IP Protection をパブリック IP アドレスで有効にする必要があります。

- Azure DDoS Protection 診断ログを構成します。 詳細については、診断ログの構成に関するページを参照してください。

- シミュレーション パートナーのいずれかを使用して攻撃をシミュレートします。 詳しくは、シミュレーション パートナーとのテストに関する記事を参照してください。

Log Analytics ワークスペースで表示する

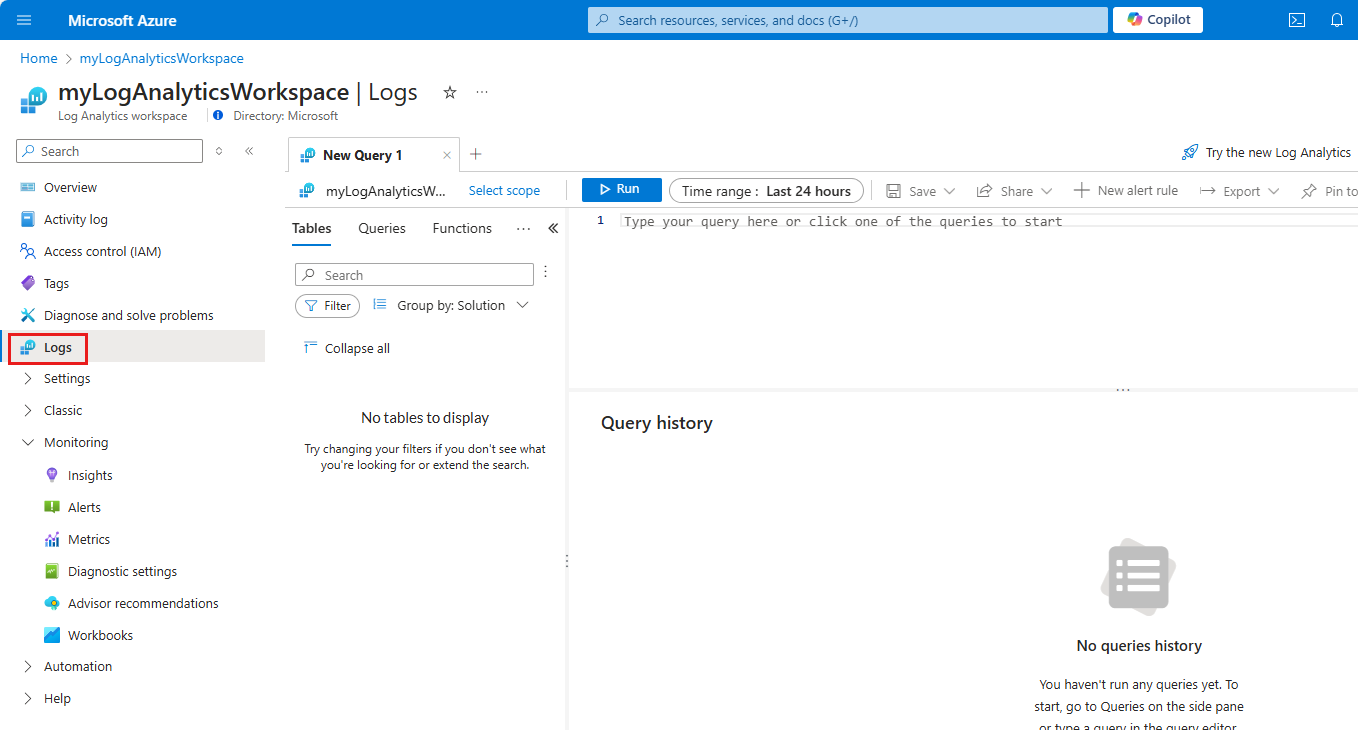

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「Log Analytics ワークスペース」と入力します。 検索結果で、[Log Analytics ワークスペース] を選択します。

[Log Analytics ワークスペース] ブレードで、お使いのワークスペースを選択します。

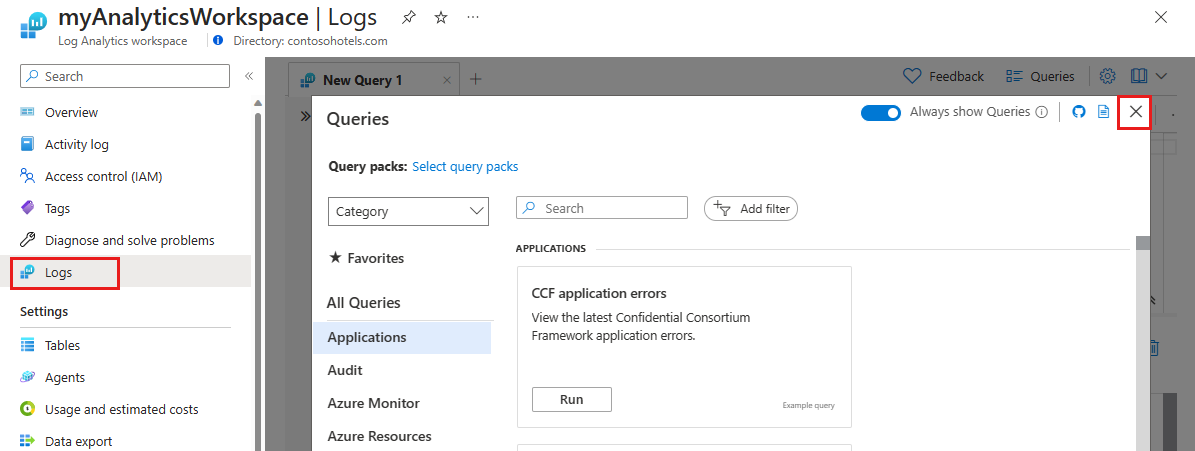

左側のタブで、[ログ] を選択します。 ここでは、クエリ エクスプローラーが表示されます。 [クエリ] ペインを終了して、[ログ] ページを利用します。

[ログ] ページで、クエリを入力し、[実行] をクリックして結果を表示します。

ログ分析ワークスペースで Azure DDoS Protection のログを照会する

ログ スキーマの詳細については、診断ログの表示に関する記事を参照してください。

DDoSProtectionNotifications ログ

[Log Analytics ワークスペース] ブレードで、お使いの Log Analytics ワークスペースを選択します。

左側のペインで、[ログ] を選択します。

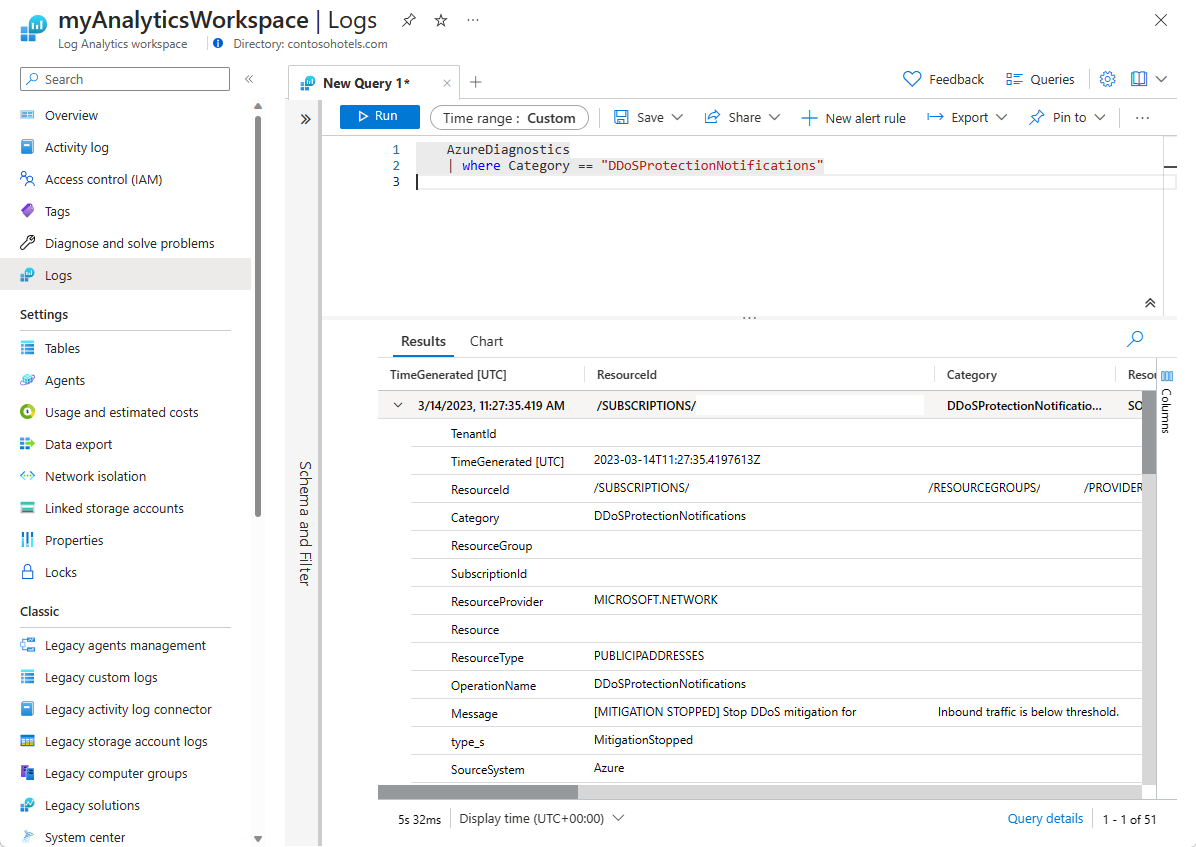

クエリ エクスプローラーで、次の Kusto クエリを入力して、時間範囲をカスタムに変更し、時間範囲を過去 3 か月間に変更します。 次に、[実行] をクリックします。

AzureDiagnostics | where Category == "DDoSProtectionNotifications"DDoSMitigationFlowLogs を表示するには、クエリを次のように変更し、時間範囲を同じままにして [実行] を押します。

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"DDoSMitigationReports を表示するには、クエリを次のように変更し、時間範囲を同じままにして [実行] を押します。

AzureDiagnostics | where Category == "DDoSMitigationReports"

ログ クエリの例

DDoS Protection 通知

パブリック IP リソースが攻撃を受けているとき、および攻撃の軽減が終了したときに、通知を受け取ります。

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

次の表にフィールド名と説明を示します。

| フィールド名 | 説明 |

|---|---|

| TimeGenerated | 通知が作成された日時 (UTC)。 |

| ResourceId | パブリック IP アドレスのリソース ID。 |

| カテゴリ | 通知の場合、これは DDoSProtectionNotifications になります。 |

| ResourceGroup | パブリック IP アドレスと仮想ネットワークを含むリソース グループ。 |

| SubscriptionId | DDoS 保護プランのサブスクリプション ID。 |

| リソース | パブリック IP アドレスの名前。 |

| ResourceType | これは常に PUBLICIPADDRESS になります。 |

| OperationName | 通知の場合、これは DDoSProtectionNotifications です。 |

| メッセージ | 攻撃の詳細。 |

| Type | 通知の種類。 指定できる値は MitigationStarted です。 MitigationStopped |

| PublicIpAddress | お客様のパブリック IP アドレス。 |

DDoS 軽減 FlowLogs

攻撃の軽減フロー ログを使用すると、アクティブな DDoS 攻撃中に、削除されたトラフィック、転送されたトラフィック、およびその他の有用なデータ ポイントをほぼリアルタイムで確認できます。 この一定のデータ ストリームをほぼリアルタイムに監視するために、イベント ハブを使用して Microsoft Sentinel またはサードパーティの SIEM システム内に取り込み、可能なアクションを実行して、防御操作の必要性に対処することができます。

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

次の表にフィールド名と説明を示します。

| フィールド名 | 説明 |

|---|---|

| TimeGenerated | フロー ログが作成された日時 (UTC)。 |

| ResourceId | パブリック IP アドレスのリソース ID。 |

| カテゴリ | フロー ログの場合、これは DDoSMitigationFlowLogs です。 |

| ResourceGroup | パブリック IP アドレスと仮想ネットワークを含むリソース グループ。 |

| SubscriptionId | DDoS 保護プランのサブスクリプション ID。 |

| リソース | パブリック IP アドレスの名前。 |

| ResourceType | これは常に PUBLICIPADDRESS になります。 |

| OperationName | フロー ログの場合、これは DDoSMitigationFlowLogs です。 |

| メッセージ | 攻撃の詳細。 |

| SourcePublicIpAddress | パブリック IP アドレスへのトラフィックを生成しているクライアントのパブリック IP アドレス。 |

| SourcePort | 0 から 65535 の範囲のポート番号。 |

| DestPublicIpAddress | お客様のパブリック IP アドレス。 |

| DestPort | 0 から 65535 の範囲のポート番号。 |

| プロトコル | プロトコルの種類。 指定できる値は tcp、udp、other です。 |

DDoS 軽減策レポート

AzureDiagnostics

| where Category == "DDoSMitigationReports"

次の表にフィールド名と説明を示します。

| フィールド名 | 説明 |

|---|---|

| TimeGenerated | 通知が作成された日時 (UTC)。 |

| ResourceId | パブリック IP アドレスのリソース ID。 |

| カテゴリ | 軽減レポートの場合、これは DDoSMitigationReports です。 |

| ResourceGroup | パブリック IP アドレスと仮想ネットワークを含むリソース グループ。 |

| SubscriptionId | DDoS 保護プランのサブスクリプション ID。 |

| リソース | パブリック IP アドレスの名前。 |

| ResourceType | これは常に PUBLICIPADDRESS になります。 |

| OperationName | 軽減レポートの場合、これは DDoSMitigationReports です。 |

| ReportType | 設定可能な値は Incremental および PostMitigation です。 |

| MitigationPeriodStart | 軽減策が開始された日時 (UTC)。 |

| MitigationPeriodEnd | 軽減策が終了した日時 (UTC)。 |

| IPAddress | お客様のパブリック IP アドレス。 |

| AttackVectors | 攻撃の低下の種類。 キーには、TCP SYN flood、TCP flood、UDP flood、UDP reflection、Other packet flood が含まれます。 |

| TrafficOverview | 攻撃の低下のトラフィック。 キーには、Total packets、Total packets dropped、Total TCP packets、Total TCP packets dropped、Total UDP packets、Total UDP packets dropped、Total Other packets、Total Other packets dropped が含まれます。 |

| プロトコル | 含まれるプロトコルの内訳。 キーには、TCP、UDP、Other が含まれます。 |

| DropReasons | 破棄されたパケットの原因分析。 キーには Protocol violation invalid TCP が含まれます。 syn Protocol violation invalid TCP、Protocol violation invalid UDP、UDP reflection、TCP rate limit exceeded、UDP rate limit exceeded、Destination limit exceeded、Other packet flood Rate limit exceeded、および Packet was forwarded to service。 プロトコル違反の無効なドロップ理由は、形式に誤りがあるパケットを指します。 |

| TopSourceCountries | 受信トラフィックの上位 10 ソース国の内訳。 |

| TopSourceCountriesForDroppedPackets | 抑えられた攻撃トラフィックの上位 10 ソース国の分析。 |

| TopSourceASNs | 受信トラフィックの自律システム番号 (ASN) の上位 10 ソースの分析。 |

| SourceContinents | 受信トラフィックのソース大陸の分析。 |

| Type | 通知の種類。 指定できる値は MitigationStarted です。 MitigationStopped |

次のステップ

このチュートリアルでは、Log Analytics ワークスペースで DDoS Protection 診断ログを表示する方法について学習しました。 DDoS 攻撃を受けた場合に実行する推奨される手順について詳しくは、次のステップをご覧ください。