ATA のインストール - 手順 8

適用対象: Advanced Threat Analytics Version 1.9

手順 8. IP アドレスの除外と Honeytoken ユーザーの構成

ATA を使用すると、特定の IP アドレスまたはユーザーを多数の検出から除外できます。

たとえば、DNS 偵察の除外は、スキャン メカニズムとして DNS を使用するセキュリティ スキャナーである可能性があります。 この除外は、ATA がそのようなスキャナーを無視するのに役立ちます。 Pass-the-Ticket の除外の例として、NAT デバイスがあります。

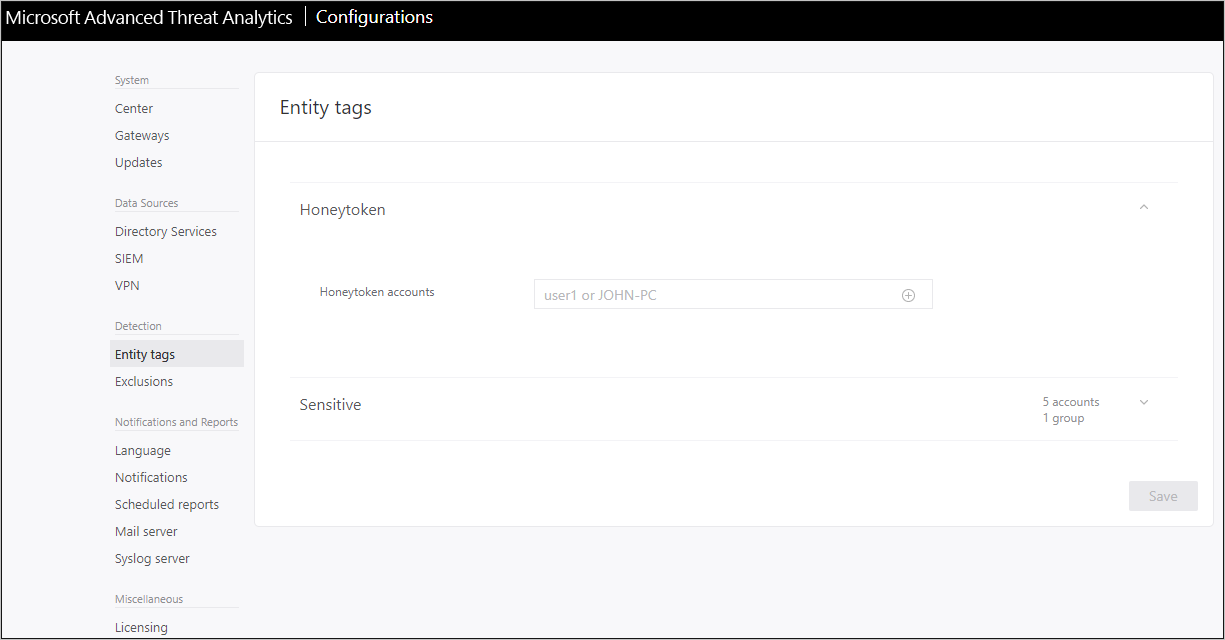

ATA では、悪意のあるアクターのトラップとして使用される Honeytoken ユーザーの構成も可能になります。この (通常は休止中の) アカウントに関連付けられているすべての認証によってアラートがトリガーされます。

これを構成するには、以下の手順に従います。

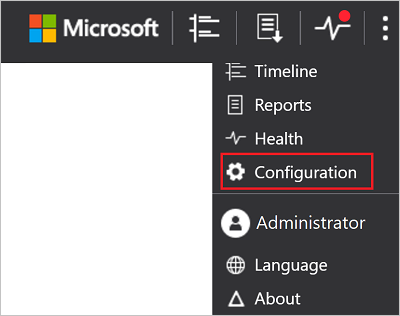

ATA コンソールで [不審な] アイコンをクリックし、[構成] を選択します。

[検出] で、[エンティティ タグ] をクリックします。

[Honeytoken アカウント] で、 Honeytoken アカウント名を入力します。 [Honeytoken アカウント] フィールドは検索可能であり、ネットワーク内のエンティティを自動的に表示します。

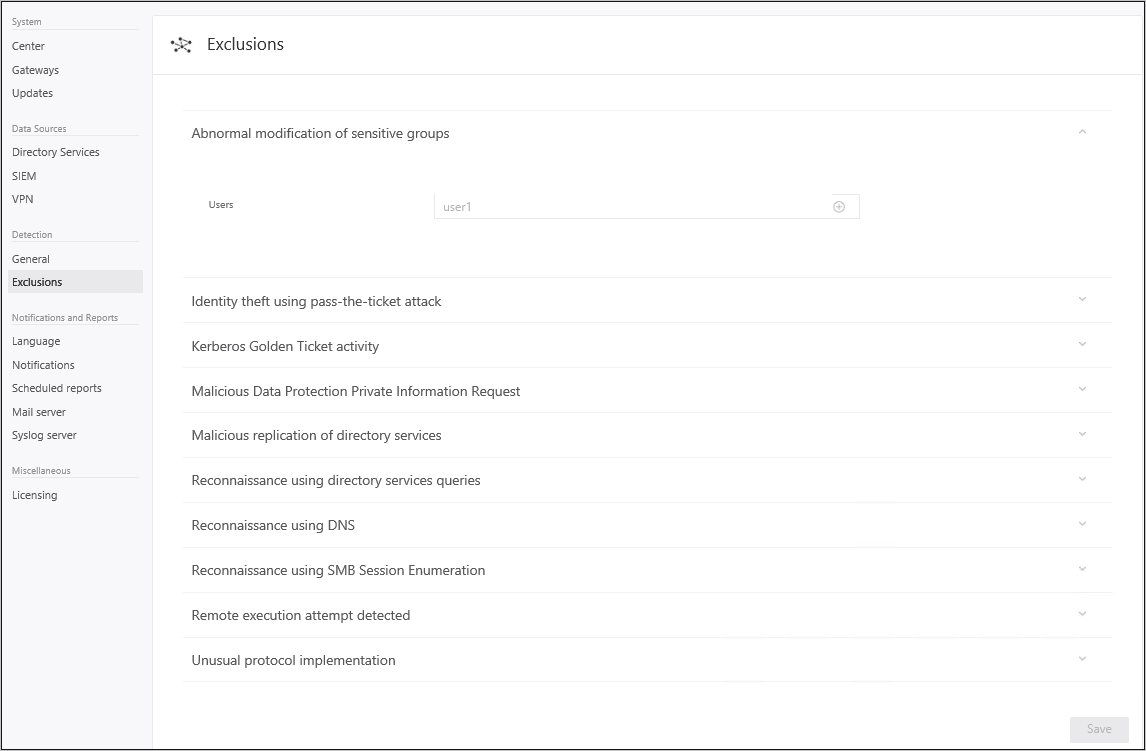

[除外] をクリックします。 脅威の種類ごとに、これらの脅威の検出から除外するユーザー アカウントまたは IP アドレスを入力し、プラス記号をクリックします。 [エンティティを追加] (ユーザーまたはコンピューター) フィールドは検索可能であり、ネットワーク内のエンティティでオートフィルされます。 詳細については、「検出からエンティティを除外する」を参照してください。

[保存] をクリックします。

これで、Microsoft Advanced Threat Analytics が正常にデプロイされました。

攻撃のタイムラインを確認して、検出された不審なアクティビティを表示し、ユーザーまたはコンピューターを検索し、プロファイルを表示します。

ATA は、不審なアクティビティのスキャンを直ちに開始します。 一部の不審な動作アクティビティなど、一部のアクティビティは、ATA が動作プロファイルを構築する時間 (最低 3 週間) になるまで使用できません。

ATA が稼働していて、ネットワーク内の侵害をキャッチしていることをチェックするには、ATA 攻撃シミュレーション プレイブックをチェックします。