ATA のインストール - 手順 9

適用対象: Advanced Threat Analytics Version 1.9

Note

新しいポリシーを適用する前に、最初に監査モードで提案された変更を有効にして検証することで、アプリケーションの互換性に影響を与えることなく、環境で安全が保たれていることを常に確認します。

ステップ 9: SAM-R に必要なアクセス許可を構成する

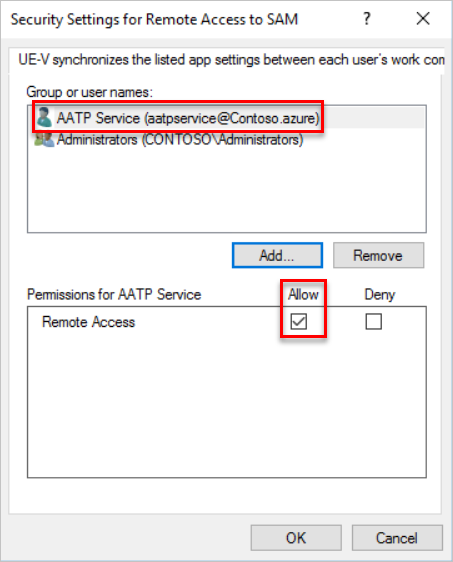

横移動パスワード検出は、特定のコンピューターでローカル管理者を識別するクエリに依存します。 これらのクエリは、「手順 2. AD に接続」で作成した ATA サービス アカウントを経由して SAM-R プロトコルを使用して実行されます。

ATA サービス アカウントが SAM-R 操作を実行するようにWindows クライアントとサーバーが許可していることを確認するには、ネットワーク アクセス ポリシーで一覧されている構成済みアカウントに加えて、ATA サービス アカウントを追加するグループ ポリシーを変更する必要があります。 このグループ ポリシーは、組織内のすべてのデバイスに適用する必要があります。

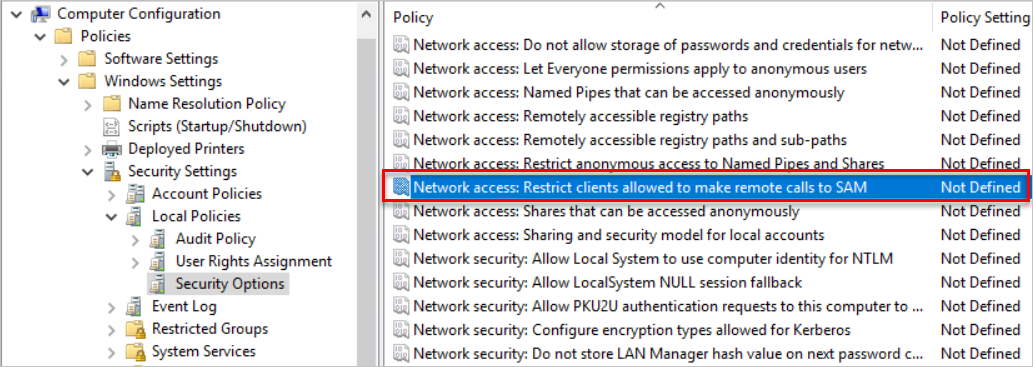

ポリシーを探す:

- ポリシー名: ネットワーク アクセス - SAM へのリモート呼び出しを許可するクライアントを制限する

- 場所: コンピューターの構成、Windows 設定、セキュリティ設定、ローカル ポリシー、セキュリティ オプション

最新の Windows システムでこのアクションを実行することが許可されたアカウントの一覧に ATA サービスを追加します。

ATA サービス (インストール中に作成された ATA サービス) では現在、環境で SAM-R を実行する適切な権限が付与されています。

SAM-R とグループ ポリシーの詳細については、「ネットワーク アクセス: SAM へのリモート呼び出しを許可するクライアントを制限する」を参照してください。

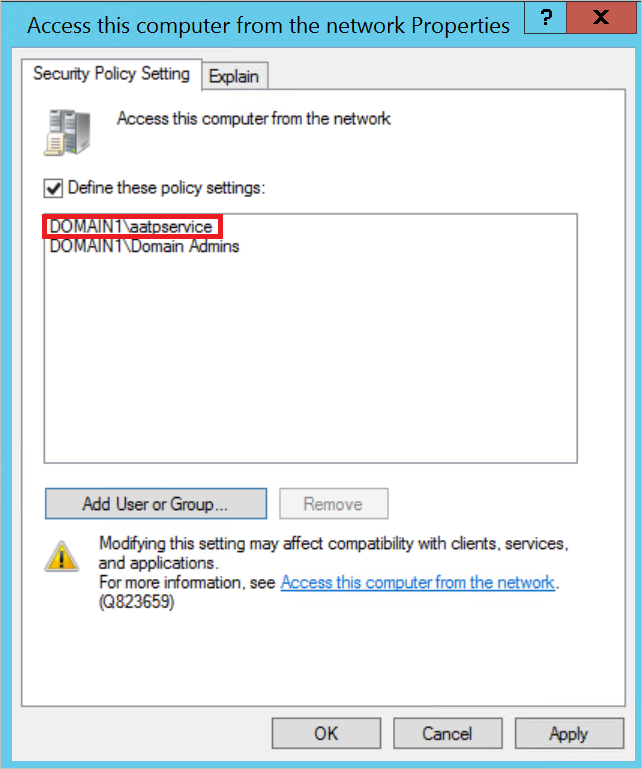

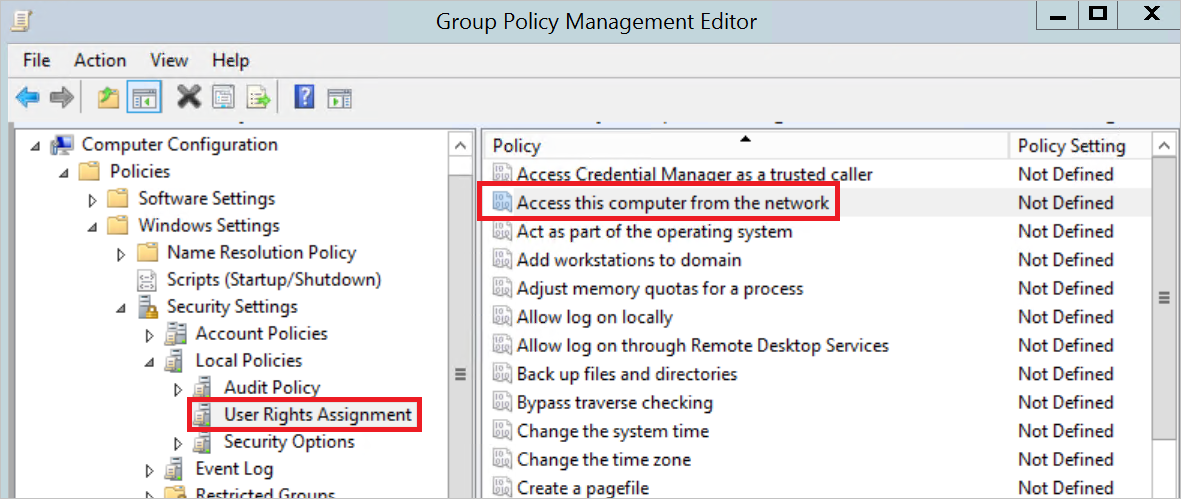

ネットワーク設定からこのコンピューターにアクセスする

ドメイン内のコンピューターに適用する任意の GPO で[ネットワークからこのコンピューターにアクセスする] 設定を定義した場合、ATA サービス アカウントを、その設定で許可されているアカウントのリストに追加する必要があります。

Note

デフォルトでは、この設定は有効になりません。 以前、有効にしていない場合は、Defender for Identity が SAM へのリモート呼び出しを行えるように変更する必要はありません。

サービス アカウントを追加するには、[コンピューター構成] ->[ポリシー] ->[Windows 設定] ->[ローカル ポリシー] ->[ユーザーの権限割り当て] の順に選択します。 [ネットワークからこのコンピューターにアクセス] の設定を開きます。

次に、承認されたアカウントの一覧に ATA サービス アカウントを追加します。