ATA を使用して横移動パスを調査する

適用対象: Advanced Threat Analytics Version 1.9

機密性の高いユーザーを保護するために最善を尽くし、管理者が頻繁に変更する複雑なパスワードを持っていても、コンピューターはセキュリティで保護され、データは安全に格納されるため、攻撃者は横移動パスを使用して機密性の高いアカウントにアクセスできます。 横移動攻撃では、攻撃者は、機密性の高いユーザーが、機密性の高くないユーザーがローカル権限を持っているコンピューターにサインインするケースを利用します。 攻撃者は横に移動し、機密性の低いユーザーにアクセスし、コンピューター間を移動して機密性の高いユーザーの資格情報を取得できます。

横移動パスとは何か?

横移動は、攻撃者が機密性が高くないアカウントを使って機密性の高いアカウントにアクセスすることです。 これは、「不審なアクティビティ ガイド」で説明されている方法を使用して行うことができます。 攻撃者は横移動を使用して、ネットワーク内の管理者を特定し、アクセスできるコンピューターを学習します。 この情報とさらなる移動により、攻撃者はドメイン コントローラー上のデータを利用できます。

ATA を使用すると、攻撃者が横移動で成功するのを防ぐために、ネットワーク上で先制的なアクションを実行できます。

リスクのある機密性の高いアカウントを見つける

ネットワーク内のどの機密アカウントが、非機密アカウントまたはリソースに接続されているために脆弱であるかを、特定の時間枠で発見するには、以下の手順に従います。

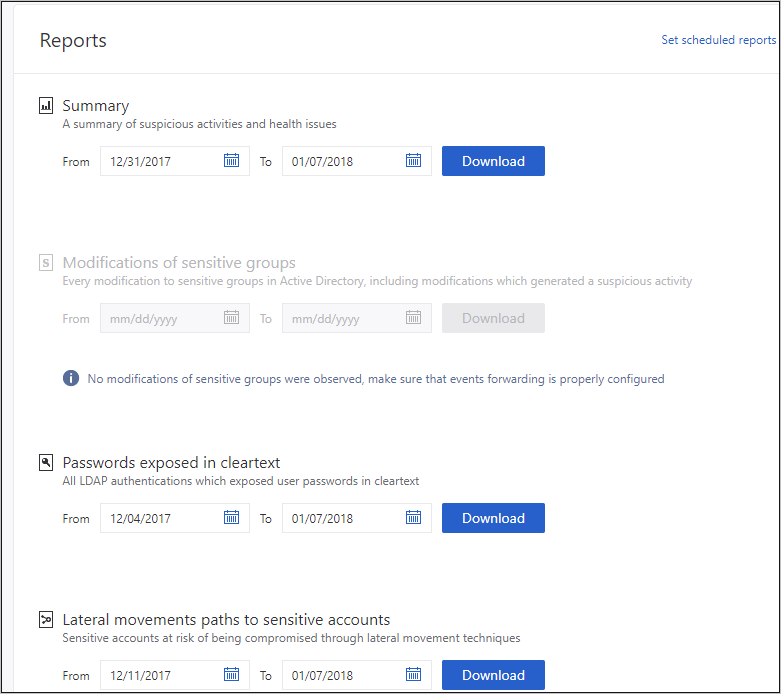

[ATA コンソール] メニューで、レポート アイコン

を選択します。

を選択します。[機密性の高いアカウントへの横移動パス] では、潜在的な横移動パスが見つからない場合、レポートはグレーアウトされます。横移動パスが存在する場合、レポートは関連するデータが存在する最初の日付を自動選択します。

[Download] を選択します。

作成された Excel ファイルには、危険にさらされている機密性の高いアカウントに関する詳細が表示されます。 [概要] タブは、機密性の高いアカウント数、コンピューター数、および、危険にさらされているリソースの平均数の詳細がグラフ化されます。 [詳細] タブには、考慮すべき機密性の高いアカウントの一覧が表示されます。 パスは以前に存在していたパスであり、現在は使用できない可能性があることに注意してください。

調査

危険にさらされている機密性の高いアカウントがわかったら、ATA を詳しく調べ、予防措置を講じてください。

ATA コンソールで、エンティティが横移動パス

または

または  にある場合に、エンティティ プロファイルに追加する横移動バッジを検索します。 これは、過去 2 日間に横移動パスがあった場合に使用できます。

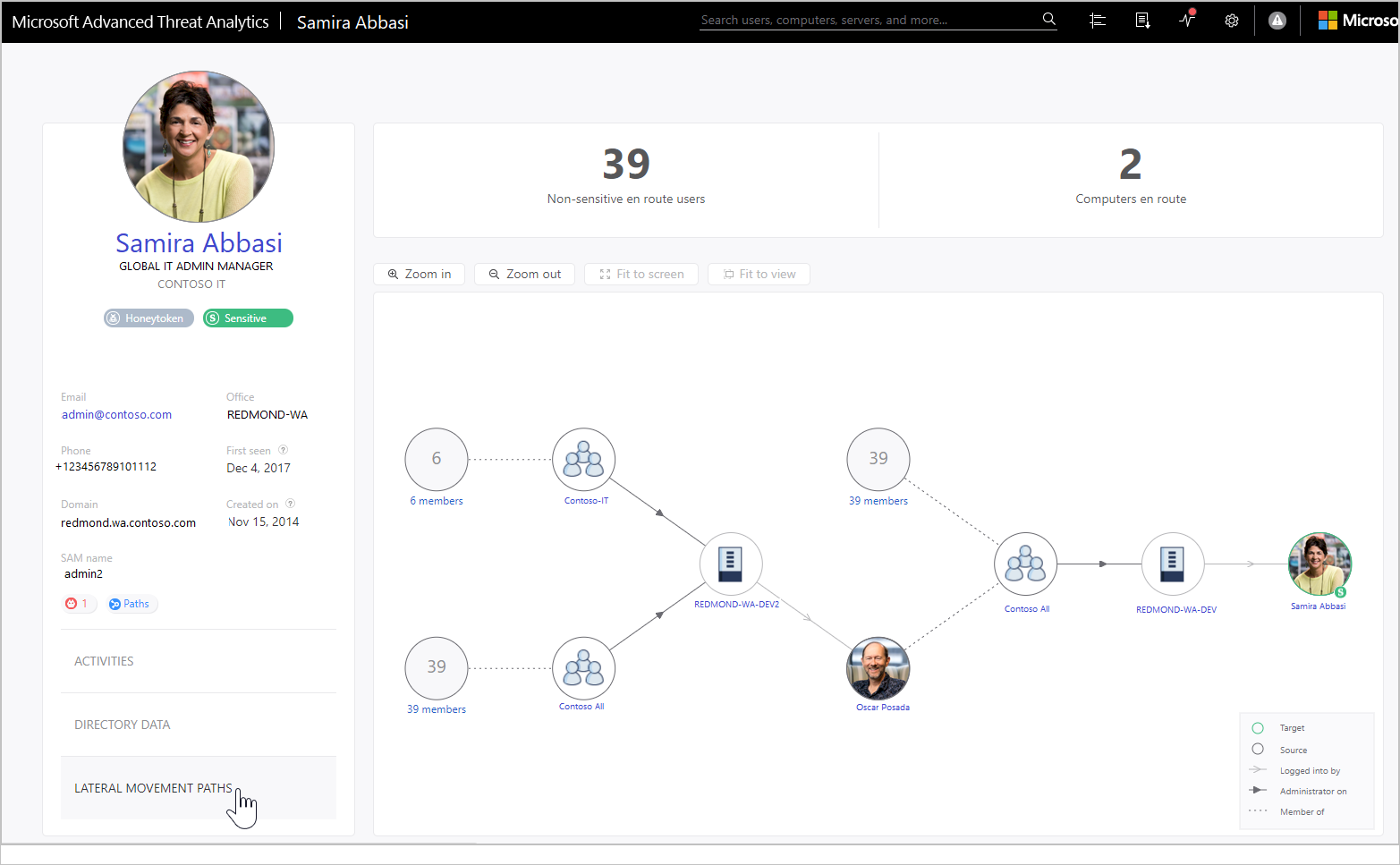

にある場合に、エンティティ プロファイルに追加する横移動バッジを検索します。 これは、過去 2 日間に横移動パスがあった場合に使用できます。開いた [ユーザー プロファイル] ページで、[横移動パス] タブを選択します。

表示されるグラフは、機密性の高いユーザーに使用可能なパスのマップを提供します。 グラフには、過去 2 日間に行われた接続が表示されます。

グラフを点検すれば、機密性の高いユーザーの資格情報の露出をめぐる状況がわかります。 たとえば、このマップでは、灰色の矢印が使用されているログをたどると、サミラが権限資格情報でサインインした場所を確認できます。 この場合、サミラの機密性の高い資格情報は、REDMOND-WA-DEV というコンピューターに保存されています。 次に、露出と脆弱性が最も発生したコンピューターに他のどのユーザーがサインインしたかを確認します。 これは、黒い矢印の管理者により、リソースで管理者特権を持つユーザーを確認することで行えます。 この例では、[Contoso All] というグループの全員が、そのリソースからのユーザー資格情報にアクセスできます。

予防のベスト プラクティス

横移動を防ぐ最善の方法は、機密性の高いユーザーが、同じコンピューターで管理者権限を持つ機密性の高いユーザーがいないセキュリティ強化されたコンピューターにサインインする場合にのみ、管理者の資格情報を使用することです。 この例では、サミラが REDMOND-WA-DEV にアクセスする必要がある場合は、管理者資格情報以外のユーザー名とパスワードでサインインするか、REDMOND-WA-DEV のローカル管理者グループから Contoso All グループを削除します。

また、不要なローカル管理アクセス許可を持つユーザーがいないことを確認することもお勧めします。 この例では、Contoso All のすべてのユーザーが REDMOND-WA-DEV に対する管理者権限を本当に必要としているかどうかを確認します。

ユーザーが必要なリソースにのみアクセスできることを確認します。 この例では、オスカー・ポサダはサミラの露出を大幅に拡大しています。 Contoso All グループに含める必要はありますか? 露出を最小限に抑えるために作成できるサブグループはありますか?

ヒント

過去 2 日間にアクティビティが検出されない場合、グラフは表示されませんが、横移動パス レポートは、過去 60 日間の横移動パスに関する情報を提供するために引き続き使用できます。

ヒント

ATA が横移動パス検出に必要な SAM-R 操作を実行できるようにサーバーを設定する方法については、SAM-R を構成します。