クライアント認証で使用する信頼されたクライアント CA 証明書チェーンをエクスポートする

クライアントまたはクライアント認証との相互認証を構成するには、Application Gateway は、信頼されたクライアント CA 証明書チェーンをゲートウェイにアップロードする必要があります。 複数の証明書チェーンがある場合は、チェーンを個別に作成し、それらを別のファイルとして Application Gateway にアップロードする必要があります。 この記事では、ゲートウェイのクライアント認証構成で使用できる信頼されたクライアント CA 証明書チェーンをエクスポートする方法について説明します。

前提条件

信頼されたクライアント CA 証明書チェーンを生成するには、既存のクライアント証明書が必要です。

信頼されたクライアント CA 証明書をエクスポートする

Application Gateway でクライアント認証を許可するには、信頼されたクライアント CA 証明書が必要です。 この例では、クライアント証明書に TLS/SSL 証明書を使用し、その公開キーをエクスポートし、公開キーから信頼された CA 証明書をエクスポートして、信頼されたクライアント CA 証明書を取得します。 次に、すべてのクライアント CA 証明書を 1 つの信頼されたクライアント CA 証明書チェーンに連結します。

次の手順で、証明書の .pem または .cer ファイルをエクスポートします。

公開証明書をエクスポートする

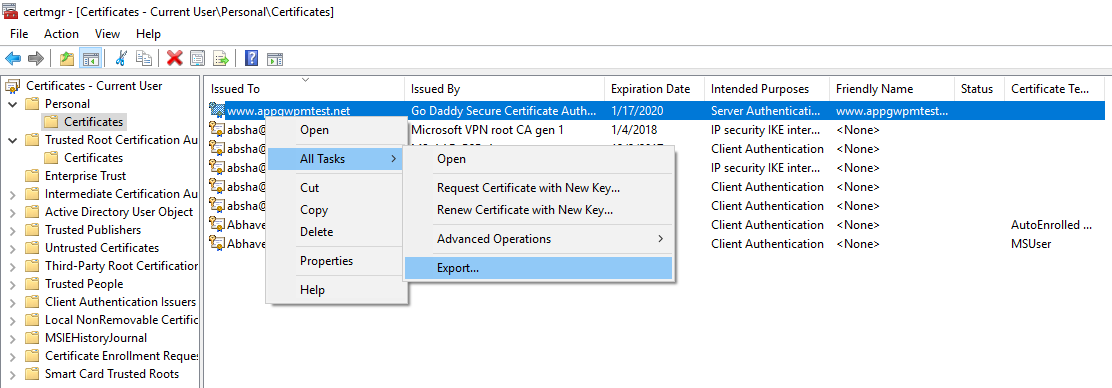

証明書から .cer ファイルを取得するには、[ユーザー証明書の管理] を開きます。 証明書を探して右クリックします (通常は Current User\Personal\Certificates にあります)。 [すべてのタスク]、[エクスポート] の順にクリックします。 証明書のエクスポート ウィザードが開きます。 Current User\Personal\Certificates に証明書が見つからない場合は、誤って "Certificates - Current User" ではなく "Certificates - Local Computer" を開いている可能性があります。 PowerShell を使用して現在のユーザー スコープで証明書マネージャーを開きたい場合は、コンソール ウィンドウで「certmgr」と入力します。

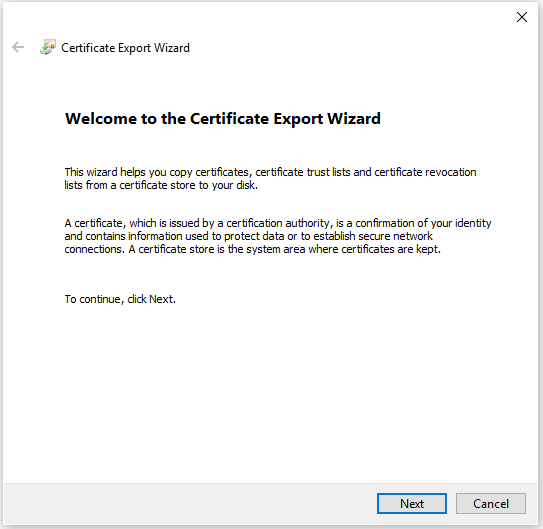

ウィザードで [次へ] をクリックします。

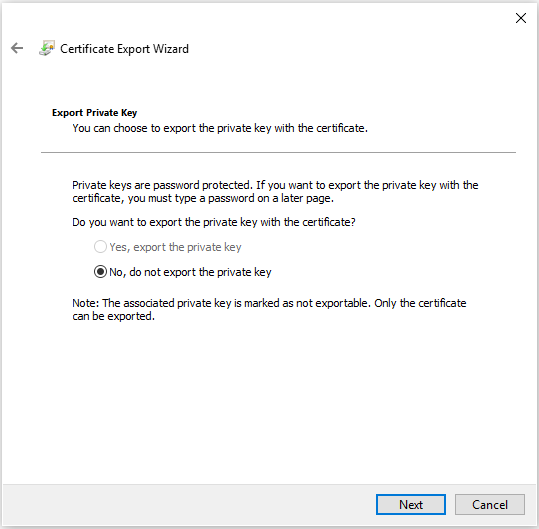

[いいえ、秘密キーをエクスポートしません] を選択して、 [次へ] をクリックします。

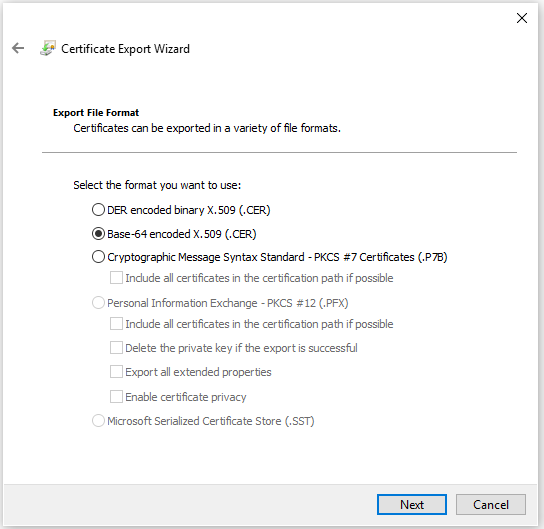

[エクスポート ファイルの形式] ページで [Base-64 encoded X.509 (.CER)] を選択し、 [次へ] をクリックします。

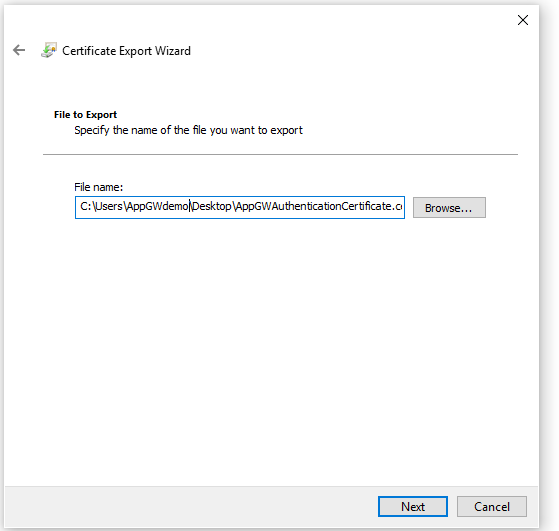

[エクスポートするファイル] で、 [参照] をクリックして証明書をエクスポートする場所を選択します。 [ファイル名] に証明書ファイルの名前を指定します。 次に、 [次へ] をクリックします。

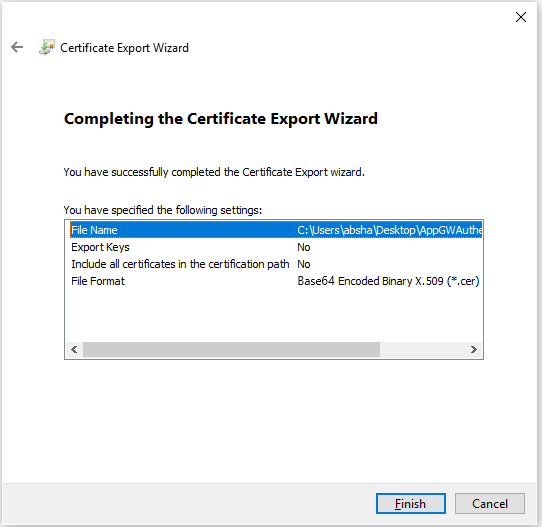

[完了] をクリックして、証明書をエクスポートします。

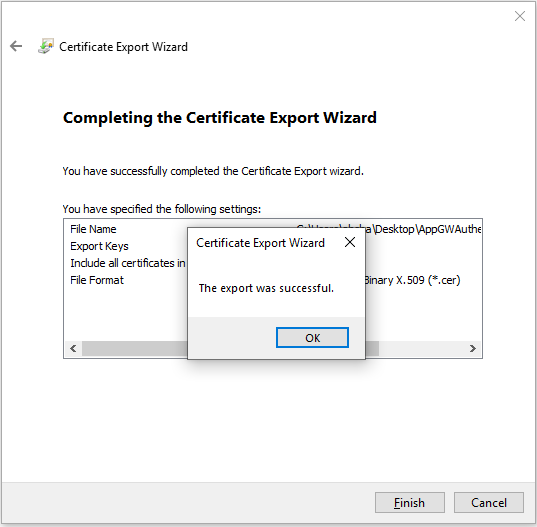

証明書が正常にエクスポートされました。

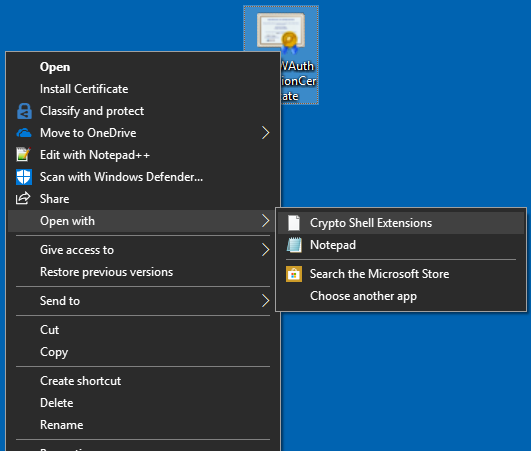

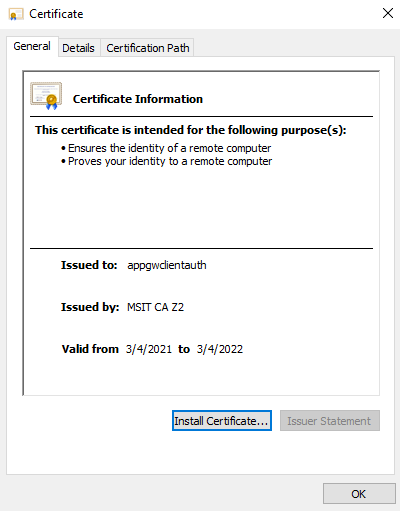

エクスポートされた証明書は次のようになります。

公開証明書から CA 証明書をエクスポートする

これで、公開証明書がエクスポートされたので、今度は公開証明書から CA 証明書をエクスポートします。 ルート CA しかない場合は、その証明書のみをエクスポートする必要があります。 ただし、中間 CA が 1 つ以上ある場合は、それらの各 CA もエクスポートする必要があります。

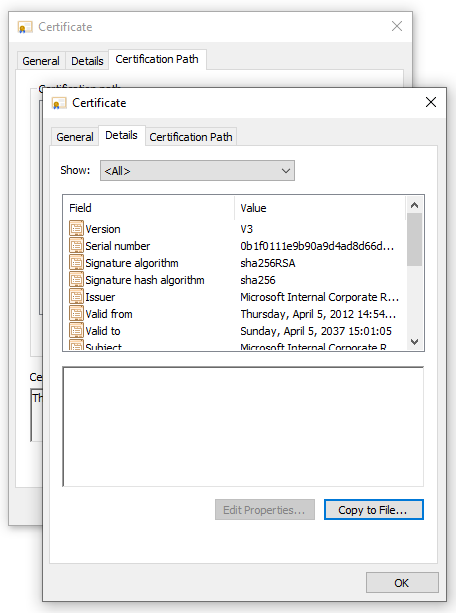

公開キーがエクスポートされたらファイルを開きます。

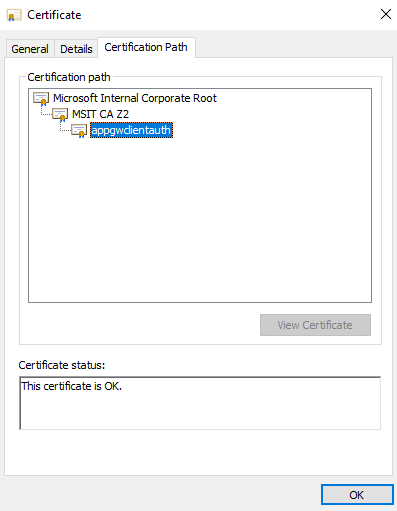

[証明のパス] タブを選択して証明機関を表示します。

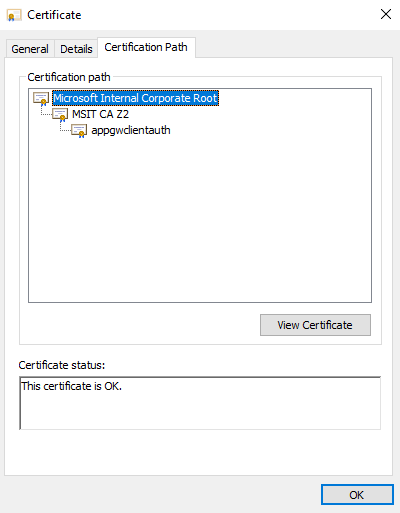

ルート証明書を選択して、[証明書の表示] をクリックします。

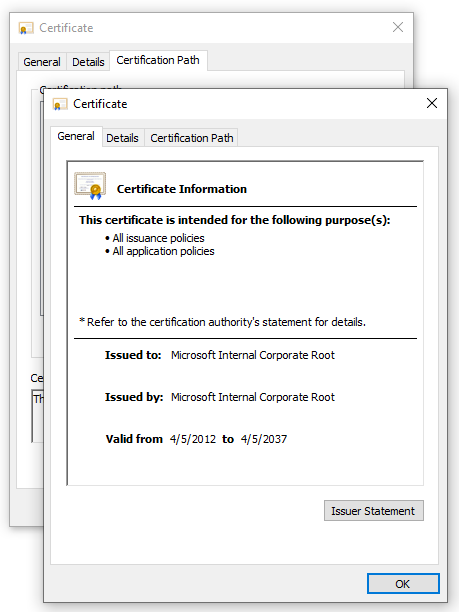

ルート証明書の詳細が表示されます。

[詳細] タブを選択し、[ファイルにコピー] をクリックします。

この時点で、公開証明書からルート CA 証明書の詳細を抽出しました。 証明書のエクスポート ウィザードが表示されます。 前のセクション (公開証明書をエクスポートする) の手順 2 ~ 7 に従って、証明書のエクスポート ウィザードを完了します。

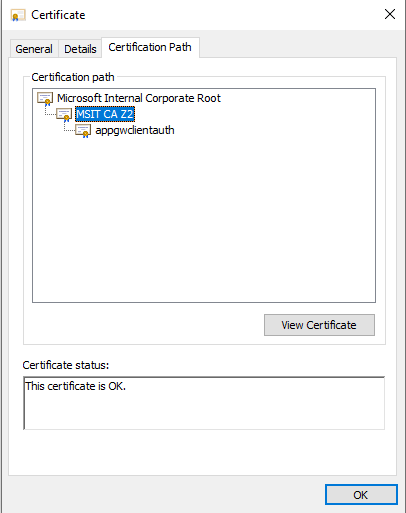

ここで、すべての中間 CA が、すべての中間 CA 証明書を Base-64 encoded X.509(.CER) 形式でエクスポートするには、現在のセクション (公開証明書から CA 証明書をエクスポートする) の手順 2 ~ 6 を繰り返します。

たとえば、MSIT CAZ2 中間 CA のこのセクションの手順 2 ~ 6 を繰り返して、独自の証明書として抽出します。

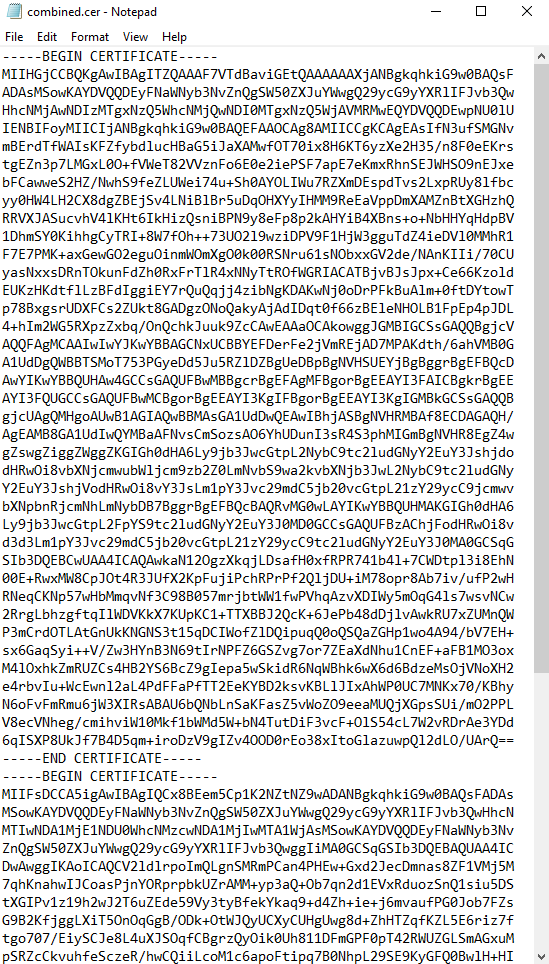

すべての CA 証明書を 1 つのファイルに連結する

前に抽出したすべての CA 証明書を使用して、次のコマンドを実行します。

Windows:

type intermediateCA.cer rootCA.cer > combined.cerLinux:

cat intermediateCA.cer rootCA.cer >> combined.cer結果の結合証明書は、次のようになります。

次のステップ

これで、信頼されたクライアント CA 証明書チェーンが作成されました。 これを Application Gateway のクライアント認証構成に追加して、ゲートウェイとの相互認証を可能にすることができます。 「ポータルで Application Gateway を使用して相互認証を構成する」または「PowerShell で Application Gateway を使用して相互認証を構成する」をご覧ください。