データ セキュリティ態勢管理を有効にする

この記事では、Microsoft Defender for Cloud でデータ セキュリティ態勢管理を有効にする方法について説明します。

開始する前に

- データ セキュリティ態勢管理を有効にする前に、サポートと前提条件を確認してください。

- Defender CSPM プランまたは Defender for Storage プランを有効にすると、機密データ検出拡張機能が自動的に有効になります。 データ セキュリティ態勢管理を使用しない場合はこの設定を無効にできますが、Defender for Cloud から最大限の価値を得るためにこの機能を使用することをお勧めします。

- 機密データは、Defender for Cloud のデータ秘密度設定に基づいて識別されます。 組織が機密と見なすデータを識別するために、データ秘密度の設定をカスタマイズできます。

- この機能を有効にしてから、最初の検出の結果を表示するまでに最大 24 時間かかります。

Defender CSPM で有効にする (Azure)

以下の手順に従って、データ セキュリティ態勢管理を有効にします。 開始する前に、必要なアクセス許可を必ず確認してください。

[Microsoft Defender for Cloud]>[Environment settings](環境設定) に移動します。

適切な Azure サブスクリプションを選択します。

Defender CSPM プランで、[オン] 状態を選択します。

Defender CSPM が既にオンである場合は、Defender CSPM プランの [監視対象] 列で [設定] を選択し、[機密データ検出] コンポーネントが [オン] 状態に設定されていることを確認してください。

Defender CSPM で機密データ検出がオンになると、サポートされているリソースの種類の範囲が広がるにつれて、追加のリソースの種類のサポートが自動的に組み込まれます。

Defender CSPM で有効にする (AWS)

開始する前に

- 忘れずに、AWS 検出の要件を確認し、必要なアクセス許可を確認してください。

- Amazon S3 バケットへの接続をブロックするポリシーがないことを確認します。

- RDS インスタンスの場合: クロスアカウント KMS 暗号化がサポートされていますが、KMS アクセスに関する追加のポリシーがアクセスを妨げる可能性があります。

AWS リソースに対して有効にする

S3 バケットと RDS インスタンス

- 上記のようにデータ セキュリティ態勢を有効にします

- 指示に従って CloudFormation テンプレートをダウンロードし、それを AWS で実行します。

AWS アカウント内の S3 バケットの自動検出が自動的に開始されます。

S3 バケットの場合、AWS アカウントで Defender for Cloud スキャナーが実行され、S3 バケットに接続されます。

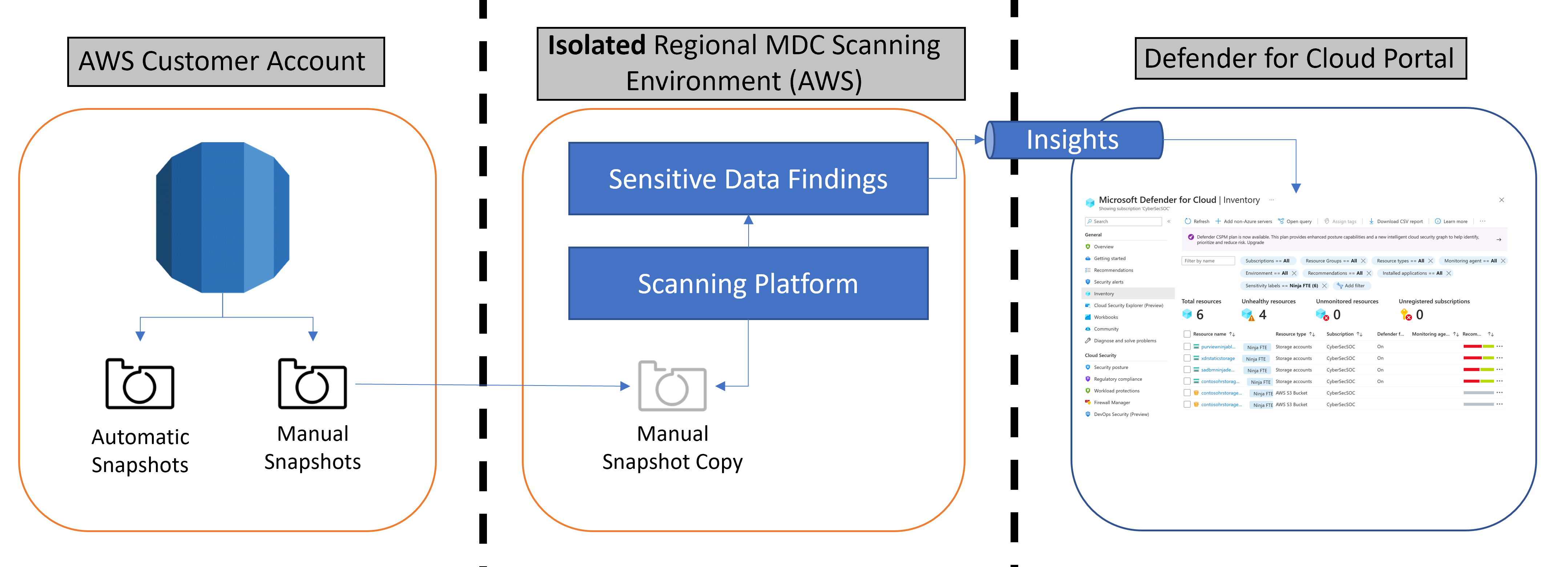

RDS インスタンスの場合、機密データの検出 がオンになると検出がトリガーされます。 スキャナーは、インスタンスの最新の自動スナップショットを取得し、ソース アカウント内に手動スナップショットを作成し、同じリージョン内の分離された Microsoft 所有環境にコピーします。

スナップショットを使用して、(コピーしたスナップショットと共に) スピンアップされ、スキャンされ、直ちに破棄されるライブ インスタンスが作成されます。

スキャン結果のみがスキャン プラットフォームによって報告されます。

S3 をブロックしているポリシーを調べる

ポリシーがブロックされているために有効化プロセスが機能しなかった場合は、以下について確認します。

- 接続が S3 バケット ポリシーによってブロックされていないことを確認します。 AWS S3 バケットで、[アクセス許可] タブ > [バケット ポリシー] を選択します。 ポリシーの詳細をチェックして、AWS の Microsoft アカウントで実行されている Microsoft Defender for Cloud スキャナー サービスがブロックされていないことを確認してください。

- S3 バケットへの接続をブロックする SCP ポリシーがないことを確認します。 たとえば、SCP ポリシーで、S3 バケットがホストされている AWS リージョンに対する API 呼び出しをブロックしている場合があります。

- 必要な API 呼び出しである AssumeRole、GetBucketLocation、GetObject、ListBucket、GetBucketPublicAccessBlock が SCP ポリシーによって許可されていることを確認します

- SCP ポリシーで、API 呼び出しの既定のリージョンである us-east-1 AWS リージョンへの呼び出が許可されていることを確認します。

Defender for Storage でデータ対応の監視を有効にする

Defender for Storage プランで機密データ検出コンポーネントが有効になっている場合、機密データの脅威検出は既定で有効になります。 詳細情報 を参照してください。

Defender CSPM プランがオフになっている場合は、Azure Storage リソースのみがスキャンされます。