Microsoft Entra ID に組織を接続する

Azure DevOps Services

この記事では、Azure DevOps 組織を Microsoft Entra ID に接続する 方法について説明します。 Microsoft サービスで使用するのと同じユーザー名とパスワードでサインインできます。 既に職場組織の一部であるメンバーを Azure DevOps 組織に追加します。 また、チームの重要なリソースと主要な資産にアクセスするためのポリシーを適用することもできます。

Azure DevOps で Microsoft Entra ID を使用する方法の詳細については、概念の概要を参照してください。 概念の概要。

前提条件

権限: 組織のプロジェクト コレクション管理者グループのメンバーである。

アクセス:

- 宛先の Microsoft Entra ID のメンバーになる。 詳細については、Microsoft Entra ゲストをメンバーに変換する方法を参照してください。

- ソース Microsoft Entra ID のメンバーまたはゲストである。

ユーザー管理:

- 組織内のユーザーが 100 人以下であることを確認します。 組織のユーザー数が 100 人を超える場合は、サポートに連絡して、切断されたユーザーを解決してください。 新しいテナントの Microsoft Entra ID にマップできます。

- 宛先の Microsoft Entra ID のユーザーを Azure DevOps 組織に追加しないでください。

- 不要なユーザーを組織から削除します。 たとえば、退職し、従業員ではなくなったユーザーを削除できます。

今後の変更をユーザーに通知します。 この変更中にダウンタイムは発生しませんが、ユーザーは影響を受ける可能性があります。 始める前に、完了する必要がある一連の短い 手順 があることを伝えてください。 会社が Microsoft アカウント (MSA) から Microsoft Entra ID に移行すると、ユーザーのメールが一致する限り、ユーザーのベネフィットは引き続き新しい ID になります。

Azure DevOps メール リストと Microsoft Entra ID メール リストを比較します。 Microsoft Entra ID ではなく、Azure DevOps 組織のすべてのユーザーに対して、Microsoft Entra ID の電子メール アドレス エントリを作成します。 その後、Microsoft Entra ID のメール アドレスを持たないゲストとしてユーザーを招待できます。

Note

Microsoft Entra Public を使用していることを確認します。 Azure DevOps Services 組織を Microsoft Entra Government に接続し、Microsoft Entra Government のユーザー アカウントを使用して Azure DevOps Services にアクセスすることはサポートされていません。

Microsoft Entra ID に組織を接続する

組織を Microsoft Entra ID に接続するには、次の手順を実行します。

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [設定の編集] を選択します。

[設定の編集] を選択します。![強調表示された [組織の設定] ボタンを示すスクリーンショット。](../../media/settings/open-admin-settings-vert.png?view=azure-devops)

Microsoft Entra ID を選択し、[ディレクトリの接続] を選択します。

![[ディレクトリの接続] を選択して、組織を Microsoft Entra ID に接続します](media/shared/select-azure-ad-connect-directory.png?view=azure-devops)

ドロップダウン メニューからディレクトリを選択し、[接続] を選択します。

![Microsoft Entra ID を選択し、[接続]](media/shared/select-directory-connect.png?view=azure-devops)

ディレクトリが見つからない場合は、Microsoft Entra 管理者に連絡し、Microsoft Entra ID にメンバーとして追加するよう依頼してください。

サインアウトを選択します。

![[接続の成功] ダイアログ - [サインアウト] を選択](media/shared/connect-success-dialog.png?view=azure-devops)

組織が Microsoft Entra ID に接続されている。

プロセスが完了したことを確認します。 サインアウトし、プライベート セッションでブラウザーを開き、Microsoft Entra ID または職場の資格情報を使用して組織にサインインします。

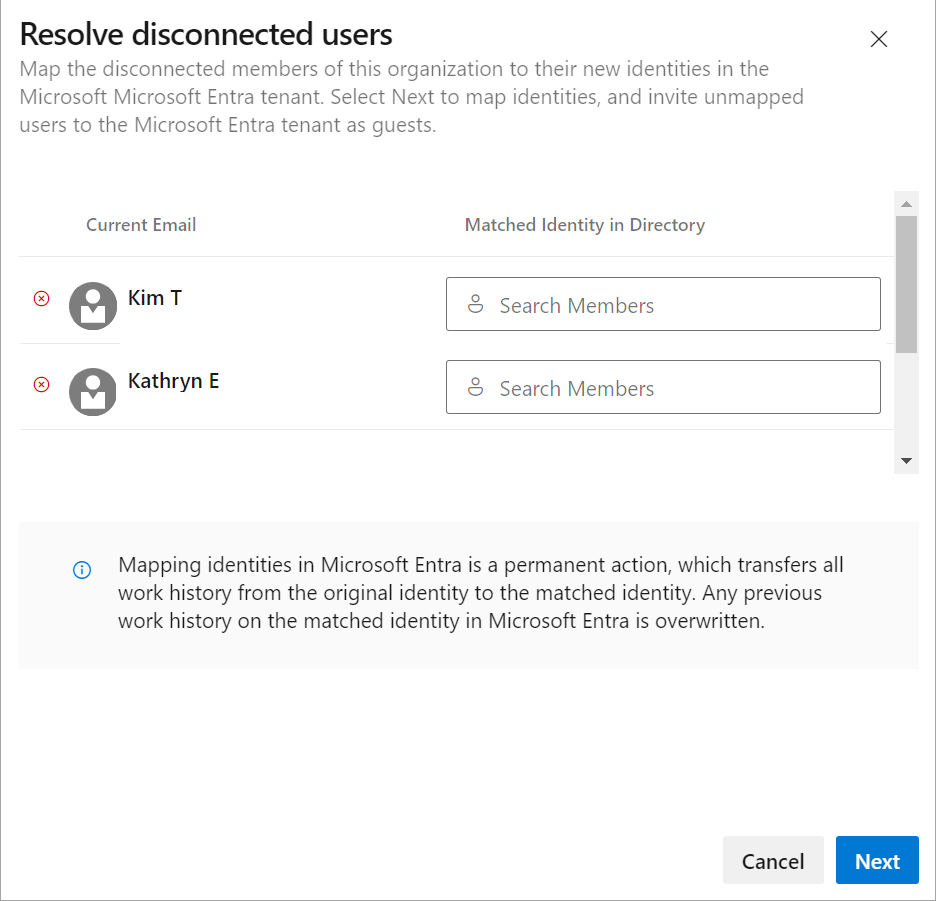

Azure DevOps に再度サインインし、切断されたメンバーを Microsoft Entra ID にマップします。 または、Microsoft Entra ID にゲストとして招待することもできます。 詳細については、FAQ を 参照してください。

![[解決] を選択してマップされていないユーザーを招待する](media/shared/azure-ad-select-resolve-for-disconnected-users.png?view=azure-devops)

完了した Microsoft Entra の変更をユーザーに通知する

完了した変更をユーザーに通知する場合は、次のタスクをユーザーに提供します。

Azure DevOps からサインアウトします。

ブラウザーのキャッシュをクリアします。 Visual Studio または Git コマンド ラインも使用する場合は、Git Credential Manager のキャッシュを クリアします。 各クライアント コンピューター上の %LocalAppData%\GitCredentialManager\tenant.cache ファイルを削除します。

Microsoft Entra ID または職場の資格情報を使用して Azure DevOps にサインインします。

必要に応じて、個人用アクセス トークン (AT) または SSH キーを再構成します。

- AT: 個人用アクセス トークンの使用に関するページの 手順を完了します。

- SSH キー:

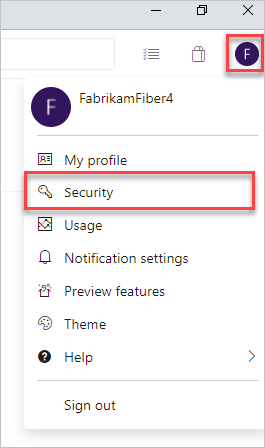

- Azure DevOps でプロファイルを開き、結果のドロップダウン メニューから [セキュリティ] を選択します。

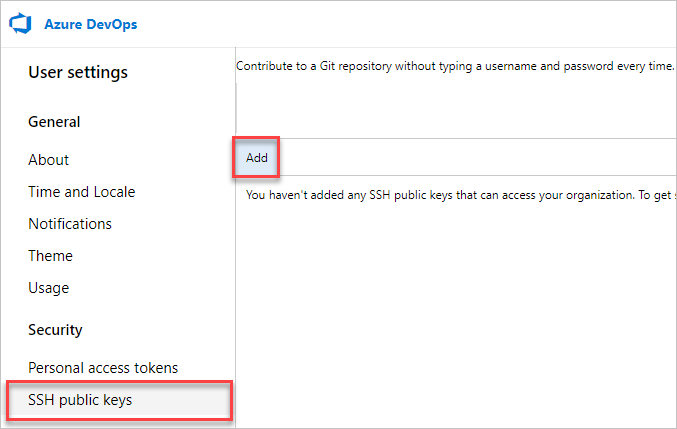

- [SSH 公開キー] を選択し、[追加] を選択します。

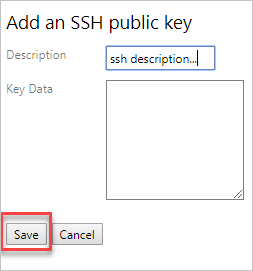

- 説明とキー データを入力し、[保存] を選択 します。

- キーをコピーして安全な場所に置きます。もう一度表示することはできません。

Microsoft アカウント (MSA) の名前を変更します。 MSA の名前を、Microsoft Entra ID と競合しない別のメールに変更します。 そうすることで、アカウントの選択を求められません。

(省略可能)Visual Studio (VS) サブスクリプションを調整します。 組織内で使用されている UPN が変更された場合は、Visual Studio サブスクリプションを調整します。 サブスクリプションを新しい UPN に再割り当てするか、その UPN をサブスクリプション内の代替アカウントとして設定できます。 詳細については、サブスクリプションに代替アカウントを追加する方法を参照してください。