検出とは?

概要

Microsoft Defender 外部攻撃面管理 (Defender EASM) は、マイクロソフト独自の検出テクノロジを利用して、組織固有のインターネットに公開されている攻撃面を継続的に定義します。 検出では、組織が所有する既知の資産をスキャンして、以前は不明で監視されていなかったプロパティを検出します。 検出された資産は、顧客のインベントリにインデックスが作成され、Web アプリケーション、サード パーティの依存関係、 Web インフラストラクチャの記録を 1 つのウィンドウで組織の管理下に置く動的なシステムを提供します。

このプロセスを通じて、Microsoft は、組織が絶えず変化するデジタル攻撃面を積極的に監視し、新たなリスクやポリシー違反が発生したときに特定できるようにします。 多くの脆弱性プログラムは、ファイアウォールの外側での可視性を欠いているため、データ侵害の主な原因である外部のリスクや脅威を認識できません。 同時に、デジタル上の成長は、エンタープライズ セキュリティ チームの保護能力を上回り続けています。 デジタル イニシアチブと過度に一般的な「シャドー IT」は、ファイアウォールの外側に拡大する攻撃面につながります。 このペースでは、制御、保護、コンプライアンス要件を検証することはほとんど不可能です。 Defender EASMがなければ、脆弱性を特定して削除することはほとんど不可能であり、スキャナはファイアウォールを越えて攻撃面全体を評価することはできません。

しくみ

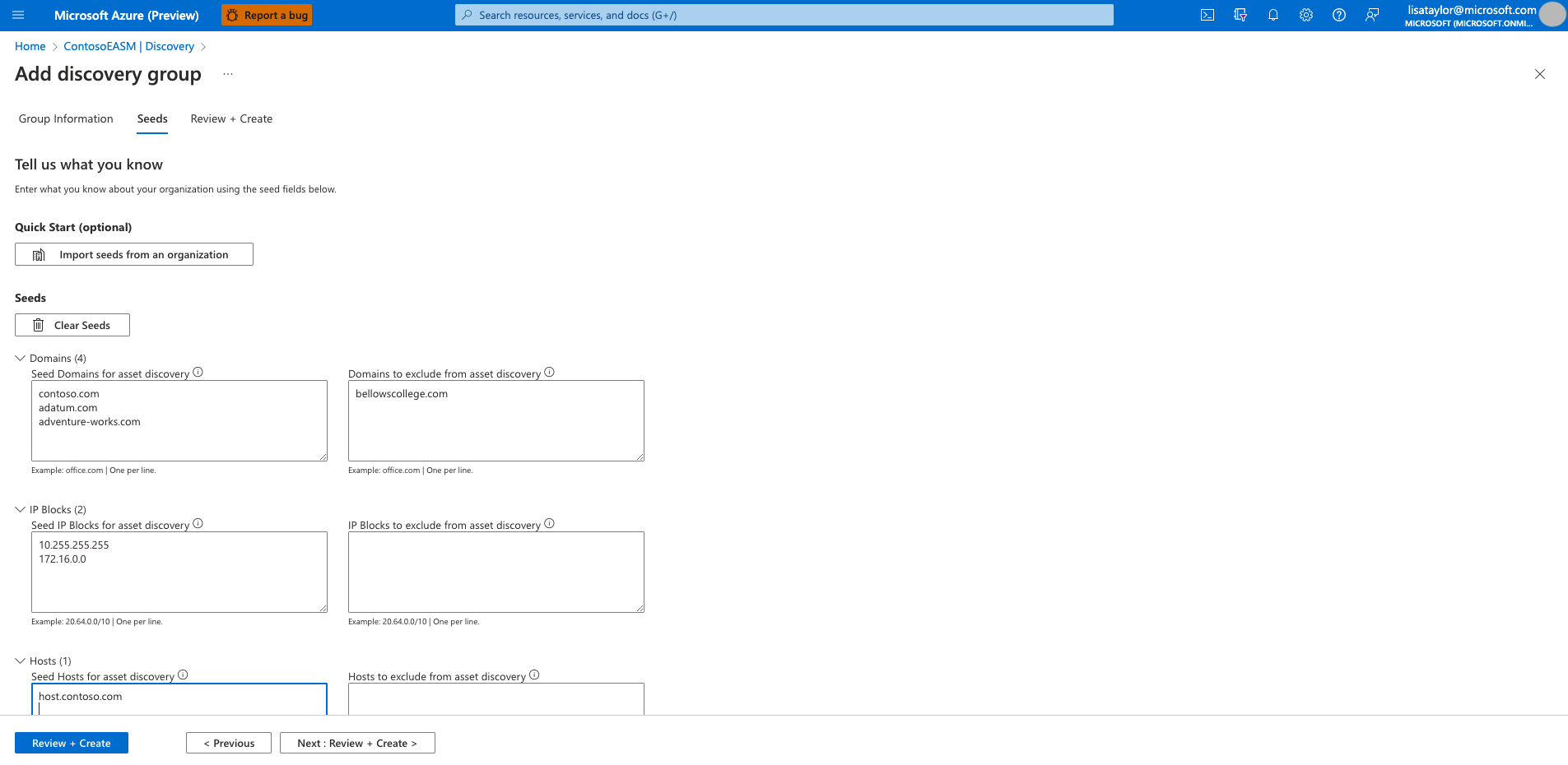

組織の攻撃面の包括的なマッピングを作成するために、システムはまず、シードへの接続を通じて追加のエンティティを検出するために再帰的にスキャンされる既知の資産 (つまり "シード") を取り込みます。 初期シードは、Microsoft によってインデックス付けされた次の種類の Web インフラストラクチャのいずれかです。

- 組織名

- ドメイン

- IP ブロック

- Hosts

- メールの連絡先

- ASN

- Whois 組織

シードから始めて、システムは他のオンラインインフラストラクチャとの関連付けを検出して、組織が所有する他の資産を検出します。このプロセスにより、最終的に攻撃面のインベントリが作成されます。 検出プロセスでは、シードを中央ノードとして使用し、シードに直接接続されているすべてのインフラストラクチャを識別し、最初の接続セットの各項目に関連するすべてのものを識別することで、攻撃面の周辺に向かって外側に探知を張り巡らせます。このプロセスは、組織が管理を担当している境界に到達するまで続行されます。

たとえば、Contoso のインフラストラクチャを検出するには、ドメイン contoso.com を最初のキーストーン シードとして使用できます。 このシードから始めて、次のソースを参照し、次の関係を導き出すことができます。

| データ ソース | 例 |

|---|---|

| WhoIs レコード | Contoso.com 登録に使用された同じ連絡先メールまたは登録者組織に登録されているその他のドメイン名も Contoso に属している可能性があります |

| WhoIs レコード | 任意 @contoso.com の電子メール アドレスに登録されているすべてのドメイン名も Contoso に属している可能性があります |

| Whois レコード | contoso.com と同じネーム サーバーに関連付けられている他のドメインも Contoso に属している可能性があります |

| DNS レコード | Contoso は、所有するドメイン上の監視対象のすべてのホストと、それらのホストに関連付けられているすべての Web サイトも所有していると想定できます |

| DNS レコード | 組織が IP ブロックを所有している場合、他のホストが同じ IP ブロックに解決しているドメインも Contoso に属している可能性があります |

| DNS レコード | Contoso が所有するドメイン名に関連付けられているメール サーバーも Contoso に属します |

| SSL 証明書の数 | Contoso はおそらく、これらのホストのそれぞれに接続されているすべての SSL 証明書と、同じ SSL 証明書を使用する他のホストも所有しています |

| ASN レコード | Contoso のドメイン名上のホストが接続されている IP ブロックと同じ ASN に関連付けられている他の IP ブロックも、Contoso に属している可能性があります (それらに解決されるすべてのホストとドメインも同様です) |

この第 1 レベルの接続のセットを使用すると、調査するまったく新しい資産セットをすばやく導き出すことができます。 追加の再帰を実行する前に、Microsoft は、検出されたエンティティが確認済みインベントリに自動的に追加されるのに十分な強度の接続があるかどうかを判断します。 これらの資産ごとに、検出システムは、使用可能なすべての属性に基づいて自動化された再帰的検索を実行し、第 2 レベルおよび第 3 レベルの接続を見つけます。 この反復的なプロセスにより、組織のオンライン インフラストラクチャに関する詳細情報が提供されるため、検出されず、その後監視されていない可能性のある異種の資産が検出されます。

自動化された攻撃面とカスタマイズされた攻撃対象領域

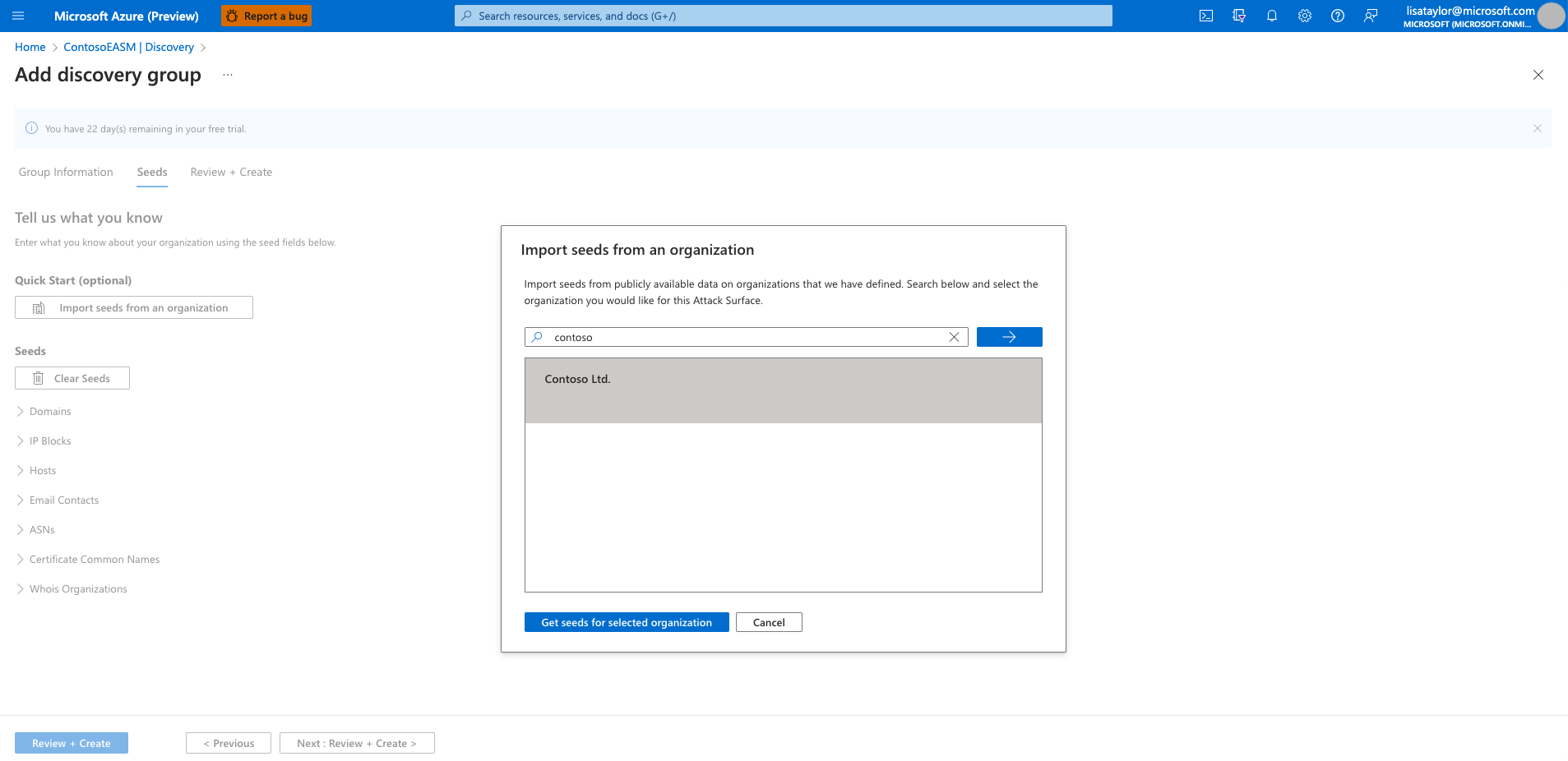

Defender EASM を初めて使用するときは、組織の事前構築済みインベントリにアクセスして、ワークフローをすばやく開始できます。 [はじめに] ページから、ユーザーは組織を検索して、Microsoft によって既に識別されている資産接続に基づいてインベントリをすばやく設定できます。 すべてのユーザーは、カスタム インベントリを作成する前に、組織の事前に構築された攻撃面を検索することをお勧めします。

カスタマイズされたインベントリを構築するために、ユーザーは検出グループを作成して、検出の実行時に使用するシードを整理および管理します。 個別の探索グループを使用すると、ユーザーは検出プロセスを自動化し、シード リストと繰り返し実行スケジュールを構成できます。

確認済在庫と候補資産

検出エンジンが潜在資産と初期シードの間の強いつながりを検出すると、システムはその資産を組織の「確認済みインベントリ」 に自動的に含めます。 このシードへの接続が繰り返しスキャンされ、第 3 レベルまたは第 4 レベルの接続が検出されると、新しく検出された資産の所有権に対するシステムの信頼性が低下します。 同様に、システムは、組織に関連する資産を検出することができますが、直接所有されていない可能性があります。 これらの理由から、新しく検出された資産には、次のいずれかの状態のラベルが付けられます。

| 状態名 | 説明 |

|---|---|

| 承認済みインベントリ | 所有する攻撃面の一部。お客様が直接責任を負うアイテム。 |

| 依存関係 | サード パーティが所有しているが、所有している資産の運用を直接サポートするため、攻撃面の一部であるインフラストラクチャ。 たとえば、Web コンテンツをホストするために IT プロバイダーに依存している場合があります。 ドメイン、ホスト名、ページは「承認済みインベントリ」の一部になりますが、ホストを実行している IP アドレスは「依存関係」として扱うことができます。 |

| 監視のみ | 攻撃面に関連するが、直接制御されておらず、技術的な依存関係もない資産。 たとえば、独立したフランチャイズまたは関連企業に属する資産は、レポートの目的でこのグループを分離するために、「承認済みインベントリ」ではなく「監視のみ」というラベルを付けることができます。 |

| 候補 | 組織の既知のシード資産と何らかの関係があるが、「承認済みインベントリ」としてただちにラベル付けするには十分に強固な関連性がない資産。 これらの候補資産は、所有権を決定するために手動で確認する必要があります。 |

| 調査が必要 | この状態は「候補」状態に似ていますが、この値は、検証のために手動調査が必要な資産に適用されます。 これは、検出された資産間の関連性の強さを評価する、内部生成の信頼度スコアに基づき決定されます。 インフラストラクチャと組織との正確な関係を示すものではなく、この資産が分類方法を決定するために追加のレビューが必要であるというフラグが立てられていることを示しています。 |

資産の詳細は、資産の状態とリレーションシップの正確なマップを維持し、新しく作成された資産を明らかにするために、時間の経過と同時に継続的に更新されます。 検出プロセスは、シードを検出グループに配置することによって管理され、繰り返し再実行するようにスケジュールできます。 インベントリが設定されると、Defender EASM システムは Microsoft の仮想ユーザー テクノロジを使用して資産を継続的にスキャンし、各資産に関する新鮮で詳細なデータを明らかにします。 このプロセスでは、該当するサイト内の各ページのコンテンツと動作を調べて、脆弱性、コンプライアンスの問題、組織に対するその他の潜在的なリスクを特定するために使用できる堅牢な情報を提供します。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示