Microsoft Sentinel プレイブックを使用して、侵害された可能性のあるユーザーを停止する

この記事では、プレイブックとオートメーション ルールを使用してインシデント対応を自動化し、セキュリティの脅威を修復する方法のサンプル シナリオについて説明します。 オートメーション ルールは、Microsoft Sentinel でインシデントをトリアージするのに役立ち、インシデントやアラートに対応してプレイブックを実行するためにも使用されます。 詳細については、「Microsoft Sentinel でのオートメーション: セキュリティ オーケストレーション、オートメーション、応答 (SOAR)」を参照してください。

この記事で説明するサンプル シナリオでは、オートメーション ルールとプレイブックを使用して、侵害された可能性のあるユーザーをインシデントの作成時に停止する方法について説明します。

Note

プレイブックには Azure Logic Apps が利用されているため、追加料金が適用される場合があります。 詳細については、Azure Logic Apps の価格ページを参照してください。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの統合セキュリティ オペレーション プラットフォームの一部として利用できます。 Defender ポータルの Microsoft Sentinel は、運用環境での使用がサポートされるようになりました。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

Azure Logic Apps を使用して Microsoft Sentinel でプレイブックを作成および実行するには、次のロールが必要です。

| ロール | 説明 |

|---|---|

| 所有者 | リソース グループ内のプレイブックへのアクセス権を付与できます。 |

| Logic App Contributor | ロジック アプリを管理し、プレイブックを実行できます。 プレイブックへのアクセス権を付与することはできません。 |

| Logic App Operator | ロジック アプリの読み取り、有効化、無効化を行うことができます。 ロジック アプリの編集や更新を行うことはできません。 |

| Microsoft Sentinel 共同作成者 | プレイブックを分析ルールやオートメーション ルールにアタッチできます。 |

| Microsoft Sentinel レスポンダー | プレイブックを手動で実行するためにインシデントにアクセスできますが、プレイブックを実行することはできません。 |

| Microsoft Sentinel プレイブック オペレーター | プレイブックを手動で実行できます。 |

| Microsoft Sentinel Automation 共同作成者 | オートメーション ルールでプレイブックを実行できるようにします。 このロールは、他の目的では使用されません。 |

[オートメーション] ページの [アクティブなプレイブック] タブに、選択したサブスクリプションで使用できるすべてのアクティブなプレイブックが表示されます。 既定では、プレイブックのリソース グループに Microsoft Sentinel アクセス許可を明確に付与しない限り、プレイブックはそれが属するサブスクリプション内でのみ使用できます。

インシデントに対してプレイブックを実行するために必要な追加のアクセス許可

Microsoft Sentinel は、サービス アカウントを使用して、インシデントに対してプレイブックを実行することで、セキュリティを追加し、オートメーション ルール API を有効にして CI/CD ユースケースをサポートします。 このサービス アカウントは、インシデントによってトリガーされるプレイブックに対して、または特定のインシデントに対して手動でプレイブックを実行するときに使用されます。

この Microsoft Sentinel サービス アカウントには、独自のロールとアクセス許可に加えて、プレイブックが存在するリソース グループに対する独自のアクセス許可セットが、Microsoft Sentinel Automation 共同作成者ロールの形式で必要です。 Microsoft Sentinel は、このロールを付与されると、関連するリソース グループ内の任意のプレイブックを手動で、またはオートメーション ルールから実行できます。

Microsoft Sentinel に必要なアクセス許可を付与するには、所有者またはユーザー アクセス管理者のロールが必要です。 プレイブックを実行するには、実行するプレイブックを含むリソース グループに対するロジック アプリの共同作成者ロールも必要です。

侵害された可能性のあるユーザーを停止する

SOC チームは、侵害された可能性のあるユーザーがネットワーク内を動き回って情報を盗むことができないようにしたいと考えています。 このようなシナリオを処理するために、侵害されたユーザーを検出するルールによって生成されたインシデントに対する、自動化された多面的な対応を作成することをお勧めします。

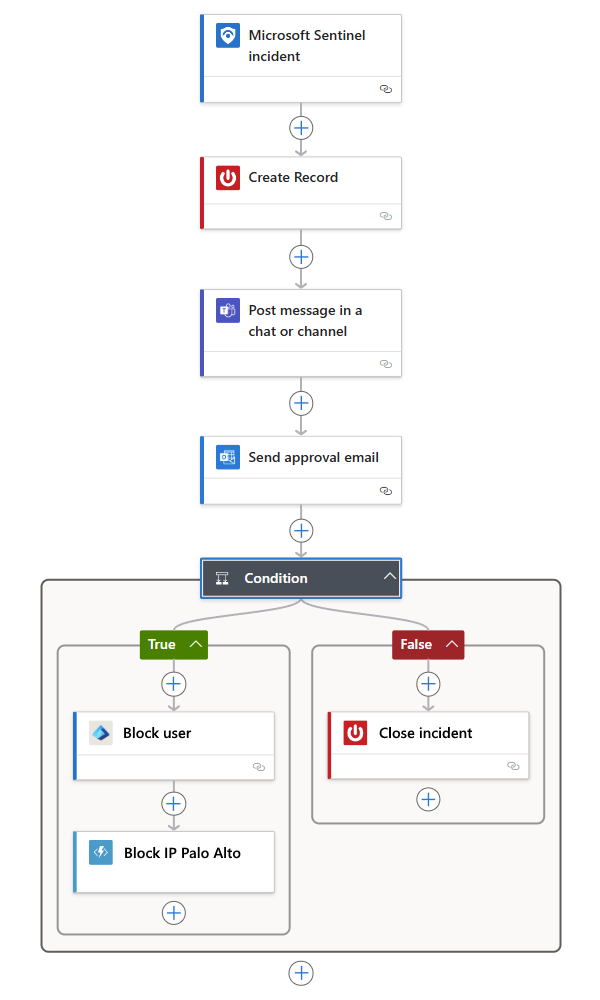

次のフローを使用するようにオートメーション ルールとプレイブックを構成します。

侵害された可能性のあるユーザーに対してインシデントが作成され、プレイブックを呼び出すオートメーション ルールがトリガーされます。

プレイブックは、ServiceNow などの IT チケット システムでチケットを開きます。

プレイブックは、セキュリティ アナリストがインシデントを認識できるように、Microsoft Teams または Slack のセキュリティ オペレーション チャンネルへのメッセージの送信も行います。

プレイブックは、シニア ネットワーク管理者とセキュリティ管理者に対して、インシデントのすべての情報のメール メッセージでの送信も行います。メール メッセージには、[ブロック] および [無視] のユーザー オプション ボタンが含まれます。

プレイブックは管理者からの応答を待機し、それを受け取ってから次の手順に進みます。

管理者が [ブロック] を選択した場合、プレイブックは、ユーザーを無効にするコマンドを Microsoft Entra ID に、IP アドレスをブロックするコマンドをファイアウォールに送信します。

管理者が [無視] を選択した場合、Microsoft Sentinel のインシデントと ServiceNow のチケットがプレイブックによって終了されます。

次のスクリーンショットは、このサンプル プレイブックの作成に追加することが考えられるるアクションと条件を示しています。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示