Microsoft Sentinel のベスト プラクティス

ベスト プラクティスのガイダンスは、Microsoft Sentinel の技術ドキュメント全体において提供されています。 この記事では、Microsoft Sentinel をデプロイ、管理、使用する場合に利用できる主要ないくつかのガイダンスに焦点を当てます。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの統合セキュリティ オペレーション プラットフォームの一部として利用できます。 Defender ポータルの Microsoft Sentinel は、運用環境での使用がサポートされるようになりました。 詳細については、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

Microsoft Sentinel の設定

Microsoft Sentinel のデプロイ ガイドから始めます。 このデプロイ ガイドでは、Microsoft Sentinel のデプロイについて、計画、デプロイ、微調整するための大まかな手順が説明されています。 このガイドで、デプロイの各ステージに関する詳細なガイダンスへのリンクを選択します。

Microsoft のセキュリティ サービスの統合

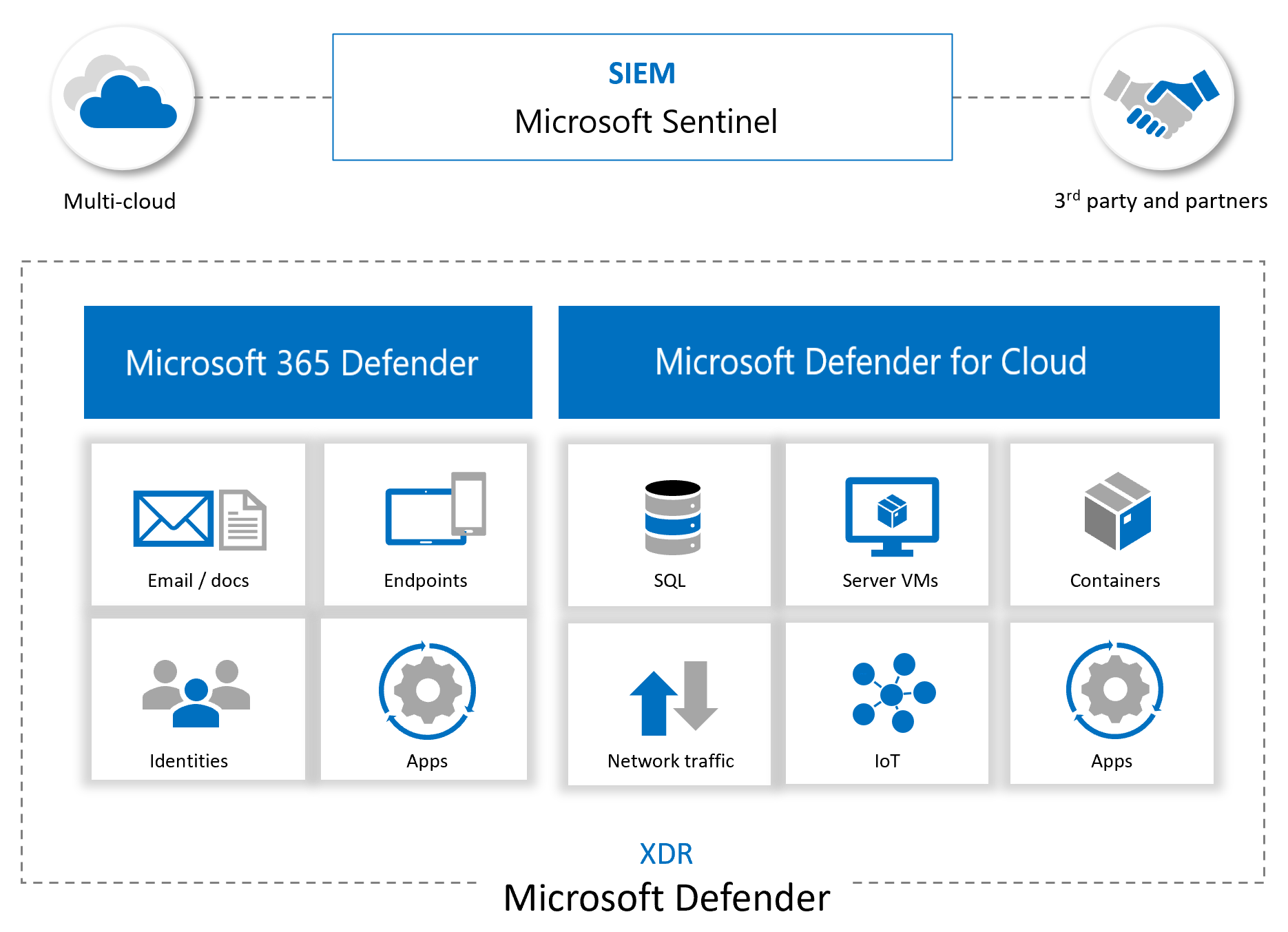

Microsoft Sentinel は、ワークスペースにデータを送信するコンポーネントによって強化されており、他の Microsoft サービスとの統合によってより強力になります。 Microsoft Defender for Cloud Apps、Microsoft Defender for Endpoint、Microsoft Defender for Identity などの製品に取り込まれたログは、これらのサービスにより検知情報が作成され、その検知情報が Microsoft Sentinel に提供されます。 また、ログを Microsoft Sentinel に直接取り込んで、イベントやインシデントの全体像を把握することもできます。

たとえば次の図は、Microsoft Sentinel がどのように他の Microsoft サービスやマルチクラウド、パートナーのプラットフォームからデータを取り込み、環境のカバレッジを提供するかを示しています。

Microsoft Sentinel は、他のソースからアラートやログを取り込むだけでなく、以下のような機能も備えています。

- 取り込んだ情報を機械学習で利用することで、より優れたイベントの相関、アラートの集約、異常検知などが可能になります。

- ワークブックを使って、トレンドや関連情報、管理業務や調査に使用する主要データを示すインタラクティブなビジュアルを構築し、提示します。

- アラートに対応するためのプレイブックを実行し、情報の収集、アイテムに対するアクションの実行、各種プラットフォームへの通知の送信を行います。

- ServiceNow や Jira などのパートナー プラットフォームと統合し、SOC チームに必要なサービスを提供します。

- 脅威インテリジェンス プラットフォームからエンリッチメント フィードを取り込み、フェッチし、調査のための貴重なデータを提供します。

他のサービスやプロバイダーからのデータの統合についての詳細は、「Microsoft Sentinel のデータ コネクタ」を参照してください。

Microsoft Sentinel を Microsoft Defender ポータルにオンボードして、インシデント管理や高度なハンティングなどの Microsoft Defender XDR の機能と統合することを検討してください。 詳細については、次の記事をご覧ください。

インシデントの管理と対応

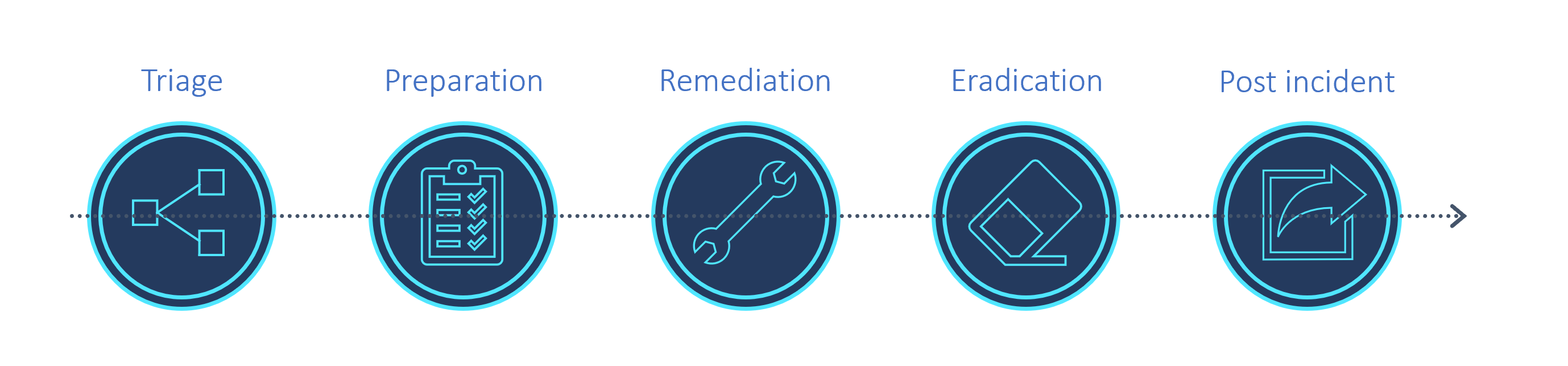

次の図は、インシデント管理と応答プロセスで推奨される手順を示しています。

次の表では、インシデントの管理と対応に Microsoft Sentinel の機能を使用する方法について、概要を説明しています。 詳細については、「Microsoft Azure Sentinel でインシデントを調査する」を参照してください。

| 機能 | ベスト プラクティス |

|---|---|

| インシデント | 生成されたインシデントはすべて [インシデント] ページに表示されます。このページは、トリアージおよび早期調査の中心地として機能します。 [インシデント] ページには、タイトル、重大度、関連するアラート、ログ、および関心のあるエンティティが一覧表示されます。 インシデントには、収集されたログや、インシデントに関連するすべてのツールへのクイック ジャンプも用意されています。 |

| 調査グラフ | [インシデント] ページは調査グラフと連動しています。これは、ユーザーがアラートを調査して深く掘り下げ、攻撃の全容を示すことができるインタラクティブなツールです。 その後、ユーザーはイベントのタイムラインを構築し、脅威チェーンの範囲を検出できます。 アカウント、Url、IP アドレス、ホスト名、アクティビティ、タイムラインなどの主要なエンティティを検出します。 このデータを使用して、偽陽性があるかどうかを把握します。この場合、インシデントを直接閉じることができます。 インシデントが真陽性であることが判明した場合、 [インシデント] ページから直接アクションを起こし、ログやエンティティを調査し、脅威の連鎖を検査します。 脅威を特定し、アクション プランを作成したら、Microsoft Sentinel の他のツールおよび他の Microsoft セキュリティサービスを使用して、引き続き調査を行います。 |

| 情報の視覚化 | 環境で発生していることを視覚化し分析情報を入手するには、まず Microsoft Sentinel の概要ダッシュボードを見て、組織のセキュリティ態勢を把握します。 詳細については、「収集データを視覚化する」を参照してください。 Microsoft Sentinel の概要ページの情報や傾向以外に、ブックも重要な調査ツールとなります。 たとえば、調査分析情報ブックを使用して、関連付けられているエンティティやアラートと共に特定のインシデントを調査します。 このブックを使用すると、関連するログ、アクション、およびアラートを表示することで、エンティティをより深く掘り下げていくことができます。 |

| 脅威の捜索 | 根本原因の調査と検索では、組み込みの脅威検索クエリを実行し、セキュリティ侵害の兆候について結果を確認します。 詳細については、「Microsoft Sentinel の脅威ハンティング」を参照してください。 調査中、または脅威の修復と根絶に関する措置を講じた後、ライブストリームを使用します。 ライブストリームを使用すると、残存する悪意あるイベントがないかどうかや、悪意のあるイベントがまだ継続しているかどうかをリアルタイムで監視できます。 |

| エンティティの動作 | Microsoft Sentinel のエンティティ行動を使用すると、ユーザーは特定のエンティティのアクションとアラートの確認や調査を行えます (アカウントやホスト名の調査など)。 詳細については、以下を参照してください: - Microsoft Sentinel でのユーザーとエンティティの動作分析 (UEBA) の有効化 - UEBA データを使用したインシデントの調査 - Microsoft Sentinel UEBA エンリッチメント リファレンス |

| ウォッチリスト | 取り込まれたデータと、エンリッチ データなど外部ソースからのデータを結合するウォッチリストを使用します。 たとえば、組織または最近終了した従業員が使用する IP アドレス範囲のリストを作成します。 プレイブックでウォッチリストを使用することで、悪意のある IP アドレスをウォッチリストに追加するなど、エンリッチメント データを収集し、検知、脅威のハンティングや調査の際に使用できます。 インシデントの発生時にはウォッチリストを使用して調査データを格納し、調査が完了したらそれらを削除して、機密データが表示されないようにします。 詳細については、「Microsoft Sentinel のウォッチリスト」を参照してください。 |

実行する標準 SOC アクティビティ

継続的なセキュリティのベストプラクティスを確保するために、次の Microsoft Sentinel アクティビティを定期的にスケジュール設定します。

毎日のタスク

インシデントをトリアージして調査します。 Microsoft Sentinel [インシデント] ページで、現在設定されている分析ルールによって生成された新しいインシデントを確認し、新しいインシデントの調査を開始します。 詳細については、「Microsoft Azure Sentinel でインシデントを調査する」を参照してください。

ハンティング クエリとブックマークを確認します。 すべての組み込みクエリの結果を確認し、既存のハンティング クエリとブックマークを更新します。 新しいインシデントを手動で生成するか、該当する場合は古いインシデントを更新します。 詳細については、次を参照してください。

分析ルール。 新しくリリースされたルールと最近接続されたデータ コネクタから新たに利用可能になったルールなど、必要に応じて新しい分析ルールを確認し、有効にします。

データ コネクタ。 各データコネクタから受信した最後のログの状態、日付、時刻を確認し、データが流れていることを確認します。 新しいコネクタを検査しインジェストを調査して、指定の制限を超えていないことを確認します。 詳細については、「データ コレクションのベスト プラクティス」と「データ ソースの接続」を参照してください。

Log Analytics エージェント。 サーバーとワークステーションのワークスペースへの接続が有効なことを確認し、失敗した接続のトラブルシューティングと修復を行います。 詳細については、「Log Analytics エージェントの概要」を参照してください。

プレイブックのエラー。 プレイブックの状態を確認し、エラーが発生した場合はトラブルシューティングを行います。 詳細については、「チュートリアル: Microsoft Sentinel の自動化ルールでプレイブックを使用して脅威に対応する」を参照してください。

毎週行うタスク

ソリューションまたはスタンドアロン コンテンツのコンテンツ レビュー。 インストールされているソリューションまたはスタンドアロン コンテンツのコンテンツ更新プログラムをコンテンツ ハブから取得します。 分析ルール、ブック、ハンティング クエリ、プレイブックなど、環境にとって価値のある新しいソリューションまたはスタンドアロン コンテンツを確認します。

Microsoft Sentinel の監査。 Microsoft Sentinel のアクティビティをレビューして、誰が分析ルールやブックマークなどのリソースの更新や削除を行ったかを確認します。 詳細については、「Microsoft Sentinel クエリとアクティビティの監査」をご覧ください。

毎月行うタスク

ユーザーのアクセスを確認。 ユーザーのアクセス許可を確認し、無効なユーザーを検査します。 詳細については、「Microsoft Sentinel のアクセス許可」を参照してください。

Log Analytics ワークスペースの確認。 Log Analytics ワークスペースのデータ保持ポリシーが組織のポリシーと引き続き整合していることを確認します。 詳細については、「データ保持ポリシー」と、「Azure Data Explorer の統合によるログの長期保存」を参照してください。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示