Microsoft Sentinel と Microsoft Purview を統合する (パブリック プレビュー)

Microsoft Purview によって、組織に対し機密情報が格納されている場所に可視性が提供され、リスクの高いデータを保護するために、優先順位を付けることができます。 詳細については、「Microsoft Purview データ ガバナンスに関するドキュメント」を参照してください

Microsoft Purview と Microsoft Sentinel を統合することで、Microsoft Sentinel に表示される大量のインシデントや脅威を絞り込んだり、着手すべき最も重要な領域を解釈したりすることができます。

まず、データ コネクタを使用して Microsoft Purview ログを Microsoft Sentinel に取り込みます。 次に、Microsoft Sentinel ブックを使用して、スキャンされた資産、検出された分類、Microsoft Purview によって適用されたラベルなどのデータを表示します。 分析ルールを使用して、データの機密性の変化に関するアラートを作成します。

Microsoft Purview ブックと分析ルールを組織のニーズに最適となるようカスタマイズし、Microsoft Purview ログと他のソースから取り込まれたデータを組み合わせて、Microsoft Sentinel 内に豊富な分析情報を作成します。

重要

Microsoft Purview ソリューションは プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

この記事では、次の内容について説明します。

- Microsoft Purview 用の Microsoft Sentinel ソリューションをインストールする

- Microsoft Purview データ コネクタを有効にする

- Microsoft Purview ソリューションを使用して Microsoft Sentinel ワークスペースにデプロイされたブックのルールおよび分析のルールについての詳細

前提条件

開始前に、Microsoft Sentinel ワークスペースと Microsoft Purview の両方がオンボードされていること、およびユーザーが次のロールを持っていることをご確認ください。

Microsoft Purview アカウントの所有者または共同作成者ロール (診断設定を定義し、データ コネクタを構成するため)。

書き込みアクセス許可を持つ Microsoft Sentinel 共同作成者ロールで、データ コネクタを有効にし、ブックを表示し、分析ルールを作成します。

Microsoft Purview ソリューションをイントールする

Microsoft Purview ソリューションは、Microsoft Purview データ専用に構成されたデータ コネクタ、ブック、および分析ルールを含む、バンドルされたコンテンツのセットです。

ヒント

Microsoft Sentinel ソリューションでは、単一のプロセスを使用して、特定のデータ コネクタ用の Microsoft Sentinel セキュリティ コンテンツをオンボードできます。

ソリューションをインストールするには

Microsoft Sentinel の [コンテンツ管理] で、[コンテンツ ハブ] を選択し、Microsoft Purview ソリューションを見つけます。

右下にある [詳細の表示] を選択し、[作成] を選択します。 ソリューションをインストールするサブスクリプション、リソース グループ、ワークスペースを選択し、デプロイされるデータ コネクタと関連するセキュリティ コンテンツを確認します。

完了したら、ソリューションをインストールするために [確認と作成] を選択します。

詳細については、Microsoft Sentinel のコンテンツとソリューションに関するページと、「すぐに使えるコンテンツとソリューションを一元的に検出してデプロイする」を参照してください。

Microsoft Sentinel での Microsoft Purview データの取り込みを開始する

Microsoft Purview のデータ機密度ログが Microsoft Sentinel に送信するように診断設定を構成し、Microsoft Purview スキャンを実行してデータの取り込みを開始します。

診断設定では、フル スキャンが実行された後、または増分スキャン中に変更が検出された場合にのみ、ログ イベントが送信されます。 通常、Microsoft Sentinel にログが表示されるまでに約 10 から 15 分かかります。

ヒント

データ コネクタを有効にする手順については、「Microsoft Purview データ コネクタ」のページの「Microsoft Sentinel」にもあります。

データ機密度ログを Microsoft Sentinel に流すには、次のようにします。

Azure ポータルで Microsoft Purview アカウントに移動し、[診断設定] を選択します。

![Microsoft Purview アカウントの [診断設定] ページのスクリーンショット。](media/purview-solution/diagnostics-settings.png)

[+ 診断設定の追加] を選択し、Microsoft Purview から Microsoft Sentinel にログを送信するための新しい設定を構成します。

- 設定のわかりやすい名前を入力します。

- [ログ] で、[DataSensitivityLogEvent] を選択します。

- [宛先の詳細] で、[Log Analytics ワークスペースに送信] を選択し、Microsoft Sentinel に使用するサブスクリプションとワークスペースの詳細を選択します。

[保存] を選択します。

詳細については、「診断設定ベースの接続を使用して Microsoft Sentinel を他の Microsoft サービスに接続する」を参照してください。

Microsoft Purview スキャンを実行し、Microsoft Sentinel でデータを表示するには、次のようにします。

Microsoft Purview で、リソースのフルスキャンを実行します。 詳細については、「Microsoft Purview でデータ ソースをスキャンする」を参照してください。

Microsoft Purview のスキャンが完了したら、Microsoft Sentinel の Microsoft Purview データ コネクタに戻り、データが受信されたことを確認します。

Microsoft Purview によって検出された最近のデータを表示する

Microsoft Purview ソリューションでは、汎用ルールやカスタマイズされたルールなど、すぐに利用できる 2 つの分析ルール テンプレートが提供されます。

- 汎用バージョンの「過去 24 時間以内に検出された機密データ」では、Microsoft Purview スキャン中にデータ資産全体で見つかった分類に関する検出を監視します。

- カスタマイズされたバージョンの、過去 24 時間に検出された機密データデータ - カスタマイズでは、監視を行い、指定した分類 (社会保障番号など) が検出されるたびにアラートが生成されます。

この手順に従い、特定の分類、機密度ラベル、ソース リージョンなどを持つ資産を検出するように Microsoft Purview の分析ルールのクエリをカスタマイズします。 Microsoft Sentinel の他のデータで生成されたデータを組み合わせて、検出とアラートを強化します。

注意

Microsoft Sentinel の分析ルールは、疑わしいアクティビティが検出されたときにアラートをトリガーする KQL クエリです。 ルールをカスタマイズしてグループ化し、SOC チームが調査するインシデントを作成します。

Microsoft Purview の分析ルール テンプレートを変更する

Microsoft Sentinel で、[構成] の [分析]>[アクティブなルール] を選択し、[過去 24 時間で検出された機密データ - カスタマイズ] という名前のルールを探します。

既定では、Microsoft Sentinel ソリューションによって作成された分析ルールは無効に設定されます。 続行する前に、ワークスペースのルールを有効にしてください。

ルールを選択し、右下にある [編集] を選択します。

分析ルール ウィザードの [全般] タブの下部にある [状態] を [有効] に切り替えます。

[ルール ロジックの設定] タブで、[ルール クエリ] を調整して、アラートを生成するデータ フィールドと分類をクエリします。 クエリに含めることができる内容の詳細については、以下を参照してください。

- サポートされるデータ フィールドは、PurviewDataSensitivityLogs テーブルの列です。

- サポートされている分類

書式設定されたクエリの構文は次のとおりです:

| where {data-field} contains {specified-string}次に例を示します。

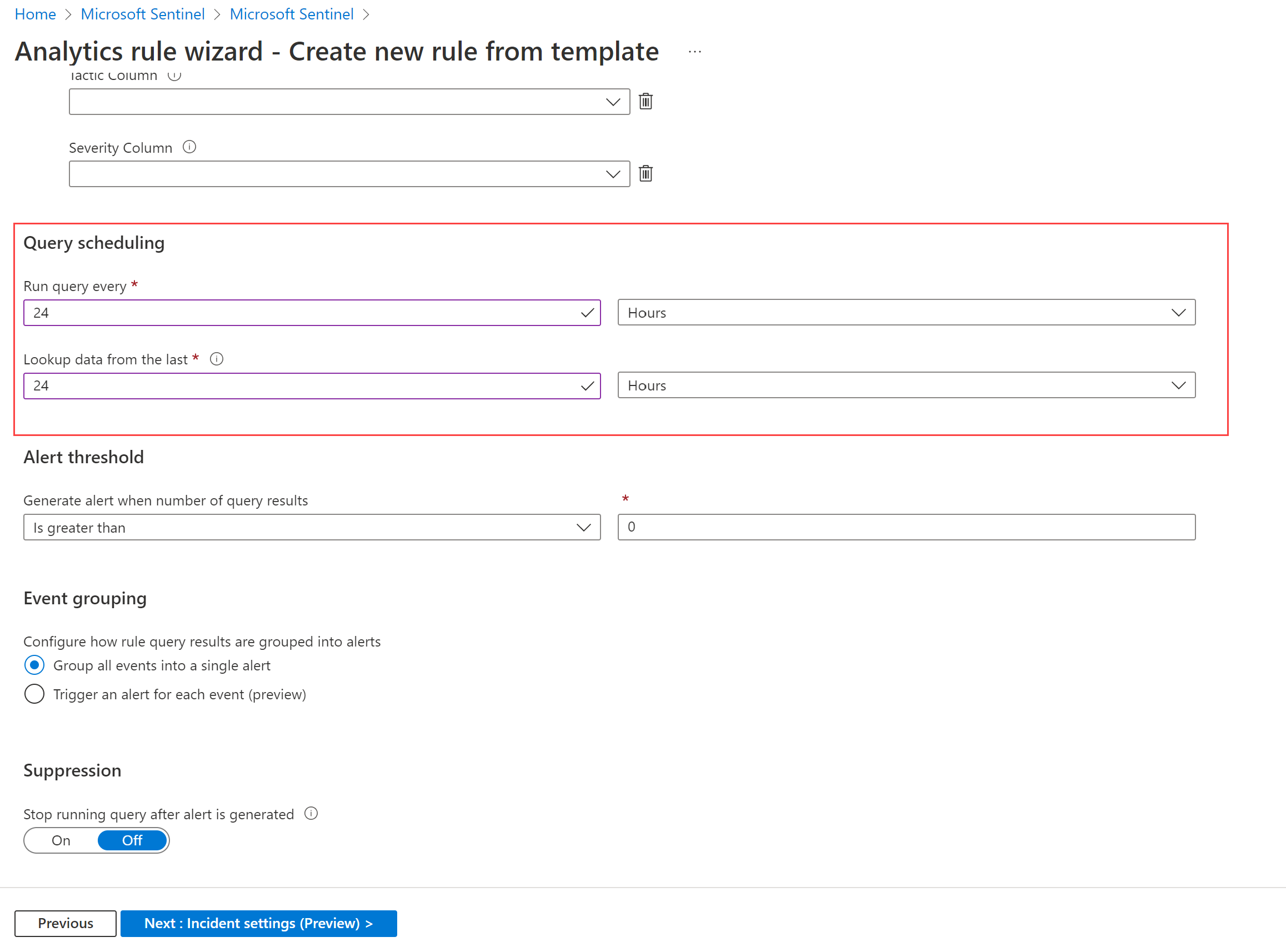

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)[クエリ スケジュール] で、過去 24 時間以内に検出されたデータがルールで表示されるように設定を定義します。 また [イベント グループ] を設定して、すべてのイベントを 1 つのアラートにまとめることもお勧めします。

必要に応じて、[インシデントの設定] タブと [自動応答] タブをカスタマイズします。 たとえば、[インシデントの設定] タブで、[この分析ルールによってトリガーされるアラートからインシデントを作成する] が選択されていることを確認します。

[確認と更新] タブで [保存] を選択します。

詳細については、「脅威を検出するためのカスタム分析ルールを作成する」を参照してください。

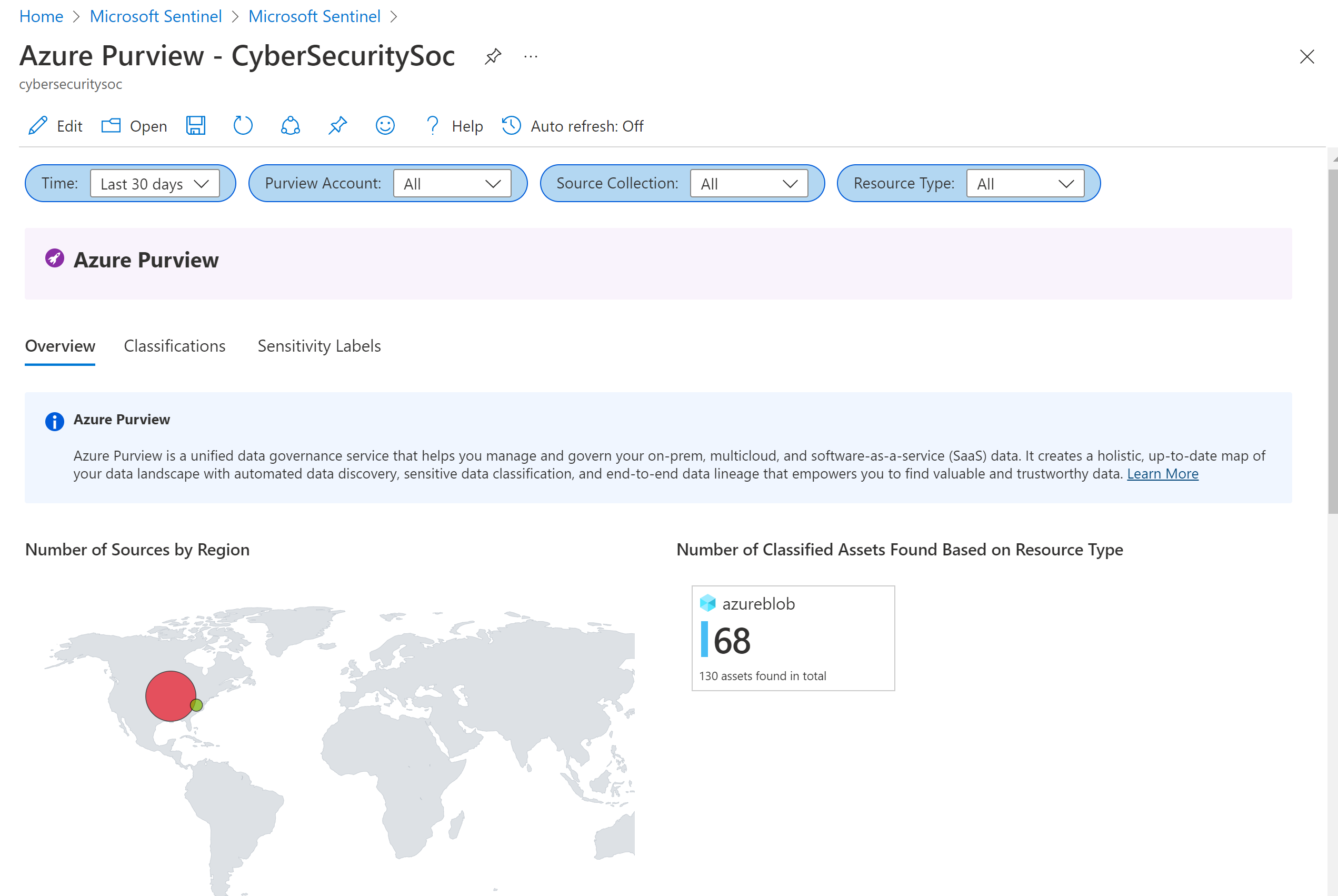

Microsoft Sentinel ブックで Microsoft Purview データを表示する

Microsoft Sentinel の [脅威管理] で、[Workbooks]>[My workbooks] を選択し、Microsoft Purview ソリューションと共にデプロイされた Microsoft Purview ブックを見つけます。 ブックを開き、必要に応じてパラメーターをカスタマイズします。

Microsoft Purview ブックには、次のタブが表示されます。

- [概要]: データが配置されているリージョンとリソースの種類が表示されます。

- [分類]: クレジット カード番号など、指定された分類を含む資産が表示されます。

- [秘密度ラベル]: 機密ラベルを持つ資産と、現在ラベルがない資産が表示されます。

Microsoft Purview ブックをドリルダウンするには、次のようにします。

- 特定のデータ ソースを選択して、Azure 内のそのリソースに移動します。

- 資産パスのリンクを選択すると、すべてのデータ フィールドが取り込まれたログに共有され、詳細が表示されます。

- [データ ソース]、[分類]、または [秘密度ラベル] テーブル内の行を選択して、構成された資産レベル データをフィルター処理します。

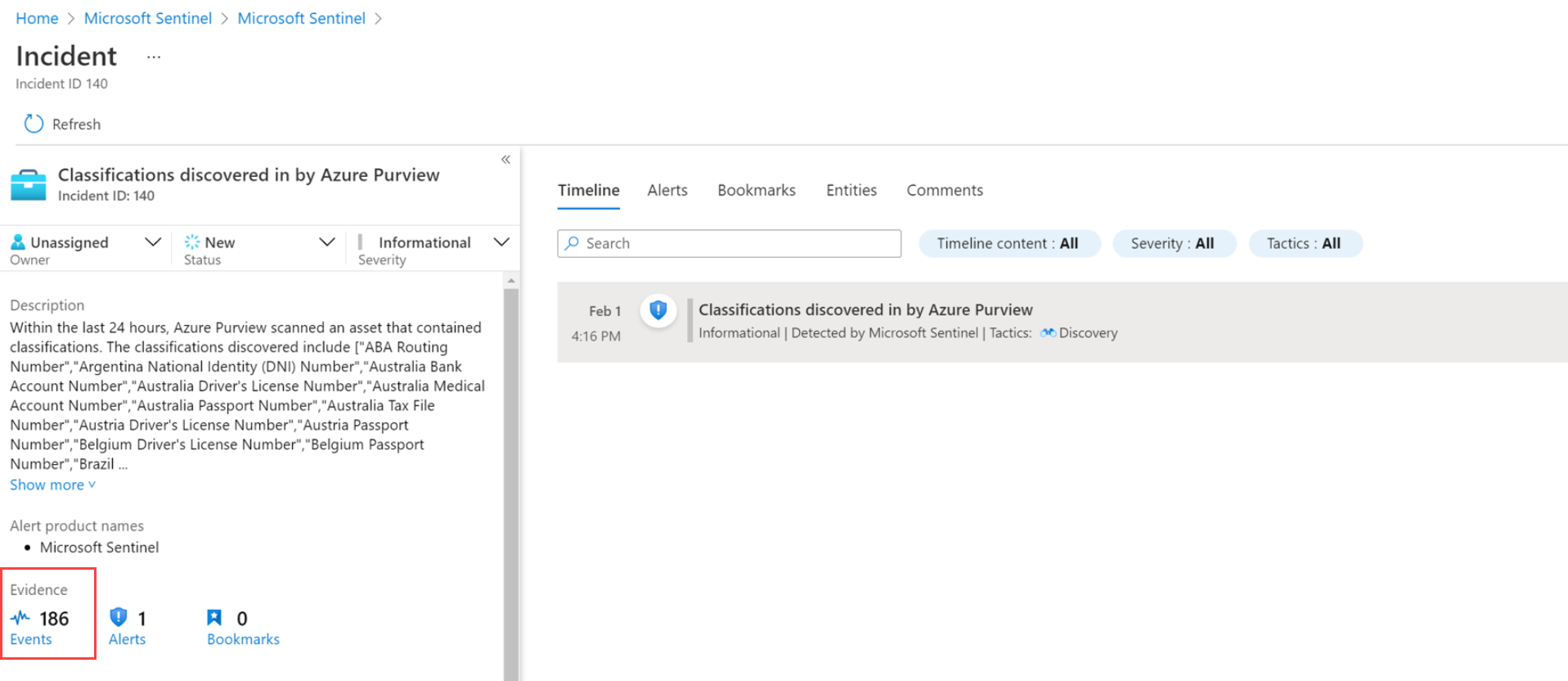

Microsoft Purview イベントによってトリガーされたインシデントを調査する

Microsoft Purview の分析ルールによってトリガーされたインシデントを調査するときに、インシデントの [イベント] に含まれる資産と分類に関する詳細情報を確認します。

次に例を示します。

次のステップ

詳細については、次を参照してください。