P2S VPN ユーザーの Microsoft Entra ID 多要素認証 (MFA) を有効にする

アクセスを許可する前にユーザーに認証の第 2 要素の入力を求めるメッセージを表示する場合は、Microsoft Entra 多要素認証 (MFA) を構成できます。 MFA はユーザー単位で構成できます。または、条件付きアクセスを介して MFA を利用することもできます。

- ユーザーごとの MFA は、追加料金なしで有効にすることができます。 ユーザーごとに MFA を有効にすると、ユーザーは Microsoft Entra テナントに関連付けられているすべてのアプリケーションに対して第 2 要素認証を求められます。 手順については、オプション 1 を参照してください。

- 条件付きアクセスを使用すると、2番目の要素をどのように昇格するかをきめ細かく制御できます。 VPN のみに MFA を割り当て、Microsoft Entra テナントに関連付けられている他のアプリケーションを除外できます。 構成手順については、選択肢 2 を参照してください。 条件付きアクセスの詳細については、「条件付きアクセスとは?」を参照してください。

認証を有効にする

- [Microsoft Entra ID] -> Enterprise アプリケーション -> [すべてのアプリケーション] に移動します。

- [エンタープライズ アプリケーション - すべてのアプリケーション] ページで、[Azure VPN]を選択します。

サインインの設定を構成する

[Azure VPN のプロパティ] ページで、サインインの設定を構成します。

- ユーザーのサインインを有効にしますか? で、はいを選択します。 この設定により、AD テナントのすべてのユーザーが、VPN に正常に接続できるようになります。

- ユーザー割り当てが必用ですか?で、Azure VPN に対するアクセス許可を持つユーザーのみにサインインを制限する場合は、はいを選択します。

- 変更を保存します。

オプション 1 - ユーザーアクセスごと

MFA ページを開く

- Azure portal にサインインします。

- [Microsoft Entra ID] -> [ユーザー] に移動します。

- [ユーザー - すべてのユーザー] ページで、[ユーザーごとの MFA] を選択して、[ユーザーごとの多要素認証] ページを開きます。

[ユーザーの選択]

- [multi-factor authentication] のページで、MFA を有効にするユーザーを選択します。

- [MFA の有効化] を選択します。

オプション 2 - 条件付きアクセス

条件付きアクセスを使用すると、アプリケーションごとにきめ細かなアクセス制御を行うことができます。 条件付きアクセスを使用するには、条件付きアクセス規則の対象となるユーザーに Microsoft Entra ID P1 または P2 以上のライセンスが適用されている必要があります。 詳細については、「条件付きアクセスとは?」を参照してください。

[Microsoft Entra ID - エンタープライズ アプリケーション - すべてのアプリケーション] ページに移動し、[Azure VPN] をクリックします。

- [条件付きアクセス] をクリックします。

- [新しいポリシー] をクリックして [新規] ウィンドウを開きます。

[新規] ペインの [割り当て] -> [ユーザーとグループ] に移動します。 [ユーザーおよびグループ] -> [含む] タブで次のようにします。

- [ユーザーとグループの選択] をクリックします。

- [ユーザーとグループ] をクリックします。

- [Select] をクリックして、MFA の影響を受けるグループまたはユーザーのセットを選択します。

- [Done] をクリックします。

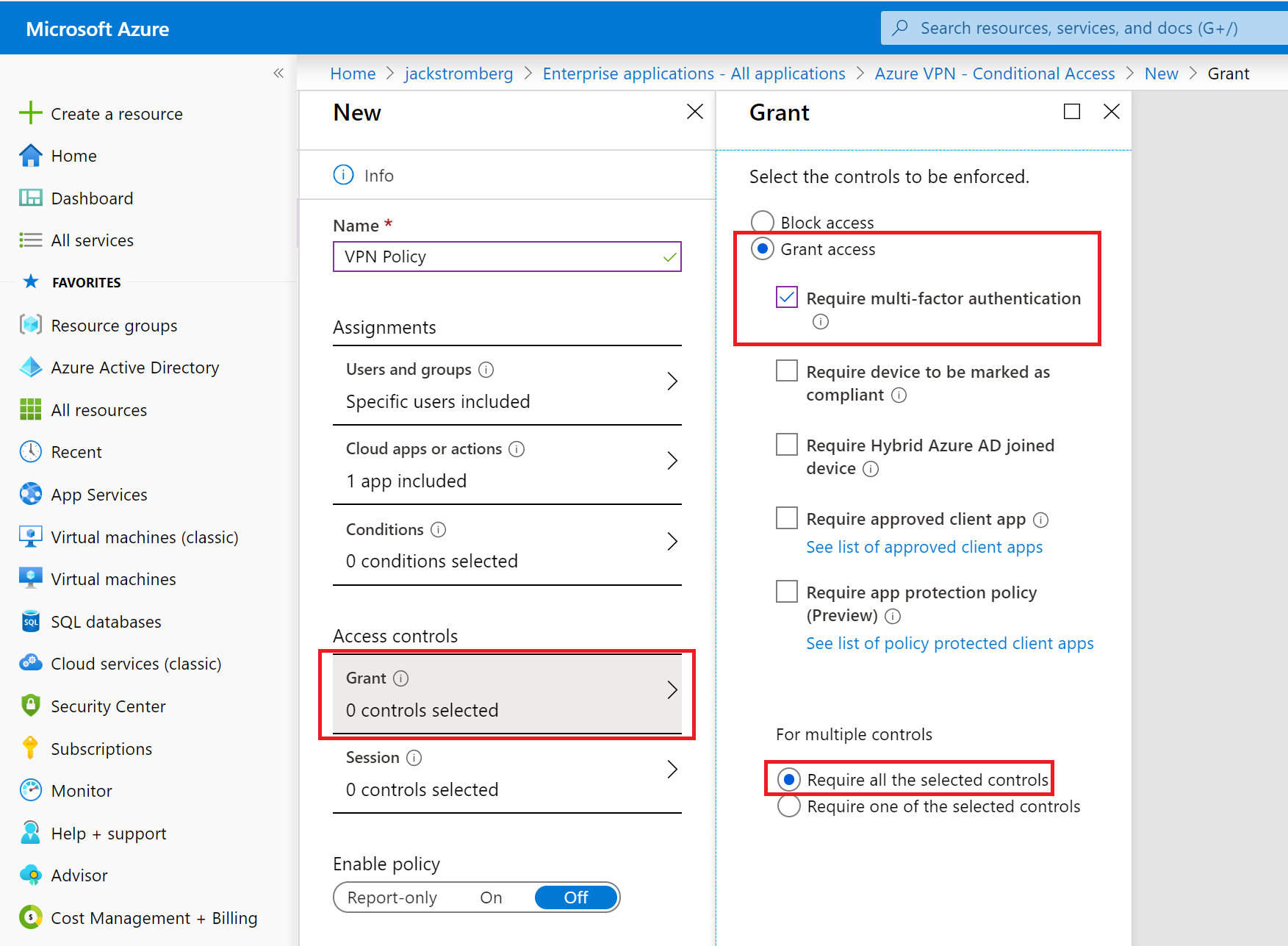

[新規] ペインの [アクセスの制御] -> [許可] ペインに移動します。

- [アクセス権の付与] をクリックします。

- [多要素認証が必要です] をクリックします。

- [選択したコントロールすべてが必要] をクリックします。

- [選択] をクリックします。

ポリシーを有効化する セクション:

- [ON] を選択します。

- [作成] をクリックして、ポリシーを作成します。

次のステップ

仮想ネットワークに接続するには、VPN クライアント プロファイルを作成し、構成する必要があります。 「VPN クライアントを P2S VPN 接続用に構成する」を参照してください。