Microsoft Defender for Cloud Appsアクセスポリシーを作成します

Microsoft Defender for Cloud Apps アクセス ポリシーは、条件付きアクセス アプリ制御を使用して、クラウド アプリへのアクセスをリアルタイムで監視および制御します。 アクセス ポリシーでは、ユーザー、場所、デバイス、アプリに基づいてアクセスを制御し、どのデバイスでもサポートされています。

ホスト アプリ用に作成されたポリシーは、関連するリソース アプリには接続されません。 たとえば、Teams、Exchange、Gmail 用に作成したアクセス ポリシーは、SharePoint、OneDrive、Google Drive には接続されません。 ホスト アプリに加えてリソース アプリのポリシーが必要な場合は、別のポリシーを作成します。

ヒント

通常、セッションの監視中にアクセスを許可する場合や、特定のセッション アクティビティを制限する場合は、代わりにセッション ポリシーを作成します。 詳しくは、「セッション ポリシー」をご覧ください。

前提条件

開始する前に、次の前提条件を満たしていることを確認してください。

Defender for Cloud Apps ライセンス (スタンドアロン ライセンスまたは別のライセンスの一部)。

Microsoft Entra ID P1 のライセンス (スタンドアロン ライセンスまたは別のライセンスの一部)。

Microsoft 以外の IdP を使用している場合は、ID プロバイダー (IdP) ソリューションに必要なライセンス。

条件付きアクセス アプリ制御にオンボードされた関連アプリ。 Microsoft Entra ID アプリは自動的にオンボードされますが、Microsoft 以外の IdP アプリは手動でオンボードする必要があります。

Microsoft 以外の IdP を使用している場合は、IdP が Microsoft Defender for Cloud Apps と連携するように構成されていることも確認してください。 詳細については、以下を参照してください:

アクセス ポリシーを機能させるには、トラフィックを制御するアクセス許可を作成する Microsoft Entra ID 条件付きアクセス ポリシーも必要です。

サンプル: Defender for Cloud Apps で使用する Microsoft Entra ID 条件付きアクセス ポリシーを作成する

この手順では、Defender for Cloud Apps で使用する条件付きアクセス ポリシーを作成する方法の概要例を示します。

Microsoft Entra ID 条件付きアクセスで、 新しいポリシーの作成を選択します。

ポリシーに意味のある名前を入力し、 セッション の下のリンクを選択して、ポリシーにコントロールを追加します。

セッション領域で、アプリの条件付きアクセス制御を使用するを選択します。

ユーザー領域で、すべてのユーザーを含めるか、特定のユーザーとグループのみを含めるかを選択します。

条件およびクライアント アプリ領域で、ポリシーに含める条件とクライアント アプリを選択します。

レポート専用をオンに切り替えて、 作成を選択してポリシーを保存します。

Microsoft Entra ID は、ブラウザーベースのポリシーと非ブラウザーベースのポリシーの両方をサポートしています。 セキュリティ範囲を拡大するために、両方のタイプを作成することをお勧めします。

この手順を繰り返して、ブラウザーベース以外の条件付きアクセス ポリシーを作成します。 クライアント アプリ 領域で、構成 オプションを はい に切り替えます。 次に、「モダン認証クライアント」 の下にある 「ブラウザー」 オプションをオフにします。 その他のデフォルトの選択はすべて選択したままにします。

詳細については、「条件付きアクセス ポリシー」および「条件付きアクセス ポリシーの構築」を参照してください。

Defender for Cloud Apps アクセス ポリシーを作成する

この手順では、Defender for Cloud Apps で新しいアクセス ポリシーを作成する方法について説明します。

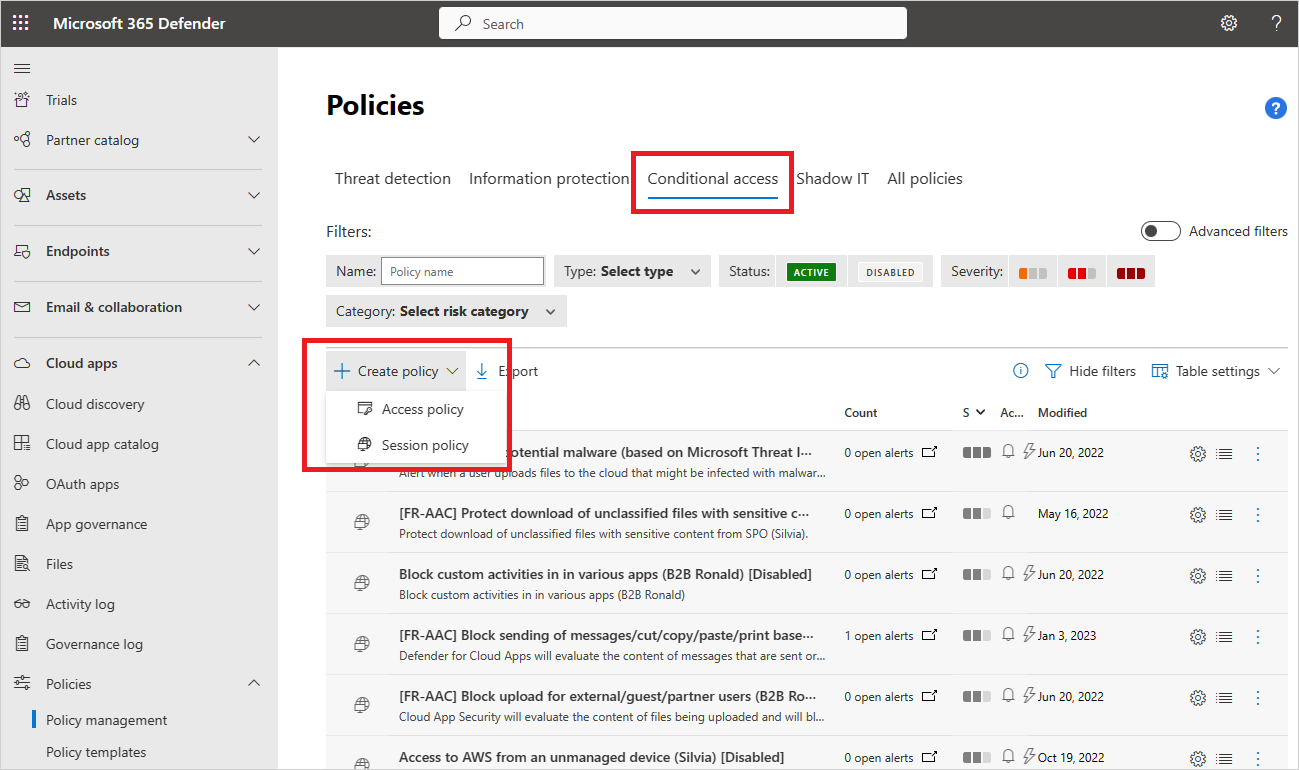

Microsoft Defender XDR で、 [クラウド アプリ] > [ポリシー] > [ポリシー管理] > [条件付きアクセス] タブを選択します。

[ポリシーの作成]>[アクセス ポリシー] を選択します。 次に例を示します。

[アクセス ポリシーの作成] ページで次の基本情報を入力します。

名前 説明 ポリシー名 ポリシーのわかりやすい名前 (例: アンマネージド デバイスからのアクセスをブロック) ポリシー重要度 ポリシーに適用する重大度を選択します。 カテゴリ [アクセス制御] の既定値はそのまま使用する 説明 チームがその目的を理解するのに役立つ、ポリシーのわかりやすい説明 (省略可) を入力します。 [次のすべてに一致するアクティビティ] 領域で、ポリシーに適用する追加のアクティビティ フィルターを選びます。 フィルターには次のオプションがあります。

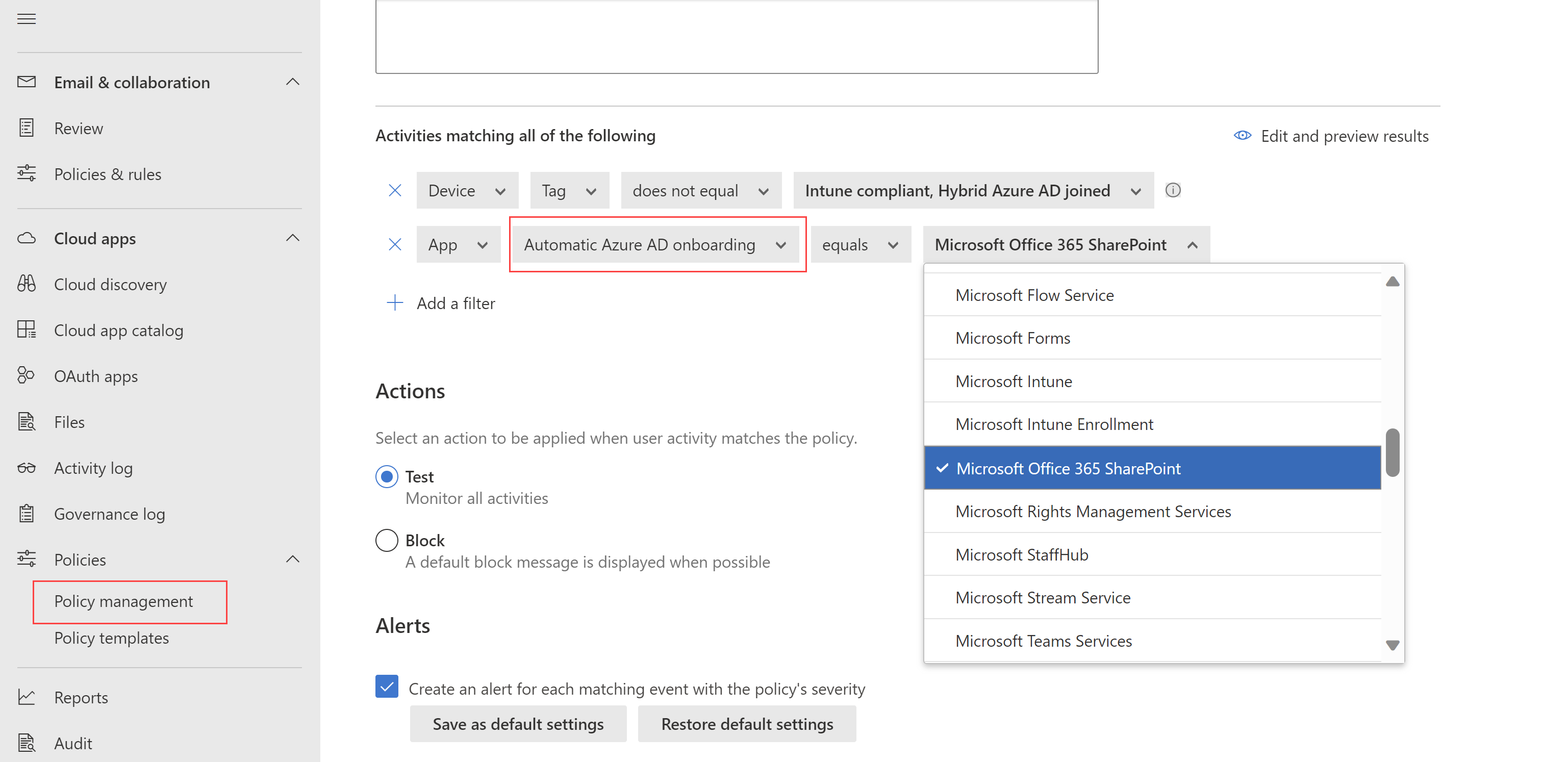

名前 説明 アプリケーション ポリシーに含める特定のアプリをフィルターします。 アプリを選択するには、まず、Microsoft Entra ID アプリの場合は 自動 Azure AD オンボーディング を使用するか、Microsoft 以外の IdP アプリの場合は 手動オンボーディングを使用するかを選択します。 次に、リストからフィルターに含めるアプリを選択します。

Microsoft 以外の IdP アプリがリストにない場合は、そのアプリが完全にオンボードされていることを確認してください。 その他の情報については、次を参照してください。

- 条件付きアクセス アプリ制御用に Microsoft IdP カタログ以外のアプリをオンボードする

- 条件付きアクセス アプリ制御用の非 Microsoft IdP カスタム アプリをオンボードする

アプリフィルターを使用しない場合、ポリシーは、設定>クラウド アプリ>接続されたアプリ>アプリの条件付きアクセス制御ページで有効とマークされているすべてのアプリケーションに適用されます。

注: オンボードされているアプリと、手動オンボーディングが必要なアプリの間に一部の重複が見られる場合があります。 アプリ間でフィルターが競合する場合は、手動でオンボードされたアプリが優先されます。クライアント アプリ ブラウザーまたはモバイル/デスクトップ アプリのフィルター。 Device 特定のデバイス管理方法などのデバイス タグや、PC、モバイル、タブレットなどのデバイス タイプをフィルターします。 IP アドレス (IP address) IP アドレスごとにフィルタリングするか、以前に割り当てられた IP アドレス タグを使用します。 場所 地理的な場所でフィルタリングします。 明確に定義された場所がない場合、危険な活動が特定される可能性があります。 登録済み ISP 特定の ISP からのアクティビティをフィルターします。 User 特定のユーザーまたはユーザー グループをフィルターします。 ユーザー エージェント文字列 特定のユーザー エージェント文字列をフィルターします。 ユーザーエージェントタグ 古いブラウザやオペレーティング システムなどのユーザー エージェント タグをフィルターします。 次に例を示します。

[結果の編集とプレビュー] を選択すると、現在の選択内容で返されるアクティビティの種類のプレビューが表示されます。

[アクション] 領域で次のいずれかのオプションを選択します。

監査: 設定したポリシー フィルターに従ってアクセスを明示的に許可するには、このアクションを設定します。

[ブロック]: 設定したポリシー フィルターに従ってアクセスを明示的にブロックするには、このアクションを設定します。

[アラート] 領域で、必要に応じて次のいずれかのアクションを構成します。

- 一致するイベントごとにポリシー重要度に応じたアラートを作成する

- アラートをメールで送信

- ポリシーごとの日次アラート制限

- Power Automate にアラートを送信する

完了したら [作成] を選択します。

ポリシーのテスト

アクセス ポリシーを作成したら、ポリシーで構成された各アプリに対して再認証してテストします。 アプリのエクスペリエンスが期待どおりであることを確認したら、アクティビティ ログを確認します。

推奨事項は次のとおりです。

- テスト専用に作成したユーザーのポリシーを作成します。

- アプリに再認証する前に、既存のすべてのセッションからサインアウトします。

- 管理対象デバイスとアンマネージド デバイスの両方からモバイル アプリとデスクトップ アプリにサインインして、アクティビティがアクティビティ ログに完全に記録されるようにします。

必ずポリシーに一致するユーザーでサインインしてください。

アプリでポリシーをテストするには:

- ユーザーの作業プロセスに含まれる、アプリ内のすべてのページにアクセスし、ページが正しく表示されることを確認します。

- ファイルのダウンロードやアップロードなどの一般的な操作を実行することにより、アプリの動作と機能が悪影響を受けないことを確認します。

- Microsoft IdP 以外のカスタム アプリを使用している場合は、アプリ用に手動で追加した各ドメインを確認します。

アクティビティ ログを確認するには:

Microsoft Defender XDR で [クラウド アプリ] > [アクティビティ ログ] を選択し、各手順で記録されたサインイン アクティビティを確認します。 [高度なフィルター] を選択し、[ソースがアクセス制御と等しい] でフィルター処理することで、フィルター処理を行うことができます。

シングル サインオン ログオン アクティビティは、条件付きアクセス アプリ制御イベントです。

展開するアクティビティを選択すると、詳細が表示されます。 [ユーザー エージェント] タグに、デバイスが組み込みクライアント (モバイルまたはデスクトップ アプリのいずれか) であるか、またはデバイスがマネージド デバイス (準拠していてドメイン参加済み) であるかが適切に反映されていることを確認します。

エラーや問題が発生した場合は、管理者ビューのツールバーを使用して、.Har ファイルや記録されたセッションなどのリソースを収集してからサポート チケットを提出します。

ID マネージド デバイスのアクセス ポリシーを作成する

クライアント証明書を使用して、Microsoft Entra-hybrid に参加しておらず、Microsoft Intune で管理されていないデバイスのアクセスを制御します。 マネージド デバイスに新しい証明書をロールアウトするか、サード パーティの MDM 証明書などの既存の証明書を使用します。 たとえば、マネージド デバイスにクライアント証明書を展開し、その後、証明書のないデバイスからのアクセスをブロックできます。

詳細については、「アプリの条件付きアクセス制御による ID マネージド デバイス」を参照してください。

関連するコンテンツ

詳細については、以下を参照してください:

- アクセス制御とセッション制御に関するトラブルシューティング

- チュートリアル: 条件付きアクセス アプリ制御を使用して機密情報のダウンロードをブロックする

- セッション コントロールを使用してアンマネージド デバイスでのダウンロードをブロックする

- 条件付きアクセス アプリ制御ウェビナー

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、 サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示