アクセス制御とセッション制御に関する管理者ユーザーのためのトラブルシューティング

この記事では、Microsoft Defender for Cloud Apps 管理者向けに、管理者が経験した一般的なアクセスとセッションの制御の問題を調査して解決する方法に関するガイダンスを提供します。

Note

プロキシ機能に関連するトラブルシューティングは、Microsoft Edgeでブラウザー内保護が構成されていないセッションにのみ関連します。

最小限必要なものを確認する

トラブルシューティングを開始する前に、環境がアクセスとセッション制御に関する次の最小限の一般的な要件を満たしていることを確認してください。

| 要件 | 説明 |

|---|---|

| ライセンス | Defender for Cloud Apps の有効な ライセンス があることを確認します。 |

| シングル サインオン (SSO) | アプリは、サポートされている SSO ソリューションのいずれかを使用して構成されている必要があります。 SAML 2.0 または OpenID Connect 2.0 を使用する Microsoft Entra ID - SAML 2.0 を使用した Microsoft 以外の IdP |

| ブラウザーのサポート | セッション制御は、次のブラウザーの最新バージョンのブラウザーベースのセッションで使用することができます。 - Microsoft Edge - Google Chrome - Mozilla Firefox -Apple Safari Microsoft Edgeのブラウザー内保護には、ユーザーが仕事用プロファイルを使用してサインインしているなど、特定の要件もあります。 詳細については、 「ブラウザー内保護の要件」 を参照してください。 |

| ダウンタイム: | Defender for Cloud Apps では、コンポーネントが正しく機能しないなど、サービスの中断が発生した場合に適用する既定の動作を定義できます。 たとえば、通常のポリシー制御を適用できない場合は、機密性の高いコンテンツに対してユーザーによるアクションの実行を強化 (ブロック) するか、バイパス (許可) するかを選択できます。 システム ダウンタイム中の既定の動作を構成するには、Microsoft Defender XDR で、[設定]> の [アプリの条件付きアクセス制御]> [既定の動作]> で、アクセスの [許可] または [ブロック] に移動します。 |

ブラウザー内保護の要件

Microsoft Edgeでブラウザー内保護を使用していて、まだリバースプロキシによって提供されている場合は、次の追加要件を満たしていることを確認してください。

この機能は、Defender XDRの設定で有効になっています。 詳細については、 「ブラウザー内保護設定を構成する」 を参照してください。

ユーザーが対象となっているすべてのポリシーは、Microsoft Edge for Businessでサポートされています。 Microsoft Edge for Businessでサポートされていない別のポリシーによってユーザーにサービスが提供されている場合は、常にリバースプロキシによって提供されます。 詳細については、 「ブラウザー内保護の要件」 を参照してください。

サポートされているオペレーティングシステム、IDプラットフォーム、Edgeバージョンなど、サポートされているプラットフォームを使用しています。 詳細については、 「ブラウザー内保護の要件」 を参照してください。

管理者向け問題のトラブルシューティングのリファレンス

次の表を使用して、トラブルシューティングしようとしている問題を見つけることができます。

ネットワークの状態の問題

発生する可能性のある一般的なネットワークの状態に関する問題は次のとおりです。

ブラウザー ページに移動するときのネットワーク エラー

Defender for Cloud Apps のアクセスとセッションの制御を初めて設定するときに、発生する可能性のある一般的なネットワーク エラーには、次が含まれます。「このサイトはセキュリティで保護されていません。」、「インターネット接続がありません。」 これらのメッセージは、一般的なネットワーク構成エラーを示している可能性があります。

推奨される手順

ご利用の環境に関連する Azure IP アドレスと DNS 名を使用して、Defender for Cloud Apps と連動するようにファイアウォールを構成します。

- Defender for Cloud Apps データ センターの次の IP アドレスと DNS 名に送信ポート 443 を追加します。

- デバイスとブラウザー セッションを再起動します。

- サインインが想定通りに動作していることを確認します。

ブラウザーのインターネット オプションで TLS 1.2 を有効にします。 次に例を示します。

Browser 手順 [Microsoft Internet Explorer] 1. Internet Explorer を開きます

2. [ツール]>[インターネット オプション]>[詳細] タブの順に選択します

3. [セキュリティ] で、[TLS 1.2] を選択します

4. [適用) を選択し、次に [OK] を選択します

5. ブラウザーを再起動し、アプリにアクセスできることを確認しますMicrosoft Edge/Edge Chromium 1. タスク バーから検索を開き、[インターネット オプション] を検索します

2. [インターネット オプション] を選択します

3. [セキュリティ] で、[TLS 1.2] を選択します

4. [適用) を選択し、次に [OK] を選択します

5. ブラウザーを再起動し、アプリにアクセスできることを確認しますGoogle Chrome 1. Google Chrome を開きます

2. 右上で、[その他] (縦 3 つのドット) > [設定] を選択します

3. 下部にある [詳細設定] を選択 します。

4. [システム] で、[プロキシ設定を開く] を選択します

5. [詳細設定] タブの [セキュリティ] で、[TLS 1.2] を選択します

6. [OK] を選択します

7. ブラウザーを再起動し、アプリにアクセスできることを確認しますMozilla Firefox 1. Mozilla Firefox を開きます

2. アドレス バーで、"about:config" を検索します。

3. 検索ボックスで、"TLS" を検索します

4. security.tls.version.min のエントリをダブルクリックします

5. TLS 1.2 を最低限必要なバージョンとして強制するために、整数値を 3 に設定します

6. [保存] (値ボックスの右側にあるチェックマーク) を選択します

7. ブラウザーを再起動し、アプリにアクセスできることを確認しますSafari Safari のバージョン 7 以降を使用している場合は、TLS 1.2 が自動的に有効になります

Defender for Cloud Apps では、クラス最高レベルの暗号化を提供するために、トランスポート層セキュリティ (TLS) プロトコル 1.2 以降が使用されます。

- TLS 1.2 以降をサポートしていないネイティブ クライアント アプリとブラウザーは、セッション制御で構成されている場合はアクセスできません。

- TLS 1.1以下を使用する SaaS アプリは、Defender for Cloud Apps で構成されている場合、TLS 1.2 以降を使用しているものとしてブラウザーに表示されます。

ヒント

セッション制御は、任意のオペレーティング システム上の任意の主要プラットフォーム上の任意のブラウザーで動作するように構築されていますが、Microsoft Edge、Google Chrome、Mozilla Firefox、または Apple Safari の最新バージョンをサポートしています。 モバイル アプリまたはデスクトップ アプリを明確に指定してアクセスをブロックまたは許可したい場合があります。

サインインに時間がかかる

サインイン パフォーマンスの低下を引き起こす可能性がある一般的な問題の中に、プロキシ チェーンと nonce 処理があります。

推奨される手順

サインイン中に速度低下の原因となっている可能性のある要因を削除するように、環境を構成します。 たとえば、ファイアウォールや、目的のページに移動するために 2 つ以上のプロキシ サーバーを接続する転送プロキシ チェーンを使用しているかもしれません。 また、速度低下に影響を与えるその他の外部要因がある場合もあります。

- ご使用の環境でプロキシ チェーンが発生しているかどうかを特定します。

- 可能な限り、転送プロキシを削除します。

一部のアプリでは、リプレイ攻撃を防ぐために、認証時に nonce ハッシュが使用されています。 既定では、Defender for Cloud Apps は、アプリが nonce を使用することを前提としています。 作業しているアプリで nonce が使用されていない場合は、Defender for Cloud Apps でこのアプリの nonce 処理を無効にします。

- Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。

- [接続アプリ] で、[アプリの条件付きアクセス制御アプリ] を選択します。

- アプリの一覧で、構成しているアプリが表示されている行の末尾にある 3 つの点を選択し、 アプリの [編集] を選択します

- [Nonce 処理] を選択してセクションを展開し、[Nonce 処理を有効にする] をオフにします。

- アプリからサインアウトし、すべてのブラウザー セッションを閉じます。

- ブラウザーを再起動し、アプリに再度サインインします。 サインインが想定通りに動作していることを確認します。

ネットワークの状態に関するその他の考慮事項

ネットワークの状態のトラブルシューティングを行うときは、Defender for Cloud Apps プロキシに関する次の注意事項も考慮してください。

セッションが別のデータ センターにルーティングされているかどうかを確認します。Defender for Cloud Apps では、世界中の Azure データ センターを使用して、位置情報を通じてパフォーマンスを最適化しています。

これは、トラフィック パターンとその場所に応じて、ユーザーのセッションがリージョン外でホストされる可能性があることを意味しています。 ただし、プライバシーを保護するために、これらのデータ センターにはセッション データは格納されません。

プロキシのパフォーマンス: パフォーマンス ベースラインの派生は、次のような Defender for Cloud Apps プロキシの外部にある多くの要因によって異なります。

- このプロキシと一連の状態にある他のプロキシまたはゲートウェイ

- ユーザーの発信元

- ターゲット リソースが存在する場所

- ページ上の特定の要求

一般的に、プロキシは待機時間を増やします。 Defender for Cloud Apps のプロキシには次の利点があります。

Azure ドメイン コントローラーのグローバル可用性を使用して、ユーザーを最も近いノードに地理的に配置し、ラウンドトリップの距離を短縮させます。 Azure ドメイン コントローラーは、世界中でも数少ないサービスのみが対応する規模で地理的に配置できます。

Microsoft Entra 条件付きアクセスとの統合を使用して、あらゆる状況のすべてのユーザーではなく、プロキシするセッションのみをサービスにルーティングします。

デバイスの識別に関する問題

Defender for Cloud Apps には、デバイスの管理状態を識別するための次のオプションが用意されています。

- Microsoft Intune 準拠

- ドメイン参加済みのハイブリッド Microsoft Entra

- [クライアント証明書]

詳細については、「アプリの条件付きアクセス制御による ID マネージド デバイス」を参照してください。

発生する可能性がある一般的なデバイスの識別に関する問題は次のとおりです。

- Intune に準拠している、または Microsoft Entra ハイブリッド参加済みデバイスの誤った識別

- クライアント証明書の要求が想定通りに表示されない

- サインインのたびにクライアント証明書を要求される

- その他の考慮事項

Intune に準拠している、または Microsoft Entra ハイブリッド参加済みデバイスの誤った識別

Microsoft Entra の条件付きアクセスでは、Intune 準拠デバイスと Microsoft Entra ハイブリッド 参加済みデバイスの情報を、Defender for Cloud Apps に直接渡すことができます。 Defender for Cloud Apps で、アクセス ポリシーまたはセッション ポリシーのフィルターとしてデバイスの状態を使用します。

詳細については、「Microsoft Entra ID でのデバイス管理の概要」を参照してください。

推奨される手順

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。

[アプリの条件付きアクセス制御] で、[デバイスの識別] を選択します。 このページには、Defender for Cloud Apps で使用できるデバイスの識別オプションが表示されます。

Intune 準拠のデバイスの識別とMicrosoft Entra ハイブリッド参加済みの識別の場合は、それぞれについて [構成の表示] を選択し、サービスが設定されていることを確認します。 サービスはそれぞれ Microsoft Entra ID と Intune から自動的に同期されます。

Hybrid Azure AD 参加済み、Intune 準拠、またはその両方と等しいデバイス タグ フィルターを使用して、アクセス ポリシーまたはセッション ポリシーを作成します。

ブラウザーで、ポリシー フィルターに基づいて、Microsoft Entra ハイブリッド参加済み、または Intune に準拠しているデバイスにサインインします。

これらのデバイスからのアクティビティによってログが作成されていることを確認します。 Defender for Cloud Apps の [アクティビティ ログ] ページで、ポリシー フィルターに基づく [Hybrid Azure AD Join を使用した] または [Intune に準拠している]、あるいは両方に等しい [デバイス タグ] をフィルター処理します。

Apps のアクティビティ ログにアクティビティのデータが記録されていない場合は、Microsoft Entra ID に移動し、次の手順を実行します。

[監視] > [サインイン] で、サインイン アクティビティがログに含まれていることを確認します。

ログインしたデバイスの関連ログ エントリを選択します。

[詳細] ウィンドウの [デバイス情報] タブで、デバイスが [マネージド] (Hybrid Azure AD 参加済み) または [準拠] (Intune 準拠) であることを確認します。

どちらの状態も確認できない場合は、別のログ エントリを試すか、Microsoft Entra ID でデバイス データが正しく構成されていることを確認します。

条件付きアクセスの場合、一部のブラウザーでは拡張機能のインストールなどの追加の構成が必要になる場合があります。 詳細については、「条件付きアクセスのブラウザー サポート」を参照してください。

それでも [サインイン] ページにデバイス情報が表示されない場合は、Microsoft Entra ID のサポート チケットを開いてください

クライアント証明書の要求が想定通りに表示されない

デバイス識別メカニズムでは、クライアント証明書を使って関連するデバイスに認証を要求することができます。 PEM 証明書形式でフォーマットされた、X.509 ルートまたは中間証明機関 (CA) の証明書をアップロードできます。

証明書には CA の公開キーが含まれている必要があります。これは、セッション中に提示されるクライアント証明書に署名するために使用されます。 詳細については、 「Microsoft Entraを使用しないデバイス管理を確認する」 を参照してください。

推奨される手順

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。

[アプリの条件付きアクセス制御] で、[デバイスの識別] を選択します。 このページには、Defender for Cloud Apps で使用できるデバイス識別オプションが示されています。

X.509 ルートまたは中間 CA 証明書をアップロードしたことを確認します。 証明機関への署名に使用する CA 証明書をアップロードする必要があります。

デバイス タグ フィルターが有効なクライアント証明書と同等のアクセス ポリシーまたはセッション ポリシーを作成します。

クライアント証明書が次を満たしていることを確認します。

- PKCS #12 ファイル形式 (通常は .p12 または .pfx ファイル拡張子) を使用して展開されている

- テストに使用しているデバイスの、デバイス ストアではなく、ユーザー ストアにインストールされている

ブラウザー セッションを再起動します。

保護されたアプリへのログイン時に

- 次の URL 構文にリダイレクトされていることを確認してください。

<https://*.managed.access-control.cas.ms/aad_login> - iOS を使用している場合は、Safari ブラウザーを使用していることを確認します。

- Firefox を使用している場合は、Firefox 独自の証明書ストアに証明書を追加する必要もあります。 他のすべてのブラウザーでは、同じ既定の証明書ストアが使用されます。

- 次の URL 構文にリダイレクトされていることを確認してください。

ブラウザーでクライアント証明書のプロンプトが表示されることを確認します。

表示されない場合は、別のブラウザーを試してください。 ほとんどの主要なブラウザーでは、クライアント証明書チェックの実行がサポートされています。 ただし、モバイル アプリとデスクトップ アプリでは、多くの場合、このチェックをサポートしていない可能性がある組み込みのブラウザーが使用されるため、これらのアプリの認証に影響します。

これらのデバイスからのアクティビティによってログが作成されていることを確認します。 Defender for Cloud Apps の [アクティビティ ログ] ページで、[有効なクライアント証明書] と同等の [デバイス タグ] にフィルターを追加します。

それでもプロンプトが表示されない場合は、サポート チケットを開き、次の情報を含めます。

- 問題が発生したブラウザーまたはネイティブ アプリの詳細

- オペレーティング システムのバージョン (iOS/アンドロイド/Windows 10 など)

- プロンプトが Microsoft Edge Chromium で動作しているかどうか

サインインのたびにクライアント証明書を要求される

新しいタブを開いた後にクライアント証明書がポップアップ表示される場合は、インターネット オプション内で非表示になっている設定が原因である可能性があります。 ブラウザーで設定を確認します。 次に例を示します。

Microsoft Internet Explorer で以下の手順を実行します。

- Internet Explorer を開き、[ツール] > [インターネット オプション] > [詳細] タブの順に選択します。

- [セキュリティ] で、[証明書が1つしか存在しない場合はクライアント証明書の選択を求めない]> を選択します。[適用] > [OK] を選択します。

- ブラウザーを再起動し、追加のプロンプトなしでアプリにアクセスできることを確認します。

Microsoft Edge/Edge Chromium で以下の手順を実行します。

- 1. タスク バーから検索を開き、[インターネット オプション] を検索します。

- [インターネット オプション] > [セキュリティ] > [ローカル イントラネット] > [カスタム レベル] を選択します。

- [その他] > [証明書が1つしか存在しない場合はクライアント証明書の選択を求めない] で、[無効] を選択します。

- [OK] > [適用] > [OK] を選択します。

- ブラウザーを再起動し、追加のプロンプトなしでアプリにアクセスできることを確認します。

デバイスの識別に関するその他の考慮事項

デバイスの識別のトラブルシューティング中に、クライアント証明書の証明書失効を要求できます。

CA によって失効した証明書は、信頼できないものとなります。 このオプションを選択するには、すべての証明書が CRL プロトコルを通過する必要があります。 クライアント証明書に CRL エンドポイントが含まれていない場合、マネージド デバイスから接続することはできません。

アプリのオンボード時の問題

Microsoft Entra ID アプリは、条件付きアクセスとセッション制御のために Defender for Cloud Apps に自動的にオンボードされます。 カタログ アプリとカスタム アプリの両方を含む、Microsoft IdP 以外のアプリを手動でオンボードする必要があります。

詳細については、以下を参照してください:

- Microsoft 以外の IdP を使用したカタログ アプリの条件付きアクセス アプリ制御を展開する

- Microsoft 以外の IdP を使用したカスタム アプリの条件付きアクセス アプリ制御を展開する

アプリのオンボード中に発生する可能性がある一般的なシナリオは次のとおりです。

アプリの条件付きアクセス制御のアプリ ページにアプリが表示されない

Microsoft 以外の IdP アプリをアプリの条件付きアクセス制御にオンボードする場合、最後の展開手順は、エンド ユーザーにアプリに移動してもらうことです。 アプリが 設定 > クラウド アプリ > 接続されたアプリ > アプリの条件付きアクセス制御 ページに予想どおり表示されない場合は、このセクションの手順を実行してください。

推奨される手順

アプリが次の条件付きアクセス アプリ制御の前提条件を満たしていることを確認してください。

- Defender for Cloud Apps の有効なライセンスがあることを確認します。

- 重複するアプリを作成します。

- アプリで SAML プロトコルが使用されていることを確認します。

- アプリが完全にオンボードされ、アプリの状態が [接続済み] であることを確認します。

新しいシークレット モードを使用するか、もう一度サインインして、新しいブラウザー セッションでアプリに移動してください。

Note

Entra ID アプリは、少なくとも 1 つのポリシーで構成された場合、またはアプリ仕様のないポリシーがあり、ユーザーがアプリにサインインした場合にのみ、 アプリの条件付きアクセス制御 ページに表示されます。

アプリの状態: セットアップの続行

アプリの状態は異なる場合があり、[セットアップの続行]、[接続済み]、または [アクティビティなし] を含めることができます。

マイクロソフト以外の ID プロバイダー (IdP) 経由で接続されているアプリについては、セットアップが完了していない場合、アプリにアクセスすると、状態が [セットアップの続行] のページが表示されます。 セットアップを完了するには、次の手順に従います。

推奨される手順

[セットアップの続行] を選択します。

以下の記事を読み、必要な手順をすべて完了したことを確認してください。

- Microsoft 以外の IdP を使用したカタログ アプリの条件付きアクセス アプリ制御を展開する

- Microsoft 以外の IdP を使用したカスタム アプリの条件付きアクセス アプリ制御を展開する

以下の手順に特に注意してください。

- 新しいカスタム SAML アプリを作成していることを確認します。 ギャラリー アプリでは使用できない可能性がある URL と SAML 属性を変更するために、このアプリが必要です。

- ID プロバイダーが同じ識別子 (エンティティ ID または オーディエンスとも呼ばれます) の再利用を許可していない場合は、元のアプリの識別子を変更します。

組み込みアプリのコントロールを構成できません

組み込みアプリはヒューリスティックに検出され、アクセス ポリシーを使用して監視またはブロックできます。 ネイティブ アプリの制御を構成するには、次の手順に従います。

推奨される手順

アクセス ポリシーで、 クライアント アプリ フィルターを追加し、 モバイルとデスクトップに設定します。

[アクション] で、[ブロック] を選択します。

必要に応じて、ユーザーがファイルをダウンロードできない場合に表示するブロック メッセージをカスタマイズします。 たとえば、このメッセージを「このアプリにアクセスするには、Web ブラウザーを使用する必要があります」にカスタマイズします。

制御が想定どおりに動作していることをテストして検証します。

「アプリが認識されません」ページが表示される

Defender for Cloud Apps は、クラウド アプリ カタログを通じて 31,000 を超えるアプリを認識できます。

Microsoft Entra SSO を使用して構成されたカスタム アプリを使用しており、それがサポートされているアプリではない場合は、「アプリが認識されません」ページが表示されます。 この問題を解決するには、条件付きアクセス アプリ制御を使用してアプリを構成する必要があります。

推奨される手順

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。 [接続アプリ] で、[アプリの条件付きアクセス制御アプリ] を選択します。

バナーで、[View new apps]\(新しいアプリの表示\) を選択します。

新しいアプリの一覧で、オンボードするアプリを見つけ、+記号を選択して、[追加] を選択します。

- アプリが [カスタム] アプリか [標準] アプリかを選択します。

- ウィザードを続行し、構成しているアプリに対して指定したユーザー定義のドメインが正しいことを確認します。

[アプリの条件付きアクセス制御アプリ] ページにアプリが表示されることを確認します。

[要求セッション制御] オプションが表示される

Microsoft 以外の IdP アプリをオンボードした後、 セッション制御の要求 オプションが表示される場合があります。 これは、カタログ アプリだけがセッション制御をすぐに使えるため発生します。 他のアプリの場合は、セルフオンボーディング プロセスを実行する必要があります。

Microsoft 以外の IdP を使用したカスタム アプリの条件付きアクセス アプリ制御を展開するの手順に従います。

推奨される手順

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。

[アプリの条件付きアクセス制御] で、[アプリのオンボード/メンテナンス] を選択します。

アプリをオンボードするユーザーのプリンシパル名またはメールアドレスを入力し、 「保存」を選択します。

展開しているアプリに移動します。 表示されるページは、アプリが認識されているかどうかによって異なります。 表示されるページに応じて、次のいずれかの操作を行います。

認識されていない場合。 アプリを構成するよう促す「アプリが認識されません」ページが表示されます。 手順は次のとおりです。

- アプリの条件付きアクセス制御用のアプリをオンボードします。

- アプリのドメインを追加します。

- アプリの証明書をインストールします。

認識された場合。 アプリが認識されると、アプリの構成プロセスの続行を促すオンボーディング ページが表示されます。

アプリが正しく機能するために必要なすべてのドメインがアプリに設定されていることを確認してから、アプリ ページに戻ります。

アプリのオンボードに関するその他の考慮事項

アプリのオンボードに関するトラブルシューティングを行う際には、考慮すべき追加事項がいくつかあります。

Microsoft Entra の条件付きアクセス ポリシーの設定、[監視のみ]、[ダウンロードをブロックする]、および [カスタム ポリシーを使用する] の違いを理解する

Microsoft Entra 条件付きアクセス ポリシーでは、次の組み込みの Defender for Cloud Apps 制御を構成できます: [監視のみ] および [ダウンロードをブロックする]。 これらの設定は、Microsoft Entra ID で構成されたクラウド アプリと条件に対して、Defender for Cloud Apps プロキシ機能を適用して強制します。

より複雑なポリシーの場合は、[カスタム ポリシーを使用する] を選択します。これにより、Defender for Cloud Apps でアクセスおよびセッション ポリシーを構成できます。

アクセス ポリシーの [モバイルとデスクトップ] クライアント アプリのフィルター オプションについて

Defender for Cloud Apps アクセス ポリシーでは、クライアント アプリ フィルターが [モバイルとデスクトップ] に設定されていない限り、結果のアクセス ポリシーがブラウザー セッションに適用されます。

この理由は、誤ってユーザー セッションをプロキシすることを防ぐためです。これは、このフィルターを使用することで副生成物として生じる可能性があるものです。

アクセス ポリシーとセッション ポリシーを作成するときの問題

Defender for Cloud Apps では、次の構成可能なポリシーが提供されます。

- アクセス ポリシー: ブラウザー、モバイル、デスクトップのアプリへのアクセスを監視またはブロックするために使用します。

- セッション ポリシー。 ブラウザーでデータの侵入と流出のシナリオを防ぐために特定のアクションを監視、ブロック、実行するのに使用します。

Defender for Cloud Apps でこれらのポリシーを使用するには、まず、Microsoft Entra 条件付きアクセスでポリシーを構成してセッション制御を拡張する必要があります。

Microsoft Entra ポリシーの [アクセス制御] で、[セッション]>[アプリの条件付きアクセス制御を使用する] を選択します。

組み込みポリシー (監視のみまたはダウンロードのブロック) を選択するか、[カスタム ポリシーを使用する] を選択して、Defender for Cloud Apps で詳細ポリシーを設定します。

[選択] を選択して続行します。

これらのポリシーの構成中に発生する可能性がある一般的なシナリオには、次のものがあります。

- [条件付きアクセス ポリシー] に、[アプリの条件付きアクセス制御] オプションが表示されない

- ポリシー作成時のエラー メッセージ: [アプリの条件付きアクセス制御] でアプリがデプロイされない

- アプリのセッション ポリシーを作成できない

- [検査方法: データ分類サービス] を選択できない

- [アクション: 保護] を選択できない

条件付きアクセス ポリシーに、アプリの条件付きアクセス制御 オプションが表示されない

セッションを Defender for Cloud Apps にルーティングするには、[アプリの条件付きアクセス制御] セッション制御を含めるように、Microsoft Entra 条件付きアクセス ポリシーを構成する必要があります。

推奨される手順

条件付きアクセス ポリシーに [条件付きアクセスアプリ制御] オプションが表示されない場合は、Microsoft Entra ID P1 の有効なライセンスと、有効な Defender for Cloud Apps ライセンスがあることを確認してください。

ポリシー作成時のエラー メッセージ: [アプリの条件付きアクセス制御] でアプリがデプロイされない

アクセス ポリシーまたはセッション ポリシーを作成するときに、次のエラー メッセージが表示される場合があります。「アプリの条件付きアクセス制御を使用して展開されたアプリはありません。」 このエラーは、アプリが条件付きアクセス アプリ制御用にオンボードされていない非 Microsoft IdP アプリであることを示します。

推奨される手順

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。 [接続アプリ] で、[アプリの条件付きアクセス制御アプリ] を選択します。

「アプリが接続されていません」というメッセージが表示された場合は、次のガイドを使用してアプリを展開します。

アプリの展開中に問題が発生した場合は、「アプリのオンボード時の問題」を参照してください。

アプリのセッション ポリシーを作成できない

アプリの条件付きアクセス制御用に Microsoft 以外の IdP アプリをオンボードした後、 「アプリの条件付きアクセス制御アプリ」 ページに、 「セッション制御を要求する」オプションが表示される場合があります。

Note

カタログ アプリには、すぐに使えるセッション制御があります。 その他の Microsoft IdP アプリの場合は、セルフオンボーディング プロセスを実行する必要があります。 推奨される手順

アプリをセッション制御に展開します。 詳細については、「条件付きアクセス アプリ制御用の Microsoft IdP 以外のカスタム アプリのオンボード」を参照してください。

セッション ポリシーを作成し、[アプリ] フィルターを選択します。

アプリがドロップダウン リストに表示されていることを確認します。

[検査方法: データ分類サービス] を選択できない

セッション ポリシーでは、[ファイル ダウンロードの制御 (検査による)] をセッション制御の種類に選択すると、データ分類サービスの検査方法を使用してファイルをリアルタイムでスキャンし、構成した条件のいずれかに一致する機密コンテンツを検出することができます。

データ分類サービスの検査方法を使用できない場合は、次の手順を使用して問題を調査します。

推奨される手順

[セッション制御の種類] が [ファイル ダウンロードの制御 (検査による)] に設定されていることを確認します。

Note

データ分類サービスの検査方法は、[ファイル ダウンロードを制御する (検査による)] オプションでのみ使用することができます。

データ分類サービス機能が、リージョンで使用できるかどうかを判断します。

- この機能が該当するリージョンで使用できない場合は、組み込み DLP の検査方法を使用します。

- この機能が該当するリージョンで使用可能となっているが、データ分類サービスの検査方法が表示されない場合は、サポート チケットを開いてください。

[アクション: 保護] を選択できない

セッション ポリシーでは、[ファイル ダウンロードを制御する (検査による)] のセッション制御の種類を使用する場合、[監視] アクションと [ブロック] アクションに加えて、[保護] アクションを指定できます。 このアクションを使用すると、条件、コンテンツの検査、またはその両方に基づいて、ファイルに対するアクセス許可を暗号化または適用するオプションを使用して、ファイルのダウンロードを許可することができます。

[保護] アクションを使用できない場合は、次の手順を使用して問題を調査します。

推奨される手順

保護 アクションが利用できない場合、またはグレー表示されている場合は、Microsoft Purview ライセンスを持っていることを確認してください。 詳細については、「Microsoft Purview Information Protection の統合」を参照してください。

[保護] アクションが使用可能になっているが、適切なラベルが表示されない場合。

Defender for Cloud Apps のメニュー バーで、>Microsoft Information Protection の設定アイコンを選択し、統合が有効になっていることを確認します。

Office ラベルの場合、Microsoft Purview ポータルで [統一ラベル] が選択されていることを確認します。

[管理者ビュー] ツール バーを使用して診断とトラブルシューティングを行う

管理者ビューのツールバーには、アプリの条件付きアクセス制御の問題を管理者が診断およびトラブルシューティングするためのツールが用意されています。

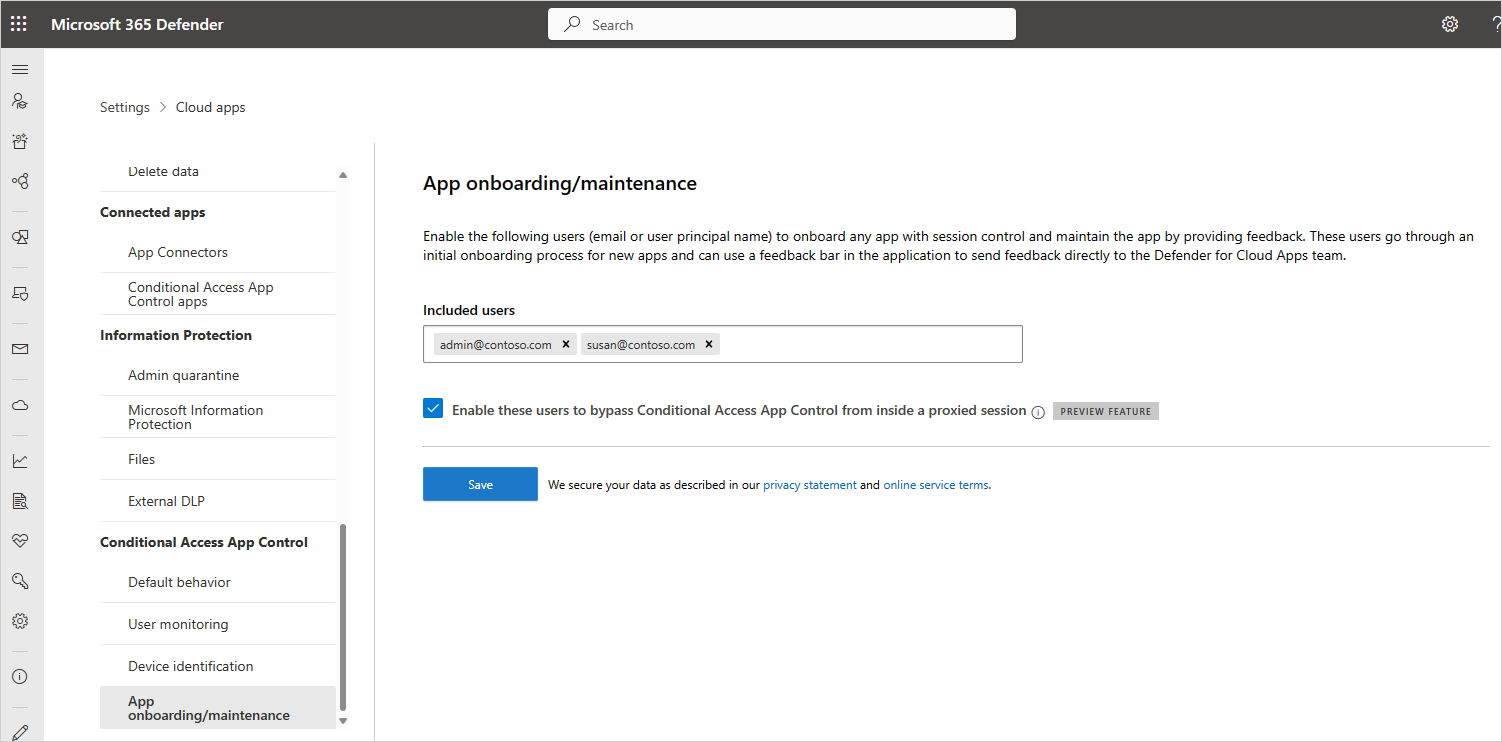

管理者ビューツール バーを表示するには、Microsoft Defender XDR 設定の [アプリのオンボーディング/ メインテナント] リストに特定の管理者ユーザー アカウントを追加する必要があります。

アプリのオンボード/メンテナンスのリストにユーザーを追加する

Microsoft Defender XDR で、[設定] > [Cloud Apps] を選択します。

下にスクロールし [アプリの条件付きアクセス制御] で、[アプリのオンボード/メンテナンス] を選択します。

追加する管理者ユーザーのプリンシパル名またはメール アドレスを入力します。

[これらのユーザーがプロキシされたセッション内からアプリの条件付きアクセス制御をバイパスできるようにする] のオプションを選択し、次に [保存] を選択します。

次に例を示します。

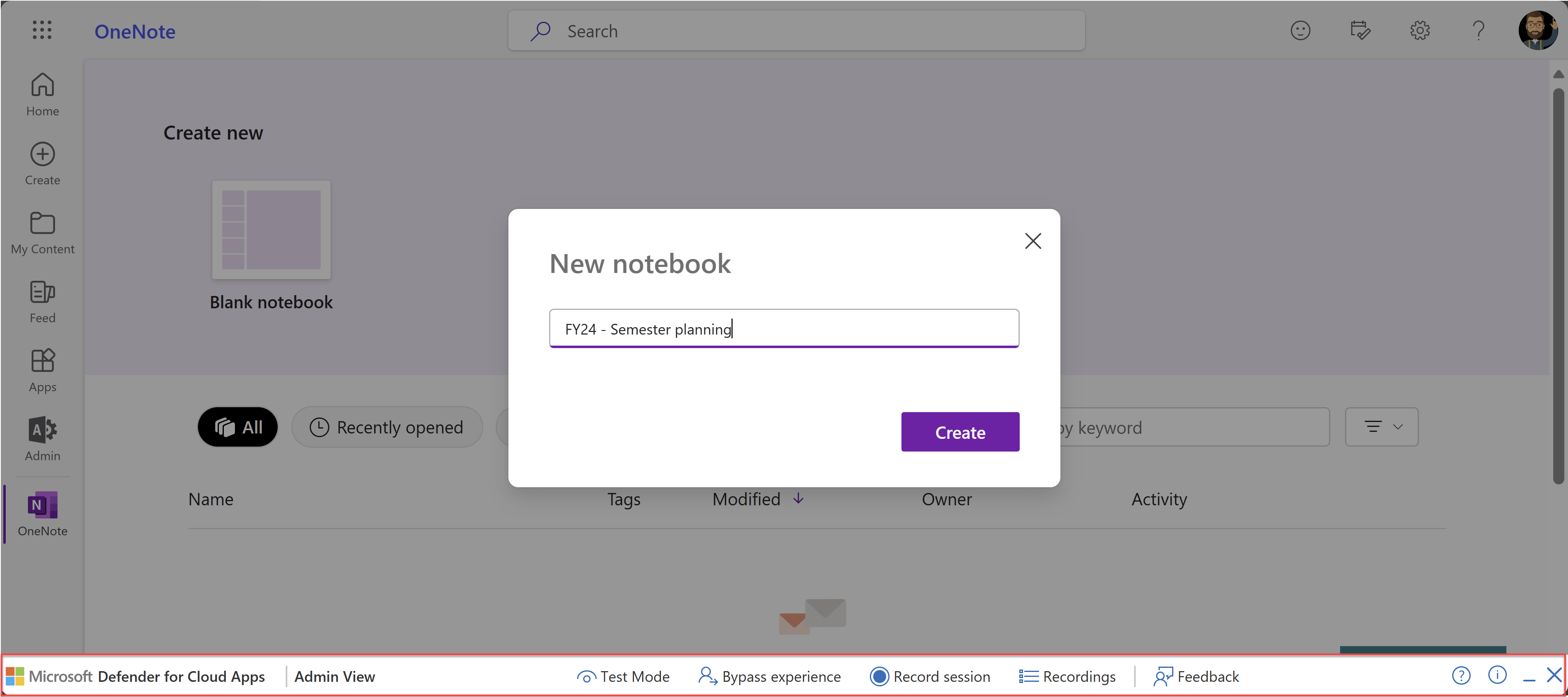

次に、リストに表示されているユーザーの 1 人が管理者としてサポートされているアプリで新しいセッションを開始すると、ブラウザーの下部に管理者ビューツール バーが表示されます。

たとえば、次の画像は、ブラウザーで OneNote を使用する場合に、ブラウザー ウィンドウの下部に表示される管理者ビュー ツール バーを示しています。

次のセクションでは、管理者ビュー ツール バーを使用してテストおよびトラブルシューティングを行う方法について説明します。

テスト モード

管理者ユーザーは、最新リリースがすべてのテナントに完全にロールアウトされる前に、今後のプロキシバグの修正をテストすることができます。 リリース サイクルを高速化するために、バグ修正に関するフィードバックを Microsoft サポート チームに提供してください。

テスト モードでは、管理者ユーザーのみにバグ修正の変更が公開されます。 他のユーザーには影響しません。

- テスト モードを有効にするには、[管理者ビュー] ツール バーで [テスト モード] を選択します。

- テストが完了したら、[テスト モードの終了] を選択して通常の機能に戻ります。

プロキシ セッションをバイパスする

Edge 以外のブラウザーを使用していて、アプリケーションへのアクセスや読み込みに問題がある場合は、プロキシなしでアプリケーションを実行して、問題が条件付きアクセス プロキシにあるかどうかを確認することをお勧めします。

プロキシをバイパスするには、管理者ビュー ツール バーで [エクスペリエンスのバイパス] を選択します。 URL にサフィックスが付いていないことに注意して、セッションがバイパスされていることを確認します。

条件付きアクセス プロキシは、次のセッションで再度使用されます。

詳細については、「Microsoft Defender for Cloud Apps の条件付きアクセス アプリ制御」および「Microsoft Edge for Business によるブラウザー内保護 (プレビュー)」を参照してください。

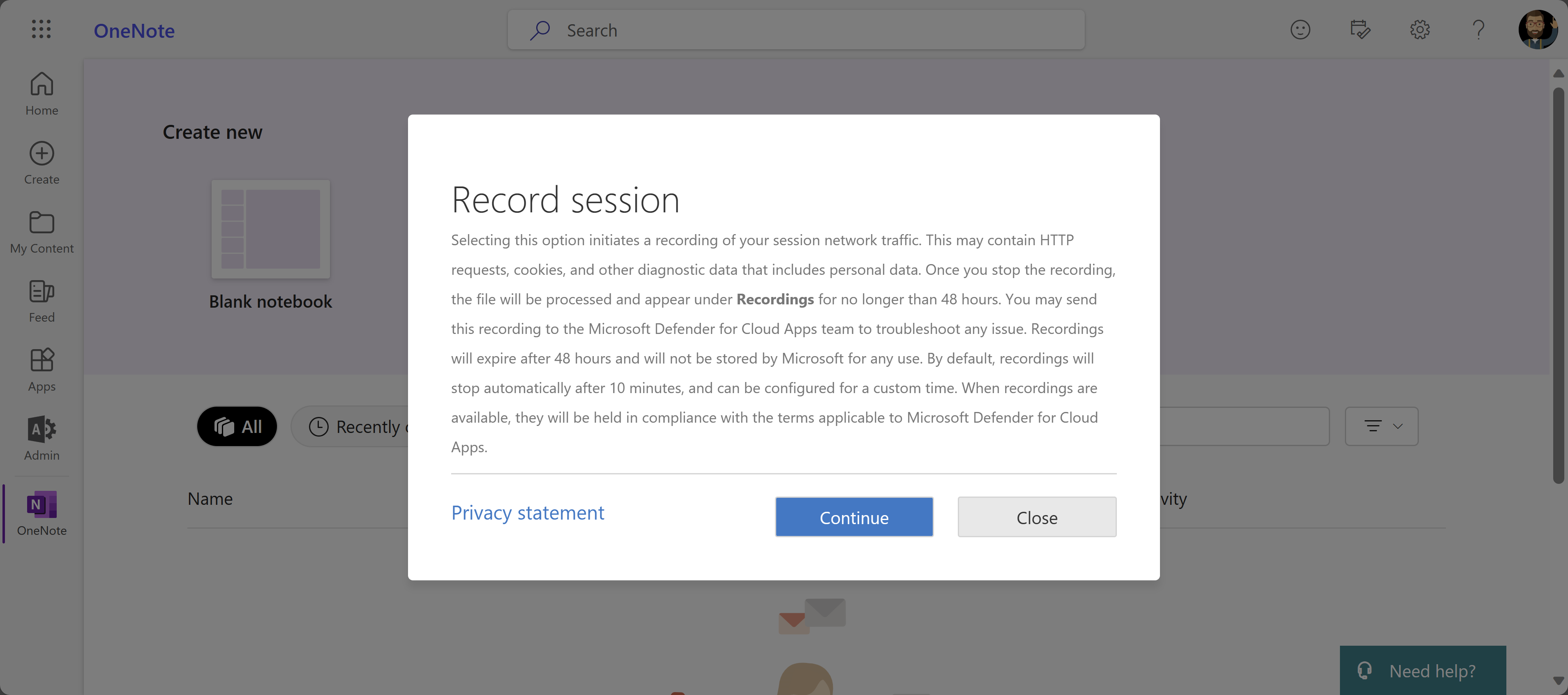

セッションを記録する

Microsoft サポート エンジニアにセッション記録を送信することで、問題の根本原因を分析に役立てることができます。 管理者ビュー ツール バーを使用してセッションを記録します。

Note

すべての個人データが記録から削除されます。

セッションを記録するには

管理者ビュー ツール バーで、[セッションの記録] を選択します。 プロンプトが表示されたら、[続行] を選択して規約に同意します。 次に例を示します。

セッションのシミュレートを開始するために必要な場合は、アプリにサインインします。

シナリオの記録が完了したら、管理者ビュー ツール バーで [記録の停止] を選択します。

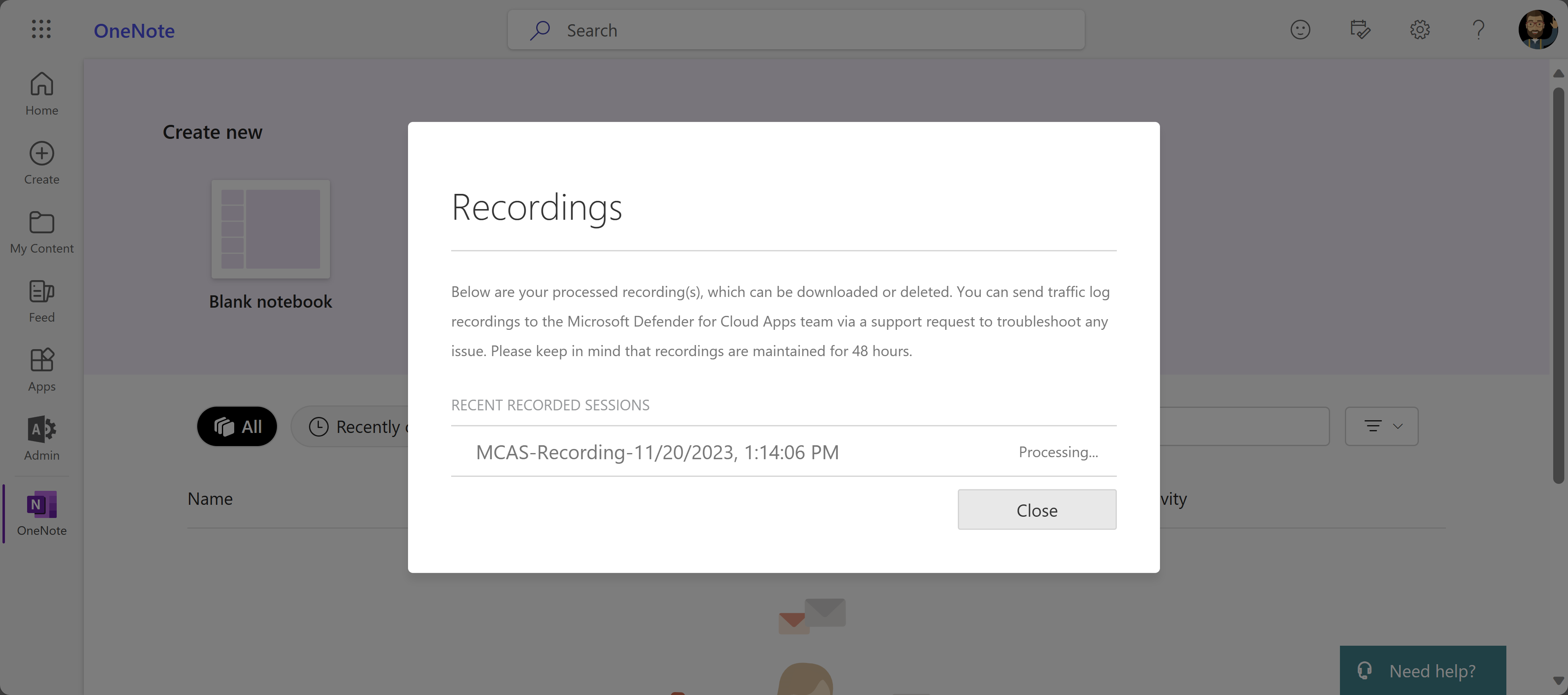

記録されたセッションを表示する方法:

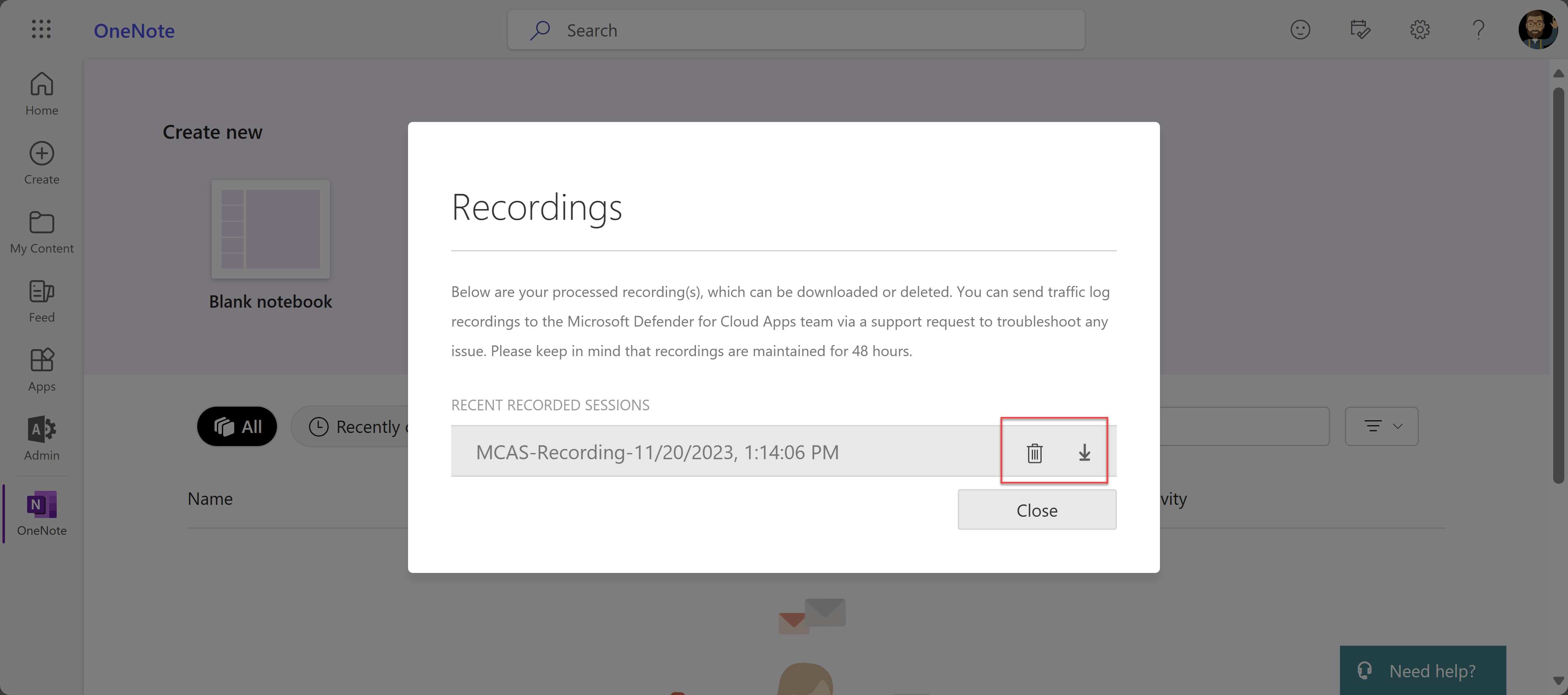

記録が終了したら、管理者ビュー ツールバーの [セッションの記録] を選択すると、記録されたセッションを表示できます。 過去 48 時間に記録されたセッションのリストが表示されます。 次に例を示します。

記録を管理するには、ファイルを選択し、必要に応じて [削除] または [ダウンロード] を選択します。 次に例を示します。

アプリのドメインを追加する

適切なドメインをアプリに関連付けることにより、Defender for Cloud Apps によるポリシーと監査アクティビティの適用が可能になります。

たとえば、関連付けられているドメインのファイルのダウンロードをブロックするポリシーを構成した場合、アプリによるそのドメインからのファイルのダウンロードはブロックされます。 ただし、アプリに関連付けられていないドメインからの、アプリによるファイルのダウンロードはブロックされず、その操作はアクティビティ ログで監査されません。

管理者がプロキシされたアプリで認識できないドメインを参照した場合、その Defender for Cloud アプリは同じアプリまたはその他のアプリの一部を考慮せず、認識されないドメインメッセージが表示され、次回保護されるようにドメインを追加するよう管理者に求めます。 このようなケースで、管理者がドメインを追加したくない場合は、アクションは必要ありません。

Note

Defender for Cloud Apps では、シームレスなユーザー エクスペリエンスを保証するために、アプリに関連付けられていないドメインにもサフィックスを追加します。

アプリのドメインを追加するには:

ブラウザでアプリを開くと、画面に Defender for Cloud Apps 管理者ビュー ツールバー が表示されます。

管理ビューツールバーで、 検出されたドメインを選択します。

検出されたドメイン ペインにリストされているドメイン名をメモするか、リストを .csv ファイルとしてエクスポートします。

検出されたドメイン ペインには、アプリに関連付けられていないすべてのドメインのリストが表示されます。 ドメイン名は、完全修飾ドメイン名です。

Microsoft Defender XDR で、 設定>クラウド アプリ>接続されたアプリ>条件付きアクセス アプリ制御アプリを選択します。

表からアプリを見つけます。 右側のオプション メニューを選択し、 アプリの編集を選択します。

ユーザー定義ドメイン フィールドに、このアプリに関連付けるドメインを入力します。

アプリですでに構成されているドメインのリストを表示するには、 「アプリ ドメインの表示」 リンクを選択します。

ドメインを追加するときは、特定のドメインを追加するか、アスタリスク (*****) をワイルドカードとして使用して複数のドメインを一度に使用するかを検討してください。

たとえば、

sub1.contoso.com、sub2.contoso.comは特定のドメインの例です。 これらのドメインと他の兄弟ドメインの両方を一度に追加するには、*.contoso.comを使用します。

詳細については、「Microsoft Defender for Cloud Apps のアプリの条件付きアクセス制御によるアプリの保護」を参照してください。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示