[Microsoft Defender for Endpoint デバイス] の一覧でデバイスを調査する

適用対象:

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

特定のデバイスで発生したアラートの詳細を調査して、アラートまたは侵害の潜在的な範囲に関連する可能性があるその他の動作やイベントを特定します。

注:

調査または応答プロセスの一環として、デバイスから調査パッケージを収集できます。 方法: デバイスから調査パッケージを収集します。

影響を受けるデバイスは、ポータルに表示されるたびに選択して、そのデバイスに関する詳細なレポートを開くことができます。 影響を受けるデバイスは、次の領域で識別されます。

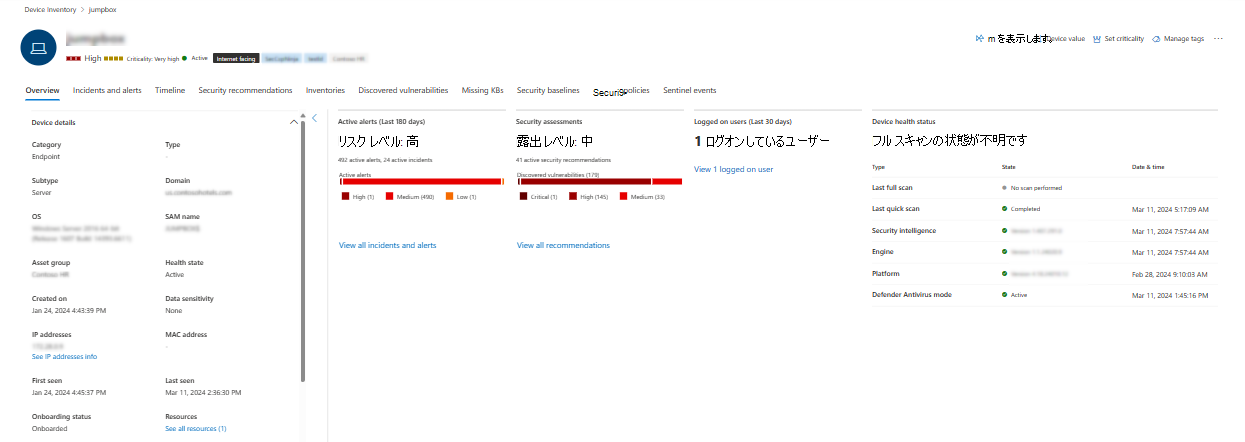

特定のデバイスを調査すると、次の情報が表示されます。

- デバイスの詳細

- 応答アクション

- タブ (概要、アラート、タイムライン、セキュリティに関する推奨事項、ソフトウェア インベントリ、検出された脆弱性、KB の不足)

- カード (アクティブなアラート、ログオンユーザー、セキュリティ評価、デバイスの正常性状態)

注:

製品の制約により、デバイス プロファイルでは、(デバイス ページにも表示される) "Last Seen" 期間を決定するときに、すべてのサイバー証拠が考慮されるわけではありません。 たとえば、[デバイス] ページの [最終表示] の値には、コンピューターのタイムラインで最新のアラートやデータを使用できる場合でも、古い時間枠が表示される場合があります。

デバイスの詳細

[デバイスの詳細] セクションでは、デバイスのドメイン、OS、正常性状態などの情報を提供します。 デバイスで使用可能な調査パッケージがある場合は、パッケージをダウンロードできるリンクが表示されます。

応答アクション

応答アクションは、特定のデバイス ページの上部に沿って実行され、次のものが含まれます。

- マップで表示

- デバイス値

- 重要度を設定する

- タグの管理

- デバイスの分離

- アプリの実行を制限する

- ウイルス対策スキャンの実行

- 調査パッケージの収集

- ライブ応答セッションを開始する

- 自動調査を開始する

- 脅威のエキスパートに相談する

- アクション センター

アクション センター、特定のデバイス ページ、または特定のファイル ページで応答アクションを実行できます。

デバイスでアクションを実行する方法の詳細については、「デバイスで 応答アクションを実行する」を参照してください。

詳細については、「 ユーザー エンティティの調査」を参照してください。

注:

マップでの表示と重要度の設定は、現在パブリック プレビュー段階にある Microsoft Exposure Management の機能です。

タブ

タブには、デバイスに関連する関連するセキュリティと脅威防止の情報が表示されます。 各タブでは、列ヘッダーの上にあるバーから [ 列のカスタマイズ ] を選択して、表示される列をカスタマイズできます。

概要

[ 概要 ] タブには、アクティブなアラート、ログオンしているユーザー、およびセキュリティ評価の カード が表示されます。

インシデントと警告

[ インシデントとアラート ] タブには、デバイスに関連付けられているインシデントとアラートの一覧が表示されます。 この一覧は 、アラート キューのフィルター処理されたバージョンであり、インシデント、アラート、重大度 (高、中、低、情報)、キュー内の状態 (新規、進行中、解決済み)、分類 (設定されていない、偽のアラート、真のアラート)、調査状態、アラートのカテゴリ、アラートのカテゴリ、アラートに対処しているユーザー、最後のアクティビティの簡単な説明を示します。 アラートをフィルター処理することもできます。

アラートが選択されると、ポップアップが表示されます。 このパネルでは、アラートを管理し、インシデント番号や関連デバイスなどの詳細を表示できます。 一度に複数のアラートを選択できます。

アラートの完全なページ ビューを表示するには、アラートのタイトルを選択します。

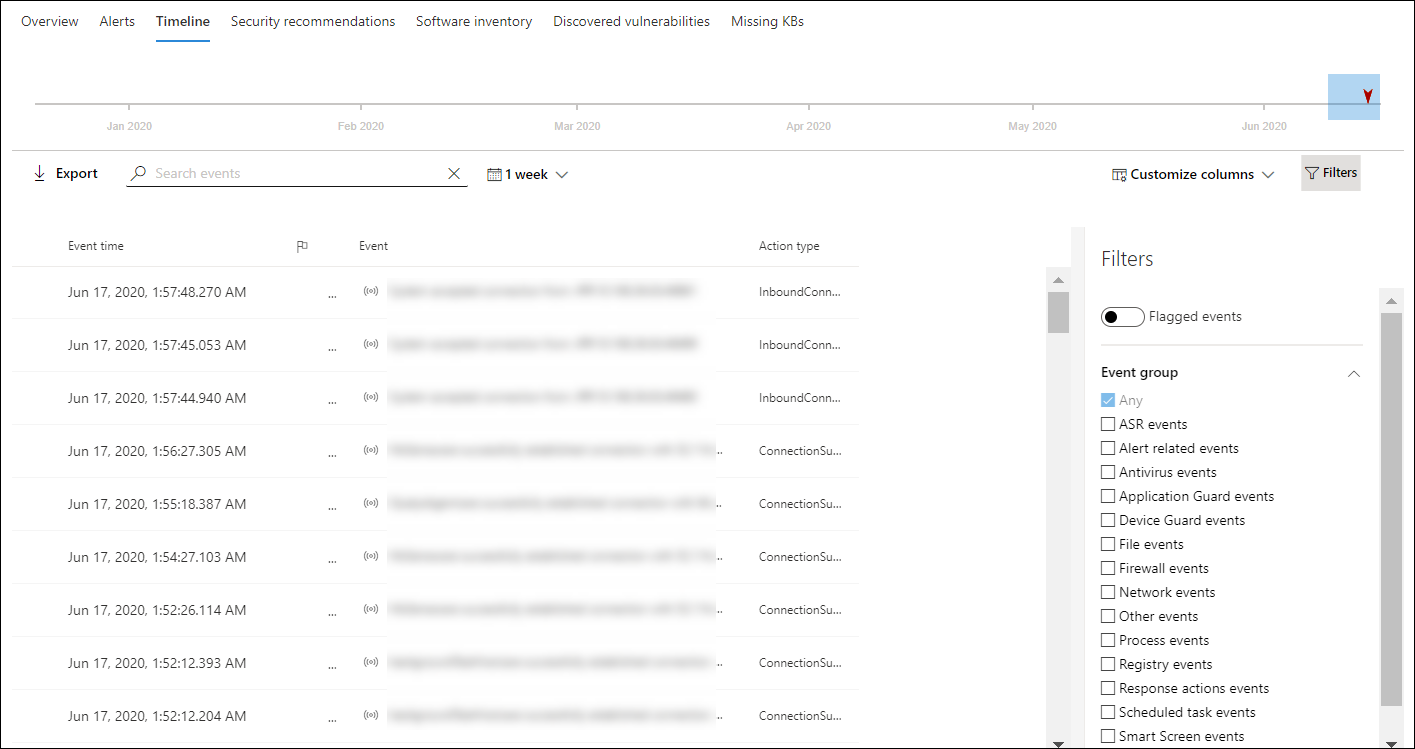

タイムライン

[ タイムライン ] タブには、デバイスで観察されたイベントと関連するアラートの時系列ビューが表示されます。 これは、デバイスに関連するすべてのイベント、ファイル、IP アドレスを関連付けるのに役立ちます。

タイムラインを使用すると、特定の期間内に発生したイベントを選択的にドリルダウンすることもできます。 選択した期間にデバイスで発生したイベントの一時的なシーケンスを表示できます。 ビューをさらに制御するには、イベント グループでフィルター処理するか、列をカスタマイズします。

注:

ファイアウォール イベントを表示するには、監査ポリシーを有効にする必要があります。「 監査フィルター プラットフォーム接続」を参照してください。

ファイアウォールでは、次のイベントについて説明します。

機能の一部には、次のものが含まれます。

- 特定のイベントのSearch

- 検索バーを使用して、特定のタイムラインイベントを検索します。

- 特定の日付からイベントをフィルター処理する

- テーブルの左上にある予定表アイコンを選択すると、過去 1 日、週、30 日、またはカスタム範囲のイベントが表示されます。 既定では、デバイス タイムラインは、過去 30 日間のイベントを表示するように設定されています。

- タイムラインを使用して、セクションを強調表示して特定の時点にジャンプします。 タイムライン上の矢印は、自動化された調査を特定します

- 詳細なデバイス タイムライン イベントをエクスポートする

- 現在の日付または指定した日付範囲のデバイス タイムラインを最大 7 日間エクスポートします。

特定のイベントの詳細については、「 追加情報 」セクションを参照してください。 これらの詳細は、次のようなイベントの種類によって異なります。

- Application Guardに含まれる - Web ブラウザー イベントが分離コンテナーによって制限されました

- アクティブな脅威が検出されました - 脅威の実行中に脅威の検出が発生しました

- 修復に失敗しました - 検出された脅威の修復の試みが呼び出されましたが、失敗しました

- 修復に成功 - 検出された脅威が停止され、クリーンアップされました

- ユーザーによってバイパスされた警告 - Windows Defender SmartScreen 警告が無視され、ユーザーによってオーバーライドされました

- 疑わしいスクリプトが検出されました - 悪意のある可能性のあるスクリプトが実行中であることが検出されました

- アラート カテゴリ - イベントがアラートの生成につながった場合は、アラート カテゴリ (横移動など) が提供されます。

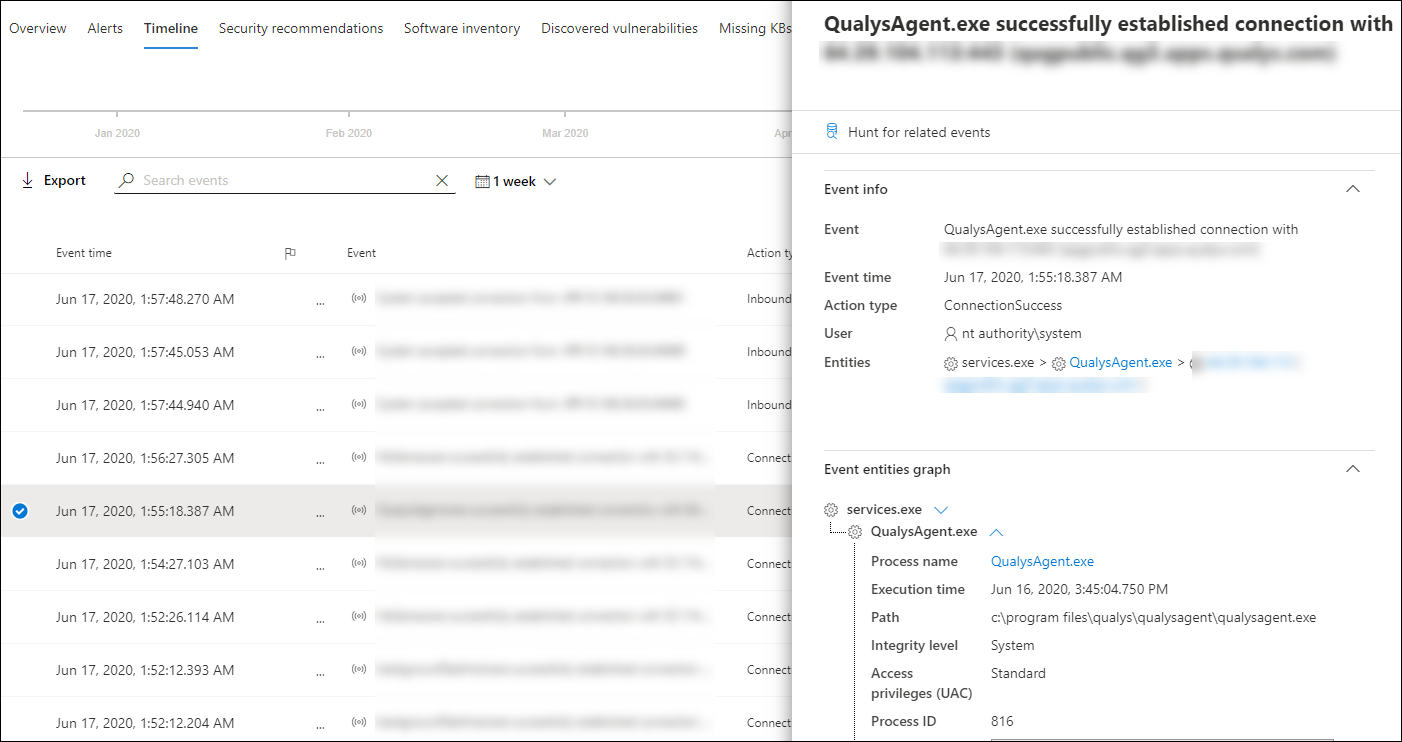

イベントの詳細

イベントを選択すると、そのイベントに関する関連する詳細が表示されます。 パネルが表示され、一般的なイベント情報が表示されます。 該当するデータが使用可能な場合は、関連エンティティとそのリレーションシップを示すグラフも表示されます。

イベントと関連イベントをさらに調べるには、[関連イベントの検索] を選択して、高度なハンティング クエリをすばやく実行できます。 クエリは、選択したイベントと、同じエンドポイントで同時に発生した他のイベントの一覧を返します。

セキュリティに関する推奨事項

セキュリティに関する推奨事項は、Microsoft Defender for Endpointの脆弱性管理機能から生成されます。 推奨事項を選択すると、推奨事項の説明や、推奨事項を制定しないことに関連する潜在的なリスクなど、関連する詳細を表示できるパネルが表示されます。 詳細については、「 セキュリティに関する推奨事項 」を参照してください。

セキュリティ ポリシー

[ セキュリティ ポリシー ] タブには、デバイスに適用されるエンドポイント セキュリティ ポリシーが表示されます。 ポリシー、種類、状態、最後のチェック時刻の一覧が表示されます。 ポリシーの名前を選択すると、ポリシー設定の状態、適用されたデバイス、割り当てられたグループを確認できるポリシーの詳細ページが表示されます。

ソフトウェア インベントリ

[ ソフトウェア インベントリ ] タブを使用すると、デバイス上のソフトウェアと、弱点や脅威を表示できます。 ソフトウェアの名前を選択すると、ソフトウェアの詳細ページに移動し、セキュリティに関する推奨事項、検出された脆弱性、インストールされているデバイス、バージョンの配布を確認できます。 詳細については、「 ソフトウェア インベントリ 」を参照してください。

検出された脆弱性

[ 検出された脆弱性 ] タブには、デバイスで検出された脆弱性の名前、重大度、脅威の分析情報が表示されます。 特定の脆弱性を選択すると、説明と詳細が表示されます。

KB が見つからない

[ 不足している KB ] タブには、デバイスの不足しているセキュリティ更新プログラムが一覧表示されます。

カード

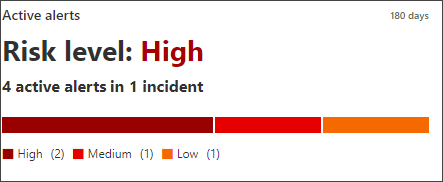

アクティブなアラート

Azure Advanced Threat Protection カードには、Microsoft Defender for Identity機能を使用していて、アクティブなアラートがある場合に、デバイスとそのリスク レベルに関連するアラートの概要が表示されます。 詳細については、「 アラート 」ドリルダウンを参照してください。

注:

この機能を使用するには、Microsoft Defender for Identityと Defender for Endpoint の両方で統合を有効にする必要があります。 Defender for Endpoint では、高度な機能でこの機能を有効にすることができます。 高度な機能を有効にする方法の詳細については、「 高度な機能を有効にする」を参照してください。

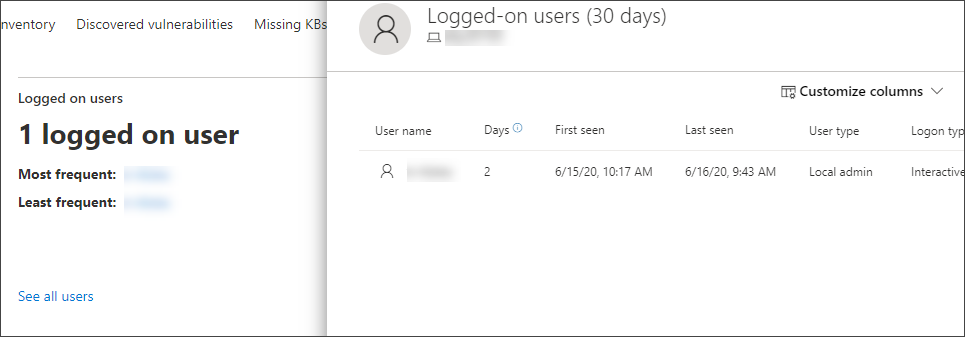

ログオンしているユーザー

[ログオン ユーザー] カードには、過去 30 日間にログオンしたユーザーの数と、最も頻度の低いユーザーが表示されます。 [ すべてのユーザーを表示 ] リンクを選択すると、詳細ウィンドウが開きます。このウィンドウには、ユーザーの種類、サインインの種類、ユーザーが最初に表示されたとき、最後に表示されたタイミングなどの情報が表示されます。 詳細については、「 ユーザー エンティティの調査」を参照してください。

注:

"最も頻度の高い" ユーザー値は、対話形式で正常にログオンしたユーザーの証拠に基づいてのみ計算されます。 ただし、[ すべてのユーザー ] サイド ペインでは、すべての種類のユーザー ログオンが計算されるため、それらのユーザーが対話型でない可能性があるため、サイド ウィンドウでより頻繁なユーザーが表示されることが予想されます。

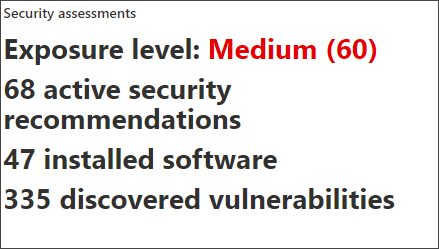

セキュリティ評価

セキュリティ評価カードは、全体的な公開レベル、セキュリティに関する推奨事項、インストールされているソフトウェア、検出された脆弱性を示しています。 デバイスの露出レベルは、保留中のセキュリティに関する推奨事項の累積的な影響によって決まります。

デバイスの正常性の状態

[デバイスの正常性状態] カードには、特定のデバイスの概要を示す正常性レポートが表示されます。 次のいずれかのメッセージがカードの上部に表示され、デバイスの全体的な状態が示されます (優先度が最も高い順に表示されます)。

- Defender ウイルス対策がアクティブではない

- セキュリティ インテリジェンスが最新ではない

- エンジンが最新ではない

- クイック スキャンに失敗しました

- フル スキャンに失敗しました

- プラットフォームが最新ではない

- セキュリティ インテリジェンスの更新状態が不明です

- エンジンの更新状態が不明です

- クイック スキャンの状態が不明です

- フル スキャンの状態が不明です

- プラットフォームの更新状態が不明です

- デバイスが最新の状態である

- macOS & Linux では使用できない状態

カードのその他の情報には、最後のフル スキャン、最後のクイック スキャン、セキュリティ インテリジェンス更新プログラムのバージョン、エンジンの更新バージョン、プラットフォーム更新プログラムのバージョン、Defender ウイルス対策モードなどがあります。

灰色の円は、データが不明であることを示します。

注:

macOS および Linux デバイスの全体的な状態メッセージは、現在、"macOS & Linux では使用できない状態" と表示されます。 現在、状態の概要は Windows デバイスでのみ使用できます。 テーブル内の他のすべての情報は、サポートされているすべてのプラットフォームの各デバイス正常性信号の個々の状態を示す最新の状態です。

デバイス正常性レポートの詳細なビューを取得するには、[デバイスの正常性のレポート] >に移動します。 詳細については、「Microsoft Defender for Endpointのデバイスの正常性とコンプライアンス レポート」を参照してください。

注:

Defender ウイルス対策モードの日付と時刻は現在使用できません。

関連記事

- Microsoft Defender for Endpoint アラート キューを表示して整理する

- Microsoft Defender for Endpoint アラートを管理する

- Microsoft Defender for Endpointアラートを調査する

- Defender for Endpoint アラートに関連付けられているファイルを調査する

- Defender for Endpoint アラートに関連付けられている IP アドレスを調査する

- Defender for Endpoint アラートに関連付けられているドメインを調査する

- Defender for Endpoint でユーザー アカウントを調査する

- セキュリティに関する推奨事項

- ソフトウェア インベントリ

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![デバイス ページの [概要] タブ](media/overview-device.png)

![[セキュリティ ポリシー] タブ](media/security-policies-tab.png)

![[ソフトウェア インベントリ] タブ](media/software-inventory-device.png)

![[検出された脆弱性] タブ](media/discovered-vulnerabilities-device.png)

![[不足している KB] タブ](media/missing-kbs-device.png)