Microsoft Entra ID の既定のユーザー アクセス許可とは

Microsoft Entra ID では、すべてのユーザーに既定のアクセス許可のセットが付与されます。 ユーザーのアクセスは、ユーザーの種類、ユーザーのロールの割り当て、および個々のオブジェクトの所有権で構成されます。

この記事では、これらの既定のアクセス許可について説明し、メンバーとゲスト ユーザーの既定値を比較します。 既定のユーザー アクセス許可は、Microsoft Entra ID のユーザー設定のみで変更できます。

メンバーとゲスト ユーザー

既定の許可のセットは、ユーザーがテナントのネイティブ メンバー (メンバー ユーザー) かどうか、または企業間 (B2B) コラボレーション ゲスト (ゲスト ユーザー) などの別のディレクトリから持ち込まれたかどうかによって異なります。 ゲスト ユーザーの追加の詳細については、「Microsoft Entra B2B コラボレーションとは」を参照してください。 既定のアクセス許可の権限を次に示します。

メンバー ユーザーは、アプリケーションの登録、自分のプロファイル写真と携帯電話番号の管理、自分のパスワードの変更、B2B ゲストの招待を行うことができます。 また、すべてのディレクトリ情報を読むこともできます (いくつか例外があります)。

ゲスト ユーザーは、ディレクトリ アクセス許可を制限されています。 自分のプロファイルの管理や自分のパスワードの変更、他のユーザー、グループ、アプリに関する情報の取得を行うことができます。 ただし、すべてのディレクトリ情報は読み取れません。

たとえば、ゲスト ユーザーは、ユーザー、グループ、およびその他のディレクトリ オブジェクトすべてが含まれる一覧を列挙できません。 ゲストを管理者ロールに追加することができ、追加すると、読み取りと書き込みのすべてのアクセス許可が付与されます。 また、ゲストは他のゲストを招待することもできます。

メンバーとゲストの既定のアクセス許可を比較する

| 領域 | メンバー ユーザーのアクセス許可 | 既定のゲスト ユーザーのアクセス許可 | 制限されたゲスト ユーザーのアクセス許可 |

|---|---|---|---|

| ユーザーと連絡先 |

|

|

|

| グループ |

|

|

|

| アプリケーション |

|

|

|

| デバイス |

|

アクセス許可なし | アクセス許可なし |

| 組織 |

|

|

|

| ロールとスコープ |

|

アクセス許可なし | アクセス許可なし |

| サブスクリプション |

|

アクセス許可なし | アクセス許可なし |

| ポリシー |

|

アクセス許可なし | アクセス許可なし |

メンバー ユーザーの既定のアクセス許可を制限する

ユーザーの既定のアクセス許可に制限を追加できます。

メンバー ユーザーの既定のアクセス許可は、次の方法で制限できます。

注意事項

[Restrict access to Microsoft Entra administration portal](Microsoft Entra 管理ポータルへのアクセスを制限する) スイッチを使用することは、セキュリティ対策ではありません。 機能の詳細については、下記の表を参照してください。

| 権限 | 設定の説明 |

|---|---|

| アプリケーションの登録 | このオプションを [いいえ] に設定すると、ユーザーはアプリケーション登録を作成できません。 その場合、特定のユーザーをアプリケーション開発者ロールに追加することで、そのユーザーにこの権限を付与できます。 |

| ユーザーが LinkedIn で職場または学校アカウントに接続できるようにする | このオプションを [いいえ] に設定すると、ユーザーは、自身の LinkedIn アカウントで職場または学校のアカウントに接続できなくなります。 詳細については、「LinkedIn アカウント接続のデータ共有と同意」を参照してください。 |

| セキュリティ グループを作成する | このオプションを [いいえ] に設定すると、ユーザーはセキュリティ グループを作成できません。 少なくともユーザー管理者ロールが割り当てられているユーザーは、引き続きセキュリティ グループを作成できます。 方法については、「グループの設定を構成するための Microsoft Entra コマンドレット」を参照してください。 |

| Microsoft 365 グループを作成する | このオプションを [いいえ] に設定すると、ユーザーは Microsoft 365 グループを作成できません。 このオプションを [一部] に設定すると、ユーザーのセットは Microsoft 365 グループを作成できます。 少なくともユーザー管理者ロールが割り当てられているユーザーは、引き続き Microsoft 365 グループを作成できます。 方法については、「グループの設定を構成するための Microsoft Entra コマンドレット」を参照してください。 |

| Microsoft Entra 管理ポータルへのアクセスを制限する | このスイッチでは何が行われますか? [いいえ] に設定すると、非管理者ユーザーが Microsoft Entra 管理ポータルを参照できます。 [はい] に設定すると、非管理者ユーザーは Microsoft Entra 管理ポータルを参照できないように制限されます。 グループまたはアプリケーションの所有者であるが管理者ではない者は、Azure portal を使用して所有しているリソースを管理することができません。 行われないことは何ですか? このスイッチはいつ使用する必要がありますか? このスイッチを使用するべきでないのはどのような場合ですか? 特定の非管理者ユーザーにのみ Microsoft Entra 管理ポータルを使用する権限を付与するには、どのようにしますか? Microsoft Entra 管理ポータルへのアクセスを制限する |

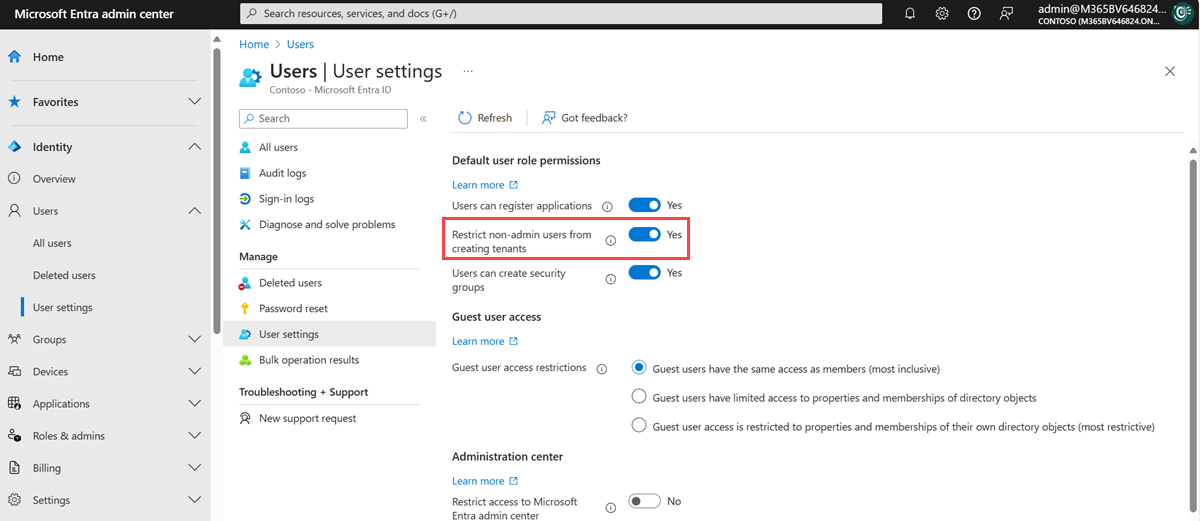

| 管理者以外のユーザーによるテナントの作成を制限する | ユーザーは、Microsoft Entra ID および Microsoft Entra 管理ポータルの [テナントの管理] でテナントを作成できます。 テナントの作成は、監査ログに DirectoryManagement カテゴリおよび Create Company アクティビティとして記録されます。 テナントを作成するすべてのユーザーは、そのテナントのグローバル管理者になります。 新しく作成されたテナントは設定や構成を継承しません。 このスイッチでは何が行われますか? 管理者でない特定のユーザーにのみ新しいテナントを作成する権限を付与するにはどうすればいいですか? |

| ユーザーによる所有デバイスの BitLocker キーの回復を制限する | この設定は、Microsoft Entra 管理センターの [デバイス設定] にあります。 このオプションを [はい] に設定すると、ユーザーは所有デバイスの BitLocker キーをセルフサービスで回復できなくなります。 ユーザーが BitLocker キーを取得するには、組織のヘルプ デスクに問い合わせる必要があります。 このオプションを [いいえ] に設定すると、ユーザーは BitLocker キーを回復できます。 |

| 他のユーザーの読み取り | この設定は Microsoft Graph と PowerShell でのみ使用できます。 このフラグを $false に設定すると、管理者以外のすべてのユーザーはディレクトリからユーザー情報を読み取ることができなくなります。 このフラグを使用すると、Microsoft Teams などの他の Microsoft サービスのユーザー情報の読み取りを防ぐことができることがあります。この設定は特殊な状況を想定しているため、フラグを |

[管理者以外のユーザーによるテナントの作成を制限する] オプションが次のスクリーンショットに示されています。

ゲスト ユーザーの既定のアクセス許可を制限する

ゲスト ユーザーの既定のアクセス許可は、次の方法で制限できます。

注

[ゲスト ユーザーのアクセス制限] 設定によって、[ゲストのアクセス許可を制限する] 設定が置き換えられました。 この機能の使用に関するガイダンスについては、「Microsoft Entra ID でゲスト アクセス許可を制限する」を参照してください。

| 権限 | 設定の説明 |

|---|---|

| ゲスト ユーザーのアクセス制限 | このオプションを [Guest users have the same access as members](ゲスト ユーザーにメンバーと同じアクセス権を付与する) に設定すると、メンバー ユーザーのアクセス許可すべてがゲスト ユーザーに既定で付与されます。 このオプションを [Guest user access is restricted to properties and memberships of their own directory objects](ゲスト ユーザーのアクセスを、自分のディレクトリ オブジェクトのプロパティとメンバーシップに制限する) に設定すると、ゲスト アクセスは既定で自分のユーザー プロファイルのみに制限されます。 ユーザー プリンシパル名、オブジェクト ID、または表示名で検索する場合でも、他のユーザーへのアクセスは許可されなくなりました。 グループ メンバーシップを含むグループ情報へのアクセスも許可されなくなりました。 この設定では、Microsoft Teams など、一部の Microsoft 365 サービスの参加しているグループへのアクセスは禁止されません。 詳細については、Microsoft Teams のゲストのアクセスに関する記事を参照してください。 このアクセス許可の設定に関係なく、ゲスト ユーザーを管理者の役割に追加できます。 |

| ゲストは招待ができる | このオプションを [はい] に設定すると、ゲストは他のゲストを招待できます。 詳細については、外部コラボレーション設定の構成に関するページを参照してください。 |

オブジェクトの所有権

アプリケーション登録所有者のアクセス許可

ユーザーがアプリケーションを登録すると、そのユーザーはアプリケーションの所有者として自動的に追加されます。 所有者は、名前やアプリが要求するアクセス許可など、アプリケーションのメタデータを管理できます。 また、シングル サインオン (SSO) の構成やユーザーの割り当てなど、アプリケーションのテナント固有の構成も管理できます。

所有者は、他の所有者を追加または削除することもできます。 少なくともアプリケーション管理者ロールが割り当てられているユーザーとは異なり、所有者は、自分が所有するアプリケーションのみを管理できます。

エンタープライズ アプリケーション所有者のアクセス許可

ユーザーがエンタープライズ アプリケーションを追加すると、そのユーザーは自動的に所有者として追加されます。 所有者は、SSO の構成、プロビジョニング、ユーザーの割り当てなど、アプリケーションのテナント固有の構成を管理できます。

所有者は、他の所有者を追加または削除することもできます。 少なくともアプリケーション管理者ロールが割り当てられているユーザーとは異なり、所有者は、自分が所有するアプリケーションのみを管理できます。

グループ所有者のアクセス許可

グループを作成したユーザーは、そのグループの所有者として自動的に追加されます。 所有者は、名前などのグループのプロパティおよびグループ メンバーシップを管理できます。

所有者は、他の所有者を追加または削除することもできます。 少なくともグループ管理者ロールが割り当てられている所有者とは異なり、所有者は自分が所有するグループのみを管理でき、グループのメンバーシップの種類が [割り当て済み] の場合にのみ、グループ メンバーを追加または削除できます。

グループ所有者の割り当てについては、「グループの所有者の管理」をご覧ください。

Privileged Access Management (PIM) を使用してロールの割り当てを行えるグループを作成するには、「Microsoft Entra グループを使用したロールの割り当ての管理」を参照してください。

所有者のアクセス許可

以降の表では、Microsoft Entra ID メンバー ユーザーの特定のアクセス許可には所有するオブジェクトを超えるオブジェクトが含まれることを説明します。 ユーザーは、自分が所有するオブジェクトに対してのみこれらのアクセス許可を持っています。

所有しているアプリケーションの登録

ユーザーは、所有するアプリケーションの登録で次のアクションを実行できます。

| 操作 | 説明 |

|---|---|

| microsoft.directory/applications/audience/update | Microsoft Entra ID の applications.audience プロパティを更新します。 |

| microsoft.directory/applications/authentication/update | Microsoft Entra ID の applications.authentication プロパティを更新します。 |

| microsoft.directory/applications/basic/update | Microsoft Entra ID でアプリケーションの基本プロパティを更新します。 |

| microsoft.directory/applications/credentials/update | Microsoft Entra ID の applications.credentials プロパティを更新します。 |

| microsoft.directory/applications/delete | Microsoft Entra ID でアプリケーションを削除します。 |

| microsoft.directory/applications/owners/update | Microsoft Entra ID の applications.owners プロパティを更新します。 |

| microsoft.directory/applications/permissions/update | Microsoft Entra ID の applications.permissions プロパティを更新します。 |

| microsoft.directory/applications/policies/update | Microsoft Entra ID の applications.policies プロパティを更新します。 |

| microsoft.directory/applications/restore | Microsoft Entra ID でアプリケーションを復元します。 |

所有するエンタープライズ アプリケーション

ユーザーは、所有するエンタープライズ アプリケーションで次のアクションを実行できます。 エンタープライズ アプリケーションは、サービス プリンシパル、1 つまたは複数のアプリケーション ポリシー、および場合によってはサービス プリンシパルと同じテナント内のアプリケーション オブジェクトで構成されます。

| 操作 | 説明 |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Microsoft Entra ID で監査ログのすべてのプロパティ (特権プロパティを含む) を読み取ります。 |

| microsoft.directory/policies/basic/update | Microsoft Entra ID でポリシーの基本プロパティを更新します。 |

| microsoft.directory/policies/delete | Microsoft Entra ID でポリシーを削除します。 |

| microsoft.directory/policies/owners/update | Microsoft Entra ID の policies.owners プロパティを更新します。 |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Microsoft Entra ID の servicePrincipals.appRoleAssignedTo プロパティを更新します。 |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Microsoft Entra ID の users.appRoleAssignments プロパティを更新します。 |

| microsoft.directory/servicePrincipals/audience/update | Microsoft Entra ID の servicePrincipals.audience プロパティを更新します。 |

| microsoft.directory/servicePrincipals/authentication/update | Microsoft Entra ID の servicePrincipals.authentication プロパティを更新します。 |

| microsoft.directory/servicePrincipals/basic/update | Microsoft Entra ID でサービス プリンシパルの基本プロパティを更新します。 |

| microsoft.directory/servicePrincipals/credentials/update | Microsoft Entra ID の servicePrincipals.credentials プロパティを更新します。 |

| microsoft.directory/servicePrincipals/delete | Microsoft Entra ID でサービス プリンシパルを削除します。 |

| microsoft.directory/servicePrincipals/owners/update | Microsoft Entra ID の servicePrincipals.owners プロパティを更新します。 |

| microsoft.directory/servicePrincipals/permissions/update | Microsoft Entra ID の servicePrincipals.permissions プロパティを更新します。 |

| microsoft.directory/servicePrincipals/policies/update | Microsoft Entra ID の servicePrincipals.policies プロパティを更新します。 |

| microsoft.directory/signInReports/allProperties/read | Microsoft Entra ID のサインイン情報レポートのすべてのプロパティ (特権プロパティを含む) を読み取ります。 |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | アプリケーション プロビジョニングのシークレットと資格情報を管理する |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | アプリケーション プロビジョニングの同期ジョブを開始、再開、および一時停止する |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | アプリケーション プロビジョニングの同期ジョブとスキーマを作成、管理する |

| microsoft.directory/servicePrincipals/synchronization/standard/read | サービス プリンシパルに関連付けられているプロビジョニング設定を読み取る |

所有するデバイス

ユーザーは、所有するデバイスで次のアクションを実行できます。

| 操作 | 説明 |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Microsoft Entra ID の devices.bitLockerRecoveryKeys プロパティを読み取ります。 |

| microsoft.directory/devices/disable | Microsoft Entra ID でデバイスを無効にします。 |

所有するグループ

ユーザーは、所有するグループで次のアクションを実行できます。

注

動的グループの所有者は、動的メンバーシップ ルールを編集するために、グループ管理者、Intune 管理者、またはユーザー管理者ロールを持っている必要があります。 詳細については、「Microsoft Entra ID で動的メンバーシップグループを作成または更新する」を参照してください。

| 操作 | 説明 |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Microsoft Entra ID の groups.appRoleAssignments プロパティを更新します。 |

| microsoft.directory/groups/basic/update | Microsoft Entra ID でグループの基本プロパティを更新します。 |

| microsoft.directory/groups/delete | Microsoft Entra ID でグループを削除します。 |

| microsoft.directory/groups/members/update | Microsoft Entra ID の groups.members プロパティを更新します。 |

| microsoft.directory/groups/owners/update | Microsoft Entra ID の groups.owners プロパティを更新します。 |

| microsoft.directory/groups/restore | Microsoft Entra ID でグループを復元します。 |

| microsoft.directory/groups/settings/update | Microsoft Entra ID の groups.settings プロパティを更新します。 |

次のステップ

ゲスト ユーザーのアクセス制限の設定の詳細については、「Microsoft Entra ID でゲストのアクセス許可を制限する」を参照してください。

Microsoft Entra の管理者ロールを割り当てる方法の詳細については、「Microsoft Entra ID でユーザーを管理者ロールに割り当てる」を参照してください。

Microsoft Azure でリソース アクセスを制御する方法の詳細については、「Azure でのリソース アクセスについて」を参照してください。