Microsoft Entra アプリケーション プロキシを使用してリモート ユーザーにオンプレミス アプリの公開

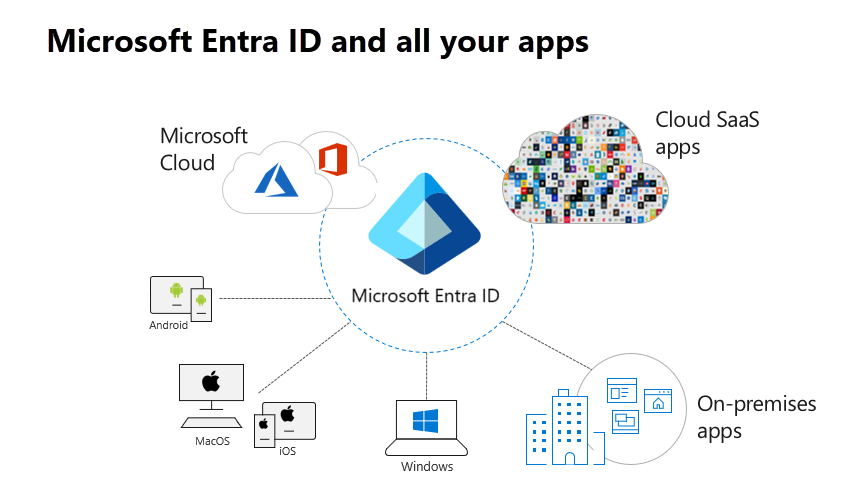

Microsoft Entra アプリケーション プロキシは、オンプレミス Web アプリケーションにセキュリティで保護されたリモート アクセスを提供します。 Microsoft Entra ID にシングル サインオンしたら、ユーザーは外部の URL または内部のアプリケーション ポータルを介し、クラウド アプリケーションとオンプレミス アプリケーションの両方にアクセスできます。 たとえば、アプリケーション プロキシはリモート デスクトップ、SharePoint、Teams、Tableau、Qlik、基幹業務 (LOB) アプリケーションにリモート アクセスとシングル サインオンを提供できます。

Microsoft Entra アプリケーション プロキシについて

使い方が簡単。 ユーザーは Microsoft 365 や、Microsoft Entra ID に統合された他の SaaS アプリにアクセスする方法と同じように、オンプレミス アプリケーションにアクセスできます。 アプリケーション プロキシを使用するため、アプリケーションを変更または更新する必要はありません。

安全。 オンプレミス アプリケーションは、Azure の承認管理とセキュリティ分析を使用できます。 たとえば、オンプレミス アプリケーションは条件付きアクセスと 2 段階認証を使用できます。 アプリケーション プロキシは、ファイアウォールを介して受信接続を開く必要はありません。

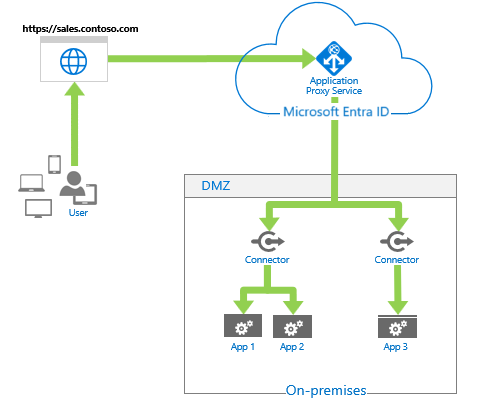

高いコスト効果。 オンプレミス ソリューションは、通常、非武装地帯 (DMZ)、エッジ サーバー、その他の複雑なインフラストラクチャを設定して維持する必要があります。 アプリケーション プロキシはクラウドで実行されるため、簡単に使用できます。 アプリケーション プロキシを使用するため、ネットワーク インフラストラクチャを変更したり、オンプレミス環境でさらにアプライアンスをインストールしたりする必要はありません。

ヒント

既に Microsoft Entra ID がある場合、1 つのコントロール プレーンとして活用し、オンプレミス アプリケーションにシームレスかつ安全なアクセスを実現できます。

以下のリストは包括的なものではありませんが、ハイブリッド共存シナリオでアプリケーション プロキシを使用する例を示しています。

- DMZ を使用せず、簡単な方法でオンプレミス Web アプリを外部に公開する

- クラウドとオンプレミスのデバイス、リソース、アプリの全体でシングル サインオン (SSO) のサポート

- クラウドとオンプレミスのアプリに多要素認証のサポート

- Microsoft Cloud のセキュリティを使用してクラウド機能を迅速に活用

- ユーザー アカウント管理の一元化

- ID とセキュリティの管理の一元化

- グループ メンバーシップに基づくアプリケーションにユーザー アクセスを自動的に追加または削除

この記事では、Microsoft Entra ID とアプリケーション プロキシがリモート ユーザーにシングル サインオン (SSO) エクスペリエンスをもたらす方法について説明します。 VPN またはデュアルホーム サーバーとファイアウォール規則を使用せず、ユーザーはオンプレミス アプリに安全に接続します。 この記事では、アプリケーション プロキシがオンプレミス Web アプリケーションにクラウドの機能とセキュリティ上のメリットをもたらす方法について説明します。 使用可能なアーキテクチャとトポロジについても説明します。

ヒント

アプリケーション プロキシには、クラウドで実行されるアプリケーション プロキシ サービスと、オンプレミス サーバーで実行されるプライベート ネットワーク コネクタの両方が含まれています。 Microsoft Entra ID、アプリケーション プロキシ サービス、プライベート ネットワーク コネクタが連携し、Microsoft Entra ID から Web アプリケーションにユーザーのサインオン トークンを安全に渡します。

アプリケーション プロキシは次のものと動作します。

- 統合 Windows 認証を認証に使用する Web アプリケーション

- フォーム ベースまたはヘッダー ベースのアクセスを使用する Web アプリケーション

- さまざまなデバイスの豊富なアプリケーションに公開する Web API

- リモート デスクトップ ゲートウェイの背後でホストされているアプリケーション

- Microsoft Authentication Library (MSAL) と統合されている豊富なクライアント アプリ

アプリケーション プロキシはシングル サインオンをサポートします。 サポートされている方法の詳細については、「シングル サインオンの方法の選択」を参照してください。

過去のリモート アクセス

以前、リモート ユーザーのアクセスを支援しながら内部リソースを攻撃者から保護するためのコントロール プレーンは、DMZ または境界ネットワークでのみ行われていました。 しかし、外部クライアントが企業リソースにアクセスするために使用される、DMZ に展開した VPN やリバース プロキシ ソリューションは、クラウドの世界には適していません。 通常、次のような問題があります。

- ハードウェアのコスト

- セキュリティの維持 (パッチの適用、ポートの監視など)

- エッジでユーザーの認証

- 境界ネットワークで Web サーバーにユーザーの認証

- VPN クライアント ソフトウェアの配布と構成により、リモート ユーザーの VPN アクセスを維持します。 また、DMZ でドメインに参加しているサーバーの保持 (外部攻撃に対して脆弱になる可能性がる)。

現在のクラウド ファーストの世界では、Microsoft Entra ID はネットワークにアクセスする人や物を制御するために最適です。 Microsoft Entra アプリケーション プロキシは、最新の認証とクラウドベースのテクノロジ (SaaS アプリケーションや ID プロバイダーなど) と統合します。 この統合により、ユーザーはどこからでもアプリにアクセスできます。 アプリケーション プロキシは、現在のデジタル ワークプレースにさらに適しているだけでなく、VPN やリバース プロキシ ソリューションよりも安全であり、簡単に実装できます。 リモート ユーザーは Microsoft や、Microsoft Entra ID に統合された他の SaaS アプリにアクセスする方法と同じように、オンプレミス アプリケーションにアクセスできます。 アプリケーション プロキシを使用するため、アプリケーションを変更または更新する必要はありません。 さらに、アプリケーション プロキシは、ファイアウォールを介して受信接続を開く必要はありません。 アプリケーション プロキシを使用すると、設定するだけでその後は何もする必要がありません。

リモート アクセスの未来

現在のデジタル ワークプレースでは、ユーザーは複数のデバイスやアプリを使用してどこでも仕事ができます。 唯一変わらないのは、ユーザー ID です。 そのため、現在はネットワークをセキュリティで保護する最初の手順として、Microsoft Entra の ID 管理機能をセキュリティ コントロール プレーンを使用します。 ID をコントロール プレーンとして使用するモデルは、通常は次のコンポーネントで構成されます。

- ユーザーとユーザー関連の情報を管理する ID プロバイダー。

- 企業リソースへのアクセス権を持つデバイスのリストを保持するデバイス ディレクトリ。 このディレクトリには、対応するデバイス情報 (デバイスの種類、整合性など) が含まれています。

- ユーザーとデバイスが、セキュリティ管理者によって設定されたポリシーに準拠しているかどうかを判定するポリシー評価サービス。

- 組織のリソースへのアクセスを許可または拒否する権限。

アプリケーション プロキシを使用すると、Microsoft Entra ID はオンプレミスとクラウドで発行された Web アプリにアクセスする必要があるユーザーを管理します。 これらのアプリに一元管理ポイントを提供します。 Microsoft Entra の条件付きアクセスは必須ではありませんが、有効にすることをお勧めします。 ユーザーを認証してアクセス権を付与する条件を定義することにより、適切なユーザーのみがアプリケーションにアクセスできる確実性を高めます。

メモ

Microsoft Entra アプリケーション プロキシは、内部リソースへのアクセスが必要なローミング (リモート) ユーザー向けの VPN やリバース プロキシに代わるものであることを理解することが重要です。 企業ネットワーク上の内部ユーザーには向いていません。 内部ユーザーがアプリケーション プロキシを不必要に使用すると、予期しなくて望ましくないパフォーマンスの問題が発生する可能性があります。

アプリケーション プロキシの仕組みの概要

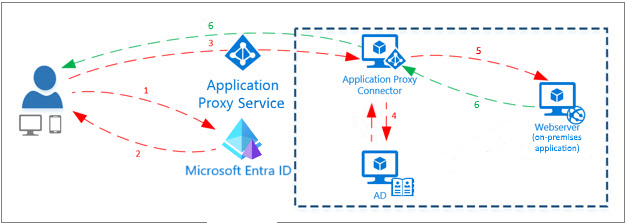

次の図では、Microsoft Entra ID とアプリケーション プロキシが連携し、オンプレミス アプリケーションへのシングル サインオンを提供する方法が示されています。

- ユーザーは、エンドポイントを介してアプリケーションにアクセスしたら、Microsoft Entra のサインイン ページにダイレクトされます。

- ログインに成功すると、Microsoft Entra ID はユーザーのクライアント デバイスにトークンを送信します。

- クライアントは、トークンをアプリケーション プロキシ サービスに送信します。 サービスは、トークンからユーザー プリンシパル名 (UPN) とセキュリティ プリンシパル名 (SPN) を取得します。 その後、アプリケーション プロキシは要求をコネクタに送信します。

- コネクタは、ユーザーに代わって必要なシングル サインオン (SSO) 認証を実行します。

- コネクタはオンプレミス アプリケーションに要求を送信します。

- 応答は、コネクタとアプリケーション プロキシ サービスを介してユーザーに送信されます。

メモ

ほとんどの Microsoft Entra ハイブリッド エージェントと同様に、プライベート ネットワーク コネクタはファイアウォールを介して受信接続を開く必要はありません。 手順 3 のユーザー トラフィックはアプリケーション プロキシ サービスで終了します。 プライベート ネットワークにあるプライベート ネットワーク コネクタは、残りの通信を行います。

| コンポーネント | 説明 |

|---|---|

| エンドポイント | エンドポイントは、URL またはエンドユーザー ポータルです。 ユーザーは外部 URL にアクセスすることにより、ネットワークの外部にいながらアプリケーションに到達できます。 ネットワーク内のユーザーは、URL またはエンドユーザー ポータルからアプリケーションにアクセスできます。 ユーザーがこれらのエンドポイントの 1 つに移動すると Microsoft Entra ID で認証され、コネクタを介してオンプレミス アプリケーションにルーティングされます。 |

| Microsoft Entra ID | Microsoft Entra ID は、クラウドに格納されているテナント ディレクトリを使用して認証を実行します。 |

| アプリケーション プロキシ サービス | このアプリケーション プロキシ サービスは、Microsoft Entra ID の一部としてクラウドで実行されます。 サインオン トークンをユーザーからプライベート ネットワーク コネクタに渡します。 アプリケーション プロキシは、クライアント IP アドレスに対して要求のすべてのアクセス可能なヘッダーを転送し、プロトコルに従ってヘッダーを設定します。 プロキシへの着信要求にそのヘッダーが既にある場合、ヘッダーの値であるコンマ区切りリストの末尾にクライアント IP アドレスが追加されます。 |

| プライベート ネットワーク コネクタ | コネクタは、ネットワーク内の Windows Server で実行される軽量エージェントです。 コネクタは、クラウドのアプリケーション プロキシ サービスとオンプレミス アプリケーションの間の通信を管理します。 コネクタは送信接続のみを使用するため、インターネットに接続するネットワークで受信ポートを開く必要はありません。 コネクタはステートレスであり、必要に応じてクラウドから情報を取得します。 負荷分散や認証の方法など、コネクタにの詳細については、「Microsoft Entra プライベート ネットワーク コネクタについて理解する」を参照してください。 |

| Active Directory (AD) | Active Directory はオンプレミスで実行され、ドメイン アカウントの認証を行います。 シングル サインオンが構成されると、コネクタは AD と通信して必要な追加認証を実行します。 |

| オンプレミス アプリケーション | 最終的に、ユーザーはオンプレミス アプリケーションにアクセスできます。 |

アプリケーション プロキシは、Microsoft Entra 管理センターで構成する Microsoft Entra サービスです。 Azure Cloud に外部のパブリック HTTP/HTTPS URL エンドポイントを発行し、組織の内部アプリケーション サーバー URL に接続できるようにします。 これらのオンプレミス Web アプリは Microsoft Entra ID と統合し、シングル サインオンをサポートできます。 ユーザーは Microsoft 365 や他の SaaS アプリにアクセスする方法と同じように、オンプレミス Web アプリにアクセスすることができます。

この機能のコンポーネントには、クラウドで実行されるアプリケーション プロキシ サービス、オンプレミス サーバーで実行される軽量エージェントであるプライベート ネットワーク コネクタ、ID プロバイダーである Microsoft Entra ID が含まれます。 この 3 つのコンポーネントがすべて連携し、オンプレミス Web アプリケーションにアクセスするためのシングル サインオン エクスペリエンスがユーザーに提供されます。

ユーザー認証後、外部ユーザーは表示 URL を使用してオンプレミス Web アプリケーションにアクセスするか、自身のデスクトップまたは iOS/MAC デバイスでマイ アプリにアクセスできます。 たとえば、アプリケーション プロキシは、リモート デスクトップ、SharePoint サイト、Tableau、Qlik、Outlook on the web、基幹業務 (LOB) アプリケーションへのリモート アクセスとシングル サインオンを提供できます。

認証

シングル サインオン用にアプリケーションを構成する方法はいくつかあります。アプリケーションが使用する認証に適した方法を選択してください。 アプリケーション プロキシは、次のアプリケーションの種類をサポートしています。

- Web アプリケーション

- さまざまなデバイスの豊富なアプリケーションに公開する Web API

- リモート デスクトップ ゲートウェイの背後でホストされているアプリケーション

- Microsoft Authentication Library (MSAL) と統合されている豊富なクライアント アプリ

アプリケーション プロキシは、次のネイティブ認証プロトコルを使用するアプリで動作します。

- 統合 Windows 認証 (IWA)。 IWA の場合、プライベート ネットワーク コネクタは Kerberos の制約付き委任 (KCD) を使用し、Kerberos アプリケーションへのユーザーを認証します。

アプリケーション プロキシは、サード パーティの統合または特定の構成シナリオを使用し、次の認証プロトコルもサポートします。

- ヘッダーベースの認証。 このサインオン方法は PingAccess というサード パーティの認証サービスを使用し、アプリケーションがヘッダーを使用して認証するときに使用されます。 このシナリオでは、認証は PingAccess によって処理されます。

- フォームまたはパスワードベースの認証。 この認証方法では、ユーザーは初回アクセス時にユーザー名とパスワードを使用してアプリケーションにサインオンします。 最初のサインオンの後、Microsoft Entra ID がユーザー名とパスワードをアプリケーションに提供します。 このシナリオでは、認証は Microsoft Entra ID によって処理されます。

- SAML 認証。 SAML ベースのシングル サインオンは、SAML 2.0 プロトコルまたは WS-Federation プロトコルのいずれかを使用するアプリケーションにサポートされています。 SAML シングル サインオンを使用すると、Microsoft Entra はユーザーの Microsoft Entra アカウントを使用してアプリケーションに認証を行います。

サポートされている方法の詳細については、「シングル サインオンの方法の選択」を参照してください。

セキュリティ上のメリット

アプリケーション プロキシと Microsoft Entra によって提供されるリモート アクセス ソリューションは、顧客が活用できる次のようなセキュリティ上のメリットをサポートしています。

認証済みアクセス。 アプリケーション プロキシは事前認証を使用したアプリケーションの発行に最適であり、認証された接続のみからネットワークにアクセスできるようにします。 事前認証で発行されるアプリケーションに有効なトークンがない場合、トラフィックはアプリケーション プロキシ サービスを通過してオンプレミス環境に到達することができません。 認証された ID のみがバックエンド アプリケーションにアクセスできるため、事前認証はその性質によって多数の標的型攻撃がブロックされます。

条件付きアクセス。 ネットワークへの接続が確立される前に、多数のポリシー管理を適用できます。 条件付きアクセスを使用すると、バックエンド アプリケーションにアクセスを許可するトラフィックの制限を定義できます。 場所、認証の強度、ユーザーのリスク プロファイルに基づいてサインインを制限するポリシーを作成します。 条件付きアクセスの進化にともない、Microsoft Defender for Cloud Apps との統合など、セキュリティを増やすためにさらなる管理が追加されています。 Defender for Cloud Apps の統合により、条件付きアクセス ポリシーに基づいてセッションをリアルタイムで監視と管理する条件付きアクセスを活用し、オンプレミス アプリケーションをリアルタイム監視のために構成できます。

トラフィックの終了。 バックエンド アプリケーションへのすべてのトラフィックは、クラウドのアプリケーション プロキシ サービスで終了しますが、セッションはバックエンド サーバーで再確立されます。 この接続戦略は、バックエンド サーバーが直接 HTTP トラフィックに公開されていないことを指します。 ファイアウォールが攻撃を受けないため、標的型 DoS (サービス拒否) 攻撃に対して優れた保護を実現します。

すべてのアクセスは送信型です。 プライベート ネットワーク コネクタは、ポート 80 と 443 を経由ソテクラウドのアプリケーション プロキシ サービスへの送信接続のみを使用します。 受信接続がないため、DMZ で着信接続またはコンポーネント用にファイアウォール ポートを開く必要はありません。 すべての接続は送信型であり、セキュリティで保護されたチャネル経由で行われます。

セキュリティ分析と機械学習 (ML) ベースのインテリジェンス。 Microsoft Entra ID の一部であるため、アプリケーション プロキシは Microsoft Entra ID 保護 (Premium P2 ライセンスが必要) を活用できます。 Microsoft Entra ID 保護は、Microsoft の Digital Crimes Unit と Microsoft Security Response Center からのデータ フィードと機械学習セキュリティ インテリジェンスを組み合わせて、侵害されたアカウントをプロアクティブに特定します。 Microsoft Entra ID 保護は、危険度の高いログインにリアルタイム保護を実現します。感染したデバイスからのアクセス、匿名ネットワークを通じたアクセス、通常とは異なって想定し難い場所からのアクセスなどの要因も考慮し、セッションのリスク プロファイルを拡大します。 このリスク プロファイルは、リアルタイム保護に使用されます。 これらのレポートとイベントの多くは、お使いの SIEM システムとの統合を可能にする API を介して既に利用できます。

サービスとしてのリモート アクセス。 リモート アクセスを有効にするため、オンプレミス サーバーの保守やパッチ適用について心配する必要がありません。 アプリケーション プロキシは Microsoft が所有するインターネット スケーリング サービスであるため、常に最新のセキュリティ更新プログラムとアップグレードを取得できます。 パッチの適用されていないソフトウェアは、依然として多数の攻撃の対象となっています。 国土安全保障省によると、標的型攻撃の 85% は回避可能です。 このサービス モデルを使用すると、エッジ サーバーの管理に伴う重荷から解放され、必要に応じてパッチを適用します。

Intune の統合。 Intune を使用すると、企業トラフィックは個人トラフィックとは別にルーティングされます。 アプリケーション プロキシは、企業トラフィックが確実に認証されるようになります。 アプリケーション プロキシと Intune Managed Browser の機能を併用し、リモート ユーザーが iOS と Android デバイスから内部 Web サイトに安全にアクセスできるようにすることも可能です。

クラウドへのロードマップ

アプリケーション プロキシを実装するもう 1 つの大きなメリットは、Microsoft Entra ID をオンプレミス環境に拡張することです。 実際、アプリケーション プロキシの実装は、組織とアプリをクラウドに移行するための重要なステップです。 クラウドに移行してオンプレミス認証から離れることにより、オンプレミスのフットプリントを低減し、Microsoft Entra の ID 管理機能をコントロール プレーンとして使用します。 既存のアプリケーションへの更新が最小限または一切なくなると、シングル サインオン、多要素認証、一元管理などのクラウド機能を利用できます。 必要なコンポーネントをアプリケーション プロキシにインストールすることは、リモート アクセス フレームワークを確立するための簡単なプロセスです。 クラウドに移行することにより、高可用性やディザスター リカバリーなど、Microsoft Entra の最新の特徴、更新プログラム、機能を利用することができます。

Microsoft Entra ID にアプリの移行の詳細については、「Microsoft Entra ID にアプリケーションの移行」を参照してください。

アーキテクチャ

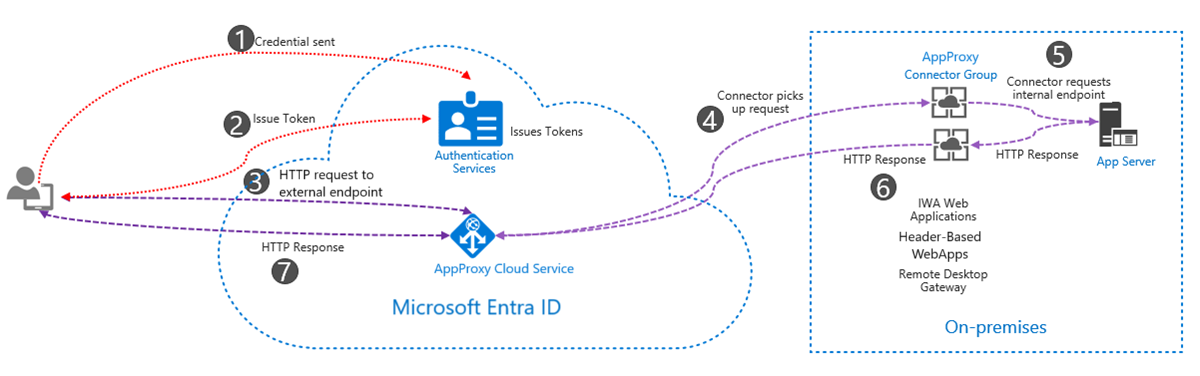

この図では、一般的に Microsoft Entra 認証サービスとアプリケーション プロキシが連携し、ユーザーにオンプレミス アプリケーションへのシングル サインオンを提供する方法について示されてます。

- ユーザーがエンドポイントを介してアプリケーションにアクセスしたら、Microsoft Entra のサインイン ページにリダイレクトされます。 条件付きアクセス ポリシーを構成している場合、この時点で特定の条件がチェックされ、組織のセキュリティ要件に準拠していることが確認されます。

- サインインに成功すると、Microsoft Entra ID はユーザーのクライアント デバイスにトークンを送信します。

- クライアントは、ユーザー プリンシパル名 (UPN) とセキュリティ プリンシパル名 (SPN) を取得するアプリケーション プロキシ サービスにトークンを送信します。

- アプリケーション プロキシが要求を転送し、プライベート ネットワーク コネクタが受信します。

- コネクタは、ユーザーに代わって必要なその他の認証を実行し (認証方法によっては省略可能)、アプリケーション サーバーの内部エンドポイントを要求したら、オンプレミス アプリケーションに要求を送信します。

- アプリケーション サーバーからの応答は、コネクタを介してアプリケーション プロキシ サービスに送信されます。

- 応答はアプリケーション プロキシ サービスからユーザーに送信されます。

Microsoft Entra アプリケーション プロキシは、クラウドベースのアプリケーション プロキシ サービスとオンプレミス コネクタで構成されます。 コネクタは、アプリケーション プロキシ サービスからの要求をリッスンし、内部アプリケーションへの接続を処理します。 重要な点として、すべての通信は TLS 経由で発生し、アプリケーション プロキシ サービスを向くコネクタで常に生成されます。 つまり、通信は送信型のみです。 コネクタはクライアント証明書を使用し、すべての呼び出しに対してアプリケーション プロキシ サービスを認証します。 接続セキュリティの唯一の例外は、クライアント証明書が確立される最初のセットアップ手順です。 詳細については、アプリケーション プロキシの「しくみ」を参照してください。

Microsoft Entra プライベート ネットワーク コネクタ

アプリケーション プロキシは、Microsoft Entra プライベート ネットワークのコネクタを使用します。 同じコネクタは Microsoft Entra Private Access によって使用されます。 コネクタの詳細については、「Microsoft Entra プライベート ネットワークのコネクタ」を参照してください。

その他のユース ケース

ここまでは、すべてのクラウドとオンプレミス アプリへのシングル サインオンを有効にしながら、アプリケーション プロキシを使用してオンプレミス アプリを外部で発行する方法を中心に説明しました。 ただし、アプリケーション プロキシについて特記すべきその他のユース ケースがあります。 それには次の内容を含みます。

- REST API の安全な発行。 ビジネス ロジックや API をオンプレミスで実行しているか、クラウドの仮想マシンでホストしている場合、アプリケーション プロキシは API アクセス用のパブリック エンドポイントを提供します。 API エンドポイント アクセスは、着信ポートを必要とせずに認証と承認を管理できるようにします。 Microsoft Entra ID P1 または P2 の機能を介して追加のセキュリティが提供されます (多要素認証や、Intune を使用したデスクトップ、iOS、MAC、Android デバイス向けのデバイス ベースの条件付きアクセスなど)。 詳細については、「ネイティブ クライアント アプリケーションがプロキシ アプリケーションと対話できるようにする方法」と「Microsoft Entra ID と API Management で OAuth 2.0 を使用して API の保護」を参照してください。

- リモート デスクトップ サービス (RDS). RDS の標準的な展開には、受信接続を開く必要があります。 ただし、アプリケーション プロキシを使用した RDS 展開展開には、コネクタ サービスを実行しているサーバーからの永続的な送信接続があります。 リモート デスクトップ サービスを介してオンプレミス アプリケーションを公開し、ユーザーにより多くのアプリケーションを提供することができます。 RDS に 2 段階認証と条件付きアクセス管理の限定的なセットを使用し、展開の攻撃対象領域を減少させることもできます。

- Websocket を使用して接続するアプリケーションを発行します。 Qlik Sense のサポートはパブリック プレビューの段階にあり、今後は他のアプリにも展開されます。

- ネイティブ クライアント アプリケーションがプロキシ アプリケーションと対話できるようにします。 Microsoft Entra アプリケーション プロキシを使用して Web アプリを公開するできますが、Microsoft Authentication Library (MSAL) で構成されたネイティブ クライアント アプリケーションの公開にも使用することができます。 ネイティブ クライアント アプリケーションはデバイスにインストールされている一方、Web アプリはブラウザーを介してアクセスされるため、Web アプリとは異なります。

まとめ

働き方や使用するツールは急速に変化しています。 より多くの従業員が職場に自身のデバイスを持ち込んで、サービスとしてのソフトウェア (SaaS) アプリケーションの使用が浸透するなか、組織がデータを管理して保護する方法も進化が求められています。 安全な企業ネットワークの境界内から出ることなく、ビジネスを営むことはもはや不可能です。 データはオンプレミスとクラウドの環境の両方にまたがり、かつてないほど多くの場所に移動するにようになりました。 このような進化は、ユーザーの生産性向上や共同作業の可能性に貢献してきましたが、機密性の高いデータの保護がより困難になるきっかけにもなりました。

現在、ハイブリッド共存シナリオで Microsoft Entra ID を使用してユーザーを管理している場合でも、クラウドへの移行を開始することに前向きな場合でも、Microsoft Entra アプリケーション プロキシを実装すると、サービスとしてリモート アクセスを提供することにより、オンプレミスのフットプリント サイズの低減につながります。

組織はアプリケーション プロキシを今すぐ活用を開始し、次のメリットを活用することをお勧めします。

- 従来の VPN やその他のオンプレミス Web 発行ソリューションと DMZ アプローチを維持することによって生じるオーバーヘッドを伴わず、オンプレミス アプリを外部に発行

- オンプレミス アプリケーションを含め、すべてのアプリケーション (Microsoft 365やその他の SaaS アプリを問わず) へのシングル サインオン

- 不正アクセスを防ぐため、Microsoft Entra が Microsoft 365 のテレメトリを活用するクラウド スケーリング セキュリティ

- 企業のトラフィックを確実に認証する Intune 統合

- ユーザー アカウント管理の一元化

- 最新のセキュリティ更新プログラムを確実に適用する自動更新

- リリースされる新機能のうち、直近では SAML シングル サインオンのサポートとアプリケーション クッキーの詳細な管理