Microsoft Entra ID を使用した強力な ID 基盤への 4 つの手順

アプリからクラウドへの急速な移行のため、アプリおよびデータへのアクセス管理は、もはや境界ネットワークやファイアウォールといった従来のネットワーク セキュリティ境界戦略には依存できなくなりました。 今や組織は、自分たちの ID ソリューションを信頼して、組織のアプリおよびデータにアクセスできる人や物を制御しなければなりません。 自分のデバイスを職場に持ってくることや、インターネットに接続可能な任意の場所から自分のデバイスを使用することを従業員に許可する組織がますます増えています。 それらのデバイスのコンプライアンスとセキュリティの確保は、組織が選択して実装する ID ソリューションにおいて重要な考慮事項となっています。 今日のデジタル ワークプレースでは、クラウドに移行するすべての組織にとって ID は主要なコントロール プレーンです。

Microsoft Entra ハイブリッド ID ソリューションを採用することで、組織は、自動化、委任、セルフサービス、シングル サインオンの機能を通じて生産性を高めるプレミアム機能にアクセスできます。 従業員が作業を行う必要があるどの場所からでも会社のリソースにアクセスできるようにする一方で、IT チームはそのアクセスを管理し、適切な人が適切なリソースに適切なタイミングで適切にアクセスできるようにして、安全な生産性を確立できます。

学習したことに基づき、このベスト プラクティスのチェックリストは、推奨されたアクションを素早く展開して組織に強固な ID 基盤を構築する上で役立ちます。

- アプリに簡単に接続する

- すべてのユーザーに対して 1 つの ID を自動的に確立する

- 安全にユーザーに権限を与える

- 分析情報を運用化する

ステップ 1 - アプリに簡単に接続する

アプリを Microsoft Entra ID と接続することにより、シングル サインオン (SSO) を有効にして自動ユーザー プロビジョニングを実行することで、エンド ユーザーの生産性とセキュリティを向上させることができます。 アプリを一か所 (Microsoft Entra ID) で管理することにより、管理オーバーヘッドを最小限に抑え、セキュリティ ポリシーとコンプライアンス ポリシーを一元的な場所で制御できます。

このセクションでは、アプリへのユーザー アクセスを管理し、内部アプリへのセキュリティで保護されたリモート アクセスを可能にするためのオプションと、アプリを Microsoft Entra ID に移行する利点について説明します。

ユーザーがアプリをシームレスに使用できるようにする

Microsoft Entra ID を使用すると、管理者は Microsoft Entra 管理センターの Microsoft Entra アプリケーション ギャラリーにアプリケーションを追加できます。 エンタープライズ アプリケーション ギャラリーにアプリケーションを追加すると、Microsoft Entra ID を ID プロバイダーとして使用するようにアプリケーションを構成することが容易になります。 また、条件付きアクセス ポリシーを使ってアプリケーションへのユーザー アクセスを管理したり、ユーザーがパスワードを繰り返し入力することなく、自動的にオンプレミスとクラウドベースのアプリケーションにサインインするようにアプリケーションへのシングル サインオン (SSO) を構成したりすることもできます。

アプリケーションが Microsoft Entra ギャラリーに統合されると、ユーザーは自分に割り当てられたアプリを表示し、必要に応じて他のアプリを検索して要求することができます。 Microsoft Entra ID には、以下のようなユーザーが自分のアプリにアクセスするためのいくつかの方法が用意されています。

- マイ アプリ ポータル

- Microsoft 365 アプリ起動ツール

- フェデレーション アプリへの直接サインオン

- 直接サインオンのリンク

アプリへのユーザー アクセスの詳細については、「ステップ 3」を参照してください。

Active Directory フェデレーション サービスから Microsoft Entra ID にアプリを移行する

シングル サインオン構成を Active Directory フェデレーション サービス (ADFS) から Microsoft Entra ID に移行すると、セキュリティの追加機能が有効になり、より一貫性のある管理とコラボレーションが可能になります。 最適な結果のためには、AD FS から Microsoft Entra ID にアプリを移行することをお勧めします。 アプリケーションの認証と認可を Microsoft Entra ID に移行すると、以下のような利点があります。

- コストの管理

- リスクの管理

- 生産性の向上

- コンプライアンスとガバナンスの対応

アプリへの安全なリモート アクセスを有効にする

Microsoft Entra アプリケーション プロキシには、組織が、安全な方法で内部アプリにアクセスする必要があるリモート ユーザーのためにオンプレミス アプリをクラウドに公開するためのシンプルなソリューションが用意されています。 Microsoft Entra ID へのシングル サインオン後に、ユーザーは、外部の URL またはマイ アプリ ポータルから、クラウドとオンプレミス両方のアプリケーションにアクセスできます。

Microsoft Entra アプリケーション プロキシには、以下のような利点があります。

- Microsoft Entra ID のオンプレミス リソースへの拡張

- クラウド規模のセキュリティと保護

- 簡単に有効にできる条件付きアクセスや Multi-Factor Authentication などの機能

- VPN や従来のリバース プロキシ ソリューションなどの境界ネットワーク内にコンポーネントは必要ない

- 受信接続は不要

- クラウドとオンプレミスのデバイス、リソース、アプリ全体でのシングル サインオン (SSO)

- 場所や時間を問わず、エンド ユーザーが生産性を高められるようにする

Microsoft Defender for Cloud Apps を使ってシャドウ IT を検出する

現代の企業では、ユーザーが作業を行うために使用しているすべてのクラウド アプリケーションを IT 部門が認識していないことがよくあります。 IT 管理者は、従業員が使用しているクラウド アプリの数はどのくらいだと思うかと尋ねられたとき、平均で 30 または 40 と答えています。 実際には、平均 1,000 個を超える個別のアプリが組織内の従業員によって使用されています。 従業員の 80% が、誰も確認しておらず、セキュリティ ポリシーとコンプライアンス ポリシーに準拠していない未承認のアプリを使用しています。

Microsoft Defender for Cloud Apps は、ユーザーが SSO や条件付きアクセスなどの機能の恩恵を受けられるように、IT が承認して Microsoft Entra ID に統合できる、ユーザーに人気のある便利なアプリを特定するのに役立ちます。

"Defender for Cloud Apps を使用すると、従業員が、Accenture を保護するのに役立つ基本的なセキュリティ ポリシーをサポートする方法でクラウドと SaaS のアプリケーションを正しく使用していることを確認できます"。 --- Accenture 社、情報セキュリティ部門マネージング ディレクター、John Blasi 氏

シャドウ IT を検出することに加え、Microsoft Defender for Cloud Apps は、アプリのリスク レベルを判別し、会社のデータへの未承認アクセス、データ漏洩の可能性、およびアプリケーションに固有のその他のセキュリティ リスクを防止することもできます。

ステップ 2 - すべてのユーザーに対して 1 つの ID を自動的に確立する

オンプレミスとクラウドベースのディレクトリを Microsoft Entra ハイブリッド ID ソリューションにまとめると、既存の ID をクラウドでプロビジョニングすることで、既存のオンプレミスの Active Directory への投資を再利用できます。 このソリューションがオンプレミスの ID を Microsoft Entra ID と同期するのと並行して、IT は、任意の既存のガバナンス ソリューションを使用して、信頼できる主要な ID のソースとしてオンプレミスの Active Directory を実行し続けます。 Microsoft の Microsoft Entra ハイブリッド ID ソリューションは、オンプレミスとクラウドベースの機能の橋渡しを行い、すべてのリソースに対して場所に関係なく認証と認可のための共通のユーザー ID を作成します。

オンプレミスのディレクトリを Microsoft Entra ID と統合して、ユーザーの生産性を高めます。 クラウドとオンプレミス両方のリソースにアクセスするための共通の ID を提供することで、ユーザーがアプリやサービス間で複数のアカウントを使用することを防ぎます。 複数のアカウントを使用することは、エンド ユーザーにとっても IT にとっても困難な点となります。 エンド ユーザーの観点からは、複数のアカウントを持つということは、複数のパスワードを覚えておかなければならないことを意味します。 これを避けるために、多くのユーザーは各アカウントに同じパスワードを再利用しています。これは、セキュリティの観点から良いことではありません。 IT の観点からは、再利用によって、パスワードのリセットの回数が増え、エンド ユーザーの苦情とともにヘルプデスクのコストも増加します。

Microsoft Entra Connect は、オンプレミスの ID を Microsoft Entra ID に同期するために使用されるツールで、この ID はその後統合されたアプリケーションにアクセスするために使用できます。 ID は Microsoft Entra ID に取り込まれると、Salesforce や Concur のような SaaS アプリケーションにプロビジョニングすることができます。

このセクションでは、高可用性およびクラウド向けの最新認証を提供して、オンプレミスのフットプリントを減らすための推奨事項を示します。

Note

Microsoft Entra Connect の詳細について知りたい場合は、「Microsoft Entra Connect 同期とは?」を参照してください

Microsoft Entra Connect 用のステージング サーバーを設定して最新の状態に保つ

Microsoft Entra Connect は、プロビジョニング プロセスにおいて重要な役割を果たします。 Microsoft Entra Connect を実行しているサーバーが何らかの理由でオフラインになると、オンプレミスへの変更がクラウドに反映されず、ユーザーにアクセスの問題が生じます。 Microsoft Entra Connect サーバーがオフラインになった後、管理者がすばやく同期を再開できるようにするフェールオーバー戦略を策定することが重要です。

プライマリ Microsoft Entra Connect サーバーがオフラインになった場合の高可用性を提供するために、Microsoft Entra Connect 用に別個のステージング サーバーをデプロイすることをお勧めします。 ステージング モードのサーバーでは、構成を変更した後、そのサーバーをアクティブにする前に変更内容をプレビューできます。 また、フル インポートおよび完全同期を実行して、変更を運用環境に加える前に、すべての変更が予定どおりに加えられていることを確認できます。 ステージング サーバーをデプロイすることにより、管理者は、単純な構成の切り替えによって運用に "昇格" させることができます。 ステージング モードでスタンバイ サーバーを構成しておくことで、古いサーバーを廃止する場合に新しいものを導入したりすることもできます。

ヒント

Microsoft Entra Connect は定期的に更新されます。 したがって、バージョンが新しくなるたびに提供されるパフォーマンスの向上、バグの修正、および新機能を利用するために、ステージング サーバーを最新状態にしておくことを強くお勧めします。

クラウド認証を有効にする

オンプレミスの Active Directory を持つ組織は、Microsoft Entra Connect を使用して Microsoft Entra ID にディレクトリを拡張し、適切な認証方法を構成する必要があります。 組織にとって正しい認証方法を選択することは、アプリをクラウドに移行する過程の第一歩です。 それによりクラウドのすべてのデータとリソースへのアクセスが制御されるため、これは重要なコンポーネントです。

Microsoft Entra ID でオンプレミス ディレクトリ オブジェクトのクラウド認証を有効にするための最も単純かつ推奨される方法は、パスワード ハッシュ同期 (PHS) です。 または、組織によっては、パススルー認証 (PTA) の有効化を検討することもできます。

PHS または PTA のどちらを選択する場合も、ユーザーが常にユーザー名とパスワードを入力しなくてもアプリにアクセスできるように、SSO を考慮することを忘れないでください。 SSO は、Microsoft Entra ハイブリッド参加済みまたは Microsoft Entra 参加済みデバイスを使用して、オンプレミス リソースへのアクセスを維持しながら実現できます。 Microsoft Entra に参加できないデバイスの場合、シームレス シングル サインオン (シームレス SSO) が、これらの機能を提供するのに役立ちます。 シングル サインオンを使用しない場合、ユーザーはアプリケーション固有のパスワードを覚えて、各アプリケーションにサインインする必要があります。 同様に、IT スタッフは、Microsoft 365、Box、Salesforce などのアプリケーションごとにユーザー アカウントを作成し、更新する必要があります。 ユーザーはパスワードを覚えておくことに加え、各アプリケーションにサインインするのに時間を費やす必要があります。 標準化されたシングル サインオンのメカニズムを社内全体に提供することは、最良のユーザー エクスペリエンス、リスクの削減、報告する能力、およびガバナンスにとって不可欠です。

既に AD FS または別のオンプレミス認証プロバイダーを使用している組織の場合、ID プロバイダーを Microsoft Entra ID に移行することで、複雑さを軽減し可用性を向上させることができます。 フェデレーションを使用するための特定のユース ケースがない限り、フェデレーション認証から PHS または PTA に移行することをお勧めします。 これにより、オンプレミスのフットプリントが削減され、クラウドが提供する柔軟性とユーザー エクスペリエンスの向上というメリットを享受できます。 詳細については、「Microsoft Entra ID におけるフェデレーションからパスワード ハッシュ同期への移行」を参照してください。

アカウントの自動プロビジョニング解除を有効にする

アプリケーションへの自動プロビジョニングとプロビジョニング解除を有効にすることは、複数のシステムにわたって ID のライフサイクルを管理するための最良の戦略です。 Microsoft Entra ID では、ServiceNow、Salesforce、その他の SCIM 2.0 プロトコルを実装するさまざまな人気のある SaaS アプリケーションに対するユーザー アカウントの自動化されたポリシーベースのプロビジョニングとプロビジョニング解除がサポートされています。 カスタム コードや CSV ファイルの手動アップロードを必要とする従来のプロビジョニング ソリューションとは異なり、プロビジョニング サービスはクラウドでホストされ、Microsoft Entra 管理センターを使ってセットアップおよび管理できる事前統合されたコネクターを使用します。 自動プロビジョニング解除の主な利点は、ユーザーが組織を離れるときに、主要な SaaS アプリからその ID を即座に削除することにより、組織の安全を確保できることです。

自動ユーザー アカウント プロビジョニングとそのしくみの詳細については、「Microsoft Entra ID を使用した SaaS アプリケーションへのユーザー プロビジョニングとプロビジョニング解除の自動化」を参照してください。

ステップ 3 - 安全にユーザーに権限を与える

今日のデジタル ワークプレースでは、セキュリティと生産性のバランスをとることが重要です。 ただし、エンド ユーザーはしばしば、生産性とアプリへのアクセス速度を低下させるセキュリティ対策に反対します。 これへの対処を支援するため、Microsoft Entra ID には、管理オーバーヘッドを最小限にしつつ、ユーザーの生産性を維持できるようにするセルフサービス機能が用意されています。

このセクションでは、警戒を怠らない状態を保ちつつ、ユーザーに権限を与えることで組織の負担を取り除くための推奨事項を示します。

すべてのユーザーに対してセルフサービス パスワード リセットを有効にする

Azure のセルフサービス パスワード リセット (SSPR) では、IT 管理者は簡単に、ユーザーが管理者の手を借りずにパスワードやアカウントのリセットまたはロック解除を行えるようにできます。 このシステムには、ユーザーがいつシステムにアクセスしたかを追跡する詳細なレポートと、誤用または悪用について警告する通知が用意されています。

既定では、Microsoft Entra ID はパスワード リセットを実行するときにアカウントをロック解除します。 しかし、Microsoft Entra Connect のオンプレミスの統合を有効にすると、これらの 2 つの操作を分離することもでき、これによってユーザーはパスワードをリセットする必要なく自分のアカウントをロック解除できるようになります。

すべてのユーザーが MFA および SSPR に登録していることを確認する

Azure では、ユーザーが MFA および SSPR に登録していることを組織で確認するために使用できるレポートを提供しています。 登録していないユーザーには、そのプロセスについて教える必要がある場合があります。

MFA のサインイン レポートには、MFA の使用状況に関する情報が含まれており、組織で MFA がどのように機能しているかに関する分析情報を得ることができます。 Microsoft Entra ID のサインイン アクティビティ (および監査とリスク検出) にアクセスできることは、トラブルシューティング、使用状況の分析、およびフォレンジクス調査のために不可欠です。

同様に、セルフサービスによるパスワード管理レポートを使用して、誰が SSPR に登録しているか (またはしていないか) を特定できます。

セルフサービス アプリの管理

ユーザーがアクセス パネルからアプリケーションを自己検出できるようにする前に、ユーザーによる自己検出およびアクセス権の要求を許可するアプリケーションに対して、アプリケーションのセルフ サービス アクセスを有効にする必要があります。 要求では、必要に応じて、アクセスが許可される前に承認を要求できます。

セルフサービスのグループ管理

優れた柔軟性と大規模な管理が可能になるため、アプリケーションへのユーザーの割り当ては、グループを使用しているときに最適なマッピングになります。

- 動的メンバーシップ グループ

- アプリの所有者への委任

Microsoft Entra ID には、セキュリティ グループと Microsoft 365 グループを使用してリソースへのアクセスを管理する機能が用意されています。 これらのグループは、メンバーシップ要求を承認または拒否でき、属性ベースの動的メンバーシップ グループの制御を委任できるグループ所有者によって管理されます。 セルフサービス グループ管理機能では、管理者ロールを割り当てられていないグループ所有者が、要求を処理するために管理者に頼らずにグループを作成および管理できるようにすることで時間を節約します。

ステップ 4 - 分析情報を運用化する

セキュリティ関連イベントおよび関連するアラートの監査とログ記録は、ユーザーの生産性を維持し、組織のセキュリティを確保するための効果的な戦略に欠かせない要素です。 セキュリティ ログとレポートは、次のような項目を確認するのに役立ちます。

- 料金を支払っているサービスを使用しているか。

- テナント内に疑わしいまたは悪意のあるアクティビティが発生していないか。

- セキュリティ インシデントの発生時にどのユーザーが影響を受けたか。

セキュリティ ログやレポートは、アクティビティの電子記録を提供し、攻撃が試みられたこと、または成功したことを示すパターンを検出するのに役立ちます。 監査機能を使うと、ユーザー アクティビティの監視、規制へのコンプライアンスの文書化、フォレンジック分析の実行などが可能になります。 警告によってセキュリティ イベントが通知されます。

操作に対して最小特権管理ロールを割り当てる

操作に対するアプローチを考えるとき、検討すべきいくつかの管理レベルがあります。 最初のレベルは、管理の負担をハイブリッド ID 管理者に負わせます。 常にハイブリッド ID 管理者ロールを使用することは、小規模の会社では適切と考えられます。 ただし、特定のタスクを担当するヘルプ デスク担当者と管理者がいる大規模な組織では、ハイブリッド ID 管理者のロールを割り当てることにより、それらの個人が自分の能力を超えたタスクを管理できるようになるため、セキュリティ上のリスクとなる可能性があります。

この場合は、次の管理レベルを検討する必要があります。 Microsoft Entra ID を使用すると、エンド ユーザーを、低い特権ロールでタスクを管理できる "制限付き管理者" に指定することができます。 たとえば、ヘルプ デスクの担当者にセキュリティ閲覧者のロールを割り当てることで、読み取り専用アクセス権を使用したセキュリティ関連機能の管理を許可できます。 あるいは、認証管理者ロールを個人に割り当てることで、パスワード以外の資格情報をリセットしたり、Azure Service Health の構成や読み取りを行ったりする権限を付与することは、おそらく理にかなっています。

詳細については、「Microsoft Entra ID での管理者ロールのアクセス許可」を参照してください。

Microsoft Entra Connect Health を使用してハイブリッド コンポーネント (Microsoft Entra Connect 同期、AD FS) を監視する

Microsoft Entra Connect と AD FS は、潜在的にはライフサイクル管理と認証を壊して、最終的には停止を引き起こす可能性があるクリティカルなコンポーネントです。 したがって、これらのコンポーネントの監視とレポートのために Microsoft Entra Connect Health をデプロイする必要があります。

詳細については、「Microsoft Entra Connect Health を使用した AD FS の監視」を参照してください。

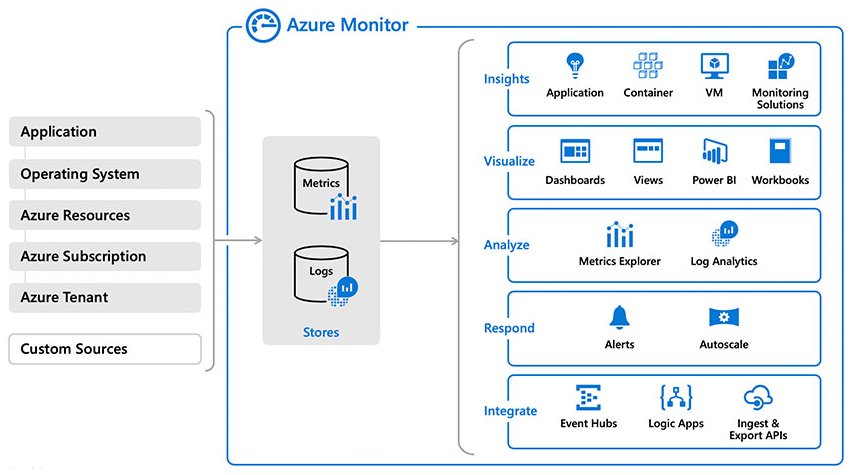

Azure Monitor を使用して分析用のデータ ログを収集する

Azure Monitor は、すべての Microsoft Entra ログのための統合監視ポータルで、深い分析情報、高度な分析、およびスマートな機械学習を提供します。 Azure Monitor を使用すると、ポータル内や API からメトリックやログを利用して、リソースの状態やパフォーマンスをより詳しく把握できます。 これにより、API を介した幅広い製品統合と、従来のサードパーティ SIEM システムをサポートするデータ エクスポート オプションを有効にしながら、ポータル内での一元管理エクスペリエンスが有効になります。 また、Azure Monitor では、リソースに影響を与える問題が発生したときに通知を受け取ったり、自動アクションを実行したりするようにアラート ルールを構成することもできます。

リーダーシップと日常用のカスタム ダッシュボードを作成する

SIEM ソリューションを持たない組織は、「Microsoft Entra ID 用の Azure Monitor ブック」を使用できます。 統合には、ユーザーがどのように Microsoft Entra の機能を採用して使用しているかを理解するのに役立つ構築済みのブックとテンプレートが含まれており、これによってディレクトリ内のすべてのアクティビティに関する分析情報を得ることができます。 また、独自のブックを作成し、リーダーシップ チームと共有して日常的なアクティビティを報告することもできます。 ブックは、ビジネスを監視し、最も重要なすべてのメトリックの概要を確認するための優れた方法です。

サポート コールの原因を理解する

この記事で説明されているようにハイブリッド ID ソリューションを実装すると、最終的にサポート コールが減少することに気付くはずです。 パスワードを忘れた場合やアカウントのロックアウトなどの一般的な問題は、Azure のセルフサービス パスワード リセット を実装することで軽減されます。また、アプリケーションのセルフサービス アクセスを有効にすることで、ユーザーは、IT スタッフに頼らずにアプリケーションへのアクセスを自分で検出して要求できます。

サポート コール数の減少が見られない場合は、SSPR またはセルフサービス アプリケーション アクセスが正しく構成されているかどうか、あるいは組織的に対処できる新たな問題がないかどうかを確認するために、サポート コール ドライバーを分析することをお勧めします。

"私たちは、自社のデジタル変革の過程で、効率的なエコシステムに向けて、自社、パートナー、およびクラウド サービス プロバイダー間のシームレスかつ安全な統合を進めるために、信頼できる ID およびアクセス管理のプロバイダーを必要としていました。Microsoft Entra ID は、私たちがリスクを検出してそれに対応するために必要な機能と可視性を提供してくれる最良の選択肢でした。" --- Aramex 社、グローバル情報セキュリティ ディレクター、Yazan Almasri 氏

分析情報を活用するためにアプリの使用状況を監視する

シャドウ IT を検出することに加え、Microsoft Defender for Cloud Apps を使用して組織全体でアプリの使用状況を監視することは、組織が、クラウド アプリケーションの可能性をフルに活用するために移行するときに役立ちます。 これにより、アクティビティの可視性を高めて資産を制御し、クラウド アプリケーション全体で重要なデータの保護を強化できます。 Defender for Cloud Apps を使って組織内のアプリの使用状況を監視することは、次の項目を確認するのに役立ちます。

- 従業員がどのような未承認アプリを使用してデータを格納しているか。

- 機密データは、いつどこでクラウドに格納されているか。

- 誰がクラウド内の機密データにアクセスしているか。

"Defender For Cloud Apps を使用すると、異常をすばやく見つけてアクションを実行できます。" --- Accenture 社、情報セキュリティ部門、シニア マネージャー、LePenske 氏

まとめ

ハイブリッド ID ソリューションの実装にはさまざまな側面がありますが、この 4 つのステップのチェックリストは、ユーザーの生産性と安全性を高める ID インフラストラクチャを素早く実装するのに役立ちます。

- アプリに簡単に接続する

- すべてのユーザーに対して 1 つの ID を自動的に確立する

- 安全にユーザーに権限を与える

- 分析情報を運用化する

このドキュメントが、お客様の組織の強力な ID 基盤を確立するための役立つロードマップになれば幸いです。

ID チェック リスト

組織におけるより強固な ID 基盤を確立するための対応を開始するときに、次のチェックリストを参照用に印刷することをお勧めします。

本日

| サインアップできましたか? | アイテム |

|---|---|

| セルフサービスによるパスワードのリセット (SSPR) をグループでパイロット運用する | |

| Microsoft Entra Connect Health を使用してハイブリッド コンポーネントを監視する | |

| 操作に対して最小特権管理ロールを割り当てる | |

| Microsoft Defender for Cloud Apps を使ってシャドウ IT を検出する | |

| Azure Monitor を使って、分析用のデータ ログを収集する |

今後 2 週間

| サインアップできましたか? | アイテム |

|---|---|

| ユーザーがアプリを使用できるようにする | |

| 選択した SaaS アプリの Microsoft Entra プロビジョニングをパイロット運用する | |

| Microsoft Entra Connect 用のステージング サーバーを設定して最新の状態に保つ | |

| ADFS から Microsoft Entra ID へのアプリの移行を開始する | |

| リーダーシップと日常用のカスタム ダッシュボードを作成する |

翌月

| サインアップできましたか? | アイテム |

|---|---|

| 分析情報を活用するためにアプリの使用状況を監視する | |

| アプリへの安全なリモート アクセスをパイロット運用する | |

| すべてのユーザーが MFA および SSPR に登録していることを確認する | |

| クラウド認証を有効にする |

今後 3 か月間

| サインアップできましたか? | アイテム |

|---|---|

| セルフサービスのアプリ管理を有効にする | |

| セルフサービスのグループ管理を有効にする | |

| 分析情報を活用するためにアプリの使用状況を監視する | |

| サポート コールの原因を理解する |

次のステップ

Microsoft Entra ID の機能と次の 5 ステップのチェックリストを使用してセキュリティ体制を向上させる方法について確認してください - 「ID インフラストラクチャのセキュリティ保護に向けた 5 つのステップ」。

Microsoft Entra ID の ID 機能が、組織が従来のオンプレミス システムから Microsoft Entra ID への ID 管理の移行を迅速に採用してより多くを移行できるようにするソリューションと機能を提供することで、どのようにクラウド ガバナンス管理への移行の加速に役立つのかを確認してください - 「Microsoft Entra ID がオンプレミスのワークロードに対してクラウド ガバナンス管理を提供するしくみ」。