Microsoft Entra Connect Health エージェントをインストールする

この記事では、Microsoft Entra Connect Health エージェントをインストールして構成する方法について説明します。

エージェントをダウンロードする方法を確認してください。

Note

Microsoft Entra Connect Health は、中国ソブリン クラウドでは使用できません。

必要条件

次の表に、Microsoft Entra Connect Health を使用するための要件の一覧を示します。

| 要件 | 説明 |

|---|---|

| お客様は、Microsoft Entra ID P1 または P2 サブスクリプションをご利用中です。 | Microsoft Entra Connect Health は、Microsoft Entra ID P1 または P2 の機能です。 詳細については、「Microsoft Entra ID P1 または P2 にサインアップする」を参照してください。 30 日間の無料試用版の利用を開始する場合は、試用版の開始に関するページを参照してください。 |

| あなたは、Microsoft Entra ID のグローバル管理者です。 | 現在、正常性エージェントをインストールして構成できるのはグローバル管理者アカウントのみです。 詳細については、「Microsoft Entra ディレクトリの管理」を参照してください。 Azure ロールベースのアクセス制御 (Azure RBAC) を使用すると、組織内の他のユーザーに Microsoft Entra Connect Health へのアクセス許可を付与できます。 詳細については、Microsoft Entra Connect Health の Azure RBAC に関するページを参照してください。 重要:職場または学校アカウントを使用してエージェントをインストールしてください。 Microsoft アカウントを使用してエージェントをインストールすることはできません。 詳細については、Azure への組織としてのサインアップに関するページを参照してください。 |

| 対象となる個々のサーバー上に Microsoft Entra Connect Health エージェントがインストールされている。 | Health エージェントがデータを受信し、監視および分析の機能を提供できるように、対象となるサーバーにそれらがインストールおよび構成されている必要があります。 たとえば、Active Directory フェデレーション サービス (AD FS) インフラストラクチャからデータを取得するには、AD FS サーバーと Web アプリケーション プロキシ サーバーにエージェントをインストールする必要があります。 同様に、オンプレミスの AD Domain Services インフラストラクチャからデータを取得するには、ドメイン コントローラーにエージェントをインストールする必要があります。 |

| Azure サービス エンドポイントに送信接続がある。 | インストール時と実行時には、エージェントから Microsoft Entra Connect Health サービスのエンド ポイントに接続できる環境が必要です。 ファイアウォールにより送信接続がブロックされている場合は、送信接続エンドポイントを許可リストに追加します。 |

| 送信接続が IP アドレスに基づいている。 | IP アドレスに基づくファイアウォールのフィルタリングの詳細については、Azure の IP 範囲に関するページを参照してください。 |

| 送信トラフィックの TLS 検査がフィルター処理されているか無効になっている。 | ネットワーク層で送信トラフィックの TLS 検査または終了が設定されている場合、エージェントの登録手順またはデータのアップロード操作が失敗する可能性があります。 詳細については、TLS 検査の設定に関するページを参照してください。 |

| サーバー上のファイアウォール ポートでエージェントが実行されている。 | エージェントが Microsoft Entra Connect Health サービス エンドポイントと通信できるためには、次のファイアウォール ポートが開かれている必要があります。 - TCP ポート 443 - TCP ポート 5671 エージェントの最新バージョンでは、ポート 5671 は必要ありません。 ポート 443 のみが必要になるように、最新バージョンにアップグレードしてください。 詳細については、「ハイブリッド ID で必要なポートとプロトコル」を参照してください。 |

| Internet Explorer のセキュリティ強化が有効になっている場合に、指定された Web サイトを許可する。 | Internet Explorer のセキュリティ強化が有効になっている場合は、エージェントをインストールするサーバーで次の Web サイトを許可します。 - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Microsoft Entra ID によって信頼されている組織のフェデレーション サーバー (たとえば、 https://sts.contoso.com)。 詳細については、Internet Explorer の構成方法に関するページを参照してください。 ネットワークにプロキシがある場合は、この表の最後に示されている注意を参照してください。 |

| PowerShell バージョン 5.0 以降がインストールされている。 | Windows Server 2016 には、PowerShell バージョン 5.0 が含まれています。 |

重要

Windows Server Core は、Microsoft Entra Connect Health エージェントのインストールをサポートしていません。

Note

ロックダウンが頻繁で、非常に制限されている環境がある場合は、Internet Explorer のセキュリティ強化のために、表に記載された URL だけではなく、さらに URL を追加する必要があります。 また、次のセクションの表に記載されている URL も追加してください。

重要

ハイブリッド管理者ロールを持つアカウントを使用して Microsoft Entra Connect Sync をインストールした場合、エージェントは無効な状態になります。 エージェントをアクティブ化するには、グローバル管理者のアカウントを使用してエージェントを再インストールする必要があります。

新しいバージョンのエージェントと自動アップグレード

新しいバージョンの Health エージェントがリリースされると、既存のインストール済みエージェントはすべて自動的に更新されます。

Azure サービスのエンドポイントに対する送信接続

インストール時と実行時には、エージェントから Microsoft Entra Connect Health サービスのエンド ポイントに接続できる環境が必要です。 ファイアウォールにより送信接続がブロックされている場合は、次の表の URL が既定でブロックされていないことを確認してください。

これらの URL のセキュリティの監視や検査は無効にしないでください。 代わりに、他のインターネット トラフィックを許可するようにそれらを許可します。

これらの URL が、Microsoft Entra Connect Health サービス エンドポイントとの通信手段となります。 この記事の後半で、Test-MicrosoftEntraConnectHealthConnectivity を使用して送信接続を確認する方法について説明します。

| ドメイン環境 | 必要な Azure サービス エンドポイント |

|---|---|

| 一般 | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - 5671 (5671 がブロックされている場合、エージェントは 443 にフォールバックしますが、5671 を使用することをお勧めします。このエンドポイントは最新バージョンのエージェントでは不要です。)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (このエンドポイントは、登録時の検出目的でのみ使用されます。)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (このエンドポイントは、登録時の検出目的でのみ使用されます。)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

エージェントをダウンロードする

Microsoft Entra Connect Health エージェントをインストールするには、以下のようにします。

- Microsoft Entra Connect Health をインストールできる要件が満たされていることを確認します。

- AD FS 用 Microsoft Entra Connect Health の使用を開始します。

- 同期用 Microsoft Entra Connect Health の使用を開始します。

- 最新バージョンの Microsoft Entra Connect をダウンロードしてインストールします。 同期用の正常性エージェントは、Microsoft Entra Connect (バージョン 1.0.9125.0 以降) のインストール時に構成要素としてインストールされます。

- AD Domain services 用 Microsoft Entra Connect Health の使用を開始します。

AD FS 用のエージェントをインストールする

Microsoft Entra Connect Health エージェントを使用した AD FS のインストールと監視の詳細については、「AD FS 用の Microsoft Entra Connect Health エージェント」を参照してください。

同期用のエージェントをインストールする

最新バージョンの Microsoft Entra Connect では、同期用の Microsoft Entra Connect Health エージェントが自動的にインストールされます。 Microsoft Entra Connect を同期のために使用するには、最新バージョンの Microsoft Entra Connect をダウンロードしてインストールします。

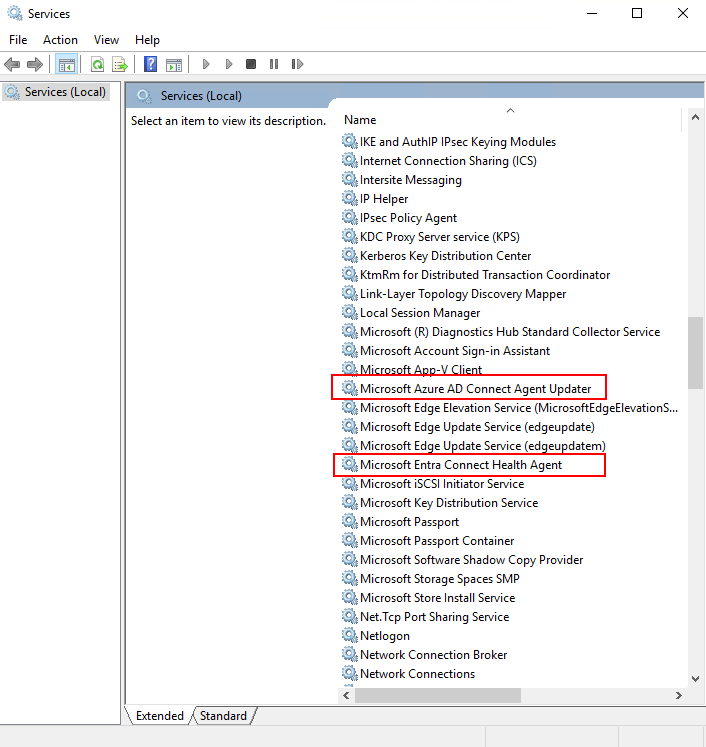

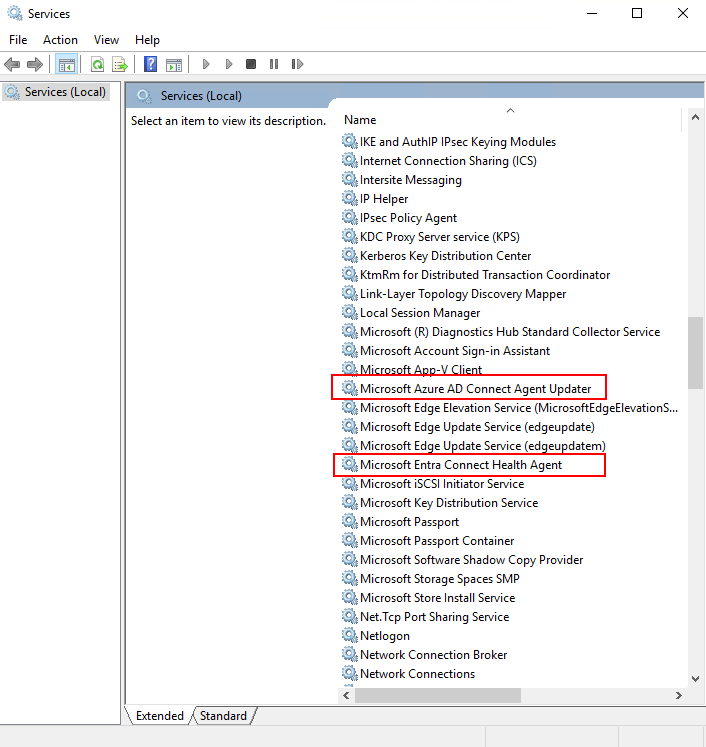

エージェントがインストール済みであることを確認するには、サーバーで以下のサービスを探します。 構成が完了していれば、サービスは既に実行されているはずです。 そうでない場合は、構成が完了するまでサービスは停止しています。

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health エージェント

Note

Microsoft Entra Connect Health を使用するには、Microsoft Entra ID P1 または P2 が必要であることに注意してください。 Microsoft Entra ID P1 または P2 をお持ちでない場合、Microsoft Entra 管理センターでの構成作業を完了できません。 詳細については、「要件」を参照してください。

同期用 Microsoft Entra Connect Health を手動で登録する

Microsoft Entra Connect を正常にインストールした後、同期用 Microsoft Entra Connect Health エージェントの登録が失敗した場合は、PowerShell コマンドを使用してエージェントを手動で登録できます。

重要

この PowerShell コマンドは、Microsoft Entra Connect をインストールした後でエージェントの登録が失敗した場合にのみ使用してください。

次の PowerShell コマンドを使用して、同期用 Microsoft Entra Connect Health エージェントを手動で登録します。 Microsoft Entra Connect Health サービスは、エージェントが正常に登録された後で開始されます。

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

このコマンドは次のパラメーターを受け取ります。

AttributeFiltering:$true(既定値) Microsoft Entra Connect が既定の属性セットを同期しておらず、フィルター処理された属性セットを使用するようにカスタマイズされている場合。 それ以外の場合は、$falseを使用します。StagingMode:$false(既定値) Microsoft Entra Connect サーバーがステージング モードになっていない場合。 サーバーがステージング モードに構成されている場合は、$trueを使用します。

認証を求められたら、Microsoft Entra Connect の構成に使用したのと同じグローバル管理者アカウント (admin@domain.onmicrosoft.com など) で認証します。

AD Domain Services 用のエージェントをインストールする

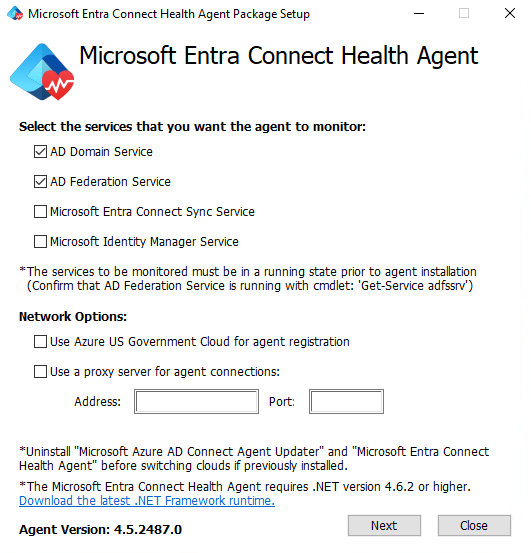

エージェントのインストールを開始するには、ダウンロードした .exe ファイルをダブルクリックします。 最初のウィンドウで、 [インストール] を選択します。

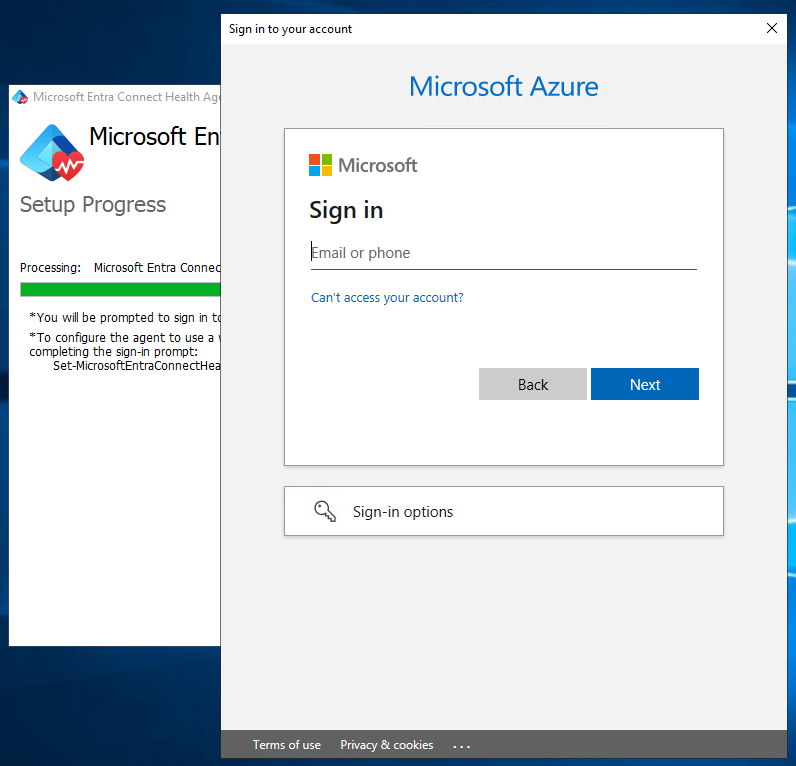

プロンプトが表示されたら、エージェントの登録に必要な権限を持つ Microsoft Entra アカウントでサインインします。 既定では、ハイブリッド ID 管理者アカウントにアクセス許可が与えられます。

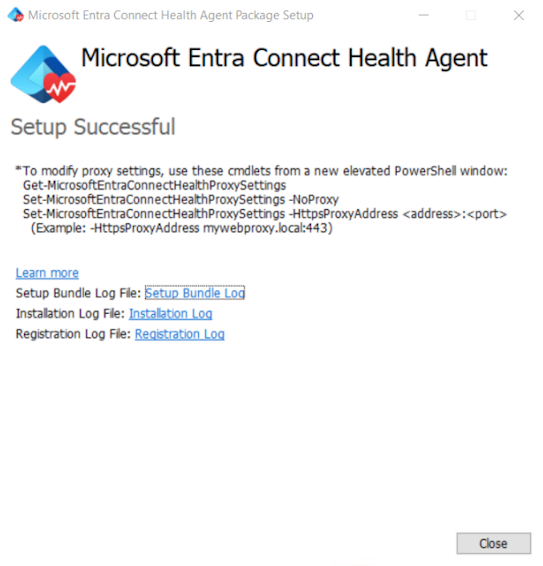

サインインすると、インストール プロセスが完了し、ウィンドウを閉じることができます。

この時点でエージェント サービスが自動的に開始し、エージェントは必要なデータをクラウド サービスに安全にアップロードできるようになります。

エージェントがインストールされたことを確認するには、サーバーで次のサービスを探します。 構成が完了していれば、これらのサービスが既に実行されているはずです。 そうでない場合は、構成が完了するまで停止しています。

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health エージェント

複数のサーバーにエージェントをすばやくインストールする

Microsoft Entra ID 内にユーザー アカウントを作成します。 パスワードを使用してアカウントをセキュリティで保護します。

このローカル Microsoft Entra アカウントに、ポータルを使用して、Microsoft Entra Connect Health 内の所有者ロールを割り当てます。 ロールをすべてのサービス インスタンスに割り当てます。

インストールのために、 .exe MSI ファイルをローカル ドメイン コントローラーにダウンロードします。

次のスクリプトを実行します。 パラメーターを、新しいユーザー アカウントとそのパスワードに置き換えます。

AdHealthAddsAgentSetup.exe /quiet AddsMonitoringEnabled=1 SkipRegistration=1 Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Microsoft Azure AD Connect Health Agent\Modules\AdHealthConfiguration" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

完了したら、次のタスクのうち 1 つ以上を完了してローカル アカウントのアクセスを削除できます。

- このローカル アカウントから、Microsoft Entra Connect Health のロール割り当てを削除します。

- ローカル アカウントのパスワードを回転します。

- Microsoft Entra ローカル アカウントを無効にします。

- Microsoft Entra ローカル アカウントを削除します。

PowerShell を使用してエージェントを登録する

関連するエージェントの setup.exe ファイルをインストールしたら、ロールに応じて次の PowerShell コマンドを使用して、エージェントを登録できます。 管理者として PowerShell を開き、関連するコマンドを実行します。

Register-MicrosoftEntraConnectHealthAgent

Note

ソブリン クラウドに登録するには、次のコマンド ラインを使用します。

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

これらのコマンドは、Credential をパラメーターとして受け入れて非対話的に登録を完了するか、Server Core を実行しているコンピューターで登録を完了します。 次の要因に留意してください。

Credentialは、パラメーターとして渡される PowerShell 変数内で取得できます。- エージェントの登録に必要な権限を持つ Microsoft Entra ID のうち、多要素認証が有効になっていないものを指定できます。

- 既定では、全体管理者には、エージェントを登録するためのアクセス許可があります。 より低い権限を持つ ID に対してこの手順の実行を許可することもできます。 詳細については、Azure RBAC に関するページを参照してください。

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

HTTP プロキシを使用するように Microsoft Entra Connect Health エージェントを構成する

Microsoft Entra Connect Health エージェントは、HTTP プロキシを使用するように構成できます。

Note

Netsh WinHttp set ProxyServerAddressはサポートされていません。 エージェントは、Windows HTTP サービスではなく System.Net を使用して Web 要求を行います。- 構成済みの HTTP プロキシ アドレスを使用して、暗号化された HTTP メッセージがパススルーされます。

- 認証されたプロキシ (HTTPBasic を使用) はサポートされていません。

エージェント プロキシ構成を変更する

HTTP プロキシを使用するように Microsoft Entra Connect Health エージェントを構成する作業は、以下の方法で実行できます。

- 既存のプロキシ設定をインポートする。

- プロキシ アドレスを手動で指定する。

- 既存のプロキシ構成をクリアする。

Note

プロキシ設定を更新するには、すべての Microsoft Entra Connect Health エージェントサービスを再起動する必要があります。 すべてのエージェントを再起動するには、次のコマンドを実行します。

Restart-Service AzureADConnectHealthAgent*

既存のプロキシ設定をインポートする

Internet Explorer の HTTP プロキシ設定をインポートし、Microsoft Entra Connect Health エージェントでその設定を使用することができます。 正常性エージェントを実行している各サーバーで、次の PowerShell コマンドを実行します。

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

WinHTTP プロキシ設定をインポートし、Microsoft Entra Connect Health エージェントでその設定を使用することができます。 正常性エージェントを実行している各サーバーで、次の PowerShell コマンドを実行します。

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

プロキシ アドレスを手動で指定する

プロキシ サーバーを手動で指定することができます。 正常性エージェントを実行している各サーバーで、次の PowerShell コマンドを実行します。

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

次に例を示します。

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

次の点に注意してください。

address設定には、DNS で解決可能なサーバー名または IPv4 アドレスを指定できます。portは省略できます。 その場合、443 が既定のポートです。

既存のプロキシ構成をクリアする

次のコマンドを実行することで、既存のプロキシ構成をクリアすることができます。

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

現在のプロキシ設定の読み取り

現在のプロキシ設定を読み取るには、次のコマンドを実行します。

Get-MicrosoftEntraConnectHealthProxySettings

Microsoft Entra Connect Health サービスへの接続をテストする

Microsoft Entra Connect Health エージェントと Microsoft Entra Connect Health サービスの接続は、場合によって切断されることがあります。 この接続喪失の原因としては、ネットワークの問題、アクセス許可の問題、およびその他のさまざまな問題が考えられます。

エージェントから Microsoft Entra Connect Health サービスにデータを送信できない状態が 2 時間以上続くと、ポータルに "Health Service data is not up to date (Health サービス データが最新ではありません)" というアラートが表示されます。

次の PowerShell コマンドを実行すると、問題が発生した Microsoft Entra Connect Health エージェントから Microsoft Entra Connect Health サービスへのデータ アップロードが可能かどうかを調べることができます。

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

Role パラメーターは、現在、以下の値を受け取ります。

ADFSSyncADDS

Note

接続ツールを使用するには、まずエージェントを登録する必要があります。 エージェントの登録を完了できない場合は、Microsoft Entra Connect Health の要件がすべて満たされているか確認してください。 既定では、接続はエージェントの登録中にテストされます。

次のステップ

次の関連記事を参照してください。