Fabric のデータ損失防止ポリシーを構成する

Fabric のデータ損失防止ポリシーは、組織がサポートされているアイテムの種類の機密データのアップロードを検出して機密データを保護するのに役立ちます。 ポリシー違反が発生すると、データ所有者はこれを確認でき、アラートをデータ所有者とセキュリティ管理者に送信し、違反を調査できます。 詳細については、「Fabric のデータ損失防止ポリシーの概要」を参照してください。

この記事では、Fabric の Purview データ損失防止 (DLP) ポリシーを構成する方法について説明します。 対象ユーザーは、組織内のデータ損失防止を担当するコンプライアンス管理者です。

前提条件

DLP ポリシーの作成に使用するアカウントは、次のいずれかの役割グループのメンバーである必要があります

- コンプライアンス管理者

- コンプライアンス データ管理者

- Information Protection

- Information Protection 管理者

- セキュリティ管理者

SKU およびサブスクリプションのライセンス

DLP for Fabric と Power BI の使用を開始する前に、Microsoft 365 サブスクリプションを確認する必要があります。 DLP ルールを設定する管理者アカウントには、次のいずれかのライセンスが割り当てられている必要があります。

- Microsoft 365 E5

- Microsoft 365 E5 Compliance

- Microsoft 365 E5 Information Protection & Governance

- Purview の容量

Fabric の DLP ポリシーを構成する

Microsoft Purview ポータルでデータ損失防止ポリシー ページを開き、[+ ポリシーの作成] を選択します。

![DLP の [ポリシーの作成] ページのスクリーンショット。](media/data-loss-prevention-configure/create-policy.png)

Note

[ + ポリシー の作成] オプションは、前提条件が満たされている場合にのみ使用できます。

[カスタム] カテゴリを選択し、[カスタム ポリシー] テンプレートを選択します。 終わったら、 [次へ] を選択します。

![DLP の [カスタム ポリシー] 選択ページのスクリーンショット。](media/data-loss-prevention-configure/choose-custom-policy.png)

Note

現在、他のカテゴリまたはテンプレートはサポートされていません。

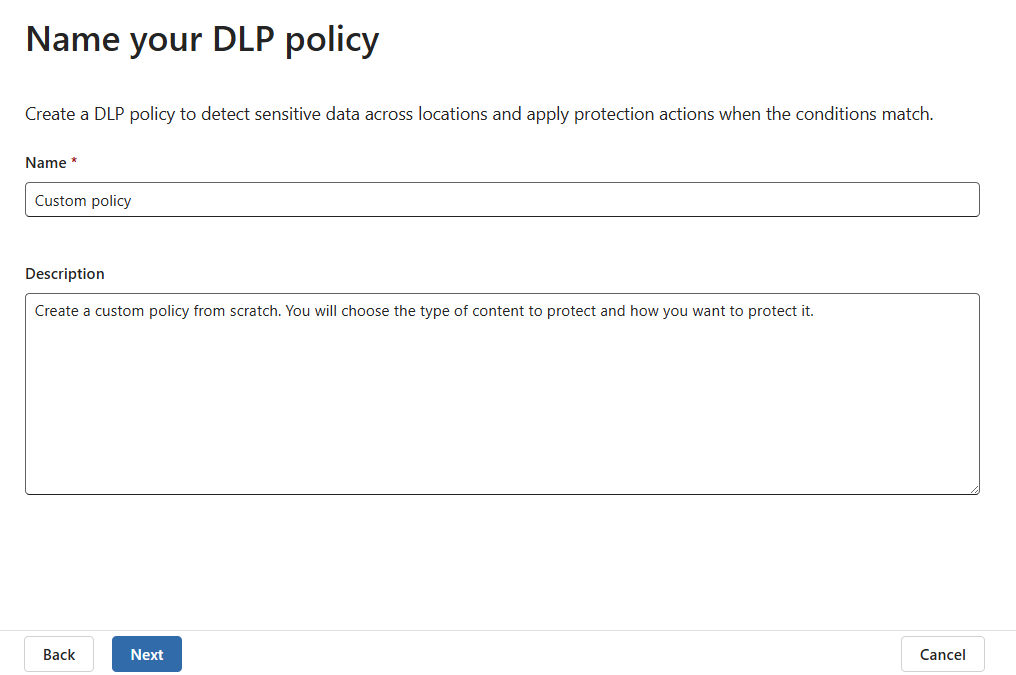

ポリシーに名前を指定し、わかりやすい説明を入力します。 終わったら、 [次へ] を選択します。

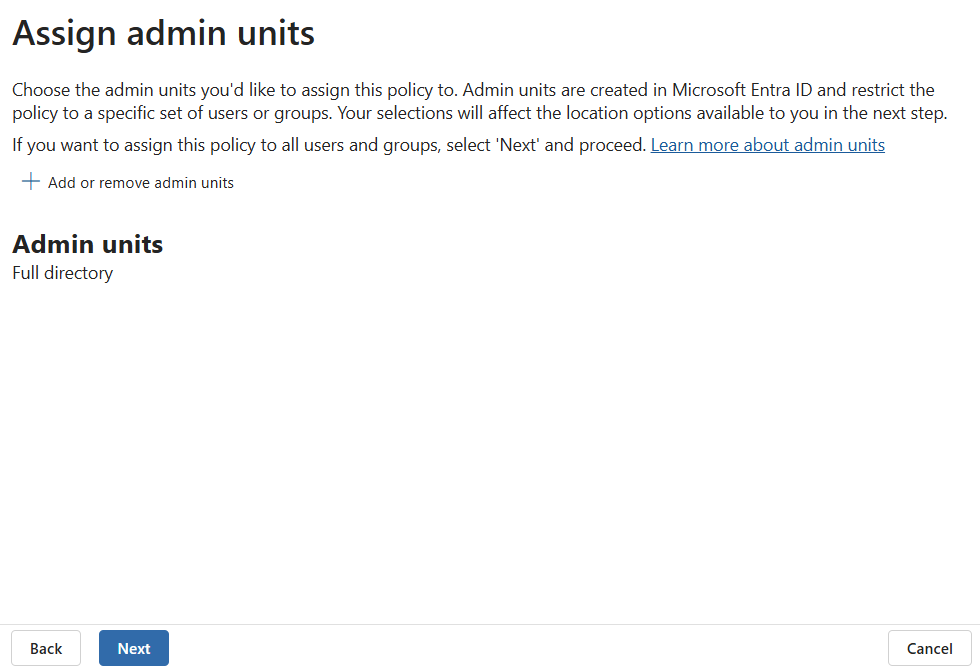

[Assign admin units] (管理単位の割り当て) ページに移動したら、[次へ] を選択します。 管理者ユニットは、Fabric と Power BI の DLP ではサポートされていません。

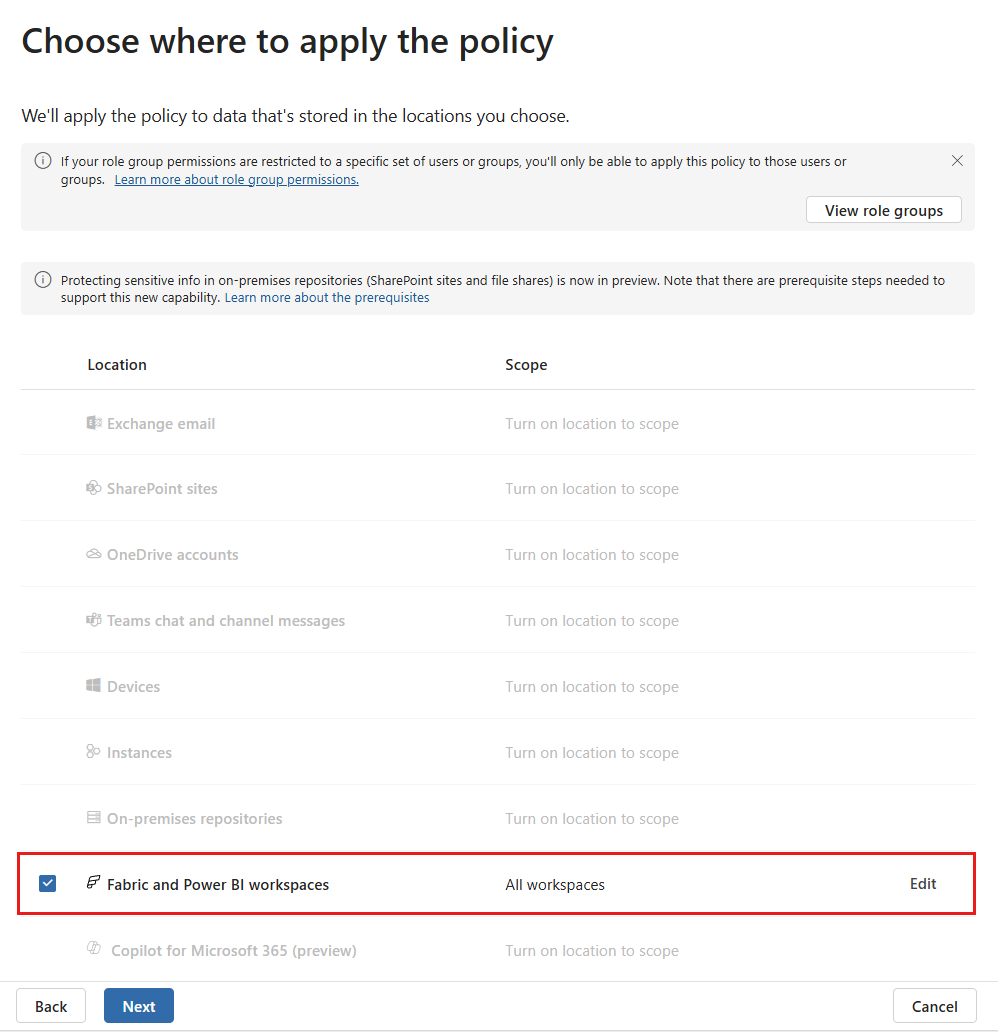

DLP ポリシーの場所として [ファブリック] ワークスペースと [Power BI] ワークスペースを選択します。 Fabric と Power BI の DLP ポリシーではこの場所のみがサポートされるため、他のすべての場所は無効になります。

既定では、ポリシーはすべてのワークスペースに適用されます。 ただし、ポリシーに含める特定のワークスペースと、ポリシーから除外するワークスペースを指定できます。 包含または除外する特定のワークスペースを指定するには、[編集] を選択 します。

Note

DLP アクションは、Fabric または Premium 容量でホストされているワークスペースでのみサポートされます。

ポリシーの DLP の場所として Fabric と Power BI を有効にし、ポリシーが適用されるワークスペースを選択したら、[次へ] を選択します。

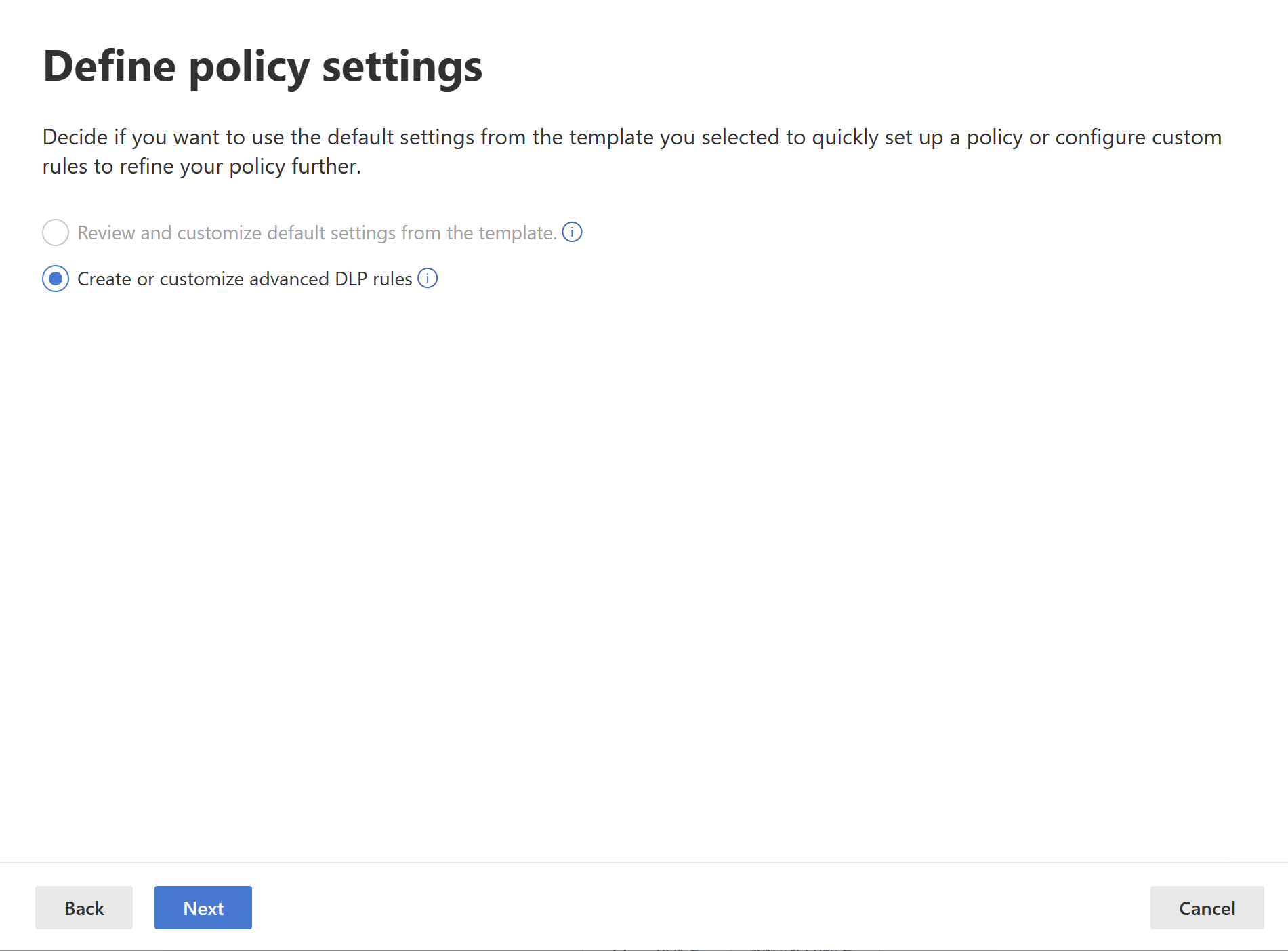

[ポリシー設定の定義] ページが表示されます。 ポリシーの定義を開始するには、[詳細な DLP ルールを作成またはカスタマイズします] を選択します。

終わったら、 [次へ] を選択します。

[詳細な DLP ルールのカスタマイズ] ページで、新しいルールの作成を開始するか、既存のルールの編集のどちらかを選択できます。 [ルールの作成] を選択します。

![DLP の [ルールの作成] ページのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-create-rule.png)

[ルールの作成] ページが表示されます。 [ルールの作成] ページで、ルールの名前と説明を入力し、次の画像に示すように、他のセクションを構成します。

![DLP の [ルールの作成] フォームのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-create-rule-form.png)

条件

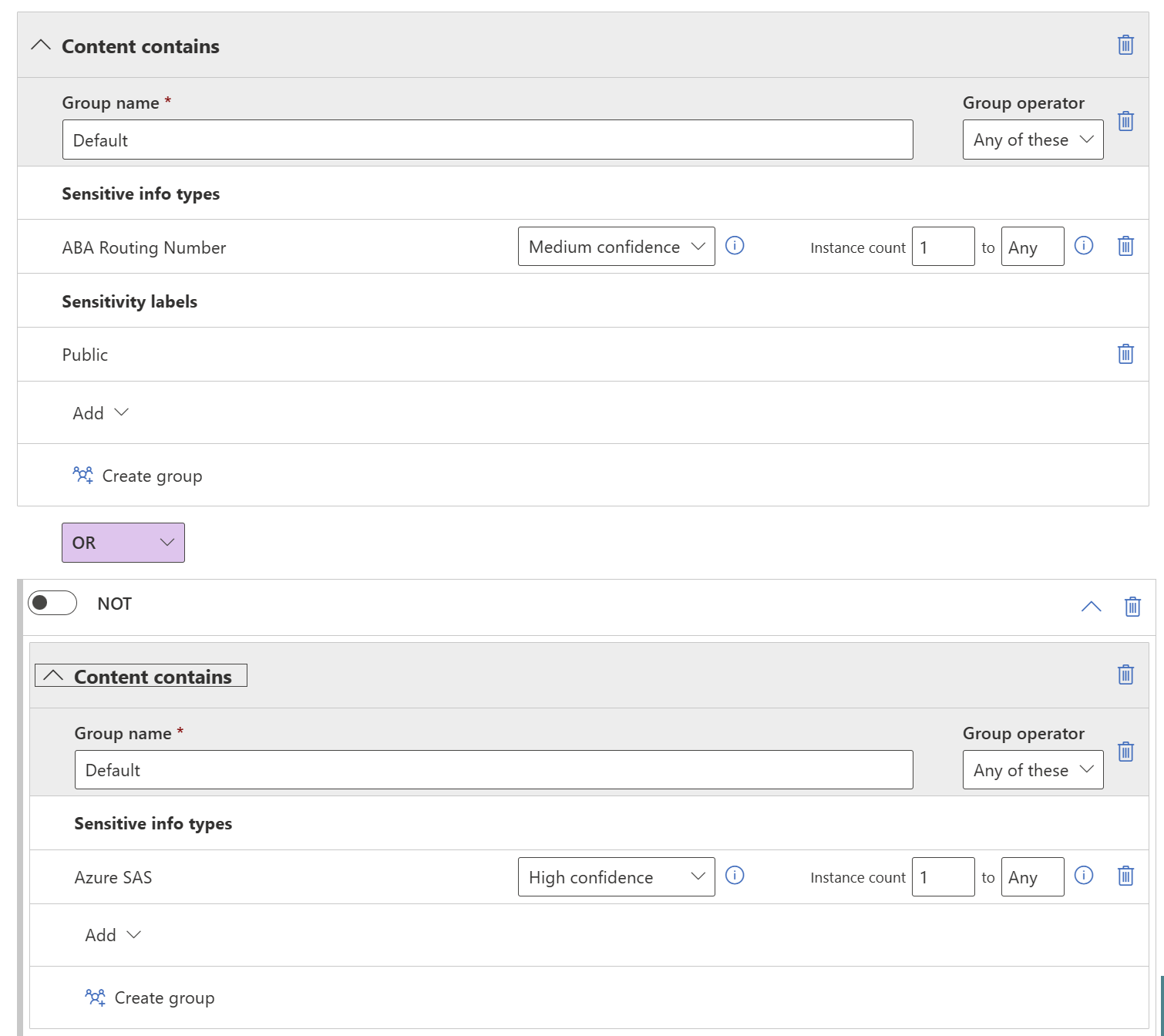

条件セクションでは、サポートされている項目の種類にポリシーを適用する条件を定義します。 条件はグループに作成されます。 グループを使用すると、複雑な条件を作成できます。

条件セクションを開きます。 単純または複雑な条件を作成する場合は [条件の追加] を選択し、複雑な条件の作成を開始する場合は [グループの追加] を選択します。

![DLP の [条件の追加] と [コンテンツに含まれている] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-add-conditions-content-contains.png)

条件ビルダーの使用について詳しくは、「複雑なルール設計」を参照してください。

[条件の追加] を選択した場合は、次に [コンテンツに含まれている]、[追加] の順に選択し、[機密情報の種類] または [秘密度ラベル] のいずれかを選択します。

![DLP の [条件の追加] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-add-conditions.png)

[グループの追加] で開始した場合は、最終的に [条件の追加] に移動するので、その後上記の手順に従って続行します。

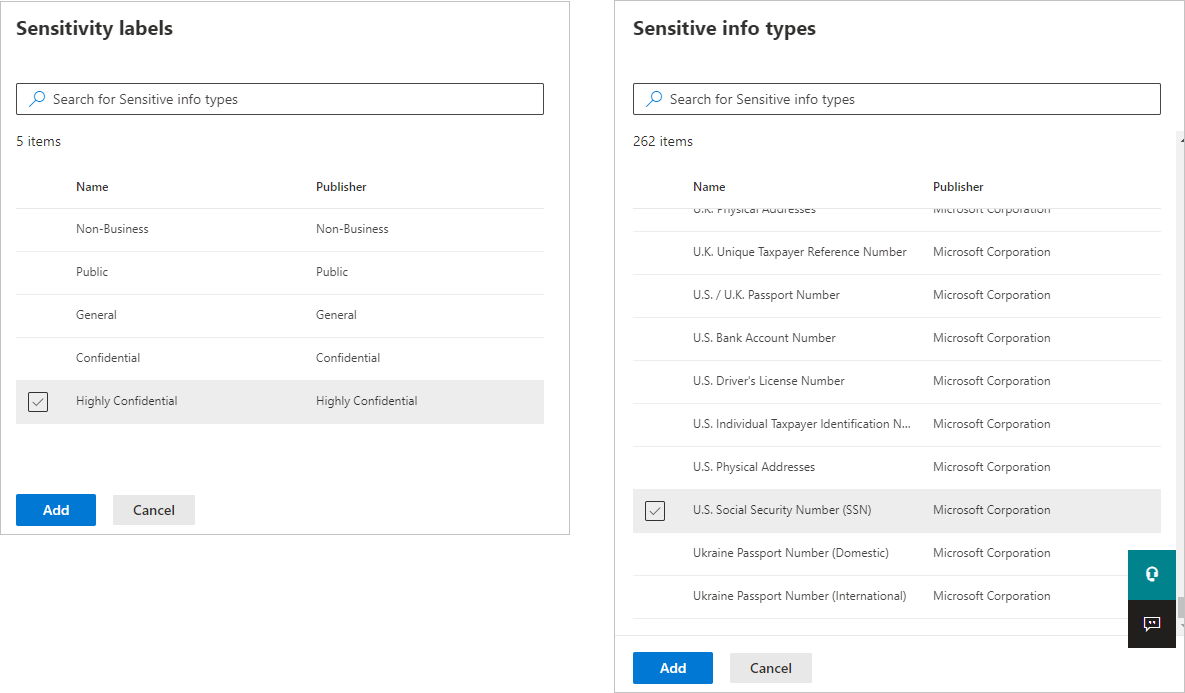

[機密情報の種類] または [秘密度ラベル] のいずれかを選択すると、サイドバーに表示されるリストから、検出する特定の秘密度ラベルまたは機密情報の種類を選択できます。

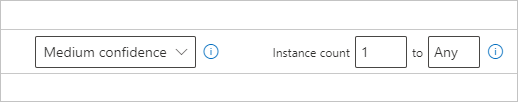

機密情報の種類を条件として選択する場合、条件が満たされていると見なすためには、その種類のインスタンスをいくつ検出する必要があるかを指定する必要があります。 1 から 500 のインスタンスの間で指定できます。 500 個以上の一意のインスタンスを検出したい場合は、範囲として '500' から 'Any' を入力します。 照合アルゴリズムで信頼度を選択することもできます。 信頼レベルの横にある情報ボタンを選択すると、各レベルの定義が表示されます。

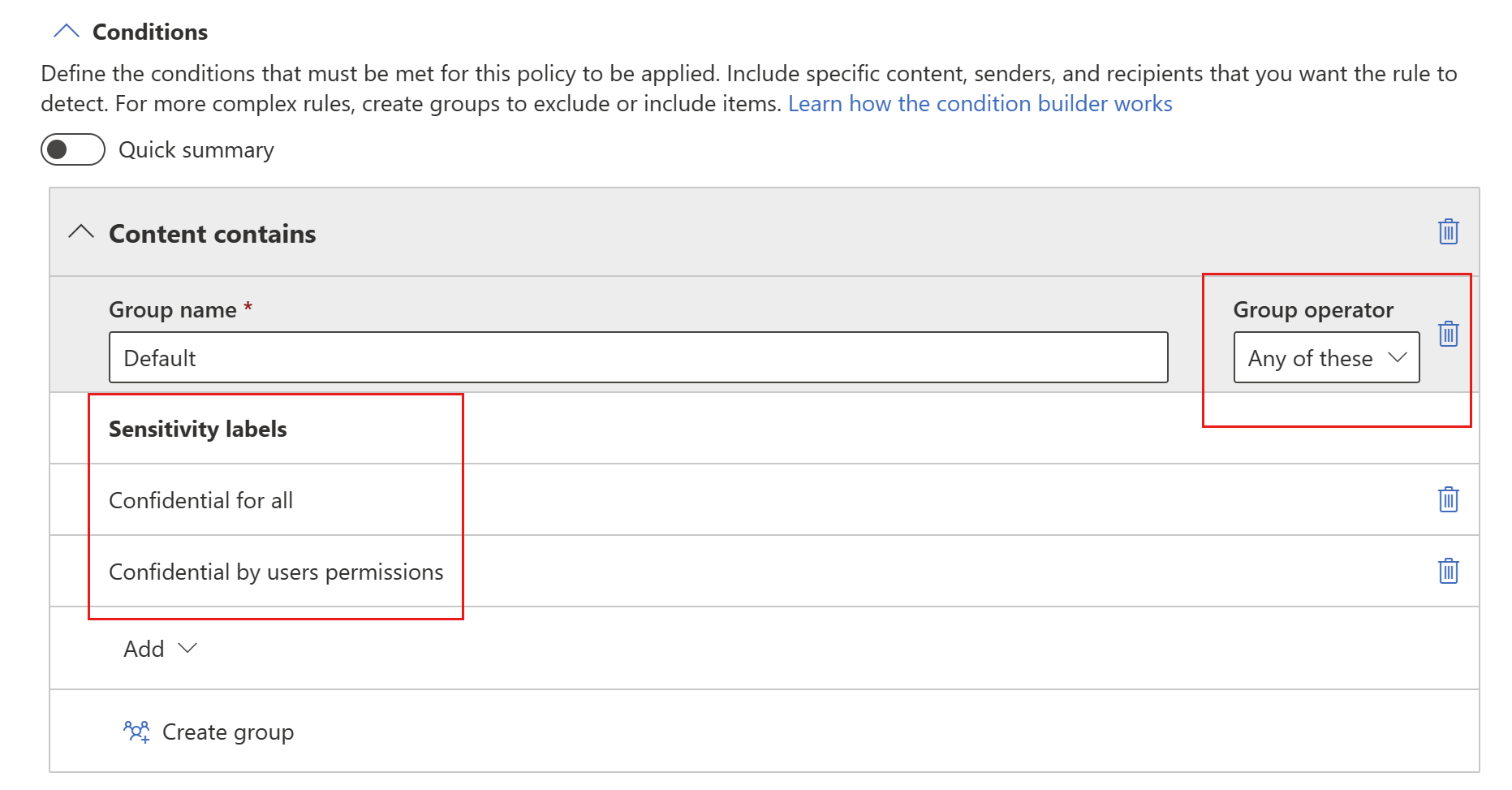

グループには、さらに秘密度ラベルまたは機密情報の種類を追加できます。 グループ名の右側で、[これらのいずれか] または [これらのすべて] を指定できます。 これにより、条件の保持には、グループ内の項目のすべて、またはいずれか、のどちらの一致が必要かが決定されます。 複数の秘密度ラベルを指定した場合は、Fabric と Power BI の項目に複数のラベルを適用できないため、これらのいずれかのみを選択できます。

次の画像は、2 つの秘密度ラベル条件を含むグループ (既定) を示しています。 [これらのいずれか] のロジックは、グループ内のいずれかの秘密度ラベルの一致が、そのグループに対して "true" であることを意味します。

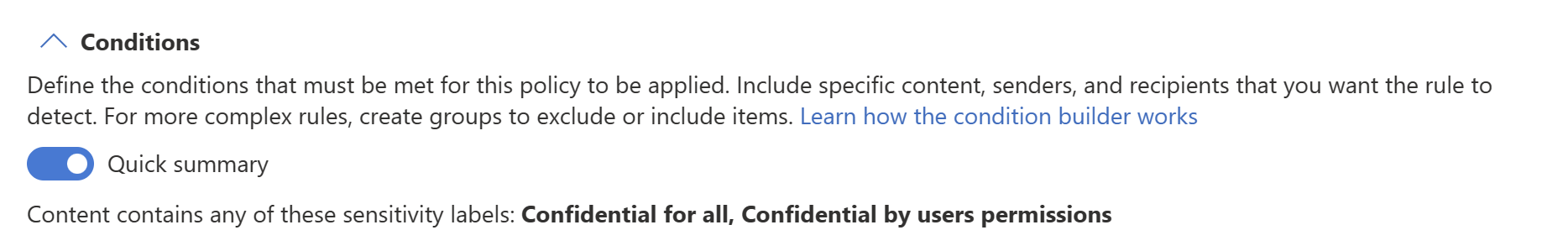

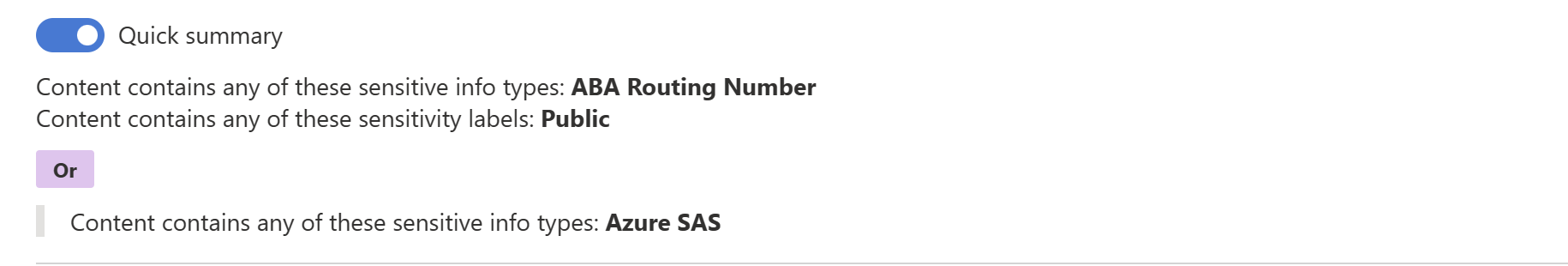

[クイックサマリー] トグルを使用して、ルールのロジックを文にまとめることができます。

複数のグループを作成し、AND または OR のロジックを使用してグループ間のロジックを制御することができます。

次の画像は、OR ロジックによって結合された 2 つのグループを含むルールを示しています。

クイック要約として表示されるのと同じルールを次に示します。

アクション

Fabric および Power BI DLP ポリシーでは、保護アクションを使用できません。

![[DLP ポリシーアクション] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-actions-section.png)

ユーザー通知

[ユーザー通知] セクションでは、ポリシー ヒントを構成します。 トグルをオンにして、[ポリシー ヒントまたは電子メール通知を使用して Office 365 サービスのユーザーに通知する] チェック ボックスをオンにして、[ポリシー ヒント] チェック ボックスをオンにします。 表示されるテキスト ボックスにポリシー ヒントを記述します。

![DLP の [ユーザー通知] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-user-notification.png)

ユーザーのオーバーライド

ユーザー通知を有効にし、[ポリシー ヒントを使用して Office 365 サービスのユーザーに通知] チェック ボックスをオンにした場合、DLP ポリシー違反を持つアイテムの所有者 (アイテムが配置されているワークスペースの管理者またはメンバー ロールを持つユーザー) は、[データ損失防止ポリシー] サイド ウィンドウで違反に対応できるようになります。 ポリシー ヒントのボタンまたはリンクから表示できます。 応答オプションの選択は、[ユーザーのオーバーライド] セクションで選択した内容によって異なります。

![DLP の [ユーザーのオーバーライド] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-user-overrides-section.png)

次にこれらのオプションについて説明します。

Allow overrides from M365 services. (M365 サービスからのオーバーライドを許可する。) Allows users in Power BI, Exchange, SharePoint, OneDrive, and Teams to override policy restrictions (Power BI、Exchange、SharePoint、OneDrive、Teams ユーザーによるポリシー制限のオーバーライドを許可する) (ユーザー通知を有効にし、[Notify users in Office 365 service with a policy tip] (Office 365 サービスのユーザーにポリシーのヒントを通知する) チェックボックスをオンにすると自動的にオンになります): ユーザーは、擬陽性であると問題を報告するか、ポリシーをオーバーライドすることができます。

Require a business justification to override (オーバーライドするビジネス上の正当性を要求する): ユーザーは、擬陽性であると問題を報告するか、ポリシーをオーバーライドすることができます。 オーバーライドする場合は、ビジネス上の正当性を示す必要があります。

Override the rule automatically if they report it as a false positive (擬陽性と報告された場合は自動的に規則をオーバーライドする): ユーザーは擬陽性であると問題を報告して自動的にポリシーをオーバーライドするか、擬陽性と報告せずにポリシーをオーバーライドすることができます。

[Override the rule automatically if they report it as a false positive] (擬陽性と報告された場合は自動的に規則をオーバーライドする) と [Require a business justification to override] (オーバーライドするビジネス上の正当性を要求する) の両方をオンにすると、ユーザーは擬陽性であると問題を報告して自動的にポリシーをオーバーライドするか、擬陽性と報告せずにポリシーをオーバーライドすることができますが、ビジネス上の正当性は示す必要があります。

ポリシーをオーバーライドすると、ポリシーではアイテムの機密データがチェックされなくなります。

擬陽性であると問題を報告するということは、ポリシーで非機密データが機密データであると誤認識されたとデータ所有者が考えていることを意味します。 擬陽性を使って規則を微調整できます。

ユーザーが実行したアクションはレポートのためにログされます。

インシデント レポート

このポリシーから生成されたアラートに表示される秘密度レベルを割り当てます。 管理者への電子メール通知を有効 (既定) または無効にし、電子メール通知のユーザーまたはグループを指定して、通知が発生するタイミングの詳細を構成します。

![DLP の [インシデント レポート] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-incidence-report.png)

追加オプション

![DLP の [追加オプション] セクションのスクリーンショット。](media/data-loss-prevention-configure/purview-dlp-additional-options.png)

考慮事項と制限事項

- DLP ポリシー テンプレートは、Fabric DLP ポリシーではまだサポートされていません。 Fabric の DLP ポリシーを作成する場合は、カスタム ポリシー オプションを選択します。

- 現在、ファブリック DLP ポリシー ルールでは、条件として秘密度ラベルと機密情報の種類がサポートされています。