データ損失防止ポリシーを作成して展開する

Microsoft Purview データ損失防止 (DLP) ポリシーには多くの構成オプションがあります。 各オプションは、ポリシーの動作を変更します。 この記事では、構成オプションにマップするポリシーの一般的な意図シナリオについて説明します。 次に、これらのオプションの構成について説明します。 これらのシナリオについて理解したら、DLP ポリシー作成 UX を使用して独自のポリシーを作成できます。

ポリシーをデプロイする方法は、ポリシー設計と同じくらい重要です。 ポリシーの 展開を制御するための複数のオプションがあります。 この記事では、これらのオプションを使用して、コストのかかるビジネスの中断を回避しながらポリシーが意図を達成する方法について説明します。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

開始する前に

Microsoft Purview DLP を初めて使用する場合は、DLP を実装するときによく知っておくべきコア記事の一覧を次に示します。

- 管理単位

- Microsoft Purview データ損失防止の詳細 - この記事では、データ損失防止規範と Microsoft による DLP の実装について説明します。

- データ損失防止 (DLP) の計画 - この記事を使用して、次の作業を行います。

- データ損失防止ポリシーリファレンス - この記事では、DLP ポリシーのすべてのコンポーネントと、それぞれがポリシーの動作にどのように影響するかを紹介します。

- DLP ポリシーの設計 - この記事では、ポリシー意図ステートメントを作成し、それを特定のポリシー構成にマッピングする方法について説明します。

- データ損失防止ポリシーの作成と展開 - この記事では、構成オプションにマップする一般的なポリシー意図シナリオについて説明します。 その後、これらのオプションの構成について説明し、ポリシーのデプロイに関するガイダンスを提供します。

- データ損失防止アラートの調査について説明します -この記事では、最終的な修復とポリシーの調整を通じて、作成からのアラートのライフサイクルについて説明します。 また、アラートの調査に使用するツールについても説明します。

SKU /サブスクリプションライセンス

DLP ポリシーの使用を開始する前に、 Microsoft 365 サブスクリプション とアドオンを確認してください。

ライセンスの詳細については、「Microsoft 365、Office 365、Enterprise Mobility + Security、Windows 11 Subscriptions for Enterprises」を参照してください。

アクセス許可

ポリシーの作成と展開に使用するアカウントは、これらのロール グループの 1 つのメンバーである必要があります

- コンプライアンス管理者

- コンプライアンス データ管理者

- 情報保護

- Information Protection 管理者

- セキュリティ管理者

重要

開始する前に、「管理単位」を読んで、無制限の管理者と管理単位の制限付き管理者の違いを理解していることを確認してください。

詳細なロールとロールのグループ

アクセス制御を微調整するために使用できるロールと役割グループがあります。

該当するロールの一覧を次に示します。 詳細については、「Microsoft Purview コンプライアンス ポータルのアクセス許可」を参照してください。

- DLP コンプライアンス管理

- Information Protection 管理者

- Information Protection アナリスト

- Information Protection 調査員

- Information Protection 閲覧者

該当する役割グループの一覧を次に示します。 詳細については、「詳細については、Microsoft Purview コンプライアンス ポータルのアクセス許可」を参照してください。

- 情報保護

- Information Protection レベル

- Information Protection アナリスト

- Information Protection 調査担当者

- Information Protection 閲覧者

ポリシー作成シナリオ

前の記事 DLP ポリシーの設計 では、ポリシー意図ステートメントを作成し、その意図ステートメントをポリシー構成オプションにマッピングする方法について説明しました。 このセクションでは、これらの例に加えて、いくつかの例を取り上め、実際のポリシー作成プロセスについて説明します。 ポリシー作成 UI を理解するには、テスト環境でこれらのシナリオを実行する必要があります。

ポリシー作成フローには非常に多くの構成オプションがあるため、すべての構成やほとんどの構成をカバーすることはできません。 そのため、この記事では、最も一般的な DLP ポリシー シナリオについて説明します。 これらの手順を実行すると、さまざまな構成で経験を得られます。

シナリオ 1 クレジット カード番号を含むメールをブロックする

重要

これは仮定の値を持つ架空のシナリオです。 これは説明のみを目的としています。 独自の機密情報の種類、秘密度ラベル、配布グループ、ユーザーを置き換える必要があります。

シナリオ 1 の前提条件と前提条件

このシナリオでは、 機密性の高い ラベルを使用するため、秘密度ラベルを作成して公開する必要があります。 詳細については、次を参照してください。

この手順では、Contoso.com の架空の配布グループ 財務チーム と架空の SMTP 受信者 adele.vance@fabrikam.comを使用します。

この手順では、アラートを使用します。「データ損失防止アラートの概要」を参照してください。

シナリオ 1 ポリシー意図ステートメントとマッピング

クレジット カード番号を含む、または "機密性の高い" 秘密度ラベルが適用されているすべての受信者へのメールをブロックする必要があります。ただし、電子メールが財務チームの誰かからadele.vance@fabrikam.comに送信される場合を除きます。 電子メールがブロックされるたびにコンプライアンス管理者に通知し、アイテムを送信したユーザーに通知し、ブロックを上書きすることはできません。 このリスクの高いイベントのすべての発生をログで追跡し、キャプチャされ、調査に使用できるイベントの詳細が必要です

| Statement | 構成に関する質問に回答し、構成マッピングを行う |

|---|---|

| "すべての受信者へのメールをブロックする必要があります。.. |

-

監視する場所: Exchange - 管理スコープ: 完全なディレクトリ - Action: Microsoft 365 の場所のコンテンツへのアクセスを制限または暗号化 > ユーザーがメールを受信したり、共有の SharePoint、OneDrive、Teams ファイルにアクセスしたりできないように > すべてのユーザーをブロックする |

| "...クレジット カード番号が含まれているか、"機密性の高い" 秘密度ラベルが適用されています。.. |

-

監視対象 : 一致のカスタム テンプレート - Conditions を 使用して編集し、 機密性の高い ラベルを追加する |

| "...if..を除く。 | - 条件グループの構成: ブール値 AND を使用して、最初の条件に結合された入れ子になったブール値 NOT 条件グループを作成します |

| "...電子メールは、財務チームの誰かから送信されます。.. | - 一致の条件: 送信者は のメンバーです |

| "...and..." | - 一致の条件: NOT グループに 2 つ目の条件を追加します |

| "...を adele.vance@fabrikam.com... | - 一致の条件: 受信者は |

| "...Notify..." |

-

ユーザー通知: 有効 - ポリシーヒント: 有効 |

| "...コンプライアンス管理者は、メールがブロックされるたびに、アイテムを送信したユーザーに通知します。.. |

-

ポリシーのヒント: 有効 - 次のユーザーを確認する: 選択した - コンテンツを送信、共有、または変更したユーザー: 選択した - 次のユーザーに電子メールを送信する: コンプライアンス管理者のメール アドレスを追加します。 |

| "...ブロックをオーバーライドすることはできません。... | - M365 サービスからのオーバーライドを許可する: 選択されていません |

| "...このリスクの高いイベントのすべての発生をログで追跡し、すべてのイベントの詳細をキャプチャして調査できるようにしたいと考えています。 |

-

管理者のアラートとレポートでこの重大度レベルを使用する: 高い - ルールの一致が発生したときに管理者にアラートを送信する: アクティビティがルールと一致するたびにアラートを送信 - 選択: 選択 |

シナリオ 1 のポリシーを作成する手順

重要

このポリシー作成手順では、既定の include/exclude 値をそのまま使用し、ポリシーをオフのままにします。 ポリシーをデプロイするときに、これらを変更します。

現在使用しているポータルに該当するタブを選択してください。 Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft Purview ポータルにサインインする

データ損失防止ソリューションを開き、[ポリシー>+ ポリシーの作成] に移動します。

[カテゴリ] の一覧から [カスタム] を選択します。

[規制] の一覧から [カスタム] を選択します。

[次へ]を選択します。

ポリシーに 名前 と説明を付 けます。 ポリシー意図ステートメントは、ここで使用できます。

重要

ポリシーの名前を変更できません

[次へ] を選択します。

管理ユニットを割り当てます。 ポリシーをすべてのユーザーに適用するには、既定の設定をそのまま使用します。

[次へ]を選択します。

ポリシーを適用する場所を選択します。 Exchange メールの場所のみを選択します。 他のすべての場所の選択を解除します。

[次へ]を選択します。

[ ポリシー設定の定義 ] ページで、[ 高度な DLP ルールの作成またはカスタマイズ ] オプションが既に選択されている必要があります。

[次へ] を選択します。

[ ルールの作成] を選択します。 ルールに名前を付け、説明を入力します。

[条件] で [条件の追加>Content contains

(省略可能) グループ名を入力します。

(省略可能)Group 演算子を選択する

[ Add>Sensitive info types>Credit Card Number] を選択します。

[追加] を選択します。

[ Content contains]\(コンテンツに含まれている \) セクション内の [ 追加>Sensitivity ラベル>[機密性の高い ] を選択し、[ 追加] を選択します。

次に、[ コンテンツに含まれるコンテンツ ] セクションの下にある [ グループの追加] を選択します。

ブール演算子は AND のままにし、トグルを NOT に設定します。

[ 条件の追加] を選択します。

[ 送信者は のメンバーです] を選択します。

[グループの追加または削除] を選択します。

[ 財務チーム ] を選択し、[ 追加] を選択します。

[条件の追加>Recipient is] を選択します。

[電子メール] フィールドに「 adele.vance@fabrikam.com 」と入力し、[ 追加 ] を選択します。

[アクション] で、[アクションの追加>Microsoft 365 の場所のコンテンツへのアクセスまたは暗号化を選択します

[ ユーザーがメールを受け取るか、共有 SharePoint、OneDrive、Teams ファイルにアクセスできないようにブロックする] を選択し、[ すべてのユーザーをブロックする] を選択します。

[ユーザー通知] トグルを [オン] に設定します。

[Email通知] を選択します>コンテンツを送信、共有、または最後に変更したユーザーを通知します。

一致するメール メッセージを通知に添付するかどうかを選択します。

ポリシーヒントを追加するかどうかを選択します。

[ ユーザー ovverides] で、[ Microsoft 365 アプリとサービスからのオーバーライドを許可する]が 選択 されていないこと を確認します。

[ インシデント レポート] で、[管理者のアラートとレポートでこの重大度レベルを使用する ] を [高] に設定します。

[アクティビティがルールに一致するたびにアラートを送信する] トグルを[オン] に設定します。

保存] を選択します。

[ 次へ] を選択し、[ シミュレーション モードでポリシーを実行する] を選択します。

[ 次へ ] を選択し、[送信] を選択 します。

[完了] を選択します。

シナリオ 2 Microsoft 365 の SharePoint と OneDrive を介した機密アイテムの外部ユーザーとの共有をブロックする

Microsoft 365 の SharePoint と OneDrive の場合は、SharePoint と OneDrive を介して機密性の高いアイテムと外部ユーザーとの共有をブロックするポリシーを作成します。

シナリオ 2 の前提条件と前提条件

このシナリオでは 機密 機密ラベルを使用するため、秘密度ラベルを作成して公開する必要があります。 詳細については、次を参照してください。

この手順では、架空の配布グループ Human Resources と、Contoso.com のセキュリティ チームの配布グループを使用します。

この手順では、アラートを使用します。「データ損失防止アラートの概要」を参照してください。

シナリオ 2 ポリシー意図ステートメントとマッピング

社会保障番号、クレジット カード データ、または "機密" 秘密度ラベルを持つすべての外部受信者に対する SharePoint および OneDrive アイテムのすべての共有をブロックする必要があります。 これは人事チームの誰にも当てはめさせたくありません。 また、アラートの要件を満たす必要があります。 ファイルが共有されてブロックされるたびに、セキュリティ チームに電子メールで通知する必要があります。 さらに、可能であれば、ユーザーに電子メールとインターフェイス内でアラートを送信する必要があります。 最後に、ポリシーの例外は必要ありません。また、システム内でこのアクティビティを確認できる必要があります。

| Statement | 構成に関する質問に回答し、構成マッピングを行う |

|---|---|

| "すべての外部受信者への SharePoint アイテムと OneDrive アイテムの共有をすべてブロックする必要があります。.. |

-

管理スコープ: 完全なディレクトリ - 監視する場所: SharePoint サイト、OneDrive アカウント - Conditions for a match: First Condition > Shared outside my org - Action: Microsoft 365 の場所のコンテンツへのアクセスを制限または暗号化>ユーザーのメールの受信や共有 SharePoint へのアクセスをブロックする、OneDrive > organization外のユーザーのみをブロックする |

| "...社会保障番号、クレジット カード データ、または "Confidential" 秘密度ラベルを持つ。 |

-

監視対象: 一致に対してカスタム テンプレート - Condition を使用する: 一致のブール値 AND - Conditions を使用して最初の条件に結合される 2 番目の条件を作成します。2 番目の条件グループ > Content には機密情報の種類が含まれています。米国社会保障番号 (SSN)、クレジット カード番号 - Condition グループ構成 ブール値 or - で最初に接続された 2 つ目の条件グループを作成する一致の条件: 2 番目の条件グループ、2 つ目の条件> Content には、機密ラベルのいずれかが含まれています。 |

| “...これは人事チームの誰にも当てはめさせたくありません。. | - 適用する場所 人事チーム OneDrive アカウントを除外する |

| "...ファイルが共有され、ブロックされるたびに、セキュリティ チームに電子メールで通知する必要があります。. |

-

インシデント レポート: ルールの一致が発生したときに管理者にアラートを送信する - これらのユーザーに電子メール アラートを送信する (省略可能): セキュリティ チーム - アクティビティがルールに一致するたびにアラートを送信する: 選択 - ポリシーの一致が発生したときに通知する電子メール インシデント レポートを使用する: [ - これらのユーザーに通知を送信する: 必要に応じて個々の管理者を追加する - レポートに次の情報を含めることもできます。すべてのオプションを選択します |

| "...さらに、可能であれば、ユーザーに電子メールやインターフェイス内でアラートを受け取る必要があります。.. |

-

ユーザー通知: [ - でポリシーヒントを使用してOffice 365で使用を通知する: 選択済み |

| “...最後に、ポリシーの例外を望まず、システム内でこのアクティビティを確認できるようにする必要があります。. | - ユーザーのオーバーライド: 選択されていません |

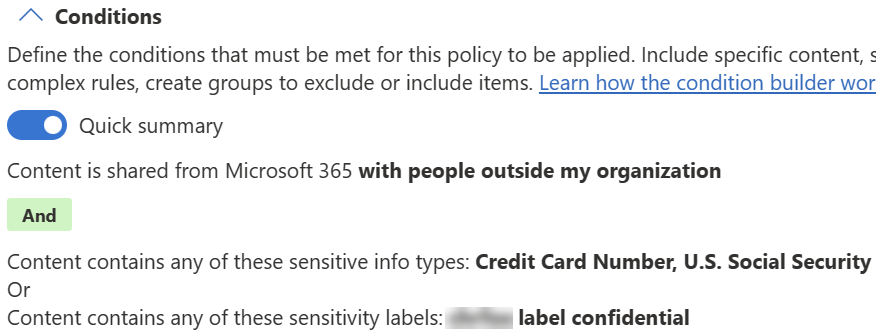

条件を構成すると、概要は次のようになります。

シナリオ 2 のポリシーを作成する手順

重要

このポリシー作成手順では、ポリシーをオフのままにします。 ポリシーをデプロイするときに、これらを変更します。

現在使用しているポータルに該当するタブを選択してください。 Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

Microsoft Purview ポータルにサインインする

[ データ損失防止>ポリシー>+ ポリシーの作成] を選択します。

[カテゴリ] リストと [規制] リストの両方から [カスタム] を選択します。

[次へ]を選択します。

ポリシーに 名前 と説明を付 けます。 ポリシー意図ステートメントは、ここで使用できます。

重要

ポリシーの名前を変更することはできません。

[次へ] を選択します。

[管理ユニットの割り当て] ページで、既定の [完全ディレクトリ] をそのまま使用します。

[次へ]を選択します。

ポリシーを適用する場所を選択します。

- SharePoint サイトと OneDrive アカウントの場所が選択されていることを確認します。

- 他のすべての場所の選択を解除します。

- OneDrive アカウントの横にある [スコープ] 列で [編集] を選択します。

- [ すべてのユーザーとグループ ] を選択し、[ ユーザーとグループの除外] を選択します。

- [ +除外] を選択し、[ グループを除外] を選択します。

- [ 人事] を選択します。

[ 完了] を 選択し、[ 次へ] を選択します。

[ ポリシー設定の定義 ] ページで、[ 高度な DLP ルールの作成またはカスタマイズ ] オプションが既に選択されている必要があります。 [次へ]を選択します。

[ 高度な DLP ルールのカスタマイズ ] ページで、[ + ルールの作成] を選択します。

ルールに [名前] と [説明] を指定します。

[ 条件の追加] を 選択し、次の値を使用します。

- [ コンテンツは Microsoft 365 から共有されます] を選択します。

- organization外のユーザーと一緒に選択します。

[ 条件の追加] を選択して 2 つ目の条件を作成し、これらの値を使用します。

- [ コンテンツに含まれるもの] を選択します。

[ Add>Sensitivity labels> ]、[ Confidential] の順に選択します。

[追加] を選択します。

[ アクション] で、次の値を持つアクションを追加します。

- Microsoft 365 の場所でアクセスを制限するか、コンテンツを暗号化します。

- organization外のユーザーのみをブロックします。

[ ユーザー通知 ] トグルを [オン] に設定します。

[ポリシー ヒントを使用してOffice 365 サービスのユーザーに通知する] を選択し、[コンテンツを送信、共有、または最後に変更したユーザーに通知する] を選択します。

[ ユーザーのオーバーライド] で、[ M365 サービスからのオーバーライドを許可する] が選択 されていないこと を確認します。

[インシデント レポート] で次の 手順を実行します。

- [管理者のアラートとレポートでこの重大度レベルを使用する] を[低] に設定します。

- [ルールの一致が発生したときに管理者にアラートを送信する] のトグルを [オン] に設定します。

[ これらのユーザーに電子メール アラートを送信する (省略可能)] で、[ + ユーザーの追加または削除] を選択し、セキュリティ チームのメール アドレスを追加します。

[ 保存] を 選択し、[ 次へ] を選択します。

[ ポリシー モード ] ページで、[ シミュレーション モードでポリシーを実行する ] と [シミュレーション モード 中にポリシーヒントを表示する] を選択します。

[ 次へ ] を選択し、[送信] を選択 します。

[完了] を選択します。

展開

ポリシーのデプロイが成功することは、ユーザーアクションに対する制御を適用するためにポリシーを環境に取り込むだけではありません。 無計画で急いでデプロイすると、ビジネス プロセスに悪影響を及ぼし、ユーザーを困らせる可能性があります。 これらの結果により、organizationでの DLP テクノロジの受け入れと、それが促進する安全な動作が遅くなります。 最終的に、機密性の高いアイテムの安全性を長期的に低下させる。

デプロイを開始する前に、 ポリシーのデプロイを読み取っていることを確認してください。 ポリシー展開プロセスの概要と一般的なガイダンスを提供します。

このセクションでは、運用環境でポリシーを管理するために協調して使用する 3 種類のコントロールについて詳しく説明します。 ポリシーの作成時だけでなく、いつでも変更できることに注意してください。

デプロイ管理の 3 つの軸

ポリシーの展開プロセス、スコープ、ポリシーの状態、アクションを制御するために使用できる軸は 3 つあります。 最も影響の少ない/シミュレーション モード から完全な適用まで、ポリシーのデプロイには常に増分アプローチを取る必要があります。

推奨されるデプロイ制御の構成

| ポリシーの状態が | ポリシー スコープは、 | ポリシー アクションの影響 |

|---|---|---|

| シミュレーション モードでポリシーを実行する | 場所のポリシースコープは狭くすることも、広くすることもできます | - 任意のアクション を構成できます- 構成されたアクション によるユーザーの影響なし - アラートが表示され、アクティビティを追跡できる管理 |

| ポリシーヒントを使用してシミュレーション モードでポリシーを実行する | ポリシーは、パイロット グループを対象としてスコープを設定し、ポリシーを調整するときにスコープを拡張する必要があります | - アクション を構成できます。 構成されたアクション によるユーザーの影響なし - ユーザーはポリシーヒントとアラートを受け取ることができます - アラートを表示し、アクティビティを追跡管理 |

| オンにする | 対象となるすべての場所インスタンス | - 構成されたすべてのアクションがユーザー アクティビティに適用 - アラートが表示され、アクティビティを追跡できる管理 |

| オフにしておく | 該当なし | 該当なし |

状態コード

状態は、ポリシーのロールアウトに使用する主なコントロールです。 ポリシーの作成が完了したら、ポリシーの状態を [オフにする] に設定します。 ポリシー構成に取り組んでいる間、および最終的なレビューを受けてサインオフするまで、この状態のままにしておく必要があります。 状態は次のように設定できます。

- シミュレーション モードでポリシーを実行する: ポリシー アクションは適用されません。イベントは監査されます。 この状態では、DLP シミュレーション モードの概要と DLP アクティビティ エクスプローラー コンソールでポリシーの影響を監視できます。

- シミュレーション モードでポリシーを実行し、シミュレーション モードでポリシーヒントを表示する: アクションは適用されませんが、ユーザーはポリシーヒントと通知メールを受け取って意識を高め、教育します。

- すぐにオンにする: これは完全適用モードです。

- オフのままにする: ポリシーは非アクティブです。 デプロイ前にポリシーを開発および確認するときに、この状態を使用します。

ポリシーの状態はいつでも変更できます。

アクション

アクションは、機密性の高いアイテムに対するユーザー アクティビティに対するポリシーの処理です。 これらはいつでも変更できるため、影響の少ない [ 許可 ] (デバイスの場合) と [監査のみ ] (その他のすべての場所) から開始し、監査データを収集して確認し、それを使用してポリシーを調整してから、より制限の厳しいアクションに移行できます。

許可: ユーザー アクティビティの実行が許可されているため、ビジネス プロセスは影響を受けなくなります。 監査データが取得され、ユーザーの通知やアラートはありません。

注:

[許可] アクションは、[デバイス] の場所にスコープが設定されているポリシーでのみ使用できます。

監査のみ: ユーザー アクティビティの実行が許可されているため、ビジネス プロセスには影響しません。 監査データを取得し、通知とアラートを追加して認識を高め、ユーザーが行っていることが危険な動作であることを知らせることができます。 organizationが後でさらに制限の厳しいアクションを適用する予定の場合は、ユーザーにもその旨を伝えることができます。

オーバーライドを使用してブロックする: ユーザー アクティビティは既定でブロックされます。 イベントを監査し、アラートと通知を発生させることができます。 これはビジネス プロセスに影響を与えますが、ユーザーにはブロックをオーバーライドし、オーバーライドの理由を提供するオプションが与えられます。 ユーザーから直接フィードバックを受け取るため、このアクションは誤検知の一致を特定するのに役立ちます。これは、ポリシーをさらに調整するために使用できます。

注:

Microsoft 365 の Exchange Online と SharePoint の場合、オーバーライドはユーザー通知セクションで構成されます。

ブロック: ユーザー アクティビティは、何があってもブロックされます。 イベントを監査し、アラートと通知を発生させることができます。

ポリシーの範囲

すべてのポリシーの範囲は、Exchange、Microsoft 365 の SharePoint、Teams、デバイスなど、1 つ以上の場所に設定されます。 既定では、場所を選択すると、その場所のすべてのインスタンスがスコープに該当し、いずれも除外されません。 場所のインクルード/除外オプションを構成することで、ポリシーが適用される場所のインスタンス (サイト、グループ、アカウント、配布グループ、メールボックス、デバイスなど) をさらに絞り込むことができます。 スコープを含める/除外するオプションの詳細については、「 場所」を参照してください。

一般に、スコープの柔軟性は高くなりますが、ポリシーはアクションが実行されないため、 シミュレーション モードの状態でポリシーを実行 します。 最初に、ポリシーを設計したスコープだけを使用するか、広範に移動して、ポリシーが他の場所の機密性の高いアイテムに与える影響を確認できます。

次に、状態を [ シミュレーション モードでポリシーを実行する] に変更し、ポリシーのヒントを表示する場合は、フィードバックを提供できるパイロット グループにスコープを絞り込み、オンボード時に他のユーザーのリソースとなる早期導入者になる必要があります。

ポリシーを [すぐに有効にする] に移動すると、ポリシーの設計時に意図したすべての場所のインスタンスを含むようにスコープを広げます。

ポリシーデプロイの手順

- ポリシーを作成し、その状態を [オフにする] に設定したら、関係者と最終的なレビューを行います。

- 状態を [シミュレーション モードでポリシーを実行する] に変更します。 場所のスコープは、この時点で広範囲に及ぶ可能性があるため、複数の場所にわたるポリシーの動作に関するデータを収集したり、単一の場所から開始したりできます。

- 行動データに基づいてポリシーを調整し、ビジネスの意図をより適切に満たすようにします。

- 状態を [ シミュレーション モードでポリシーを実行する] に変更し、ポリシーのヒントを表示します。 必要に応じてパイロット グループをサポートするように場所のスコープを絞り込み、そのパイロット グループにポリシーが最初にロールアウトされるように、インクルード/除外を使用します。

- 必要に応じて、ユーザーのフィードバックとアラートとイベント データを収集し、ポリシーとプランをさらに調整します。 ユーザーが発生するすべての問題に必ず対処してください。 ほとんどの場合、ユーザーは問題に遭遇し、設計フェーズで考えていなかったことについて質問を投げかけます。 この時点でスーパー ユーザーのグループを開発します。 ポリシーの範囲が広がり、オンボードするユーザーが増えるにつれて、他のユーザーをトレーニングするのに役立つリソースになる可能性があります。 デプロイの次の段階に進む前に、ポリシーが制御目標を達成していることを確認してください。

- 状態を [すぐにオンにする] に変更します。 ポリシーは完全にデプロイされます。 DLP アラートと DLP アクティビティ エクスプローラーを監視します。 アラートに対処します。