DigiCert PKI プラットフォームをサポートするため Certificate Connector for Microsoft Intune を設定する

Microsoft Intune用の証明書コネクタを使用して、DigiCert PKI プラットフォームから Intune マネージド デバイスに公開キー暗号化標準 (PKCS) 証明書を発行できます。 証明書コネクタは、DigiCert 証明機関 (CA) のみ、または DigiCert CA と Microsoft CA の両方両方と連携して動作します。

ヒント

DigiCert は Symantec の Web サイト セキュリティおよび関連する PKI ソリューション ビジネスを獲得しました。 この変更の詳細については、「Symantec のテクニカル サポート記事」をご覧ください。

PKCS または Simple Certificate Enrollment Protocol (SCEP) を使用して Microsoft CA から証明書を発行するために Certificate Connector for Microsoft Intune を既に使用している場合は、その同じコネクタを使用して、DigiCert CA から PKCS 証明書を構成し、発行することができます。 DigiCert CA をサポートするための構成を完了すると、コネクタで次の証明書を発行できます。

- Microsoft CA からの PKCS 証明書

- DigiCert CA からの PKCS 証明書

- Microsoft CA からの Endpoint Protection 証明書

コネクタはインストールされていないけれども、Microsoft CA と DigiCert CA の両方に使用する予定がある場合は、まず Microsoft CA 用のコネクタの構成を完了してください。 次に、この記事に戻り、DigiCert もサポートするように構成します。 証明書プロファイルとコネクタについて詳しくは、Microsoft Intune でのデバイス用の証明書プロファイルの構成に関する記事をご覧ください。

DigiCert CA のみでコネクタを使用するには、この記事の手順に従ってコネクタをインストールして構成します。

前提条件

DigiCert CA の使用をサポートするための要件を次に示します。

DigiCert CA でのアクティブなサブスクリプション - DigiCert CA から登録機関 (RA) 証明書を取得するには、サブスクリプションが必要です。

Microsoft Intune用の証明書コネクタ - この記事の後半では、証明書コネクタをインストールして構成する手順があります。 コネクタの前提条件を事前に計画するには、次の記事を参照してください。

DigiCert RA 証明書をインストールする

次のコード スニペットを certreq.ini という名前のファイルに保存し、必要に応じて更新します (CN 形式のサブジェクト名など)。

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------管理者特権でのコマンド プロンプトを開き、次のコマンドを使用して証明書署名要求 (CSR) を生成します。

Certreq.exe -new certreq.ini request.csrメモ帳で request.csr ファイルを開き、次の形式の CSR コンテンツをコピーします。

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----DigiCert CA にサインインし、タスクから [Get an RA Cert]\(RA 証明書の取得\) を参照します。

a. テキスト ボックスに、ステップ 3 の CSR コンテンツを入力します。

b. 証明書のフレンドリ名を指定します。

c. [続行] を選択します。

d. 提供されたリンクを使用して、RA 証明書をローカル コンピューターにダウンロードします。

Windows 証明書ストアに RA 証明書をインポートします。

a. MMC コンソールを開きます。

b. [ファイル]>[スナップインの追加と削除]>[証明書]>[追加] の順に選択します。

c. [コンピューター アカウント]>[次へ] を選択します。

d. [ローカル コンピューター]>[完了] を選択します。

e. [スナップインの追加と削除] ウィンドウで、[OK] を選択します。 [証明書 (ローカル コンピューター)]>[個人]>[証明書] の順に展開します。

f. [証明書] ノードを右クリックし、[すべてのタスク]>[インポート] の順にクリックします。

g. DigiCert CA からダウンロードした RA 証明書の場所を選択し、[次へ] を選択します。

h. [Personal Certificate Store]\(個人証明書ストア\)>[次へ] を選択します。

i. [完了] を選択して、RA 証明書とその秘密キーをローカル コンピューターの個人ストアにインポートします。

秘密キー証明書をエクスポートしインポートします。

a. [証明書 (ローカル コンピューター)]>[個人]>[証明書] の順に展開します。

b. 前のステップでインポートした証明書を選択します。

c. インポートした証明書を右クリックし、[すべてのタスク]>[エクスポート] の順に選択します。

d. [次へ] を選択し、パスワードを入力します。

e. エクスポート先の場所を選択し、[完了] を選択します。

f. ステップ 5 の手順を使用して、ローカル コンピューターの個人ストアに秘密キー証明書をインポートします。

g. スペースを除いて RA 証明書のサムプリントのコピーを記録します。 以下に例を示します。

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"後で、この値を使用して、コネクタをインストールした後、Microsoft Intune用の Certificate Connector の 3 つの .config ファイルを更新します。

注:

DigiCert CA から RA 証明書を取得する方法については、DigiCert のカスタマー サポートにお問い合わせください。

DigiCert をサポートするように証明書コネクタを構成する

Certificate Connector for Microsoft Intune のインストールの情報を使用して最初に証明書コネクタをダウンロードし、Certificate Connector for Microsoft Intune をインストールして構成します。

- コネクタのインストール手順のステップ 2 で、[PKCS] のオプションと、オプションで [証明書の失効] を選択します。

- コネクタのインストールと構成の手順を完了したら、この手順に戻り続行します。

コネクタの3つの.config ファイルを修正してDigiCertをサポートするようにコネクタを構成し、それらの関連サービスを再起動します。

コネクタがインストールされているサーバーで、%ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc に移動します。 (既定では、Certificate Connector for Microsoft Intune は %ProgramFiles%\Microsoft Intune\PFXCertificateConnector にインストールされます)。

Notepad.exe などのテキスト エディターを使用して、次の 3 つのファイルの RACertThumbprint キー値を更新します。 ファイル内の値を、前のセクションの手順 6.例の手順 6. でコピーした値に置き換えます。

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

たとえば、

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>に似た各ファイル内のエントリを見つけ、EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5を新しい RA Cert Thumbprint 値に置き換えます。services.msc を実行し、次の 3 つのサービスを停止して再起動します。

- PFX Create Certificate Connector for Microsoft Intune (PkiCreateConnectorSvc)

- PFX Create Certificate Connector for Microsoft Intune (PkiCreateConnectorSvc)

- PFX Create Legacy Connector for Microsoft Intune (PfxCreateLegacyConnectorSvc)

信頼済み証明書プロファイルを作成する

Intuneマネージド デバイス用にデプロイする PKCS 証明書は、信頼されたルート証明書でチェーンされている必要があります。 このチェーンを確立するには、DigiCert CA のルート証明書を使用して Intune の信頼された証明書プロファイルを作成し、信頼された証明書プロファイルと PKCS 証明書プロファイルの両方を同じグループに展開します。

DigiCert CA から信頼されたルート証明書を取得します。

a. DigiCert CA 管理ポータルにサインインします。

b. [Tasks]\(タスク\) の [Manage CAs]\(証明機関の管理\) を選択します。

c. 一覧から適切な CA を選択します。

d. [ルート証明書のダウンロード] を選択して、信頼されたルート証明書をダウンロードします。

Microsoft Intune管理センターで信頼できる証明書プロファイルを作成します。 詳細なガイダンスについては、「信頼された証明書プロファイルを作成するには」を参照してください。 このプロファイルは必ず、証明書を受け取るデバイスに割り当ててください。 プロファイルをグループに割り当てる場合は、デバイス プロファイルの割り当てに関するページを参照してください。

プロファイルを作成すると、[デバイス構成 - プロファイル] ウィンドウのプロファイル一覧に、プロファイルの種類が [信頼された証明書] に設定されたプロファイルとして表示されます。

証明書プロファイル OID を取得する

DigiCert CA の証明書プロファイル テンプレートには、証明書プロファイル OID が関連付けられています。 Intune で PKCS 証明書プロファイルを作成するには、証明書テンプレートの名前が、DigiCert CA の証明書テンプレートに関連付けられている証明書プロファイル OID の形式になっている必要があります。

DigiCert CA 管理ポータルにサインインします。

[Manage Certificate Profiles]\(証明書プロファイルの管理\) を選択します。

使用する証明書プロファイルを選択します。

証明書プロファイル OID をコピーします。 これは次の例のようなものです。

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

注:

証明書プロファイル OID の取得に関してサポートが必要な場合は、DigiCert のカスタマー サポートにお問い合わせください。

PKCS 証明書プロファイルを作成する

Microsoft Intune 管理センターにサインインします。

[デバイス>管理デバイス>構成>作成] を選択します。

次のプロパティを入力します。

- プラットフォーム: デバイスのプラットフォームを選択します。

- プロファイル: [PKCS 証明書] を選択します。 または、[テンプレート]>[PKCS 証明書] を選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

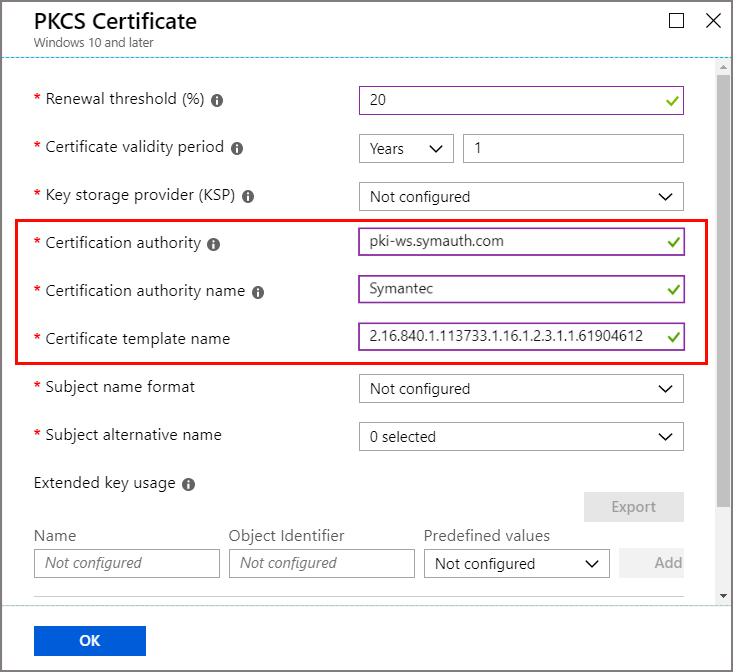

[構成設定] で、次の表の値を使用してパラメーターを構成します。 これらの値は、 Certificate Connector for Microsoft Intune を介して DigiCert CA から PKCS 証明書を発行するために必要です。

PKCS 証明書のパラメーター 値 説明 証明機関 pki ws.symauth.com この値には、末尾のスラッシュを除いた DigiCert CA のベース サービス FQDN を指定する必要があります。 この値が DigiCert CA サブスクリプションの正確なベース サービス FQDN であるか不明な場合は、DigiCert のカスタマー サポートに問い合わせてください。

"Symantec から DigiCert に変わっても、この URL は変更されていません"。

この FQDN が正しくない場合、証明書コネクタは DigiCert CA から PKCS 証明書を発行しません。証明機関の名前 Symantec この値には、文字列 Symantec を指定する必要があります。

この値に変更がある場合、証明書コネクタは DigiCert CA から PKCS 証明書を発行しません。証明書テンプレート名 DigiCert CA からの証明書プロファイル OID。 例: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 この値には、DigiCert CA 証明書プロファイル テンプレートから前のセクションで取得した証明書プロファイル OID を指定する必要があります。

DigiCert CA でこの証明書プロファイル OID に関連付けられている証明書テンプレートが証明書コネクタで見つからない場合、DigiCert CA から PKCS 証明書は発行されません。

注:

Windows プラットフォーム用の PKCS 証明書プロファイルを、信頼済み証明書プロファイルに関連付ける必要はありません。 ただし、Android など、Windows 以外のプラットフォームのプロファイルでは必要になります。

ビジネス ニーズに合わせてプロファイルの構成を完了した後、[作成] を選択してプロファイルを保存します。

新しいプロファイルの [ 概要 ] ページで、[ 割り当て] を選択し、このプロファイルを受け取る適切なグループを構成します。 割り当てるグループには、1 名以上のユーザーまたは 1 台以上のデバイスが含まれている必要があります。

前のステップを完了すると、Certificate Connector for Microsoft Intune は、DigiCert CA から割り当てられたグループ内の Intune 管理デバイスに PKCS 証明書を発行します。 これらの証明書は、Intune マネージド デバイスの現在のユーザー証明書ストアの個人用ストアで使用できます。

PKCS 証明書プロファイルでサポートされる属性

| 属性 | Intune でサポートされる形式 | DigiCert Cloud CA でサポートされる形式 | result |

|---|---|---|---|

| サブジェクト名 | Intune では、次の 3 つの形式のサブジェクト名のみがサポートされています。 1. 共通名 2. メール アドレスを含む共通名 3. メール アドレスとしての共通名 例: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

DigiCert CA では、さらに多くの属性がサポートされています。 他の属性を選択する場合は、DigiCert 証明書プロファイル テンプレートでそれらの属性に固定値を定義する必要があります。 | ここでは、PKCS 証明書の要求の共通名またはメール アドレスを使用します。 Intune 証明書プロファイルと DigiCert 証明書プロファイル テンプレートでの属性の選択内容に不一致がある場合、DigiCert CA から証明書が発行されません。 |

| SAN | Intune では、次の SAN フィールド値のみがサポートされています。 AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (エンコードされた値) |

これらのパラメーターは DigiCert Cloud CA でもサポートされています。 他の属性を選択する場合は、DigiCert 証明書プロファイル テンプレートでそれらの属性に固定値を定義する必要があります。 AltNameTypeEmail: この種類が SAN で見つからない場合、証明書コネクタでは AltNameTypeUpn の値が使用されます。 SAN で AltNameTypeUpn も見つからない場合、証明書コネクタではサブジェクト名がメール アドレス形式であればその値を使用します。 それでも種類が見つからない場合、Intune Certificate Connector による証明書の発行はできません。 例: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: この型が SAN に見つからない場合、証明書コネクタは AltNameTypeEmail の値を使用します。 SAN で AltNameTypeEmail も見つからない場合、Intune Certificate Connector ではサブジェクト名がメール アドレス形式であればその値が使用されます。 それでも種類が見つからない場合、Intune Certificate Connector による証明書の発行はできません。 例: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: SAN 内にこのタイプが見つからない場合、Intune Certificate Connector は証明書の発行ができません。 例: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c DigiCert CA では、このフィールドの値についてはエンコードされた形式 (16 進値) のみがサポートされます。 このフィールドの値はすべて、証明書の要求の送信前に Intune Certificate Connector により base 64 エンコードに変換されます。 Certificate Connector for Microsoft Intune では、この値がエンコード済みかどうかの確認は行われません。 |

なし |

トラブルシューティング

Certificate Connector for Microsoft Intune のログは、そのコネクタがインストールされているサーバー上のイベント ログとして使用できます。 これらのログは、コネクタの操作に関する詳細を提供し、Intune Certificate Connector と操作に関する問題を特定するために使用できます。 詳細については、「ログ」を参照してください。

関連コンテンツ

この記事の情報と Microsoft Intune のデバイス プロファイルに関する記事の情報を使用して、組織のデバイスとその証明書を管理します。