Intuneを使用して Windows デバイスのディスク暗号化ポリシーを管理する

Intuneを使用して、Windows 10以降を実行するデバイスで BitLocker 暗号化を構成し、バージョン 22H2 以降を実行するデバイスで個人用データ暗号化 (PDE) Windows 11構成します。

ヒント

BitLocker の一部の設定では、デバイスにサポートされている TPM が必要です。

マネージド デバイスで暗号化を構成するには、次のいずれかのポリシーの種類を使用します。

エンドポイント セキュリティ > Windows 暗号化ポリシー。 次のプロファイルから選択します。

BitLocker - BitLocker の構成専用の設定グループ。 詳細については、 BitLocker CSP に関するページを参照してください。

個人データの暗号化 - 個人データ暗号化 (PDE) は、ボリュームとディスク全体ではなくファイルを暗号化するという点で BitLocker とは異なります。 PDE は、BitLocker などの他の暗号化方法に加えて発生します。 起動時にデータ暗号化キーを解放する BitLocker とは異なり、ユーザーが Windows Hello for Business を使用してサインインするまで、PDE はデータ暗号化キーを解放しません。 詳細については、 PDE CSP に関するページを参照してください。

BitLocker のエンドポイント保護のデバイス構成プロファイル。 BitLocker 設定は、Windows 10/11 エンドポイント保護で使用可能な設定カテゴリの 1 つです。

デバイス構成ポリシーのエンドポイント保護プロファイルの BitLocker で使用できる BitLocker 設定 を表示します。

ヒント

Intune では、すべてのマネージド デバイスにわたって、デバイスの暗号化ステータスに関する詳細を表示する、組み込みの暗号化レポートが用意されています。 Intune で BitLocker を使用して Windows デバイスを暗号化すると、暗号化レポートを表示したときに、BitLocker 回復キーを表示して管理できます。

また、Microsoft Entra IDに記載されているように、デバイスから BitLocker の重要な情報にアクセスすることもできます。

重要

BitLocker を有効にする前に、組織のニーズを満たす 回復オプション について理解し、計画してください。 詳細については、Windows セキュリティ ドキュメントの BitLocker 回復の概要 に関するページを参照してください。

BitLocker を管理するためのロールベースのアクセス制御

Intuneで BitLocker を管理するには、アカウントに、BitLockerKeys のローテーション (プレビュー) 権限が [はい] に設定されたリモート タスクアクセス許可を含む、Intuneロールベースのアクセス制御 (RBAC) ロールが割り当てられている必要があります。

このアクセス許可と権限を独自の カスタム RBAC ロール に追加することも、この権限を含む次の 組み込み RBAC ロール のいずれかを使用することもできます。

- ヘルプ デスク オペレーター

- エンドポイント セキュリティ管理者

ポリシーの作成と展開

次のいずれかの手順に従って、目的のポリシーの種類を作成します。

Windows のエンドポイント セキュリティ ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

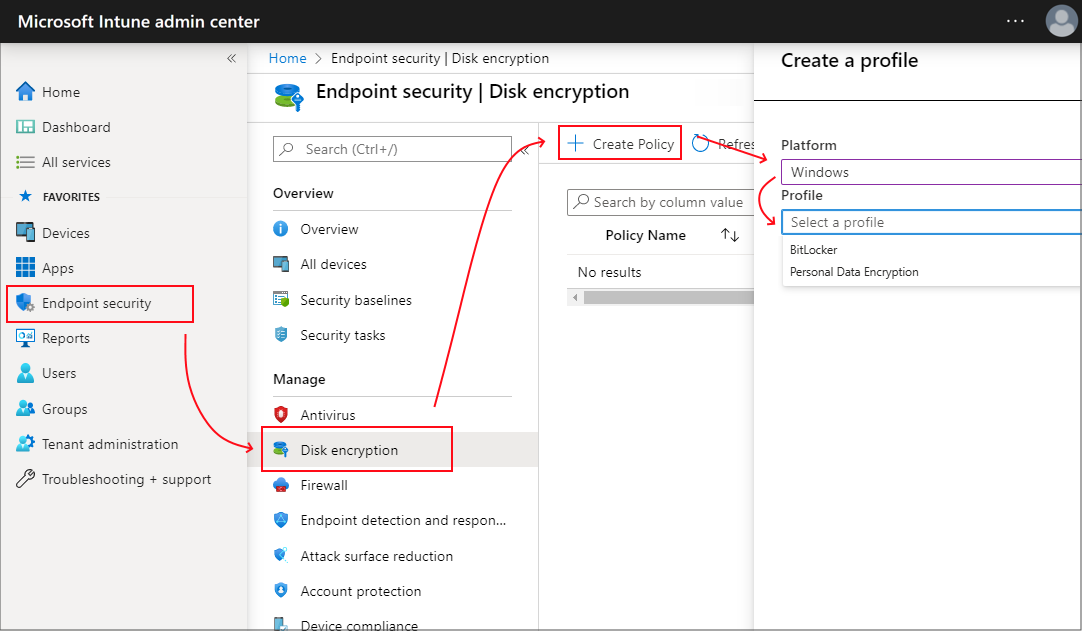

[エンドポイント セキュリティ]>[ディスク 暗号化]>[ポリシーの作成] を選択します。

次のオプションを設定します。

- プラットフォーム: Windows

- プロファイル: BitLocker または個人データの暗号化を選択します

[構成設定] ページで、ビジネス ニーズに合わせて BitLocker の設定を構成します。

[次へ] を選択します。

[スコープ (タグ)] タブで [スコープ タグを選択] を選択し、[タグを選択する] ウィンドウを開いて、プロファイルにスコープ タグを割り当てます。

[次へ] を選んで続行します。

[ 割り当て] ページで 、このプロファイルを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[次へ] を選択します。

[確認および作成] ページで、完了したら、[作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

Windows 暗号化用のデバイス構成プロファイルを作成する

ヒント

次の手順では、エンドポイント保護用のデバイス構成テンプレートを使用して BitLocker を構成します。 個人データ暗号化を構成するには、デバイス構成 設定カタログ と PDE カテゴリを使用します。

Microsoft Intune 管理センターにサインインします。

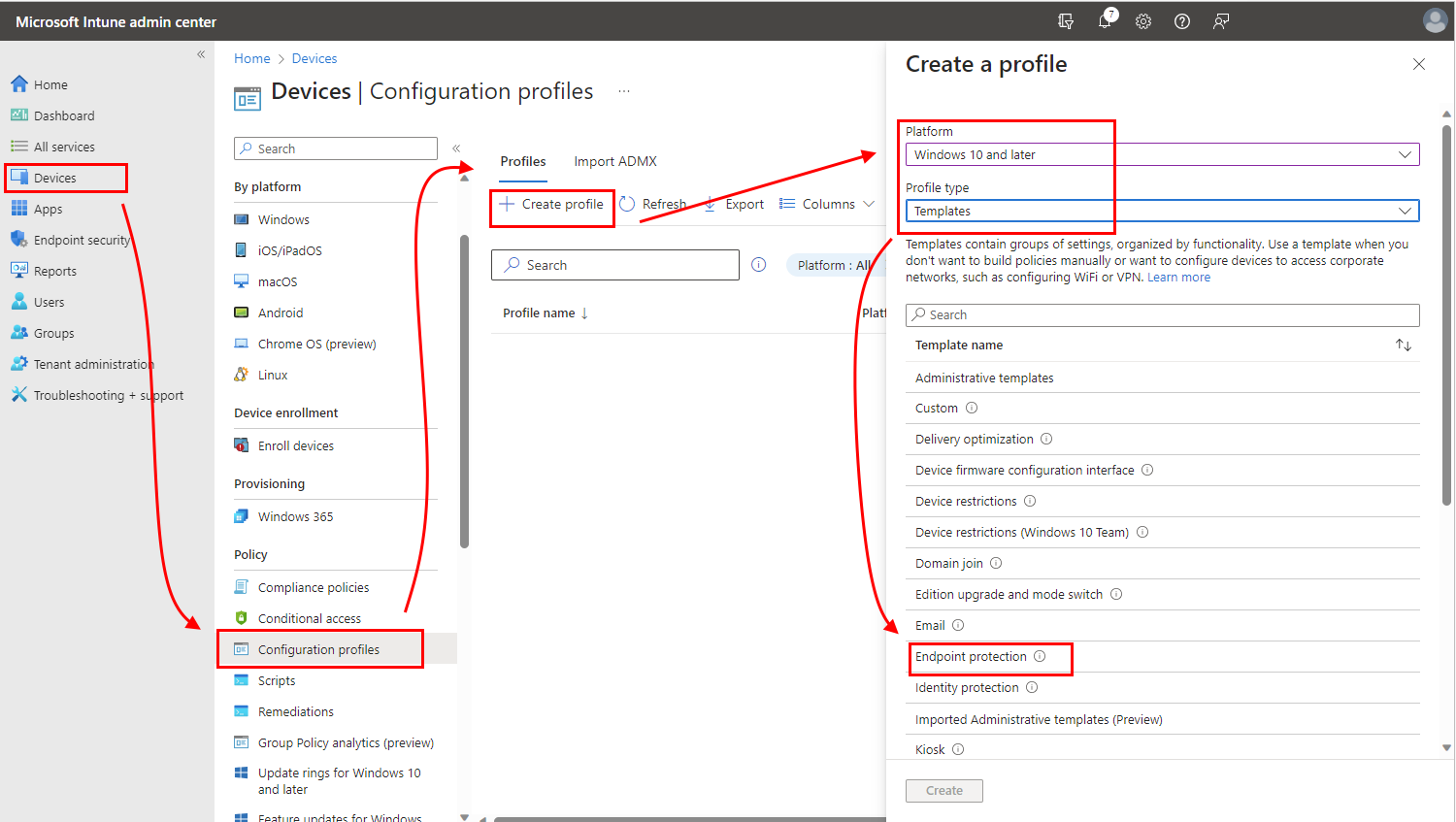

[ デバイス>管理デバイス>構成> [ ポリシー ] タブで[ 作成] を選択します。

次のオプションを設定します。

- プラットフォーム: Windows 10以降

- プロファイルの種類: [ テンプレート>エンドポイント保護] を選択し、[ 作成] を選択します。

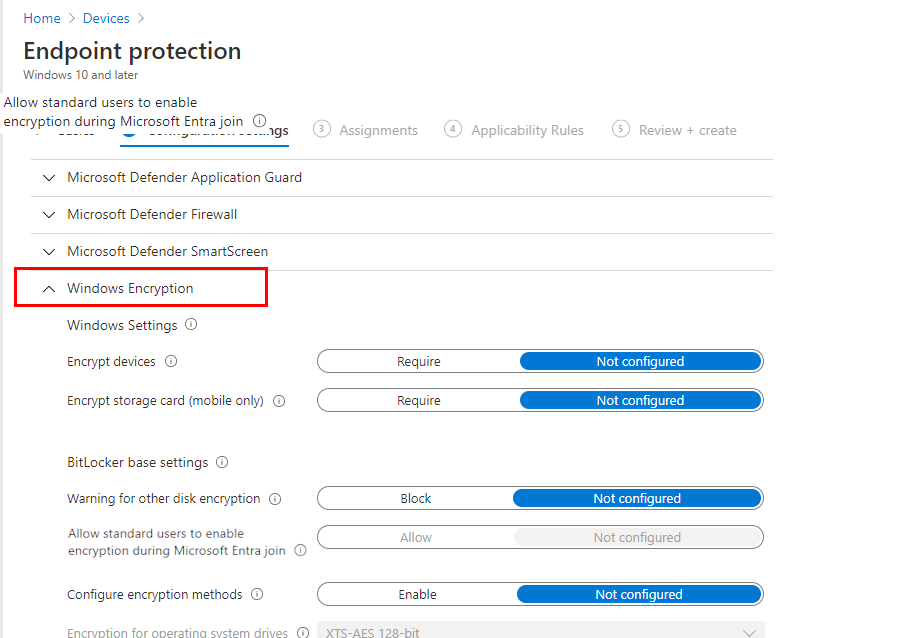

[構成設定] ページで、[Windows 暗号化] を展開します。

ビジネス ニーズに合わせて BitLocker の設定を構成します。

BitLocker をサイレントで有効にする場合は、追加の前提条件と使用する必要がある特定の設定構成については、この記事の「 デバイスで BitLocker をサイレントで有効にする」を参照してください。

[次へ] を選んで続行します。

他の設定の構成を完了し、プロファイルを保存します。

BitLocker の管理

次の件名は、BitLocker ポリシーを使用して特定のタスクを管理し、回復キーを管理するのに役立ちます。

- デバイスで BitLocker をサイレント モードで有効にする

- ディスク全体の暗号化と使用領域のみの暗号化

- 回復キーの詳細を表示する

- テナントに接続されたデバイスでの回復キー表示

- BitLocker 回復キーの交換

- エンド ユーザーのセルフサービス回復キー エクスペリエンス

BitLocker ポリシーを受信するデバイスに関する情報を表示するには、ディスク暗号化の監視に関する記事を参照してください。

デバイスで BitLocker をサイレント モードで有効にする

デバイスのローカル管理者でない場合でも、エンド ユーザーに UI を表示せずにデバイスを自動的かつサイレントに暗号化するように BitLocker のポリシーを構成できます。

成功するには、デバイスが次のデバイスの 前提条件を満たし、該当する設定を受け取って BitLocker をサイレント で有効にする必要があります。また、TPM スタートアップ PIN またはキーの使用を必要とする設定を持つ必要はありません。 スタートアップ PIN またはキーの使用は、ユーザーの操作が必要なため、サイレント暗号化と互換性がありません。

デバイスの前提条件

BitLocker をサイレント モードで有効にするには、デバイスが次の条件を満たしている必要があります。

- エンド ユーザーがデバイスに管理者としてサインインする場合、デバイスで Windows 10 バージョン 1803 以降または Windows 11 が実行されている必要があります。

- エンド ユーザーがデバイスに標準ユーザーとしてサインインする場合、デバイスで Windows 10 バージョン 1809 以降または Windows 11 が実行されている必要があります。

- デバイスは、Microsoft Entra参加済みであるか、ハイブリッド参加Microsoft Entra必要があります。

- デバイスには TPM (トラステッド プラットフォーム モジュール) 1.2 以上が含まれる必要があります。

- BIOS モードはネイティブ UEFI 以外に設定しません。

BitLocker のサイレント モードを有効にするために必要な設定

BitLocker のサイレント モードを有効にするために使用するポリシーの種類に応じて、次の設定を構成します。 どちらの方法でも、Windows デバイス上の Windows 暗号化 CSP を使用して BitLocker を管理します。

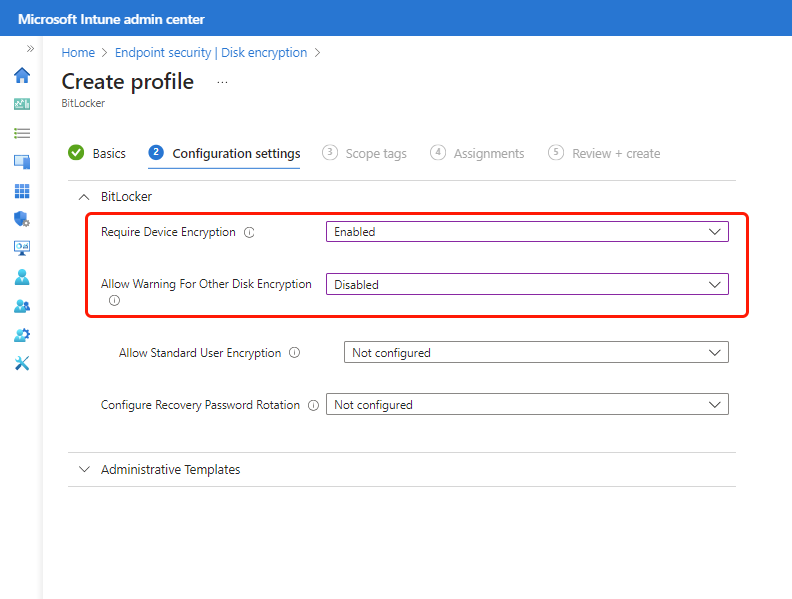

エンドポイント セキュリティ ディスク暗号化 ポリシー - BitLocker プロファイルで次の設定を構成します。

- デバイス暗号化が必要です = 有効

- その他のディスク暗号化に対する警告を許可します = 無効

必要な 2 つの設定に加えて、 回復パスワードローテーションの構成の使用を検討してください。

デバイス構成 エンドポイント保護 ポリシー - エンドポイント保護 テンプレートまたはカスタム設定プロファイルで次の 設定を構成 します。

- 他のディスク暗号化に対する警告 = "ブロック"。

- 標準ユーザーがMicrosoft Entra参加中に暗号化を有効にできるようにする = Allow

- 回復キーのユーザー作成 = 256 ビット回復キーを許可または許可しない

- 回復パスワードのユーザー作成 = 48 桁の回復パスワードを許可または必須にする

TPM スタートアップ PIN またはキー

スタートアップ PIN またはスタートアップ キー を必要とするようにデバイスを設定しないでください 。

デバイスで TPM スタートアップ PIN またはスタートアップ キーが必要な場合、デバイスで BitLocker をサイレント モードで有効にすることはできません。代わりにエンド ユーザーからの操作が必要です。 TPM スタートアップ PIN またはキーを構成する設定は、エンドポイント保護テンプレートと BitLocker ポリシーの両方で利用できます。 既定では、これらのポリシーではこれらの設定は構成されません。

各プロファイルの種類に関連する設定を次に示します。

エンドポイント セキュリティ ディスク暗号化ポリシー - TPM 設定は、[ 管理用テンプレート] カテゴリを展開した後、[ Windows コンポーネント] > [BitLocker ドライブ暗号化] > [オペレーティング システム ドライブ ] セクションで[起動時に 追加認証を必要とする ] を [有効] に設定した後にのみ表示されます。 構成すると、次の TPM 設定が使用できるようになります。

TPM スタートアップ キーと PIN の構成 - [スタートアップ キーと TPM での PIN を許可しない] として構成します

TPM スタートアップ PIN の構成 - [TPM でスタートアップ PIN を許可しない] として構成します

TPM スタートアップの構成 - これを [TPM を許可する] または [TPMが必要] として構成します

TPM スタートアップ キーの構成 - [TPM でスタートアップ キーを許可しない] として構成します

デバイス構成ポリシー - エンドポイント保護テンプレートでは、Windows 暗号化カテゴリーに以下の設定があります。

- [互換性のある TPM スタートアップ] - これを "TPM を許可する" または "TPM が必須" に構成します

- 互換性のある TPM スタートアップ PIN - これを [TPM を使用してスタートアップ PIN を許可しない] に構成します

- 互換性のある TPM スタートアップ キー - これを [TPM を使用してスタートアップ キーを許可しない] に構成します

- 互換性のある TPM スタートアップ キーと PIN - これを [TPM を使用してスタートアップ キーと PINを許可しない] に構成します

警告

エンドポイント セキュリティ ポリシーとデバイス構成ポリシーのどちらも TPM 設定を既定では構成しませんが、Microsoft Defender for Endpoint 版セキュリティ ベースラインの一部のバージョンでは、互換性のある TPM スタートアップ PIN と互換性のある TPM スタートアップ キーの両方が既定で構成されます。 これらの構成では、BitLocker のサイレント モードの有効化がブロックされる場合があります。

BitLocker をサイレント モードで有効にするデバイスにこのベースラインを展開する場合は、競合の可能性があるベースライン構成を確認してください。 競合を削除するには、ベースラインの設定を再構成して競合を削除するか、BitLocker のサイレント モードの有効化をブロックする TPM 設定を構成するベースライン インスタンスを受信する対象のデバイスを削除します。

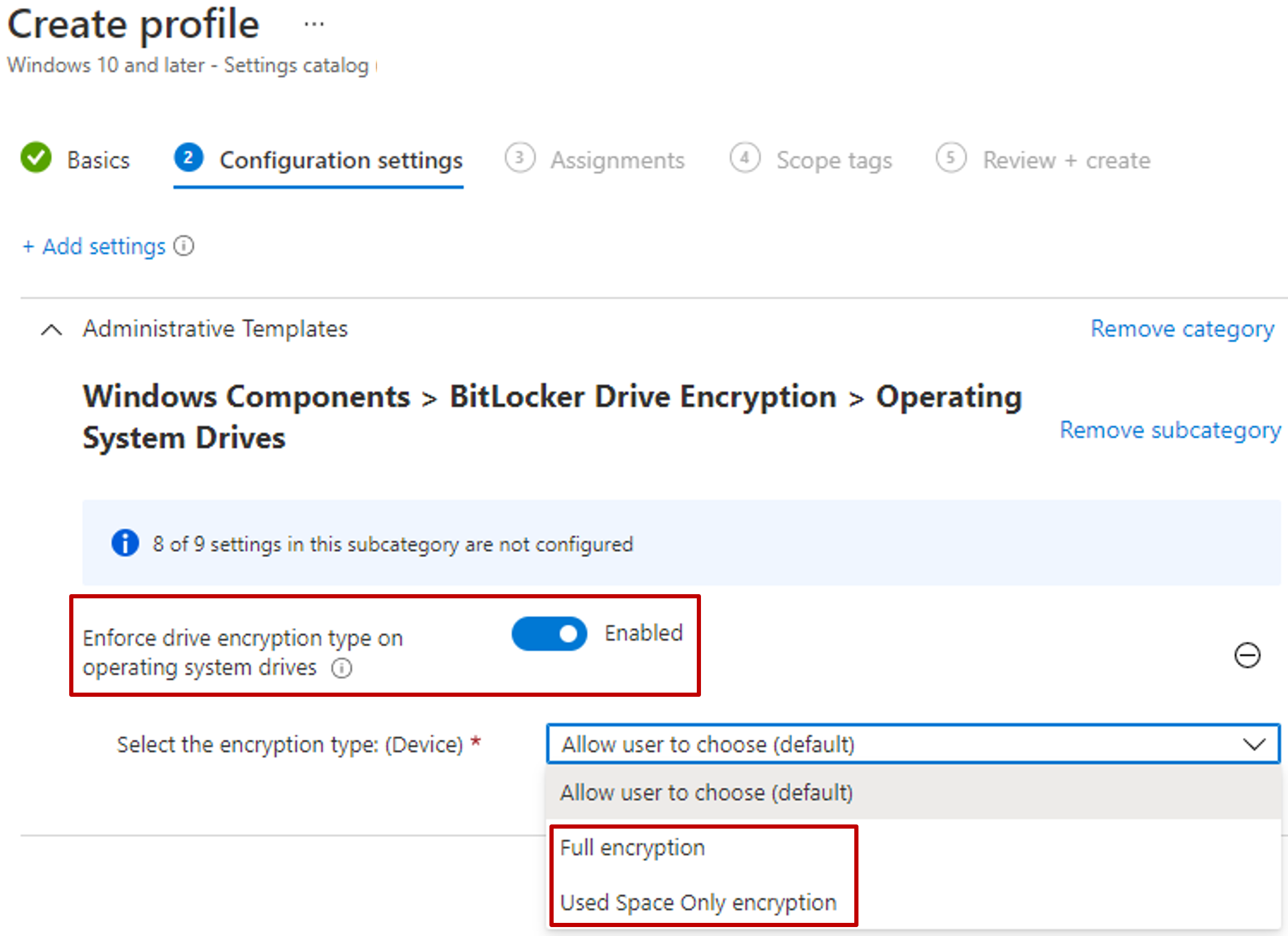

ディスク全体の暗号化と使用領域のみの暗号化

次の 3 つの設定によって、使用領域のみを暗号化するか、ディスク全体の暗号化によって OS ドライブが暗号化されるかが決まります。

- デバイスのハードウェアがモダン スタンバイ対応かどうか

- BitLocker に対してサイレント モードの有効化が構成されているかどうか

- ('その他のディスク暗号化に対する警告' = ブロックまたは 'サードパーティの暗号化に関するプロンプトを非表示にする' = はい)

-

SystemDrivesEncryptionType の構成

- (オペレーティング システム ドライブにドライブ暗号化の種類を適用)

SystemDrivesEncryptionType が構成されていないと仮定すると、次の動作が想定されます。 最新のスタンバイ デバイスでサイレント 有効化が構成されている場合、OS ドライブは使用済み領域のみの暗号化を使用して暗号化されます。 最新のスタンバイに対応していないデバイスでサイレント 有効化が構成されている場合、OS ドライブは完全ディスク暗号化を使用して暗号化されます。 結果は、 BitLocker のエンドポイント セキュリティ ディスク暗号化ポリシー を使用している場合でも、BitLocker の エンドポイント保護にデバイス構成プロファイルを使用している場合も同じです。 別の終了状態が必要な場合は、設定カタログを使用して SystemDrivesEncryptionType を構成することで、暗号化の種類を制御できます。

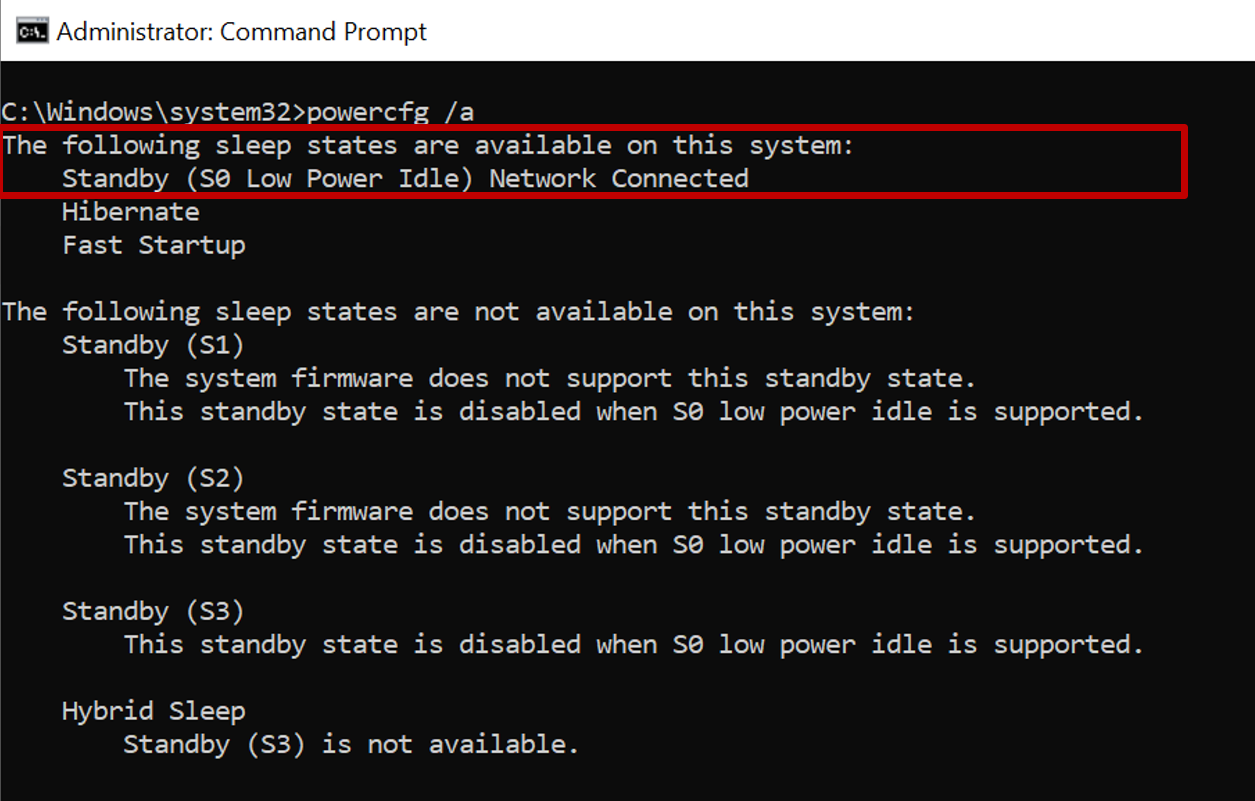

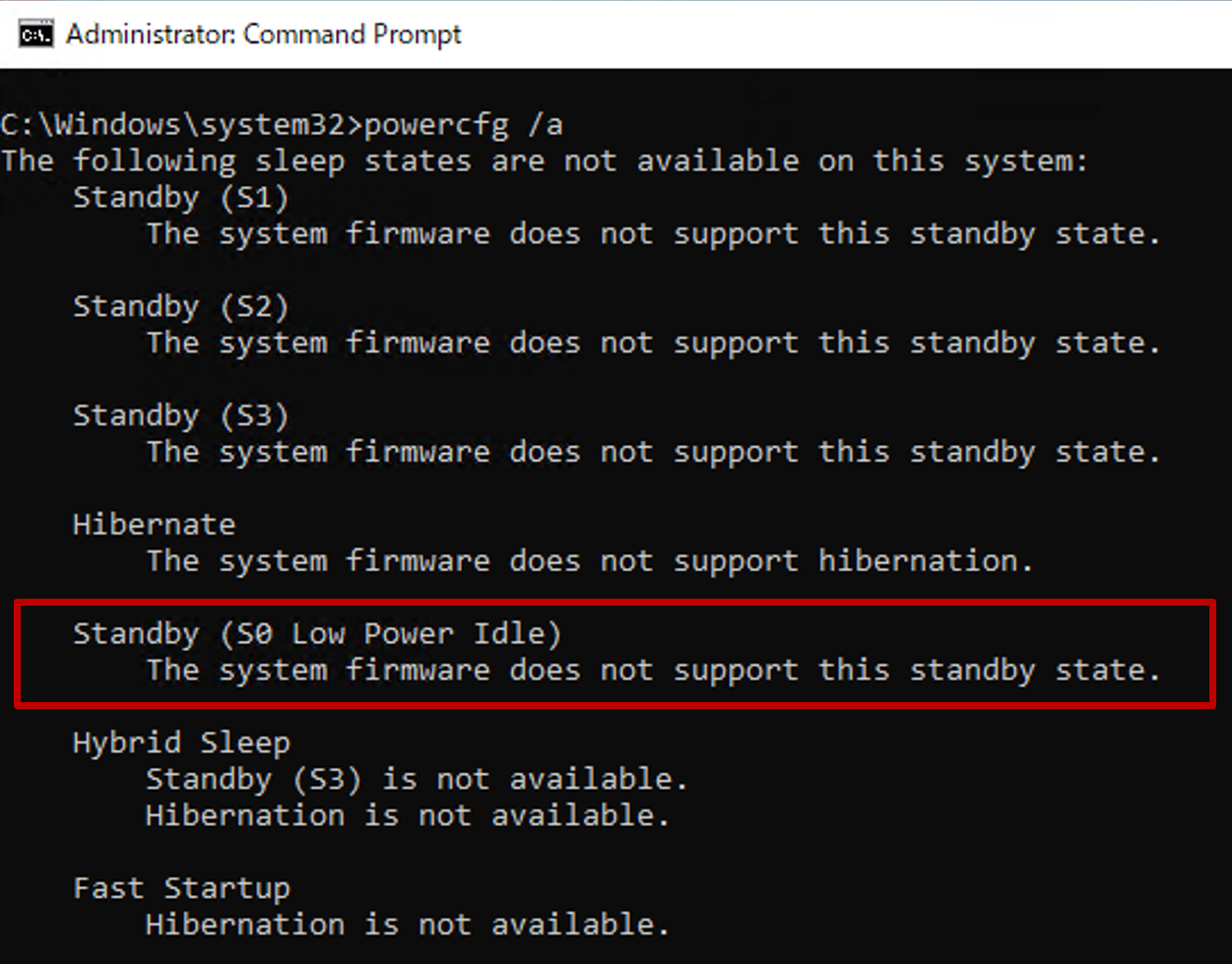

ハードウェアがモダン スタンバイ対応であるかどうかを確認するには、コマンド プロンプトから次のコマンドを実行します。

powercfg /a

デバイスがモダン スタンバイをサポートしている場合は、スタンバイ (S0 低電力アイドル) ネットワーク接続が使用可能であることが示されます

デバイスが仮想マシンなどのモダン スタンバイをサポートしていない場合は、スタンバイ (S0 低電力アイドル) ネットワーク接続がサポートされていないことが示されます

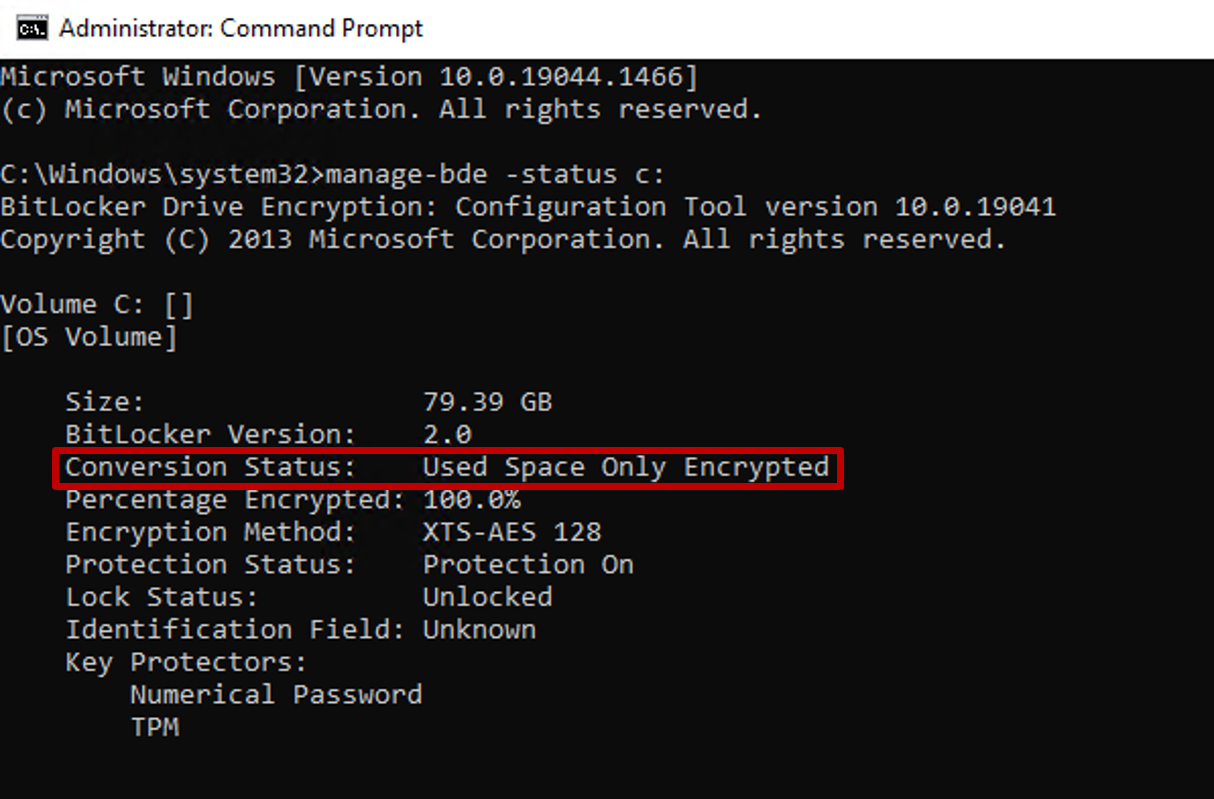

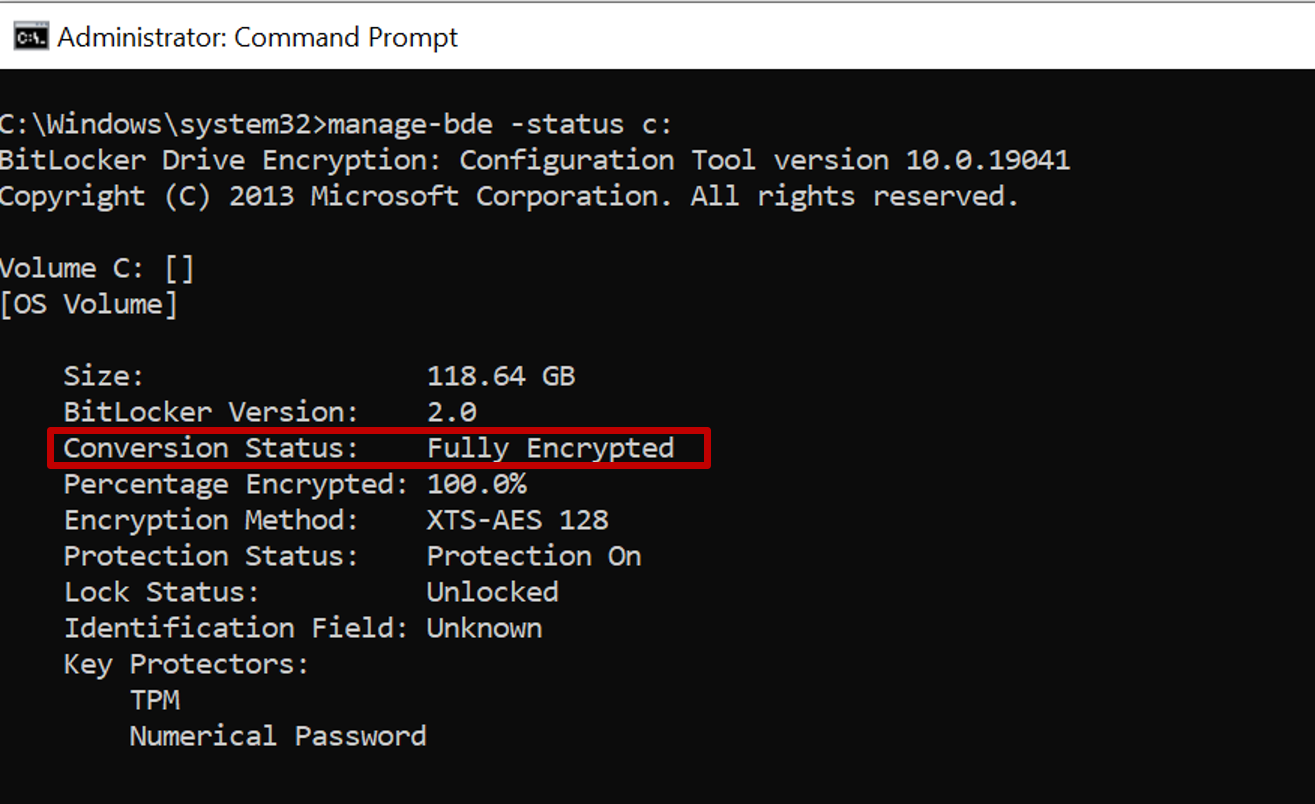

暗号化の種類を確認するには、管理者特権の (管理者) コマンド プロンプトから次のコマンドを実行します。

manage-bde -status c:

[変換の状態] フィールドには、暗号化の種類が [使用済み領域のみ暗号化済み] または [完全に暗号化] として反映されます。

ディスクの完全暗号化と使用領域のみの暗号化の間でディスク暗号化の種類を変更するには、設定カタログ内の [オペレーティング システム ドライブにドライブ暗号化の種類を適用する] 設定を使用します。

回復キーの詳細を表示する

Intuneは BitLocker のMicrosoft Entra ノードにアクセスできるため、Microsoft Intune管理センター内から、Windows 10/11 デバイスの BitLocker キー ID と回復キーを表示できます。 回復キーの表示のためのサポートで テナントに接続されているデバイスに対する拡張を行うこともできます。

アクセスできるようにするには、デバイスのキーをMicrosoft Entraにエスクローする必要があります。

Microsoft Intune 管理センターにサインインします。

[デバイス]>[すべてのデバイス] の順に選択します。

一覧からデバイスを選択して、[監視] 下にある [回復キー] を選択します。

[回復キーの表示] をクリックします。 このオプションを選択すると、'KeyManagement' アクティビティの下に監査ログ エントリが生成されます。

Microsoft Entraでキーを使用できる場合は、次の情報を使用できます。

- BitLocker キー ID

- BitLocker 回復キー

- ドライブの種類

キーがMicrosoft Entraに存在しない場合、Intuneには、このデバイスの BitLocker キーが見つかりませんが表示されます。

注:

現在、Microsoft Entra IDでは、デバイスごとに最大 200 の BitLocker 回復キーがサポートされています。 この上限に達した場合、デバイスで暗号化を始める前に回復キーをバックアップできないため、サイレント暗号化に失敗します。

BitLocker の情報については、BitLocker 構成サービス プロバイダー (CSP) に関するページを参照してください。 BitLocker CSP は、Windows 10 の場合、バージョン 1703 以降で、Windows 10 Pro の場合、バージョン 1809 以降または Windows 11 でサポートされています。

IT 管理者は、デバイス BitLocker 回復キー (microsoft.directory/bitlockerKeys/key/read) を表示するには、Microsoft Entra ID内で特定のアクセス許可を持っている必要があります。 Microsoft Entra IDには、クラウド デバイス管理者、ヘルプデスク管理者など、このアクセス許可を持つロールがいくつかあります。どのMicrosoft Entraロールがどのアクセス許可を持つのかについては、「Microsoft Entra組み込みロール」を参照してください。

BitLocker 回復キーのアクセスはすべて監査されます。 監査ログ エントリの詳細については、Azure portal の監査ログに関する記事を参照してください。

注:

BitLocker によって保護されたMicrosoft Entra参加済みデバイスのIntune オブジェクトを削除すると、削除によってIntuneデバイス同期がトリガーされ、オペレーティング システム ボリュームのキー 保護機能が削除されます。 キー保護機能を削除すると、BitLocker はそのボリューム上で中断状態になります。 これは、Microsoft Entra参加しているデバイスの BitLocker 回復情報がMicrosoft Entra コンピューター オブジェクトにアタッチされているため、削除すると BitLocker 回復イベントから回復できなくなる可能性があるためです。

テナントに接続されたデバイスでの回復キー表示

テナント接続シナリオを使用すると、Microsoft Intuneテナント接続デバイスの回復キー データを表示できます。

テナントに接続されたデバイスの回復キーの表示をサポートするには、構成マネージャー サイトでバージョン 2107 以降を実行している必要があります。 2107 を実行するサイトの場合は、Microsoft Entra参加済みデバイスをサポートするために更新プログラムのロールアップをインストールする必要があります。「KB11121541」を参照してください。

回復キーを表示するには、Intune アカウントに BitLocker キーを表示するためのIntune RBAC アクセス許可が必要です。また、コレクション ロールのConfiguration Managerに関連するアクセス許可を持つオンプレミス ユーザーに、読み取りアクセス許可> BitLocker 回復キーの読み取りアクセス許可が必要です。 詳細については、「Configuration Manager の役割ベースの管理の構成」を参照してください。

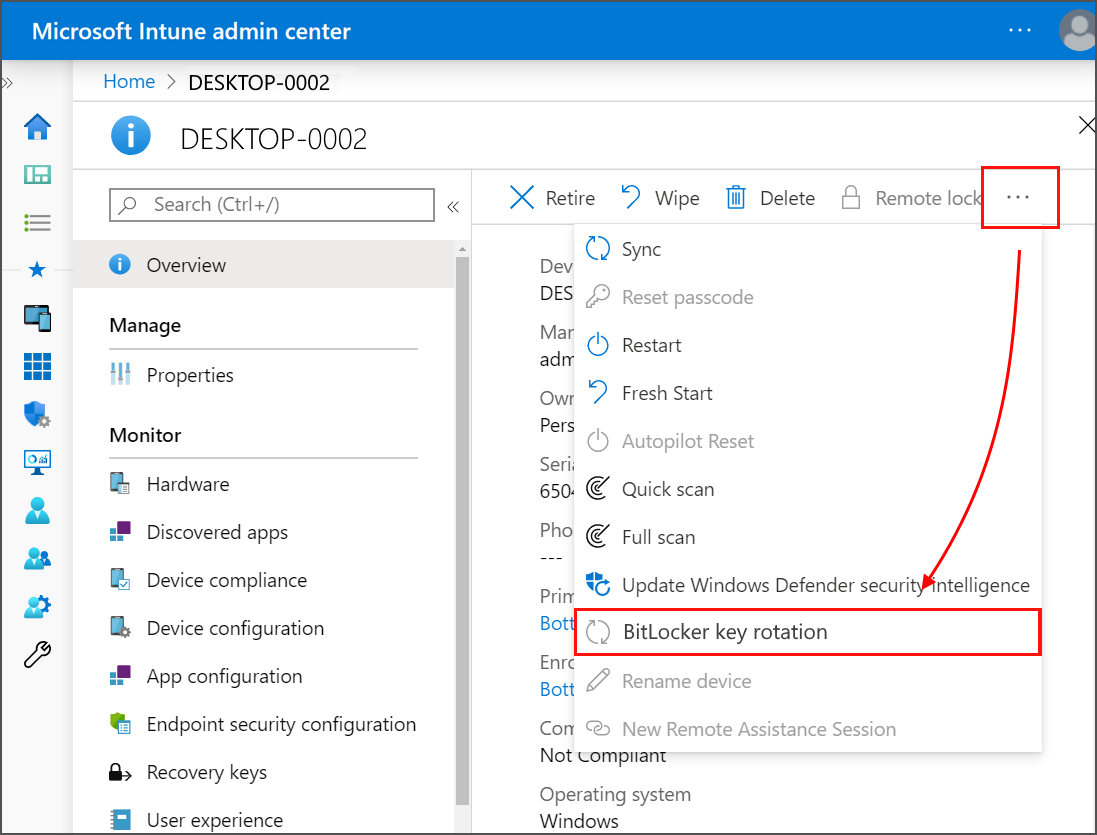

BitLocker 回復キーを交換する

Intune デバイス アクションを使用することで、Windows 10 バージョン 1909 以降または Windows 11 を実行するデバイスの BitLocker 回復キーをリモートで交換できます。

前提条件

BitLocker 回復キーの交換をサポートするには、デバイスで次の前提条件を満たしている必要があります。

デバイスで Windows 10 バージョン 1909 以降または Windows 11 を実行している必要があります。

参加済みデバイスとハイブリッド参加済みデバイスMicrosoft Entra Microsoft Entra、BitLocker ポリシー構成を使用してキーローテーションを有効にする必要があります。

- Microsoft Entra参加済みデバイスでのローテーションを有効にする、または参加済みのハイブリッド参加済みデバイスMicrosoft Entra IDとMicrosoft Entraのローテーションを有効にする、クライアント駆動型の回復パスワードローテーション

- BitLocker 回復情報を [有効] にMicrosoft Entra IDに保存する

- BitLocker を [必須] に有効にする前に、回復情報をMicrosoft Entra IDに格納する

BitLocker の展開と要件の詳細については、BitLocker 展開の比較表に関する記事を参照してください。

BitLocker 回復キーを交換するには

Microsoft Intune 管理センターにサインインします。

[デバイス]>[すべてのデバイス] の順に選択します。

管理するデバイスの一覧で、デバイスを選択し、[ BitLocker キーローテーション ] リモート アクションを選択します。 このオプションを使用できる必要があるが表示されない場合は、省略記号 (...) を選択し、 BitLocker キーの回転を選択します。

デバイスの [概要] ページで、[BitLocker キーの交換] を選択します。 このオプションが表示されない場合は、省略記号 (...) を選択してすべてのオプションを表示し、 BitLocker キーローテーション デバイスのリモート アクションを選択します。

セルフサービス回復キー

エンド ユーザーが会社のヘルプデスクに問い合わされることなく復旧キーを取得できるように、Intuneは、ポータル サイト アプリを介してエンド ユーザーのセルフサービス シナリオを有効にします。

Intuneは、BitLocker 回復キーのエスクローを定義するようにポリシーを構成するのに役立ちますが、これらのキーは Entra ID 内に格納されます。 これらは、エンド ユーザーのセルフサービス BitLocker 回復キー アクセスで使用するのに役立つ Entra ID 内の機能です。

管理者以外のユーザーの回復キー アクセスを防ぐためのテナント全体のトグル: この設定は、ユーザーがセルフサービスを使用して BitLocker キーを回復できるかどうかを決定します。 既定値は "いいえ" で、すべてのユーザーが BitLocker キーを回復できます。 "はい" は、管理者以外のユーザーが自分のデバイスの BitLocker キーを表示できないように制限します (存在する場合)。 このコントロールの詳細については、「Entra ID」を参照してください。

回復キー アクセスの監査: Entra ID ポータル内の監査ログには、テナント内のアクティビティの履歴が表示されます。 ポータル サイト Web サイトを介して行われたユーザー回復キー アクセスは、"BitLocker キーの読み取り" アクティビティの種類として [キー管理] カテゴリの監査ログに記録されます。 ユーザーのユーザー プリンシパル名と、キー ID などのその他の情報もログに記録されます。 Entra ID の監査ログの詳細については、こちらをご覧ください。

準拠しているデバイスが BitLocker 回復キーにアクセスすることを要求する Entra 条件付きアクセス ポリシー: 条件付きアクセス ポリシー (CA) を使用すると、デバイスが "準拠しているデバイスを要求する" 設定に準拠していない場合は、特定の企業リソースへのアクセスを制限できます。 これがorganization内で設定されていて、デバイスがIntuneコンプライアンス ポリシーで構成されているコンプライアンス要件を満たしていない場合、そのデバイスを使用して BitLocker 回復キーにアクセスすることはできません。これは、CA によってアクセス制御される企業リソースと見なされるためです。