Intune 用に Microsoft Tunnel を構成する

Microsoft Tunnel Gateway は、オンプレミスまたはクラウドで実行される Linux サーバー上のコンテナーにインストールします。 環境とインフラストラクチャによっては、Azure ExpressRoute などの追加の構成とソフトウェアが必要になる場合があります。

インストールを開始する前に、次のタスクを完了してください。

- Microsoft Tunnel の前提条件を確認して構成します。

- Microsoft Tunnel 準備ツールを実行して、ご利用の環境でトンネルの使用をサポートする準備ができていることを確認します。

前提条件の準備ができたら、この記事に戻り、トンネルのインストールと構成を開始します。

サーバー構成を作成する

"サーバー構成" を使うと、構成を 1 回作成し、その構成を複数のサーバーで使用することができます。 構成には、IP アドレスの範囲、DNS サーバー、および分割トンネリング規則が含まれます。 後で、サーバー構成をサイトに割り当てます。この構成は、そのサイトに参加する各サーバーに自動的に適用されます。

サーバー構成を作成するには

管理センター Microsoft Intune>テナント管理>Microsoft Tunnel Gateway にサインイン> [サーバーの構成] タブ> [新規作成] を選択します。

[基本] タブで、名前と説明(省略可能) を入力し、[次へ] を選択します。

[設定] タブで、次の項目を構成します。

[IP アドレスの範囲]: この範囲内の IP アドレスが、Tunnel Gateway に接続するときにデバイスにリースされます。 指定されたトンネル クライアントの IP アドレス範囲は、オンプレミスのネットワーク範囲と競合してはなりません。

- 169.254.0.0/16 の自動プライベート IP アドレッシング (APIPA) 範囲を使用することを検討してください。この範囲は、他の企業ネットワークとの競合を回避するためです。

- クライアント IP アドレス範囲が宛先と競合する場合、ループバック アドレスが使用され、企業ネットワークとの通信に失敗します。

- 企業ネットワークの IP アドレス範囲と競合しない場合は、使用するクライアント IP アドレス範囲を選択できます。

[サーバー ポート]: サーバーで接続をリッスンするポートを入力します。

DNS サーバー: これらのサーバーは、DNS 要求が Tunnel Gateway に接続するデバイスから送信される場合に使用されます。

DNS サフィックス検索(省略可能): このドメインは、Tunnel Gateway に接続するときに、既定のドメインとしてクライアントに提供されます。

UDP Connections(省略可能)を無効にする: 選択すると、クライアントは TCP 接続を使用して VPN サーバーにのみ接続します。 スタンドアロン トンネル クライアントでは UDP を使用する必要があるため、Microsoft Defender for Endpointをトンネル クライアント アプリとして使用するようにデバイスを構成した後にのみ、UDP 接続を無効にするチェック ボックスをオンにします。

また、 [設定] タブで、オプションの 分割トンネリング規則を構成します。

アドレスを含めたり除外したりすることができます。 包含されたアドレスは、Tunnel Gateway にルーティングされます。 除外されたアドレスは Tunnel Gateway にルーティングされません。 たとえば、255.255.0.0 または 192.168.0.0/16 の包含規則を構成することができます。

アドレスを含めるか除外するには、次のオプションを使用します:

- 含める IP 範囲

- 除外する IP 範囲

注:

インクルード アドレスまたは除外アドレスで 0.0.0.0 を指定する IP 範囲を使用しないでください。Tunnel Gateway では、この範囲を使用する場合、トラフィックをルーティングできません。

[確認 + 作成] タブで、構成を確認し、[作成] を選択して保存します。

注:

既定では、各 VPN セッションは、切断されるまでの 3,600 秒 (1 時間) だけアクティブなままになります (クライアントが VPN Always On使用するように設定されている場合は、すぐに新しいセッションが確立されます)。 ただし、 グラフ呼び出し (microsoftTunnelConfiguration) を使用して、セッション タイムアウト値を他のサーバー構成設定と共に変更できます。

サイトの作成

サイトとは、Microsoft Tunnel をホストするサーバーの論理グループです。 作成した各サイトにサーバー構成を割り当てます。 この構成は、そのサイトに参加する各サーバーに適用されます。

サイト構成を作成するには

管理センター Microsoft Intune>テナント管理>Microsoft Tunnel Gateway にサインイン> [サイト] タブ>[作成] を選択します。

[サイトの作成] ウィンドウで、次のプロパティを指定します。

[名前]: このサイトの名前を入力します。

説明: 必要に応じて、サイトのわかりやすい説明を指定できます。

パブリック IP アドレスまたは FQDN: トンネルを使用するデバイスの接続ポイントであるパブリック IP アドレスまたは FQDN を指定します。 この IP アドレスまたは FQDN によって、個々のサーバー、または負荷分散サーバーを識別できます。 IP アドレスまたは FQDN はパブリック DNS で解決可能である必要があり、解決された IP アドレスはパブリックにルーティング可能である必要があります。

サーバー構成: このサイトに関連付けるサーバー構成を選択するには、ドロップダウンを使用します。

[URL for internal network access check]\(内部ネットワークのアクセス チェック用の URL\): 内部ネットワーク上の場所の HTTP または HTTPS URL を指定します。 このサイトに割り当てられている各サーバーは、5 分ごとに URL へのアクセスを試み、内部ネットワークにアクセスできることを確認します。 サーバーにより、このチェックの状態が、サーバーの [正常性チェック] タブで "内部ネットワークのアクセス可能性" として報告されます。

[このサイトのサーバーを自動的にアップグレードする]: [はい] の場合、アップグレードが利用可能になると、サーバーは自動的にアップグレードされます。 [いいえ] の場合、アップグレードは手動で行われ、管理者はアップグレードを開始する前に承認する必要があります。

詳細については、「Microsoft Tunnel のアップグレード」を参照してください。

[Limit server upgrades to maintenance window]\(サーバーのアップグレードをメンテナンス期間に制限する\): [はい] の場合、このサイトのサーバーのアップグレードは、指定されている開始時刻から終了時刻までの間にのみ開始できます。 開始時刻と終了時刻の間には、少なくとも 1 時間が必要です。 [いいえ] に設定すると、メンテナンス期間はなく、[Automatically upgrade servers at this site]\(このサイトのサーバーを自動的にアップグレードする\) の構成方法に応じて、可能な限り早くアップグレードが開始されます。

[はい] に設定したら、次のオプションを構成します。

- [タイム ゾーン] – 選択したタイム ゾーンによって、個々のサーバーのタイム ゾーンに関係なく、サイト内のすべてのサーバーでのメンテナンス期間の開始と終了が決まります。

- [開始時刻] – 選択したタイム ゾーンに基づいて、アップグレード サイクルを開始できる最も早い時刻を指定します。

- [終了時刻] - 選択したタイム ゾーンに基づいて、アップグレード サイクルを開始できる最も遅い時刻を指定します。 この時刻より前に開始されたアップグレード サイクルは引き続き実行され、この時刻より後で完了してもかまいません。

詳細については、「Microsoft Tunnel のアップグレード」を参照してください。

[作成] を選択してサイトを保存します。

Microsoft Tunnel Gateway をインストールする

Linux サーバーに Microsoft Tunnel Gateway をインストールする前に、少なくとも 1 つの サーバー構成でテナントを構成し、サイトを作成します。 後で、そのサーバーにトンネルをインストールするときにサーバーが参加するサイトを指定します。

サーバー構成とサイトでは、 次の手順 を使用して Microsoft Tunnel Gateway をインストールできます。

ただし、ルートレス Podman コンテナーに Microsoft Tunnel Gateway をインストールする予定の場合は、「インストールを開始する前に ルートレス Podman コンテナーを使用 する」を参照してください。 リンクされたセクションでは、追加の前提条件と、インストール スクリプトの変更されたコマンド ラインについて詳しく説明します。 追加の前提条件が構成されたら、ここに戻って次のインストール手順に進むことができます。

スクリプトを使用して Microsoft Tunnel をインストールする

次のいずれかの方法を使用して、Microsoft Tunnel インストール スクリプトをダウンロードします。

Web ブラウザーを使用して、ツールを直接ダウンロードします。 https://aka.ms/microsofttunneldownload にアクセスして、ファイル mstunnel-setup をダウンロードします。

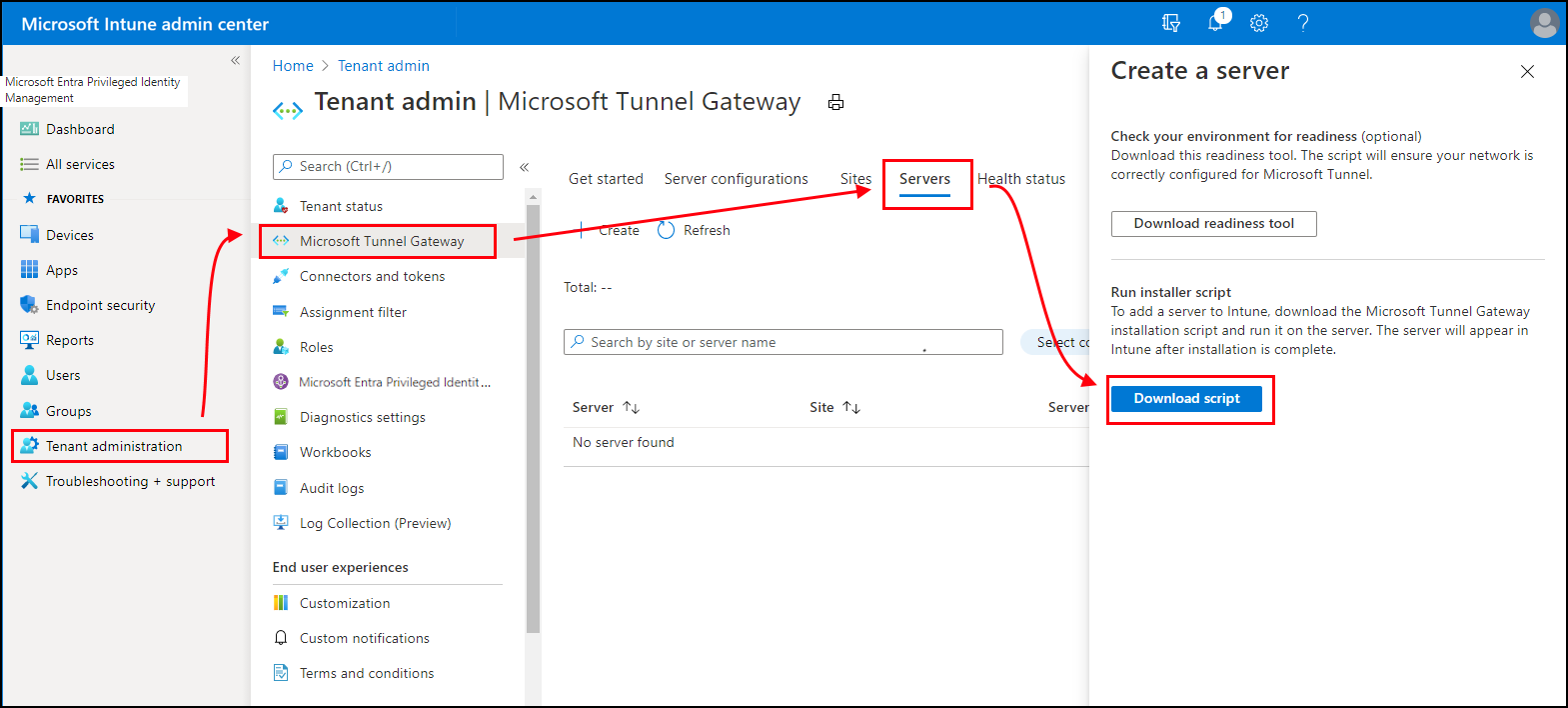

管理センター Microsoft Intune>テナント管理>Microsoft Tunnel Gateway にサインインし、[サーバー] タブを選択し、[作成] を選択して [サーバーの作成] ウィンドウを開き、[スクリプトのダウンロード] を選択します。

Linux コマンドを使用して、トンネル ソフトウェアを直接ダウンロードします。 たとえば、トンネルをインストールするサーバーでは、 wget または curl を使用してリンク https://aka.ms/microsofttunneldownloadを開くことができます。

たとえば、ダウンロード中に wget を使用して詳細を mstunnel-setup に記録するには、

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownloadを実行します。

サーバーのインストールを開始するには、ルートとしてスクリプトを実行します。 たとえば、次のコマンド ラインを使用できます:

sudo ./mstunnel-setup。 このスクリプトにより、最新バージョンの Microsoft Tunnel が常にインストールされます。重要

ルートレス Podman コンテナーに Tunnel をインストールする場合は、次の変更されたコマンド ラインを使用してスクリプトを開始します。

mst_rootless_mode=1 ./mstunnel-setupトンネルおよびインストール エージェントの登録プロセス中にコンソールの詳細な出力を表示するには、次の手順を実行します。

./mstunnel-setup スクリプトを実行する前に、

export mst_verbose_log="true"を実行します。 詳細ログが有効になっていることを確認するには、exportを実行します。セットアップが完了したら、環境ファイル /etc/mstunnel/env.sh を編集して、新しい行 (

mst_verbose_log="true") を追加します。 行を追加した後、mst-cli server restartを実行してサーバーを再起動します。

重要

米国政府向けクラウドの場合、コマンド ラインは政府向けクラウド環境を参照する必要があります。 これを行うには、次のコマンドを実行して 、コマンド ラインに intune_env=FXP を追加します。

-

sudo ./mstunnel-setupを実行します。 -

sudo intune_env=FXP ./mstunnel-setupを実行します。

ヒント

インストールとスクリプトを停止した場合は、コマンド ラインを再度実行して再起動できます。 インストールは、中断した場所から続行されます。

スクリプトを開始すると、Intune サービスから Microsoft Tunnel Gateway コンテナー イメージからのコンテナー イメージがダウンロードされ、サーバーに必要なフォルダーとファイルが作成されます。

セットアップ中に、スクリプトによっていくつかの管理タスクを完了するように求められます。

スクリプトによってメッセージが表示されたら、使用許諾契約書 (EULA) に同意します。

次のファイル内の変数を確認して、ご利用の環境をサポートするように構成します。

- 環境ファイル: /etc/mstunnel/env.sh。これらの変数の詳細については、Microsoft Tunnel 記事の参照先の「環境変数」を参照してください。

プロンプトが表示されたら、トランスポート層セキュリティ (TLS) 証明書ファイルのチェーン全体を Linux サーバーにコピーします。 スクリプトによって、Linux サーバーで使用する正しい場所が表示されます。

TLS 証明書により、トンネルを使用するデバイスと Tunnel Gateway エンドポイント間の接続がセキュリティで保護されます。 証明書には、SAN 内の Tunnel Gateway サーバーの IP アドレスまたは FQDN が必要です。

秘密キーは、TLS 証明書の証明書署名要求を作成するマシンで引き続き使用できます。 このファイルは、site.key という名前でエクスポートする必要があります。

TLS 証明書と秘密キーをインストールします。 ファイル形式に合わせて次のガイダンスを使用します。

PFX:

- 証明書ファイル名は、site.pfx である必要があります。 証明書ファイルを /etc/mstunnel/private/site.pfx にコピーします。

PEM:

完全なチェーン (ルート、中間、エンドエンティティ) が、site.crt という名前の単一ファイル内に存在する必要があります。 Digicert などのパブリック プロバイダーによって発行された証明書を使用している場合は、完全なチェーンを単一の .pem ファイルとしてダウンロードすることもできます。

証明書ファイル名は、*site.crt である必要があります。 完全なチェーン証明書を /etc/mstunnel/certs/site.crt にコピーします。 例:

cp [full path to cert] /etc/mstunnel/certs/site.crtまたは、/etc/mstunnel/certs/site.crt で完全なチェーン証明書へのリンクを作成します。 例:

ln -s [full path to cert] /etc/mstunnel/certs/site.crt秘密キー ファイルを /etc/mstunnel/private/site.key にコピーします。 例:

cp [full path to key] /etc/mstunnel/private/site.keyまたは、/etc/mstunnel/private/site.key で秘密キー ファイルへのリンクを作成します。 例:

ln -s [full path to key file] /etc/mstunnel/private/site.keyこのキーは、パスワードを使用して暗号化しないでください。 秘密キー ファイル名は、site.key である必要があります。

セットアップによって証明書がインストールされ、Tunnel Gateway サービスが作成されたら、Intuneでサインインして認証するように求められます。 ユーザー アカウントには、Intune管理者と同等のアクセス許可が割り当てられている必要があります。 認証を完了するために使用するアカウントには、Intune ライセンスが必要です。 このアカウントの資格情報は保存されず、Microsoft Entra IDへの初期サインインにのみ使用されます。 認証が成功すると、Tunnel Gateway と Microsoft Entra間の認証に Azure アプリ ID/シークレット キーが使用されます。

この認証により、Tunnel Gateway がMicrosoft IntuneとIntune テナントに登録されます。

Web ブラウザーを開いてhttps://Microsoft.com/deviceloginし、インストール スクリプトによって提供されるデバイス コードを入力し、Intune管理者資格情報でサインインします。

Microsoft Tunnel Gateway が Intune に登録されると、サイトとサーバーの構成に関する情報が Intune から取得されます。 スクリプトによって、このサーバーが参加するトンネル サイトの GUID を入力するように求められます。 使用可能なサイトの一覧が、スクリプトによって表示されます。

サイトを選択した後、セットアップによってそのサイトのサーバー構成がIntuneからプルされ、新しいサーバーに適用されて Microsoft Tunnel のインストールが完了します。

インストール スクリプトが完了したら、管理センター Microsoft Intune [Microsoft Tunnel Gateway] タブに移動して、トンネルの高レベルの状態を表示できます。 [正常性状態] タブを開いて、サーバーがオンラインであることを確認することもできます。

RHEL 8.4 以降を使用している場合は、クライアントへの接続を試みる前に、

mst-cli server restartを入力して Tunnel Gateway サーバーを再起動してください。

Tunnel コンテナーに信頼されたルート証明書を追加する

信頼されたルート証明書は、次の場合に Tunnel コンテナーに追加する必要があります。

- 送信サーバー トラフィックには SSL プロキシ検査が必要です。

- Tunnel コンテナーによってアクセスされるエンドポイントは、プロキシ検査から除外されません。

ステップス:

- .crt 拡張子を持つ信頼されたルート証明書を /etc/mstunnel/ca-trust にコピーします

- "mst-cli サーバーの再起動" と "mst-cli エージェントの再起動" を使用してトンネル コンテナーを再起動する

Microsoft Tunnel クライアント アプリを展開する

Microsoft Tunnel を使用するには、デバイスで、Microsoft Tunnel クライアント アプリにアクセスできる必要があります。 Microsoft Tunnel では、トンネル クライアント アプリとしてMicrosoft Defender for Endpointを使用します。

Android: Google Play ストアから Microsoft Tunnel クライアント アプリとして使用するMicrosoft Defender for Endpointをダウンロードします。 「Android ストア アプリを Microsoft Intune に追加する」を参照してください。

Microsoft Defender for Endpoint をトンネル クライアント アプリケーションとして、および Mobile Threat Defense (MTD) アプリケーションとして使用する場合は、重要な構成ガイダンスについて Microsoft Defender for Endpoint を MTD 用および Microsoft Tunnel クライアント アプリとして使用する方法に関する記事を参照してください。

iOS/iPadOS: Apple App Store から Microsoft Tunnel クライアント アプリとして使用するMicrosoft Defender for Endpointをダウンロードします。 「iOS ストア アプリを Microsoft Intune に追加する」を参照してください。

Intune を使用したアプリの展開の詳細については、「Microsoft Intune にアプリを追加する」を参照してください。

VPN プロファイルの作成

Microsoft Tunnel がインストールされ、デバイスがMicrosoft Defender for Endpointをインストールした後、VPN プロファイルを展開して、トンネルを使用するようにデバイスに指示できます。 これを行うには、接続の種類 が Microsoft Tunnel の VPN プロファイルを作成します。

Android: Android プラットフォームでは、アプリごとの VPN を介したトラフィックのルーティングと、個別に、または同時にトンネリング規則を分割できます。

iOS/iPadOS iOS プラットフォームでは、アプリごとの VPN またはスプリット トンネリング 規則によるルーティング トラフィックがサポートされますが、両方が同時にサポートされるわけではありません。 iOS でアプリごとの VPN を有効にすると、分割トンネリング規則は無視されます。

Android

管理センター>Devices>Manage devices>Configuration> Microsoft Intune にサインインし、[ポリシー] タブで [作成] を選択します。

[プラットフォーム] に、[Android エンタープライズ] を選択します。 "プロファイル" には [企業所有の仕事用プロファイル] または [個人所有の仕事用プロファイル] のいずれかに [VPN] を選択して、[作成] を選択します。

注:

"Android Enterprise 専用" デバイスは、Microsoft Tunnel によってサポートされていません。

[基本] タブで、名前と説明(省略可能) を入力し、[次へ] を選択します。

"接続の種類" に [Microsoft Tunnel] を選択して、次の詳細を構成します。

[基本 VPN]:

- "接続名" に、ユーザーに表示する名前を指定します。

- Microsoft Tunnel Site の場合は、この VPN プロファイルで使用するトンネル サイトを選択します。

アプリごとの VPN:

- アプリごとの VPN プロファイルで割り当てられているアプリにより、アプリのトラフィックがトンネルに送信されます。

- Android では、アプリを起動してもアプリごとの VPN は起動されません。 ただし、VPN に [Always-on VPN] が [有効] に設定されている場合、VPN は既に接続されており、アプリ トラフィックはアクティブな VPN を使用します。 VPN が [常時接続] に設定されていない場合、ユーザーは VPN を使用する前に手動で開始する必要があります。

- Defender for Endpoint アプリを使用して Tunnel に接続し、Web 保護を有効にし、アプリごとの VPN を使用している場合、Web 保護はアプリごとの VPN リスト内のアプリにのみ適用されます。 作業プロファイルを持つデバイスでは、このシナリオでは、作業プロファイル内のすべての Web ブラウザーをアプリごとの VPN リストに追加して、すべての作業プロファイル Web トラフィックが保護されるのを確認することをお勧めします。

- アプリごとの VPN を有効にするには、[追加] を選択し、Intuneにインポートされたカスタム アプリまたはパブリック アプリを参照します。

[常時接続 VPN]:

- "常時接続 VPN" には、[有効化] を選択して、VPN に自動的に接続および再接続するように VPN クライアントを設定します。 常時接続 VPN 接続は接続されたままです。 [アプリごとの VPN] が [有効化]に設定されている場合、選択したアプリからのトラフィックのみがトンネルを通過します。

プロキシ:

環境に合わせてプロキシ サーバーの詳細を構成します。

注:

プロキシ サーバーの構成は、バージョン 10 より前のバージョンの Android ではサポートされていません。 詳細については、その Android 開発者向けドキュメントの 「VpnService.Builder 」を参照してください。

詳細については、VPN を構成するための Android エンタープライズ デバイスの設定に関するページをご覧ください。

[割り当て] タブで、このプロファイルを受け取るグループを構成します。

[確認 + 作成] タブで、構成を確認し、[作成] を選択して保存します。

iOS

管理センター Microsoft Intune>Devices>Manage devices>Configuration>Create にサインインします。

"プラットフォーム" には [iOS/iPadOS] を選択し、"プロファイル" には、[VPN] を選択して、[作成] を選択します。

[基本] タブで、名前と説明(省略可能) を入力し、[次へ] を選択します。

[ 接続の種類] で [ Microsoft Tunnel ] を選択し、次の項目を構成します。

[基本 VPN]:

- "接続名" に、ユーザーに表示する名前を指定します。

- Microsoft Tunnel Site の場合は、この VPN プロファイルで使用するトンネル サイトを選択します。

注:

iOS デバイスで組み合わせモードで Microsoft Tunnel VPN 接続と Defender Web Protection の両方を使用する場合は、"スリープ時の切断" 設定を効果的にアクティブ化するように "オンデマンド" ルールを構成することが重要です。 これを行わないと、VPN がオンになっている間に、iOS デバイスがスリープ モードになったときにトンネル VPN と Defender VPN の両方が切断されます。

アプリごとの VPN:

アプリごとの VPN を有効にするには、[有効化] を選択します。 iOS のアプリごとの VPN には、追加の構成手順が必要です。 アプリごとの VPN が構成されている場合、iOS は分割トンネリング規則を無視します。詳細については、iOS/iPadOS に対するアプリごとの VPN の設定に関するページを参照してください。

オンデマンド VPN 規則:

特定の FQDN または IP アドレスに対する条件が満たされたときに VPN の使用を許可するオンデマンド規則を定義します。詳細については、「 自動 VPN 設定」を参照してください。

プロキシ:

環境に合わせてプロキシ サーバーの詳細を構成します。

注:

iOS デバイスで Microsoft Tunnel VPN 接続と Defender Web Protection の両方を組み合わせモードで使用する場合は、"スリープ時の切断" 設定を効果的にアクティブ化するように "オンデマンド" ルールを構成することが重要です。 Tunnel VPN プロファイルを構成するときにオンデマンド 規則を構成するには、次の手順を実行します。

- [構成設定] ページ で、[オンデマンド VPN 規則 ] セクションを展開します。

- [オンデマンド ルール] で 、[追加] を選択して [行の追加] ウィンドウを開きます。

- [行の追加] ウィンドウで、次の操作を [VPN の接続] に設定し、[すべてのドメイン] のように制限を選択します。

- 必要に応じて、 [この URL プローブが 成功した場合のみ ] フィールドに URL を追加できます。

- [保存] を選択します。

![オンデマンド ルールを構成する [行の追加] ウィンドウのスクリーン ショット。](media/microsoft-tunnel-configure/on-demand-vpn-rule.png)

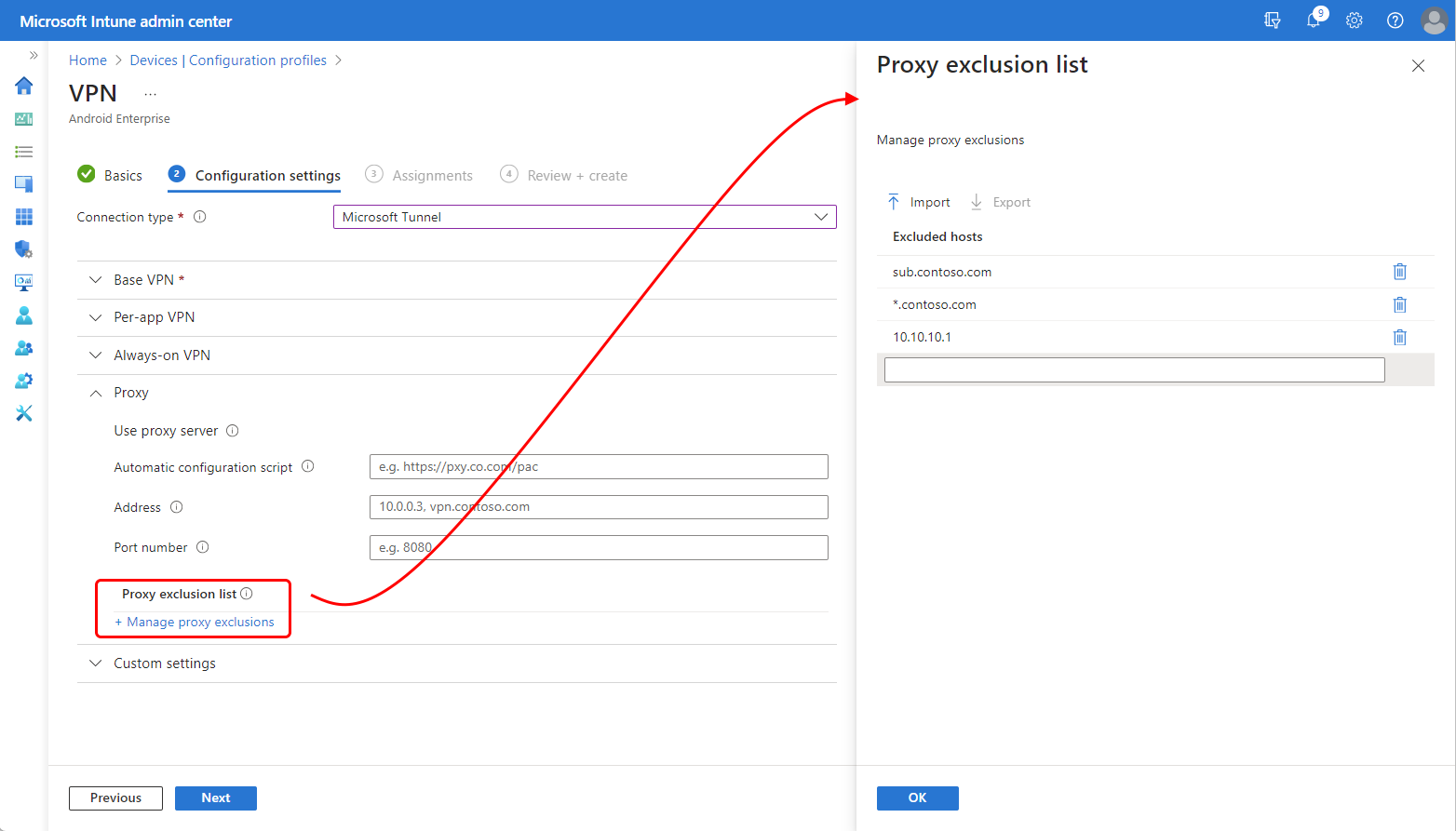

Android Enterprise のプロキシ除外リストを使用する

環境内で 1 つの直接プロキシ サーバーを使用する場合は、Android Enterprise 用の Microsoft Tunnel VPN プロファイルでプロキシ除外リストを使用できます。 プロキシの除外リストは、Microsoft Tunnel とMAM 用 Microsoft Tunnelでサポートされています。

重要

プロキシの除外リストは、単一のプロキシ ダイレクト プロキシ サーバーを使用する場合にのみサポートされます。 複数のプロキシ サーバーが使用されている環境ではサポートされていません。

VPN プロファイルのプロキシ除外リストは、プロファイルを受信して使用するデバイスの直接プロキシ構成から除外される特定のドメインのエントリをサポートします。

除外リスト エントリでサポートされている形式を次に示します。

- サブドメインが完全に一致する完全な URL。 たとえば、

sub.contoso.comのように指定します。 - URL の先頭のワイルドカード。 たとえば、完全な URL の例を使用して、先頭のサブドメイン名 (sub) をアスタリスクに置き換えて、サポートを展開して、contso.com のすべてのサブドメインを含めることができます。

*.contoso.com - IPv4 アドレスと IPv6 アドレス

サポートされていない形式は次のとおりです。

- 内部ワイルドカード。 たとえば、

con*oso.com、contos*.com、およびcontoso.*

プロキシの除外リストを構成する

Android Enterprise プラットフォームの Microsoft Tunnel VPN プロファイル を編集または作成するときに、除外リストを構成できます。

[接続の種類] を Microsoft Tunnel に設定した後、[構成設定] ページで次の手順を実行します。

[ プロキシ] を展開し、[ プロキシの除外] の一覧で [ プロキシの除外の管理] を選択します。

[プロキシの除外リスト] ウィンドウで、次の 操作を行います 。

- テキスト 入力ボックスに、単一の URL または IP アドレスを指定します。 エントリを追加するたびに、より多くのエントリ用の新しいテキスト 入力ボックスが提供されます。

- [ インポート] を選択して [ プロキシの除外のインポート ] ウィンドウを開き、CSV ファイル形式のリストをインポートできます。

- [ エクスポート] を選択して、現在の除外リストを CSV ファイル形式でこのプロファイルからエクスポートします。

[ OK] を 選択してプロキシ除外リストの構成を保存し、VPN プロファイルの編集を続行します。

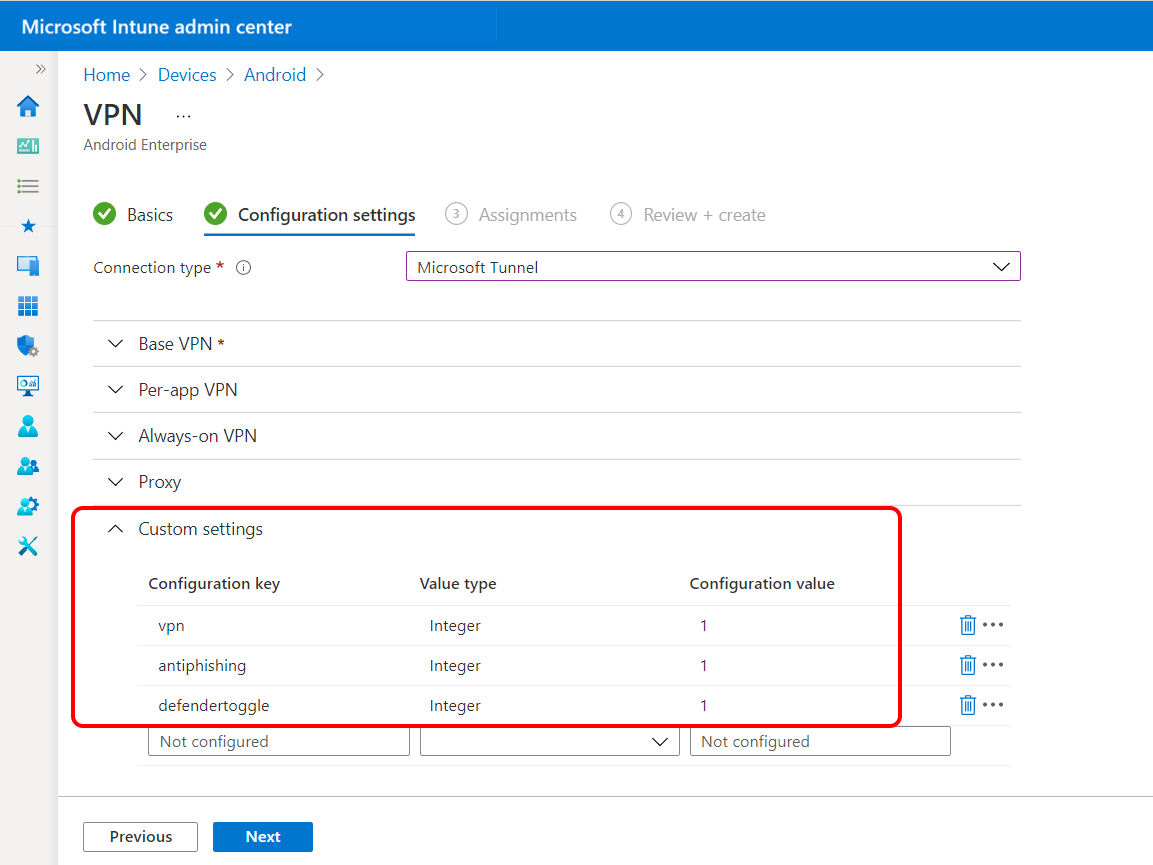

Microsoft Defender for Endpoint 用のカスタム設定を使用する

Intune では、Android Enterprise デバイス上で、MTD アプリおよび Microsoft Tunnel クライアント アプリケーションの両方として Microsoft Defender for Endpoint がサポートされています。 Defender for Endpoint を Microsoft Tunnel クライアント アプリケーションと MTD アプリの両方として使用する場合は、Microsoft Tunnel の VPN プロファイルでカスタム設定を使用して、構成を簡略化できます。 VPN プロファイルでカスタム設定を使用すると、個別のアプリ構成プロファイルを使用する必要がなくなります。

両方の目的で Defender for Endpoint を使用する Android Enterprise 個人所有の仕事用プロファイルとして登録されているデバイスの場合は、アプリ構成プロファイルの代わりにカスタム設定を使用する必要があります。 これらのデバイスでは、Defender for Endpoint 用のアプリ構成プロファイルは Microsoft Tunnel と競合するため、デバイスは Microsoft Tunnel に接続できなくなる可能性があります。

MICROSOFT Tunnel にMicrosoft Defender for Endpointを使用しても MTD を使用しない場合は、引き続きアプリ トンネル構成プロファイルを使用して、トンネル クライアントとしてMicrosoft Defender for Endpointを構成します。

Microsoft Defender for Endpoint 用のアプリ構成サポートを Microsoft Tunnel の VPN プロファイルに追加する

個別のアプリ構成プロファイルの代わりに、次の情報を使用して VPN プロファイルでカスタム設定を構成し、Microsoft Defender for Endpoint を構成します。 使用可能な設定はプラットフォームによって異なります。

Android Enterprise デバイス向け::

| 構成キー | 値の型 | 構成値 | 説明 |

|---|---|---|---|

| VPN | 整数 | オプション: 1 - 有効 (既定値) 0 - 無効 |

有効に設定すると、Microsoft Defender for Endpoint のフィッシング対策機能でローカル VPN の使用が許可されます。 |

| antiphishing | 整数 | オプション: 1 - 有効 (既定値) 0 - 無効 |

有効に設定すると、Microsoft Defender for Endpoint のフィッシング対策機能が有効になります。 無効にすると、フィッシング対策機能は無効になります。 |

| defendertoggle | 整数 | オプション: 1 - 有効 (既定値) 0 - 無効 |

Microsoft Defender for Endpoint を使用する場合は、有効に設定します。 無効にすると、Microsoft Defender for Endpoint の機能は使用できません。 |

iOS/iPad デバイス向け:

| 構成キー | 値 | 説明 |

|---|---|---|

| TunnelOnly |

True – すべての Defender for Endpoint 機能が無効になっています。 この設定は、トンネル機能にのみアプリを使用している場合に使用する必要があります。

False(既定値) - Defender for Endpoint 機能が有効になっています。 |

Defender アプリを Microsoft Tunnel のみに制限するか、アプリで Defender for Endpoint 機能のフル セットもサポートするかどうかを指定します。 |

| WebProtection |

True(既定値) – Web Protection が有効になっており、ユーザーは Defender for Endpoint アプリの [Web 保護] タブを表示できます。

False – Web Protection が無効になっています。 Tunnel VPN プロファイルが展開されている場合、ユーザーは Defender for Endpoint アプリの [ダッシュボード] タブと [トンネル] タブのみを表示できます。 |

アプリで Defender for Endpoint の Web 保護 (フィッシング対策機能) を有効にするかどうかを指定します。 既定ではこの機能はオフになっています。 |

| AutoOnboard |

True – Web Protection が有効になっている場合、Defender for Endpoint アプリには、ユーザーにメッセージを表示せずに VPN 接続を追加するためのアクセス許可が自動的に付与されます。 "Vpn の接続" オンデマンド規則が必要です。 オンデマンド ルールの詳細については、「自動 VPN 設定」を参照してください。

False(default) – Web Protection が有効になっている場合、Defender for Endpoint アプリによる VPN 構成の追加を許可するように求められます。 |

ユーザーに VPN 接続の追加を求めずに Defender for Endpoint Web Protection を有効にするかどうかを決定します (Web Protection 機能にはローカル VPN が必要であるため)。 この設定は、WebProtection が True に設定されている場合にのみ適用されます。 |

欧州連合のデータ境界に準拠するように TunnelOnly モードを構成する

2022 年末までに、顧客コンテンツ (CC)、EUII、EUPI、およびサポート データを含むすべての個人データは、EU テナントの欧州連合 (EU) に保存および処理される必要があります。

Defender for Endpoint の Microsoft Tunnel VPN 機能は、EUDB (欧州連合データ境界) に準拠しています。 ただし、ログ記録に関連する Defender for Endpoint 脅威保護コンポーネントはまだ EUDB に準拠していませんが、Defender for Endpoint は データ保護補遺 (DPA) の一部であり、一般データ保護規則 (GDPR) に準拠しています。

その間、EU テナントを持つ Microsoft Tunnel のお客様は、Defender for Endpoint Client アプリで TunnelOnly モードを有効にすることができます。 これを構成するには、次の手順を使用します。

「Microsoft Intune用の Microsoft Tunnel VPN ソリューションをインストールして構成する」 に記載されている手順に従います。 |Microsoft Learn では、Defender for Endpoint 機能を無効にするアプリ構成ポリシーを作成します。

TunnelOnly という名前のキーを作成し、値を True に設定します。

TunnelOnly モードを構成すると、すべての Defender for Endpoint 機能が無効になりますが、Tunnel 機能はアプリで引き続き使用できます。

organizationのテナントに固有ではないゲスト アカウントと Microsoft アカウント (MSA) は、Microsoft Tunnel VPN を使用したテナント間アクセスではサポートされていません。 つまり、これらの種類のアカウントを使用して、VPN を介して内部リソースに安全にアクセスすることはできません。 Microsoft Tunnel VPN を使用して内部リソースへの安全なアクセスを設定する場合は、この制限に留意することが重要です。

EU データ境界の詳細については、「 Microsoft Cloud の EU データ境界 | Microsoft のセキュリティとコンプライアンスに関するブログでよく寄せられる質問。

Microsoft Tunnel のアップグレード

Intune により、Microsoft Tunnel サーバーに更新プログラムが定期的にリリースされます。 サポートを維持するには、最新のリリースまたは最大でも 1 つ前のバージョンが、Tunnel サーバーで実行されている必要があります。

既定では、新しいアップグレードが利用可能になると、Intune によって、各トンネル サイトで、可能な限り早く Tunnel サーバーのアップグレードが自動的に開始されます。 アップグレードの管理を支援するために、アップグレード プロセスを管理するオプションを構成できます。

- サイトでサーバーの自動アップグレードを許可することも、アップグレード前に管理者の承認を要求することもできます。

- サイトでアップグレードを開始できる時間帯を制限するメンテナンス期間を構成できます。

トンネルの状態の表示方法やアップグレード オプションの構成方法など、Microsoft Tunnel のアップグレードの詳細については、「 Microsoft Tunnel のアップグレード」を参照してください。

Linux サーバー上の TLS 証明書を更新する

./mst-cli コマンドライン ツールを使用して、サーバー上の TLS 証明書を更新できます。

PFX:

- 証明書ファイルを /etc/mstunnel/private/site.pfx にコピーします

- 次を実行します:

mst-cli import_cert - 次を実行します:

mst-cli server restart

PEM:

- 新しい証明書を /etc/mstunnel/certs/site.crt にコピーします

- 秘密キーを /etc/mstunnel/private/site.key にコピーします

- 次を実行します:

mst-cli import_cert - 次を実行します:

mst-cli server restart

注:

"delay" という名前の追加パラメーターを持つ "import-cert" コマンド。このパラメーターを使用すると、インポートされた証明書が使用されるまでの遅延を分単位で指定できます。 例: mst-cli import_cert遅延 10080

mst-cli の詳細については、Microsoft Tunnel のリファレンスを参照してください。

ルートレス Podman コンテナーを使用する

Podman コンテナーで Red Hat Linux を使用して Microsoft Tunnel をホストする場合は、コンテナーをルートレス コンテナーとして構成できます。

ルートレス コンテナーを使用すると、サーバー上の /etc/mstunnel フォルダーの下にあるすべてのファイルが特権のないユーザー サービス アカウントによって所有されるため、コンテナー エスケープからの影響を制限するのに役立ちます。 Tunnel を実行する Linux サーバー上のアカウント名は、標準インストールから変更されませんが、ルート ユーザーのアクセス許可なしで作成されます。

ルートレス Podman コンテナーを正常に使用するには、次の操作を行う必要があります。

- 次のセクションで説明する追加の前提条件を構成します。

- Microsoft Tunnel のインストールを開始するときにスクリプト コマンド ラインを変更します。

前提条件が整ったら、 インストール スクリプトの手順 を使用して、最初にインストール スクリプトをダウンロードしてから、変更したスクリプト コマンド ラインを使用してインストールを実行できます。

ルートレス Podman コンテナーの追加の前提条件

ルートレス Podman コンテナーを使用するには、既定の Microsoft Tunnel の前提条件に加えて、次の前提条件を満たす環境が必要です。

サポートされているプラットフォーム:

Linux サーバーは Red Hat (RHEL) 8.8 以降を実行する必要があります。

コンテナーは Podman 4.6.1 以降を実行する必要があります。 ルートレス コンテナーは、Docker ではサポートされていません。

ルートレス コンテナーは 、/home フォルダーの下にインストールする必要があります。

/home フォルダーには、10 GB 以上の空き領域が必要です。

スループット:

- ピーク スループットは 230 Mbps を超えてはなりません

ネットワーク:

ルートレス名前空間では使用できない次のネットワーク設定は、 /etc/sysctl.conf で設定する必要があります。

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

さらに、ルートレス Tunnel Gateway を 1024 より小さいポートにバインドする場合は、 /etc/sysctl.conf に次の設定を追加し、使用するポートと等しく設定する必要があります。

net.ipv4.ip_unprivileged_port_start

たとえば、ポート 443 を指定するには、次のエントリを使用します。 net.ipv4.ip_unprivileged_port_start=443

sysctl.conf を編集した後、新しい構成を有効にする前に Linux サーバーを再起動する必要があります。

ルートレス ユーザーの送信プロキシ:

ルートレス ユーザーの送信プロキシをサポートするには、 /etc/profile.d/http_proxy.sh を編集し、次の 2 行を追加します。 次の行では、 10.10.10.1:3128 が address:port エントリの例です。 これらの行を追加するときは、 10.10.10.1:3128 をプロキシ IP アドレスとポートの値に置き換えます。

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

ルートレス Podman コンテナーのインストール コマンド ラインを変更しました

ルートレス Podman コンテナーに Microsoft Tunnel をインストールするには、次のコマンド ラインを使用してインストール スクリプトを開始します。 このコマンド ラインは、mst_rootless_modeを環境変数として設定し、インストール手順の手順 2 で既定のインストール コマンド ラインの使用を置き換えます。

mst_rootless_mode=1 ./mstunnel-setup

Microsoft Tunnel のアンインストール

製品をアンインストールするには、Linux サーバーから ルートとして mst-cli アンインストール を実行します。 これにより、Intune管理センターからもサーバーが削除されます。