Microsoft Intune テナントアタッチを有効にする: デバイスの同期とデバイスの操作

Configuration Manager (現在のブランチ) に適用

Microsoft Intune 製品ファミリは、すべてのデバイスを管理するための統合ソリューションです。 Microsoft は、Configuration Manager と Intune を Microsoft Intune 管理センターと呼ばれる 1 つのコンソールにまとめます。 ご利用の Configuration Manager デバイスをクラウド サービスにアップロードし、管理センターの [デバイス] ブレードからアクションを実行できるようになります。

重要

Configuration Manager サイトを Microsoft Intune テナントにアタッチすると、サイトは Microsoft にさらに多くのデータを送信します。 テナントアタッチ データ収集 に関する記事では、送信されるデータをまとめたものです。

共同管理が既に有効である場合にデバイスのアップロードを有効にする

現在共同管理が有効になっている場合は、共同管理プロパティを使用してデバイスのアップロードを有効にする必要があります。 共同管理がまだ有効になっていない場合は、クラウド接続の構成ウィザードを使用して、代わりにデバイスのアップロードを有効にします。 テナントアタッチを有効にする前に、 テナントアタッチの前提条件 が満たされていることを確認します。

共同管理が既に有効である場合は、次の手順を使用して共同管理プロパティを編集して、デバイスのアップロードを有効にします。

- Configuration Manager 管理者コンソールで、[管理]>[概要]>[クラウド サービス]>[クラウド接続] の順に移動します。

- バージョン 2103 以前の場合は、[共同管理] ノードを選択します。

- リボンで、共同管理運用ポリシーの [プロパティ] を選択します。

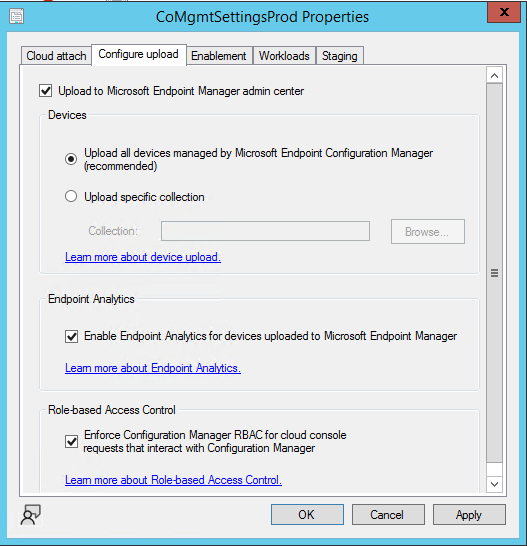

-

[アップロードを構成する] タブで、[Upload to Microsoft Endpoint Manager admin center]\(Microsoft Endpoint Manager 管理センターにアップロードする\) を選択します。

[適用] を選択します。

- デバイスのアップロードの既定の設定は Microsoft Endpoint Configuration Manager によって管理されているすべてのデバイスです。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。

- 1 つのコレクションが選択されると、その子コレクションもアップロードされます。

- エンドポイント分析でエンド ユーザー エクスペリエンスを最適化するための分析情報も取得したい場合は、「Microsoft Endpoint Manager にアップロードされたデバイスのエンドポイント分析を有効にする」のオプションをチェックします。

- クラウド サービスにアップロードするデバイスにロール ベースのアクセス制御を適用 するオプションをオンにします。 既定では、クラウド サービスに Configuration Manager デバイスをアップロードするときに、SCCM RBAC が Intune RBAC と共に適用されます。 そのため、このチェック ボックスは既定でオンになっています。 Intune RBAC のみを適用する場合、またはクラウド専用アカウントを使用している場合は、オプションをオフにする必要があります。

- Intune 管理センターでエンドポイント セキュリティ レポートを使用する場合は、[Microsoft Intune 管理センターにアップロードされたデバイスに関するレポート用に Microsoft Defender for Endpoint データのアップロードを有効にする] オプションをオンにします

重要

エンドポイント分析データのアップロードを有効にすると、既定のクライアント設定が自動的に更新され、マネージド エンドポイントが関連データを Configuration Manager サイト サーバーに送信できるようになります。 カスタム クライアント設定を使用する場合は、データ収集を行うために、クライアント設定を更新して再展開する必要があります。 この詳細と、特定のデバイス セットのみにコレクションを制限するなど、データ収集を構成する方法については、「 エンドポイント分析データ収集の構成」のセクションを参照してください。

- メッセージが表示されたら、ご利用の "全体管理者" アカウントを使用してサインインします。

- [ はい] を 選択して、 Microsoft Entra アプリケーションの作成 通知を受け入れます。 このアクションは、サービス プリンシパルをプロビジョニングし、同期を容易にするために Microsoft Entra アプリケーション登録を作成します。

- 変更を行ったら、[OK] を選択して、共同管理プロパティを終了します。

共同管理が無効である場合にデバイスのアップロードを有効にする

共同管理を有効にしていない場合は、 クラウド接続構成ウィザード を使用してデバイスのアップロードを有効にします。 共同管理の自動登録を有効にしたり、ワークロードを Intune に切り替えたりすることなく、デバイスをアップロードできます。 [クライアント] 列に [はい] がある Configuration Manager によって管理されているすべてのデバイスがアップロードされます。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。 ご利用の環境で共同管理が既に有効である場合は、共同管理プロパティを編集して、代わりにデバイスのアップロードを有効にします。 テナント接続を有効にする前に、テナント接続の前提条件が満たされていることを確認します。

共同管理が有効になっていない場合は、以下の手順を使用してデバイスのアップロードを有効にします。

Configuration Manager 管理者コンソールで、[管理]>[概要]>[クラウド サービス]>[クラウド接続] の順に移動します。 バージョン 2103 以前の場合は、[共同管理] ノードを選択します。

- 構成マネージャー バージョン 2111 以降で、テナントアタッチのオンボード エクスペリエンスが変更されました。 クラウドアタッチ ウィザードを使用すると、テナントのアタッチやその他の クラウド機能を簡単に有効にできます。 推奨される既定値の合理化されたセットを選択することも、クラウドアタッチ機能をカスタマイズすることもできます。 新しいウィザードでテナントアタッチを有効にする方法の詳細については、「 クラウドアタッチを有効にする」を参照してください。

リボンで、[クラウド接続の構成] を選択してウィザードを開きます。 2103 以前のバージョンの場合は、[共同管理の構成] を選択してウィザードを開きます。

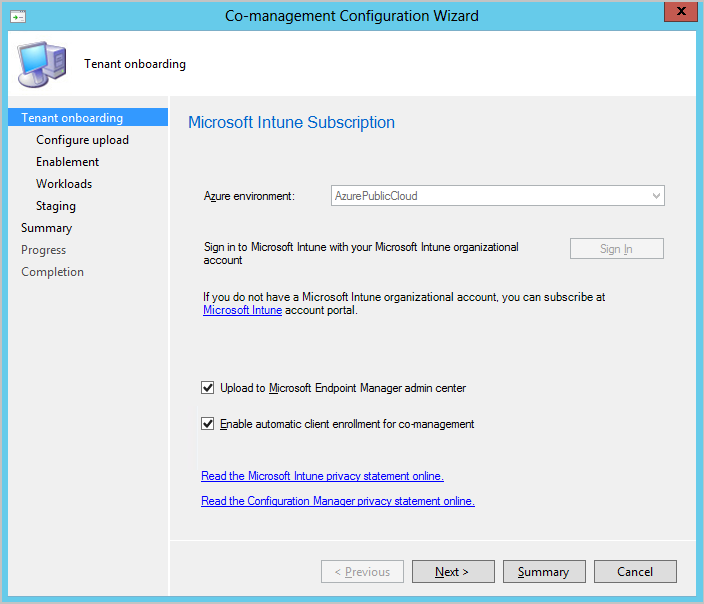

[オンボード] ページで、ご利用の環境に対して [AzurePublicCloud] を選択します。 Azure Government クラウドと Azure China 21Vianet はサポートされていません。

- バージョン 2107 以降、米国政府機関のお客様は AzureUSGovernmentCloud を選択できます。

[サインイン] を選びます。 グローバル管理者 アカウントを使用してサインインします。

[クラウドの接続 ページで [Microsoft エンドポイント マネージャー管理センターの有効化] オプションを確実に選択します。 2103 以前のバージョンの場合は、[テナントのオンボード] ページで [Upload to Microsoft Endpoint Manager admin center]\(Microsoft Endpoint Manager 管理センターにアップロードする\) オプションを選択します。

- 今すぐ共同管理を有効にしない場合は、[共同管理のための自動クライアント登録を有効にする] オプションがオンになっていないことを確認してください。 共同管理を有効にする場合は、このオプションを選択します。

- デバイスのアップロードと共に共同管理を有効にすると、ウィザードに追加のページが表示され、完了します。 詳しくは、共同管理の有効化に関する記事をご覧ください。

[ 次へ ] を選択し、[ はい ] を選択して 、Microsoft Entra アプリケーションの作成 通知を受け入れます。 このアクションは、サービス プリンシパルをプロビジョニングし、同期を容易にするために Microsoft Entra アプリケーション登録を作成します。

- 必要に応じて、テナントアタッチオンボード中に以前に作成した Microsoft Entra アプリケーションをインポートできます。 詳細については、「 以前に作成した Microsoft Entra アプリケーションをインポートする 」セクションを参照してください。

[アップロードを構成する] ページで、 [Microsoft Endpoint Configuration Manager によって管理されているすべてのデバイス]に対して推奨されるデバイス アップロード設定を選択します。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。

- 1 つのコレクションが選択されると、その子コレクションもアップロードされます。

エンドポイント分析でエンド ユーザー エクスペリエンスを最適化するための分析情報も取得したい場合は、「Microsoft エンドポイント マネージャー にアップロードされたデバイスのエンドポイント分析を有効にする」のオプションをチェックします

クラウド サービスにアップロードするデバイスにロール ベースのアクセス制御を適用 するオプションをオンにします。 既定では、クラウド サービスに Configuration Manager デバイスをアップロードするときに、SCCM RBAC が Intune RBAC と共に適用されます。 そのため、このチェック ボックスは既定でオンになっています。 Intune RBAC のみを適用する場合、またはクラウド専用アカウントを使用している場合は、オプションをオフにする必要があります。

Intune 管理センターでエンドポイント セキュリティ レポートを使用する場合は、[Microsoft Intune 管理センターにアップロードされたデバイスに関するレポート用に Microsoft Defender for Endpoint データのアップロードを有効にする] オプションをオンにします

[概要] を選択して選択内容を確認し、[次へ] を選択します。

更新が完了したら、[閉じる] を選択します。

スコープ タグ

テナントに接続されたデバイスは、Microsoft Intune から既定のスコープ タグを受け取ります。 テナントに接続されたデバイスから既定のスコープ タグを削除した場合、 デバイスは Microsoft Intune 管理センターにまったく表示されません。 現在、テナント接続デバイスには、共同管理デバイスとは異なり、スコープ タグを割り当てることはできません。

ただし、特定の Intune ロールにテナント接続デバイスを表示したくない場合があります。 たとえば、Intune のヘルプ デスク オペレーターの役割を持つユーザーがサーバーなので、テナントに接続されたデバイスを表示したくない場合があります。 このような場合は、そのスコープ タグに既定の一覧が表示されていないカスタム ロールを Intune で作成または使用します。 カスタム Intune ロールを作成する場合、タグが設定されていないすべてのオブジェクトに既定のスコープ タグが自動的に追加されることに注意してください。

デバイスのアクションを実行する

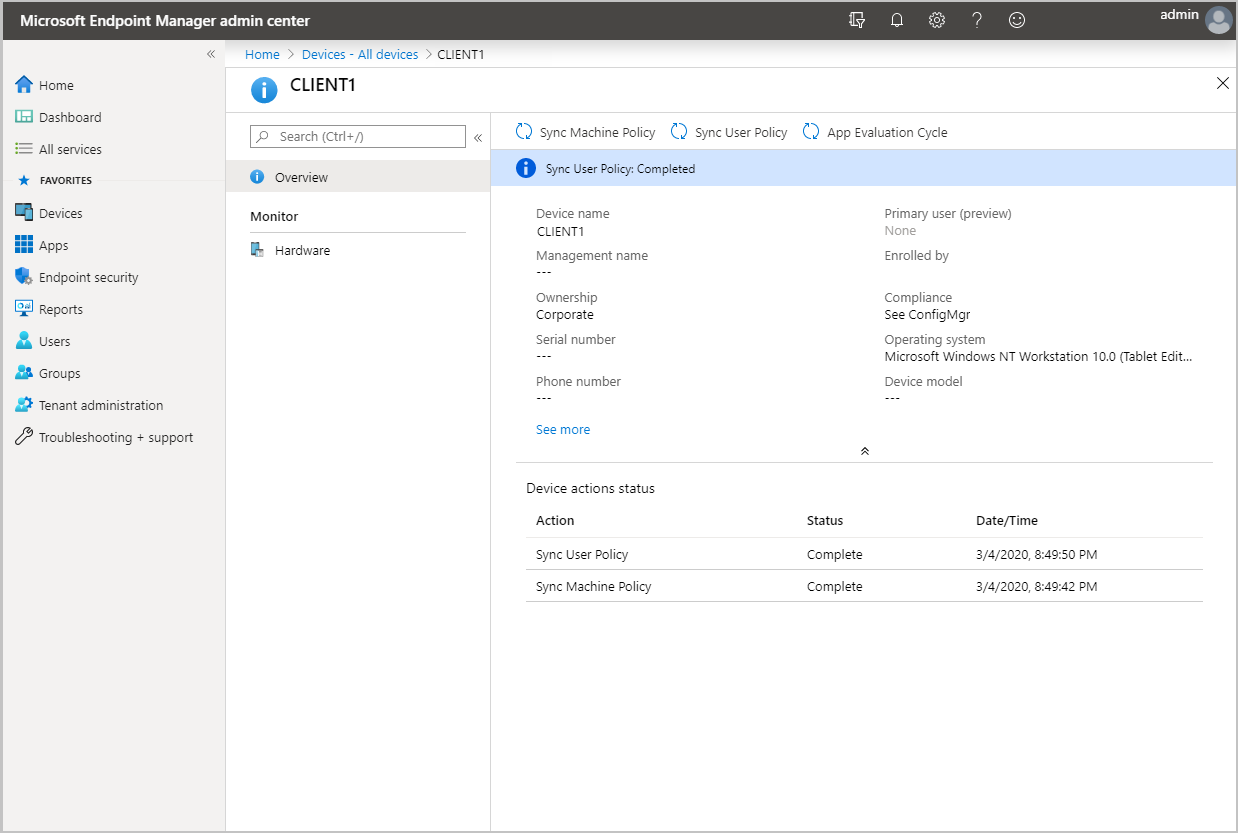

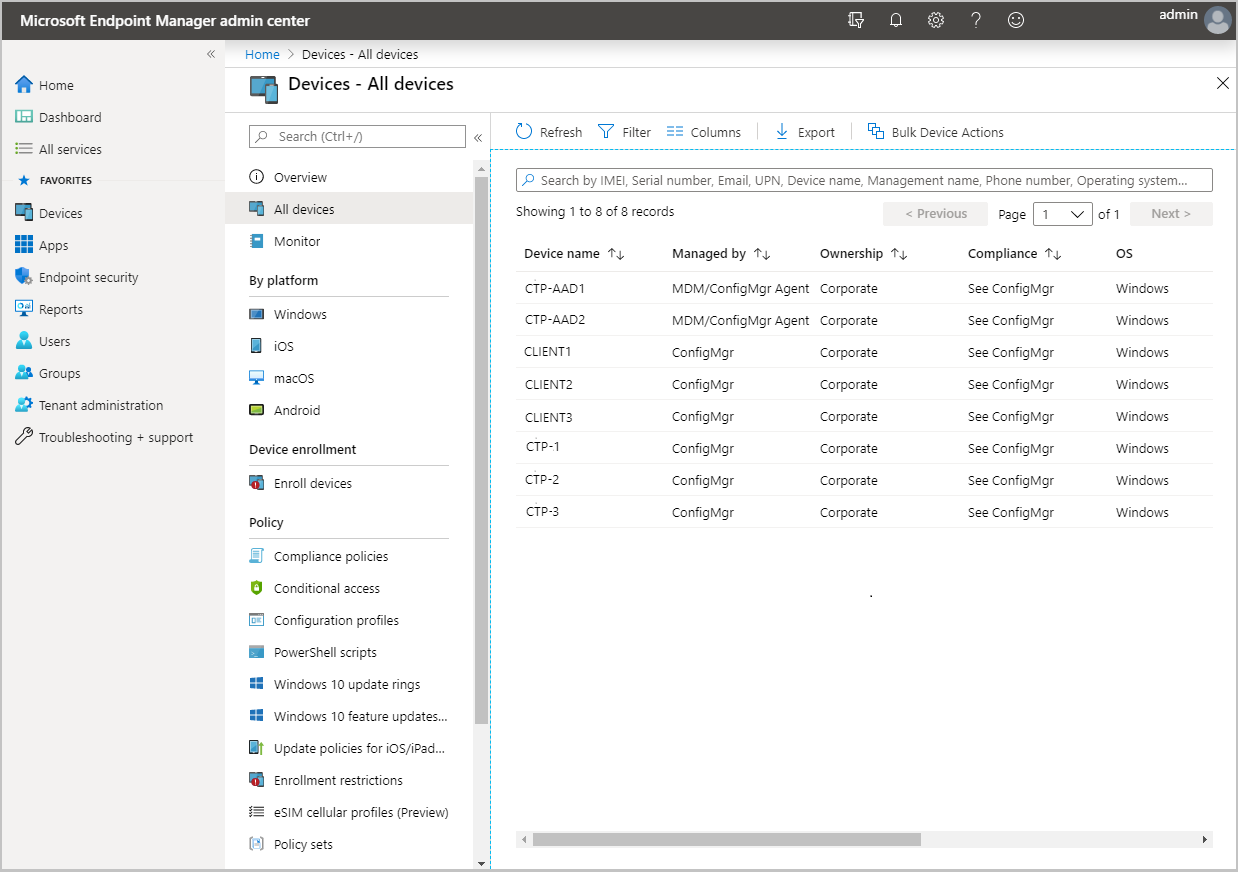

ブラウザーで、

intune.microsoft.comに移動します。[デバイス]、[すべてのデバイス] の順に選択して、アップロードされたデバイスを確認します。 アップロードされたデバイスの [管理者] 列に [ConfigMgr] が表示されます。

デバイスを選択して、その [概要] ページを読み込みます。

その後、次のいずれかの操作を選択します。

- コンピューター ポリシーの同期

- ユーザー ポリシーの同期

- アプリの評価サイクル

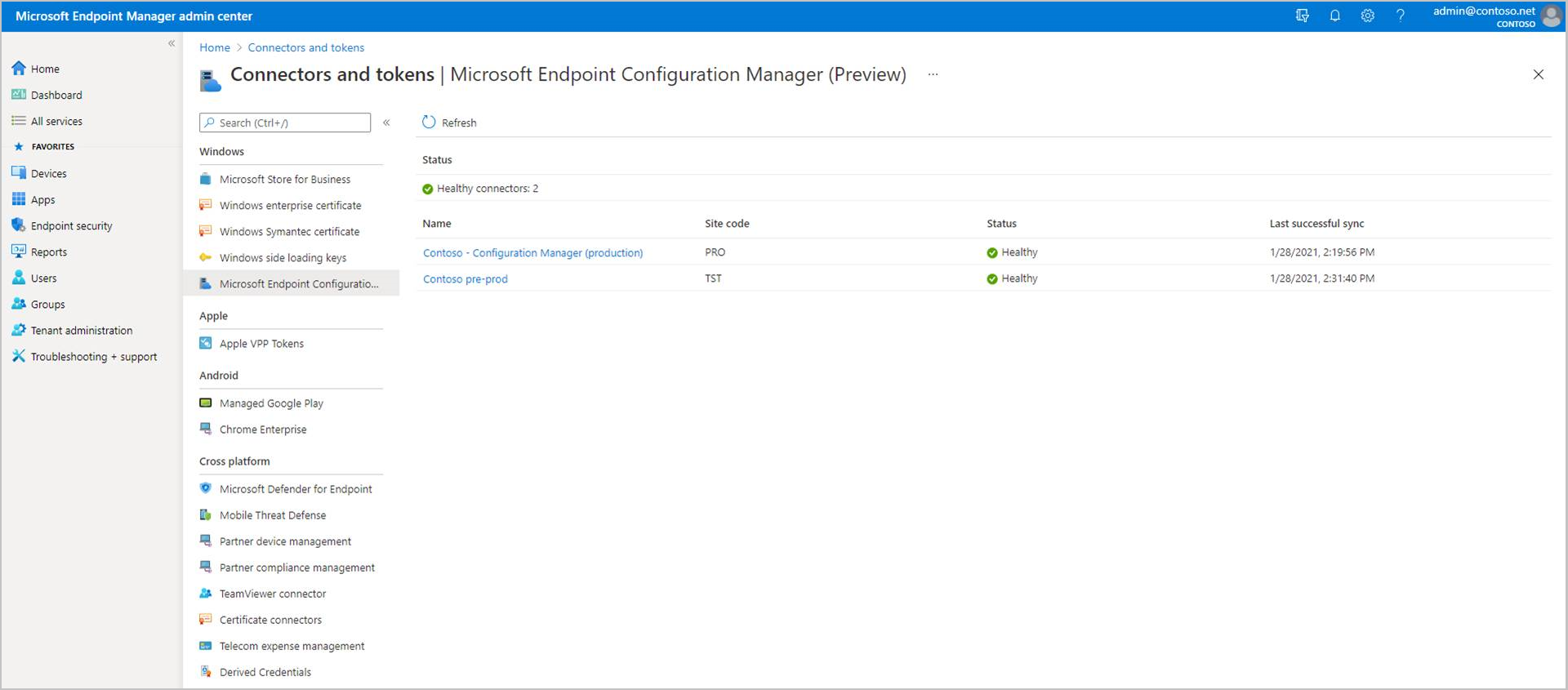

管理コンソールで Configuration Manager コネクタの状態を表示する

Microsoft Intune 管理センターから、Configuration Manager コネクタの状態を確認できます。 コネクタの状態を表示するには、[テナントの管理]>[コネクタとトークン]>[Microsoft Endpoint Configuration Manager] にアクセスします。 Configuration Manager 階層を選択して、その追加情報を表示します。

Configuration Manager サイトの正常性とデバイス管理エクスペリエンスを強化するための推奨事項と分析情報を表示する

Configuration Manager サイトの推奨事項と分析情報を表示できます。 これらの推奨事項は、サイトの正常性とインフラストラクチャを改善し、デバイス管理エクスペリエンスを強化するのに役立ちます。

推奨事項は次のとおりです。

- インフラストラクチャを簡素化する方法

- デバイス管理を強化する

- デバイスの分析情報を提供する

- サイトの正常性を向上させる

推奨事項を表示するには、 Microsoft Endpoint Configuration Manager > [テナント管理] > [コネクタとトークン] に移動し、 サイト を選択して推奨事項を表示します。 選択すると、[ 推奨事項 ] タブが表示され、各分析情報と、その推奨事項を適用する方法の詳細が表示される [詳細情報 ] リンクが表示されます。

テナント接続からのオフボード

テナントのアタッチを有効にすることで、非常に大きな価値を得ることができますが、まれに、階層のオンボードが必要になることがあります。 オフボードは、Configuration Manager コンソール (推奨方法) または Microsoft Intune 管理センターから実行できます。

Configuration Manager コンソールからのオフボード

テナント接続が既に有効になっている場合は、共同管理プロパティを編集してデバイスのアップロードとオフボードを無効にします。

- Configuration Manager 管理者コンソールで、[管理]>[概要]>[クラウド サービス]>[クラウド接続] の順に移動します。

- バージョン 2103 以前の場合は、[共同管理] ノードを選択します。

- リボンで、共同管理運用ポリシーの [プロパティ] を選択します。

- [アップロードを構成する] タブで、[Upload to Microsoft Endpoint Manager admin center]\(Microsoft Endpoint Manager 管理センターにアップロードする\) の選択肢を削除します。

- [適用] を選択します。

Microsoft Intune 管理センターからのオフボード

必要に応じて、Microsoft Intune 管理センターから Configuration Manager 階層をオフボードできます。 たとえば、オンプレミス環境が削除されたディザスター リカバリー シナリオの後に、管理センターからのオフボードが必要になる場合があります。 次の手順に従って、Microsoft Intune 管理センターから Configuration Manager 階層を削除します。

- Microsoft Intune 管理センターにサインインします。

- [テナント管理]、[コネクタとトークン] の順に選択します。

- [Microsoft Endpoint Configuration Manager] を選択します。

- オフボードするサイトの名前を選択し、[削除] を選択します。

- サイト情報が不足している場合、コネクタは [不明] と表示されることがあります。

管理センターから階層をオフボードした場合、Microsoft Intune 管理センターから削除するまでに最大 2 時間かかることがあります。 オンラインで正常な Configuration Manager 2103 以降のサイトをオフボードする場合、プロセスに数分しかかからない可能性があります。

注:

Intune でのカスタム RBAC ロールを使用している場合は、階層をオフボードするために [組織]>[削除] アクセス許可を付与する必要があります。

以前に作成した Microsoft Entra アプリケーションをインポートする (省略可能)

新しいオンボードの際、管理者は、テナント接続へのオンボード中に以前に作成したアプリケーションを指定できます。 Microsoft Entra アプリケーションを複数の階層で共有または再利用しないでください。 複数の階層がある場合は、それぞれに個別の Microsoft Entra アプリケーションを作成します。

クラウド接続構成ウィザード (バージョン 2103 以前の共同管理構成ウィザード) のオンボード ページで、[必要に応じて別の Web アプリをインポートして Configuration Manager クライアント データを Microsoft Intune エンドポイント マネージャー センターに同期する] を選択します。 このオプションを選択すると、Microsoft Entra アプリの次の情報を指定するように求められます。

- Microsoft Entra テナント名

- Microsoft Entra テナント ID

- アプリケーション名

- クライアント ID

- 秘密鍵

- 秘密鍵の有効期限

- アプリ ID URI

重要

アプリ ID URI は、次のいずれかの形式を使用する必要があります。

-

api://{tenantId}/{string}、たとえば、api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}、たとえば、https://contoso.onmicrosoft.com/ConfigMgrService

Microsoft Entra アプリの作成の詳細については、「 Azure サービスの構成」を参照してください。

-

インポートされた Microsoft Entra アプリを使用する場合、 コンソール通知から今後の有効期限の日付は通知されません。

Microsoft Entra アプリケーションのアクセス許可と構成

オンボーディング中に以前作成したアプリケーションをテナント接続に使用するには、次のアクセス許可が必要です。

Configuration Manager マイクロサービスのアクセス許可

- CmCollectionData.read

- CmCollectionData.write

Microsoft Graph には、次のアクセス許可が必要です。

- Directory.Read.All アプリケーションのアクセス許可

- Directory.Read.All 委任されたディレクトリ アクセス許可

Microsoft Entra アプリケーション で [テナントに管理者の同意を付与 する] が選択されていることを確認します。 詳細については、「アプリ登録で管理者の同意を付与する」を参照してください。

インポートされたアプリケーションは、次のように構成する必要があります。

- この組織ディレクトリ内のアカウントのみに登録済み。 詳細については、「アプリケーションにアクセスできるユーザーを変更する」を参照してください。

- 有効なアプリケーション ID URI とシークレットがあります。

次の手順

- Configuration Manager デバイスをエンドポイント分析に登録する

- テナント接続のログ ファイルに関する詳細については、「テナントのアタッチのトラブルシューティング」を参照してください。