Microsoft Intune でユーザー ID とグループ ID を管理する

ユーザー ID の管理と保護は、エンドポイント管理戦略とソリューションの重要な部分です。 ID 管理には、組織のリソースにアクセスするユーザー アカウントとグループが含まれます。

管理者は、アカウント メンバーシップの管理、リソースへのアクセスの承認と認証、ユーザー ID に影響を与える設定の管理、悪意から ID を保護 & セキュリティで保護する必要があります。

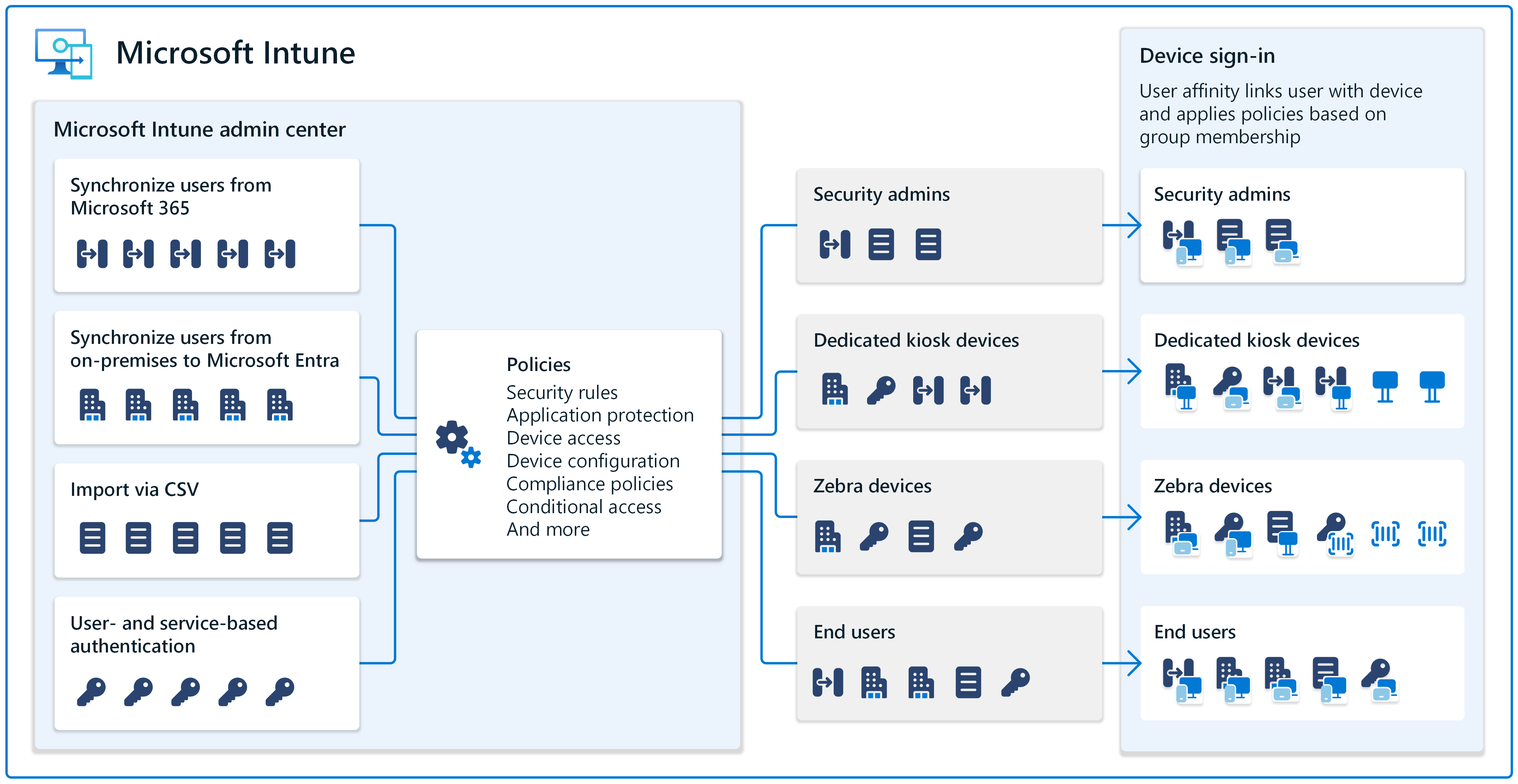

Microsoft Intune では、これらすべてのタスクを実行できます。 Intune は、セキュリティと認証ポリシーを含むポリシーを使用してユーザー ID を管理できるクラウドベースのサービスです。 Intune とその利点の詳細については、「 Microsoft Intune とは」を参照してください。

サービスの観点から見ると、Intune は ID のストレージとアクセス許可に Microsoft Entra ID を使用します。 Microsoft Intune 管理センターを使用すると、エンドポイント管理用に設計された中央の場所でこれらのタスクを管理できます。

この記事では、ID を管理するときに考慮する必要がある概念と機能について説明します。

既存のユーザーとグループを使用する

エンドポイントの管理の大部分は、ユーザーとグループの管理です。 既存のユーザーとグループがある場合、または新しいユーザーとグループを作成する場合は、Intune が役立ちます。

オンプレミス環境では、ユーザー アカウントとグループがオンプレミスの Active Directory で作成および管理されます。 これらのユーザーとグループは、ドメイン内の任意のドメイン コントローラーを使用して更新できます。

これは Intune でも同様の概念です。

Intune 管理センターには、ユーザーとグループを管理するための中央の場所が含まれています。 管理センターは Web ベースであり、インターネットに接続されている任意のデバイスからアクセスできます。 管理者は、自分の Intune 管理者アカウントを使用して管理センターにサインインするだけで済みます。

重要な決定は、ユーザー アカウントとグループを Intune に取り込む方法を決定することです。 次のようなオプションがあります:

現在 Microsoft 365 を使用していて、Microsoft 365 管理センターにユーザーとグループがある場合、これらのユーザーとグループは Intune 管理センターでも使用できます。

Microsoft Entra ID と Intune では、Contoso や Microsoft などの組織である "テナント" が使用されます。 複数のテナントがある場合は、既存のユーザーやグループと同じ Microsoft 365 テナント内の Intune 管理センターにサインインします。 ユーザーとグループが自動的に表示され、使用可能になります。

テナントの詳細については、「 クイック スタート: テナントの設定」を参照してください。

現在オンプレミスの Active Directory を使用している場合は、Microsoft Entra Connect を使用して、オンプレミスの AD アカウントを Microsoft Entra ID に同期できます。 これらのアカウントが Microsoft Entra ID にある場合は、Intune 管理センターでも使用できます。

詳細については、「 Microsoft Entra Connect Sync とは」を参照してください。

また、CSV ファイルから Intune 管理センターに 既存のユーザーとグループをインポート したり、ユーザーとグループをゼロから作成したりすることもできます。 グループを追加するときは、ユーザーとデバイスをこれらのグループに追加して、場所、部署、ハードウェアなど別に整理できます。

Intune でのグループ管理の詳細については、「 グループを追加してユーザーとデバイスを整理する」を参照してください。

既定では、Intune によって [すべてのユーザー ] グループと [ すべてのデバイス ] グループが自動的に作成されます。 ユーザーとグループを Intune で使用できる場合は、これらのユーザーとグループにポリシーを割り当てることができます。

マシン アカウントから移動する

Windows 10/11 デバイスなどの Windows エンドポイントがオンプレミスの Active Directory (AD) ドメインに参加すると、コンピューター アカウントが自動的に作成されます。 コンピューター/マシン アカウントを使用して、オンプレミスのプログラム、サービス、アプリを認証できます。

これらのマシン アカウントはオンプレミス環境に対してローカルであり、Microsoft Entra ID に参加しているデバイスでは使用できません。 このような場合は、ユーザー ベースの認証に切り替えて、オンプレミスのプログラム、サービス、アプリに対する認証を行う必要があります。

詳細とガイダンスについては、「 クラウド ネイティブ エンドポイントに関する既知の問題と制限事項」を参照してください。

ロールとアクセス許可によってアクセスが制御される

さまざまな管理者の種類のタスクに対して、Intune ではロールベースのアクセス制御 (RBAC) を使用します。 割り当てるロールによって、管理者が Intune 管理センターでアクセスできるリソースと、それらのリソースで実行できる操作が決まります。 Application Manager、Policy、Profile Manager など、エンドポイント管理に重点を置く組み込みのロールがいくつかあります。

Intune では Microsoft Entra ID が使用されるため、Intune サービス管理者など、組み込みの Microsoft Entra ロールにもアクセスできます。

各ロールには、必要に応じて独自の作成、読み取り、更新、または削除のアクセス許可があります。 管理者が特定のアクセス許可を必要とする場合は、カスタム ロールを作成することもできます。 管理者の種類のユーザーとグループを追加または作成するときに、これらのアカウントをさまざまなロールに割り当てることができます。 Intune 管理センターは、この情報を中央の場所に配置し、簡単に更新できます。

詳細については、Microsoft Intune でのロールベースのアクセス制御 (RBAC) に関するページを参照してください

デバイスの登録時にユーザー アフィニティを作成する

ユーザーが初めてデバイスにサインインすると、デバイスはそのユーザーに関連付けられます。 この機能はユーザー アフィニティと呼ばれます。

ユーザー ID に割り当てられたポリシーまたはデプロイされたポリシーは、すべてのデバイスにユーザーと一緒に移動します。 ユーザーがデバイスに関連付けられている場合、ユーザーはメール アカウント、ファイル、アプリなどにアクセスできます。

ユーザーをデバイスに関連付けない場合、デバイスはユーザーレスと見なされます。 このシナリオは、特定のタスク専用のキオスク デバイスと、複数のユーザーと共有されているデバイスで一般的です。

Intune では、Android、iOS/iPadOS、macOS、Windows の両方のシナリオのポリシーを作成できます。 これらのデバイスを管理する準備をするときは、デバイスの目的がわかっていることを確認してください。 この情報は、デバイスが登録されている場合の意思決定プロセスに役立ちます。

詳細については、プラットフォームの登録ガイドに関するページを参照してください。

- 展開ガイド: Microsoft Intune で Android デバイスを登録する

- 展開ガイド: Microsoft Intune で iOS および iPadOS デバイスを登録する

- 展開ガイド: Microsoft Intune で macOS デバイスを登録する

- 展開ガイド: Microsoft Intune で Windows デバイスを登録する

ポリシーをユーザーおよびグループに割り当てる

オンプレミスでは、ドメイン アカウントとローカル アカウントを操作し、ローカル、サイト、ドメイン、または OU レベル (LSDOU) でこれらのアカウントにグループ ポリシーとアクセス許可を展開します。 OU ポリシーはドメイン ポリシーを上書きし、ドメイン ポリシーはサイト ポリシーを上書きします。

Intune はクラウドベースです。 Intune で作成されるポリシーには、デバイスの機能、セキュリティ規則などを制御する設定が含まれます。 これらのポリシーは、ユーザーとグループに割り当てられます。 LSDOU のような従来の階層はありません。

Intune の設定カタログには、iOS/iPadOS、macOS、および Windows デバイスを管理するための何千もの設定が含まれています。 現在、オンプレミスのグループ ポリシー オブジェクト (GPO) を使用している場合、設定カタログを使用することは、クラウドベースのポリシーへの自然な移行です。

Intune のポリシーの詳細については、次のページを参照してください。

ユーザー ID をセキュリティで保護する

ユーザー アカウントとグループ アカウントは、組織のリソースにアクセスします。 これらの ID をセキュリティで保護し、ID への悪意のあるアクセスを防ぐ必要があります。 検討する項目がいくつかあります。

Windows Hello for Business は、ユーザー名とパスワードのサインインを置き換え、パスワードレス戦略の一部です。

パスワードはデバイスで入力され、ネットワーク経由でサーバーに送信されます。 それらは傍受され、どこでも誰でも使用できます。 サーバーの侵害により、保存されている資格情報が明らかになる可能性があります。

Windows Hello for Business では、ユーザーはサインインし、顔認識や指紋認識などの PIN または生体認証で認証します。 この情報はデバイスにローカルに保存され、外部デバイスやサーバーには送信されません。

Windows Hello for Business が環境に展開されている場合は、Intune を使用してデバイスの Windows Hello for Business ポリシーを作成できます。 これらのポリシーでは、PIN 設定を構成したり、生体認証を許可したり、セキュリティ キーを使用したりできます。

詳細については、次を参照してください:

証明書ベースの認証 は、パスワードレス戦略の一部でもあります。 証明書を使用して、VPN、Wi-Fi 接続、または電子メール プロファイルを使用して、アプリケーションと組織のリソースに対してユーザーを認証できます。 証明書を使用すると、ユーザーはユーザー名とパスワードを入力する必要がなく、これらのリソースへのアクセスを容易にすることができます。

詳細については、「 Microsoft Intune での認証に証明書を使用する」を参照してください。

多要素認証 (MFA) は、Microsoft Entra ID で使用できる機能です。 ユーザーが正常に認証するには、少なくとも 2 つの異なる検証方法が必要です。 MFA が環境にデプロイされている場合は、デバイスが Intune に登録されているときに MFA を要求することもできます。

詳細については、次を参照してください:

ゼロ トラスト は、デバイスやアプリを含むすべてのエンドポイントを検証します。 アイデアは、組織のデータを組織内に保持し、偶発的または悪意のある意図によるデータ 漏洩を防ぐことです。 これには、Windows Hello for Business、MFA の使用など、さまざまな機能領域が含まれています。

詳細については、「 Microsoft Intune でのゼロ トラスト」を参照してください。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示