ランサムウェア攻撃から組織を迅速に保護する

ランサムウェアは、サイバー犯罪者が、規模の大小を問わず組織を恐喝するために使用するサイバー攻撃の一種です。

ランサムウェア攻撃から保護し、被害を最小限に抑える方法を理解することは、企業を守るための重要な要素です。 この記事では、ランサムウェア対策を迅速に構成する方法に関する実践的なガイダンスを提供します。

このガイダンスは、最も緊急に取るべき行動から順に手順がまとめられています。

このページを数ある手順の開始点としてブックマークに登録してください。

Note

ランサムウェアとは ランサムウェアの定義については、こちらをご覧ください。

この記事に関する重要な情報

Note

これらの手順の順序は、可能な限り迅速にリスクを軽減するように設計されており、壊滅的な攻撃を回避または軽減するために、通常のセキュリティと IT の優先順位を上回る緊急性を想定して構築されています。

このランサムウェア対策ガイダンスは、示されている順序に従って手順を実行するように構成されていることに注意することが重要です。 このガイダンスを実際の状況に最も合うように調整するには、次のことを行います。

推奨される優先順位に従う

各手順を、最初に、次に、そして後で行う作業の開始計画として使用し、最も影響の大きい要素を最初に行います。 これらの推奨事項は、"侵害を想定" したゼロ トラスト原則を使用して優先されます。 これにより、攻撃者が1つ以上の方法で環境に正常にアクセスできるものとします。これにより、ビジネス リスクを最小限に抑えることに集中できます。

積極的かつ柔軟であること(ただし、重要なタスクをスキップしないでください)

3 つの手順のすべてのセクションの実施チェックリストに目を通し、"すぐに完了" できる分野やタスクがないか確認してください。 言い換えると、使用されていないが、迅速かつ簡単に構成できるクラウド サービスに既にアクセスできるため、より迅速に行うことができます。 計画全体を見るときは、バックアップや特権アクセスなどの非常に重要な領域の完了が "これらの後の領域とタスクにより遅れない" ように注意してください。

いくつかの項目を並行して実施する

一度にすべてのことを実施しようとすると、かなり大変になりますが、一部の項目は自然に並列的に実行できます。 さまざまなチームのスタッフが同時にタスクに取り組み (バックアップ チーム、エンドポイント チーム、ID チームなど)、それと同時に優先順位に従って手順の完了を促進することもできます。

実装チェックリストの項目は、技術的な依存関係の順序ではなく、優先順位付けの推奨順序になっています。

チェックリストを使用して、必要に応じて組織内で機能するように、既存の構成を確認および変更してください。 たとえば、最も重要なバックアップ要素では、一部のシステムをバックアップしますが、これらはオフラインや変更不可ではないかもしれず、あるいは完全なエンタープライズ復元手順をテストできないかもしれず、あるいは Active Directory Domain Services (AD DS) ドメイン コントローラーなどの重要なビジネスシステムや重要な IT システムのバックアップがないかもしれません。

Note

このプロセスの追加の概要については、Microsoft セキュリティのブログ記事「ランサムウェアを防止し、回復するための3つのステップ」 (2021年9月)を参照してください。

今すぐランサムウェアを防ぐシステムを設定する

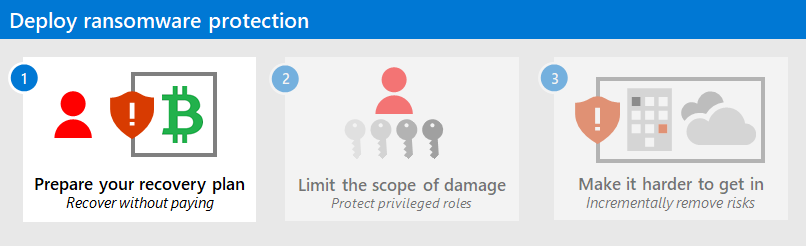

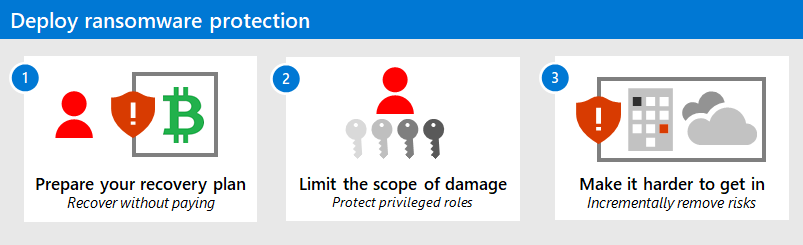

手順は次のとおりです。

ステップ 1. ランサムウェアからの復旧計画を準備する

この手順は、次のようにすることで、ランサムウェアの攻撃者からの金銭的インセンティブを最小限に抑えることを意図しています。

- システムにアクセスして混乱させたり、重要な組織のデータを暗号化または破損したりすることを非常に困難にする。

- 身代金を支払わずに攻撃から組織が回復することを容易にする。

Note

多くの、またはすべてのエンタープライズ システムを復旧することは困難な作業ですが、攻撃者に、彼らが提供しないかもしれない回復キーの代金を支払い、攻撃者が作成したツールを使用してシステムやデータの復旧を試みるという代替案があります。

ステップ 2. ランサムウェアによる被害範囲を限定する

特権アクセスの役割を使用して複数のビジネス クリティカルなシステムにアクセスするための攻撃者の作業が、非常に困難になるようにします。 攻撃者が特権アクセスを取得する能力を制限することにより、組織への攻撃から利益を得ることがはるかに困難になり、諦めて立ち去る可能性が高くなります。

手順 3. サイバー犯罪者の侵入を困難にする

この最後の一連のタスクは、侵入に対する摩擦を生みだすために重要ですが、より大きなセキュリティの取り組みの一環として完了するまでに時間がかかります。 この手順の目的は、さまざまな共通のエントリ ポイントで、攻撃者がオンプレミスまたはクラウド インフラストラクチャへのアクセスを取得するために必要な作業をはるかに困難にすることです。 タスクが数多く存在するため、現在のリソースを使用してこれらの作業をどのくらい速く完了できるかに基づいて、作業を優先度付けすることが重要です。

これらの多くはよく知られていて、簡単にすぐ実行できますが、手順 3 での作業によって、手順 1 と 2 の進行が遅れないようにすることが非常に重要です。

ランサムウェアの保護の概要

また、"ランサムウェアから組織を保護しよう" のポスターを使用して、ランサムウェア攻撃者に対する保護レベルとしてのこれらの手順の概要とその実装チェックリストを確認することもできます。

マクロ レベルで、ランサムウェアの軽減策に優先度付けします。 ランサムウェアから保護するために、組織の環境を構成します。

次のステップ

手順 1 から開始して、身代金を支払うことなく組織が攻撃から回復できるように、組織を準備します。

その他のランサムウェア リソース

Microsoft からの重要な情報:

- ランサムウェアの脅威の増大 (2021年 7月20日の Microsoft On the Issuesのブログ記事)

- 人間が操作するランサムウェア

- 2021 Microsoft Digital Defense Report (10 - 19 ページを参照)

- Microsoft Defender ポータルでのランサムウェア: 広範かつ継続的な脅威の脅威分析レポート

- Microsoft インシデント対応チーム (旧 DART/CRSP) のランサムウェア アプローチ と ケース スタディ

Microsoft 365:

- Microsoft 365テナントにランサムウェア保護を配置する

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェア攻撃からの回復

- マルウェアおよびランサムウェア対策

- Windows 10 PCをランサムウェアから保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでランサムウェアの脅威分析レポート

Microsoft Defender XDR:

Microsoft Azure:

- ランサムウェア攻撃に対する Azureの防御

- Azure と Microsoft 365でランサムウェアからの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure バックアップを使用してランサムウェアからの保護を支援 (26 分のビデオ)

- システムの ID 侵害からの復旧

- Microsoft センチネル での高度なマルチステージ攻撃の検出

- Microsoft センチネル でのランサムウェアの Fusion 検出

クラウド向けのMicrosoftディフェンダー Apps:

Microsoft セキュリティ チームのブログ記事:

人が操作するランサムウェアと戦うためのガイド: パート1(2021年 9月)

Microsoft インシデント対応でのランサムウェア インシデント調査の実施方法に関する主な手順。

人間が操作するランサムウェアと戦うためのガイド: パート 2 (2021 年 9 月)

レコメンデーションとベスト プラクティス

サイバーセキュリティ リスクを理解して回復性を得る: 第4部 - 現在の脅威を調べる (2021年5月)

「Ransomware (ランサムウェア)」セクションを参照してください。

人間が操作するランサムウェア攻撃: 予防可能な災害 (2020年3月)

実際の攻撃の攻撃チェーン分析が含まれています。