セキュリティ態勢を迅速に最新化する

この記事では、ゼロ トラスト導入ガイダンスの一環として、セキュリティ態勢を迅速に最新化するビジネス シナリオについて説明します。 このシナリオでは、ゼロ トラスト アーキテクチャを実装するために必要な技術的な作業に焦点を当てるのではなく、戦略と優先順位を開発する方法と、進捗状況を測定して報告しながら、優先順位を 1 つずつ体系的に実装する方法に焦点を当てます。

セキュリティ態勢は、組織の全体的なサイバーセキュリティ防御機能として定義され、進行中のサイバー セキュリティの脅威に対処するための準備と運用状態のレベルと共に定義されます。 この態勢は、組織の運用状態や健全性に関連する他の主要なメトリックと同様に、定量化可能で測定可能である必要があります。

セキュリティ態勢を迅速に最新化するには、組織内、特に組織全体のリーダーが戦略と一連の優先順位と目標を策定する作業が含まれます。 次に、目標を達成するために必要な技術的な作業を特定し、さまざまなチームがそれらを達成するように導きます。 この導入ガイダンスの他のビジネス シナリオは、この技術的な作業を加速するために設計されています。 最後に、強力なセキュリティ態勢の重要な部分は、ビジネス リーダーに状態、進行状況、価値を伝える能力です。

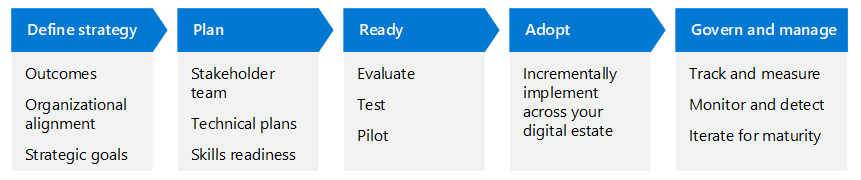

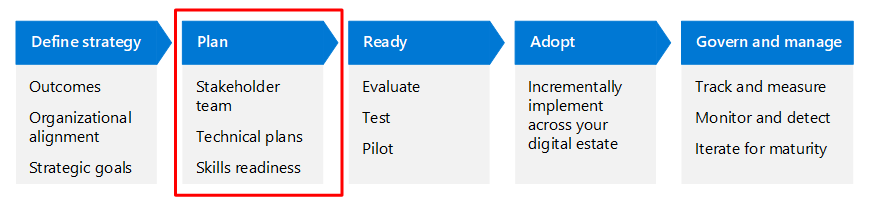

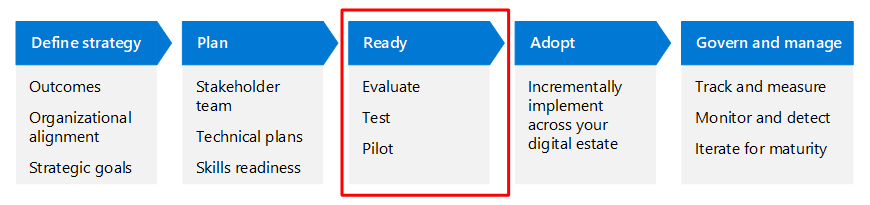

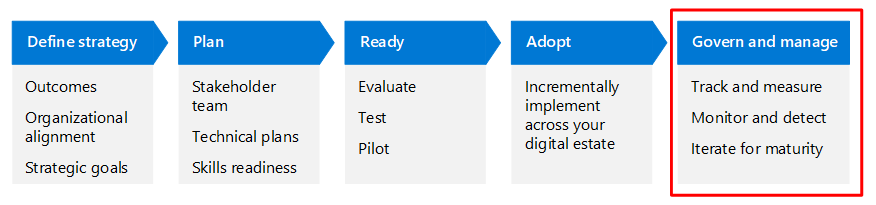

セキュリティ態勢を迅速に最新化するには、導入ライフサイクルを通じてゼロ トラスト アーキテクチャの各コンポーネントを体系的にリードする能力に依存します。 各ゼロ トラストのビジネス シナリオに関する記事では、4 つのステージにわたる目標を推奨しています。 各目標は、導入プロセスをリードできる技術プロジェクトとして考えることができます。 ここでは、単一の目標または一連の目標に対する導入プロセスのより詳細な図解を示します。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 組織の配置 戦略的目標 結果 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

急速に最新化 とは、脅威を先取りして最大のリスクを軽減するのに役立つペースで、セキュリティ構成と脅威保護機能をデジタル資産全体に配置する組織の能力を加速させる能力を指します。 これは、多くの技術プロジェクトにフィードできる反復可能なプロセスを作成した、構築中のフライホイールと考えてください。

セキュリティ構成を配置するための組織の容量を構築する際に、その実装をずらし始めることができます。 たとえば、ビジネス シナリオの戦略と目標を定義したら、技術的な目標の実装をずらすことができます。 次に例を示します。

一部のビジネス シナリオは幅広いため、最初に作業するシナリオの特定の要素に優先順位を付けたいことがあるでしょう。 または、まず、構成の展開のためにデジタル資産の特定のゾーンに優先順位を付けることができます。

戦略の定義フェーズ

ゼロ トラストを採用する最大の課題の 1 つは、組織全体のリーダーからサポートと貢献を得ることです。 このガイドラインは、組織の一貫性を獲得し、戦略目標を定義し、結果を決定するために、彼らとのコミュニケーションを支援することを目的としています。

セキュリティをビジネス レベルの命令型として定義することは、最新かつスケーラブルなセキュリティ アプローチへの最初のステップです。

| IT 責任の延長としてのセキュリティの従来の役割 | ゼロ トラストを使用した最新のセキュリティ態勢 |

|---|---|

| 従来の保護は、IT チームの一員であるセキュリティ スペシャリストに依存します。 セキュリティは IT 機能です。 | セキュリティは、ビジネスのすべてのレベルで共有される責任です。 セキュリティに対する説明責任は役員にありますが、その責任は、「侵害を想定する」、「明示的に検証する」、「最小特権アクセスを使用する」という 3 つのゼロトラスト原則を使用して共有されます。 ゼロ トラスト モデルは、リアクティブ (ログ記録に基づいていつ何をしたか) から最小限の権限 (必要に応じてシステムへの Just-In-Time アクセスに基づく) にセキュリティを移行します。 また、アーキテクチャ要素とセキュリティ オペレーション機能を実装して、侵害による損害を制限します。 |

ゼロ トラスト導入の概要に関する記事では、ゼロ トラストが多くの組織のリーダーシップロールにどのように適用されるかを説明しています。 この記事では、ゼロ トラスト原則のビジネス説明と、ID、デバイス、アプリなど、ゼロ トラスト アーキテクチャに含まれる技術領域のビジネス翻訳について説明します。 これらのトピックは、リーダーのチームとの会話を始めるのに適したものです。 優先順位についてより簡単に同意し、連携と参加を得ることができるように、組織内のリーダーの動機を調査して洞察を得てください。

このビジネス シナリオでは、セキュリティ態勢を迅速に最新化し、組織のリスク、セキュリティ戦略、および技術的な優先順位を調整する作業を行います。 理想的には、これはあなたが仕事をするための資金とリソースを募集するのに役立ちます。

ビジネス リーダーの動機を理解する

連携を得ることは、リーダーの動機と、セキュリティ態勢に関心を持つ必要がある理由を理解することから始まります。 次のテーブルに、パースペクティブの例を示しますが、これは各リーダーやチームと会い、互いの動機を共有して理解することにとって重要です。

| ロール | セキュリティ態勢を迅速に最新化することが重要な理由 |

|---|---|

| 最高経営責任者 (CEO) | 基本的に、最高経営責任者(CEO)は、法律の範囲内で株主への利益を最大化することが期待されます。 これを行うには、リスクとコストの評価を可能にする定量化可能な方法で、セキュリティ戦略を含む戦略的なゴールと目標を達成する権限をビジネスに与える必要があります。 ビジネスの機敏性とビジネスの実行は、セキュリティ態勢によって強化される必要があります。 |

| 最高マーケティング責任者 (CMO) | 企業が内部的および外部的にどのように認識されるかは、従業員と顧客の信頼度に関係します。 侵害の準備とセキュリティ インシデントの通信戦略は、認識と意見を管理するために不可欠です。 |

| 最高情報責任者 (CIO) | モバイルとハイブリッドの従業員が使用するアプリケーションは、会社のデータをセキュリティで保護しながらアクセスできる必要があります。 セキュリティは測定可能な結果であり、IT 戦略と一致している必要があります。 |

| 最高情報セキュリティ責任者(CISO) | ほとんどの成功事例のセキュリティ標準とプロトコルでは、組織は情報セキュリティ管理システムの適合性、適切性、および有効性を継続的に改善する必要があります。 セキュリティ態勢を最新化することで、ビジネス内の全体的なセキュリティ戦略を進めるビジネス セキュリティ ポリシーと手順の進化が可能になります。 |

| 最高技術責任者 (CTO) | ビジネスをセキュリティで保護するために使用されるテクノロジは、以前のデータセンターの考え方のみを使用して達成可能なものに限定することはできません。 ビジネス成果を安全な方法で保護し、有効にする安全なテクノロジを採用する必要があります。 |

| 最高執行責任者 (COO) | 企業は、攻撃の前、攻撃中、および攻撃後に利益を上げて運用できる必要があります。 セキュリティ態勢では、ビジネスの停止を防ぐためにフォールト トレランスと回復性を有効にする必要があります。 |

| 最高財務責任者(CFO) | セキュリティ態勢は、他のビジネスの優先順位と同様に、測定可能な結果を持つ予測可能なコストである必要があります。 |

さらに、組織のさまざまな部分に、この作業を行うためのさまざまな動機とインセンティブがあります。 これらの動機の一部をまとめたものを、次のテーブルに示します。 必ず利害関係者とつながり、彼らの動機を理解してください。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | ビジネス ニーズと命令型に統合されたセキュリティ態勢でビジネスを運営するため。 このセキュリティ態勢は、ビジネスの成果に合わせて調整され、業務上の摩擦を生じることなくセキュリティを実装しようとするビジネスを支援します。 |

| IT ニーズ | IT および運用テクノロジ (OT) のセキュリティ要件に対応し、セキュリティ態勢のツールと手法を定義およびインストルメント化し、結果に合わせて予測可能な支出を提供する標準化されたセキュリティ態勢。 |

| 操作上のニーズ | 標準化された方法で既存のセキュリティ ソリューションを導入します。 セキュリティ態勢を実装して維持するために必要な管理作業量を減らします。 セキュリティ態勢ガバナンスは、ロールと責任が定義されたセキュリティ運用 (SecOps) モデルに導きます。 |

| 戦略的ニーズ | 攻撃シナリオに対するセキュリティ ソリューションによって生み出される摩擦を段階的に増やし、攻撃者の投資収益率を損ないます。 侵害を想定するには、爆発半径と攻撃面を最小限に抑え、侵害からの復旧時間を短縮する計画が必要です。 |

ビジネス連携を実現する

パートナー チームと共にゼロ トラストの原則を実装するには、ビジネスの連携を実現することが重要です。 現在のセキュリティ態勢内のリスクとギャップ、これらを軽減するステップ、進行状況を追跡して伝達するために使用する方法に同意すると、進化するセキュリティ態勢に自信を持つことができます。

ビジネス連携は、次のアプローチのいずれかまたは両方を使用して実現できます。

リスクベースのアプローチを使用して、組織に対する最上位のリスクと、最も適切な軽減策を特定します。

デジタル資産の場所、構成内容、およびデジタル資産への流出またはアクセスの損失に基づく相対的なリスク プロファイルに基づいて、防御戦略を作成します。

どちらのアプローチでも、この記事を読み進めることができます。 他のビジネス シナリオで説明されている技術的な目標と作業では、両方のアプローチがサポートされています。

リスクベースのアプローチを使用して開始 (上位のリスクに対する軽減) を行い、そのギャップを埋めるために防御戦略に移行することもできます。 このセクションでは、両方の方法を使用して、セキュリティ態勢を迅速に最新化する方法について説明します。

リスクベースのアプローチ

一部の組織では、作業に優先順位を付け、リスクに対する進捗状況を測定することを選択します。 リスクを特定するための 2 つの一般的なツールには、卓上演習と ISO 標準があります。

テーブルトップ演習の評価

開始する簡単な方法は、インターネット セキュリティセンター (CIS) によって提供されるサイバーセキュリティ チームの準備に役立つ 6 つの Tabletop 演習を使用することです。

これらのテーブルトップ演習は、組織が組織の準備の状態を評価することを目的として、さまざまなリスク シナリオを実行できるように設計されています。 これらはそれぞれ、"15 分以内" に関係者のチームと共に完了するように設計されています。

これらの演習では、シミュレートされたインシデントのプロセスを参加者に案内し、部門とチームに対応を求めます。 演習は、分野を超えた方法で準備を評価するのに役立ちます。

これらの演習は、IT やセキュリティだけでなく、さまざまなビジネス ユニットを代表し、包括するものです。 必要に応じて演習の作業と変更を検討することにより、これらは組織に関連し、マーケティング、エグゼクティブ リーダーシップ、シナリオの影響を受ける可能性のある顧客向けの役割など、組織のさまざまな部分からの表現を含めることを確認します。

これらの演習の出力は、全体的な戦略と優先順位に取り組みます。 出力は、ギャップを特定し、修復に優先順位を付けるのに役立ちます。 これらの優先順位は、計画フェーズでの作業に反映されます。 これらの演習は、リーダーシップ チーム全体に緊急性と投資を生み出し、一緒に識別するリスクを軽減するのにも役立ちます。

ISO 標準のリソースとツールの使用

多くの組織は、国際標準化機構(ISO)の基準リソースとツールを使用して、組織のリスクを評価します。 これらは、組織に適用されるリスクと軽減策を確認して評価するための構造化された包括的な方法を提供します。 詳細については、 概要記事のセクション「追跡進捗」 を参照してください。

テーブルトップ演習と同様に、組織のリスクに関するこのより正式なレビューからの出力は、全体的な戦略と優先順位にフィードされます。 また、この出力は、セキュリティ態勢の最新化に参加するためにチーム全体に緊急性と投資を生み出すのにも役立ちます。

防御戦略

防御戦略では、デジタル資産全体を調べて、デジタル資産がどこにあるか、何で構成されているか、また、デジタル資産へのアクセスの流出または損失に基づく相対的なリスク プロファイルを特定します。

各領域を取り上げ、これらの一般的な種類のインシデントに対してビジネスに与える潜在的な損害を推定することで、防御領域に重点を置きます。

- データ損失

- データ漏えい

- データ侵害

- データ アクセスの損失

- サイバー インシデントによるコンプライアンスの損失

防御する優先領域を特定したら、これらの領域にゼロ トラスト原則を適用するために体系的に取り組むことができます。 また、この作業を行うために必要な資金とリソースに対して防御可能なケースを作成することもできます。

セキュリティ態勢を迅速に最新化するための戦略を策定する

防御に投資するデジタル資産のリスクと防御領域のストックを取得した後、他のいくつかのリソースが戦略を通知するのに役立ちます。

この導入ガイダンス

リスク アプローチと防御アプローチ (またはその両方) のどちらを使用する場合でも、この記事のゼロ トラスト導入ガイダンスを出発点として使用し、組織の優先順位に基づいて作業に優先順位を付けます。 この記事のガイダンスでは、ゼロ トラストの原則を適用するための体系的なアプローチが提供されています。 これは、攻撃者が環境 (ID とデバイス) へのアクセスを取得するために使用する最も一般的なターゲットを強化し、内部環境 (最小限の特権アクセスやネットワークセグメント化など) に保護を適用して、侵害の損害を防止または制限することに基づいています。

現在の組織とリソースの強み

また、スタッフの成熟度やリソースがあり、迅速な勝利のために加速できる場所を検討します。 たとえば、高い動機付けとリソースの豊富なネットワーク チームがある場合は、このスキル セットを必要とする推奨事項を高速化できます。

クラウドの共同責任モデル

戦略と優先順位を通知するためによく使用されるもう 1 つのリソースは、共同責任モデルです。 セキュリティの責任は、クラウド サービスの種類に応じて決まります。 次の図は、Microsoft とお客様の責任の分担をまとめたものです。

詳細については、Azure Security Fundamentals ライブラリのクラウドにおける共同責任を参照してください。

共同責任は、考え方と戦略を "すべてを制御する" から "クラウド プロバイダーとの責任の共有" に変換するために、セキュリティ チームによって頻繁に使用される計画モデルです。このモデルでは、信頼できるクラウド プロバイダーにアプリとリソースを移動して、組織に残っているセキュリティ作業を減らす戦略が強調されています。

これは、組織が個人的に管理しているレガシ アプリとサーバーを廃止する動機として、新しいクラウドベースのアプリの取得から始めて、長期的な戦略の一部になる可能性があります。

業界

ビジネスの性質や業界の垂直性は、戦略の大きな原動力です。 これは、デジタル資産の内容、リスク、および法的コンプライアンス義務に大きく影響します。

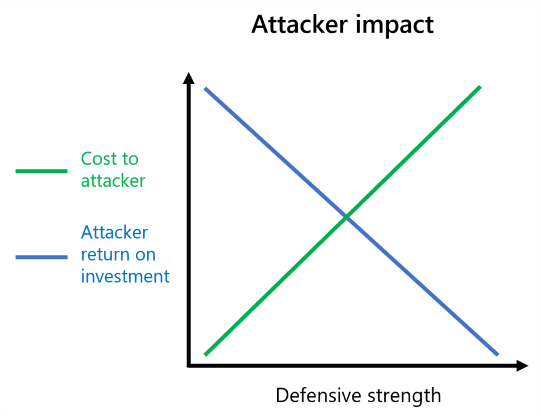

攻撃者の投資収益率

最後に、攻撃者の攻撃コストを引き上げると、組織はサイバーセキュリティリスクに対する回復力を高めることができます。 特定の規制要件を満たすだけでなく、攻撃者が環境にアクセスし、データ流出やデータ破壊などのアクティビティを実行することが、予算支出によってコストが高く、困難になる必要があります。 言い換えると、攻撃者の投資収益率 (ROI) が低下すると、攻撃者が別の組織に移行する可能性があります。

攻撃者は、多くの場合、高度なレベルとリソース (既存のツールや経験豊富なスタッフなど) によって、アマチュア、組織犯罪、国家状態の中で最下位から最高レベルに分類されます。

ゼロ トラストの原則は、すべてのレベルの攻撃者から防御できるように、組織がセキュリティ防御予算を使って攻撃のコストを引き上げる最善の方法を特定し、優先順位を付けるのに役立ちます。

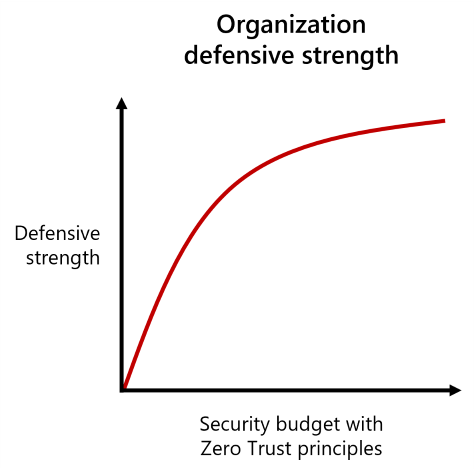

次の図表は、セキュリティ防御予算とゼロ トラスト原則と防御力の間の定性的な関係を示しています。

防御力は、ゼロ トラスト原則に基づいて基本的なセキュリティ衛生を実装して実践すると、急速に増加する可能性があります。 早期の利益を超えて、より高度なセキュリティ対策を実装することで、防御力が向上します。 防御力が高いほど、より高いレベルの攻撃者に対する保護が提供されます。

次の図表は、防御力と、攻撃者のコストと ROI の影響との間の定性的な関係を示しています。

防御力が高まるにつれて、攻撃者のコストが増加し、攻撃作業の ROI が低下します。

攻撃者の ROI モデルは、リーダーが絶対数の少ない点を理解するのに役立ちます。 セキュリティ態勢は、完璧または不可解とは見なされません。 ただし、組織が戦略的になり、予算とリソースに優先順位を付ける機会は多数あります。 ビジネス リーダーのチームが連携して組織を保護することは、追加のインセンティブです。

セキュリティ態勢の結果を特定する

ビジネスの連携を獲得し、戦略的な優先順位を特定するために協力した後は、必ず具体的な結果を特定してください。 これらは、優先順位付けと計画をさらに進める上で役立ちます。

次のテーブルに、セキュリティ態勢を迅速に最新化するための一般的なターゲットの結果を示します。

| 目標 | 成果 |

|---|---|

| セキュリティの成果 | 組織は、ビジネスとテクノロジの成果を制限することなく、攻撃者を阻止するのに十分なセキュリティ摩擦を高めたいと考えています。 |

| ガバナンス | 会社の資産、データ、アプリは、アーキテクチャ パターンに準拠し、コンプライアンスを強化しながらセキュリティ保護する必要があります。 |

| 防止 | アクセス制御と資産保護は、すべての物理資産とデジタル資産を含む統合セキュリティ ツールチェーンと連携しています。 |

| 表示範囲 | 組織のリスクとセキュリティの状態は測定可能で、複数の対象ユーザーの種類に対して表示される必要があります。 予測可能なセキュリティの結果は、予測可能な支出の結果につながる必要があります。 |

| 回答 | SecOps の役割と責任は、組織全体、リーダーシップ、および運用ビジネス機能全体で定義および実装されます。 ツールとプロセスは、セキュリティ運用とセキュリティの結果を関連付けます。 自動化により、迅速なインシデント検出が可能になり、手動による介入なしに実装が対応できるようになります。 |

セキュリティ態勢に関するドキュメントとレポート

最後に、Microsoft スコアリング メカニズムやその他のダッシュボードなど、1 つ以上のメカニズムを使用して、セキュリティ態勢を継続的に報告することが重要です。 使用できるツールは多数あります。 このシナリオでは、組織に最も役立つレポートとツールを特定します。 また、組織に適したセキュリティ態勢を文書化する方法も開発されます。

計画フェーズ

導入計画により、ゼロ トラスト戦略の高い目標は実行可能な計画に変わります。 共同するチームは導入計画を使用して、技術的な取り組みを指導しながら組織のビジネス戦略に合わせることができます。

セキュリティ態勢を迅速に最新化するには、進捗状況と状態を測定して報告する方法を採用するなど、成熟度を構築するための段階的なアプローチを取る必要があります。

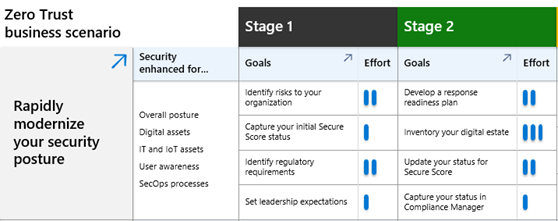

多くの組織では、これらの技術的なアクティビティに対して、次のグラフにまとめられた 4 段階のアプローチを取ることができます。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| 組織に対するリスクを特定する セキュリティ態勢のギャップを特定する 最初のセキュア スコアの状態をキャプチャする 規制要件を特定する リーダーシップの期待を設定する |

対応準備計画を作成する デジタル資産のインベントリをする 基本的な衛生プラクティスを実装する セキュリティ スコアの状態を更新する コンプライアンス マネージャーで状態をキャプチャする |

対象ユーザーに適したダッシュボードを使用してセキュリティ態勢を視覚化する Microsoft Defender for Cloud Apps を使用してシャドウ IT を文書化および管理する システムの修正プログラムの適用と更新の方法論を開発する |

ユーザーを継続的に教育する 組織の SecOps 機能を進化させる 引き続きリスクを管理する |

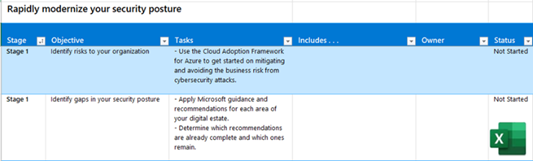

このステージング アプローチが組織に対して有効な場合は、次のアイテムを使用できます。

このダウンロード可能な PowerPoint スライド デッキ。ビジネス リーダーやその他の利害関係者に向けて、これらのステージと目的内を進行する状況を表示および追跡します。 このビジネス シナリオのスライドを次に示します。

この Excel ブック。所有者を割り当て、これらのステージ、目的、タスクの進行状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

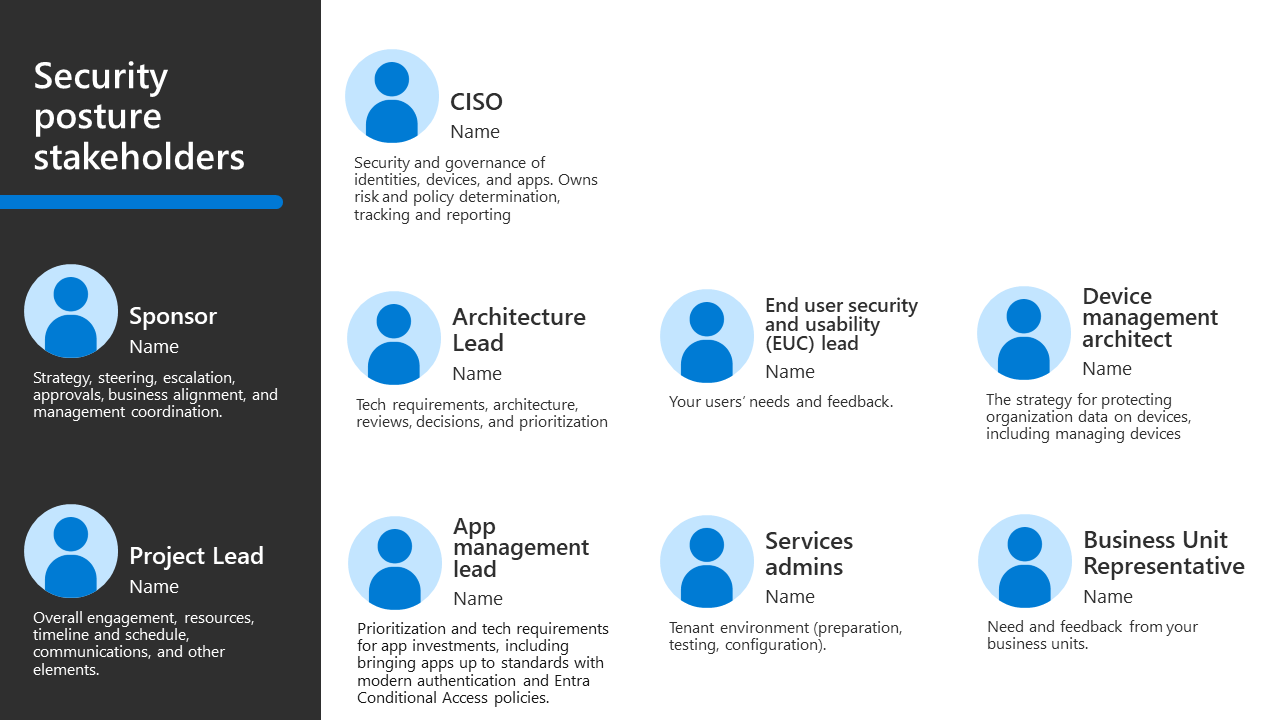

利害関係者チーム

このビジネス シナリオの利害関係者チームには、セキュリティ態勢に投資している、次の役割と責任を担っている可能性が高い組織全体のリーダーが含まれます。

| 関係者 | ロールと責任 |

|---|---|

| スポンサー | 戦略、ステアリング、エスカレーション、アプローチ、ビジネスアラインメント、調整の管理。 |

| プロジェクト リード | 全体的なエンゲージメント、リソース、タイムラインとスケジュール、コミュニケーション、その他の要素。 |

| CISO | ID、デバイス、アプリのセキュリティとガバナンス。 リスクとポリシーの決定、追跡、およびレポートを所有します。 |

| アーキテクチャ リーダー | 技術的な要件、アーキテクチャ、レビュー、決定、優先順位付け。 |

| エンド ユーザーのセキュリティと使いやすさ (EUC) リード | ユーザーのニーズとフィードバック。 |

| デバイス管理アーキテクト | デバイスの管理など、デバイス上の組織データを保護するための戦略。 |

| アプリ管理リード | 最新の認証と Microsoft Entra 条件付きアクセス ポリシーを使用してアプリを標準に引き上げるなど、アプリへの投資に関する優先順位付けと技術要件。 |

| サービス管理者 | テナント環境 (準備、テスト、構成)。 |

| 部署の担当者 | ビジネス ユニットからのニーズとフィードバック。 |

この導入コンテンツのリソースの PowerPoint スライド デッキには、自分の組織用にカスタマイズできる利害関係者ビューを含む次のスライドが含まれています。

技術計画とスキルの準備

Microsoft では、セキュリティ態勢を迅速に最新化するのに役立つリソースを提供しています。 次のセクションでは、前に定義した 4 つのステージの特定のタスクのリソースについて説明します。

ステージ 1

ステージ 1 では、現在のセキュリティ態勢を理解し始めます。 リーダーシップ チームと組織全体で会話を開始して、ゼロ トラストとは何か、またそれがビジネス戦略と目標にどのように適合しているかを学習します。

| ステージ 1 の目標 | リソース |

|---|---|

| 組織に対するリスクを特定する | 企業環境全体にセキュリティを実装する このスタートガイドでは、サイバーセキュリティ攻撃によるビジネス リスクを軽減または回避するための主要なステップの概要を説明します。 このガイドに従うことで、クラウドでの重要なセキュリティ プラクティスを迅速に確立し、セキュリティをクラウド導入プロセスに組み込むことができます。 また、この記事の前のリソースも参照してください。

|

| セキュリティ態勢のギャップを特定する | ゼロ トラストのコンセプトと展開目標 この一連の記事では、領域別の推奨事項 (ID やエンドポイントなど) が提供されます。 これらの記事を使用して、既に完了している推奨事項の数と残りの数を評価できます。 また、他のビジネス シナリオ の計画リソースには、この作業を行うための推奨リソースが含まれています。 |

| 最初のセキュア スコアの状態をキャプチャする | Microsoft セキュア スコアを使用してセキュリティ態勢を評価する 最初のセキュア スコアを理解することで、定量化可能なセキュリティ目標を設定し、時間の経過に伴う進行状況を測定できます。 また、体制の下向きの傾向を認識し、より最新の機能展開の正当な理由を促進することもできます。 |

| 規制要件を特定する | コンプライアンス チームに問い合わせて、組織が適用される規制について確認してください。 規制とガバナンスのフレームワークと、セキュリティで保護されたコンプライアンスの状態を達成するために満たす必要がある監査結果または特定のコントロールを一覧表示します。 Microsoft Purview コンプライアンス マネージャーを見て、組織が特定の要件に対する進行状況の追跡を開始したかどうかを確認します。 最も一般的に必要な標準の一部と、コンプライアンスのために Microsoft Entra ID を構成する方法については 、標準ドキュメント ライブラリを参照してください。 |

| リーダーシップの期待を設定する | 概要記事をリソースとして使用して、ゼロ トラストでリーダーシップ チームとの会話を容易にします。 セキュリティをビジネス上不可欠なものとして組み込み、リーダーシップの役割に固有のゼロ トラストを定義します。 [ビジネス シナリオ] セクションの進行状況スライドを使用して作業を表示し、ビジネス リーダーやその他の利害関係者の高レベルで進捗状況を追跡します。 |

ステージ 2

ステージ 2 では、次のような現在のセキュリティ態勢が引き続き詳しく説明されます。

- 対応準備計画の作成

- デジタル資産のインベントリを作成する

- 基本的な検疫の実装

対応準備計画を作成する

ゼロ トラスト侵害を想定し、実行時間の長い攻撃が環境に与える影響を考慮し、インシデントから迅速に復旧できます。 攻撃に対する期待は、検出、対応、回復のための運用準備につながる必要があります。

このステージでは、一般的な種類の攻撃に対する対応準備計画を作成します。 このプランには、ユーザー、顧客に対応する方法や、必要に応じて一般ユーザーと通信する方法が含まれます。

次のシナリオごとに、アクセスの損失に対する現在の応答を文書化するテーブルトップ演習を検討します。

- 認証: Microsoft Entra ID または オンプレミスの Active Directory Domain Services (AD DS)

- 生産性: テナントロックアウト

- データ損失: データの悪意のある削除または暗号化、ランダムなシナリオ

- データ漏洩: 産業または国家のスパイ活動のためのデータの流出、WikiLeaks

- サービス拒否: 基幹業務 (LOB) またはデータ (構造化データやデータ レイクなど)

人事、マーケティング、関連するビジネス グループなど、影響を受けるすべてのロールの代表者を必ず含めるようにしてください。

それぞれのシナリオでは、

- パブリック通信と内部通信の両方の通信戦略を検討します。 計画により、政府や業界の規制に従って責任を持って通信できるようにする必要があります。 また、応答によって、攻撃者と誤って共有する可能性のある情報の量を減らす必要があります。

- IT チームとビジネス チームに対応するための準備状態の内部状態を評価します。また、Microsoft の検出と対応チーム (DART) などの外部対応チームや別の侵害パートナーが、運用の準備性/サイバー回復性を高めるか、内部チームが圧倒された場合にインシデントに対応する必要がある場合。

この演習は、一般的な攻撃に対する準備計画を策定するだけでなく、軽減策の実装作業に対する組織全体のサポートと投資を得るのにも役立ちます。

デジタル資産のインベントリをする

侵害の準備を計画するときは、物理的およびデジタル資産の状態を理解する必要があります。 このステージの最初の目標は、インベントリを取得することです。 その他のビジネス シナリオには、シナリオの影響を受ける資産のインベントリの取得が含まれます。 これらのインベントリと項目の状態は、セキュリティ態勢の一部になります。

このビジネス シナリオでは、すべての物理資産、デジタル資産、サービス、LOB アプリケーションの一覧を作成することをおすすめします。 物理資産には、エンドポイント (携帯電話、PC、ノート PC)、およびサーバー (物理またはバーチャル) が含まれます。 デジタル資産の例としては、Exchange Online の電子メールや保持データ、SharePoint Online のファイルとレコード、SQL PaaS サービス、データ レイク、オンプレミスのファイル サーバー内のファイル、Azure ファイル共有などがあります。 Microsoft Defender for Cloud などの Cloud Access Security Broker (CASB) サービスを使用して、シャドウ IT データの場所など、ユーザーが使用するサービスを公開することを検討してください。

インベントリに含めるデジタル資産を次に示します。

- ID

- デバイス

- データ

- アプリ

- インフラストラクチャ

- ネットワーク

この段階では、資産とその状態の詳細な一覧を作成できない場合があります。 場合によっては、このインベントリは、Microsoft Intune や Defender for Cloud Apps などのツールをインストールすることに依存します。 プロセスを開始するだけでいいです。 他のビジネス シナリオを実行すると、これらのインベントリがより完全になります。

理想的には、次の操作を実行できます。

- コンテンツの機密性と重要度によってデジタル資産を評価します。 これらの資産の場所がわからない場合は、Microsoft Purview を使用して重要なデータを検出することを検討してください。

- すべての資産について、デジタル資産に存在する脆弱性のリストを更新しておきます。

次のゼロ トラストアーキテクチャ図は、これらの資産の相互関係を示しています。

基本的な衛生を実装する

この段階には、基本的な衛生プラクティスの実装も含まれます。 Microsoft Digital Defense Report (2022) によると、「国家攻撃者は技術的に洗練され、さまざまな戦術を採用できますが、攻撃は、多くの場合、良好なサイバー検疫によって軽減できます。」このレポートでは、「攻撃の 98% は、基本的なサイバー検疫対策を講じることで阻止できる」と推定しています。

| ステージ 2 の目標 | リソース |

|---|---|

| 対応準備計画を作成する | サイバー攻撃は避けられません。 あなたの会社は準備できていますか? (ハーバード ビジネス レビュー) |

| デジタル資産のインベントリをする | IT 資産のインベントリとドキュメントを管理する方法 (LinkedIn の記事)。 情報システム監査制御協会 (ISACA) による IT 資産評価、リスク評価および制御実装モデル には、資産を測定および分類する方法の例が含まれています。 |

| 基本的な衛生プラクティスを実装する | 成功を測定する方法など、組織の基本的な衛生プラクティスを文書化します。 衛生プラクティスは、オンライン侵害を軽減するためのルーチンとして実践するサイバーセキュリティプラクティスです。 これらのプラクティスの多くは、他のビジネス シナリオのステージ 1 に含まれています。 一部は後のステージに含まれています。 より良いサイバー衛生を持つ方法 |

| セキュリティ スコアの状態を更新する | ビジネス シナリオ全体で推奨事項を確認する際に、セキュリティ スコアの状態を更新します。 スコアは、組織全体で伝達できる進行状況と成功の尺度です。 Microsoft セキュア スコアを使用してセキュリティ態勢を評価する |

| コンプライアンス マネージャーで状態をキャプチャする | Microsoft Purview コンプライアンス マネージャーを使用して規制コンプライアンス作業の追跡を開始した場合は、定期的にチェックして状態を更新しましょう。 セキュリティ スコアと同様に、これは進行状況と成功の尺度であり、セキュリティ態勢の一部として含めることができます。 |

ステージ 3

セキュリティ態勢では、可視性を作成するためにインストルメンテーションが必要です。 簡略化のために、ツールとメソッドを可能な限り少数のビューまたはダッシュボードに統合する必要があります。 このステージの最初の目標は、対象ユーザーに適したダッシュボードを使用してセキュリティ態勢を視覚化することです。

侵害を想定するには、継続的な監視を実装してインストルメント化することで、侵害の準備を探し、インストルメント化する必要があります。 このステップでは、この機能を実現するポータルまたはビューの数を文書化して確認しています。 この内部ドキュメントには、手動でコンパイルするレポートや、セキュリティ スコア、コンプライアンス マネージャー、Microsoft Defender XDR、Microsoft Defender for Cloud、Microsoft Sentinel などのセキュリティ ツールからのレポートが含まれる場合があります。

次に例を示します。

- リスク、侵害の準備、および現在のインシデントのエグゼクティブ概要ビュー。

- IT および OT セキュリティ資産の CISO 概要ビュー。

- セキュリティ アナリストは、インシデントに対応するためのビューを表示します。

- 規制の要求と実行時間の長い脅威ハンティングに準拠するためのセキュリティ情報とイベント管理 (SIEM) とセキュリティ オーケストレーション、自動化、対応 (SOAR) に関する履歴ビュー。

ロール固有のビューを作成して維持することで、エグゼクティブ リーダーからインシデント レスポンダーまで、セキュリティ管理の負担を共有している利害関係者とのセキュリティ態勢の状態に関する透明性が生まれます。

ステージ 3 には、シャドウ IT の管理と衛生領域の修正プログラムの適用も含まれます。

| ステージ 3 の目標 | リソース |

|---|---|

| 対象ユーザーに適したダッシュボードを使用してセキュリティ態勢を視覚化する | 概要記事 の追跡の進行状況セクションでは、いくつかの例を示します。 追加のセキュリティ機能を展開して構成するときは、組織にとって価値のある対象ユーザースコープのビューを追加してください。 例として、Microsoft Sentinel を使用してゼロ トラスト (TIC 3.0) セキュリティ アーキテクチャを監視するをご参照ください。 |

| Defender for Cloud Apps を使用してシャドウ IT を文書化および管理する | これは、Defender for Cloud Apps を展開している場合に、この段階で成熟できる衛生領域です。 ゼロ トラスト 用 SaaS アプリを Microsoft 365 と統合するを参照してください。 |

| システムの修正プログラムの適用と更新を定期的かつ時間の感度で行う手法を開発する | このビジネス シナリオ内のこのタスクは、システムにパッチを適用して更新する方法ではありません。 むしろ、デジタル資産のさまざまなコンポーネントの修正プログラムの適用と更新が、説明責任、可視性、影響を受けるすべての個人に対する良好なコミュニケーションを使用して定期的に行われるようにするための方法論を開発することです。 可能な場合は、これを自動化する機会を探してください。 IT システムにパッチを適用して更新するためのベスト プラクティスは何ですか? (LinkedIn の記事) パッチを適用すれば完璧ですか? (Infosecurity Magazine) |

ステージ 4

ステージ 4 の目標は、攻撃を防ぎ、対応する組織の能力を成熟させることです。

| ステージ 4 の目標 | リソース |

|---|---|

| ユーザーを継続的に教育する | Microsoft のお客様がユーザー トレーニングを迅速、簡単、効果的に展開できるように、Terranova Security と連携して開発された Microsoft Cybersecurity Awareness Kit を使用します。 Microsoft Defender ポータルの攻撃シミュレーション トレーニングを使って、組織における現実的な攻撃のシナリオを実行できます。 このような模擬攻撃は、脆弱なユーザーを特定し、見つけるのに役立ちます。 攻撃シミュレーション トレーニングの使用を開始するをご参照ください。 また、Microsoft 365 のセキュリティに関するヒントのインフォグラフィックと、Microsoft Entra エンドユーザーロールアウトのテンプレートと資料も参照してください。 |

| 組織のセキュリティ運用機能を進化させる | Microsoft Defender XDR をセキュリティ運用に統合することで、Security Operations Center (SOC) チームを結成およびトレーニングするためのガイダンスが提供されます。これには、インシデントに対応するためのプロセスを開発したり、正式なものにしたりする方法などが含まれます。 特定の攻撃の種類に対応するためのインシデントとプレイブックに対応する方法のガイダンスについては、Microsoft セキュリティ運用ライブラリ を参照してください。 |

| 引き続きリスクを管理する | 組織が継続的にリスクを評価および管理するための体系的な方法を開発します。 テーブルトップ演習または ISO 標準を見直して、自分のいる場所と達成した内容を再調整します。 |

準備段階

このビジネス シナリオの準備フェーズは、他のビジネス シナリオとは少し異なります。 特定のセキュリティ機能や構成を評価、テスト、パイロットするのではなく、このシナリオの準備フェーズには、利害関係者チームを構築し、アジャイル アプローチを使用して各ステージと目標を実行する作業が含まれます。

たとえば、目標ごとに次の行動を取ります。

- 目的を達成するために必要なもの (必要なユーザーを含む) を評価します。

- 妥当なアプローチから始め、テストします。必要に応じて調整します。

- アプローチをパイロットし、学習内容に基づいて調整します。

次の表は、計画フェーズのステージ 1 の、組織に対するリスクを特定するという目標に対して、これがどのように機能するかを示す例です。

| 準備完了タスク | アクション |

|---|---|

| 評価 | リスクの評価に使用するリソースと、アクティビティに含める必要があるユーザーを決定します。 この評価には、卓上演習または ISO 標準の使用を含めることができます。 組織内のユーザーを決定します。 |

| テスト | 対象としているリソースを使用して、少数の関係者と共に推奨される演習を確認し、より充実した関係者チームに関与する準備状況を測定します。 |

| パイロット | 机上演習を使用している場合は、選択した参加者でシナリオの 1 つを試してみてください。 結果を確認し、他の演習に進む準備ができているかどうかを判断します。 ISO 標準を使用している場合は、標準の一部をターゲットにして評価をパイロットします。 |

このようなアジャイルアプローチを採用することで、方法論とプロセスを調整して最適化する機会を得ることができます。 また、やり続けることで自信もつきます。

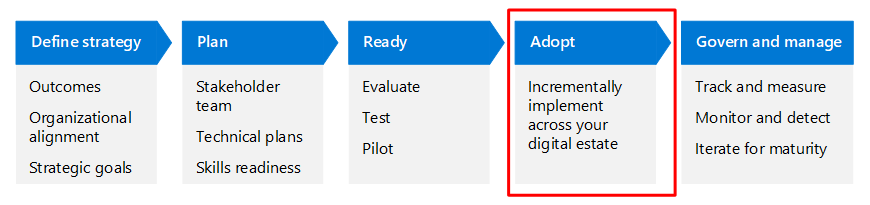

採用段階

導入フェーズでは、機能領域間で戦略とデプロイ計画を段階的に実装します。 このシナリオでは、4 つのステージ全体に設定された目標、または組織用にカスタマイズした目標とステージを達成する必要があります。

ただし、セキュリティ態勢の最新化には、他のビジネス シナリオ (または組織によって優先順位付け) で推奨される技術的目標の達成が含まれます。 これらはすべて、セキュリティ態勢に発生します。

このシナリオとその他のシナリオの導入フェーズに移行するときは、状態、進行状況、価値を必ず伝えます。

管理と運営

セキュリティ ガバナンスは一定のプロセスです。 このフェーズに移行したら、実装したゼロ トラスト アーキテクチャの各部分の結果を追跡して測定するように移行します。 監視と検出と共に、成熟度を反復する機会を特定します。

追跡と測定

このシナリオの記事では、状態の評価と進行状況の測定に使用できるさまざまなレポートとダッシュボードについて説明します。 最終的には、進行状況を表示し、新しい脆弱性が出現する可能性がある場所を特定するために使用できる一連のメトリックを開発したいと考えています。 さまざまなレポートとダッシュボードを使用して、組織にとって最も重要なメトリックを収集できます。

チームと組織のメトリック

次の表に、チームと組織のセキュリティ態勢を追跡するために使用できるいくつかのメトリックの例を示します。

| ビジネス イネーブルメント | セキュリティ態勢 | セキュリティ対応 | セキュリティの向上 |

|---|---|---|---|

| セキュリティ レビューの平均時間 | レビューされた新しいアプリの番号 | 平均復旧時間 (MTTR) | 開かれた最新化プロジェクトの数 |

| アプリケーション セキュリティ レビューの総日数 | セキュリティ スコアからのスコア | 平均確認時間 (MTTA) | 過去 60 日間に達成された最新化プロジェクト マイルストーンの総数 |

| マネージド デバイスの平均ブートとログイン時間 | 準拠したアプリの割合 | 重要システムの復旧に要する時間 | ワークフローから削除された反復的な手動ステップの数 |

| ユーザー ワークフローにおけるセキュリティ中断の数 | 要件の 100% を満たす特権アカウントの数 | 重大度が高いインシデントの数 | 内外部インシデントから学んだ教訓の数 |

| 価値の低いセキュリティ アクティビティに費やされた IT ヘルプデスク時間の割合 | 要件を 100% 満たすアカウントの数 | インシデントの増加率 (全体) |

製品内ダッシュボードとレポート

Microsoft は、この導入ガイダンスで使用するように設計された PowerPoint および Excel ベースの追跡ツールに加えて、技術的な実装に向けた進行状況を追跡するための製品内エクスペリエンスを提供しています。

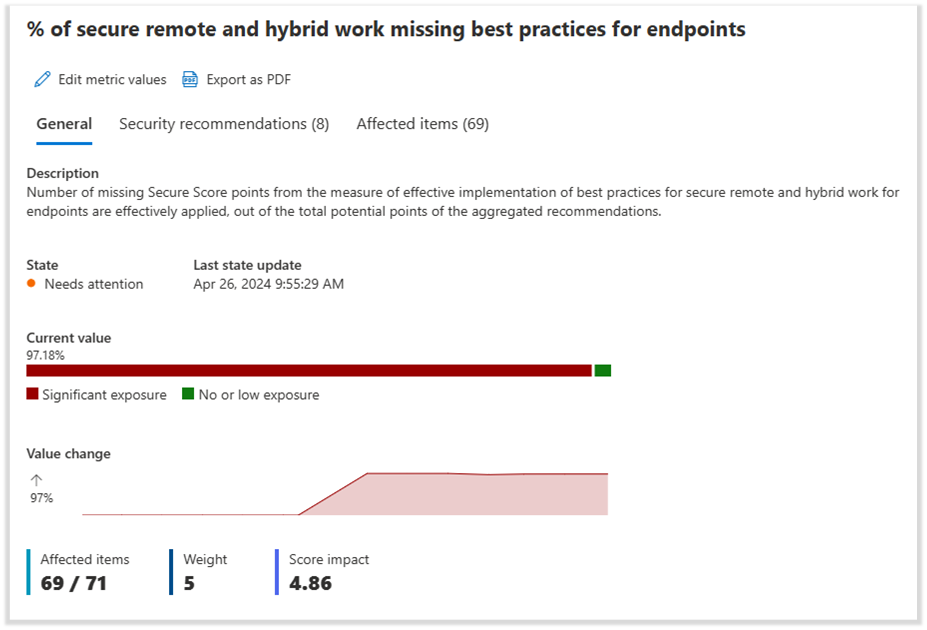

Microsoft セキュリティ露出管理は、会社の資産とワークロード全体のセキュリティ体制に関する統合ビューを提供するセキュリティ ソリューションです。 このツール内のセキュリティ イニシアチブは、セキュリティ リスクの特定の領域での準備状況と成熟度を評価するのに役立ちます。 セキュリティ イニシアチブは、特定のリスクまたはドメイン関連の目標に向けてセキュリティ プログラムを管理するためのプロアクティブなアプローチを採用しています。

ゼロトラスト セキュリティの実装に向けた組織の進行状況を追跡するには、ゼロトラスト イニシアチブを使用します。 このイニシアチブはこの Microsoft ゼロトラスト導入フレームワークと連携しており、ビジネス シナリオに対応するメトリックを使用して進行状況を追跡できます。 これらのメトリックによって、優先順位付けされた実行可能な推奨事項全体のリソースの適用範囲を把握できるため、セキュリティ チームが組織を保護するのに役立ちます。 このイニシアチブでは、ゼロ トラストの進行状況に関してリアルタイムのデータも提供され、そのデータを関係者と共有することができます。

各メトリックには、チームが現在の状態を理解するのに役立つ分析情報が含まれており、チームに推奨事項の詳細を提供し、影響を受ける資産を特定し、全体的なゼロトラストの成熟度に対する影響を測定します。

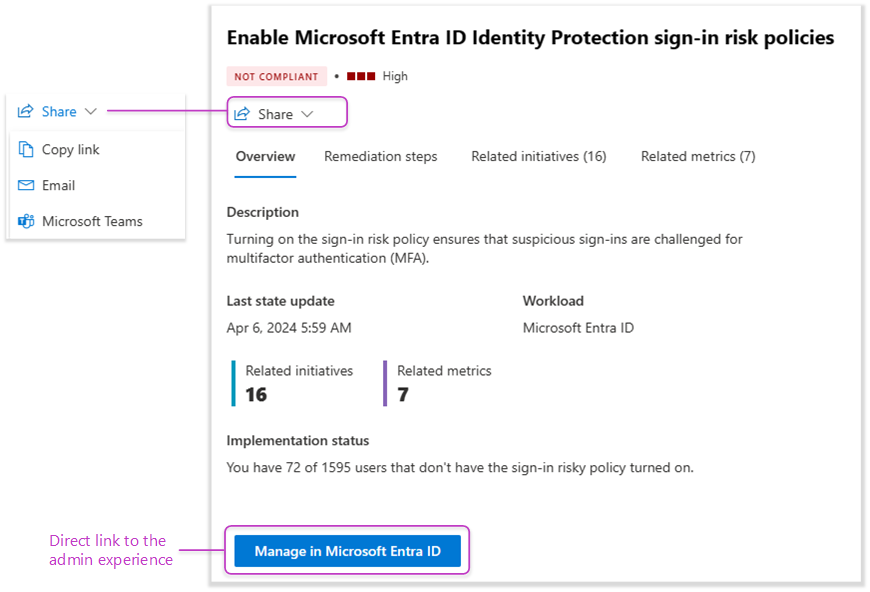

ゼロトラストの導入は、変更に優先順位を付けて全体的なゼロ トラストの成熟度を向上するために、セキュリティ チームと IT 運用チームの両方が連携し、協力して取り組むチーム ゲームです。 メトリックおよびタスク レベルで、適切なチームや所有者と推奨事項を共有できます。 その後、所有者は、それぞれのセキュリティ制御の管理エクスペリエンスに直接リンクして、推奨事項を構成してデプロイすることができます。

このゼロ トラスト導入フレームワークにより、リスクベースのアプローチや防御戦略の採用が促進されます。 これらのアプローチのいずれかを使用すると、ランサムウェア保護や特定の脅威イニシアチブなど、露出管理ツール内の他のセキュリティ イニシアチブを対象にして、ゼロ トラスト イニシアチブでゼロ トラストの成熟度が達成されるまでの作業を確認できます。

ゼロ トラスト イニシアチブは、このゼロ トラスト導入フレームワークと共に使用できます。 このイニシアチブ内のメトリックとタスクは、ゼロ トラストのビジネス シナリオ別に編成されています。

監視と検出

各ビジネス シナリオを進める際に、環境と侵害に対する変更を監視および検出する方法を確立します。 監視と検出の機能の多くは、Microsoft Defender XDR 製品や Microsoft Sentinel などの XDR (Extended Detection and Response) ツールを通じて提供されます。 これらは、侵害によるビジネス上の損害を防止または軽減するビジネス シナリオで実装されます。

成熟を得るための処理

ゼロ トラストの実装は、体験の旅です。 エンタープライズ規模の組織では、完全に実装するには何年もかかる場合があります。 この時点で、攻撃者は引き続き技術を進化させ続けています。 メトリックを監視および検出機能と共に使用して、ゼロ トラスト環境の側面を反復処理して成熟させる必要がある場所を特定することが重要です。 さらに、成功を測定し、進行状況、状態、価値を伝える方法を評価し、進化させ続けます。

次のステップ

- ゼロ トラスト採用フレームワークの概要

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 侵害によるビジネス上の損害を防止または軽減する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender ポータルの [インベントリ] タブの例を示すスクリーンショット。](../media/adoption-guide/exposure-management-zero-trust-initiative-screen-1.png)