ゼロトラストでリモートおよびハイブリッドワークを安全にする

この記事では、ゼロ トラスト導入ガイダンスの一環として、リモートとハイブリッドの作業をセキュリティで保護するビジネス シナリオについて説明します。 ビジネス データとインフラストラクチャのセキュリティ保護は、個別のビジネス シナリオのトピックであり、このガイダンスには含まれていないことに注意してください。

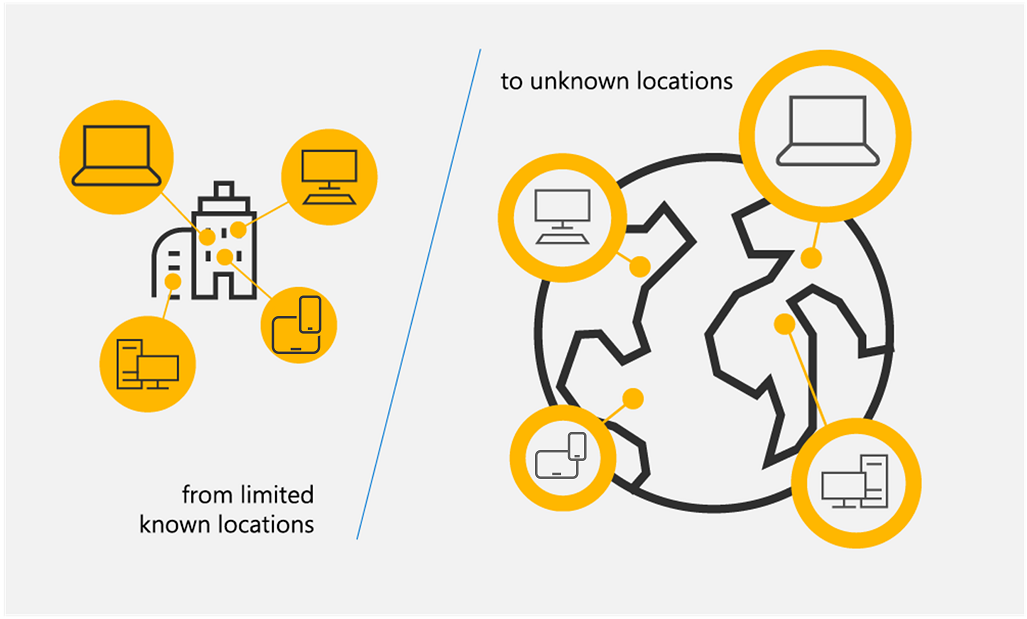

ハイブリッドワークスタイルへの移行により、組織は急速に適応する必要があります。 リモート従業員は、個人のデバイスの使用、クラウド サービスによる共同作業、企業ネットワーク境界外でのデータの共有など、あらゆる方法で作業を行います。 ハイブリッド従業員は、企業と家庭の両方のネットワークで作業し、ビジネスと個人のデバイスを切り替えます。

従業員のホーム ネットワークが企業ネットワーク境界を拡大し、さまざまなデバイスがそのネットワークに参加するにつれて、攻撃ベクトルが進化する一方で、セキュリティ上の脅威が増大し、高度化しています。

| ネットワーク制御による従来の保護 | ゼロ トラストによる最新の保護 |

|---|---|

| 従来の保護では、ネットワーク ファイアウォールとバーチャルプライベート ネットワーク (VPN) を使用して、企業リソースを分離および制限します。 従業員はオフィスに物理的に「バッジイン」し、ユーザー アカウントとパスワードを使用してデバイスでサインインします。 既定では、ユーザー アカウントとデバイスの両方が信頼されます。 |

ゼロ トラスト モデルは、ポリシー、プロセス、テクノロジを組み合わせて、ユーザーがネットワークにアクセスする場所に関係なく、クラウドからエッジへの信頼を確立します。 ゼロ トラスト モデルでは、ユーザー ID またはデバイスがネットワーク上でセキュリティで保護されていることを前提としません。 このアプローチでは、ユーザー ID とデバイスを検証し、オフィス、自宅、およびデバイス間でネットワーク、データ、およびアプリケーションのセキュリティを継続的に監視しながら検証する必要があります。 |

以下の図は、左側の従来の保護(限定された既知の場所から)から右側のゼロトラストによる現代の保護(未知の場所へ)への移行を示しており、ユーザーやデバイスの位置に関係なく保護が適用されます。

この記事のガイダンスでは、リモートとハイブリッドの作業をセキュリティで保護するための戦略を開始して実装する方法について説明します。

ビジネス リーダーがリモートとハイブリッドの作業をセキュリティで保護する方法について考える方法

技術的な作業を開始する前に、リモートとハイブリッドの作業のセキュリティ保護に投資するためのさまざまな動機を理解することが重要です。これらの動機は、成功のための戦略、目標、および対策を通知するのに役立ちます。

次の表は、組織全体のビジネス リーダーがリモートおよびハイブリッド作業のセキュリティ保護に投資する必要がある理由を示しています。

| ロール | リモートとハイブリッドの作業をセキュリティで保護することが重要な理由 |

|---|---|

| 最高経営責任者 (CEO) | ビジネスは、従業員の所在地に関係なく、戦略的な目標と目標を達成する権限を与える必要があります。 ビジネスの機敏性やビジネスの遂行が制限されるべきではありません。 サイバー攻撃が成功した場合のコストは、セキュリティ対策を実装する代償をはるかに上回る可能性があります。 多くの場合、サイバー保険の要件や基準または地域の規制への準拠が必要です。 |

| 最高マーケティング責任者 (CMO) | 社内外の両方でビジネスがどのように認知されるかが、デバイスや状況によって制限されるべきではありません。 従業員の幸福は、自宅やオフィスで働く選択によって強化された優先度の高いサービスです。 攻撃が成功すると、一般の知識になり、ブランド価値を損なう可能性があります。 |

| 最高情報責任者 (CIO) | モバイルとハイブリッドの従業員が使用するアプリケーションは、会社のデータをセキュリティで保護しながらアクセスできる必要があります。 セキュリティは測定可能な結果であり、IT 戦略と一致している必要があります。 ユーザー エクスペリエンスと生産性は重要です。 |

| 最高情報セキュリティ責任者(CISO) | リモートまたはハイブリッドの作業環境では、セキュリティ侵害の対象領域が大きくなります。 環境が拡大するにつれて、組織は引き続きセキュリティとデータ保護の要件、標準、および規制に準拠する必要があります。 |

| 最高技術責任者 (CTO) | ビジネス イノベーションをサポートするために使用されるテクノロジとプロセスを保護する必要があります。 SecOps と DevSecOps のプラクティスにより、攻撃の影響を軽減できます。 リモート作業とクラウド サービスの安全な導入の両方を容易にする無料のテクノロジを採用する必要があります。 |

| 最高執行責任者 (COO) | 従業員がモバイルになり、固定オフィスの場所を使用する頻度が低くなるにつれて、ビジネス資産をセキュリティで保護し、ビジネス リスクを管理する必要があります。 日々のビジネス生産に関する CEO の説明責任により、攻撃による運用やサプライ チェーンへの干渉が収益に影響を与えます。 |

| 最高財務責任者(CFO) | 支出の優先順位は、固定モデルからアジャイル モデルに移行しています。 固定データセンターへの投資と建物は、クラウド アプリケーションと自宅から作業するユーザーに移行しています。 セキュリティ機能を実装するコストは、リスクとコストの分析とバランスを取る必要があります。 |

ビジネス リーダーの動機に加えて、多くの従業員は柔軟性を期待し、どこからでも、いつでも、どのデバイスからでも作業したいと考えています。

Microsoft は、COVID-19 パンデミックの開始時にリモートおよびハイブリッド作業を採用した多くのエンタープライズ規模の組織の 1 つです。 Microsoft デジタル防衛レポート 2022 の 87 ページで、Microsoft は、このビジネスチャンスがリスクを生み出し、攻撃に対する回復性を高めるためにセキュリティ対策と組み合わせる必要があることを強調しています。

- サイバーセキュリティは、技術的な成功を実現する重要な鍵です。 イノベーションと生産性の向上は、最新の攻撃に対する組織の回復力を可能な限り高めるセキュリティ対策を導入することによってのみ実現できます。

- パンデミックは、Microsoft の従業員が働く場所を問わず保護するために、セキュリティプラクティスとテクノロジをピボットするよう私たちに挑戦してきました。 この 1 年、脅威アクターは、パンデミックとハイブリッド作業環境への移行中に公開された脆弱性を引き続き利用しています。

このレポートでは、基本的なセキュリティ衛生を使用することで、成功したサイバー攻撃の大部分を防ぐことができることを強調しています。

リモート作業とハイブリッド作業をセキュリティで保護するための導入サイクル

ゼロ トラストでリモートとハイブリッドの作業をセキュリティで保護するには、基本的なセキュリティ保護を展開すると同時に、高度な保護を提供します。 技術的には、この目標は、完全なエンドツーエンドのライフサイクル アプローチを含めて、組織のリソースへのすべてのアクセスに対するポリシーの実施と監視に関わっています。

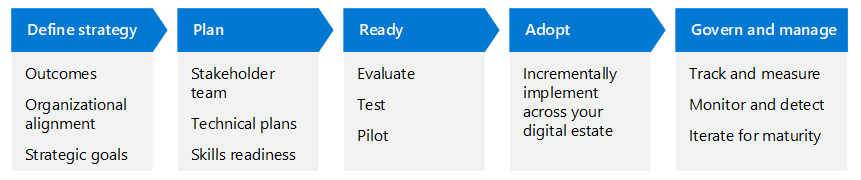

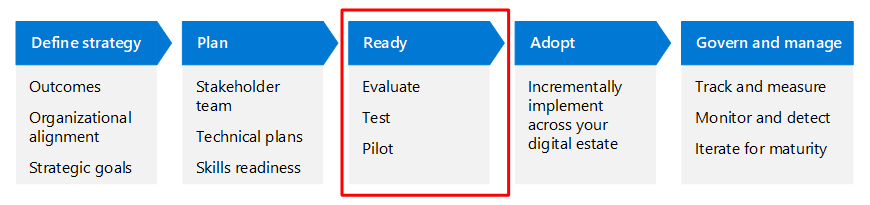

この記事では、Azure のクラウド導入フレームワークと同じライフサイクル フェーズ (戦略を定義、計画、準備、導入、管理するが、ゼロ トラストに適合) を使用して、このビジネス シナリオについて説明します。

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 成果 組織の配置 戦略的目標 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

ゼロトラスト導入サイクルについては、ゼロトラスト導入フレームワーク概要で詳細を読むことができます。

戦略の定義フェーズ

戦略の定義フェーズは、このシナリオの "理由" に対処するための取り組みを定義して形式化するために重要です。 このフェーズでは、ビジネス、IT、運用、および戦略的な観点を通じてシナリオを理解します。

セキュリティは段階的かつ反復的な取り組みであることを理解して、シナリオの成功を測定するための結果を定義します。

この記事は、多くの組織に関連する動機と成果を提案します。 これらのアドバイスは、あなたのニーズに応じて、あなたの組織の戦略を策定するために使用されます。

リモート作業とハイブリッド作業の動機をセキュリティで保護する

リモートとハイブリッドの作業をセキュリティで保護する動機は簡単ですが、組織のさまざまな部分で、この作業を行うためのインセンティブが異なります。 これらの動機の一部をまとめたものを、次のテーブルに示します。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | セキュリティ標準を下げ、データ アクセス リスクを管理することなく、いつでも、任意のデバイス上の任意の場所に情報へのアクセスを提供します。 |

| IT ニーズ | 人間と人間以外の ID の要件に対応し、VPN のニーズを排除し、企業と BYOD デバイスのリモート管理を準拠した方法で提供し、シームレスで肯定的なユーザー エクスペリエンスを提供する標準化された ID プラットフォーム。 |

| 操作上のニーズ | 標準化された方法で既存のセキュリティ ソリューションを導入します。 セキュリティで保護された ID を実装して維持するために必要な管理作業を減らします。 ID ガバナンスとは、ユーザーのオンボードとオフボード、適切なタイミングでのリソースへのアクセスの許可、および十分なアクセス権の提供を意味します。 また、不要になったときにアクセスを取り消すこともできます。 |

| 戦略的ニーズ | 強力なセキュリティ ソリューションを実装することで、サイバー攻撃に対する投資収益率を段階的に削減します。 ゼロ トラストは、侵害の原則を前提としており、爆発半径、攻撃面を最小限に抑え、侵害からの回復時間を短縮するための計画を立てることができます。 |

リモートとハイブリッドの作業シナリオの結果をセキュリティで保護する

生産性を高めるためには、ユーザーが次の機能を使用できる必要があります。

- ID を確認するためのユーザー アカウントの資格情報。

- PC、タブレット、電話などのエンドポイント (デバイス)。

- 提供したアプリケーション。

- ジョブを実行するために必要なデータ。

- ユーザーとそのデバイスがオンプレミスかインターネットかに関係なく、デバイスとアプリケーション間でトラフィックが流れるネットワーク。

これらの各要素は攻撃者のターゲットであり、ゼロ トラストの「信頼しない、常に検証」の原則で保護する必要があります。

次のテーブルは、セキュリティで保護されたリモートおよびハイブリッド作業シナリオの目標とその結果を示しています。

| 目標 | 成果 |

|---|---|

| 生産性 | 組織では、従業員の場所に基づいて従業員の機能を制限することなく、ユーザーとそのデバイスに生産性を安全に拡張することが期待されています。 |

| 安全なアクセス | 会社の知的財産と個人データを保護する安全な方法で、適切な従業員が会社のデータとアプリにアクセスする必要があります。 |

| エンド ユーザーのサポート | 組織がハイブリッドワークフォースのメンタリティを採用するにつれて、従業員はセキュリティで保護されたモバイルワークエクスペリエンスのために、より多くのアプリケーションとプラットフォームの機能を必要とします。 |

| セキュリティの強化 | 組織がモバイルワークフォースの要件に対応できるように、現在または提案されている作業ソリューションのセキュリティを強化する必要があります。 セキュリティ機能は、オンプレミスの従業員が達成できるレベル以上である必要があります。 |

| ITのエンパワーメント | IT チームは、ユーザーの摩擦を過度に高めることなく、従業員のユーザー エクスペリエンスをセキュリティで保護することから始まる職場を確保したいと考えています。 さらに、IT チームには、ガバナンスをサポートし、サイバー攻撃の検出と軽減を可能にするプロセスと可視性が必要です。 |

計画フェーズ

導入計画により、ゼロ トラスト戦略の高い目標は実行可能な計画に変わります。 共同するチームは導入計画を使用して、技術的な取り組みを指導しながら組織のビジネス戦略に合わせることができます。

ビジネス リーダーやチームと共に定義する動機と成果は、組織にとっての "理由" をサポートします。 これらは、戦略の北の星、または誘導ターゲットになります。 次に、動機と目標を達成するための技術的な計画が示されます。

以下の演習を使用して、組織のテクノロジ戦略の実施を計画するのに活用してください。 これらの演習では、優先順位付けされたタスクを記録することで、ゼロ トラスト導入の取り組みをサポートします。 このプロセスの最後には、クラウド導入戦略で定義されているメトリックと動機に対応するクラウド導入計画が出来上がります。

| 演習 | 説明 |

|---|---|

| デジタル資産 | ID、デバイス、アプリなど、デジタル資産のインベントリを取得します。 組織の動機やビジネス成果に合わせた想定に基づき、デジタル資産の優先順位を決めます。 |

| 最初の編成調整 | 組織を技術的な戦略と導入計画に合わせます。 戦略と計画は、組織の目標と、インベントリ内で識別した優先順位に基づいています。 |

| 技術スキル準備計画 | 組織内のスキルの準備不足に対処するための計画を作成します。 |

| クラウド導入計画 | スキル、デジタル資産、組織をまたいで変更を管理するクラウド導入計画を作成します。 |

リモートとハイブリッドの作業をセキュリティで保護するための技術的な導入には、ID、デバイス、アプリケーションにゼロ トラスト原則を確実に適用するための段階的なアプローチを採用する必要があります。

- 条件付きアクセスを使用した多要素認証 (MFA) は、環境にアクセスするすべてのユーザー ID に適用されます。

- デバイスはデバイス管理に登録され、正常性が監視されます。

- アプリケーションとそのデータにアクセスするには、ID、正常なデバイス、および適切なデータ アクセスを確認する必要があります。

多くの組織では、これらの展開目標に対して、次のグラフにまとめられた 4 段階のアプローチを取ることができます。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| 強力な認証ですべての ID を検証して保護する シングル サインオンのために SaaS アプリを Microsoft Entra ID と統合する 先進認証を使用するすべての新しいアプリケーション |

デバイスを Microsoft Entra ID に登録する ID とデバイス アクセス ポリシーゼロ トラスト開始点を実装する Microsoft Entra アプリケーション プロキシを使用したオンプレミス アプリのシングル サインオン |

デバイス管理ソリューションにデバイスを登録し、推奨されるセキュリティ保護を適用する 準拠し、信頼できるデバイスのみにデータへのアクセスを許可する |

デバイス構成のドリフトを監視する パスワードレス認証を実装する |

この段階的なアプローチが組織に対して有効な場合は、次のアイテムを使用することができます。

このダウンロード可能な PowerPoint スライド デッキ: ビジネス リーダーやその他の利害関係者に対して、これらのステージと目標の進捗状況を提示および報告します。 このビジネス シナリオのスライドを次に示します。

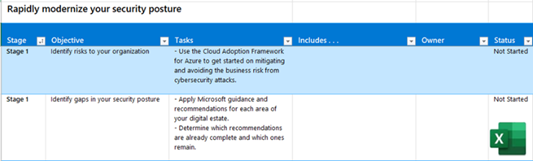

この Excel ブック: 所有者を割り当て、これらのステージ、目標、タスクの進捗状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

組織が特定のガバナンス リスク & コンプライアンス (GRC) またはセキュリティ オペレーション センター (SOC) 戦略に準拠している場合、技術的な作業にこれらの要件を満たす構成を組み込むことが極めて重要です。

組織を理解する

組織のニーズと構成は異なるものです。 多くのアプリケーションと高度に標準化されたセキュリティを備えた多国籍企業は、アジャイル スタートアップや中規模の組織とは異なる方法でセキュリティを実装します。

組織の規模と複雑さに関係なく、次のアクションが適用されます。

- ユーザー、エンドポイント、アプリ、データ、ネットワークのインベントリを作成して、セキュリティの状態を把握し、資産の変換に必要な作業レベルを見積もります。

- 優先順位に基づいて段階的な採用のための目標と計画を文書化します。 たとえば、ID と Microsoft 365 サービスをセキュリティで保護し、その後にエンドポイントを追加します。 次に、条件付きアクセスによって提供される最新の認証方法とセグメント化機能を使用して、アプリと SaaS サービスをセキュリティで保護します。

- 最小限の特権アクセスを使用する原則として、特権アクセス権を持つアカウントの数をインベントリし、可能な限り少ない数のアカウントに減らします。 特権アクセスを必要とするアカウントでは、Just-In-Time および just-enough-access (JIT/JEA) を使用して、永続的な管理特権を制限する必要があります。 侵害が発生した場合、侵害されたアカウントは制限され、爆発半径が最小限に抑えられます。 "緊急アクセス用管理者" アカウントを除き、高い特権を持つ役割 (SharePoint、Exchange、Teams などの生産性サービスのアプリケーション管理ロールを含む) に対しては、永続的な管理者アクセスを許可しないでください。

組織計画と整合性

セキュリティで保護されたアクセス手法の実装とガバナンスは、いくつかの重複する領域に影響し、通常は次の順序で実装されます。

- ID

- エンドポイントとデバイス

- アプリ

- ネットワーク

データの保護は、リモート作業とハイブリッド作業をセキュリティで保護するためにも重要です。 このトピックは、機密性の高いビジネス データの識別と保護に関する記事で詳しく説明されています。

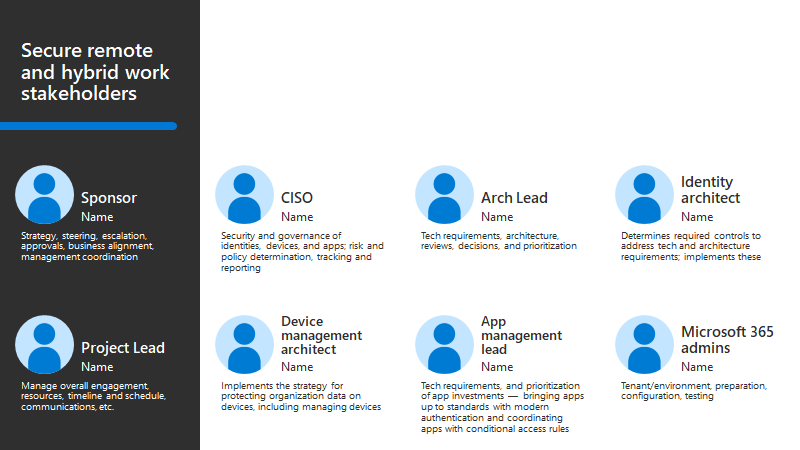

次のテーブルは、スポンサー プラン プログラムとプロジェクト管理階層を構築して結果を決定し、推進する際に推奨されるロールをまとめたものです。

| 面グラフ | プログラム リーダー | テクニカル オーナーの役割 |

|---|---|---|

| ID | CISO、CIO、または ID セキュリティのディレクター ID セキュリティまたは ID アーキテクトからのプログラム リーダー |

セキュリティ アーキテクト ID セキュリティまたは ID アーキテクト ID 管理者 セキュリティ ガバナンスまたは ID 管理 ユーザーエデュケーションチーム |

| エンドポイント | CISO、CIO、または ID セキュリティのディレクター Identity Security または IDENTITY Architect のプログラム リーダー |

セキュリティ アーキテクト ID セキュリティまたはインフラストラクチャ セキュリティ アーキテクト モバイルデバイス管理 (MDM) 管理者 セキュリティ ガバナンスまたは MDM 管理 ユーザーエデュケーションチーム |

| アプリ | CISO、CIO、またはアプリケーション セキュリティのディレクター アプリ管理からのプログラム リーダー |

ID アーキテクト 開発者アーキテクト ネットワーク アーキテクト クラウド ネットワーク アーキテクト セキュリティとガバナンス |

| ネットワーク | CISO、CIO、またはネットワーク セキュリティのディレクター ネットワーク リーダーシップのプログラム リーダー |

セキュリティ アーキテクト ネットワーク アーキテクト ネットワーク エンジニア ネットワーク実装者 ネットワーク ガバナンス |

この導入コンテンツのリソースの PowerPoint スライド デッキには、自分の組織用にカスタマイズできる利害関係者ビューを含む次のスライドが含まれています。

技術的な計画とスキルの準備

Microsoft には、この作業の優先順位付け、開始、デプロイの成熟に役立つリソースが用意されています。 この段階では、これらのリソースを計画アクティビティとして使用して、提案された変更の影響を理解し、実装計画を作成します。

これらのリソースには、自分の組織に推奨される開始点として使用できる規範的なガイダンスが含まれています。 優先順位と要件に基づいて推奨事項を調整します。

| リソース | 説明 |

|---|---|

迅速モダン化計画 (RaMP) チェックリスト: すべてのアクセス要求の信頼を明示的に検証する  |

この一連のチェックリストでは、各セキュリティ展開領域の技術的目標を優先順位に従って列挙し、それらを達成するために必要なステップを説明します。 また、各領域に関与する必要があるプロジェクト メンバーも一覧表示されます。 このリソースの使用は、迅速な勝利を識別するのに役立ちます。 |

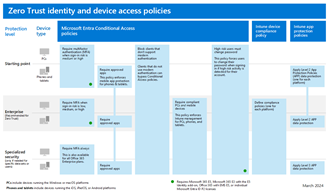

ゼロ トラスト ID とデバイスのアクセスの構成 |

このソリューション ガイドでは、一緒にテストされた一連の ID とデバイス アクセス ポリシー を推奨します。 次の情報が含まれます。

|

Intune を使用してデバイスを管理する  |

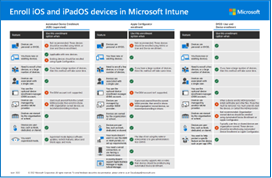

このソリューション ガイドでは、デバイスを管理に登録する必要のないアクションから、デバイスの完全な管理まで、デバイスを管理するフェーズについて説明します。 これらの推奨事項は、上記のリソースと調整されています。 |

Intune の登録オプション  PDF | Visio 更新 2022 年 6 月 |

このポスター セットでは、プラットフォームごとのデバイス登録オプションを簡単にスキャンして比較できます。 |

| MFA の展開プラン | このデプロイ ガイドでは、Microsoft Entra 多要素認証のロールアウトを計画して実装する方法について説明します。 |

これらのリソースに加えて、次のセクションでは、前に定義した 4 つのステージの特定のタスクのリソースについて説明します。

ステージ 1

| デプロイ目標 | リソース |

|---|---|

| 強力な認証ですべての ID を検証して保護する | Microsoft Entra ID で使用できる認証方法と検証方法 |

| シングル サインオンのために SaaS アプリを Microsoft Entra ID と統合する | SaaSアプリケーションをMicrosoft Entra IDとポリシーの範囲に追加 |

| 先進認証を使用する新しいアプリケーション | チェックリスト -ワークロードの ID をどのように管理していますか? |

ステージ 2

| デプロイ目標 | リソース |

|---|---|

| デバイスを Microsoft Entra ID に登録する | Microsoft Entra の登録デバイス Microsoft Entra 参加の実装を計画する |

| ゼロ トラスト ID とデバイス アクセス ポリシーを開始点保護レベルに導入する | ゼロ トラスト ID とデバイスのアクセスの構成に対する保護レベル |

| Microsoft Entra アプリケーション プロキシを使用したオンプレミス アプリのシングル サインオン | アプリケーション プロキシ アプリケーションに対するシングル サインオンを構成する方法 |

ステージ 3

| デプロイ目標 | リソース |

|---|---|

| デバイスを管理に登録し、推奨されるセキュリティ保護を適用する | Intune を使用したデバイスの管理の概要 ゼロ トラスト ID とデバイスのアクセスの構成 |

| 準拠し、信頼できるデバイスのみにデータへのアクセスを許可する | Intune を使用してデバイスのコンプライアンス ポリシーを設定する Intune で正常で規則に準拠しているデバイスを必須とする |

ステージ 4

| デプロイ目標 | リソース |

|---|---|

| デバイス構成のドリフトを監視する | Microsoft Intune でデバイス プロファイルを展開する デバイスのリスクとセキュリティ ベースラインへのコンプライアンスを監視する |

| パスワードレス認証を実装する | パスワードレス認証を使用してサインイン セキュリティを強化する |

クラウド導入計画

導入計画は、ゼロ トラストの導入を成功させるために不可欠な要件です。 ゼロ トラスト導入計画は、企業が従来のセキュリティ アプローチから、変更管理とガバナンスを含むより成熟した高度な戦略に移行するのに役立つ反復的なプロジェクト計画です。

ID、エンドポイント、アプリ、ネットワークは、この計画フェーズのスコープ内にあります。 これらのそれぞれには、既存の資産をセキュリティで保護する必要があり、大規模なオンボード プロセスの一環として新しいエンティティが到着するにつれて、セキュリティを新しいエンティティに拡張する見通しです。

セキュリティで保護されたリモートおよびハイブリッドの作業ソリューション計画では、組織にはセキュリティで保護する必要がある既存の ID があり、セキュリティ標準に準拠する新しい ID を作成する必要があることが考えられています。

導入計画には、組織をサポートするために何が必要かを理解するための新しい方法で作業するためのスタッフのトレーニングも含まれます。これには、次のものが含まれます。

- 新しい作業方法について管理者をトレーニングします。 特権アクセス方法は、永続的な管理者アクセスとは異なり、最初はユニバーサル受け入れに達するまで摩擦を引き上げることができます。

- ヘルプデスクと IT 担当者に、同じ特典実現メッセージを提供します。 セキュリティを強化すると、攻撃者の摩擦が発生し、安全に動作する利点によってバランスが取れます。 このメッセージが理解され、すべてのレベルで通信可能であることを確認します。

- ユーザー導入とトレーニング資料を作成します。 セキュリティは共同責任として広く採用されており、ビジネス目標に合わせたセキュリティ上の利点をユーザーに伝える必要があります。 セキュリティに対するユーザーの導入が、新しいテクノロジのユーザー導入と同じレベルに達成されていることを確認します。

クラウド導入フレームワークの詳細については、クラウド導入計画 を参照してください。

準備段階

このシナリオ (リモート作業とハイブリッド作業のセキュリティ保護) では、ID、デバイス、およびデータを使用するネットワークを介して評価およびセキュリティ保護を行います。 テクノロジは中断する可能性があるため、段階的なアプローチをお勧めします。小規模なプロジェクトから始めて、既存のライセンスを利用し、ユーザーへの影響を最小限に抑える迅速な勝利が提供されています。

まず、プランを構築してから、プランをテストします。 次に、新しい構成と機能を段階的にロールアウトします。 これにより、レッスンの学習中に計画を改善する機会が提供されます。 デプロイの範囲を広げる際は、必ず通信計画を策定し、変更を発表してください。

次の図では、小さなグループでプロジェクトを開始して変更を評価する推奨事項が示されています。 この小さなグループは、IT チームのメンバーまたは結果に投資されるパートナー チームにすることができます。 次に、より大きなグループで変更をパイロットします。 この図には完全な展開の第 3 段階が含まれていますが、これは多くの場合、組織全体がカバーされるまで展開の範囲を徐々に増やすことで実現されます。

たとえば、デバイスを登録する場合は、次のガイダンスをお勧めします。

| 展開ステージ | 説明 |

|---|---|

| 評価 | ステージ 1: テスト用に 50 個のエンドポイントを識別する |

| パイロット | ステージ 2: 運用環境で次の 50 から 100 個のエンドポイントを特定する |

| 完全配置 | ステージ 3: 残りのエンドポイントを大きな増分で登録する |

ID のセキュリティ保護は、まず、Microsoft Entra 条件付きアクセスを使用して MFA を採用し、アクセスをセグメント化することから始まります。 これらの機能は、明示的に検証する原則をサポートしますが、増分導入プロセスが必要です。 アプローチによっては、MFA 手法をロールアウトし、スイッチオン日の前にユーザーに伝える必要がある場合があります。特に、パスワードの使用のみに使用される既存の従業員の場合です。

このシナリオの計画中に、次の要素が考慮されました。

- MFA の手法によっては、FIDO2 やその他のトークンベースのアプローチを使用する場合と比較して、モバイル アプリケーションベースの MFA を使用するようにユーザーの購入を求める必要がある場合があります。 これは Windows Hello for Business にも適用されます。

- 条件付きアクセス ポリシーは、評価と意思決定の基準に関して複雑になる場合があります。 そのためには、条件付きアクセスをパイロット処理し、アプリとユーザーランドスケープ全体に段階的にロールアウトする必要があります。

- 条件付きアクセスでは、エンドポイントの相対的な正常性とパッチの状態、およびユーザーの場所が条件付きパラメーターとして考慮される場合があります。 アクセス条件としてアプリまたはサービスにアクセスするためにエンドポイントを修飾するためにエンドポイントを管理する必要がある場合は、エンドポイントを管理に登録する必要があります。

- 先進認証方法をサポートする最新のアプリは、MFA ベースの認証と条件付きアクセス ポリシーと簡単に統合できます。 アプリケーションの数とその認証方法を理解することは非常に重要です。

ゼロ トラストを構築するために保護のレイヤーを計画およびステージングするときは、Microsoft が提供するリソースを利用します。 リモート作業とハイブリッドの作業をセキュリティで保護するために、Microsoft は共通ゼロ トラスト ID とデバイス アクセス ポリシー セットを提供します。 これは、一緒に正常に動作することがテストされ、既知のポリシーのセットです。

3 つのレベルの保護のポリシーを次に示します。

このポリシー セットには、ユーザーへの影響を最小限に抑えた開始点の保護レベルが含まれています。 この一連のポリシーでは、デバイスを管理に登録する必要はありません。 準備ができたら、デバイスを登録したら、エンタープライズレベルを展開できます。これは、ゼロ トラストに推奨されます。

これらの保護レベルに加えて、次の方法でポリシーのスコープを段階的に増やすことができます。

- ポリシーのスコープを少数のユーザーに適用し、最初に含まれるユーザーのスコープを増やします。 ユーザーのセグメント化により、対象となるユーザーまたはデバイスのみが影響を受けるため、サービスの停止やユーザーの中断に対するリスク軽減が可能になります。

- まず、ポリシーのスコープに Microsoft 365 アプリとサービスを追加します。 その後、組織が使用する他の SaaS アプリを含める前に進みます。 準備ができたら、Azure または他のクラウド プロバイダーで構築したアプリをポリシーのスコープに含めます。

最後に、ユーザーを忘れないでください。 ユーザーの導入とコミュニケーションは、データセンター ベースのサービスから Microsoft 365 に移行する最初のユーザー導入の重要性と同様に、ID のセキュリティを実装する際に重要です。 セキュリティ サービスを実装する場合、単一フェーズのアプローチが成功することはめったにありません。 多くの場合、セキュリティ イニシアチブは、変更が中断され、十分に伝達およびテストされていない場合に、ユーザーの摩擦が増して失敗します。 ここで、セキュリティ イニシアチブのエグゼクティブ スポンサーシップが最適です。 エグゼクティブが展開段階の早い段階で導入してサポートを示す場合、ユーザーは簡単にフォローできます。

ユーザーの教育と導入に役立つよう、Microsoft では、ダウンロードできるエンドユーザーロールアウトテンプレートと資料を提供しています。 これらには、これらのブランドを変更する方法の手順と、ユーザーと共有するための推奨事項が含まれます。 以下https://aka.ms/entratemplatesを参照してください。

ビルドとテスト

チームを組み立て、推奨される技術リソースを確認し、プロジェクトとデプロイをステージングする計画を策定した後は、適切に文書化された計画が得られます。 計画を正式に採用する前に、テスト環境で構成をビルドしてテストしてください。

条件付きアクセス ポリシー セットなどの各技術領域は、テナント全体で機能を有効にすることでセキュリティで保護できます。 ただし、誤って構成されたポリシーは、大きな影響を及ぼす可能性があります。 たとえば、不適切に記述された条件付きアクセス ポリシーによって、すべての管理者がテナントからロックアウトされる可能性があります。

リスクを軽減するには、各機能を実装するテストまたは QA テナントをデプロイすることを検討してください。また、初めて展開することも検討してください。 テストまたは QA テナントは、現在のユーザー環境を合理的に代表し、QA 関数を実行して、有効な機能が認識され、セキュリティで保護されている機能をサポートしていることをテストするのに十分な精度を確保する必要があります。

RAMP チェックリストを使用して、進行状況を追跡できます。 計画と実装の両方のステップが一覧表示されます。 QA テナントは、初めて実行される実装アクションのテスト ベッドです。

このステージの出力は、最初に QA テナントに対してビルドおよびテストされた文書化された構成で、その後、新しい学習がプランに適用されている間に変更が段階的にロールアウトされる運用テナントでの導入に移行する計画を持つ必要があります。

運用環境で新しい構成をロールアウトするときは、一貫したユーザー メッセージングを維持し、これらの変更がユーザーに与える影響を常に把握してください。 セキュリティ機能の実装は、ジャスト イン タイム アクセスを有効にするなどのテクノロジへの影響は低い場合がありますが、管理者が業務を実行するために承認ワークフローを介してサービスへのアクセスを要求する必要があるなど、プロセスへの影響は逆に大きくなります。

同様に、デバイスの登録はユーザー エクスペリエンスへの影響が低くなりますが、デバイスのコンプライアンスと正常性の要件に基づいて条件付きアクセスを実装すると、ユーザーがサービスにアクセスできないため、ユーザー ベースに大きな影響を与える可能性があります。

各サービスをテストして、サービスの影響と計画された変更を理解することは、成功に不可欠です。 運用環境でパイロットを開始するまで、一部の影響が完全には明らかにならない場合があることに注意してください。

ガバナンスと管理の変更を追跡する

ゼロ トラストの目的は、セキュリティを段階的に強化し、この目標を達成する環境に変更を実装することです。 これらの変更には、環境の管理モデルとガバナンス モデルの変更が必要です。 テストとデプロイが行われると、管理およびガバナンス モデルに対する変更と影響を文書化してください。

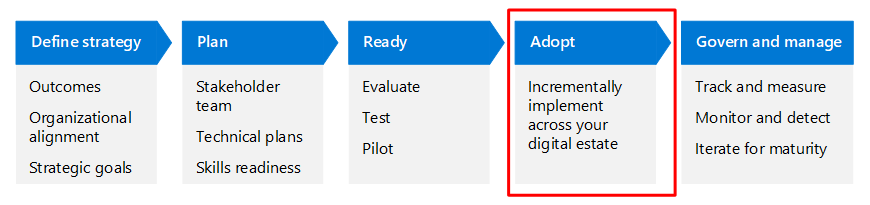

採用段階

導入フェーズでは、機能領域間で戦略とデプロイ計画を段階的に実装します。 導入フェーズは、概念実証のより大きな実装です。 デプロイ計画が実行され、ユーザーのセグメント化と、デジタル資産全体でターゲットとしている領域に基づいて、ロールアウトが連続するウェーブで行われます。

推奨されているように、それぞれの新しい構成を限られた概念実証として運用テナントにデプロイします (次の図では "Evaluate" というラベルが付いています)。

QA 環境で新しい構成を既にテストしている場合でも、運用環境のデプロイ計画で、テストと評価の内容と、各ステージでの成功を測定するための受け入れ基準も文書化されていることを確認してください。 デプロイを拡大する前に、影響の少ないユーザー、エンドポイント、アプリのサブセットを選択するのが理想的です。 同じ手法に従って、実装の成功と失敗から学習し、計画を更新します。

限られた対象ユーザーを対象としている場合でも、デプロイされる機能の一部はサービス全体に影響を与える可能性があることに注意してください。 QA テスト中にリスクを特定し、ロールバック計画が存在することを確認することで、この影響を軽減できます。

成功した展開計画には、次の要素が含まれます。

- ユーザー通信戦略を含む導入とロールアウト計画

- 経営幹部の承認を確保するためのエグゼクティブ導入とロールアウト計画

- ユーザーの導入とロールアウト計画

- プロジェクト管理とガバナンス成果物

- 部署別またはユーザーへの影響別のユーザー セグメント化

- 部署別またはユーザーへの影響別のデバイスのセグメント化

- 実装の重要度と複雑さによってランク付けされたアプリ

- 日常の管理とガバナンスの変更に関するドラフトの更新

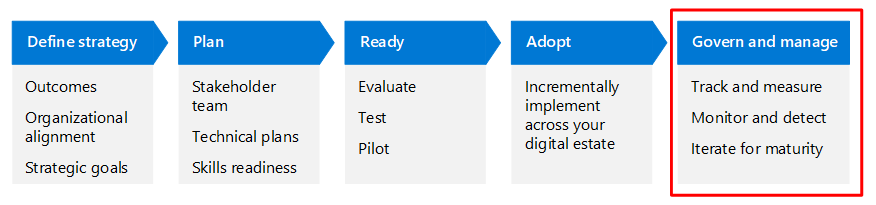

フェーズのガバナンスと管理

セキュリティ ガバナンスは反復プロセスです。 デジタル資産全体のセキュリティを管理する既存のポリシーを持つ組織では、ゼロ トラスト戦略を採用することで、これらのポリシーを進化させるインセンティブが得られます。 セキュリティ戦略とポリシーが時間の経過と同時に成熟するにつれて、クラウド ガバナンスのプロセスとポリシーも成熟します。

計画フェーズでは、管理アクティビティが発生したテスト テナントに対して新しい機能がテストされました。 ゼロ トラスト原則をサポートする機能を実装するには、結果として生じる最終状態を別の方法で管理する必要があることに注意してください。

このシナリオに関するいくつかの新しい要件の例は以下の通りです。

- 継続的な管理者アクセスではなく、必要に応じて管理アクセスを承認するプロセスを確立します。

- 組織を開始、使用、および退出するユーザーのライフサイクル管理を更新します。

- デバイスのライフサイクル管理を更新します。

- 新しいアプリのリリース条件を更新して、これらのアプリが条件付きアクセス ポリシーのスコープに含まれていることを確認します。

ロールアウト計画が進むにつれて、結果として得られる環境の管理によって、管理とガバナンスの方法論が変わります。 ゼロ トラスト変更の結果として環境がどのように監視されるか。

ゼロ トラストは環境内のセキュリティ リスクに対処しますが、ID オブジェクトのライフサイクル管理は省略可能ではなくなりました。 オブジェクトの構成証明は、オブジェクトライフサイクルの現れであり、オブジェクトライフサイクルの唯一のカストディアンとして、ビジネスやITから離れてアカウンタビリティを促進します。

ゼロ トラストは、ユーザーと管理者がロールアウトされたエンド ステートとやり取りする方法など、資産の最終的な管理における成熟度の向上を必要とします。 潜在的な変更の例として、次のテーブルを参照してください。

| 対象者 | 機能 | リファレンス |

|---|---|---|

| ユーザー | ユーザー ベースのオブジェクト構成証明レビュー | アクセス レビューを使用してユーザーとゲスト ユーザーのアクセスを管理する |

| 管理者 | Microsoft Entra ID ガバナンスの ID とアクセスのライフサイクル | Microsoft Entra ID Governance とは |

日常のガバナンスと運用のためのその他のリソースは次のとおりです。

Microsoft Entra ID ガバナンスのドキュメント

複数の領域に対応するその他のガバナンス領域とツールについて説明します。 組織のニーズが異なるために、このドキュメントで説明されているすべてのガバナンス機能がすべての組織に適用されるわけではありません。

次のステップ

- ゼロ トラスト採用フレームワークの概要

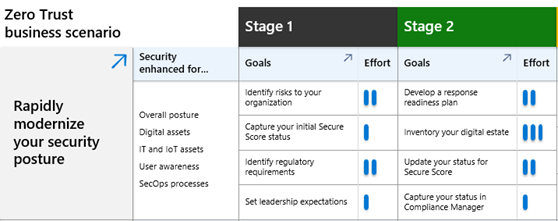

- セキュリティ態勢を迅速に最新化する

- 機密度の高いビジネス データを特定および保護する

- 侵害によるビジネス上の損害を防止または軽減する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示