クラスター ガバナンス ポリシーを実施する

クラウド ガバナンスの適用とは、クラウドの使用をクラウド ガバナンス ポリシーに合わせるために組み込む制御と手順を指します。 クラウド ガバナンス チームは、組織内の各チームまたは個人が自分の責任範囲内でクラウド ガバナンス ポリシーを適用できるように、適用責任を委任する必要があります。

クラウド ガバナンス ポリシーを効果的に適用するには:

ポリシーを適用するためのアプローチを定義します。 ガバナンス責任を委任し、ポリシーの継承モデルを採用し、継承モデル内のリソースにタグ付けと名前付け規則を適用し、監視優先のアプローチを実装して、適用へとスムーズに移行できるようにします。

クラウド ガバナンスを自動化します。 クラウド ガバナンス ツールを使用して、少数のポリシーのコンプライアンスを自動化してから、ポリシーを追加します。 コードとしてのインフラストラクチャ (IaC) ツール、カスタム スクリプトまたはアプリケーションを組み込みます。 次のようなガバナンスの領域を自動化します。

- AI

- コスト

- データ

- 操作

- 規制に対するコンプライアンス

- リソース管理

- セキュリティ

適用メカニズムを確認して更新します。 クラウド ガバナンス ポリシーの適用を、開発者、アーキテクト、ワークロード、プラットフォーム、ビジネスの要件などの現在のニーズに合わせて維持します。 コンプライアンスを確保するために、規制や基準の変更を追跡します。

クラウド ガバナンス ポリシーに合わせる

クラウドには、反復的なプロセスによる人間のオーバーヘッドを軽減できるガードレールが用意されています。 このようなガードレールを使用すると、組み込むポリシーに合わせて調整できます。

次の表では、Tailwind Traders の CIO が関心を持っているリスクに対処できるトリガーとアクションの概要を示します。 このアクションにより、組織は新しいポリシーに合わせて調整されます。

| リスク | サンプル トリガー | サンプル アクション |

|---|---|---|

| クラウドでの支出超過 | 月間のクラウド支出が予想よりも 20% 高くなった。 | リソースの使用状況を確認できるように、請求部署のリーダーに通知する。 |

| クラウドでの支出超過 | デプロイされた資産が割り当てられた CPU またはメモリを使用していない。 | 請求単位のリーダーに通知し、可能な場合は実際の使用量に合わせて自動的にサイズを変更する。 |

| 組織のセキュリティまたはコンプライアンスの要件を満たさない | 定義されたセキュリティまたはコンプライアンスの要件からの逸脱。 | IT セキュリティ チームに通知し、可能な場合は自動的に修復する。 |

| 運用管理に関する問題または見落としの原因となる資産構成 | ワークロードの CPU 使用率が 90% を超えた。 | IT 運用チームに通知し、負荷に対応できるよう追加のリソースをスケールアウトする。 |

| 運用管理に関する問題または見落としの原因となる資産構成 | 修正プログラムの適用、ビジネス継続性、またはディザスター リカバリーの要件を満たしていない資産によって、運用コンプライアンスに関する警告がトリガーされる。 | IT セキュリティ チームに通知し、可能な場合は自動的に逸脱を解決する。 |

| システムやデータを侵害する未承認のアクセス | トラフィック パターンが承認されたネットワーク トポロジから逸脱している。 | IT セキュリティ チームに通知し、可能な場合は自動的に攻撃ベクトルを閉じる。 |

| システムやデータを侵害する未承認のアクセス | 適切なロールの割り当てまたは昇格された特権なしで資産が構成されている。 | IT セキュリティ チームに通知し、可能な場合は自動的に逸脱を解決する。 |

| 未成熟なプロセスやチーム スキルの欠如により、ガバナンスに矛盾が生じる | 資産が必須のガバナンス プロセスに含まれていないことが確認された。 | IT ガバナンス チームに通知し、可能な場合は自動的に逸脱を解決する。 |

Azure のガバナンス ツールを使用して、これらの各トリガーの通知を自動化できます。 他のクラウド プロバイダーでは、より手動的なアプローチが必要になる可能性がありますが、定義されたポリシーは引き続き適用されます。 今後このプロセスを繰り返す必要がないように、特定のベンダーの使用に縛られるポリシーを定義しないでください。

クラウド ポリシー ステートメントを確立し、設計ガイドの草案を作成したら、ポリシー要件に従ってクラウドをデプロイするための戦略を作成する必要があります。 この戦略は、クラウド ガバナンス チームの継続的な確認プロセスとコミュニケーション プロセスを含み、また、どのような場合にポリシー違反に対してアクションが必要かの基準を確立する必要があります。 また、この戦略では、違反を検出して修復アクションをトリガーする、監視とコンプライアンスの自動システムに対する要件も定義する必要があります。

ガバナンス設計の考慮事項

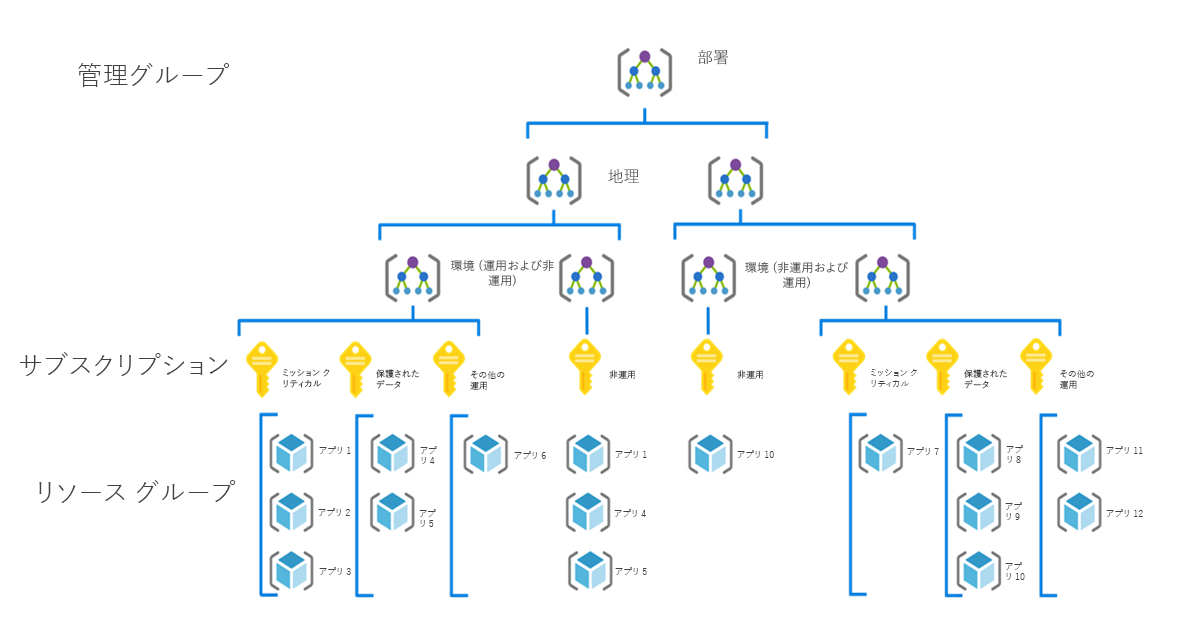

長期的なガバナンスのニーズに対応するには、特定のワークロードがプラットフォームからガバナンス ポリシーを継承する階層型ガバナンス モデルを適用します。 このモデルは、クラウド サービスの購入要件など、組織の基準が適切な環境に適用されるようにするのに役立ちます。

管理グループ: 部署、地理、環境など

サブスクリプション:運用前、開発、運用の各環境など、アプリケーション カテゴリごと

[リソース グループ]: アプリケーションごと

タグ付けと名前付けの戦略を定義する

タグ付けと名前付けの戦略を定義して、クラウド環境全体でリソースの分類、コスト管理、セキュリティ、コンプライアンスのための構造化されたフレームワークを用意します。 リソースにタグを付けて環境を設定し、自動ツールを利用できるようにします。 ワークロードに対して次の推奨されるタグを検討してください。

- ワークロードまたはアプリケーション

- データの機密性

- ミッション クリティカル (重要度)

- Owner

- コスト センターなどの部署

- Environment

詳細と例については、「タグ付けの戦略を定義する」を参照してください。

演習: タグ付けポリシーを割り当てる

Azure ポリシーは、管理グループ内のすべてのサブスクリプションに適用できます。 ガバナンス基盤におけるポリシーのロールを理解するには、チュートリアルに従って管理グループの 1 つにポリシーを割り当てます。

チュートリアルの手順 4 では、管理グループを選択して、管理グループ内のすべてのサブスクリプションにポリシーを適用します。

チュートリアルの手順 6 と 7 では、タグ付けに関連する組み込みポリシーのいずれかを選択します。 具体的には、すべてのリソースにタグを必須とするポリシーは、ガバナンスの基盤を確立するのに役立ちます。

重要

手順 9 では、[ポリシーの適用] を [無効] に設定します。 この設定を無効にすると、変更を加えずに環境を監査できます。また、今後のデプロイはブロックされなくなります。

Tailwind Traders の例

新しいポリシー "過剰な支出を避ける" を適用するために、Tailwind Traders は次のことを行うことができます。

- 組織内の個人またはチームごとに明確な支出制限を定義する。

- Microsoft Cost Management で予算を作成し、支出を追跡する。

- 過剰な支出に対するアラートを作成する。

- 予期しないコストに備えて余分な資金を確保しておく。

- リソースの使用を最適化する。

![Azure portal の [ポリシーの割り当て] ボタンを示すスクリーンショット。](media/select-assign-policy.png)