Windows 365 アーキテクチャ

Windows 365 では、Microsoft Azure の顧客に代わってクラウド PC をホストすることにより、ユーザーごとの毎月のライセンス モデルが提供されます。 このモデルでは、ストレージ、コンピューティング インフラストラクチャ アーキテクチャ、またはコストを考慮する必要はありません。 Windows 365 アーキテクチャでは、Azure のネットワークとセキュリティに対する既存の投資を使用することもできます。 各クラウド PC は、Microsoft Intune 管理センターの Windows 365 セクションで定義した構成に従ってプロビジョニングされます。

仮想ネットワーク接続

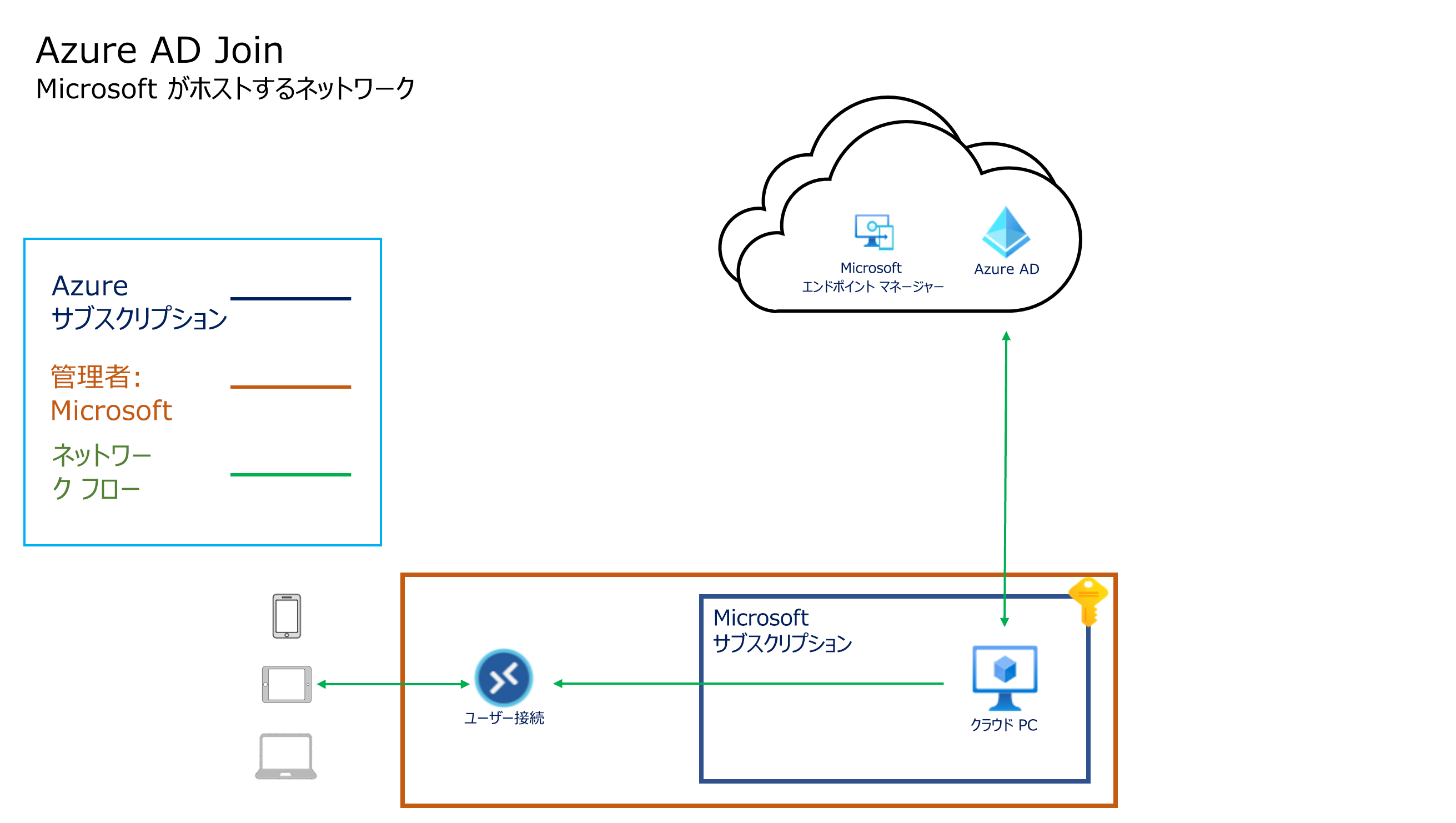

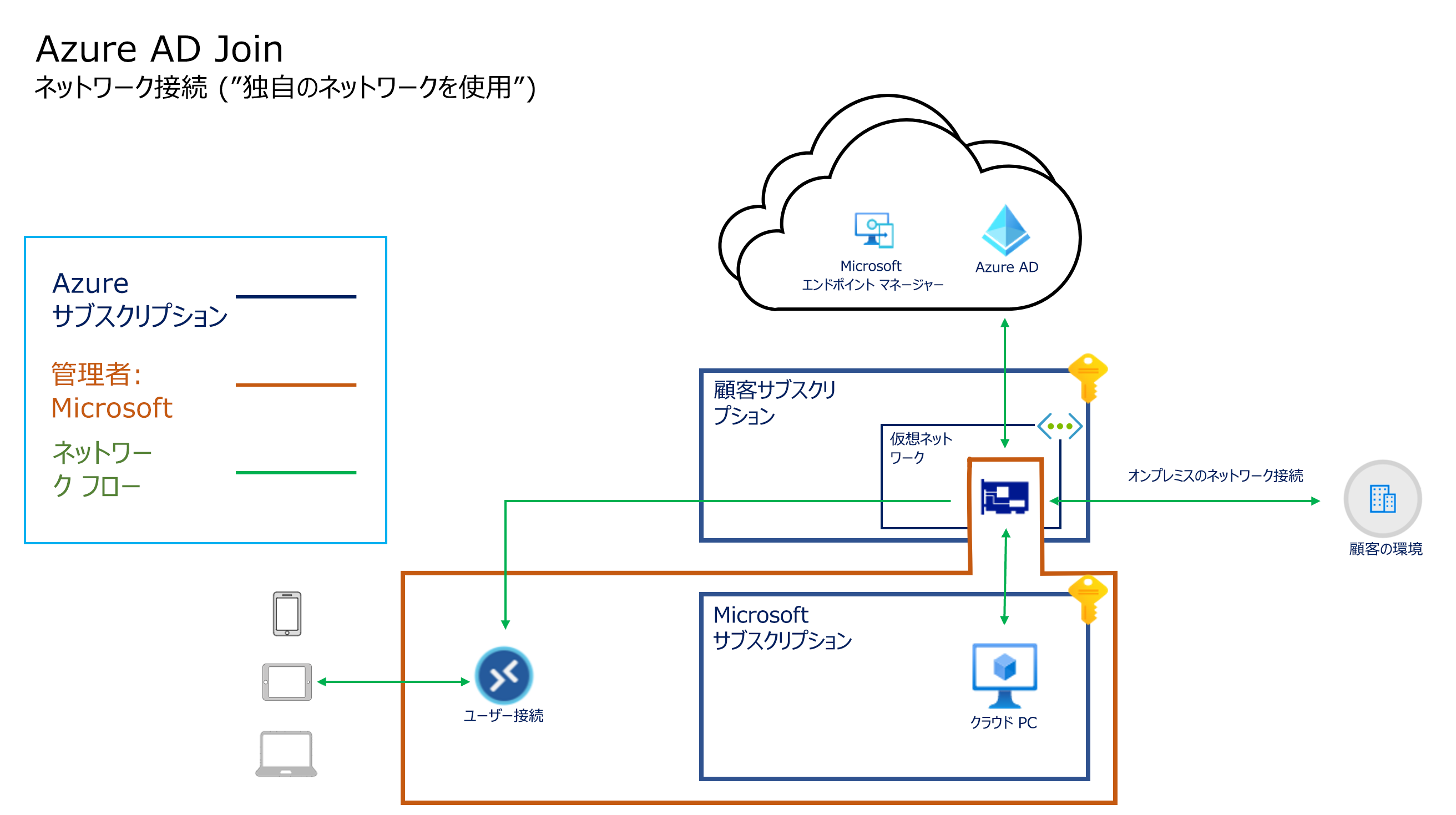

各クラウド PC には、Microsoft Azure の仮想ネットワーク インターフェイス カード (NIC) があります。 2 つの NIC 管理オプションがあります。

- Microsoft Entra join と Microsoft ホスト型ネットワークを使用する場合は、Azure サブスクリプションを持ち込んだり、NIC を管理したりする必要はありません。

- 独自のネットワークを持ち込み、Azure ネットワーク接続 (ANC) を使用する場合、NIC は Azure サブスクリプションの Windows 365 によって作成されます。

NIC は、Azure ネットワーク接続 (ANC) の構成に基づいて Azure 仮想ネットワークにアタッチされます。

Windows 365 は、多くの Azure リージョンでサポートされています。 次の 2 つの方法で、使用する Azure リージョンを制御できます。

- Microsoft がホストするネットワークと Azure リージョンを選択することによってです。

- ANC を作成する ときに、Azure サブスクリプションから Azure 仮想ネットワークを選択します。

Azure 仮想ネットワークのリージョンによって、クラウド PC が作成され、ホストされる場所が決まります。

独自の仮想ネットワークを使用する場合、現在の Azure リージョン間のアクセスを Windows 365 でサポートされている他の Azure リージョンに拡張できます。 他のリージョンに拡張するには、Azure 仮想ネットワーク ピアリングまたは Virtual WAN を使用できます。

Windows 365 では、独自の Azure 仮想ネットワークを使用することで、次のような仮想ネットワークのセキュリティおよびルーティング機能を使用できます。

ヒント

クラウド PC の Web フィルタリングとネットワーク保護については、Microsoft Defender for Endpoint のネットワーク保護機能および Web 保護機能を使用することを検討してください。 これらの機能は、Microsoft Intune 管理センターを使用して、物理エンドポイントと仮想エンドポイントの両方に展開できます。

Microsoft Intune の統合

Microsoft Intune は、すべてのクラウド PC を管理するために使用されます。 Microsoft Intune および関連する Windows コンポーネントには、仮想 ネットワーク経由で許可する必要があるさまざまなネットワーク エンドポイントがあります 。 これらのデバイスの種類を管理するために Microsoft Intune を使用しない場合、Apple と Android のエンドポイントは無視される場合があります。

ヒント

Windows Notification Services (WNS) へのアクセスを許可してください。 アクセスがブロックされた場合、すぐに影響を受けることはありません。 ただし、WNS を使用すると、Microsoft Intune は、これらのデバイスで通常のポリシー ポーリング間隔を待機したり、起動時/ログオン動作時にポリシー ポーリングを待機するのではなく、すぐに Windows エンドポイントでアクションをトリガーできます。 WNS では、Windows クライアントから WNS への直接接続が推奨されています。

Microsoft Intune テナントの場所に基づいてエンドポイントのサブセットへのアクセス権を付与する必要があります。 テナントの場所 (または Azure Scale Unit (ASU)) を見つけるには、Microsoft Intune 管理センターにサインインし、[テナントの管理] >[テナントの詳細] を選択します。 [テナントの場所] に、"北米 0501" や "欧州 0202" などの文字が表示されます。 Microsoft Intune ドキュメントの行は、地理的リージョンによって区別されます。 地域は、その名前の最初の 2 文字 (na = 北米、eu = ヨーロッパ、ap = アジア太平洋) で示されます。 テナントはリージョン内で再配置される可能性があるため、そのリージョン内の特定のエンドポイントではなく、リージョン全体にアクセスできるようにすることをお勧めします。

Microsoft Intune サービスのリージョンとデータの場所の詳細については、「 Intune でのデータの保存と処理」を参照してください。

ID サービス

Windows 365 では、Microsoft Entra ID とオンプレミス Active Directory Domain Services (AD DS) の両方が使用されます。 Microsoft Entra ID には、次の情報が用意されています。

- Windows 365 のユーザー認証 (他の Microsoft 365 サービスと同様)。

- Microsoft Entra ハイブリッド参加または Microsoft Entra 参加を介した Microsoft Intune のデバイス ID サービス。

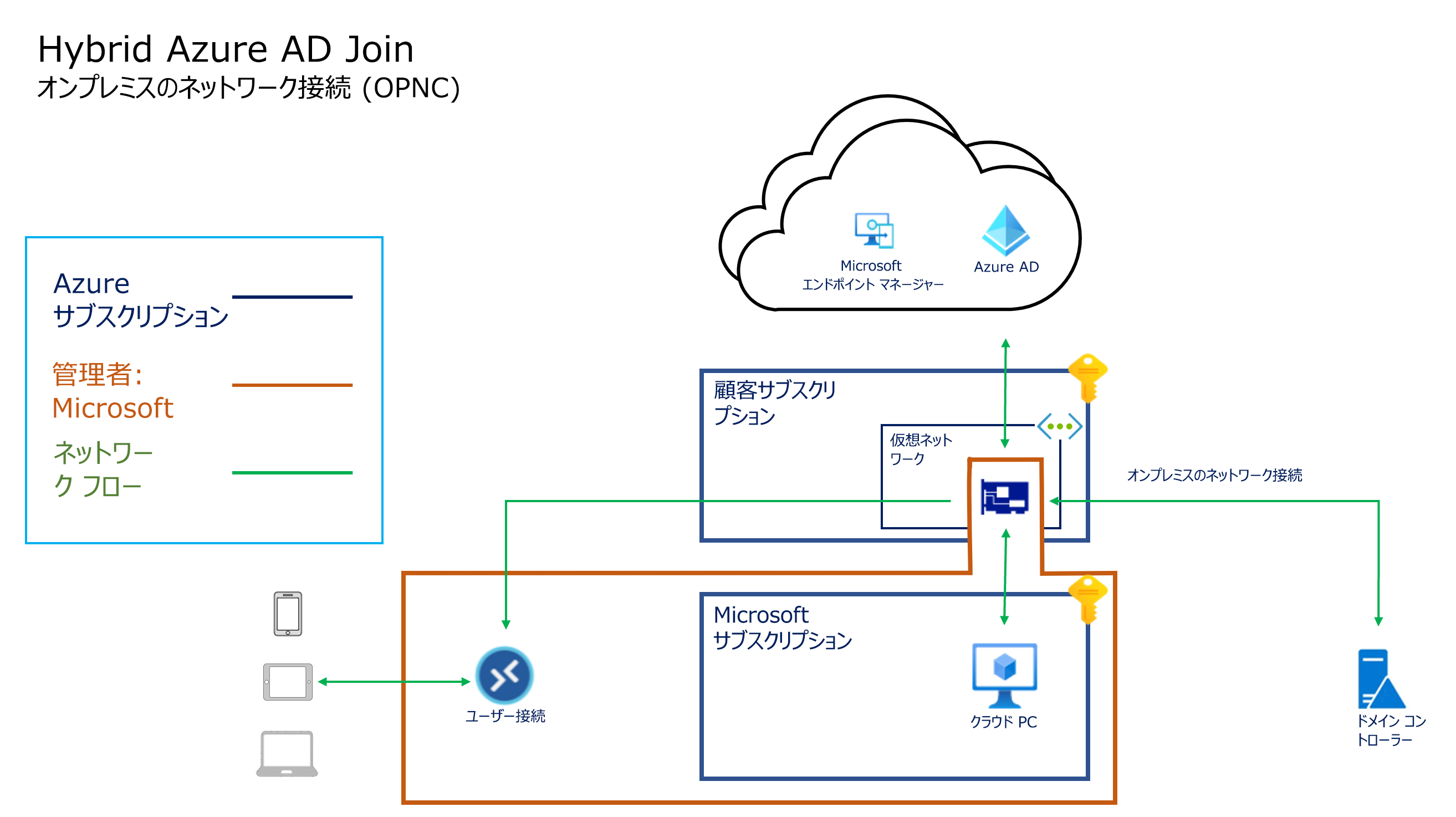

Microsoft Entra ハイブリッド参加を使用するようにクラウド PC を構成する場合、AD DS では次の機能が提供されます。

- クラウド PC のオンプレミス ドメイン参加。

- リモート デスクトップ プロトコル (RDP) 接続のユーザー認証。

Microsoft Entra 参加を使用するようにクラウド PC を構成する場合、Microsoft Entra ID には次の機能が用意されています。

- クラウド PC のドメイン参加メカニズム。

- RDP 接続のユーザー認証。

ID サービスがクラウド PC の展開、管理、使用状況に与える影響の詳細については、「ID と認証」を参照してください。

Microsoft Entra ID

Microsoft Entra ID は、Windows 365 Web ポータルとリモート デスクトップ クライアント アプリの両方に対してユーザー認証と承認を提供します。 どちらも先進認証をサポートしています。つまり、Microsoft Entra 条件付きアクセスを統合して次の機能を提供できます。

- 多要素認証

- 場所に基づく制限

- サインインのリスク管理

- セッションの制限 (次を含む):

- リモート デスクトップ クライアントと Windows 365 Web ポータルのサインイン頻度

- Windows 365 Web ポータルの cookie 永続化

- デバイス コンプライアンスの制御

Windows 365 で Microsoft Entra 条件付きアクセスを使用する方法の詳細については、「 条件付きアクセス ポリシーの設定」を参照してください。

Active Directory ドメイン サービス

Windows 365 クラウド PC は、Microsoft Entra ハイブリッド参加済みまたは Microsoft Entra 参加済みのいずれかです。 Microsoft Entra ハイブリッド参加を使用する場合、クラウド PC は AD DS ドメインにドメイン参加する必要があります。 このドメインは Microsoft Entra ID と同期する必要があります。 ドメインのドメイン コントローラーは、Azure またはオンプレミスでホストされている可能性があります。 オンプレミスでホストされている場合は、Azure からオンプレミス環境への接続を確立する必要があります。 接続は、Azure Express Route またはサイト間 VPN の形式にすることができます。 ハイブリッド ネットワーク接続の確立の詳細については、「セキュリティ保護されたハイブリッド ネットワークを実装する」を参照してください。 接続では、クラウド PC から、Active Directory に必要なドメイン コントローラーへの通信が許可されている必要があります。 詳細については、「AD ドメインおよびトラスト用のファイアウォールの構成」を参照してください。

ユーザー接続

クラウド PC の接続は、Azure Virtual Desktop によって提供されます。 クラウド PC に対しては、インターネットからの直接の受信接続は行われません。 代わりに、接続は次の場所から行います。

- クラウド PC から Azure Virtual Desktop エンドポイントへ。

- リモートデスクトップ クライアントから Azure Virtual Desktop エンドポイントへ。

これらのポートの詳細については、Azure Virtual Desktop に必要な URL の一覧を参照してください。 ネットワーク セキュリティ制御の構成を容易にするには、Azure Virtual Desktop のサービス タグを使用して、それらのエンドポイントを識別します。 Azure サービス タグの詳細については、「Azure サービス タグの概要」を参照してください。

これらの接続を確立するようにクラウド PC を構成する必要はありません。 Windows 365 によって、Azure Virtual Desktop 接続コンポーネントがギャラリーまたはカスタム イメージにシームレスに統合されます。

Azure Virtual Desktop のネットワーク アーキテクチャの詳細については、「Azure Virtual Desktop のネットワーク接続について」を参照してください。

Windows 365 Cloud PC では、サード パーティの接続ブローカーはサポートされていません。

"代理ホスト" アーキテクチャ

"代理ホスト" アーキテクチャを使用すると、Microsoft サービスでは、サブスクリプションの所有者によって仮想ネットワークに対して適切なスコープ付き権限を委任された後に、ホストされている Azure サービスを顧客のサブスクリプションにアタッチすることができます。 この接続モデルにより、Microsoft サービスでは、標準の消費量ベースのサービスではなく、サービスとしてのソフトウェア、およびユーザー単位でライセンス付与されるサービスを提供できます。

次の図は、Microsoft ホスト型ネットワークを使用した Microsoft Entra 参加構成の論理アーキテクチャ、顧客のネットワーク接続を使用した Microsoft Entra 参加構成 (「独自のネットワークを持ち込む」)、ANC を使用した Microsoft Entra ハイブリッド参加構成をそれぞれ示しています。

すべてのクラウド PC 接続は、仮想ネットワーク インターフェイス カードによって提供されます。 "代理ホスト" アーキテクチャとは、Microsoft が所有するサブスクリプションにクラウド PC が存在することを意味します。 したがって、Microsoft はこのインフラストラクチャの実行と管理にかかるコストを負担しています。

Windows 365 によって、Windows 365 サブスクリプションの容量とリージョン内の可用性が管理されます。 Windows 365 では、ユーザーに割り当てるライセンスに基づいて、VM のサイズと種類が決定されます。 Windows 365 では、オンプレミス ネットワーク接続を作成するときに選択した仮想ネットワークに基づいて、クラウド PC をホストするための Azure リージョンを決定します。

Windows 365 は、Microsoft 365 データ保護ポリシーに準拠しています。 Microsoft のエンタープライズ クラウド サービス内の顧客データは、次のようにさまざまなテクノロジとプロセスによって保護されています。

- さまざまな形式の暗号化。

- 他のテナントから論理的に分離されている。

- 特定のクライアントから、制限され、制御され、セキュリティで保護された一連のユーザーがアクセスできる。

- ロールベースのアクセス制御を使用したアクセスに対してセキュリティで保護されている。

- 冗長性を確保するために、複数のサーバー、ストレージ エンドポイント、およびデータ センターにレプリケートされる。

- 未承認のアクセス、過剰なリソース消費、可用性が監視される。

Windows 365 Cloud PC 暗号化の詳細については「Windows 365 でのデータ暗号化」を参照してください。