Настройка параметров многофакторной проверки подлинности Microsoft Entra

Чтобы настроить взаимодействие с конечным пользователем для многофакторной проверки подлинности (MFA) Microsoft Entra, можно настроить параметры для таких параметров, как пороговые значения блокировки учетных записей или оповещения о мошенничестве и уведомления.

Ескерім

Отчет о подозрительном действии заменяет устаревшие функции блокировки или разблокировки пользователей, оповещений о мошенничестве и уведомлений. 1 марта 2025 г. устаревшие функции будут удалены.

В следующей таблице описаны параметры MFA Microsoft Entra, а подразделы подробно описывают каждый параметр.

| Возможность | Description |

|---|---|

| Блокировка учетной записи (только сервер MFA) | Временно блокируйте учетные записи от использования Microsoft Entra MFA, если в строке слишком много попыток проверки подлинности запрещено. Эта функция применяется только к пользователям, использующим сервер MFA для ввода ПИН-кода для проверки подлинности. |

| Сообщить о подозрительном действии | Настройка параметров, которые позволяют пользователям сообщать о мошеннических запросах на проверку. Отчет о подозрительном действии заменяет следующие функции: блокировка и разблокировка пользователей, оповещение о мошенничестве и уведомления. |

| Предупреждение о мошенничестве | Эта функция будет удалена 1 марта 2025 г. Используйте подозрительные действия отчета, чтобы пользователи могли сообщать о мошеннических запросах проверки. |

| Блокировка и разблокировка пользователей | Эта функция будет удалена 1 марта 2025 г. Используйте подозрительные действия отчета, чтобы пользователи могли сообщать о мошеннических запросах проверки. Эти оповещения интегрированы с Защита идентификации Microsoft Entra. Политики на основе рисков можно использовать или создавать собственные рабочие процессы с помощью событий обнаружения рисков, чтобы временно ограничить доступ пользователей и устранить риск. |

| Уведомления | Эта функция будет удалена 1 марта 2025 г. Используйте подозрительные действия отчета, чтобы пользователи могли сообщать о мошеннических запросах проверки. Вы можете использовать уведомления о рисках или создавать собственные рабочие процессы с помощью событий обнаружения рисков, чтобы включить Уведомления по электронной почте для зарегистрированных пользователем событий мошенничества. |

| OATH-токены | Используется в облачных средах Microsoft Entra MFA для управления токенами OATH для пользователей. |

| Параметры телефонного звонка | Настройте параметры, относящиеся к телефонным звонками и приветствиям в облачных и локальных средах. |

| Поставщики | Здесь отображаются все существующие поставщики проверки подлинности, которые вы ранее связали с этой учетной записью. Добавление новых поставщиков отключено с 1 сентября 2018 г. |

Ескерім

Блокировка учетной записи влияет только на пользователей, которые войдите с помощью локального сервера MFA.

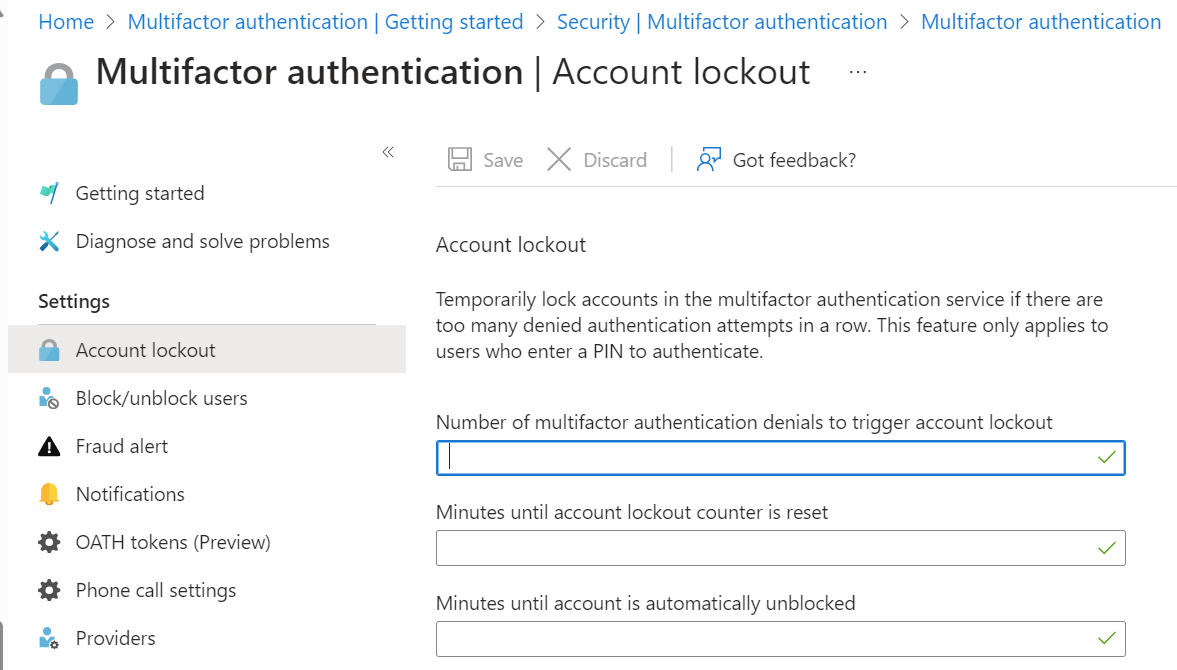

Чтобы предотвратить повторные попытки прохождения MFA при атаке, с помощью параметров блокировки учетных записей можно указать количество неудачных попыток, по истечении которых учетная запись блокируется на определенный период времени. Параметры блокировки учетной записи применяются только при вводе ПИН-кода для запроса MFA с помощью локального сервера MFA.

Доступны следующие параметры:

- "Число отказов в доступе от MFA, после которого учетная запись блокируется".

- "Время до сбора счетчика блокировки учетной записи (в минутах)".

- "Время до авторазблокировки учетной записи (в минутах)".

Чтобы настроить блокировку учетных записей:

Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

Перейдите к блокировке учетной записи многофакторной проверки подлинности>Защиты>. Чтобы просмотреть многофакторную проверку подлинности, может потребоваться нажать кнопку "Показать больше".

Введите значения для своей среды, а затем нажмите кнопку Сохранить.

Отчет о подозрительных действиях заменяет эти устаревшие функции: блокировать и разблокировать пользователей, оповещение о мошенничестве и уведомления.

При получении неизвестного и подозрительного запроса MFA пользователи могут сообщить о попытке мошенничества с помощью Microsoft Authenticator или по телефону. Эти оповещения интегрированы с Защита идентификации Microsoft Entra для более полного охвата и возможностей.

Пользователи, которые сообщают о запросе MFA, как подозрительные, имеют высокий риск пользователей. Администраторы могут использовать политики на основе рисков, чтобы ограничить доступ для этих пользователей или включить самостоятельный сброс пароля (SSPR) для пользователей, чтобы устранить проблемы самостоятельно.

Если вы ранее использовали функцию автоматической блокировки оповещения о мошенничестве и не имеет лицензии Microsoft Entra ID P2 для политик на основе рисков, вы можете использовать события обнаружения рисков вручную для идентификации и отключения затронутых пользователей или настройки автоматизации с помощью пользовательских рабочих процессов с Microsoft Graph. Дополнительные сведения об изучении и устранении рисков пользователей см. в следующем разделе:

- Практическое руководство. Изучение риска

- Практическое руководство. Устранение рисков и разблокировка пользователей

Чтобы включить подозрительное действие отчета из параметров политики методов проверки подлинности:

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к параметрам методов>проверки подлинности защиты.>

- Установите для отчета значение "Включено". Эта функция остается отключенной, если вы выберете управление корпорацией Майкрософт. Дополнительные сведения об управляемых значениях Майкрософт см. в разделе "Защита методов проверки подлинности" в идентификаторе Microsoft Entra.

- Выберите всех пользователей или определенную группу.

- Если вы также отправляете пользовательские приветствия для клиента, выберите код отчетов. Код отчетности — это номер, который пользователи ввели в свой телефон, чтобы сообщить о подозрительных действиях. Код отчетов применим только в том случае, если пользовательские приветствия также отправляются администратором политики проверки подлинности. В противном случае код по умолчанию равен 0, независимо от любого значения, указанного в политике.

- Нажмите кнопку Сохранить.

Ескерім

Если включить подозрительное действие отчета и указать настраиваемое значение голосовой отчетности, пока клиент по-прежнему включен оповещение о мошенничестве параллельно с настраиваемым номером голосовой отчетности, значение подозрительного действия отчета будет использоваться вместо оповещения о мошенничестве.

Когда пользователь сообщает запрос MFA как подозрительный, событие отображается в отчете о входе (как вход, отклоненный пользователем), в журналах аудита и в отчете об обнаружении рисков.

| Отчет | Центр администрирования | Сведения |

|---|---|---|

| Отчет об обнаружении рисков | Обнаружение рисков защиты>идентификации> | Тип обнаружения: пользователь сообщил о подозрительном действии Уровень риска: высокий Сообщается о исходном пользователе |

| Отчет о входе | Сведения о проверке подлинности для мониторинга удостоверений и работоспособности>>журналов входа> | Подробные сведения о результатах будут отображаться как отклоненные MFA, код мошенничества введен |

| Журналы аудита | Журналы аудита удостоверений и работоспособности>> | Отчет о мошенничестве появится в разделе "Мошенничество типа действий", сообщаемое |

Ескерім

Пользователь не сообщается как высокий риск, если он выполняет проверку подлинности без пароля.

Вы также можете запросить обнаружение рисков и пользователей, помеченных как рискованные с помощью Microsoft Graph.

| API | Подробный сведения |

|---|---|

| Тип ресурса riskDetection | riskEventType: userReportedSuspiciousActivity |

| Список рискованныхUsers | riskLevel = высокий |

Для исправления вручную администраторы или вспомогательные службы могут попросить пользователей сбросить пароль с помощью самостоятельного сброса пароля (SSPR) или сделать это от их имени. Для автоматического исправления используйте API Microsoft Graph или PowerShell для создания скрипта, который изменяет пароль пользователя, заставляет SSPR, отменяет сеансы входа или временно отключает учетную запись пользователя.

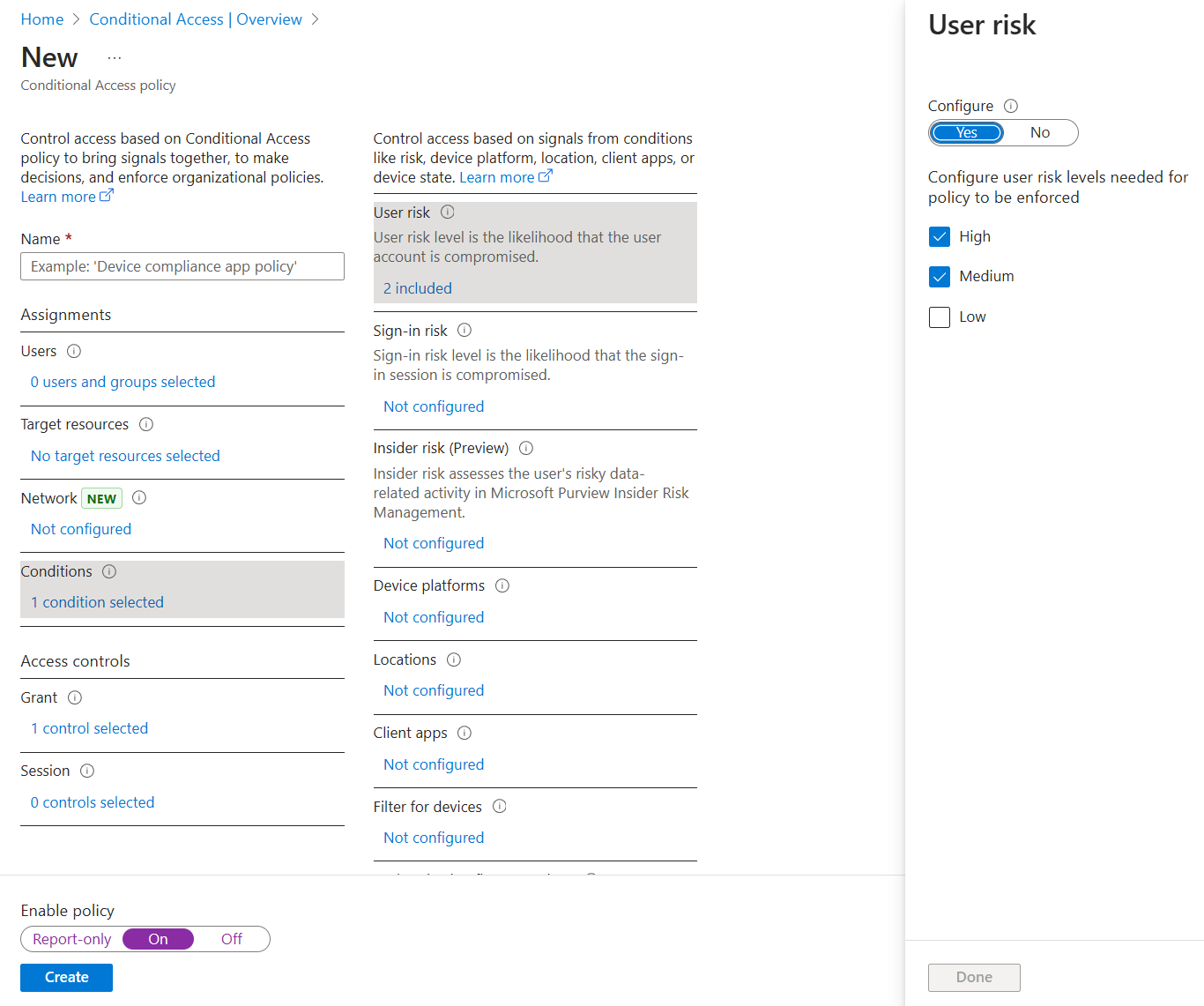

Клиенты с лицензией Microsoft Entra ID P2 могут использовать политики условного доступа на основе рисков для автоматического устранения риска пользователей в дополнение к параметрам лицензии Microsoft Entra ID P2.

Настройте политику, которая рассматривает риск пользователя в соответствии с условиями>риска пользователя. Найдите пользователей, где риск = высокий, чтобы заблокировать вход или требовать от них сброс пароля.

Дополнительные сведения см . в политике условного доступа на основе риска для входа.

Сообщите о подозрительных действиях и устаревшей реализации оповещения о мошенничестве могут работать параллельно. Вы можете сохранить функциональные возможности оповещения о мошенничестве на уровне клиента, пока вы начнете использовать подозрительные действия отчета с целевой тестовой группой.

Если оповещение о мошенничестве включено с помощью автоматической блокировки и включено подозрительное действие отчета, пользователь будет добавлен в список блокировок и установлен как высокий риск и область действия для любых других настроенных политик. Эти пользователи должны быть удалены из списка блокировок и устранены их риски, чтобы разрешить им войти в систему с помощью MFA.

Отчет о подозрительных действиях заменяет оповещение о мошенничестве из-за интеграции с Защита идентификации Microsoft Entra для исправления на основе рисков, улучшения возможностей создания отчетов и наименее привилегированного администрирования. Функция оповещения о мошенничестве будет удалена 1 марта 2025 г.

Функция оповещения о мошенничестве позволяет пользователям сообщать о мошеннических попытках доступа к своим ресурсам. При получении неизвестного и подозрительного запроса MFA пользователи могут сообщить о мошеннической попытке доступа с помощью приложения Microsoft Authenticator или по телефону. Доступны следующие параметры конфигурации оповещений о мошенничестве:

Автоматически блокировать пользователей, сообщающих о мошенничестве. Если пользователь сообщает о мошенничестве, попытка многофакторной проверки подлинности Microsoft Entra для учетной записи пользователя блокируется в течение 90 дней или до тех пор, пока администратор не разблокирует учетную запись. Администратор может просматривать входы в отчете о входах и предпринимать соответствующие действия для предотвращения мошенничества в будущем. Затем администратор может разблокировать учетную запись пользователя.

Код для уведомления о мошенничестве во время первоначального приветствия. Когда пользователи получают телефонный звонок для выполнения многофакторной проверки подлинности, они обычно нажимают # , чтобы подтвердить вход. Чтобы сообщить о мошенничестве, сперва нужно ввести код, а затем нажать кнопку #. По умолчанию используется код 0, но вы можете его изменить. Если включена автоматическая блокировка, после того как пользователь нажимает 0#, чтобы сообщить о мошенничестве, необходимо нажать 1, чтобы подтвердить блокировку учетной записи.

Ескерім

Голосовые приветствия корпорации Майкрософт по умолчанию просят пользователей нажать 0# для отправки предупреждения о мошенничестве. Если используется любой другой код, кроме 0, необходимо записать и отправить собственное пользовательское голосовое приветствие с соответствующими инструкциями для пользователей.

Чтобы включить и настроить оповещения о мошенничестве, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к оповещению о мошенничестве с многофакторной проверкой подлинности>защиты.>

- Для параметра Разрешить пользователям отправлять предупреждения о мошенничестве установите значение Вкл.

- При необходимости настройте параметр Автоматически блокировать пользователей, сообщающих о мошенничестве или Код для уведомления о мошенничестве во время первоначального приветствия.

- Выберите Сохранить.

Отчет о подозрительных действиях заменяет оповещение о мошенничестве из-за интеграции с Защита идентификации Microsoft Entra для исправления на основе рисков, улучшения возможностей создания отчетов и наименее привилегированного администрирования. Функция блокировки и разблокировки пользователей будет удалена 1 марта 2025 г.

Если устройство пользователя потеряно или украдено, можно заблокировать попытки Microsoft Entra MFA для связанной учетной записи. Любые попытки Microsoft Entra MFA для заблокированных пользователей автоматически отклоняются. Пользователь не оспаривается с MFA в течение 90 дней с момента их блокировки.

Чтобы заблокировать пользователя, выполните описанные ниже действия.

- Перейдите к блоку многофакторной проверки подлинности>и>разблокируйте пользователей.

- Выберите Добавить, чтобы заблокировать пользователя.

- Введите имя блокируемого пользователя в формате

username@domain.com, а затем введите комментарий в поле Причина. - Нажмите кнопку ОК, чтобы заблокировать пользователя.

Чтобы разблокировать пользователя, выполните следующие действия.

- Перейдите в раздел "Блокировка многофакторной проверки подлинности>">и "Разблокировать пользователей".

- В столбце Действие рядом с пользователем выберите Разблокировать.

- Введите комментарий в поле Причина разблокировки.

- Нажмите кнопку ОК, чтобы разблокировать пользователя.

Отчет о подозрительных действиях заменяет уведомления из-за интеграции с Защита идентификации Microsoft Entra для исправления на основе рисков, улучшения возможностей создания отчетов и наименее привилегированного администрирования. Функция уведомлений будет удалена 1 марта 2025 г.

Вы можете настроить идентификатор Microsoft Entra для отправки Уведомления по электронной почте, когда пользователи сообщают о предупреждениях о мошенничестве. Эти уведомления обычно отправляются администраторам удостоверений, так как учетные данные пользователя, скорее всего, будут скомпрометированы. В следующем примере показано, как выглядит уведомление по электронной почте для оповещения о мошенничестве.

Чтобы настроить уведомления для оповещения о мошенничестве:

- Перейдите к уведомлениям о многофакторной проверке подлинности> защиты.>

- Введите адрес электронной почты для отправки уведомления.

- Чтобы удалить существующий адрес электронной почты, выберите параметр … рядом с соответствующим адресом электронной почты, а затем выберите Удалить.

- Выберите Сохранить.

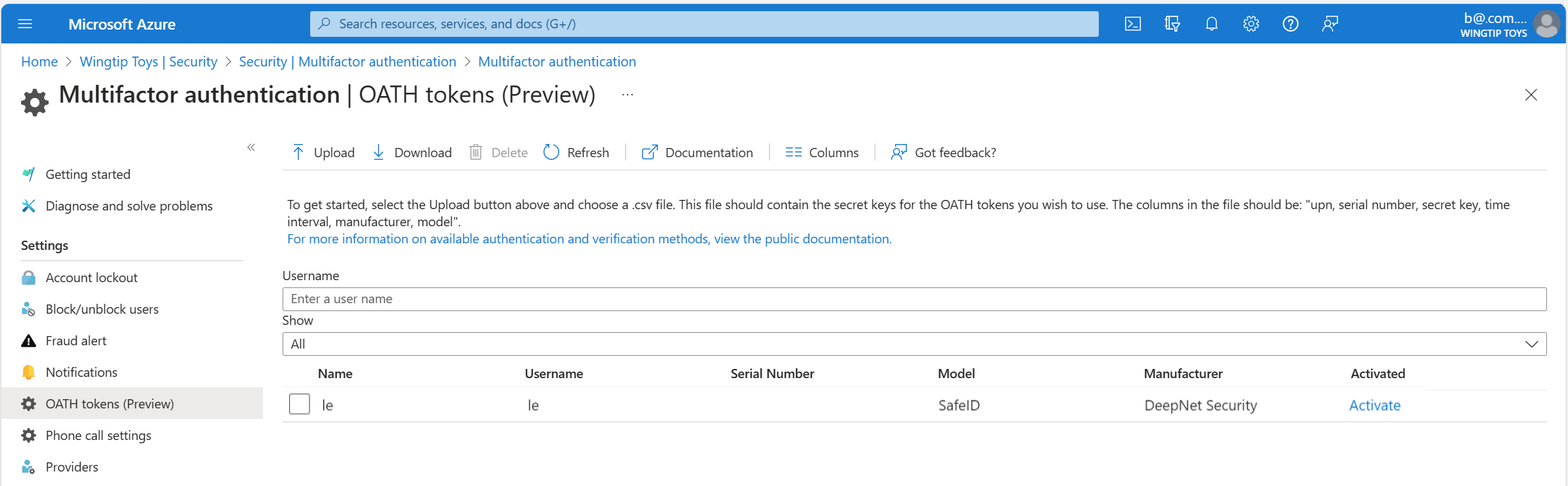

Идентификатор Microsoft Entra поддерживает использование токенов OATH TOTP SHA-1, которые обновляют коды каждые 30 или 60 секунд. Вы можете приобрести эти маркеры у любого поставщика по выбору.

Аппаратные маркеры OATH TOTP, как правило, поставляются с предварительно запрограммированным в маркере секретным ключом или начальным значением. Эти ключи необходимо ввести в идентификатор Microsoft Entra, как описано в следующих шагах. Максимальная длина секретного ключа — 128 символов, что может быть несовместимо с некоторыми маркерами. Секретный ключ может содержать только буквы a–z или A–Z и цифры 1–7. Он должен быть закодирован в Base32.

Программируемые аппаратные маркеры OATH TOTP, которые можно изменить, также можно настроить с помощью идентификатора Microsoft Entra в потоке установки маркера программного обеспечения.

Аппаратные маркеры OATH поддерживаются как часть общедоступной предварительной версии. См. подробные сведения о дополнительных условиях использования предварительных выпусков Microsoft Azure.

После получения токенов их необходимо передать в формате CSV-файла. укажите имя субъекта-пользователя, серийный номер, секретный ключ, интервал времени, производителя и модель, как показано в следующем примере:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Ескерім

Обязательно включите строку заголовка в CSV-файл.

- Войдите в Центр администрирования Microsoft Entra в качестве глобального администратора.

- Перейдите к маркерам OATH многофакторной проверки подлинности>защиты>и отправьте CSV-файл.

В зависимости от размера CSV-файла этот процесс может занять несколько минут. Выберите Обновить, чтобы узнать текущее состояние. Если в файле есть ошибки, можно скачать их список в формате CSV-файла. Имена полей в скачанном CSV-файле отличаются от тех, что указаны в загруженной версии.

После устранения ошибок администратор может активировать каждый ключ, щелкнув Активировать для маркера, и ввести одноразовый пароль, отображаемый на маркере.

Пользователи могут настроить сочетание до 5 аппаратных OATH-токенов или приложений проверки подлинности, таких как приложение Microsoft Authenticator, для использования в любое время.

Маңызды

Не забудьте назначить каждому токену только одному пользователю. В будущем поддержка назначения одного маркера нескольким пользователям остановится, чтобы предотвратить риск безопасности.

Если пользователи получают телефонные звонки для запросов MFA, вы можете настроить их взаимодействие, например идентификатор вызывающей стороны или приветствие, которое они услышат.

В США, если вы не настроили идентификатор абонента MFA, голосовые звонки от Корпорации Майкрософт поступают из следующих номеров. Пользователи с фильтрами нежелательной почты должны исключить эти числа.

Номер по умолчанию: +1 (855) 330-8653

В следующей таблице перечислены дополнительные числа для разных стран.

| Страна или регион | Номера |

|---|---|

| Австрия | +43 6703062076 |

| Бангладеш | +880 9604606026 |

| Китай | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Хорватия | +385 15507766 |

| Эквадор | +593 964256042 |

| Эстония | +372 6712726 |

| Франция | +33 744081468 |

| Гана | +233 308250245 |

| Греция | +30 2119902739 |

| Гватемала | +502 23055056 |

| Гонконг, САР | +852 25716964 |

| Индия | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Иордания | +962 797639442 |

| Кения | +254 709605276 |

| Нидерланды | +31 202490048 |

| Нигерия | +234 7080627886 |

| Пакистан | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Польша | +48 699740036 |

| Саудовская Аравия | +966 115122726 |

| ЮАР | +27 872405062 |

| Испания | +34 913305144 |

| Шри-Ланка | +94 117750440 |

| Швеция | +46 701924176 |

| Тайвань | +886 277515260, +886 255686508 |

| Турция | +90 8505404893 |

| Украина | +380 443332393 |

| ОАЭ | +971 44015046 |

| Вьетнам | +84 2039990161 |

Ескерім

Когда вызовы многофакторной проверки подлинности Microsoft Entra размещаются через общедоступную телефонную сеть, иногда звонки направляются через оператор, который не поддерживает идентификатор абонента. Из-за этого идентификатор вызывающего объекта не гарантируется, хотя многофакторная проверка подлинности Microsoft Entra всегда отправляет его. Это относится как к телефонным звонкам, так и к текстовым сообщениям, предоставляемым многофакторной проверкой подлинности Microsoft Entra. Если вам нужно проверить, является ли текстовое сообщение из многофакторной проверки подлинности Microsoft Entra, ознакомьтесь с краткими кодами, используемыми для отправки сообщений?.

Чтобы настроить собственный идентификатор вызывающей стороны, выполните следующие действия.

- Перейдите к >параметрам многофакторного вызова многофакторной проверки подлинности.>

- Задайте для параметра Идентификатор вызывающего абонента MFA номер, который нужно отображать на телефонах пользователей. Допустимы только номера телефонов США.

- Выберите Сохранить.

Ескерім

Когда вызовы многофакторной проверки подлинности Microsoft Entra размещаются через общедоступную телефонную сеть, иногда звонки направляются через оператор, который не поддерживает идентификатор абонента. Из-за этого идентификатор вызывающего объекта не гарантируется, хотя многофакторная проверка подлинности Microsoft Entra всегда отправляет его. Это относится как к телефонным звонкам, так и к текстовым сообщениям, предоставляемым многофакторной проверкой подлинности Microsoft Entra. Если вам нужно проверить, является ли текстовое сообщение из многофакторной проверки подлинности Microsoft Entra, ознакомьтесь с краткими кодами, используемыми для отправки сообщений?.

Вы можете использовать собственные записи или приветствия для многофакторной проверки подлинности Microsoft Entra. Их можно использовать вместе с записями корпорации Майкрософт по умолчанию или вместо них.

Прежде чем начать, ознакомьтесь со следующими ограничениями:

- Поддерживаются только форматы файлов WAV и MP3.

- Максимальный размер файла составляет 1 МБ.

- Сообщения о проверке подлинности должны длиться меньше, чем 20 секунд. Более длинные сообщения могут вызвать сбой проверки, если пользователь не успеть ответить, дожидаясь конца сообщения, и время ожидания проверки истечет.

При воспроизведении пользовательского голосового сообщения для пользователя язык сообщения зависит от следующих факторов:

- Язык пользователя.

- Язык, обнаруживаемый в браузере пользователя.

- Другие сценарии аутентификации могут выполняться по-разному.

- Язык любых доступных пользовательских сообщений.

- Этот язык выбирает администратор при добавлении пользовательского сообщения.

Например, если имеется только одно настраиваемое сообщение, и оно на немецком языке:

- Пользователь, который выполняет аутентификацию на немецком языке, услышит немецкое пользовательское сообщение.

- Пользователь, который выполняет аутентификацию на английском языке, услышит стандартное английское сообщение.

Приведенные ниже примеры сценариев можно использовать для создания собственных пользовательских сообщений. Если не настроены пользовательские сообщения, то по умолчанию используются приведенные ниже фразы.

| Название сообщения | Скрипт |

|---|---|

| Проверка подлинности пройдена успешно | Вы прошли проверку. До свидания. |

| Запрос добавочного номера | Благодарим за использование системы проверки входа Microsoft. Для продолжения нажмите клавишу с решеткой. |

| Подтверждение мошенничества | Отправлено предупреждение о мошенничестве. Чтобы разблокировать свою учетную запись, обратитесь в службу поддержки ИТ-отдела вашей компании. |

| Приветствие с сообщением о мошенничестве (стандарт) | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. Если вы не инициировали эту проверку, возможно, кто-то пытается получить доступ к вашей учетной записи. Нажмите ноль и решетку, чтобы отправить оповещение о мошенничестве. Это позволит уведомить ИТ-специалистов вашей компании и заблокирует дальнейшие попытки проверки. |

| Получено сообщение о мошенничестве | Отправлено предупреждение о мошенничестве. Чтобы разблокировать свою учетную запись, обратитесь в службу поддержки ИТ-отдела вашей компании. |

| Активация | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. |

| Проверка подлинности не пройдена — повтор | В проверке отказано. |

| Повтор (стандарт) | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. |

| Приветствие (стандарт) | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. |

| Приветствие (ПИН-код) | Благодарим за использование системы проверки входа Microsoft. Введите ПИН-код и нажмите решетку, чтобы завершить проверку. |

| Мошенническое приветствие (ПИН-код) | Благодарим за использование системы проверки входа Microsoft. Введите ПИН-код и нажмите решетку, чтобы завершить проверку. Если вы не инициировали эту проверку, возможно, кто-то пытается получить доступ к вашей учетной записи. Нажмите ноль и решетку, чтобы отправить оповещение о мошенничестве. Это позволит уведомить ИТ-специалистов вашей компании и заблокирует дальнейшие попытки проверки. |

| Повтор (ПИН-код) | Благодарим за использование системы проверки входа Microsoft. Введите ПИН-код и нажмите решетку, чтобы завершить проверку. |

| Запрос добавочного номера после цифр | Если этот добавочный номер уже выбран, нажмите решетку, чтобы продолжить. |

| Проверка подлинности не пройдена | Не удается выполнить вход в систему. Повторите попытку позже. Повторите попытку позже". |

| Приветствие активации (стандартное) | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. |

| Повтор активации (стандартный) | Благодарим за использование системы проверки входа Microsoft. Нажмите решетку, чтобы завершить проверку. |

| Приветствие активации (ПИН-код) | Благодарим за использование системы проверки входа Microsoft. Введите ПИН-код и нажмите решетку, чтобы завершить проверку. |

| Запрос добавочного номера перед цифрами | Благодарим за использование системы проверки входа Microsoft. Переведите этот вызов на <добавочный номер>. |

Чтобы использовать пользовательские сообщения, выполните следующие действия.

- Перейдите к >параметрам многофакторного вызова многофакторной проверки подлинности.>

- Щелкните Добавить приветствие.

- Выберите тип приветствия, например Приветствие (стандарт) или Проверка подлинности пройдена успешно.

- Выберите язык в соответствии с предыдущим разделом о режимах работы языка пользовательских сообщений.

- Выберите звуковой файл в формате MP3 или WAV для передачи.

- Нажмите кнопку Применить, а затем — Сохранить.

Параметры паролей приложений, доверенных IP-адресов, параметров проверки подлинности и запоминания многофакторной проверки подлинности на доверенных устройствах доступны в параметрах службы. Это устаревший портал.

Вы можете получить доступ к параметрам службы из Центра администрирования Microsoft Entra, перейдя в раздел "Защита>многофакторной проверки подлинности>", чтобы приступить>к настройке>дополнительных облачных параметров MFA. Откроется окно или вкладка с дополнительными параметрами службы.

Условия расположения — это рекомендуемый способ настройки MFA с условным доступом из-за поддержки IPv6 и других улучшений. Дополнительные сведения об условиях расположения см. в разделе "Использование условия расположения" в политике условного доступа. Инструкции по определению расположений и созданию политики условного доступа см. в статье "Условный доступ: блокировка доступа по расположению".

Функция доверенных IP-адресов многофакторной проверки подлинности Microsoft Entra также передает запрос MFA пользователям, которые входят из определенного диапазона IP-адресов. Вы можете задать диапазоны надежных IP-адресов для локальных сред. Когда пользователи находятся в одном из этих расположений, запрос многофакторной проверки подлинности Microsoft Entra не отображается. Чтобы использовать функцию доверенных IP-адресов, необходим выпуск Microsoft Entra ID P1.

Ескерім

Надежные IP-адреса могут содержать диапазоны частных адресов только при использовании сервера MFA. Для облачной многофакторной проверки подлинности Microsoft Entra можно использовать только диапазоны общедоступных IP-адресов.

Диапазоны IPv6 поддерживаются в именованных расположениях.

Если ваша организация использует расширение NPS для многофакторной проверки подлинности локальных приложений, то IP-адресом источника всегда будет адрес NPS-сервера, через который выполняется попытка проверки подлинности.

| Тип клиента Microsoft Entra | Параметры функции надежных IP-адресов |

|---|---|

| Управляется | Определенный диапазон IP-адресов: администраторы указывают диапазон IP-адресов, которые могут обойти многофакторную проверку подлинности для пользователей, которые входят из интрасети компании. Можно настроить не более 50 диапазонов надежных IP-адресов. |

| Федеративные | Все федеративные пользователи: все федеративные пользователи, которые входят в систему внутри организации, могут обойти многофакторную проверку подлинности. предоставив утверждение, выданное службами федерации Active Directory (AD FS). Определенный диапазон IP-адресов: администраторы указывают диапазон IP-адресов, которые могут обойти многофакторную проверку подлинности для пользователей, которые вошли из интрасети компании. |

Обход при использовании надежных IP-адресов работает только внутри интрасети компании. Если выбрать параметр "Все федеративные пользователи" и пользователь входит за пределы интрасети компании, пользователь должен пройти проверку подлинности с помощью многофакторной проверки подлинности. даже если он предоставит утверждение AD FS.

Ескерім

Если политики MFA и условного доступа для каждого пользователя настроены в клиенте, необходимо добавить доверенных IP-адресов в политику условного доступа и обновить параметры службы MFA.

Если функция доверенных IP-адресов отключена, для потоков браузера требуется многофакторная проверка подлинности. Пароли приложений требуются для более старых многофункциональных клиентских приложений.

При использовании доверенных IP-адресов многофакторная проверка подлинности не требуется для потоков браузера. Пароли приложений не требуются для более старых полнофункциональных клиентских приложений при условии, что пользователь не создал пароль приложения. Если пароль приложения уже создан, он является обязательным.

Независимо от того, определены ли доверенные IP-адреса, для потоков браузера требуется многофакторная проверка подлинности. Пароли приложений требуются для более старых многофункциональных клиентских приложений.

Можно использовать правила условного доступа для определения именованных расположений, выполнив описанные ниже действия.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к именованным расположениям условного доступа>защиты>.

- Выберите Новое расположение.

- Введите имя расположения.

- Выберите Отметить как надежное расположение.

- Введите диапазон IP-адресов в нотации CIDR для своей среды. Например, 40.77.182.32/27.

- Нажмите кнопку создания.

Чтобы включить надежные IP-адреса с помощью политик условного доступа, выполните приведенные ниже действия.

Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

Перейдите к именованным расположениям условного доступа>защиты>.

Выберите настройка доверенных IP-адресов многофакторной проверки подлинности.

На странице Параметры службы в разделе Надежные IP-адреса выберите один из следующих вариантов:

Для запросов от федеративных пользователей, исходящих из моей интрасети. Чтобы выбрать этот вариант, установите флажок. Все федеративные пользователи, которые входят в систему из корпоративной сети, обходят многофакторную проверку подлинности с помощью утверждения, выданного AD FS. Убедитесь, что в службах AD FS установлено правило для добавления утверждение интрасети для соответствующего трафика. Если правило не существует, создайте такое правило в AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Ескерім

Пропуск многофакторной проверки подлинности для запросов от федеративных пользователей в моей интрасети влияет на оценку условного доступа для расположений. Любой запрос с утверждением insidecorporatenetwork будет рассматриваться как поступающий из надежного расположения, если этот параметр выбран.

Для запросов от определенного диапазона общедоступных IP-адресов. Чтобы выбрать этот вариант, введите IP-адреса в соответствующем текстовом поле в нотации CIDR.

- Для IP-адресов, которые находятся в диапазоне от xxx.xxx.xxx.1 до xxx.xxx.xxx.254, используйте такую нотацию, как xxx.xxx.xxx.0/24.

- Для одного IP-адреса используйте такую нотацию: xxx.xxx.xxx.xxx/32.

- Можно ввести до 50 диапазонов IP-адресов. Пользователи, которые входят из этих IP-адресов, обходят многофакторную проверку подлинности.

Выберите Сохранить.

Если вы не хотите использовать политики условного доступа для включения доверенных IP-адресов, можно настроить параметры службы для многофакторной проверки подлинности Microsoft Entra, выполнив следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

Перейдите к параметру Многофакторной проверки подлинности для защиты>дополнительных параметров многофакторной проверки подлинности> на основе облака.

На странице параметров службы в разделе доверенных IP-адресов выберите один или оба из следующих параметров:

For requests from federated users on my intranet (Для запросов от федеративных пользователей, исходящих из моей интрасети). Чтобы выбрать этот вариант, установите флажок. Все федеративные пользователи, которые входят в систему из корпоративной сети, обходят многофакторную проверку подлинности с помощью утверждения, выданного AD FS. Убедитесь, что в службах AD FS установлено правило для добавления утверждение интрасети для соответствующего трафика. Если правило не существует, создайте такое правило в AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);For requests from a specified range of IP address subnets (Для запросов от определенного диапазона IP-адресов подсетей). Чтобы выбрать этот вариант, введите IP-адреса в соответствующем текстовом поле в нотации CIDR.

- Для IP-адресов, которые находятся в диапазоне от xxx.xxx.xxx.1 до xxx.xxx.xxx.254, используйте такую нотацию, как xxx.xxx.xxx.0/24.

- Для одного IP-адреса используйте такую нотацию: xxx.xxx.xxx.xxx/32.

- Можно ввести до 50 диапазонов IP-адресов. Пользователи, которые входят из этих IP-адресов, обходят многофакторную проверку подлинности.

Выберите Сохранить.

Вы можете выбрать методы проверки, которые будут доступны пользователям на портале параметров службы. Когда пользователи регистрируют свои учетные записи для многофакторной проверки подлинности Microsoft Entra, они выбирают предпочтительный метод проверки из параметров, которые вы включили. Руководство по процессу регистрации пользователей предоставляется в разделе "Настройка учетной записи для многофакторной проверки подлинности".

Маңызды

В марте 2023 года мы объявили об отмене управления методами проверки подлинности в устаревших политиках многофакторной проверки подлинности и самостоятельном сбросе пароля (SSPR). Начиная с 30 сентября 2025 г. методы проверки подлинности нельзя управлять в этих устаревших политиках MFA и SSPR. Мы рекомендуем клиентам использовать ручной элемент управления миграции для миграции в политику методов проверки подлинности по дате отмены. Сведения об управлении миграцией см. в статье "Как перенести параметры политики MFA и SSPR" в политику методов проверки подлинности для идентификатора Microsoft Entra ID.

Доступны следующие методы проверки.

| Метод | Description |

|---|---|

| Звонок на телефон | На телефон осуществляется автоматический голосовой вызов. Для проверки подлинности пользователь отвечает на вызов и нажимает кнопку # на телефоне. Этот номер телефона не синхронизируется в локальной службе Active Directory. |

| Текстовое сообщение на телефон | На телефон приходит текстовое сообщение с кодом проверки. Пользователю предлагается ввести код проверки в интерфейсе входа. Этот процесс предусматривает отправку одностороннего текстового сообщения. При использовании двустороннего текстового сообщения пользователь должен отправить ответ с определенным кодом. Двустороннее SMS является устаревшим и не будет поддерживаться после 14 ноября 2018 года. Администраторы должны активировать другой способ для пользователей, которые ранее использовали двусторонний обмен СМС. |

| Уведомление в мобильном приложении | Отправляется push-уведомление на телефон или зарегистрированное устройство пользователя. Пользователь просматривает уведомление и выбирает Проверить, чтобы выполнить проверку. Приложение Microsoft Authenticator доступно для Windows Phone, Android и iOS. |

| Код проверки из мобильного приложения или токен оборудования | Приложение Microsoft Authenticator создает код проверки OATH каждые 30 секунд. Пользователь вводит этот код проверки в интерфейсе входа. Приложение Microsoft Authenticator доступно для Windows Phone, Android и iOS. |

Дополнительные сведения см. в разделе "Какие методы проверки подлинности и проверки" доступны в идентификаторе Microsoft Entra ID?.

Чтобы включить или отключить методы проверки, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к пользователям удостоверений>.

- Выберите MFA для каждого пользователя.

- В разделе Многофакторная проверка подлинности в верхней части страницы выберите параметры службы.

- На странице параметров службы в разделе "Параметры проверки" установите или снимите соответствующие флажки.

- Выберите Сохранить.

Функция многофакторной проверки подлинности позволяет пользователям обойти последующие проверки в течение указанного количества дней после успешного входа на устройство с помощью MFA. Чтобы повысить удобство работы и свести к минимуму число попыток пользователя выполнить MFA на одном устройстве, выберите длительность в 90 дней или более.

Маңызды

Если учетная запись или устройство скомпрометированы, сохранение данных MFA для доверенных устройств может повлиять на безопасность. В случае потери доверенного устройства или компрометации учетной записи организации следует отозвать сеансы MFA.

Действие отмены отзыва отменяет состояние доверия со всех устройств, и пользователю необходимо снова выполнить многофакторную проверку подлинности. Вы также можете указать пользователям восстановить исходное состояние MFA на своих устройствах, как указано в разделе "Управление параметрами для многофакторной проверки подлинности".

Функция многофакторной проверки подлинности задает постоянный файл cookie в браузере, когда пользователь выбирает параметр "Не запрашивать еще раз X дней" при входе. До истечения срока действия файла cookie запрос на выполнение MFA отображаться не будет. Если пользователь на том же устройстве откроет другой браузер или очистит файлы cookie, запрос на проверку отобразится снова.

Вариант Don't ask again for X days (Больше не спрашивать X дн.) не отображается в небраузерных приложениях независимо от того, поддерживает ли приложение современную проверку подлинности. Эти приложения используют токены обновления, которые предоставляют новые маркеры доступа каждый час. При проверке маркера обновления идентификатор Microsoft Entra проверяет, произошла ли последняя многофакторная проверка подлинности в течение указанного количества дней.

Функция сокращает количество проверок подлинности в веб-приложениях, которые обычно запрашиваются каждый раз. Если настроена меньшая длительность, функция может увеличить число проверок подлинности для современных клиентов проверки подлинности, которые обычно запрашивают проверку каждые 180 дней. Кроме того, она увеличивает количество операций аутентификации при использовании с политиками условного доступа.

Маңызды

Функция многофакторной проверки подлинности не совместима с функцией проверки подлинности AD FS, когда пользователи выполняют многофакторную проверку подлинности для AD FS через сервер MFA или стороннее решение многофакторной проверки подлинности.

Если пользователи выбирают для входа в AD FS, а также помечают свое устройство как доверенное для MFA, пользователь не проверяется автоматически после истечения срока действия многофакторной проверки подлинности . Идентификатор Microsoft Entra запрашивает новую многофакторную проверку подлинности, но AD FS возвращает маркер с исходным утверждением MFA и датой, а не повторной многофакторной проверкой подлинности. Эта реакция задает цикл проверки между идентификатором Microsoft Entra и AD FS.

Функция многофакторной проверки подлинности несовместима с пользователями B2B и не будет отображаться для пользователей B2B при входе в приглашенные клиенты.

Функция многофакторной проверки подлинности не совместима с функцией управления условным доступом для входа. Подробнее см. в статье Настройка управления сеансами проверки подлинности с помощью условного доступа.

Чтобы включить и настроить для пользователей возможность сохранять состояние MFA и обходить запросы:

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к пользователям удостоверений>.

- Выберите MFA для каждого пользователя.

- В разделе Многофакторная проверка подлинности в верхней части страницы выберите параметры службы.

- На странице параметров службы в разделе "Многофакторная проверка подлинности" выберите "Разрешить пользователям запоминать многофакторную проверку подлинности на устройствах, которым они доверяют".

- Задайте количество дней, чтобы разрешить доверенным устройствам обходить многофакторную проверку подлинности. Для оптимального взаимодействия с пользователями увеличьте продолжительность до 90 или более дней.

- Выберите Сохранить.

После включения функции многофакторной проверки подлинности пользователи могут пометить устройство как доверенное при входе, нажав кнопку "Не спрашивать снова".

Дополнительные сведения см. в статье о том, какие методы проверки подлинности и проверки доступны в идентификаторе Microsoft Entra?