HTTP 작업을 사용하여 감사 로그 수집

감사 로그 동기화 흐름 연결는 Office 365 Management Activity API 참조 로 연결되어 고유 사용자 및 앱 실행과 같은 원격 측정 데이터를 수집합니다. 흐름은 HTTP 작업을 사용하여 API에 액세스합니다. 이 문서에서는 HTTP 작업에 대한 앱 등록과 흐름을 실행하는 데 필요한 환경 변수를 설정합니다.

참고

이러한 흐름 없이도 Center of Excellence(CoE) 스타터 키트는 작동하지만, 대시보드의 앱 실행 및 고유 사용자와 같은 사용 정보는 Power BI 비어 있습니다.

사전 요구 사항

- CoE 스타터 키트를 설정하기 전에 및 인벤토리 구성 요소를 설정하기 문서를 완료하세요.

- 환경를 설정하세요.

- 올바른 신원으로 로그인하세요.

팁

인벤토리 및 원격 측정 메커니즘으로 클라우드 흐름 을 선택한 경우에만 감사 로그 흐름을 설정합니다.

감사 로그 흐름을 설정하기 전

- Microsoft 365 감사 로그 커넥터가 작동하려면 감사 로그 검색을 설정해야 합니다. 자세한 내용은 감사 로그 검색 켜기 또는 끄기를 참조하세요.

- 테넌트에는 통합 감사 로깅을 지원하는 구독이 있어야 합니다. 자세한 내용은 비즈니스 및 엔터프라이즈 플랜에 대한 보안 및 규정 준수 센터 가용성을 참조하세요.

- Microsoft Entra Microsoft Entra 앱 등록을 구성하려면 권한이 필요할 수 있습니다. Entra 구성에 따라 이는 애플리케이션 개발자 역할 이상일 수 있습니다. 자세한 내용은 ID에서 작업의 최소 권한 역할을 검토하세요. 자세한 내용은 ID에서 확인하세요. Microsoft Entra

참고

Office 365 관리 API는 Microsoft Entra ID를 사용하여 애플리케이션이 액세스할 수 있는 권한을 부여하는 데 사용할 수 있는 인증 서비스를 제공합니다.

Office 365 관리 API를 위한 Microsoft Entra 앱 등록 만들기

이러한 단계를 사용하면 Power Automate 흐름의 HTTP 호출에 대한 Microsoft Entra 앱 등록을 설정하여 감사 로그에 연결할 수 있습니다. 자세한 내용은 관리 API 시작하기 Office 365 를 참조하세요.

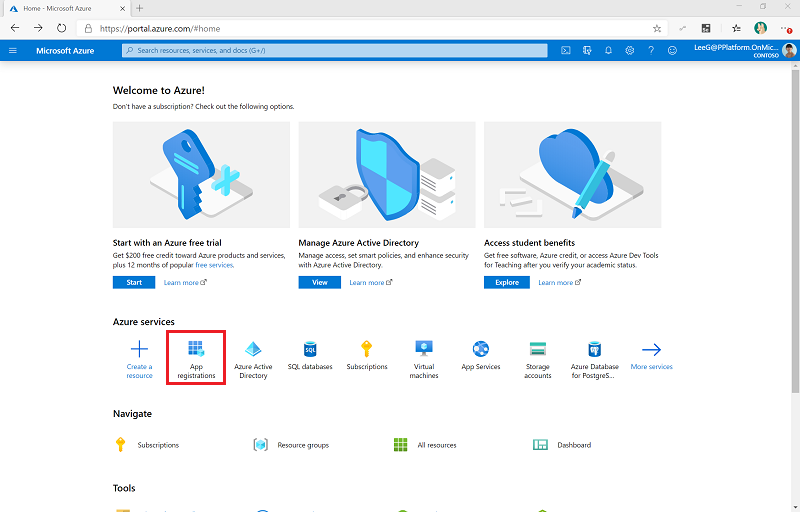

Azure Portal에 로그인합니다.

+ 새 등록을 선택합니다.

Microsoft 365 관리와 같이 이름을 입력하고 다른 설정은 변경하지 않은 채 등록을 선택합니다.

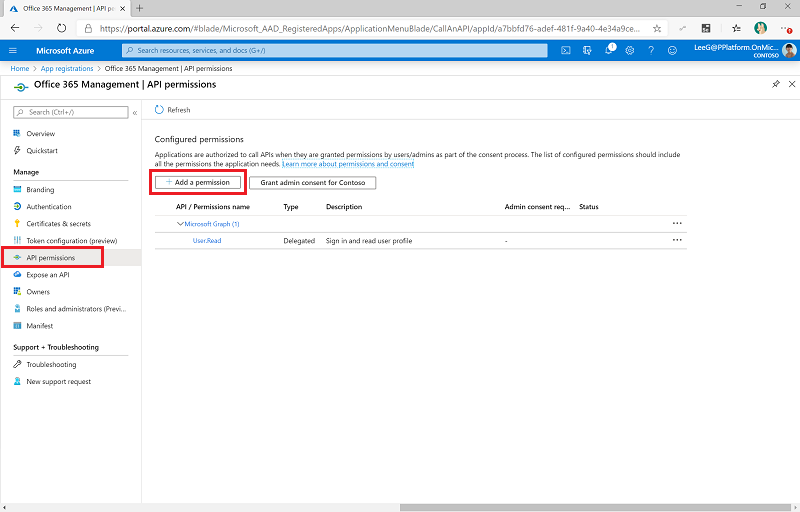

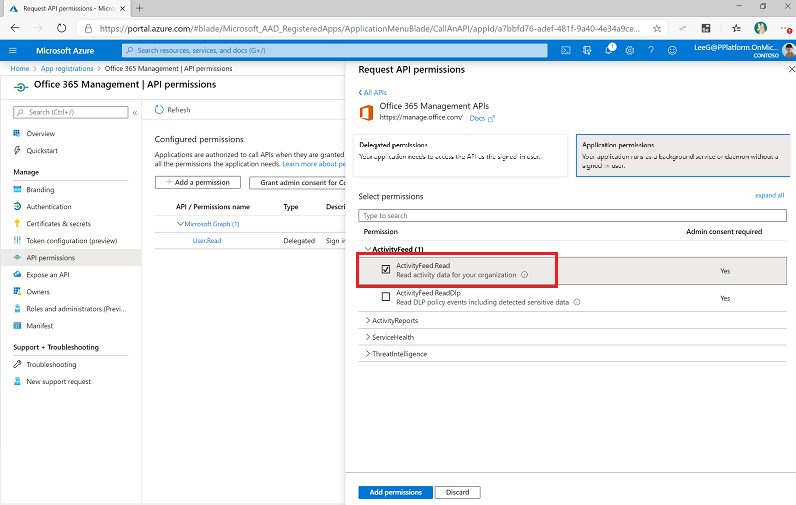

Office 365 관리 API를 클릭하고 다음과 같이 권한을 구성합니다.

(조직의) 관리자 동의 부여하기를 선택합니다. 관리자 콘텐츠를 설정하려면 애플리케이션에 테넌트 전체 관리자 동의 부여를 참조하세요.

이제 API 권한이 (귀하의 조직)에 대해 부여됨 상태로 위임된 ActivityFeed.Read를 반영합니다.

인증서 및 암호를 선택합니다.

+ 새 클라이언트 암호를 선택합니다.

조직의 정책에 따라 설명 및 만료를 추가한 다음 추가를 선택합니다.

애플리케이션(클라이언트) ID를 복사하여 메모장 등의 텍스트 문서에 붙여넣습니다.

개요를 눌러 애플리케이션 (클라이언트) ID 및 디렉토리 (테넌트) ID 값을 동일한 텍스트 문서에 복사하여 붙여 넣습니다. 각 GUID의 값을 잘 기록해야 합니다. 사용자 지정 커넥터를 구성할 때 이러한 값이 필요합니다.

환경 변수 업데이트

환경 변수는 앱 등록을 위한 클라이언트 ID와 비밀번호를 저장하는 데 사용됩니다. 변수는 HTTP 작업에 대한 클라우드(상업용, GCC, GCC High, DoD)에 따라 대상 그룹 및 권한 서비스 엔드포인트를 저장하는 데도 사용됩니다. 흐름을 켜기 전에 환경 변수를 업데이트하십시오.

클라이언트 비밀번호를 일반 텍스트로 감사 로그 - 클라이언트 비밀번호 환경 변수에 저장할 수도 있지만 권장하지는 않습니다. 대신 Azure Key Vault에 클라이언트 비밀을 만들어 저장하고 감사 로그 - 클라이언트 Azure 비밀 환경 변수에서 참조하는 것이 좋습니다.

노트

이 환경 변수를 사용하는 흐름은 감사 로그 - 클라이언트 암호 또는 감사 로그 - 클라이언트 Azure 암호 환경 변수를 예상하는 조건으로 구성됩니다. 하지만 Azure Key Vault를 사용하려면 흐름을 편집할 필요가 없습니다.

| 입력 | Description | 값 |

|---|---|---|

| 감사 로그 - 대상 그룹 | HTTP 호출을 위한 대상 그룹 매개변수 | 상업용(기본값): https://manage.office.comGCC: https://manage-gcc.office.comGCC High: https://manage.office365.us국방부: https://manage.protection.apps.mil |

| 감사 로그 - 권한 | HTTP 호출의 권한 필드 | 상업용(기본값): https://login.windows.netGCC: https://login.windows.netGCC High: https://login.microsoftonline.us국방부: https://login.microsoftonline.us |

| 감사 로그 - ClientID | 앱 등록 클라이언트 ID | 애플리케이션 클라이언트 ID는 관리 API Microsoft Entra 단계에 대한 Office 365 앱 등록 을 만듭니다. |

| 감사 로그 - 클라이언트 암호 | 일반 텍스트로 된 앱 등록 클라이언트 비밀(비밀 ID가 아니라 실제 값) | 애플리케이션 클라이언트 비밀번호는 Management API Microsoft Entra 단계에 대한 앱 등록 만들기 Office 365 에서 제공됩니다. Azure Key Vault를 사용하여 클라이언트 ID 및 암호를 저장하는 경우 비워 둡니다. |

| 감사 로그 - 클라이언트 Azure 암호 | 앱 등록 클라이언트 비밀의 Azure Key Vault 참조 | 애플리케이션 클라이언트 비밀에 대한 Azure Key Vault 참조는 관리 API에 대한 Microsoft Entra 앱 등록 만들기 Office 365 단계에서 제공됩니다. 감사 로그 - 클라이언트 암호 환경 변수에 일반 텍스트로 클라이언트 ID를 저장하는 경우 비워 두십시오. 이 변수에는 비밀이 아닌 Azure Key Vault 참조가 필요합니다. 자세한 내용은 환경 변수에 Azure Key Vault 비밀 사용을 참조하세요. |

감사 로그 콘텐츠 구독 시작

- make.powerapps.com으로 이동합니다.

- 솔루션을 선택합니다.

- 우수성 센터 – 코어 구성 요소 솔루션을 엽니다.

- 관리자 | 감사 로그 | Office 365 관리 API 구독 흐름을 켜고 실행하려면 실행할 작업으로 start 를 입력합니다.

- 흐름을 열고 구독을 시작하는 작업이 전달되었는지 확인합니다.

중요

이전에 구독을 활성화한 경우 (400) 구독이 이미 활성화되었습니다. 메시지가 표시됩니다. 이는 구독이 과거에 성공적으로 활성화되었음을 의미합니다. 이 메시지를 무시하고 설치를 계속하세요. 위의 메시지나 (200)응답가 나타나지 않으면 요청이 실패했을 가능성이 큽니다. 흐름이 작동하지 못하게 하는 설정 오류가 있을 수 있습니다. 확인해야 할 사항은 다음과 같습니다.

- 감사 로그가 사용 가능하며 감사 로그를 볼 수 있는 권한이 있습니까? Microsoft Compliance Manager에서 검색하여 로그가 활성화되었는지 테스트합니다.

- 최근에 감사 로그를 활성화했나요? 그렇다면 몇 분 후에 다시 시도하여 감사 로그가 활성화되도록 기다립니다.

- Microsoft Entra 앱 등록의 단계를 올바르게 따랐는지 확인하십시오.

- 이러한 흐름에 대한 환경 변수를 올바르게 업데이트했는지 확인합니다.

흐름 켜기

- make.powerapps.com으로 이동합니다.

- 솔루션을 선택합니다.

- 우수성 센터 – 코어 구성 요소 솔루션을 엽니다.

- 관리자 | 감사 로그 | 데이터 업데이트(V2) 흐름을 켭니다. 이 흐름은 마지막 실행 정보로 테이블을 업데이트하고 감사 로그 레코드에 메타데이터를 추가합니다. PowerApps

- 관리자 | 감사 로그 | 감사 로그 동기화(V2) 흐름을 켭니다. 이 흐름은 매시간 일정에 따라 실행되며 감사 로그 이벤트를 감사 로그 테이블에 수집합니다.

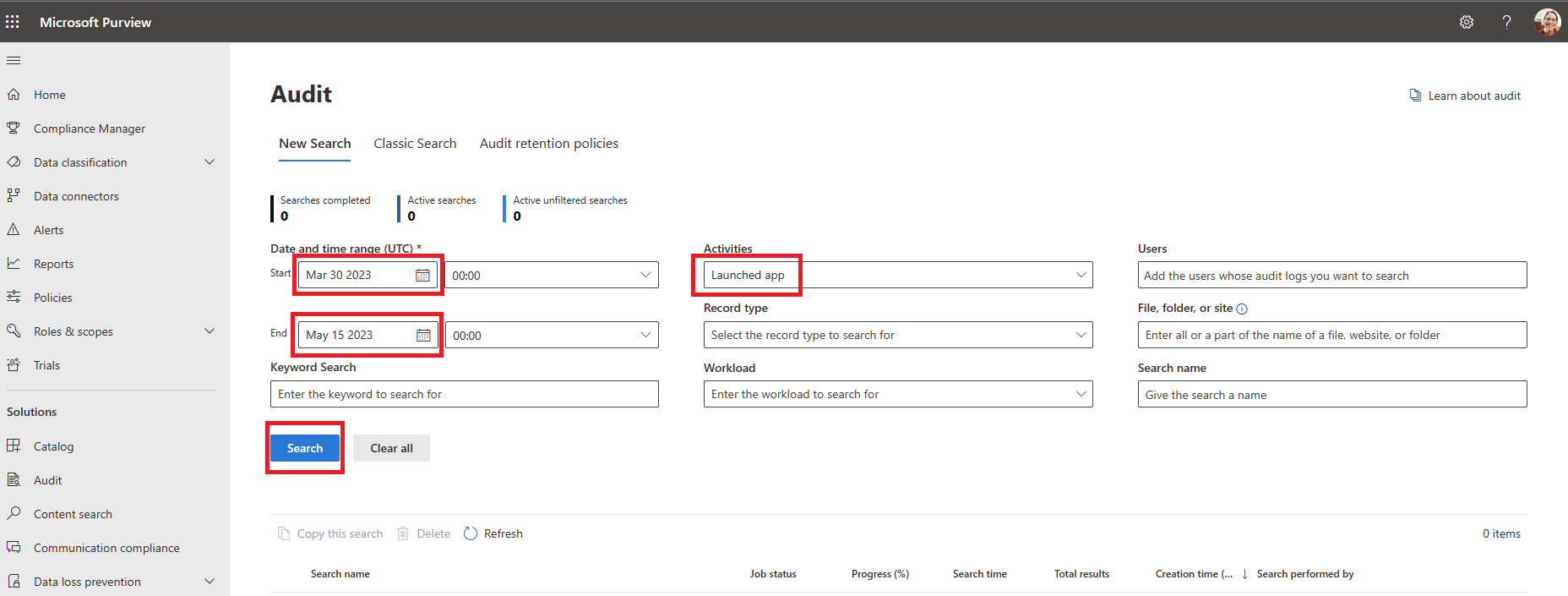

이전 데이터를 가져오는 방법

이 솔루션은 구성된 후 앱 실행을 수집하지만, 이전의 앱 실행을 수집하도록 설정되어 있지 않습니다. 귀하의 Microsoft 365 라이선스에 따라, Microsoft Purview의 감사 로그를 사용하여 최대 1년 동안의 과거 데이터를 확인할 수 있습니다.

솔루션의 흐름 중 하나를 사용하여 CoE 스타터 키트 테이블에 과거 데이터를 수동으로 로드할 수 있습니다.

참고

감사 로그를 검색하는 사용자는 로그에 대한 액세스 권한이 필요합니다. 자세한 내용은 감사 로그를 검색하기 전에를 참조하세요.

감사 로그 검색으로 이동합니다.

검색을 실행한 후 내보내기 를 선택하여 결과를 다운로드하세요.

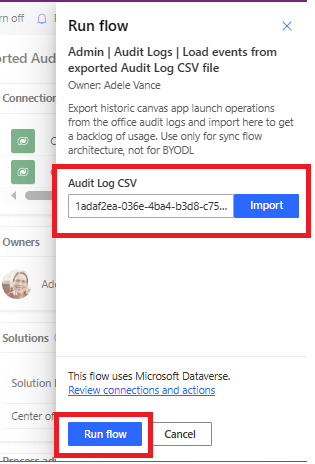

핵심 솔루션에서 이 흐름을 찾아보세요: 관리 | 감사 로그 | 내보낸 감사 로그 CSV 파일에서 이벤트 로드.

흐름을 켜고 실행한 다음 감사 로그 CSV 매개변수에 대한 다운로드된 파일을 선택합니다.

참고

가져오기를 선택한 후 파일이 로딩되지 않는 경우, 트리거에 허용된 콘텐츠 크기를 초과했을 수 있습니다. 파일을 더 작은 파일(파일당 50,000행)로 나누고 파일당 한 번씩 흐름을 실행해 보십시오. 흐름은 여러 파일에 대해 동시에 실행할 수 있습니다.

완료되면 이러한 로그가 원격 측정에 포함됩니다. 더 최근에 출시된 앱이 발견되면 마지막으로 출시된 앱 목록이 업데이트됩니다.

문제 해결

API 권한

앱 등록으로 가서 올바른 API 권한이 있는지 확인하세요. 앱 등록에는 위임되지 않은 애플리케이션 권한이 필요합니다. 상태가 허용됨인지 확인합니다.

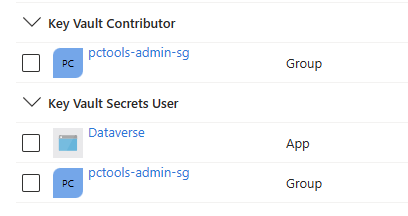

비밀 환경 변수 - Azure 비밀

Azure Key 값을 사용하여 앱 등록 비밀번호를 저장하는 경우 Azure Key Vault 권한이 올바른지 확인합니다.

사용자는 읽기 위해서는 Key Vault Secret User 역할에 있어야 하고 업데이트하려면 Key Vault 기여자 역할에 있어야 합니다.

방화벽, 환경에 대한 정적 IP 또는 기타 기능 문제 등 Azure Key Vault와 관련된 다른 문제가 있는 경우 제품 지원에 문의하여 해결하세요. Dataverse

비밀 환경 변수 - 일반 텍스트

일반 텍스트를 사용하여 앱 등록 비밀번호를 저장하는 경우 비밀번호 ID가 아닌 비밀번호 값 자체를 입력했는지 확인하세요. 비밀 값은 GUID보다 더 큰 문자 집합을 가진 긴 문자열입니다. 예를 들어 문자열에는 틸드 문자가 포함될 수 있습니다.

CoE 스타터 키트에서 버그를 발견했습니다. 어디로 가야 하나요?

솔루션에 대한 버그를 신고하려면 aka.ms/coe-starter-kit-issues로 이동하세요.